Para complementar los descubrimientos mencionados en la primera parte de este análisis, el mismo servidor pirata contiene otras cosas interesantes, pero antes de entrar en detalle, quiero referirme a la base de datos de direcciones de correo que se usó para infectar a los destinatarios de los envíos spam con el programa malicioso Betabot.

Base de datos de direcciones de correo

¿Cuán grande es la lista de direcciones de correo de los envíos de spam? Esta lista contiene 8.689.196 direcciones. Es una base de datos tan completa que, incluso si sólo un 10 por ciento de los equipos de los usuarios de esta lista llegara a infectarse, eso significaría ¡más de 800.000 víctimas infectadas!

La clasificación geográfica de las direcciones de correo se publicó en la primera parte de este análisis. Si prestamos atención sólo a los dominios más interesantes pertenecientes a gobiernos, instituciones educativas y otras organizaciones utilizadas para enviar spam y para infectar, todavía siguen siendo muy numerosos:

Dominio cantidad de direcciones de correo

Dominio== =número de emails

org=== === === 13772

edu=== === === 2015

gov=== === === 1575

gob=== === === 312

Técnicas para los envíos spam

El envío de la mayor parte del spam de hoy en día está a cargo de redes zombi; sin embargo, este no es el recurso que utilizan los dueños de este servidor pirata. En este caso, los mensajes spam se envían mediante una aplicación conocida como “spam.exe”

| [Path] / filename | MD5 sum | |

| spam.exe | dd77b464356a7c9de41377004dd1fa35 |

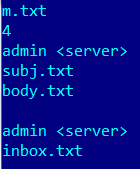

que cuando se ejecuta pide la contraseña (abajo) y un parámetro especial, que es un archivo de texto simple.

El archivo original de parámetro es el siguiente:

Este archivo acepta parámetros como el número de hilos, de, asunto, cuerpo del mensaje, archivo para adjuntar, responder y servidor smtp a utilizar. Dentro del código compilado se encuentra un hilo que apunta a las fuentes del proyecto:

j:hackdevspamspamobjReleasespam.pdb

Cuando se descubrió este servidor, los ciberpiratas ya tenían listo el siguiente mensaje para enviar a sus víctimas:

La URL maliciosa original incrustada en el mensaje es la siguiente:

Como ya he mencionado, el último parámetro de la aplicación maliciosa “spam.exe” es el servidor smtp. Los ciberpiratas han recopilado 2.093 servidores de correo en todo el mundo que no estaban bien protegidos. Entre ellos se encuentran servidores en China, EE.UU., Japón, Indonesia, Rusia, Italia, Rumania, Holanda, Alemania, Bielorrusia, Kazajistán, Vietnam, Hong Kong, Irlanda, Brasil, Grecia, Chile, República Checa, Bélgica, Filipinas, Dinamarca, Suecia, Ucrania, Hungría, Canadá, Malasia, Polonia, Perú, Taiwán, Francia, Corea, España y muchos otros.

¿Cómo pudieron los ciberpiratas capturar tantos servidores mal configurados en todo el mundo?

KISS

Este es el nombre del módulo utilizado para atacar los servidores smtp que tengan cuentas por defecto con las mismas contraseñas preestablecidas. Es decir, es una aplicación de fuerza bruta para verificar conexiones smtp.

| [Path] / filename | MD5 sum | |

| kiss.exe | 3a5d79a709781806f143d1880d657ba2 |

Esta es una aplicación incorporada en el mismo proyecto; el hilo del código lo confirma:

J:hackdevbrutobjx86Releasekiss.pdb

Cuando se ejecuta, pide la contraseña, que es la misma que para la aplicación “spam.exe”. Acepta cuatro parámetros: hilos, ips, logins/contraseña e email.

Cuando descubrí estos recursos, los ciberdelincuentes tenían en el archivo del parámetro IPS ¡1.519.403 direcciones IP esperando que se les aplique la fuerza bruta!

La lista de logins/contraseñas tenía las siguientes combinaciones:

Algo interesante es que los ciberpiratas no querían aplicar la fuerza bruta a todos o a cualquier dominio, de manera que crearon una lista de excepciones que le permite a “kiss.exe” omitir los siguientes dominios:

Domains excluded from brute-forcing

Dominios excluidos de la aplicación de fuerza bruta

Al parecer, no querían llamar la atención, especialmente de los gobiernos.

¿Descubrí otras cosas interesantes en este servidor? Sí, y las incluiré en la siguiente y última parte de la serie “Golpe de hackers latinoamericanos”.

Kaspersky Anti-Virus detecta “spam.exe” y “kiss.exe” como Email-Flooder.MSIL.Agent.r

y HackTool.MSIL.BruteForce.ba, respectivamente.

Conclusiones

Los ciberpiratas de diferentes regiones pueden operar de formas similares, pero con ciertas diferencias. Este caso es un buen ejemplo de ello, ya que muestra cómo los ciberpiratas latinoamericanos, sin acceso a redes zombi, intentaron encontrar una gran cantidad de servidores smtp mal protegidos en todo el mundo para enviar spam. Esta técnica no disminuyó su alcance potencial en términos de la cantidad de víctimas ni su localización geográfica. A veces, las “soluciones” sencillas resultan eficaces y nosotros, como investigadores, no tenemos que preocuparnos sólo por las redes zombi.

Como mencioné en la primera parte de esta entrega, existen evidencias de que los ciberpiratas sudamericanos están en contacto con sus pares de Europa oriental, y lo peor es que están utilizando técnicas combinadas: algunos códigos de sus colegas europeos con los que ellos mismos desarrollan.

Puedes seguirme en Twitter @dimitribest

Golpe de hackers latinoamericanos (2a parte: Correo por fuerza bruta y spam)