Cifras del trimestre

- Según Kaspersky Security Network, las soluciones de Kaspersky Lab han neutralizado 235 415 870 ataques lanzados desde recursos de Internet ubicados en diferentes países.

- Se han registrado 75 408 543 URLs únicas que provocaron la reacción del antivirus web.

- Nuestro antivirus web detectó 38 233 047 objetos únicos (scripts, exploits, archivos ejecutables, etc.).

- Se han registrado 5 686 755 intentos de infectar con malware para robar dinero a través de las cuentas bancarias en línea.

- Nuestro antivirus de archivos registró 145 137 553 objetos maliciosos y potencialmente no deseables únicos.

- Los productos de Kaspersky Lab para la protección de dispositivos móviles detectaron:

- 1 583 094 paquetes de instalación maliciosos;

- 323 374 nuevos programas maliciosos para móviles;

- 2 516 Troyanos bancarios móviles.

Panorama de la situación

Ataques dirigidos

La “mirada al cielo” de Turla

Hemos escrito mucho sobre Turla a lo largo del último año (nuestro informe inicial, análisis de seguimiento y panorama general de la campaña se encuentran en viruslist.com/sp). El grupo a cargo de esta operación de ciberespionaje ha estado activo durante más de 8 años, infectando cientos de computadoras en más de 45 países. Las organizaciones afectadas incluyen agencias gubernamentales, embajadas, entidades militares, instituciones educativas, de investigación y relacionadas con la industria farmacéutica.

El grupo Turla crea un perfil de sus víctimas y lanza ataques tipo abrevadero (wáter hole) en las etapas iniciales. Sin embargo, como indica nuestro último informe, el grupo emplea comunicaciones vía satélite para administrar su tráfico C2 (de Comando y Control).

Se suele pensar en las comunicaciones por satélite como un medio de emisión de señales de televisión, pero en realidad también se usan para proveer acceso a Internet. Esto tipo de servicio se usa con mayor frecuencia en lugares alejados, donde otros tipos de acceso a Internet son lentos, inestables o no están disponibles. Uno de los medios más expandidos y baratos para conseguir acceso vía satélite es mediante una conexión que sólo transmite el flujo descendente de datos.

El método que usó Turla para secuestrar los enlaces por satélite de flujo descendente no requiere de una subscripción válida a Internet. Su beneficio principal es que es anónimo – cuesta mucho identificar a los atacantes. Los receptores de la señal satelital pueden estar en cualquier lugar del área de cobertura del satélite (que suele ser muy amplia) y no es nada fácil averiguar la ubicación verdadera del dispositivo físico del servidor C2. También es más barato que comprar una conexión satelital y más fácil que capturar el tráfico entre la víctima y el operador del satélite e ir inyectando paquetes.

Para atacar las conexiones a Internet vía satélite, tanto los usuarios legítimos de estos enlaces como los atacantes apuntan sus antenas al satélite específico que está emitiendo el tráfico. Los atacantes se aprovechan de que los paquetes no están cifrados. Cuando los atacantes identifican una dirección IP en el flujo de datos descendiente del satélite, comienzan a buscar paquetes que se dirijan hacia esta IP específica desde Internet. Si detectan un paquete, identifican la fuente y envían un paquete fraudulento de respuesta a la fuente mediante una línea de Internet convencional. Mientras tanto, el usuario legítimo de la conexión ignora el paquete, que se traslada por un puerto que no se usa (por ejemplo, el puerto 80 o 10080). Aquí puedes encontrar una explicación gráfica sobre cómo Turla usa las conexiones de satélite.

El grupo Turla tiende a concentrarse en los servidores de Internet por satélite ubicados en Oriente Medio y África, en especial en países como el Congo, Líbano, Libia, Níger, Nigeria y los Emiratos Árabes Unidos. Las emisiones por satélite de estos países no tienen cobertura en países europeos y norteamericanos, lo que dificulta el análisis de los analistas de seguridad.

El uso de las conexiones a Internet vía satélite es algo interesante. La captura del ancho de banda de flujo descendente es barata (alrededor de 1.000 $ de inversión inicial y 1.000 $ de mantenimiento), fácil de llevar a cabo y ofrece un alto grado de anonimato. Por otra parte, no siempre es tan confiable como otros métodos más tradicionales que también usa Turla, como el hosting de alta resistencia, los proxy de niveles múltiples y los sitios web comprometidos. Esto disminuye las probabilidades de que se lo use para mantener redes zombi extensas. Sin embargo, si este método se llegase a expandir entre los grupos de Amenazas Persistentes Avanzadas (APT) o cibercriminales, se convertiría en un grave problema para la industria de la seguridad informática y las autoridades.

Darkhotel amplía su lista de ‘invitados’

En noviembre de 2014, publicamos un informe sobre la APT Darkhotel. Estos ataques se caracterizaron por el uso malintencionado de certificados robados, el despliegue de archivos HTA usando diversos métodos y la infiltración de las redes Wi-Fi para abrir puertas traseras en las computadoras de sus víctimas.

Hace poco, publicamos una actualización sobre Darkhotel. Los responsables de esta APT siguen usando los mismos métodos, pero a la vez han aumentado su arsenal. Han volcado su atención a los ataques dirigidos (spear-phishing) a víctimas específicas. Además de usar archivos HTA, están propagando archivos RAR infectados, usando el mecanismo RTLO (right to left override, escribir de derecha a izquierda) para camuflar la verdadera extensión del archivo. Los atacantes también usan exploits para Flash, incluyendo un exploit de día cero que se filtró en la intrusión de seguridad de Hacking Team.

En 2015, Darkhotel expandió su alcance geográfico para incluir víctimas en Corea del Norte, Rusia, Corea del Sur, Japón, Bangladesh, Tailandia, India, Mozambique y Alemania.

Blue Termite

En agosto, publicamos un informe sobre la APT Blue Termite, una campaña de ataques selectivos centrada en robar información a organizaciones de Japón. Entre las víctimas hay agencias gubernamentales, gobiernos locales, grupos de interés público, universidades, bancos, servicios financieros, compañías que operan en los sectores de energía, comunicación, industria pesada, química, automotriz, eléctrico, noticias, informativo, asistencia médica, bienes raíces, alimentación, semiconductores, robótica, construcción, seguros, transportes, etc. Uno de los blancos de mayor interés fue el Servicio de Pensiones de Japón.

El programa malicioso está personalizado para que se adapte al perfil de cada víctima. La puerta trasera Blue Termite guarda los datos sobre sí misma, que incluyen C2, nombre de API, cadenas de caracteres para evadir los análisis de seguridad y valores de exclusión mutua, así como el MD5 de la sumba de comprobación de los comandos de puertas traseras y la información interna del proxy. Los datos se almacenan cifrados para dificultar el análisis del programa malicioso – se necesita una llave de descifrado única para cada ejemplar.

Su medio principal de infección es el mismo que el de muchas otras campañas de ataques selectivos: correos electrónicos spear-phishing. Pero también usa otros métodos de infección. Éstos incluyen descargas drive-by que emplean un exploit para Flash (CVE-2015-5119) – uno de los exploits que se filtraron en la intrusión de seguridad de Hacking Team.

Así se comprometieron muchos sitios web japoneses. También encontramos algunos ataques tipo abrevadero, incluyendo uno alogjado en un sitio web que pertenecía a un miembro destacado del gobierno de Japón.

Historias de programas maliciosos

¿Es el final del camino para CoinVault?

El 14 de septiembre de 2015, la policía holandesa arrestó a dos sospechosos de haber participado en los ataques del program extorsionador CoinVault. Los arrestos fueron fruto de un esfuerzo conjunto entre Kaspersky Lab, Panda Security y la Unidad Nacional Holandesa de Altos Crímenes Tecnológicos (NHTCU), destacando así los beneficios del trabajo colaborativo entre la policía y los investigadores de seguridad. Esta campaña de ataques maliciosos comenzó en 2014 y continuó a lo largo del año, afectando a víctimas en más de 20 países, la mayoría de las cuales se encontraba en Holanda, Alemania, Estados Unidos, Francia y Gran Bretaña. Los atacantes cifraron con éxito los archivos de más de 1.500 computadoras Windows y exigían un pago en bitcoins para descifrar los datos de los equipos de sus víctimas.

Los cibercriminales responsables de esta campaña de programas chantajistas modificaron sus creaciones varias veces para seguir atacando a nuevas víctimas. Publicamos nuestro primer análisis de CoinVault en noviembre 2014, poco después de que apareciera la primera muestra del programa malicioso. Después de eso, la campaña se detuvo hasta abril de 2015, cuando encontramos un nuevo ejemplar. El mismo mes, Kaspersky Lab y la NHTCU de Holanda lanzaron un sitio web que funcionaba como depósito de llaves de descifrado. También pusimos a disposición de los internautas una herramienta de descifrado para ayudar a las víctimas a recuperar sus datos sin tener que pagar el rescate que exigen los criminales.

Cuando el sitio se hizo público, Panda Security se puso en contacto con Kaspersky Lab para ofrecerle información sobre ejemplares de malware adicionales que había descubierto. Por nuestra parte, pudimos confirmar que las muestras tenían relación con CoinVault y pasamos esta información a la NHTCU de Holanda.

Puedes encontrar más información sobre nuestro análisis de los métodos de ataque de CoinVault aquí.

Los programas extorsionadores se han vuelto elementos fijos y notables en el panorama de amenazas. Este caso demuestra que, aunque la colaboración entre investigadores y agencias de la ley tiene resultados positivos, no deja de ser esencial que los consumidores y empresas tomen acción para mitigar los riesgos de este tipo de programas maliciosos. Las operaciones de los programas extorsionadores dependen de que sus víctimas les paguen. Además de asegurar la protección contra programas maliciosos en el equipo, es importante hacer copias de seguridad de datos con frecuencia para evitar la pérdida de información y así no arriesgarse a tener que pagar el rescate a los cibercriminales.

Una serpiente en el jardín de Apple

La reciente aparición de aplicaciones maliciosas en la App Store ha dejado en claro que, al contrario de lo que mucha gente cree, iOS no es inmune a los programas maliciosos.

El programa, llamado ‘Xcodeghost’, infectó docenas de aplicaciones, entre ellas el programa de mensajería WeChat, la aplicación para descargar música NetEase, el escáner de tarjetas de presentación CamCard y la app para buscar taxis Didi Kuaidi. Las versiones en chino de Angry Birds 2 también resultaron infectadas.

Los atacantes no comprometieron la App Store, sino que habilitaron una versión maliciosa del Xcode de Apple. Xcode es un paquete de herramientas gratuito que sirve para crear aplicaciones para iOS. Apple lo distribuye de forma oficial, pero agentes externos también lo hacen de forma extraoficial: alguien en China compartió una versión de Xcode que contenía XcodeGhost. Algunos desarrolladores chinos prefieren descargar estas herramientas de servidores locales porque es más rápido.

Pero cualquier aplicación que se generaba con esta versión alterada de Xcode estaba infectada. Las aplicaciones infectadas roban los datos de sus víctimas y los comparten con los atacantes. Al principio se creía que 39 aplicaciones habían burlado el filtro de Apple y se habían abierto paso hacia la App Store. Apple ha eliminado las aplicaciones infectadas. Sin embargo, la versión comprometida de Xcode ha estado disponible por alrededor de 6 meses, así que el número total de aplicaciones infectadas puede ser mucho mayor, porque el código fuente de XcodeGhost se publicó en Github.

Los analistas de Palo Alto Network han publicado un análisis de XcodeGhost aquí.

El incidente destaca los peligros de que se comprometan las herramientas de los desarrolladores, porque son capaces de infectar el código fuente de los programas.

La pandilla virtual “Gaza cyber-gang”

A finales de septiembre, publicamos un informe sobre las actividades de otra APT regional, la pandilla virtual conocida como “Gaza cyber-gang”. Este es un grupo árabe con motivaciones políticas que opera en la región del Oriente Medio y el Norte de África, aunque presta especial atención a Egipto, los Emiratos Árabes Unidos y Yemen. El grupo está interesado en las agencias gubernamentales, en especial en las embajadas, donde las operaciones de informática y seguridad pueden no ser confiables ni estar bien establecidas. El grupo Gaza cyber-gang ha estado activo desde 2012, pero se volvió más activo en el segundo trimestre de 2015.

El grupo envía programas maliciosos a los miembros del equipo de informática y de Respuesta a Incidentes (RI) de las organizaciones: los nombres de sus archivos reflejan las funciones de informática y herramientas de RI que se usan para investigar ciberataques. No es difícil deducir por qué. El personal de informática suele tener mayor acceso a los sistemas que otros empleados porque es su trabajo administrar la infraestructura corporativa. Los empleados de RI suelen tener acceso a datos importantes de investigaciones en curso de cibercrimenes, así como derechos de acceso extendido para ayudarles a detectar actividades sospechosas en las redes. Esto significa que los atacantes no sólo obtienen acceso a la organización que están atacando, también maximizan su alcance dentro de la red.

El grupo utiliza como módulos de infección principales dos troyanos de acceso remoto (RATs) muy populares: XtremeRAT y PoisonIvy. Sus actividades dependen mucho de la ingeniería social. Usan nombres de archivos relacionados con las actividades del personal de informática y RI y contenido y nombres de dominio que podrían ser de interés para sus víctimas (como ‘.gov.uae.kim’).

Estadística

Todos los datos estadísticos utilizados en este informe se han obtenido mediante la red antivirus distribuida Kaspersky Security Network (KSN) como resultado del funcionamiento de los diversos componentes de protección contra programas maliciosos. Los datos provienen de los equipos de los usuarios de KSN que dieron su consentimiento para transmitirlos. En este intercambio global de información sobre las actividades maliciosas toman parte millones de usuarios de los productos de Kaspersky Lab de 213 países del mundo.

Amenazas móviles

La principal forma de obtener beneficios económicos de las amenazas móviles sigue siendo mostrar publicidad a los usuarios. También continúa incrementándose el número de programas que muestran publicidad intrusiva en los dispositivos móviles (Adware). En el tercer trimestre de 2015 estos programas representaron más de la mitad del total de objetos móviles detectados.

Al mismo tiempo, estamos viendo un aumento en el número de programas que utilizan la publicidad como principal medio de monetización y que para hacerlo utilizan métodos sacados del arsenal de los creadores de virus. Por ejemplo, a menudo se apoderan de los derechos root del dispositivo de la víctima, con lo que la lucha contra ellos se hace muy difícil, si no imposible. En el tercer trimestre de 2015 este tipo de troyanos constituyeron más de la mitad del TOP 20 de programas maliciosos móviles.

Como método de monetización, los troyanos SMS siguen teniendo vigencia, sobre todo en Rusia. Recordemos que estos programas envían mensajes de pago desde el dispositivo infectado sin que el usuario se dé cuenta. Aunque su porcentaje en el flujo general de las amenazas móviles sigue disminuyendo, en el tercer trimestre los troyanos SMS siguen liderando entre el malware móvil por el número de detecciones.

En la búsqueda de lucro, los atacantes no se limitan a mostrar publicidad y enviar SMS de pago. Ellos están muy interesados en las cuentas bancarias de los usuarios. En el flujo de nuevo malware móvil de este trimestre, la cuota combinada del malware bancario móvil y el spyware que roba información personal de los usuarios supera en 0,7 puntos porcentuales la cuota de los troyanos SMS.

Número de las nuevas amenazas móviles

En el tercer trimestre de 2015 Kaspersky Lab encontró 323 374 nuevos programas maliciosos móviles, 1,1 veces más que en el segundo trimestre de 2015, y 3,1 veces más que en el primer trimestre de 2015.

Al mismo tiempo, la cantidad de paquetes de instalación maliciosos detectados fue de 1 583 094, es decir, un 50% más que en el trimestre anterior.

Número de paquetes de instalación de malware y nuevas amenazas móviles detectadas

(primer a tercer trimestre de 2015)

Distribución por tipos de los programas móviles detectados

Distribución por tipos de nuevos programas móviles detectados, segundo y tercer trimestre de 2015

En la estadística del malware para dispositivos móviles detectado el tercer trimestre lideran las aplicaciones publicitarias potencialmente indeseables (Adware). El trimestre anterior estaban en segundo lugar con un 19%, pero este trimestre su número ha aumentado significativamente, hasta alcanzar el 52,2%.

En el segundo lugar se encuentran las RiskTool – aplicaciones legítimas que representan peligro potencial para los usuarios. Su uso malicioso por parte de los delincuentes, o negligente por parte del propietario del smartphone, puede conducir a pérdidas financieras. La cuota de las Risktool cayó en 16,6 puntos porcentuales en comparación con el trimestre anterior, y perdieron el primer lugar en la estadística.

La cuota de los troyanos SMS en el flujo general de las amenazas móviles se ha reducido en 1,9 puntos porcentuales y constituido el 6,2%, pero todavía están a la cabeza de los programas maliciosos móviles.

Los troyanos-espía siguen inmediatamente a los troyanos SMS, con un índice del 5,4%. Estos programas roban los datos personales de los usuarios, incluidos los SMS entrantes (mTAN) enviados por los bancos.

Entre los programas maliciosos móviles, la tasa de crecimiento más alta del tercer trimestre pertenece a los troyanos bancarios, cuya cuota aumentó a más del doble y constituyó el 0,8%, contra el 0,6% alcanzado en el segundo trimestre. El trimestre anterior se descubrieron 630 programas de este tipo y este trimestre, más de 2.500, es decir, 4 veces más.

TOP 20 de programas maliciosos móviles

En la siguiente estadística de programas maliciosos no se incluyen los programas potencialmente peligrosos o no deseados, como adware y RiskTool.

| Nombre | % de usuarios atacados* | |

| 1 | DangerousObject.Multi.Generic | 46,6 |

| 2 | Trojan.AndroidOS.Rootnik.d | 9,9 |

| 3 | Trojan-SMS.AndroidOS.Podec.a | 7,4 |

| 4 | Trojan-Downloader.AndroidOS.Leech.a | 6,0 |

| 5 | Trojan.AndroidOS.Ztorg.a | 5,5 |

| 6 | Exploit.AndroidOS.Lotoor.be | 4,9 |

| 7 | Trojan-Dropper.AndroidOS.Gorpo.a | 3,3 |

| 8 | Trojan-SMS.AndroidOS.Opfake.a | 3,0 |

| 9 | Trojan.AndroidOS.Guerrilla.a | 2,9 |

| 10 | Trojan-SMS.AndroidOS.FakeInst.fz | 2,6 |

| 11 | Trojan-Ransom.AndroidOS.Small.o | 2,3 |

| 12 | Trojan-Spy.AndroidOS.Agent.el | 2,1 |

| 13 | Trojan.AndroidOS.Ventica.a | 1,9 |

| 14 | Trojan.AndroidOS.Ztorg.b | 1,9 |

| 15 | Trojan.AndroidOS.Ztorg.pac | 1,8 |

| 16 | Trojan.AndroidOS.Fadeb.a | 1,6 |

| 17 | Trojan-SMS.AndroidOS.Smaps.a | 1,5 |

| 18 | Trojan.AndroidOS.Iop.a | 1,5 |

| 19 | Trojan.AndroidOS.Guerrilla.b | 1,5 |

| 20 | Trojan-SMS.AndroidOS.FakeInst.fi | 1,4 |

* Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados.

En la primera posición está DangerousObject.Multi.Generic (46,6%). Este es el nombre que las tecnologías “en la nube” de Kaspersky Security Network asignan a las aplicaciones maliciosas. Estas tecnologías hacen que nuestros productos reaccionen con rapidez ante las amenazas nuevas y desconocidas. Vale decir que la presencia de DangerousObject.Multi.Generic en el flujo general de malware casi se triplicó, del 17,5% en el trimestre anterior al 46,6% en éste.

En comparación con el trimestre anterior, en el TOP 20 aumentó significativamente el número de troyanos que utilizan la publicidad como principal medio de monetización. Si en el segundo trimestre había seis de estos programas en el TOP 20, en el tercer trimestre ya eran once: tres programas de la familia Trojan.AndroidOS.Ztorg, dos de la familia Trojan.AndroidOS.Guerrilla, Trojan.AndroidOS.Rootnik.d, Trojan-Downloader.AndroidOS.Leech.a, Trojan-Dropper.AndroidOS.Gorpo.a, Trojan-Spy.AndroidOS.Agent.el, Trojan.AndroidOS.Ventica.a y Trojan.AndroidOS.Fadeb.a.

A diferencia de los módulos tradicionales de publicidad, estos programas no tienen ninguna funcionalidad útil. Su fin es mostrar al usuario la mayor cantidad posible de publicidad de diversas maneras, entre ellas recurriendo a la instalación de nuevos programas de publicidad. Estos troyanos pueden utilizar los derechos de superusuario para ocultarse en el directorio del sistema, desde donde será muy difícil eliminarlos.

De entre el malware de esta lista, queremos destacar el Trojan-Spy.AndroidOS.Agent.el, que se puede encontrar hasta en el firmware oficial de algunas marcas.

Trojan-SMS.AndroidOS.Podec.a (7,4%) ha estado presente en el TOP 3 del malware móvil durante cuatro trimestres consecutivos, debido a su activa difusión. Debe tenerse en cuenta que la funcionalidad de las últimas versiones de este troyano ha cambiado, y ya no tiene la capacidad de enviar SMS. Ahora el troyano está totalmente centrado en las suscripciones de pago, usando el reconocimiento CAPTCHA para este propósito.

En el puesto 17 está el troyano Trojan-SMS.AndroidOS.Smaps.a. Algunas de sus versiones son capaces de enviar correo no deseado después de recibir una orden del servidor a través de la aplicación Viber, si está instalada en el dispositivo de la víctima. Para ello, el troyano no requiere obtener permisos o que el usuario ejecute acciones especiales.

Geografía de las amenazas móviles

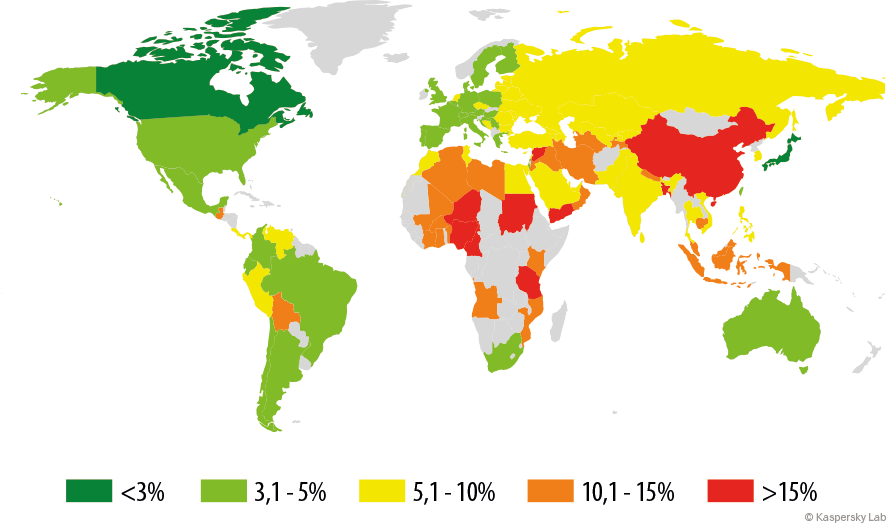

Mapa de intentos de infección por programas maliciosos móviles en el tercer trimestre de 2015

(porcentaje de los usuarios atacados en el país)

TOP 10 de países según el porcentaje de usuarios atacados por programas maliciosos móviles:

| País* | % de usuarios atacados** | |

| 1 | Bangladesh | 22,57 |

| 2 | China | 21,45 |

| 3 | Nigeria | 16,01 |

| 4 | Tanzania | 15,77 |

| 5 | Irán | 13,88 |

| 6 | Malasia | 13,65 |

| 7 | Argelia | 12,73 |

| 8 | Nepal | 12,09 |

| 9 | Kenia | 11,17 |

| 10 | Indonesia | 10,82 |

*Hemos excluido de la lista a los países donde la cantidad de usuarios del antivirus móvil de Kaspersky es relativamente pequeña (menos de 10 000).

**Porcentaje -en el país- de usuarios únicos atacados, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

Los países más seguros según este criterio son:

| País | % de usuarios atacados** | |

| 1 | Japón | 1,13 |

| 2 | Canadá | 2,87 |

| 3 | Dinamarca | 3,20 |

| 4 | Suecia | 3,45 |

| 5 | Australia | 3,48 |

Hay que tener en cuenta que aunque Australia ingresó al TOP 5 de países más seguros (según la probabilidad de infección por malware móvil), este país no es tan seguro como quisiéramos: en el tercer trimestre, los usuarios australianos fueron atacados con más frecuencia que los demás por troyanos bancarios móviles (ver abajo).

Troyanos bancarios móviles

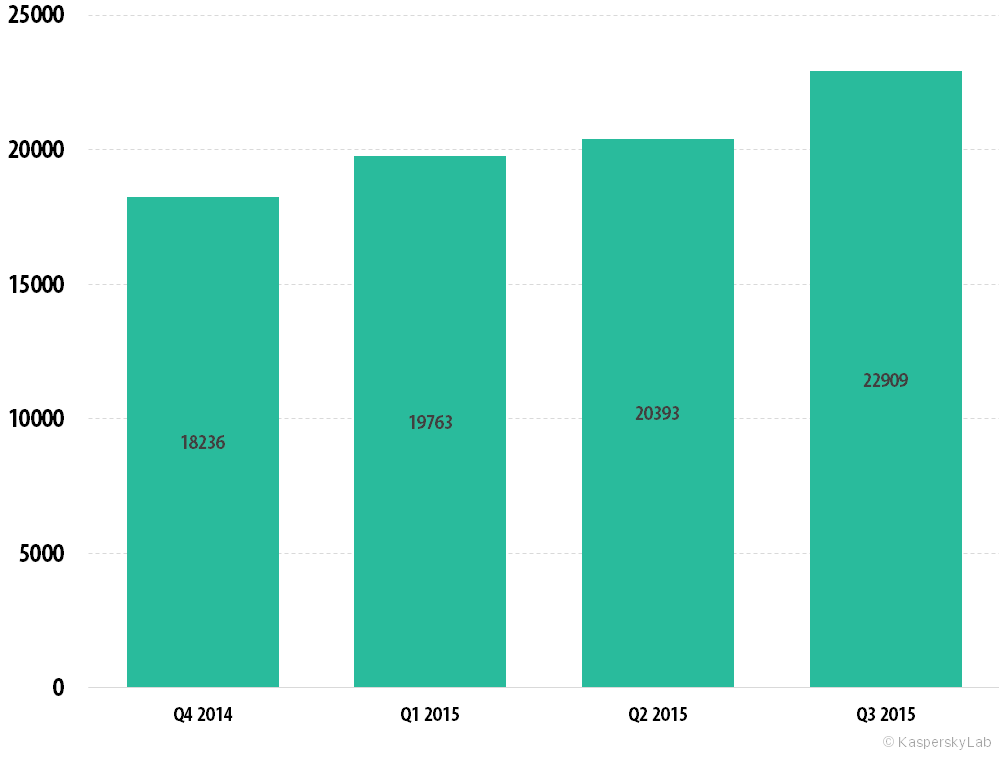

Durante el período cubierto por el informe, encontramos 2516 troyanos bancarios móviles, una cantidad prácticamente 4 veces superior que la del trimestre anterior.

Cantidad de troyanos bancarios móviles en la colección de Kaspersky Lab

(cuarto trimestre de 2014 – tercer trimestre de 2015)

Territorios de propagación de las amenazas bancarias móviles en el tercer trimestre de 2014

(cantidad de usuarios atacados)

La cantidad de usuarios atacados depende del número total de usuarios en el país. Para evaluar y comparar el riesgo de infección que representan los troyanos bancarios móviles en diferentes países, hemos elaborado la estadística de países según el porcentaje de usuarios atacados por estos.

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | % de usuarios atacados por los troyanos bancarios móviles** | |

| 1 | Australia | 0,85 |

| 2 | Corea del Sur | 0,40 |

| 3 | Rusia | 0,32 |

| 4 | Chipre | 0,32 |

| 5 | República Checa | 0,31 |

| 6 | Austria | 0,27 |

| 7 | Kirguizistán | 0,26 |

| 8 | Bulgaria | 0,24 |

| 9 | Rumania | 0,23 |

| 10 | Uzbekistán | 0,23 |

*Hemos excluido de la lista a los países donde la cantidad de usuarios del antivirus móvil de Kaspersky es relativamente pequeña (menos de 10 000).

**Porcentaje en el país de usuarios únicos atacados por los troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

Australia, que el trimestre pasado ocupaba el octavo lugar, el tercer trimestre ocupa el primero. El porcentaje de usuarios que sufrieron ataques de programas bancarios maliciosos móviles en Australia se sextuplicó (del 0,14% al 0,85%). Tan importante aumento se debe a que los delincuentes usan activamente Trojan-Banker.AndroidOS.Agent.ad. Este troyano roba el nombre y contraseña del usuario para iniciar sesión en la banca en línea de uno de los bancos más grandes de Australia. Además, trata de obtener datos de las tarjetas bancarias del usuario (nombre del propietario, número de tarjeta, CVV y fecha de caducidad).

Al mismo tiempo, el índice de Corea, que en el segundo trimestre ocupaba el primer lugar, se redujo en casi 6 veces (de 2,37% a 0,4%), con lo que este país bajó al segundo lugar del ranking.

TOP 10 de países por la cantidad de usuarios atacados por troyanos bancarios móviles, del total de todos los usuarios atacados

Un indicador de la popularidad de los troyanos bancarios móviles entre los delincuentes de cada país es la relación entre la cantidad de usuarios atacados por lo menos una vez en el trimestre con la del total de usuarios en el mismo país en cuyos equipos se disparó por lo menos una vez el antivirus móvil. Esta lista se diferencia de la de arriba.

| País* | % Porcentaje de usuarios atacados en este país, del total de los usuarios atacados** | |

| 1 | Australia | 24,31 |

| 2 | Austria | 7,02 |

| 3 | Montenegro | 5.92 |

| 4 | Corea del Sur | 5,69 |

| 5 | Francia | 5,66 |

| 6 | Chipre | 5,56 |

| 7 | Rusia | 5,09 |

| 8 | República Checa | 4,98 |

| 9 | Suecia | 4,81 |

| 10 | Finlandia | 4,56 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10.000).

**Porcentaje de usuarios únicos en el país atacados por troyanos bancarios móviles, en relación al total de usuarios únicos de este país atacados por malware móvil.

En Australia, que ganó el primer lugar también en esta clasificación, casi la cuarta parte de los usuarios atacados por programas maliciosos móviles también fueron atacados por malware bancario móvil.

En Rusia, la proporción de ataques lanzados por el malware bancario (entre todos los ataques de malware móvil) se ha reducido a casi la mitad, del 10,35% al 5,09%. Esto se debió a una disminución significativa en la virulencia de los troyanos bancarios de la familia Trojan-Banker.AndroidOS.Marcher, que fue uno de los más populares en el país. En el tercer trimestre se produjeron casi diez veces menos ataques de este malware que en el segundo.

Aplicaciones vulnerables usadas por los delincuentes

La siguiente clasificación de aplicaciones vulnerables se basa en los datos de los exploits usados por los delincuentes, tanto en los ataques mediante Internet, como en las aplicaciones locales afectadas, entre ellas las presentes en los dispositivos móviles de los usuarios.

Distribución de los exploits usados en los ataques de los delincuentes, según los tipos de aplicaciones atacadas, tercer trimestre de 2015

En comparación con el segundo trimestre de 2015, observamos los siguientes cambios:

- el número de exploits para Adobe Flash Player aumentó en 2 puntos porcentuales

- el número de exploits para Adobe Reader disminuyó en 5 puntos porcentuales

Este trimestre, al igual que durante todo el año, los exploits para Adobe Flash Player gozaron de popularidad. Su cuota representa sólo el 5%, pero en el mundo real hay más de ellos y en el presente casi todos los paquetes de exploits aprovechan vulnerabilidades en este software. Al igual que en el trimestre anterior, en el tercer trimestre el porcentaje de exploits para Java (11%) continuó disminuyendo. Por el momento, no detectamos que los exploits para este software se hayan incluido en paquetes de exploits.

En el tercer trimestre, los paquetes de exploits más famosos incluyeron exploits para las siguientes vulnerabilidades:

- CVE-2015-5560 (para Adobe Flash; este exploit fue descrito en un artículo de “Kaspersky Lab”)

- CVE-2015-2419 (Internet Explorer)

- CVE-2015-1671 (Silverlight)

En el trimestre anterior detectamos un aumento significativo en el flujo de correo no deseado que contiene documentos PDF maliciosos. Este trimestre, el número de tales envíos se redujo de manera significativa, por lo que también disminuyó la cuota de exploits para Adobe Reader.

En general, en el tercer trimestre de 2015 se mantuvo la tendencia que hemos venido observando a lo largo de 2015: los exploits para Adobe Flash Player e Internet Explorer tienen especial demanda entre los cibercriminales. Internet Explorer entra en la categoría “Navegadores de Internet”, donde también figuran las “páginas de aterrizaje” (landing pages) que reparten exploits.

Programas maliciosos en Internet (ataques a través de recursos web)

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos adrede, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

Amenazas en línea para el sector financiero

La presente estadística se basa en los datos de los productos de Kaspersky Lab transmitidos desde los equipos de los usuarios que dieron su consentimiento para el envío de datos estadísticos.

En el tercer trimestre de 2015, las soluciones de Kaspersky Lab neutralizaron intentos de ejecución de programas maliciosos que roban dinero mediante el acceso a cuentas bancarias en los equipos de 625 669 usuarios. En comparación con el trimestre anterior (755 642) esta cifra se redujo en 17,2 puntos porcentuales. Hace un año, en el tercer trimestre de 2014, eran 591 688 equipos de los usuarios.

En total, los productos de Kaspersky Lab han registrado durante el año 5 686 755 notificaciones sobre intentos de infección con programas maliciosos que roban dinero de las cuentas bancarias online.

Número de ataques del software financiero malicioso contra los usuarios, segundo trimestre de 2015

Territorios de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre.

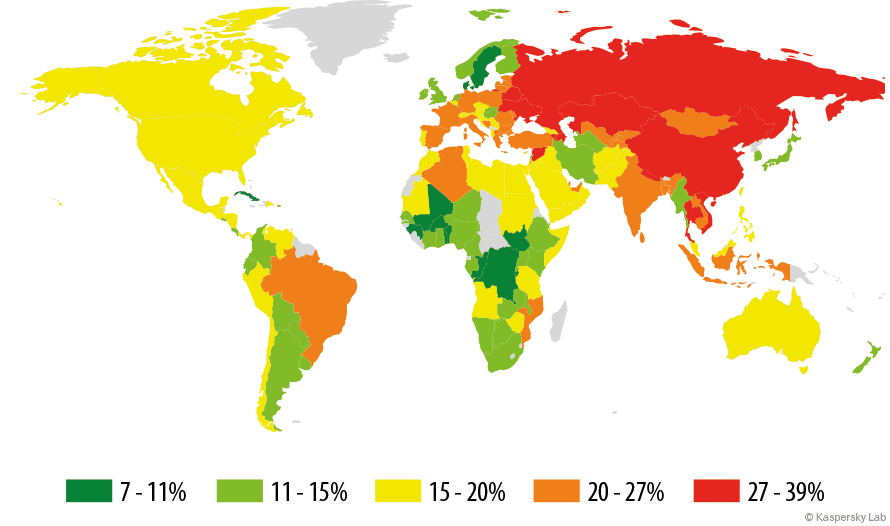

Territorios afectados por los ataques del software malicioso en el tercer trimestre de 2015

(porcentaje de usuarios atacados)

TOP-10 de países según el porcentaje de usuarios atacados

| País* | % de usuarios atacados** | |

| 1 | Austria | 4,98 |

| 2 | Singapur | 4,23 |

| 3 | Turquía | 3,04 |

| 4 | Namibia | 2,91 |

| 5 | Nueva Zelanda | 2,86 |

| 6 | Hong Kong | 2,81 |

| 7 | Australia | 2,78 |

| 8 | Líbano | 2,60 |

| 9 | Emiratos Árabes Unidos | 2,54 |

| 10 | Suiza | 2,46 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de ordenadores es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos expuestos a ataques web, del total de usuarios únicos de Kaspersky Lab en el país.

En el tercer trimestre de 2015 Austria fue el país con la mayor cantidad de usuarios de productos de Kaspersky Lab atacados por troyanos bancarios. Singapur, el líder del trimestre anterior se desplazó al segundo lugar. Merece la pena destacar que en la mayoría de países del TOP 10 hay bastantes usuarios de banca en línea, lo que atrae la atención de los cibercriminales.

En Rusia, el 0,71% de los usuarios se topó con troyanos bancarios al menos una vez durante el trimestre. Esta cifra difiere ligeramente de la del trimestre anterior (0,75%). En los Estados Unidos (0,59%), este índice disminuyó en 0,3 puntos porcentuales. En Europa occidental se observó un ligero descenso en el porcentaje de usuarios de bancos atacados: en España (1,95%), de 0,07 puntos porcentuales; en Inglaterra (1,24%), de 0,34 puntos porcentuales; en Italia (1,16%), de 0,41 puntos porcentuales y en Alemania (1,03%), de 0,13 puntos porcentuales.

TOP 10 de familias de malware bancario

TOP 10 de familias de malware utilizados para atacar a los usuarios de banca en línea en el tercer trimestre de 2015:

| Nombre* | Porcentaje de ataques** | |

| 1 | Trojan-Downloader.Win32.Upatre | 63,13 |

| 2 | Trojan-Spy.Win32.Zbot | 17,86 |

| 3 | Trojan-Banker.JS.Agent | 1,70 |

| 4 | Trojan-Banker.Win32.ChePro | 1,97 |

| 5 | Backdoor.Win32.Caphaw | 1,14 |

| 6 | Trojan-Banker.Win32.Banbra | 1,93 |

| 7 | Trojan-Banker.AndroidOS.Faketoken | 0,90 |

| 8 | Trojan-Banker.AndroidOS.Agent | 0,57 |

| 9 | Trojan-Banker.Win32.Tinba | 1,93 |

| 10 | Trojan-Banker.AndroidOS.Marcher | 0,55 |

* Detecciones realizadas por los productos de Kaspersky Lab. Esta información la han hecho posible los usuarios de los productos de KL que expresaron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de ataques de malware financiero registrados en los equipos de usuarios únicos.

La aplastante mayoría de las familias de malware que conforman el TOP 10 usan una técnica clásica de los troyanos bancarios, que consiste en la ejecución arbitraria de código HTML en la página web mostrada por el navegador y la intercepción de los datos de pago introducidos por el usuario en el formulario web original y en otro formulario insertado.

La familia de malware Trojan-Downloader.Win32.Upatre sigue liderando la clasificación. Su tamaño no excede los 3,5 kb, y sus funciones se limitan a transportar la “carga útil” al equipo infectado. La mayor parte de las veces se trata de la familia de troyanos banqueros conocido como Dyre / Dyzap / Dyreza. El primer miembro de esta familia se descubrió por primera vez en junio de 2014, y su principal tarea es robar los datos de pago del usuario. Para este fin, Dyre intercepta los datos de la sesión entre el navegador del usuario y su aplicación web de banca en línea. Sin embargo, en el verano de 2015 el descargador Trojan-Downloader.Win32.Upatre irrumpió en routers domésticos, lo que es un indicio de que los delincuentes usan este troyano para diversas tareas.

Trojan-Spy.Win32.Zbot, residente permanente de esta clasificación, ocupa el segundo lugar. Su constante presencia en los primeros puestos de la clasificación no es casual. Los troyanos de la familia Zbot fueron unos de los primeros en utilizar la Web para comprometer los datos de pago de los usuarios de banca en línea y modificar el contenido de las páginas web del banco. Estos programas maliciosos usan varios niveles de cifrado para codificar sus archivos de configuración, y, al mismo tiempo, una vez descifrado, el archivo de configuración no se almacena completamente en la memoria, sino que se va cargando por partes. Esto le da una ventaja tecnológica a la familia de troyanos Trojan-Spy.Win32.Zbot frente a sus competidores.

Este trimestre, el tercer lugar pertenece a la familia de Trojan-Banker.JS.Agent, un Java Script malicioso que es el resultado de una inyección de datos en la página de la banca en línea. El propósito de este código es interceptar la información de pago que el usuario introduce en el formulario en la página de banca en línea.

Cabe destacar que en esta clasificación hay tres familias de troyanos bancarios móviles: Trojan-Banker.AndroidOS.Faketoken, Trojan-Banker.AndroidOS.Marcher (escribimos sobre ellos el pasado trimestre) y el novato Trojan-Banker.AndroidOS.Agent. Los programas de esta familia roban los datos de pago en los dispositivos móviles con el sistema operativo Android.

TOP 10 de sistemas operativos atacados por troyanos bancarios

En el tercer trimestre los usuarios de sistemas operativos Windows fueron los que sufrieron más ataques del malware financiero (lo que no nos sorprende, teniendo en cuenta la prevalencia de los dispositivos basados en el sistema operativo de esta familia). Sin embargo, los usuarios de Windows 7 x64 Edition se enfrentaron con troyanos bancarios con más frecuencia que los de otros sistemas: el tercer trimestre soportaron el 42,2% de todos ataques de malware bancario. Por otra parte, el sistema operativo Android entró en el TOP de los sistemas que más ataques sufrieron.

| Sistema operativo | porcentaje de ataques * |

| Windows 7 x64 Edition | 42,2 |

| Windows 7 | 11,6 |

| Windows 7 Home x64 Edition | 5,5 |

| Windows XP Professional | 7,0 |

| Windows 8.1 Home x64 Edition | 3,7 |

| Windows 8.1 x64 Edition | 2,3 |

| Windows 7 Home | 1,3 |

| Windows 10 x64 Edition | 1,2 |

| Android 4.4.2 | 0,6 |

| Windows NT 6.3 x64 Edition | 0,7 |

* Porcentaje de todos los ataques de programas maliciosos financieros que registrados en los ordenadores de usuarios únicos que dieron su consentimiento para la transferencia de datos estadísticos.

Vale decir que si bien la familia de sistemas operativos Mac OS X no entró en el TOP, los usuarios de este sistema operativo no pueden considerarse completamente seguros, ya que en el tercer trimestre los equipos que funcionan bajo Mac OS X sufrieron ataques 12 492 veces.

TOP 20 de objetos detectados en Internet

En el tercer trimestre de 2015 nuestro antivirus web detectó 38 233 047 objetos únicos (scripts, exploits, archivos ejecutables, etc.), y registró 75 408 543 direcciones URL únicas que provocaron la reacción del antivirus web.

De entre todos los objetos maliciosos y potencialmente indeseables hemos destacado los 20 más activos, que en conjunto representan el 95% del total de ataques en Internet.

TOP 20 objetos detectados en Internet

| Nombre* | % del total de ataques** | |

| 1 | Malicious URL | 53,63 |

| 2 | AdWare.JS.Agent.bg | 16,71 |

| 3 | AdWare.Script.Generic | 7,14 |

| 4 | Trojan.Script.Generic | 6,30 |

| 5 | Trojan.Script.Iframer | 3,15 |

| 6 | Trojan.Win32.Generic | 1,52 |

| 7 | AdWare.Win32.SoftPulse.heur | 1,31 |

| 8 | AdWare.JS.Agent.bt | 1,09 |

| 9 | AdWare.Win32.OutBrowse.heur | 0,84 |

| 10 | Trojan-Downloader.Win32.Generic | 0,63 |

| 11 | AdWare.NSIS.Vopak.heur | 0,46 |

| 12 | Exploit.Script.Blocker | 0,46 |

| 13 | Trojan-Downloader.JS.Iframe.diq | 0,30 |

| 14 | AdWare.Win32.Amonetize.aqxd | 0,30 |

| 15 | Trojan-Downloader.Win32.Genome.tqbx | 0,24 |

| 16 | AdWare.Win32.Eorezo.abyb | 0,23 |

| 17 | Hoax.HTML.ExtInstall.a | 0,19 |

| 18 | Trojan-Clicker.HTML.Iframe.ev | 0,17 |

| 19 | AdWare.Win32.Amonetize.bgnd | 0,15 |

| 20 | Trojan.Win32.Invader | 0,14 |

*Detecciones del módulo antivirus web. Esta información la han hecho posible los usuarios de los productos de KL que expresaron su consentimiento para la transmisión de datos estadísticos.

**Porcentaje del total de ataques web registrados en los ordenadores de usuarios únicos.

La mayor parte de los integrantes del TOP 20 son los veredictos que se asignan a los objetos utilizados en ataques drive-by, como también los programas de publicidad, cuyos veredictos ocupan nueve de las veinte posiciones este trimestre.

Es interesante el veredicto Hoax.HTML.ExtInstall.a, que es una página web que bloquea el navegador del usuario y le insiste que instale extensiones para Chrome. Si se intenta cerrar la página, con frecuencia empieza a sonar el archivo voice.mp3, que pronuncia en voz alta la frase “para cerrar la página, haga clic en el botón Agregar“.

Página web que obliga a instalar la extensión para Chrome

Las extensiones propuestas no infringen daños a los usuarios, pero son ofertas muy intrusivas que el usuario prácticamente no puede rechazar. Es precísamente por esta razón que los productos de “Kaspersky Lab” detectan la página correspondiente, que tiene una ventana emergente. Uno de los programas de afiliados usa este método para propagar extensiones.

Países-fuente de los ataques web: TOP 10

Esta estadística muestra la distribución según país de las fuentes de ataques web bloqueados por el antivirus en los ordenadores de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparar el nombre de dominio con la dirección IP real donde se encuentra el dominio dado y definir la ubicación geográfica de la dirección IP (GEOIP).

En el tercer trimestre de 2015 las soluciones de Kaspersky Lab neutralizaron 235 415 870 ataques que se llevaron a cabo desde recursos de Internet ubicados en diferentes países. El 80% de las notificaciones sobre ataques web bloqueados se obtuvo durante la neutralización de los ataques lanzados desde recursos web ubicados en diez países.

Distribución por países de las fuentes de ataques web, tercer trimestre de 2015

Este trimestre Estados Unidos se convirtió en líder de la estadística (26,9%), e intercambió puestos con Rusia (18,8%). Abandonaron el TOP10 las Islas Vírgenes y Singapur. Los nuevos de la estadística son Suecia (1,43%) y Canadá (1,42%).

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección a través de Internet al que están expuestos los ordenadores de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab de cada país se han topado con la reacción del antivirus web. Los datos obtenidos son el índice de la agresividad del entorno en el que funcionan los ordenadores en diferentes países.

| País* | % de usuarios únicos atacados** | |

| 1 | Rusia | 38,20 |

| 2 | Nepal | 36,16 |

| 3 | Kazajistán | 33,79 |

| 4 | Ucrania | 33,55 |

| 5 | Siria | 32,10 |

| 6 | Azerbaiyán | 32,01 |

| 7 | Bielorrusia | 30,68 |

| 8 | Vietnam | 30,26 |

| 9 | China | 27,82 |

| 10 | Tailandia | 27,68 |

| 11 | Armenia | 27,65 |

| 12 | Brasil | 26,47 |

| 13 | Argelia | 26,16 |

| 14 | Turquía | 25,13 |

| 15 | Mongolia | 25,10 |

| 16 | Kirguizistán | 23,96 |

| 17 | Macedonia | 23,84 |

| 18 | Lituania | 23,59 |

| 19 | Bangladesh | 23,56 |

| 20 | Moldavia | 23,36 |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que enviaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de ordenadores es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos que fueron víctimas de ataques web, de entre todos los usuarios únicos de los productos de Kaspersky Lab en el país.

El líder de la clasificación no ha cambiado, sigue siendo Rusia (38,2%). En comparación con el TOP 20 del segundo trimestre, han desaparecido de la lista Georgia, Bosnia y Herzegovina, Croacia, Qatar y Grecia. Los novatos de la estadística son Nepal, que subió al segundo puesto (36,16%); Brasil en el puesto 12 (26,47%); Turquía en el 14 (25,13%); Lituania (23,59%) en el 18 y Bangladesh (23,56%) en el puesto 19.

Entre los países desde donde es más seguro navegar en Internet están Suiza (17%), República Checa (16%), EE.UU. (16,3%), Singapur (15%), Hungría (13,8%), Noruega (13%), Irlanda (12,2%), Suecia (10,8%).

En promedio, durante el trimestre el 23,4% de los equipos del mundo ha sufrido por lo menos un ataque web. En comparación con el trimestre anterior, este índice disminuyó en 0,5 puntos porcentuales.

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los ordenadores de los usuarios. Aquí se enumeran los objetos que han penetrado al equipo mediante la infección de archivos o medios extraíbles, o que inicialmente entraron en el equipo de una forma solapada (por ejemplo, como programas que forman parte de instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos del funcionamiento del antivirus que escanea los ficheros en el disco duro en el momento en que se los crea o cuando se los lee, y los datos del escaneo de diferentes memorias extraíbles.

En el tercer trimestre de 2015 nuestro antivirus de archivos detectó 145 137 553 ejemplares únicos de objetos maliciosos y potencialmente no deseados.

Objetos detectables encontrados en los ordenadores de los usuarios: TOP 20

| Nombre* | % de usuarios únicos atacados** | |

| 1 | DangerousObject.Multi.Generic | 19,76 |

| 2 | Trojan.Win32.Generic | 14,51 |

| 3 | Trojan.WinLNK.StartPage.gena | 5,56 |

| 4 | WebToolbar.JS.Condonit.a | 4,98 |

| 5 | AdWare.Script.Generic | 4,97 |

| 6 | WebToolbar.Win32.Agent.azm | 4,48 |

| 7 | RiskTool.Win32.GlobalUpdate.dx | 3,63 |

| 8 | WebToolbar.JS.AgentBar.e | 3,63 |

| 9 | WebToolbar.JS.CroRi.b | 3,32 |

| 10 | Downloader.Win32.Agent.bxib | 3,20 |

| 11 | AdWare.Win32.OutBrowse.heur | 3,13 |

| 12 | Adware.NSIS.ConvertAd.heur | 3,08 |

| 13 | AdWare.Win32.Generic | 3,06 |

| 14 | Downloader.Win32.MediaGet.elo | 2,98 |

| 15 | Trojan.Win32.AutoRun.gen | 2,92 |

| 16 | AdWare.Win32.BrowseFox.e | 2,91 |

| 17 | WebToolbar.Win32.MyWebSearch.si | 2,82 |

| 18 | AdWare.Win32.MultiPlug.heur | 2,66 |

| 19 | Virus.Win32.Sality.gen | 2,61 |

| 20 | RiskTool.Win32.BackupMyPC.a | 2,57 |

*Veredictos de detección de los módulos OAS y ODS del antivirus, que fueron proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para la transmisión de datos estadísticos.

**Porcentaje de usuarios únicos en cuyos ordenadores el antivirus detectó este objeto, del total de usuarios únicos de los productos de Kaspersky Lab y en los que ocurrió la detección.

Es tradición que en esta lista se enumeren los veredictos aplicados a los programas publicitarios y sus componentes, como también a los gusanos propagados por medio de memorias extraíbles y virus.

El único representante de los virus, Virus.Win32.Sality.gen, sigue perdiendo posiciones. El porcentaje de equipos infectados por este virus se viene reduciendo desde hace largo tiempo. Este trimestre Sality ocupa el decimonoveno puesto con un 2,61%, un 0,25% menos que el trimestre anterior.

Países en los que los equipos de los usuarios han estado bajo mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky Lab se ha topado con las reacciones del antivirus de ficheros durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de las computadoras personales en diferentes países del mundo.

TOP 20 de países según el nivel de infección de equipos

| País* | % de usuarios únicos** | |

| 1 | Bangladesh | 64,44 |

| 2 | Vietnam | 60,20 |

| 3 | Nepal | 60,19 |

| 4 | Georgia | 59,48 |

| 5 | Somalia | 59,33 |

| 6 | Laos | 58,33 |

| 7 | Rusia | 57,79 |

| 8 | Armenia | 57.56 |

| 9 | Afganistán | 56.42 |

| 10 | Etiopía | 56.34 |

| 11 | Ruanda | 56.21 |

| 12 | Siria | 55.82 |

| 13 | Mozambique | 55.79 |

| 14 | Yemen | 55.17 |

| 15 | Camboya | 55.12 |

| 16 | Argelia | 55.03 |

| 17 | Irak | 55.01 |

| 18 | Kazajistán | 54.83 |

| 19 | Mongolia | 54.65 |

| 20 | Ucrania | 54.19 |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de ordenadores es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos ordenadores se detectaron amenazas locales, de entre la cantidad total de usuarios de productos de Kaspersky Lab en el país.

Los nuevos de la lista son Mozambique en el puesto 13 (55,8%) y Yemen en el 14 (55,2%).

Los países con el menor nivel de infección son Suecia (21,4%), Dinamarca (19,8%) y Japón (18,0%).

En promedio, durante el tercer trimestre de 2015 se detectaron amenazas locales por lo menos una vez en el 42,2% de los equipos de los usuarios, 2,2 puntos porcentuales más que en el segundo trimestre.

Desarrollo de las amenazas informáticas en el tercer trimestre de 2015