Resumen de noticias

En el último trimestre, notamos una nueva técnica de ataque DDoS, que confirmó la hipótesis que habíamos planteado sobre los ataques mediante el protocolo Memcached. Era lo que suponíamos: los atacantes intentaron usar otro protocolo bastante exótico para amplificar los ataques DDoS. Hace poco, los especialistas de Akamai registraron un ataque a su cliente, en el que la amplificación se mejoró mediante la suplantación de la dirección IP de retorno a través del protocolo de multidifusión WS-Discovery. Según otros investigadores de seguridad, hace muy poco que los ciberdelincuentes han empezado a usar este método, pero ya han obtenido potencias de ataque de hasta 350 Gb/s. El protocolo WSD tiene un alcance limitado y, en principio, no está diseñado para conectar equipos a Internet, sino para ayudar a que los dispositivos se encuentren unos a otros en redes locales. Sin embargo, en una variedad de equipos, desde cámaras IP hasta impresoras de red, el protocolo WSD es muy usado para propósitos ligeramente diferentes a los previstos (aproximadamente 630 mil de estos dispositivos ahora están conectados a Internet). Dado el reciente aumento en el número de ataques a través de WSD, recomendamos que los propietarios de dichos dispositivos bloqueen el puerto UDP 3702 utilizado por este protocolo en el servidor y tomen una serie de medidas adicionales para proteger los enrutadores.

Trend Micro descubrió otra nueva herramienta en manos de los atacantes detrás del DDoS: una nueva carga útil distribuida a través de una puerta trasera en la herramienta de análisis y búsqueda de datos de Elasticsearch. Este malware es peligroso porque se basa en un enfoque de infección en varias etapas, impide que se lo detecte y puede usarse para formar botnets para el posterior lanzamiento a gran escala de ataques DDoS. TrendMicro aconseja a todos los que usan Elasticsearch que actualicen el software a la última versión, porque que ya se ha lanzado un parche contra esta puerta trasera.

Sin embargo, es más frecuente que los criminales recurran a antiguas técnicas efectivas en vez de probar la eficiencia de las nuevas técnicas. En particular, a pesar de que el año pasado el FBI neutralizó varios sitios que ofrecían la organización de ataques DDoS baratos, otros sitios los reemplazaron de inmediato, por lo que hoy esta amenaza está más vigente que nunca. Según algunos informes, la cantidad de ataques llevados a cabo con su ayuda aumentó en un 400% en comparación con el trimestre anterior.

Es muy probable que el ataque de principios de septiembre contra World of Warcraft Classic, llevado a cabo en varias olas, haya sido organizado precisamente mediante un servicio de este tipo. Antes de cada episodio, un usuario advertía en Twitter del inminente ataque. Más tarde, los representantes de Blizzard anunciaron el arresto del organizador. No se sabe con certeza si era el propietario de la mencionada cuenta de Twitter, pero si es él, la conclusión obligada es que no se trata de un representante de un grupo ramificado de atacantes, sino de un cliente de un servicio DDoS.

En julio, con la ayuda de otro método de probada eficacia (una botnet similar a Mirari o a uno de sus clones) se organizó un ataque de 13 días a nivel de aplicación contra un servicio de streaming, cuya potencia alcanzó 292 000 solicitudes por segundo. El ataque involucró alrededor de 400 mil dispositivos, en su mayoría enrutadores domésticos.

Solo se puede hacer conjeturas sobre los motivos de ambos ataques. Pero es casi seguro que los motivos de los otros dos ataques que tuvieron lugar este verano y otoño pertenecen a la esfera política. Por ejemplo, el 31 de agosto LIHKG, uno de los sitios web más importantes que los manifestantes en Hong Kong usaban para coordinar sus acciones, quedó fuera de servicio . Según los propietarios del sitio, sufrió una afluencia de 1 500 millones solicitudes en 16 horas, lo que provocó que durante algún tiempo fuera imposible ingresar al sitio y que la aplicación móvil no funcionara correctamente.

Poco después, se lanzó un ataque contra Wikipedia. El ataque comenzó al caer la noche del 6 de septiembre, e hizo que la mayor enciclopedia en línea quedara inaccesible para los usuarios de varios países de Europa, África y Medio Oriente. Wikipedia sufre ataques con bastante frecuencia, pero este ataque se distinguió por la alta potencia que alcanzó (no se anunciaron números exactos, pero según datos indirectos, fue de más de un terabit por segundo) y duró tres días.

Los organizadores de estos ataques aún no han sido llevados ante la justicia, pero varias otras investigaciones del último trimestre han llegado a su conclusión lógica. Así, a principios de julio, por el ataque a Daybreak Game Company (anteriormente Sony Online Entertainment), el Tribunal Federal de los EE. UU. sentenció a Austin Thompson, de Utah, a 27 meses de prisión y le impuso una multa de 95 000 dólares. Otro delincuente, Kenneth Currin Schuchman, de Washington, el 6 de septiembre confesó haber participado en la creación de la botnet IoT Satori.

Hablando de los esfuerzos de los organismos policiales, no se puede dejar de mencionar otra noticia que ilustra la importancia de la prevención en la lucha contra los ataques DDoS. Durante varios trimestres, en la sección de nuestro informe dedicada a la actividad global de las botnets, escribimos que en las estadísticas aparecen países que hace un año o dos no daban motivos para sospechar que pudieran ser el origen de tales actividades. Al mismo tiempo, está disminuyendo la participación de otros países que antes eran invariablemente populares entre los cibercriminales. La empresa TechNode notó la misma tendencia, respaldándola con datos de Nexusguard y el Banco Mundial. Nuestros colegas explican esta situación por dos factores. Por un lado, en países que antes pertenecían al Tercer Mundo, el nivel de vida está mejorando, y un número cada vez mayor de sus habitantes están adquiriendo teléfonos inteligentes y enrutadores para conectarse a Internet de banda ancha, es decir, los dos tipos de dispositivos usados con mayor frecuencia para crear botnets. Por otro lado, en aquellas regiones donde los ciberdelincuentes han estado activos durante mucho tiempo, la conciencia de la ciberseguridad está aumentando y se están tomando medidas más efectivas para proteger los dispositivos, incluso por parte de los proveedores, lo que significa que los atacantes tienen que buscar nuevos territorios. Esto hace que la lista de regiones de donde provienen la mayoría de los ataques cibernéticos tome una forma inusual.

Tendencias del trimestre

El tercer trimestre se caracteriza por el cese de actividades en los meses de verano; pero en septiembre se reinician las actividades DDoS asociadas con el inicio del año escolar. Este año la tendencia se ha repetido.

Según Kaspersky DDoS Protection, el número de ataques inteligentes (es decir, los que usan técnicas más sofisticadas y que requieren más ingenio por parte de los atacantes) disminuyó significativamente en el tercer trimestre, en comparación con el segundo. Pero si comparamos este indicador con el del mismo período del año pasado, vemos que se ha más que duplicado. Es evidente que la predicción realizada en informes anteriores se está cumpliendo: el mercado DDoS se está estabilizando, fenómeno que también incluye a los ataques inteligentes. En este sentido, será muy interesante observar los resultados del cuarto trimestre.

Otra confirmación de que el mercado se ha estabilizado, después del crecimiento observado durante todo el año, es que que la duración promedio de los ataques inteligentes prácticamente no ha cambiado desde el segundo trimestre; pero en comparación con el tercer trimestre de 2018, casi se ha duplicado. Al mismo tiempo, la duración promedio de los ataques ha disminuido un poco, debido al aumento general del número de sesiones DDoS de corta duración.

El enorme salto en la duración máxima de los ataques presente en el gráfico se explica porque en el tercer trimestre de 2019 observamos un ataque inteligente muy prolongado. El hecho de que estamos frente a una curiosa anomalía se nota claramente por las columnas de duración media vecinas.

Cambios en el número y la distribución estadística de los ataques DDoS en el tercer trimestre de 2019 en comparación con el segundo trimestre de 2019 y con el tercer trimestre de 2018 (descargar)

Cambios en la proporción de ataques DDoS inteligentes en el tercer trimestre de 2019 en comparación con el segundo trimestre de 2019 y con el tercer trimestre de 2018 (descargar)

Al igual que el año pasado, a principios de septiembre se observó un aumento significativo en el número de ataques DDoS. Además, este mes representó el 53% de todos los ataques durante el trimestre, y solo gracias a los indicadores de septiembre, en principio, fue posible notar un aumento en su número.

Al mismo tiempo, el 60% de la actividad DDoS a principios de otoño se dirigió contra recursos relacionados con el campo de la educación: boletines de evaluación electrónicos, sitios web de instituciones educativas y similares. La mayoría de estos ataques son de corta duración y están mal organizados, y en su contexto la proporción de ataques inteligentes en el tercer trimestre se redujo en 22 puntos porcentuales.

El año pasado, observamos la misma situación; en éste, las razones siguen siendo las mismas: el retorno a clases. La mayoría de estos ataques son acciones vandálicas organizadas por aficionados, muy probablemente sin el objetivo de obtener beneficios materiales.

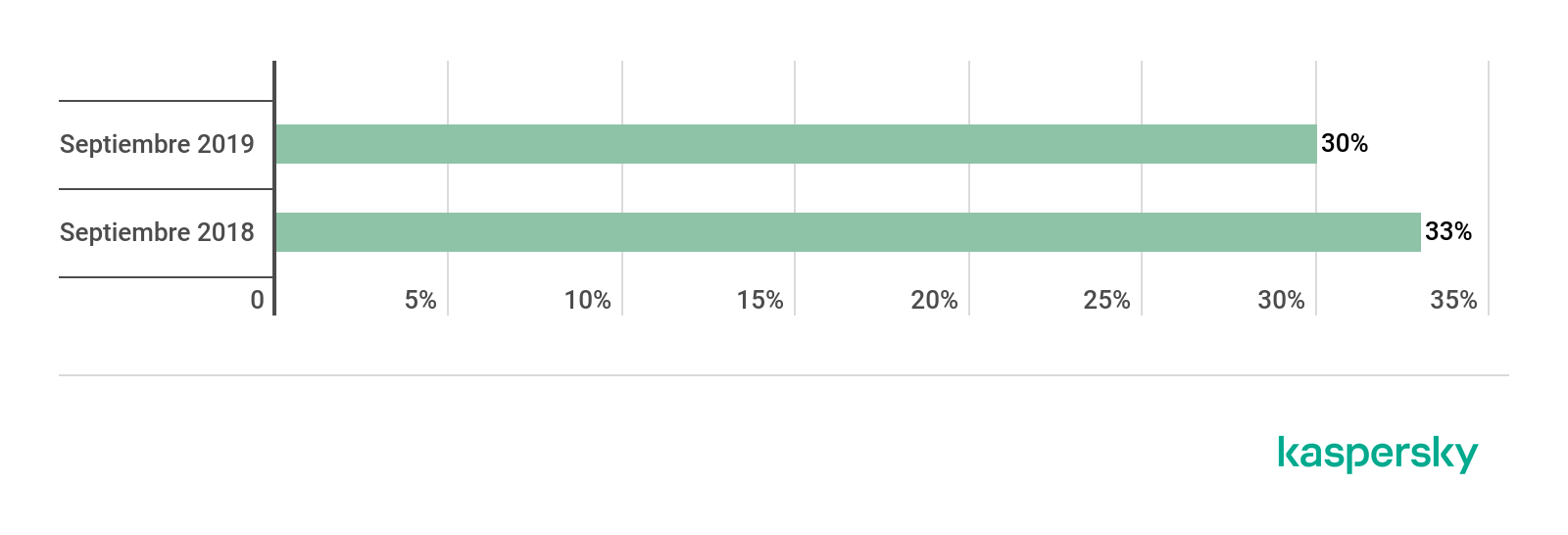

Es interesante observar que el número total de ataques en septiembre de 2019, en comparación con septiembre de 2018, aumentó en 35 puntos porcentuales, mientras que el número total de ataques en el tercer trimestre de 2019, en comparación con el tercer trimestre de 2018, aumentó en 32 puntos porcentuales. Es decir, las cifras son más o menos las mismas. Si bien la diferencia en las tasas de crecimiento del número de ataques inteligentes es mucho mayor, el número total de ataques inteligentes aumentó en 58 puntos porcentuales, mientras que el número de ataques inteligentes en septiembre, lo hizo solo en 27 puntos porcentuales. Además, la proporción de ataques inteligentes este mes cayó en 3 punto porcentuales. Esto confirma una vez más el sesgo que septiembre crea en el panorama estadístico general.

Cambios en la cantidad y distribución estadística de los ataques DDoS en septiembre de 2019 en comparación con septiembre de 2018 (descargar)

Cambios en la proporción de ataques DDoS inteligentes en septiembre de 2019 en comparación con septiembre de 2018 (descargar)

Sin embargo, según la experiencia de años anteriores, en el cuarto trimestre esperamos un crecimiento en todos los indicadores clave (número total de ataques, ataques inteligentes y duración de los ataques): el final del año es la temporada de vacaciones y el correspondiente aumento de la actividad comercial, que siempre conlleva actividad criminal. Sin embargo, si las conclusiones sobre la estabilización del mercado son correctas, este crecimiento no será demasiado significativo.

Nos parece poco probable que haya alguna caída en los indicadores o incluso que se mantengan en el nivel del tercer trimestre. En cualquier caso, los requisitos previos para tal desarrollo de eventos aún no son visibles.

La ola de ataques a los recursos del sector educativo se detendrá en invierno, pero se detendrán en el verano con el inicio de las vacaciones.

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de nuestra empresa realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protección y realiza la intercepción y el análisis de los comandos que llegan a los bots desde los servidores de administración y control. Al mismo tiempo, para comenzar la protección, no es necesario esperar a que algún dispositivo del usuario se infecte, o a que se ejecuten los comandos de los delincuentes.

Este informe contiene las estadísticas de DDoS Intelligence del tercer trimestre de 2019.

En este informe consideraremos como un ataque DDoS aislado (es decir, un solo ataque) aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

La ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones se determinan por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula según el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son solo uno de los instrumentos con los que se realizan ataques DDoS, y que los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

- China sigue siendo el líder por el número de ataques, con una participación que casi no cambió en comparación con el segundo trimestre (62,97% en vez de 63,80%, respectivamente).

- El “invitado inesperado” en el TOP 10 de distribución territorial de los ataques fue Sudáfrica, país que nunca antes había logrado entrar al TOP 10 según nuestras observaciones, y que ocupó el cuarto lugar (2,40%), .

- El TOP 10 por distribución territorial por el número de objetivos es similar al TOP 10 por cantidad de ataques: los primeros tres son China (57,20%), Estados Unidos (22,16%) y Hong Kong (4,29%).

- En el último trimestre, julio marcó la mayor actividad de las redes de bots DDOS. Los días más peligrosos fueron los lunes (17,53% de los ataques) y los más tranquilos, los domingos (10,69%).

- El ataque más largo se prolongó durante más de 11 días (279 horas): casi la mitad de la duración del ataque más largo del segundo trimestre.

- El tipo de ataque más común sigue siendo el de SYN-flood con una cuota del 79,7%. En segundo lugar está UDP-flood con una cuota del 9,4%. El menos popular es el de ICMP-flood (0,5%).

- Las cuotas de las botnets para Windows y Linux casi no han cambiado en comparación con el segundo trimestre: las botnets para Linux aún representan la gran mayoría (97,75%).

- Estados Unidos sigue siendo el líder por el número de servidores de comando de botnets (47,55%), Holanda ocupa el segundo lugar (22,06%) y China (6,37%) está en el tercero.

Geografía de los ataques

Al igual que en trimestres anteriores, China sigue siendo el líder por el número de ataques, con una cuota que disminuyó en 0,83 puntos porcentuales y es del 62,97%. Estados Unidos también conserva el segundo lugar: su participación cayó ligeramente hasta el 17,37% (del 17,57% que tenía en el último trimestre). Hong Kong se ha establecido firmemente en la tercera posición. Su participación, en contraste con China y Estados Unidos, ha crecido, pero solo 0,83 puntos porcentuales, alcanzando el 5,44%.

La tendencia de los últimos trimestres se conserva: en el TOP 10, de nuevo apareció una visita sorpresa de los últimos renglones de la estadística. Ahora, con una cuota del 2,4%, Sudáfrica, que era el decimonoveno trimestre, emergió de pronto. Desplazó del cuarto lugar a los Países Bajos (0,69%), que cayeron hasta la novena posición. Asimismo, Corea del Sur, país que no veíamos desde hace tiempo, volvió a la lista de líderes. Pero no para ocupar ninguno de los tres primeros puesto, como antes, sino el octavo lugar: su participación fue de solo el 0,71%.

También vale la pena señalar que Rumanía, que ganó 0,93 puntos porcentuales y, con una participación del 1,12%, volvió a entrar en el TOP-10, para ocupar el sexto puesto. Rumania, Sudáfrica y Corea del Sur desplazaron a Taiwán, Australia y Vietnam.

Distribución de ataques DDoS por país, segundo y tercer trimestres de 2019 (descargar)

Así, Sudáfrica (1,83%) entró en el TOP 10 por el número de objetivos únicos, pero no para ocupar el cuarto lugar, sino el quinto, por debajo de Gran Bretaña (2,71%). En la lista de líderes por el número de ataques, la situación es la opuesta: Gran Bretaña fue la quinta y quedó por debajo de Sudáfrica. Rumanía también logró volver a la calificación con una participación del 0,71%, pero Corea del Sur abandonó el TOP 10. Además, a diferencia del trimestre anterior, Taiwán e Irlanda también quedaron fuera de la lista.

Francia se mantuvo en el último lugar, a pesar de que su participación disminuyó en 0,23 puntos porcentuales en comparación con el trimestre anterior, quedando en 0,67%.

Distribución de ataques DDoS por país, segundo y tercer trimestres de 2019 (descargar)

Dinámica del número de ataques DDoS

El tercer trimestre fue relativamente tranquilo. Los picos y las caídas pronunciadas solo se observaron en julio. El día más agitado fue el 22 de este mes, cuando el número de ataques llegó a 457. El 8 de julio se registró un notable número de ataques (369). El día más tranquilo fue el 11 de agosto (65 ataques).

Dinámica del número de ataques DDoS en el tercer trimestre de 2019 (descargar)

Distribución de ataques DDoS por días de la semana, segundo y tercer trimestres de 2019 (descargar)

Duración y tipos de ataques DDoS

El ataque más largo del último trimestre, tradicionalmente dirigido contra un proveedor de comunicaciones chino, duró 11,6 días (279 horas), un lapso 1,8 veces menor que el del segundo trimestre (509 horas). Sin embargo, para ser justos, vale decir que el ataque más largo del segundo trimestre fue,a su vez, el más largo desde el comienzo de nuestras observaciones.

No obstante, en las estadísticas consolidadas no hubo cambios globales: el porcentaje de ataques mayores a 140 horas disminuyó en 0,01 puntos porcentuales, y fue del 0,12%. Por el contrario, la proporción de ataques de 20 a 139 horas aumentó ligeramente, y la proporción de ataques de cinco a nueve horas disminuyó en 1,5 puntos porcentuales.La proporción total de los ataques más cortos, que no duraron más de cuatro horas, creció en casi 2 puntos porcentuales y ascendió al 84,42%.

Distribución de ataques DDoS por duración, en horas, segundo y tercer trimestres de 2019 (descargar)

Distribución de ataques DDoS por tipo, tercer trimestres de 2019 (descargar)

Proporción de ataques de botnets Windows y Linux, segundo y tercer trimestres de 2019 (descargar)

Distribución geográfica de botnets

Como en el segundo trimestre, Estados Unidos sigue siendo el líder por el número de servidores de comando ubicados en este país y su participación aumentó del 44,14% al 47,55%. En segundo lugar están los Países Bajos, cuya participación también aumentó del 12,16% al 22,06%. Un crecimiento tan sólido originó que la mayoría de los otros miembros del TOP 10 se hundieran significativamente. Así, China, cuya participación aumentó solo 1,42 puntos porcentuales y alcanzó el 6,37%, resultó en el tercer lugar, y no en el quinto, desplazando a Gran Bretaña al cuarto lugar (4,90%).

Rusia volvió a subir, ocupando el quinto puesto con una participación del 3,92%. Grecia y Corea del Sur abandonaron el grupo. Rumania fue el “novato” que ocupó el último lugar del TOP 10 (1,47%), y este trimestre también fue uno de los líderes por el número de ataques DDOS y de sus blancos.

Distribución de los servidores de administración de botnets por país, tercer trimestre de 2019 (descargar)

Conclusiones

Estadísticamente, el tercer trimestre de 2019 no fue muy diferente del anterior. En el área de la distribución geográfica de ataques y blancos, continúa la acostumbrada tendencia de la aparición de invitados sorpresa, que por lo general salen del TOP 10 el trimestre siguiente.

Desde el punto de vista de la distribución cronológica de los ataques, el tercer trimestre también fue similar al segundo: hay un período más turbulento al comienzo del trimestre con una pausa en el medio y pequeños picos y descensos al final. También es característico que la distribución de los ataques por días de la semana siga siendo casi la misma. La duración del ataque más largo ha disminuido en comparación con el trimestre anterior, pero la diferencia en el porcentaje de ataques largos y cortos es mínima.

Todo esto podría indicar que el mercado de ataques DDoS se ha estabilizado temporalmente o que nos enfrentamos a una anomalía estadística. Podremos decirlo con más certeza cuando hayamos analizado los materiales de las observaciones posteriores.

Los ataques DDoS en el tercer trimestre de 2019