Los troyanos droppers móviles son uno de los programas maliciosos de mayor crecimiento en este momento. En el primer trimestre de 2019, por el porcentaje total de amenazas detectadas, los droppers ocuparon el segundo o tercer puesto y en el TOP 20 de 2018 sus representantes fueron casi la mitad. Los esfuerzos de sus desarrolladores para impedir que las soluciones de seguridad los detecten y puedan lograr su objetivo de descargar sus códigos maliciosos hacen que este malware sea uno de los más peligrosos.

Una de las familias más peligrosas y extendidas de troyanos droppers es Trojan-Dropper.AndroidOS.Hqwar. El malware Hqwar se creó como una infraestructura MaaS, que hoy se usa tanto en pequeños ataques, como en ataques de grandes dimensiones, que afectan a cientos de miles de usuarios en todo el mundo.

Las primeras versiones de Hqwar aparecieron a principios de 2016 y a finales de aquel año, ya habían ganado popularidad. El pico de los ataques se produjo en el tercer trimestre de 2018, cuando un gran número de malware financiero se distribuyó “empaquetado” con la ayuda de este dropper. Pero a partir del cuarto trimestre de 2018, observamos una disminución en el uso de este malware. El motivo puede ser que el autor rara vez actualizaba su producto, lo que lo hacía perder clientes.

El primer troyano empaquetado por Hqwar fue un ransomware dirigido a usuarios rusos. Esta es la alarmante imagen que veían los usuarios (debe tenerse en cuenta que el creador de Hqwar habla ruso y muchos de sus clientes “trabajan” con el público ruso):

Podríamos decir que sólo los perezosos no usaban Hqwar: la colección de virus de Kaspersky Lab contiene más de 200 000 troyanos empaquetados con su ayuda. Durante el proceso de descifrar y desempacar objetos maliciosos, descubrimos que casi el 80% son amenazas financieras y aproximadamente un tercio pertenecen a la familia de troyanos bancarios Faketoken. Por cierto, este es el primer troyano bancario cuyos creadores usaron Hqwar.

En el TOP 10 de los troyanos que con mayor frecuencia se encontraban “casados” con Hqwar, estaban los troyanos de distribución masiva Asacub, Marcher y Svpeng. Hay varios casos en que banqueros coreanos de la familia Wroba y troyanos SMS, conocidos como Opfake y Fakeinst, fueron detectados en este dropper. Sus autores parecen haber utilizado Hqwar como un experimento: estas “muñecas de anidación sucesiva” no se hicieron populares. En total, conocemos 22 familias diferentes de troyanos empaquetados por Hqwar, lo que muestra el interés de los ciberdelincuentes por los droppers.

| Familia | %* | |

| 1 | HEUR:Trojan-Banker.AndroidOS.Faketoken | 28,81% |

| 2 | HEUR:Trojan.AndroidOS.Boogr | 14,53% |

| 3 | HEUR:Trojan-Banker.AndroidOS.Asacub | 10,10% |

| 4 | HEUR:Trojan-Banker.AndroidOS.Marcher | 8,44% |

| 5 | HEUR:Trojan-Banker.AndroidOS.Grapereh | 7,67% |

| 6 | HEUR:Trojan-Spy.AndroidOS.SmsThief | 7,20% |

| 7 | HEUR:Trojan-Banker.AndroidOS.Gugi | 6,18% |

| 8 | HEUR:Trojan-Banker.AndroidOS.Svpeng | 5,38% |

| 9 | HEUR:Trojan-Banker.AndroidOS.Agent | 5,24% |

| 10 | HEUR:Trojan-Banker.AndroidOS.Palp | 1,97% |

* porcentaje del total de objetos desempaquetados

¿Qué hay dentro?

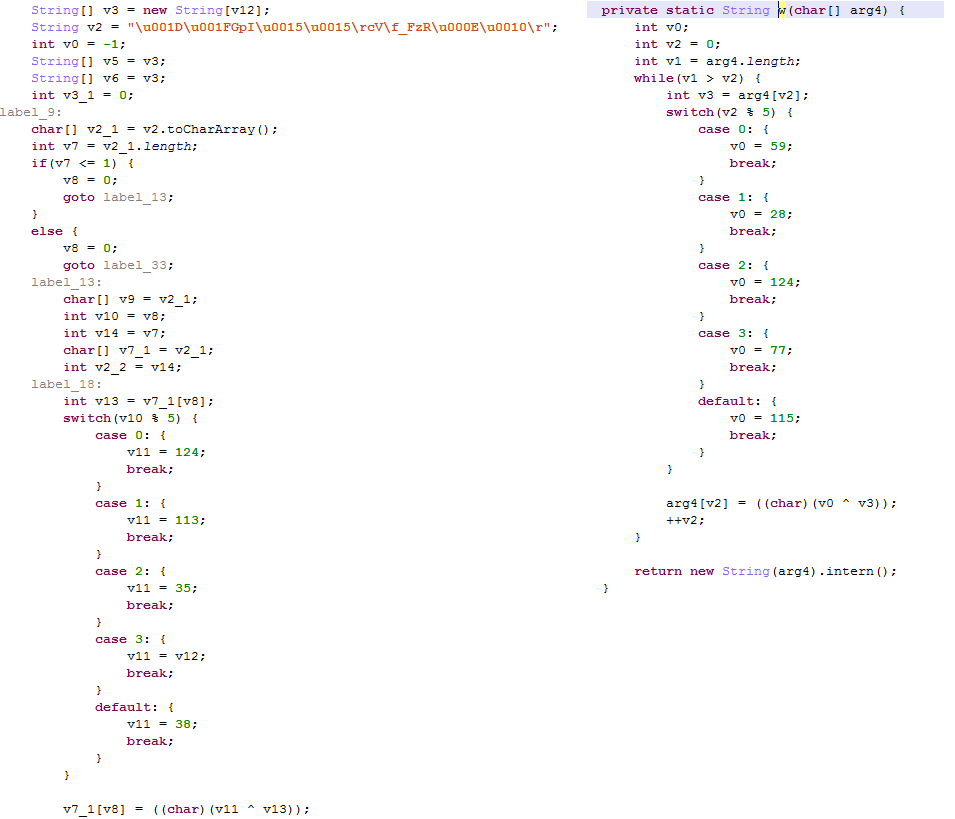

Desde el punto de vista técnico, un dropper es un contenedor que alberga un archivo DEX (que es la carga útil), que se descifra y carga, y consta de dos clases.

Si para simplificar obviamos el enmarañamiento (también llamado ofuscación), el esquema de operación del dropper es el siguiente:

- Abrir un archivo de assets;

- Descifrarlo usando RC4 y una clave “preprogramada”;

- Transferir el control mediante DexClas`sLoader LoadClass.

Todo lo necesario para que funcione el troyano desempaquetado está contenido en el archivo APK del dropper: todos los activity, receiver y services están especificados en el manifiesto, y las imágenes están en su debido lugar (todos los nombres de los objetos están generados y son únicos). Dado que Hqwar no descarga el APK, sino solo el código, se excluye la solicitud de instalación de la aplicación, que el usuario puede rechazar (por otro lado, este enfoque no beneficia la persistencia: si se elimina el dropper del dispositivo del usuario, el troyano también se eliminará). El cuerpo del troyano principal viene “enmarañado”, por lo que es imposible reconocer el software malicioso original que contiene.

Dato interesante: al mismo tiempo que Hqwar, durante algún tiempo existió el troyano Trojan-SMS.AndroidOS.Fakeinst.hq con el que el dropper tenía algo en común:

- utilizaba un método similar de enmarañamiento de cadenas (tal vez los autores de ambos troyanos utilizaron un algoritmo de cifrado listo para usar).

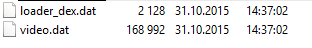

- Se cargaba parte del código de archivos cifrados (mediante AES) en los “assets”. Vale la pena señalar que en Fakeinst.hq, uno de los archivos cifrados era el APK, y el segundo era un DEX, que instalaba el APK secundario (la carga útil). Era como una “muñeca de anidación” triple: en el primer nivel, el dropper original; en el segundo, el DEX cifrado y en el tercero, el APK cifrado. Esto se hacía para “mantener la infección” una vez eliminado el dropper. En general, esta técnica no es nueva, pero a diferencia de otros casos, los archivos cifrados Hqwar y Fakeinst.hq tenían la misma extensión: DAT.

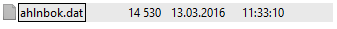

- En ambos casos, se utilizó un esquema similar de generación de certificados:

Por supuesto, estos rastros no prueban nada. Sin embargo, se puede suponer que el creador de Hqwar comenzó con troyanos SMS rusos, al mismo tiempo que desarrollaba la infraestructura de “empaquetado”.

Servicios

Hqwar debe su popularidad a su cómoda infraestructura y a su política de precios (como también a que el creador todavía está libre y no teme las consecuencias legales de sus catos).

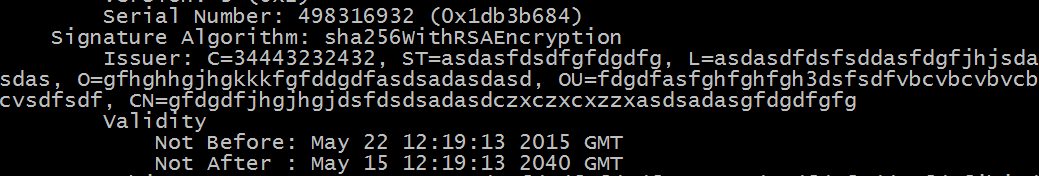

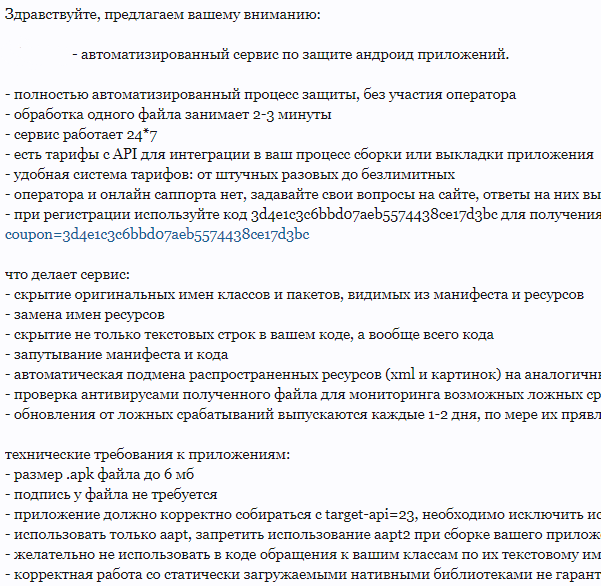

Hay una API que permite que la creación en serie del malware. Lo más probable es que también la usen los creadores de los troyanos Faketoken, Asacub, Marcher y otros:

La necesidad un certificado para cada archivo APK permite que Hqwar pueda usarse para reconstruir el esquema de generación de certificados. Por esta razón, el autor del dropper tenía prevista la posibilidad de descargar un certificado arbitrario, ya sea robado o de una aplicación legítima.

Conclusiones

A pesar de todas las cómodas funciones creadas por el autor del dropper, asumimos que la popularidad de Hqwar (y empacadores similares) puede empezar a disminuir: los mecanismos utilizados para impedir que se los detecte están desactualizados y la estructura del archivo APK tiene lugares que no se pueden “enmarañar”, lo que hace posible identificar a tiempo una amenaza (que es lo que hacen las soluciones de protección de Kaspersky Lab).

IOC

8011659ab9b2e79230b4ccd7212758e97ac5152a

3cb8e3b699746ba578a7d387cf742bc558b47a2e

9c430147d9f0eca15db7ad1f4cd03ab3a976c549

8d777121b5b79de68d5e35a19e7f826bd7793531

6c9d0f50412175fc5f42c918aa99017f5f4d92a5

13e88a4c88ff76b1f7c3c3103fe3dac8fc06da6b

1f757946a6ca6e181bef4b4eafc54fb81a99efdf

bf81fc02d5aca759ffabd23be12b6c9da65da23a

fecdb304f5725b2b5da4d0fb141e57fbbeb5ebb8

f6def3411e6e599e769357cebe838f89053757b8

14083557d050b01d393e91f8850f614c965c5727

4d68516c9a19011e72fe0982dadd99cc1a7faf9b

fb4b166f42dfc36fdcc49ed0dde18bdc2a6774df

9f75a57eb3476bd545227bda8d54a4ad50c2c465

21b9e289f0a9eba65bb463cc8d624f1f9892aeac

c3090c9b31d0cc67661f526e9ea878af426fb8d9

e48113cedf180d427306b66b6f736ad66614202b

01f9b39c8228bd2cc68dd3d66c15c7388fbd755f

b6524f0c303a3323951af5e91d7cd1ac5f3b274f

81abbbbe81f89bb75ad97bf82c4d2c5571582191

332870d5f516e7f7e263b861939ed76d78bf0bff

4b9979205715c01035c966e5a94ab3842fb6f6a5

e66ef3bffa9cd0d3635a198b33e8b48f5454d96b

374a855e7bce7fb73ba7ce1305ae77089286a729

ed410ffad0a2f549a4ccc5c591b9115f71a8e345

9bff9215b8d2008d1282b5316be9cbd890321f3a

d13139e7c3f4de738ad7a58431d5ceea94920045

17ee7fbd871a384d7b596132999242b516dbdaa2

a01ae5c73693dad0fdf4ee69dbf03d9079a81c1c

c366eae7941754ecb29de453c40a2d9b15c91e7c

9b6adb0ce5c6e2ed364d802b286ab1a19c16747a

04026f896ba26374ff48ccf12d20110202e0f2a7

5c5ddc13cf02f30968f5f09b8dd7a3bedaa9ffdf

1f18595d6607f44c9ced44c091c027ab291198e4

bf33b37be16839708e6855a664459620c3cfda5f

ead2362be3fa1237f163dae5bfa8809f2d4692cf

f10f2c245843d9afc92f40be7cd83a4d2d2bb992

4e61161587eebb1a995bf1a3547fa194dab81872

f4ba07de1be13112532d5b24ab6dca1f9ca8068a

da8deed6054c55b23ec7201fb50ee1415e1cffc6

e7936d5b99777873a21f7874fc1efda98a568c3c

a656e7589b52bf38b70facd1afb585745b328ebe

8aeaa1e8efc72a8c156bad029e167b6dce1cd81b

de09f03c401141beb05f229515abb64811ddb853

18dce8f0b911847dc888404eb447eeae6b264fec

5f6447f9367bcb70fee946710961d027c3ae8d7e

e7023902d044e154fdf77f82d9605f2f24373d90

8c15c4873c4050bf55bbd9fbdf4ec04f5b94f90d

74f4ba7c065e6538bd95dc92f9a901171437a1c5

522aad03e29e3ada2fb95a9a0a960dc0aa73272b

HQWar: La caída del dropper negro

Jose

Hola he encontrado en mi Android el siguiente Troyano HEUR:Trojan-Droper.AndroidOS.Hqwar.bp me podríais decir de qué se trata muchas gracias