Desarrollo de las amenazas informáticas en el segundo trimestre de 2020. Estadísticas de amenazas para PC

Desarrollo de las amenazas informáticas en el segundo trimestre de 2020. Estadísticas del malware para dispositivos móviles

Ataques selectivos

PhantomLance: oculto a plena vista

En abril dimos a conocer los resultados de nuestra investigación sobre una campaña de spyware móvil a la que llamamos ‘PhantomLance’. Esta campaña incluía un troyano puerta trasera que los ciberpiratas propagaban a través de docenas de apps en Google Play, entre otros medios.

El primero en informar sobre este malware fue Dr Web en julio de 2019, pero decidimos realizar nuestra propia investigación, porque este troyano era más sofisticado que la mayoría de los programas maliciosos diseñados para robar dinero o mostrar publicidad. Este spyware recopila datos de geolocalización, registros de llamadas y contactos, y monitorea los SMS. Este malware puede, además, recopilar información sobre el dispositivo y de las apps instaladas en él.

En diciembre de 2015 detectamos el primer dominio registrado de PhantomLance. Desde 2016, hemos descubierto docenas de muestras relacionadas que circulan en Internet, una de las cuales fue lanzada en noviembre del año pasado. Informamos a Google sobre este malware, y no tardó en eliminarlo. Observamos unos 300 ataques específicos contra dispositivos Android, especialmente en el sudeste de Asia.

Durante nuestra investigación, descubrimos varios puntos comunes con las campañas APT OceanLotus reportadas, incluyendo similitudes de códigos con una campaña previa dirigida contra Android, así como puertas traseras para macOS, superposiciones de infraestructura con puertas traseras para Windows y algunas características compartidas entre varias plataformas.

El aria de Naikon

La APT Naikon es un actor de amenazas consolidado en la región Asia-Pacífico. Kaspersky primero reportó y luego describió en detalle este grupo en 2015. Incluso cuando el grupo que lo creó suspendió gran parte de sus exitosas actividades ofensivas, Naikon mantuvo varias campañas aisladas.

Los investigadores de Check Point acaban de publicar su informe sobre los recursos y actividades de Naikon relacionados con “Aria-Body”, que detectamos en 2017 y reportamos en 2018. Acompañando los hallazgos de dicha investigación, publicamos un resumen de nuestro informe de junio de 2018, “Naikon’s New AR Backdoor Deployment to Southeast Asia” que se complementa con el informe de Check Point.

Naikon (también conocido como APT30) ataca a organizaciones militares, gubernamentales y civiles localizadas en las zonas que rodean el Mar de la China Meridional, entre ellas Filipinas, Malasia, Camboya, Indonesia, Vietnam, Birmania, Singapur y Nepal.

El grupo utiliza correos de spear-phishing con contenidos relevantes para las potenciales víctimas. Cuando el usuario desprevenido abre uno de los adjuntos maliciosos, éste explota una antigua vulnerabilidad de Microsoft Office para instalar el malware de los atacantes en el equipo de la víctima.

El grupo instala partes de la infraestructura de su servidor de comando y control (C2) en los países atacados para brindar soporte diario a las conexiones en tiempo real y robar datos. El actor de esta amenaza también intercepta el tráfico que circula entre todas las redes capturadas y lanza 48 comandos distintos y remotos para, entre otros, capturar el inventario completo de los archivos de sistema, descargar y enviar datos, instalar módulos de complementos, o utilizar la línea de comandos. En conjunto, estos 48 comandos permiten a los atacantes tomar por completo el control de los equipos infectados.

Puede leer nuestro informe aquí.

Autores de COMpfun falsifican solicitudes de visa con troyano de estado HTTP

En octubre observamos un programa malicioso al que llamamos Reductor, cuyo código tiene muchas similitudes con COMpfun, diseñado para infectar archivos sobre la marcha para capturar el tráfico TLS. Los ciberpiratas detrás de Reductor han seguido desarrollando su código. Recientemente, Kaspersky Threat Attribution Engine detectó un nuevo troyano que comparte muchas similitudes con COMpfun.

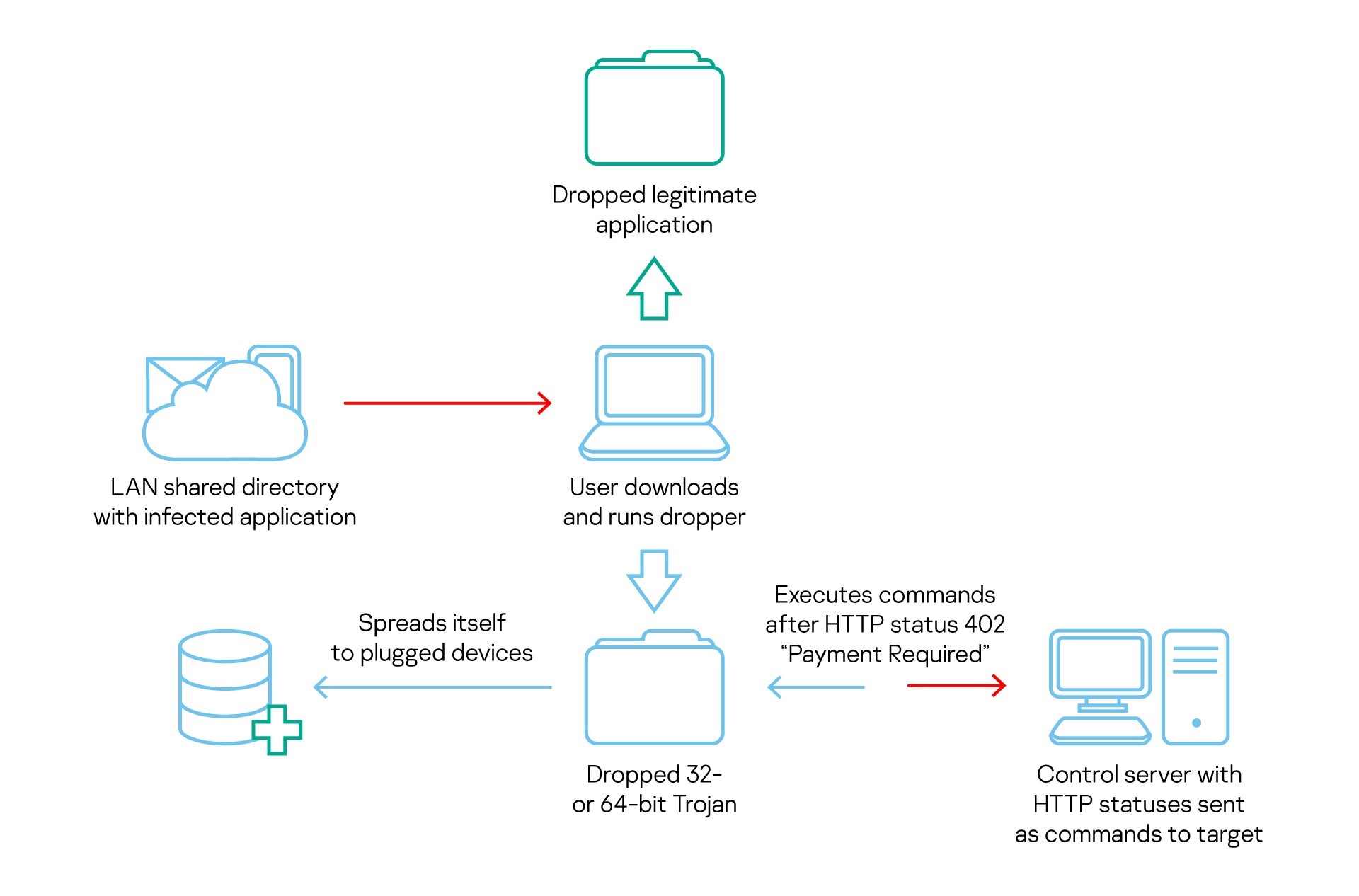

Este nuevo malware, al igual que su antecesor, ataca a entidades diplomáticas en Europa. Para engañar a sus víctimas, los atacantes utilizaban solicitudes de visa fraudulentas que contenían un malware que en su primera etapa actúa como un dropper. A su vez, este programa malicioso descarga la carga útil principal, que registra la ubicación de la víctima, recopila datos sobre el host y la red, registra la actividad en el teclado y realiza capturas de pantalla. Este troyano también monitorea los dispositivos USB y puede infectarlos para propagarse, y recibe comandos desde el servidor C2 en la forma de códigos de estado HTTP.

No está del todo claro qué actor de amenazas está detrás de COMpfun. Sin embargo, en base a las víctimas atacadas por este malware, lo asociamos, no sin un margen de incertidumbre, con el APT Turla.

Cuidado con la separación (etérea)

En junio, publicamos nuestro informe sobre la últimas herramientas y TTPs (Tácticas, Técnicas y Procedimientos) de Cycldek (también conocido como Goblin Panda, APT 27 y Conimes), un actor de amenazas que ha atacado a gobiernos del sudeste de Asia desde 2013.

La mayor parte de los ataques que hemos detectado desde 2018 comienzan con correos de phishing que contienen documentos en formato RTF, con temas políticos, que son trampas para explotar vulnerabilidades conocidas. Una vez que infectan al equipo de la víctima, los atacantes instalan un programa malicioso llamado ‘NewCore RAT’. Hay dos variantes. La primera, ‘BlueCore’, parece apuntar a entes diplomáticos y gubernamentales en Vietnam; la segunda, ‘RedCore’, primero se implementó en Vietnam y luego en Laos.

Ambas variantes descargan herramientas adicionales, incluyendo una puerta trasera especialmente diseñada, una herramienta para robar cookies, y otra para robar contraseñas desde bases de datos del navegador Chromium. La más sorprendente de estas herramientas es ‘USBCulprit’, que utiliza dispositivos USB para extraer datos desde los equipos infectados. Esto sugiere que Cycldek apunta a redes separadas en entornos infectados, o depende de una presencia física con el mismo propósito. Este malware se implanta como una DLL que se descarga junto con aplicaciones legítimas y firmadas.

Grandes amenazas con similitudes de código

En junio, anunciamos el lanzamiento de KTAE (Kaspersky Threat Attribution Engine). Global Research and Analysis Team de Kaspersky desarrolló KTAE inicialmente como una herramienta cazadora de amenazas para uso interno y fue esencial en nuestras investigaciones de las campañas LightSpy, TajMahal, Dtrack, ShadowHammer y ShadowPad

En pocas palabras, funciona de la siguiente manera. Extraemos de un archivo sospechoso algo que llamamos ‘genotipos’: fragmentos cortos de código seleccionados mediante nuestro algoritmo patentado, y lo comparamos con más de 60 000 objetos de ataques selectivos en nuestra base de datos, utilizando una amplia variedad de características. En base a las similitudes de código, KTAE calcula un puntaje de reputación y destaca el posible origen y autor, con una breve descripción y enlaces a recursos privados y públicos que describen las campañas anteriores.

Los suscriptores de nuestros informes de inteligencia sobre APTs pueden leer un informe especial sobre los TPPs que utilizó el actor de amenazas identificado, así como las respuestas adoptadas.

KTAE está diseñado para implementarse en la red del cliente, y recibe actualizaciones mediante USB con el fin de asegurar la confidencialidad. Además de inteligencia sobre amenazas disponible de forma inmediata, el cliente puede crear su propia base de datos y completarla con las nuevas muestras detectadas por sus propios analistas. De esta forma, KTAE aprende a atribuir programas maliciosos análogos a aquellos en las bases de datos del cliente, a la vez que mantiene la confidencialidad de esta información. También cuenta con una API (Interfaz de programación de aplicaciones) que le permite conectarse con el motor de otros sistemas, incluyendo un SOC (Centro de operaciones de seguridad) de terceros.

La similitud entre códigos solo proporciona indicaciones; los atacantes pueden implantar falsas señales capaces de engañar hasta a las más avanzadas herramientas de detección de amenazas: recordamos bien la lección que nos dio el ‘infierno de atribuciones’ alrededor de Olympic Destroyer. El propósito de herramientas como KTAE es guiar a los expertos en la dirección correcta y poner a prueba posibles escenarios.

Esta publicación de Costin Raiu, Director de Global Research and Analysis Team, ofrece más informarción sobre KTAE, así como esta demostración de producto.

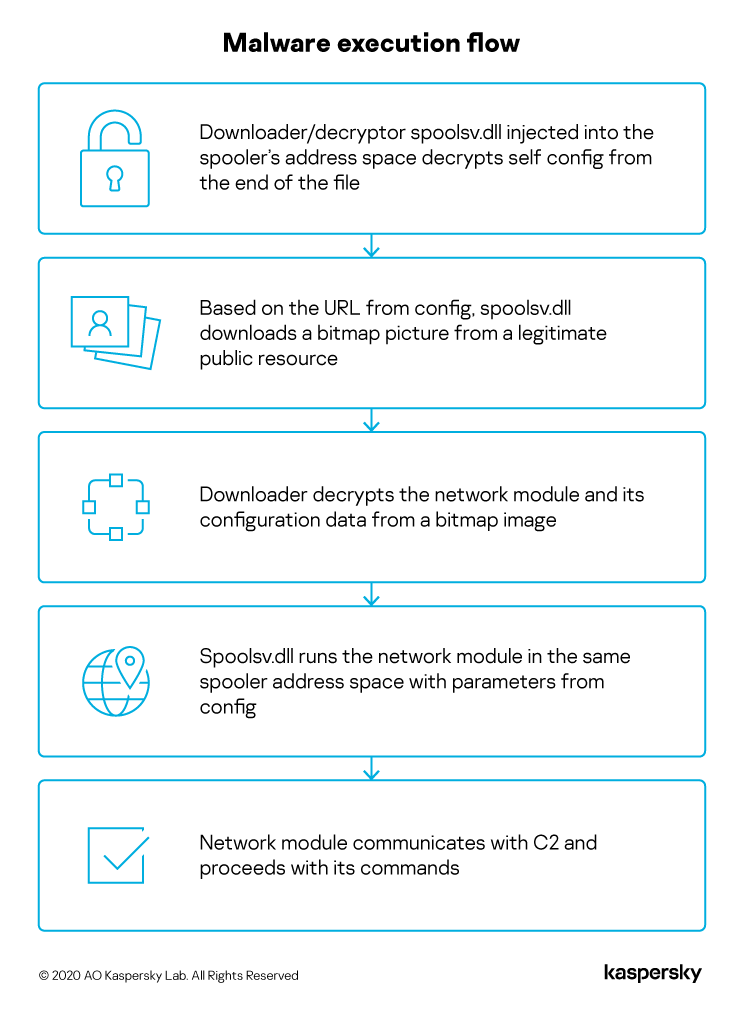

SixLittleMonkeys

A principios de este año, observamos un troyano inyectado en la memoria del sistema de procesos del administrador de impresión de una computadora perteneciente a un cuerpo diplomático. Este programa malicioso se instala como una API usando un estilo de programación corporativo: algo muy raro, a menudo usado por actores de amenazas avanzadas. Atribuimos esta campaña al actor de amenaza llamado SixLittleMonkeys (también conocido como Microcin) por la reutilización de la infraestructura del C2, las similitudes de código y su enfoque en blancos diplomáticos en Asia central.

Este actor de amenaza utiliza la esteganografía para distribuir sus módulos maliciosos y datos de configuración desde un recurso público legítimo, en este caso, desde el servicio público de hosting de imágenes ‘cloudinary.com’:

Nuestro informe completo se encuentra disponible aquí.

Otros programas maliciosos

El empaquetador Loncom: desde puertas traseras hasta Cobalt Strike

En marzo, informamos sobre la distribución de los programas maliciosos Mokes y Buerak que se camuflaban como actualizaciones de certificados de seguridad. Tras la publicación de dicho informe, realizamos un análisis en profundidad de los programas maliciosos asociados a esta campaña. Todos ellos usan software NSIS legítimo para empaquetar y cargar el shellcode, y la API microsoft Crypto para descifrar la carga útil final. Además del programa malicioso sobre el que informamos previamente, también encontramos versiones empaquetadas de Just. Al igual que las detectadas inicialmente, estas no estaban libres de sorpresas, ya que una de las muestras empaquetadas contenía software usado por grupos de APT.

Aparte de Mokes y Buerak, que mencionamos en el artículo anterior, detectamos muestras empaquetadas de DarkVNC y Sodin (también conocidos como REvil y Sodinokibi) El primero es una puerta trasera utilizada para controlar e infectar el equipo a través del protocolo VNC; el segundo es una familia de programas extorsionadores. Sin embargo, el hallazgo más sorprendente fue la utilidad Cobalt Strike, utilizada por pruebas de penetración legítimas y por varios grupos de APT. El centro de comando de la muestra que contenía Cobalt Strike ya había sido visto distribuyendo Cactus Torch, una utilidad para ejecutar el shellcode presente en los módulos de Cobalt Strike, y el mismo Cobalt Strike, pero empaquetado con otro empaquetador.

xHelper: el troyano “matrioska”

El troyano xHelper sigue tan activo como siempre. La característica más notable de este troyano es su persistencia en dispositivos Android: una vez que se mete en el teléfono, es capaz de sobrevivir incluso si es eliminado o si los ajustes del teléfono se restauran a los valores de fábrica.

La arquitectura de la última versión se parece a la de las muñecas rusas conocidas como matrioskas. La infección comienza cuando, engaño mediante, se induce a la víctima a descargar una app fraudulenta: en el caso de la versión que analizamos, una app que se camufla como una popular utilidad de limpieza y de aceleración. Tras instalarse, en los ajustes del sistema aparece en la lista de aplicaciones instaladas; aparte de ello, es invisible a la víctima: no tiene un icono y tampoco figura en los resultados de búsqueda. La carga útil, que se cifra en segundo plano, graba la huella dactilar en el teléfono capturado y envía los datos a un servidor remoto. Luego desempaqueta un dropper dentro de un dropper dentro de un dropper (de ahí la analogía con las muñecas rusas). Los archivos maliciosos se guardan secuencialmente en la carpeta de datos de la app, a la que otros programas no tienen acceso. Este mecanismo permite que los creadores del malware disimulen la ruta y usen módulos maliciosos conocidos por las soluciones de seguridad. El último descargador en la secuencia, llamado Leech, es responsable de instalar el troyano Triada, cuya característica principal es una serie de exploits para obtener privilegios de raíz en el dispositivo de la víctima.

Esto le permite al troyano instalar archivos maliciosos directamente en la partición del sistema. Normalmente, esto sucede durante el inicio del sistema y es de solo lectura. Sin embargo, una vez que el troyano obtiene el acceso a la raíz, monta la partición del sistema en modo de escritura y modifica el sistema, de manera tal que el usuario no pueda eliminar los archivos maliciosos, incluso después de restaurar los ajustes a los valores originales.

La simple eliminación de xHelper no es suficiente para limpiar el sistema. Si el usuario tiene el modo ‘recuperar’ instalado en su dispositivo, puede intentar extraer el archivo ‘libc.so’ desde el firmware original y remplazarlo por el infectado, antes de eliminar todo el programa malicioso de la partición del sistema. Sin embargo, resulta más sencillo y confiable reflashear por completo el teléfono. Si el firmware del dispositivo contiene malware preinstalado capaz de descargar e instalar programas, incluso el reflasheo puede resultar inefectivo. Entonces, hay que considerar un firmware alternativo para el dispositivo.

Récord de ataques RDP de fuerza bruta

El enorme aumento del trabajo a distancia provocado por la pandemia por COVID-19 ha tenido un impacto directo en la ciberseguridad y en el escenario de las amenazas. Junto a mayores volúmenes de tráfico corporativo, el uso de servicios de terceros para el intercambio de datos y el uso de computadoras domésticos para el trabajo a distancia (incluyendo redes WiFi potencialmente inseguras), los equipos de seguridad informática también han tenido que lidiar con el creciente uso de herramientas de acceso remoto, como Microsoft RDP (Remote Desktop Protocol).

El protocolo RDP, usado para la conexión remota con otro equipo de escritorio, también está siendo utilizado por los trabajadores a distancia y por el personal de soporte informático para resolver problemas. Los ataques RDP permiten que el ciberpirata acceda de forma remota al equipo atacado con los mismos permisos que los del dueño del equipo.

En el par de meses previos a nuestro informe (marzo y abril), observamos un gran aumento de ataques de fuerza bruta contra contraseñas de cuentas RDP. De los 100 a 150 mil ataques por día en enero y febrero, pasamos a casi 1 millón a principios de marzo.

Dado que los ataques contra infraestructuras remotas sin duda seguirán, es importante que los usuarios de RDP protejan sus sistemas. Esto implica:

- Usar buenas contraseñas.

- Que el RDP esté disponible solo a través de una VPN corporativa.

- Usar NLA (Autenticación a nivel de red).

- Habilitar la autenticación de dos factores.

- Si no se usa RDP, es mejor deshabilitarlo y cerrar el puerto 3389.

- Usar una solución de seguridad confiable.

Incluso si se usa otro protocolo de acceso remoto, no hay que confiarse. A fines del año pasado, los expertos de Kaspersky detectaron 37 vulnerabilidades en varios clientes que estaban conectados mediante el protocolo VNC, que, al igual que RDP, se usa para el acceso remoto.

Juegos virtuales durante la pandemia de COVID-19

Los usuarios de juegos virtuales se enfrentan a varias amenazas, como programas maliciosos en copias pirateadas, modificaciones y chats, phishing y otras estafas cuando compran o intercambian artículos relacionados con los juegos, y peligros asociados con sus cuentas de compras.

La pandemia de COVID-19 ha ocasionado un notable crecimiento en la actividad de estos usuarios. Entre otros, las ventas de estos juegos han crecido:

La cantidad de tiempo dedicado a jugar también ha aumentado:

Y esto no ha pasado desapercibido para los ciberpiratas. Con la conexión entre computadoras corporativos y redes domésticas, y viceversa, el ingreso de las computadoras domésticas a redes corporativas que apenas estaban preparadas para esto, los ataques contra los jugadores se están convirtiendo no solo en una forma de llegar a la billetera del jugador, sino también de penetrar en la infraestructura corporativa. Los ciberpiratas no cesan en su búsqueda de vulnerabilidades que les permitan infectar los sistemas. Por ejemplo, solo en los primeros cinco meses de este año, el número de vulnerabilidades descubiertas en Steam supera al de las descubiertas en cualquiera de los años anteriores.

Por supuesto, los ciberpiratas también aprovechan las vulnerabilidades humanas. De ahí el aumento de las estafas por phishing:

Y el aumento de las detecciones en sitios con nombres usurpados a los temas de los juegos:

Los datos de KSN (Kaspersky Security Network) indican que los atacantes se concentran en Minecraft, CS: GO y Witcher, en ese orden:

Nuestro informe completo contiene más información.

Rovnix vuelve a la carga

A mediados de abril, nuestros sistemas de detección de amenazas descubrieron que los ciberpiratas intentaron explotar la pandemia de COVID-19 para propagar el bootkit Rovnix. El archivo infectado, que posee una extensión EXE o RAR, se llama (en ruso) ‘sobre la nueva iniciativa del Banco Mundial relacionada con la pandemia de coronavirus’. Es un archivo comprimido autoextraíble que contiene ‘easymule.exe’ y ‘1211.doc’.

Este archivo incluye el bootkit Rovnix.

Rovnix es un malwae conocido y su código fuente fue publicado hace algún tiempo. Y no es novedad que los ciberpiratas estén explotando la pandemia actual para propagar sus programas maliciosos. Sin embargo, Rovnix se ha actualizado con una herramienta anti-UAC (Control de cuenta de usuario), de manera que el malware puede escalar sus privilegios sin mostrar una petición UAC. También utiliza el secuestro de DLLs para camuflarse en el sistema.

Esta versión también propaga un cargador muy poco común para este malware. Una vez que el malware se instala, el C2 procede a enviar comandos para controlar el equipo infectado, incluyendo las funciones de grabación de audio por el micrófono y envío del archivo de audio a los ciberdelincuentes, o el apagado y reinicio del equipo.

Nuestro análisis de esta versión deja claro que incluso amenazas conocidas como Rovnix pueden dar sorpresas cuando el código fuente se hace público. Ya liberados de la carga de tener que desarrollar desde un inicio sus propias herramientas antidetección, los ciberpiratas pueden enfocarse en desarrollar capacidades para sus propios programas maliciosos y añadirle sus propios extras al código fuente, como en este caso, la herramienta anti-UAC.

Nuestro análisis completo está disponible aquí.

Web skimming con Google Analytics

El web skimming es un método conocido para robar la información de los compradores en línea. Los ciberpiratas inyectan códigos maliciosos en un sitio web para robar los datos que los consumidores introducen. Logran acceder al sitio infectado empleando métodos de fuerza bruta para obtener la contraseña de la cuenta de administrador, explotando vulnerabilidades en el CMS (Sistema de administración de contenidos) o empleando uno de sus plugins de terceros, o inyectando códigos maliciosos en un formulario de introducción de datos mal codificado.

Una forma de evitarlo es bloquear la extracción de los datos robados usando una CSP (Política de seguridad de contenidos): un encabezado técnico que hace una lista de todos los servicios con autorización para recopilar información desde un determinado sitio o página. Si el servicio utilizado por los ciberdelincuentes no aparece en la lista de este encabezado, no podrán extraer la información que pretendían robar.

Algunos atacantes usan Google Analytics para resolver este problema. La mayoría de los proveedores en línea de hoy en día monitorean en detalle las estadísticas de sus visitantes, y la herramienta más conveniente para esta tarea es Google Analytics. Este servicio, que permite la recopilación de datos basados en muchos parámetros, es utilizado por unos 29 millones de sitios. De este modo, hay muchas probabilidades de que los datos transferidos a Google Analytics sean admitidos en el encabezado CSP de una tienda en línea. Para recopilar las estadísticas del sitio web, solo hay que configurar los parámetos de rastreo y agregar un código de rastreo a la página. En cuanto al servicio, si usted logra agregar dicho código, entonces se interpreta que es el dueño del sitio. Entonces, el script malicioso inyectado por el atacante recopila los datos del usuario y luego, utilizando su propio código de rastreo, los envía directamente a su cuenta mediante el protocolo de medición de Google Analytics.

Para evitar estos problemas, los webmasters deben hacer lo siguiente:

- Adoptar una estricta política de acceso al CMS que restrinja los derechos de usuario al mínimo.

- Instalar componentes del CMS solo desde fuentes confiables.

- Crear contraseñas sólidas para todas las cuentas de administración.

- Actualizar todos los programas.

- Filtrar los datos y parámetros de búsqueda introducidos por los usuarios para evitar la inyección de códigos de terceros.

- Las tiendas en línea deben usar portales de pago que cumplan con PSI DSS.

Los consumidores deben usar una solución de seguridad confiable que sea capaz de detectar scripts maliciosos en sitios de pago.

Puede leer más sobre este método aquí.

El paquete de exploits Magnitude

Los paquetes de exploits no se están propagando tanto como en el pasado. Antes, buscaban explotar vulnerabilidades que ya habían sido parchadas. La disminución se debe a los modernos y más seguros navegadores web con actualizaciones automáticas que los bloquean. La disminución en el uso de Adobe Flash Player también ha ayudado a reducir las oportunidades para los ciberpiratas. Aunque el navegador web estuviese actualizado, había la posibilidad de que Adobe Flash Player, un complemento para el navegador, siguiera siendo vulnerable a exploits conocidos. El fin programado de la vida de Adobe Flash está cada vez más cercano. Todos los navegadores web desactivan automáticamente Adobe Flash Player, el cual ha sido remplazado en gran medida con otros como HTML5, WebGL o WebAsembly.

Sin embargo, los paquetes de exploits no han desaparecido por completo. Se han adaptado y enfocado en usuarios de Internet Explorer que no han instalado las últimas actualizaciones de seguridad.

Aunque Edge ha remplazado a Internet Explorer como el navegador web predeterminado de Windows 10, Internet Explorer sigue instalado para compatibilidad con versiones anteriores en equipos con esta nueva plataforma, y sigue siendo el navegador web predeterminado de Windows 7, 8 y 8.1. El cambio a Microsoft Edge también significa que Internet Explorer ya no se seguirá desarrollando y que se limitará a recibir parches para sus vulnerabilidades sin recibir las mejoras de seguridad en general. A pesar de ello, Internet Explorer sigue siendo un navegador web popular. Según NetMarketShare, hasta abril de 2020 Internet Explorer era usado en el 5,45% de los equipos de escritorio (en comparación con el 7,25% de Firefox, el 3,94% de Safari y el 7,76% de Edge).

A pesar de que la seguridad de Internet Explorer está cinco años por detrás de la de sus contrapartes, brinda soporte a varios motores de script heredados. CVE-2018-8174 es una vulnerabilidad en un motor VBScript heredado que fue descubierta originalmente como un exploit de día cero. La mayoría de los paquetes de exploits lo adoptó rápidamente como su exploit primario. Desde su descubrimiento, también se han detectado otras vulnerabilidades para Internet Explorer, como sucedía en la época de gloria de los días cero: CVE-2018-8653, CVE-2019-1367, CVE-2019-1429 y CVE-2020-0674. Todos explotaban un componente heredado de Internet Explorer: un motor JScript. Parecía que era cuestión de tiempo hasta que los paquetes de exploits adoptaran estos nuevos exploits.

Los paquetes de exploits siguen siendo partícipes del escenario actual de las amenazas, y siguen evolucionando. Hace poco analizamos la evolución de uno de los paquetes de exploits más sofisticado que ha estado circulando en Internet durante todo un año: el paquete de exploits Magnitude. Descubrimos que este paquete de exploits sigue propagando ransomware en los países del área Asia-Pacífico a través de programas publicitarios maliciosos (malverstising). Este análisis de la actividad de este paquete de exploits a lo largo de 12 meses reveló que el paquete de exploits Magnitude goza de mantenimiento activo y desarrollo continuo. En febrero de este año, este paquete de exploits se convirtió en un exploit para la última vulnerabilidad de Internet Explorer (CVE-2019-1367), originalmente descubierta como un exploit día cero circulando en Internet. Magnitude Exploit Kit también utiliza un antes desconocido exploit de elevación de privilegios para CVE-2018-8641, desarrollado por un prolífico creador de exploits.

Más información disponible aquí.

Si bien la cantidad total de ataques realizados con paquetes de exploits ha disminuido, queda claro que siguen vigentes y activos, y que siguen siendo una amenaza. Magnitude no es el único paquete de exploits activo, ya que hemos observado otros que cambian a nuevos exploits para Internet Explorer. Recomendamos a los usuarios que instalen actualizaciones de seguridad, se cambien a un sistema operativo que cuente con soporte (y se aseguren de permanecer actualizados con los builds para Windows 10) y que dejen de usar Internet Explorer.

Panorama de las ciberamenazas en el segundo trimestre de 2020