La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para el envío de datos estadísticos.

Cifras del trimestre

Según los datos de Kaspersky Security Network, en el segundo trimestre:

- Se detectaron 1 189 797 paquetes de instalación maliciosos, de los cuales:

- 39 051 paquetes eran troyanos bancarios móviles;

- 6063 paquetes resultaron ser troyanos de ransomware móvil.

- Se bloquearon 16 440 264 ataques a dispositivos móviles.

Particularidades del trimestre

En el tercer trimestre de 2020, las soluciones de seguridad móvil de Kaspersky repelieron 16 440 264 ataques a dispositivos móviles:2,2 millones más que en el período del informe anterior.

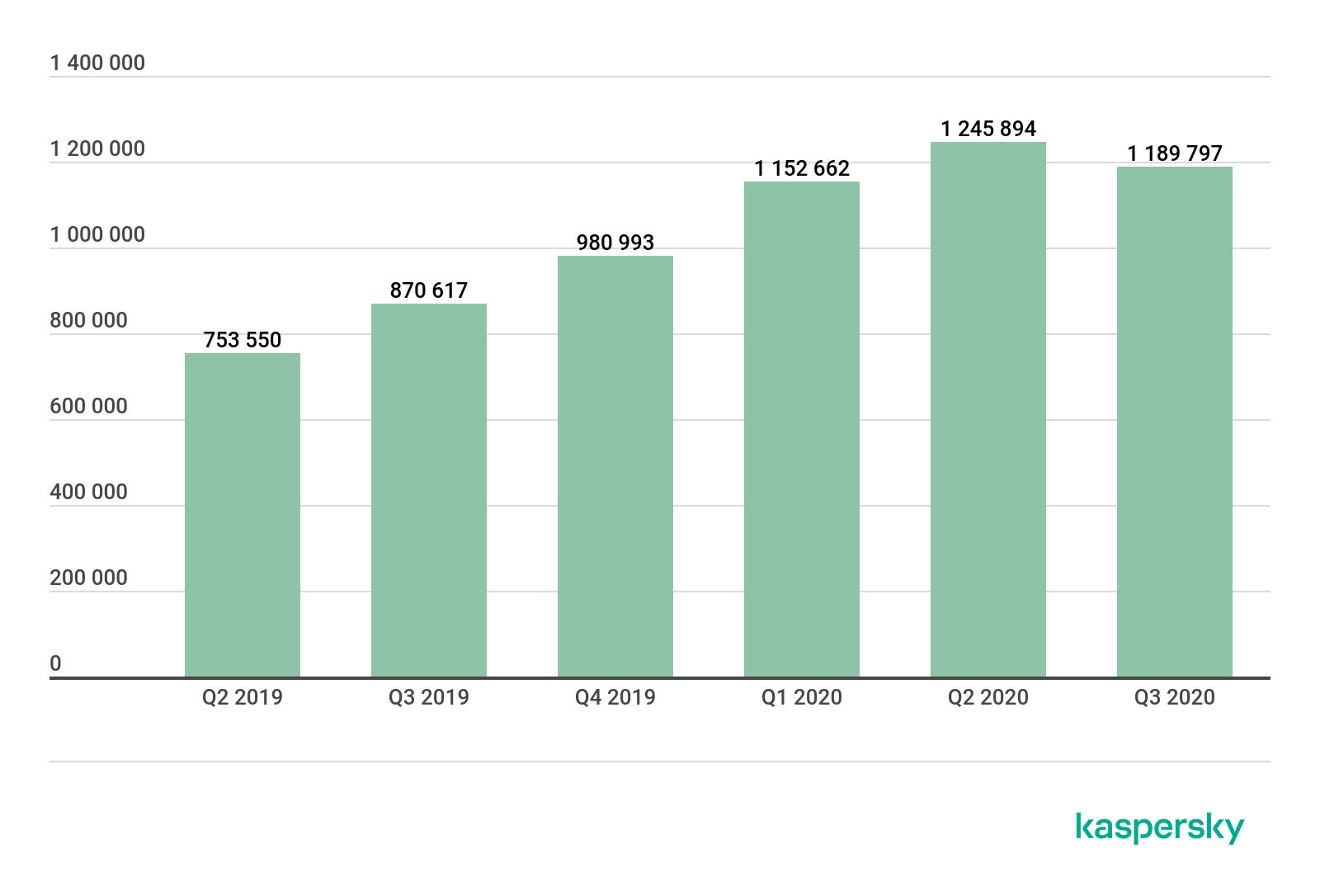

Número de ataques a dispositivos móviles, primer trimestre de 2019 – tercer trimestre de 2020 (descargar)

Vale la pena señalar que en el tercer trimestre la proporción de usuarios atacados por malware aumentó en un tres por ciento, mientras que el número de usuarios expuestos a adware y aplicaciones potencialmente no deseadas disminuyó.

Proporción de usuarios que se enfrentaron a diferentes clases de amenazas, del número total de usuarios atacados, tercer trimestre de 2020 (descargar)

El tercer trimestre confirmó una vez más la tendencia a la baja en el número de usuarios móviles que se toparon con software de acoso.

Número de dispositivos con Kaspersky Internet Security para Android en los que se detectó malware de acoso, 2019 – 2020 (descargar)

Estadísticas de las amenazas móviles

En el tercer trimestre de 2020, las soluciones de Kaspersky detectaron 1 189 797 paquetes de instalación maliciosos, 56 097 menos que en el trimestre anterior.

Número de paquetes de instalación de malware detectados, segundo trimestre de 2019 — tercer trimestre de 2020 (descargar)

Distribución por tipo de los programas móviles detectados

Distribución por tipo de los nuevos programas móviles detectados, segundo y tercer trimestres de 2020 (descargar)

La familia Ewind lidera las aplicaciones publicitarias detectadas en el tercer trimestre de 2020 (48% de todas las aplicaciones publicitarias detectadas), seguida de la familia FakeAdBlocker (32%) y HiddenAd (6%).

Los programas potencialmente no deseados, es decir, RiskTool (33,54%), se convirtieron en la única clase de amenazas que mostró un crecimiento notable en el tercer trimestre, y su participación creció en más de 13 puntos porcentuales. La principal contribución a este crecimiento la realizaron los creadores de la familia Robtes: 45% de todos los programas potencialmente no deseados detectados. El segundo y tercer lugar lo ocupan las familias Skymoby y SMSreg, 15% y 13% respectivamente.

Además, en el tercer trimestre, la proporción de troyanos clicker aumentó en 1 punto porcentual. Esto se debió al crecimiento de la familia Simpo, cuya participación entre todos los clickers detectados fue del 96%.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o indeseables, como RiskTool y Adware.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 36,22 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 8,26 |

| 3 | DangerousObject.AndroidOS.GenericML | 6,05 |

| 4 | Trojan-SMS.AndroidOS.Agent.ado | 5,89 |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.cf | 5,15 |

| 6 | Trojan.AndroidOS.Hiddad.fi | 4,65 |

| 7 | Trojan.AndroidOS.Piom.agcb | 4,28 |

| 8 | Trojan-Downloader.AndroidOS.Necro.d | 4,10 |

| 9 | Trojan.AndroidOS.Agent.vz | 3,90 |

| 10 | Trojan-Downloader.AndroidOS.Helper.a | 3,42 |

| 11 | Trojan.AndroidOS.MobOk.v | 2,83 |

| 12 | Trojan-Downloader.AndroidOS.Agent.hy | 2,52 |

| 13 | Trojan-SMS.AndroidOS.Agent.adp | 2,20 |

| 14 | Trojan.AndroidOS.Hiddad.fw | 1,81 |

| 15 | Trojan-Downloader.AndroidOS.Agent.ic | 1,75 |

| 16 | Trojan.AndroidOS.Handda.san | 1,72 |

| 17 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,55 |

| 18 | Trojan.AndroidOS.LockScreen.ar | 1,48 |

| 19 | Trojan-Downloader.AndroidOS.Malota.a | 1,28 |

| 20 | Trojan-Dropper.AndroidOS.Agent.rb | 1,14 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones para dispositivos móviles de Kaspersky que sufrieron ataques.

El primer lugar en el TOP 20 del segundo trimestre, como ya es tradición, lo ocupa el veredicto DangerousObject.Multi.Generic (36,22%), que utilizamos para el malware detectado mediante tecnologías de nube. Estas tecnologías se aplican cuando en las bases antivirus todavía no hay datos que ayuden a detectar el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, es así como se detectan los programas maliciosos más nuevos.

El segundo y tercer lugar lo ocuparon, respectivamente, Trojan.AndroidOS.Boogr.gsh (8,26%) y DangerousObject.AndroidOS.GenericML (6,05%). Nuestros sistemas de aprendizaje automático asignan tales veredictos a los archivos que reconocen como maliciosos.

Las posiciones cuarta y decimotercera fueron ocupadas por troyanos SMS de la familia Agent. Aproximadamente el 95% de los usuarios atacados por estos troyanos estaban ubicados en Rusia, lo cual es inusual, ya que, según nuestras observaciones, la popularidad de los troyanos SMS como clase de amenazas era muy baja, especialmente en Rusia. Los nombres de archivo de los objetos detectados suelen incluir nombres de juegos y aplicaciones populares.

Los puestos quinto y decimoséptimo fueron ocupados por representantes de la familia Trojan-Dropper.AndroidOS.Hqwar. En el tercer trimestre de 2020, esta familia fue la más grande de su clase, con el 40% de todos los droppers detectados. Le siguen Agent (32%) y Wapnor (22%).

Las posiciones sexta y decimocuarta del ranking las ocupó el malware Trojan.AndroidOS.Hiddad, cuya función es desplegar banners publicitarios.

Es curioso que cinco familias diferentes de la clase Trojan-Downloader hayan entrado en nuestro ranking de amenazas móviles el tercer trimestre. Dos programas maliciosos, Trojan-Downloader.AndroidOS.Necro.d (4,10%) y Trojan-Downloader.AndroidOS.Helper.a (3,42%), forman parte de la misma cadena de infección, por lo que no es de extrañar que tengan tasas muy cercanas entre sí. Ambos troyanos están asociados con la distribución de adware agresivo. Otros dos, Trojan-Downloader.AndroidOS.Agent.hy (2,52%) y Trojan-Downloader.AndroidOS.Agent.ic (1,75%), fueron descubiertos en 2019 y son miembros de la misma familia. El último troyano, Trojan-Downloader.AndroidOS.Malota.a (1,28%), es conocido desde octubre de 2019 y no tiene ninguna peculiaridad. La tarea principal de todos estos troyanos es descargar y ejecutar códigos ejecutables.

En undécimo lugar se encuentra un troyano de la familia MobOk, Trojan.AndroidOS.MobOk.v (2,83%). Estos programas maliciosos pueden suscribir automáticamente a las víctimas a servicios de pago. Fueron más frecuentes los intentos de atacar a los usuarios móviles de Rusia que a los residentes de otros países.

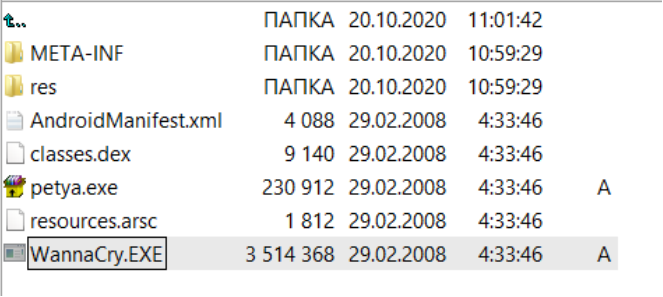

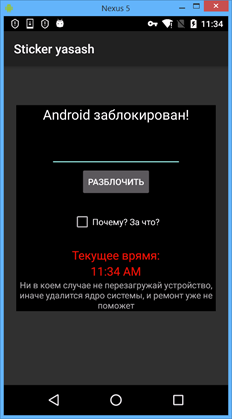

El troyano Trojan.AndroidOS.LockScreen.ar (1,48%), que ocupa el puesto 18, merece una mención especial. Este primitivo troyano, que bloquea dispositivos, se detectó por primera vez en 2017. Desde entonces, lo hemos encontrado muchas veces entre los usuarios de dispositivos móviles, en el 95% de los casos de Rusia. Las primeras versiones de este troyano mostraban a la víctima un mensaje político ofensivo escrito en una mezcla de ruso y mal inglés. Para desbloquearlo, era suficiente ingresar el código 0800, luego de lo cual el troyano podría eliminarse utilizando las herramientas estándar del sistema operativo Android. Aparte de bloquear el dispositivo, LockScreen.ar no realizaba ninguna acción maliciosa. Sin embargo, venía con dos archivos ejecutables para el sistema operativo Windows.

Ambos archivos son maliciosos y se detectan como Trojan-Ransom.Win32.Petr.a y Trojan-Ransom.Win32.Wanna.b, los troyanos cifradores más notorios para Windows. Sin embargo, son completamente inofensivos para el sistema operativo Android, y LockScreen.ar no hace nada con ellos. En otras palabras, un dispositivo móvil infectado con LockScreen.ar no podrá infectar una estación de trabajo de Windows, por lo que la presencia de estos dos archivos EXE no tiene ninguna explicación lógica.

En las últimas versiones de LockScreen, los ciberdelincuentes cambiaron el aspecto de la pantalla de bloqueo:

El código de desbloqueo también cambió, a 775. Sin embargo, las capacidades del troyano siguen siendo las mismas y los archivos ejecutables de Windows se eliminaron del paquete.

Geografía de las amenazas móviles

Mapa de intentos de infección de malware móvil, tercer trimestre de 2020 (descargar)

| País* | %** | |

| 1 | Irán | 30,29 |

| 2 | Bangladesh | 17,18 |

| 3 | Argelia | 16,28 |

| 4 | Yemén | 14,40 |

| 5 | China | 14,01 |

| 6 | Nigeria | 13,31 |

| 7 | Arabia Saudita | 11,91 |

| 8 | Marruecos | 11,12 |

| 9 | India | 11,02 |

| 10 | Kuwait | 10,45 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones de protección de dispositivos móviles de Kaspersky es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos del país que sufrieron ataques, del total de usuarios de las soluciones de protección de Kaspersky para dispositivos móviles en el país.

Los tres países donde hubo más detecciones de amenazas móviles entre los usuarios de las soluciones de seguridad de Kaspersky siguen siendo los mismos. El único cambio fue que Bangladesh y Argelia intercambiaron lugares. El primerosubió a la segunda línea con un 17,18%, el segundo bajó a la tercera posición con un 16,28%. Irán mantuvo su liderazgo, a pesar de haber perdido 12,33 puntos porcentuales. El tercer trimestre, el 30,29% de los usuarios de este país fueron atacados por amenazas móviles.

La mayoría de las veces, los usuarios iraníes se las tuvieron que ver con aplicaciones de adware de la familia AdWare.AndroidOS.Notifyer. Estos programas maliciosos han ocupado casi la totalidad del TOP 10 de las amenazas más extendidas en el país.

En Argelia, el troyano Trojan-SMS.AndroidOS.Agent.adp, que ocupó el tercer lugar en este país, fue detectaDO con frecuencia, como también las aplicaciones publicitarias de la familia AdWare.AndroidOS.BrowserAd, que ocuparon el cuarto puesto, y el troyano espía Trojan-Spy.AndroidOS.SmsThief.oz, que se ubicó en el quinto.

En Bangladesh, los más extendidos fueron los adware de la familia HiddenAd, que permanecen ocultos en la lista de aplicaciones, así como representantes de las familias AdWare.AndroidOS.Loead y AdWare.AndroidOS.BrowserAd, que ocuparon el cuarto y quinto lugar en este país, respectivamente.

Amenazas web móviles

Las estadísticas que presentamos contienen los veredictos de detección del módulo del antivirus web proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para el envío de datos estadísticos.

En el tercer trimestre, seguimos evaluando los riesgos del uso de páginas web por parte de ciberdelincuentes para atacar a los usuarios de las soluciones de seguridad móvil de Kaspersky.

Geografía de los países con mayor riesgo de infección a través de recursos web, tercer trimestre de 2020 (descargar)

| País* | % de usuarios atacados** |

| Ecuador | 6,33 |

| Marruecos | 4,51 |

| Argelia | 4,27 |

| India | 4,11 |

| Arabia Saudita | 3,78 |

| Singapur | 3,69 |

| Kuwait | 3,66 |

| Malasia | 3,49 |

| Sudáfrica | 3,31 |

| Emiratos Árabes Unidos | 3,12 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de productos de Kaspersky para dispositivos móviles es relativamente baja (menos de 10 000).

** Porcentaje de usuarios únicos expuestos a ataques web de todo tipo, del total de usuarios únicos de los productos móviles de Kaspersky en el país.

Al igual que en el segundo trimestre, los residentes de Ecuador (6,33%), Marruecos (4,51%) y Argelia (4,27%) se enfrentaron con mayor frecuencia a varias amenazas web durante el período cubierto por este informe.

Países – fuente de amenazas web móviles

Geografía de los países – fuentes de ataques móviles, tercer trimestre de 2020 (descargar)

| País | %* |

| Países Bajos | 37,77 |

| Dominica | 26,33 |

| Estados Unidos | 24,56 |

| Alemania | 4,60 |

| Singapur | 3,32 |

| Bulgaria | 0,88 |

| Irlanda | 0,52 |

| Rusia | 0,50 |

| Rumania | 0,49 |

| Polonia | 0,21 |

* Proporción de fuentes en un país determinado, del número total de fuentes.

Como en el trimestre anterior, Holanda (37,77%) ocupó el primer lugar entre los países de origen de los ataques móviles. El segundo lugar fue para Dominica (26,33%), que desplazó a Estados Unidos (24,56%) una línea más abajo, a la tercera posición.

Troyanos bancarios móviles

Durante el período del informe, detectamos 39 051 paquetes de instalación para troyanos bancarios móviles, que son solo 100 más que en el segundo trimestre de 2020.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky, segundo trimestre de 2019 – tercer trimestre de 2020 (descargar)

TOP 10 de familias de troyanos bancarios detectadas

| Veredicto | %* | |

| 1 | Agente | 71,27 |

| 2 | Rotexy | 9,23 |

| 3 | Wroba | 4,91 |

| 4 | Gustuff | 4,40 |

| 5 | Faketoken | 2,10 |

| 6 | Anubis | 1,79 |

| 7 | Knobot | 1,23 |

| 8 | Cebruser | 1,21 |

| 9 | Asacub | 0,82 |

| 10 | Hqwar | 0,67 |

* Proporción de usuarios únicos atacados por la familia de troyanos bancarios móviles, del total de usuarios de las soluciones de seguridad móvil de Kaspersky atacados por amenazas bancarias.

Si hablamos de ejemplos concretos de banqueros móviles, Trojan-Banker.AndroidOS.Agent.eq (11,26%) subió al primer lugar en el tercer trimestre. El líder del último trimestre, Trojan-Banker.AndroidOS.Svpeng.q (11,20%) quedó en segundo lugar, mientras que Trojan-Banker.AndroidOS.Rotexy.e (10,68%) ocupó el tercer lugar.

TOP 10 de troyanos bancarios móviles

| Veredicto | %* | |

| 1 | Trojan-Banker.AndroidOS.Agent.eq | 11,26 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.q | 11,20 |

| 3 | Trojan-Banker.AndroidOS.Rotexy.e | 10, 68% |

| 4 | Trojan-Banker.AndroidOS.Asacub.ce | 6,82 |

| 5 | Trojan-Banker.AndroidOS.Asacub.snt | 6,60 |

| 6 | Trojan-Banker.AndroidOS.Anubis.n | 4,66 |

| 7 | Trojan-Banker.AndroidOS.Hqwar.t | 4,08 |

| 8 | Trojan-Banker.AndroidOS.Agent.dq | 3,67 |

| 9 | Trojan-Banker.AndroidOS.Anubis.q | 3,31 |

| 10 | Trojan-Banker.AndroidOS.Asacub.a | 3,04 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones de protección para dispositivos móviles de Kaspersky que sufrieron ataques de troyanos bancarios móviles.

Cabe señalar que el troyano bancario Agent.eq tiene mucho en común con el troyano Asacub, cuyos representantes ocuparon tres de cada diez puestos en nuestro TOP 10.

Geografía de las amenazas para la banca móvil, tercer trimestre de 2020 (descargar)

| País* | %** | |

| 1 | Japón | 1,89 |

| 2 | Taiwán, Provincia de China | 0,48 |

| 3 | Turquía | 0,33 |

| 4 | Italia | 0,31 |

| 5 | España | 0,22 |

| 6 | Corea | 0,17 |

| 7 | Tayikistán | 0,16 |

| 8 | Rusia | 0,12 |

| 9 | Australia | 0,10 |

| 10 | China | 0,09 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones de protección de dispositivos móviles de Kaspersky es relativamente pequeño (menos de 10 000).

**Porcentaje en el país de usuarios únicos atacados por los troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky en el país.

En el tercer trimestre, la situación geográfica de las amenazas financieras móviles sufrió cambios significativos. El primer lugar lo ocupó Japón (1,89%), país donde nuestras soluciones detectaron con mayor frecuencia Trojan-Banker.AndroidOS.Agent.eq: el 99% de los usuarios fueron atacados por este malware en particular. Observamos exactamente lo mismo en Taiwán (0,48%).

En Turquía (0,33%), país que ocupó el tercer lugar, el panorama es algo diferente. Con mayor frecuencia, los usuarios de este país se toparon con Trojan-Banker.AndroidOS.Cebruser.pac (56,29%), luego Trojan-Banker.AndroidOS.Anubis.q (7,75%) y Trojan-Banker.AndroidOS.Agent.ep (6,06%).

Troyanos extorsionistas móviles

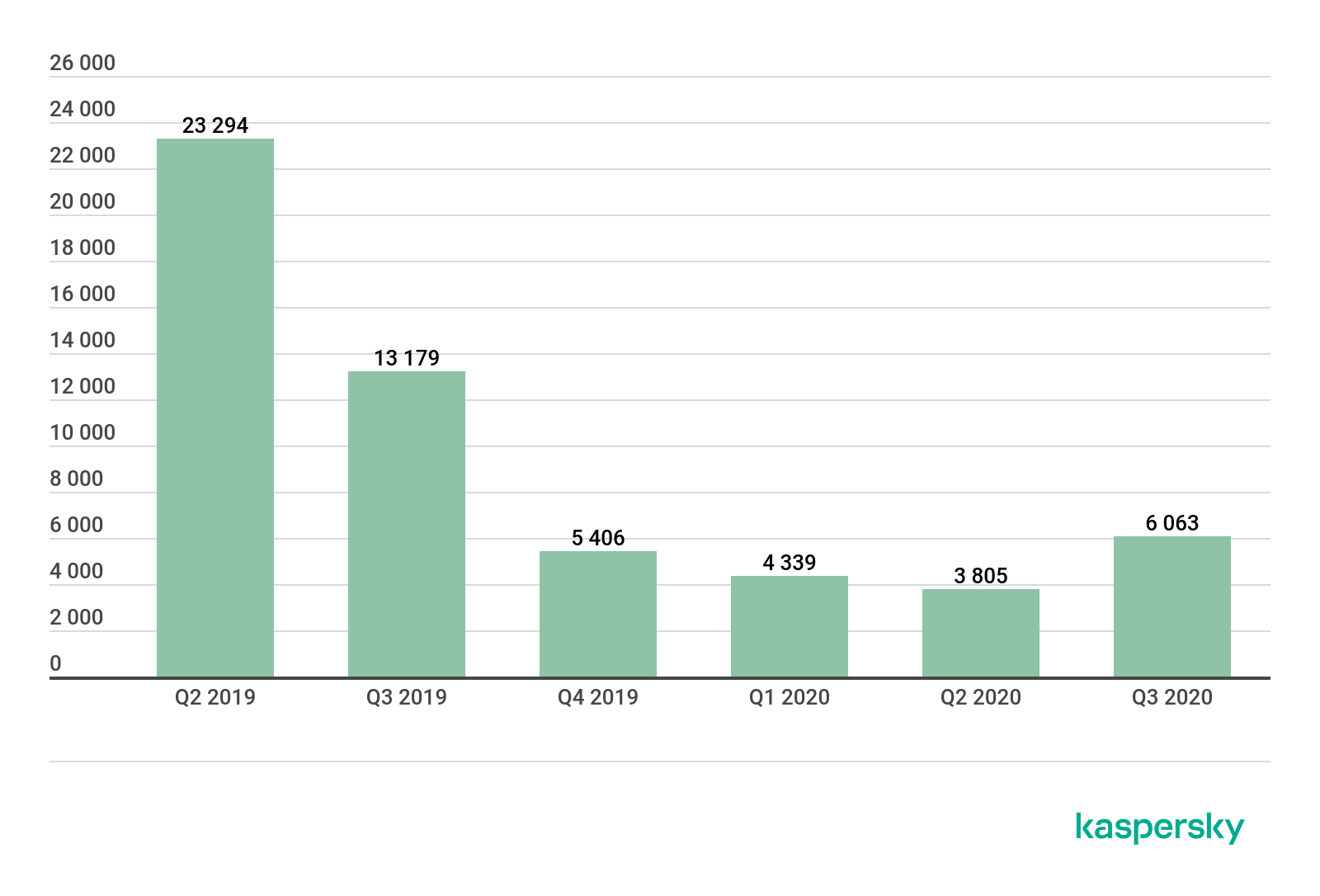

En el tercer trimestre de 2020, encontramos 6063 paquetes de instalación de troyanos ransomware móviles: 1,5 veces más que en el segundo trimestre.

Número de paquetes de instalación de troyanos extorsionistas móviles detectados por Kaspersky, segundo trimestre de 2019 – tercer trimestre de 2020 (descargar)

Según las estadísticas de KSN, la cantidad de usuarios que se toparon con ransomware móvil también ha crecido.

Número de usuarios atacados por troyanos ransomware, segundo trimestre de 2019 – tercer trimestre de 2020 (descargar)

| Veredicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Small.as | 13,31 |

| 2 | Trojan-Ransom.AndroidOS.Small.o | 5,29 |

| 3 | Trojan-Ransom.AndroidOS.Piom.ly | 5,21 |

| 4 | Trojan-Ransom.AndroidOS.Agent.bq | 4,58 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.z | 4,45 |

| 6 | Trojan-Ransom.AndroidOS.Congur.y | 3,80 |

| 7 | Trojan-Ransom.AndroidOS.Small.ce | 3,62 |

| 8 | Trojan-Ransom.AndroidOS.Congur.am | 2,84 |

| 9 | Trojan-Ransom.AndroidOS.Soobek.a | 2,79 |

| 10 | Trojan-Ransom.AndroidOS.Rkor.z | 2,72 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones para dispositivos móviles de Kaspersky que sufrieron ataques.

Trojan-Ransom.AndroidOS.Small.as (13,31%) mantuvo su posición de liderazgo en el tercer trimestre. El segundo lugar lo ocupó un representante de la misma familia, Trojan-Ransom.AndroidOS.Small.o (5,29%).

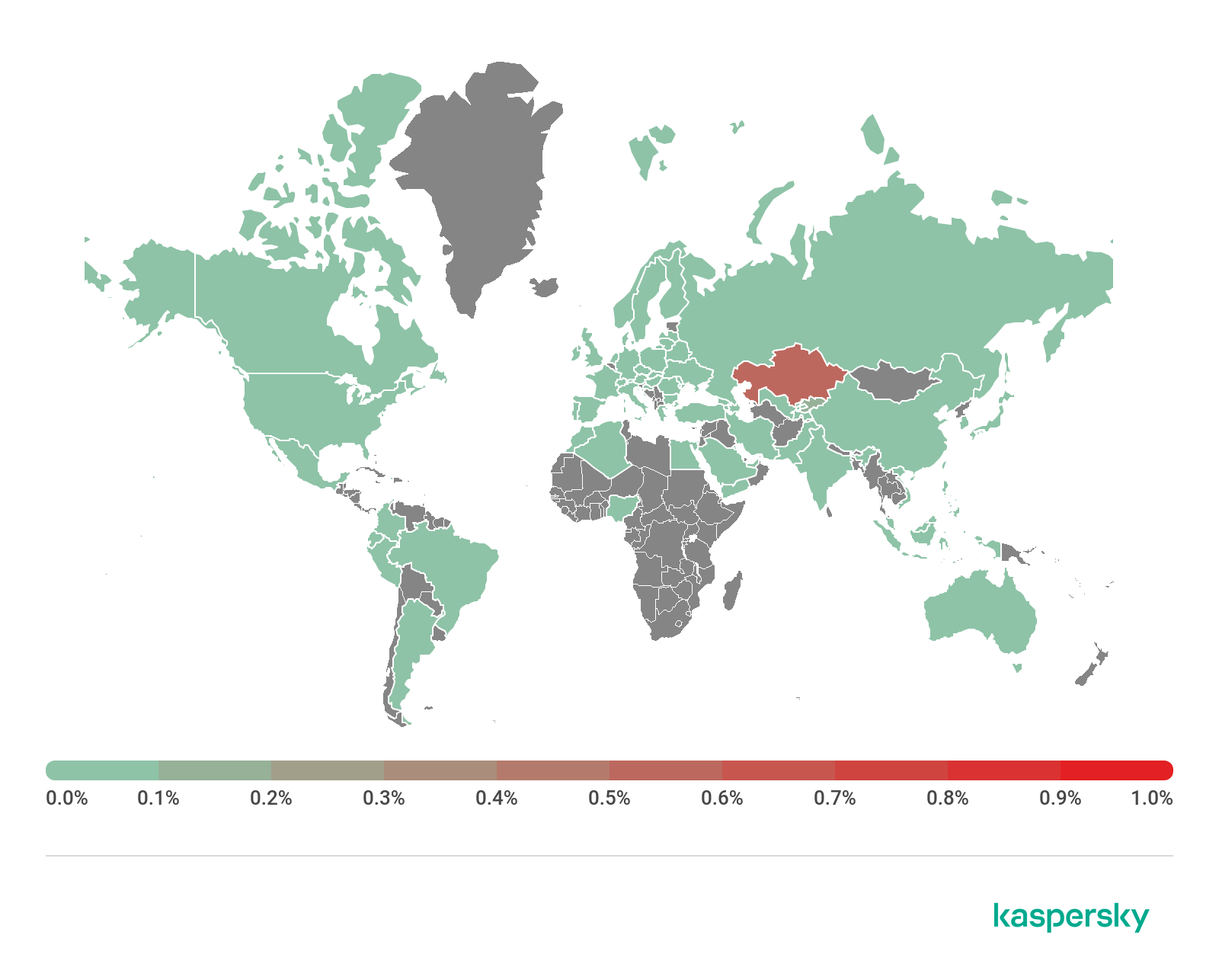

Geografía de los troyanos de ransomware móvil, tercer trimestre de 2020 (descargar)

| País* | %** | |

| 1 | Kazajistán | 0,57 |

| 2 | Kirguistán | 0,14 |

| 3 | China | 0,09 |

| 4 | Arabia Saudita | 0,08 |

| 5 | Yemén | 0,05 |

| 6 | Estados Unidos | 0,05 |

| 7 | Emiratos Árabes Unidos | 0,03 |

| 8 | Indonesia | 0,03 |

| 9 | Kuwait | 0,03 |

| 10 | Argelia | 0,03 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones para dispositivos móviles de Kaspersky es relativamente pequeño (menos de 10 000).

**Porcentaje en el país de usuarios únicos atacados por los troyanos extorsionistas móviles, del total de usuarios de las soluciones móviles de Kaspersky en el país.

Los líderes entre los países en términos de número de usuarios atacados por troyanos de ransomware móvil fueron Kazajstán (0,57%), Kirguistán (0,14%) y China (0,10%).

Software de acoso

En esta sección, utilizamos las estadísticas recopiladas por la solución de seguridad Kaspersky Internet Security para Android.

En el tercer trimestre de 2020, el malware de acoso (stalkerware) fue menos común que en el mismo período del año pasado. Lo mismo se puede decir de 2020 en su conjunto. Es probable que esta sea otra consecuencia de la pandemia de COVID-19: debido a las restricciones, la gente comenzó a pasar mucho más tiempo en casa y se hizo posible controlar a los seres queridos sin aplicaciones de seguimiento. Si el acosador estaba interesado en la vida de un colega de trabajo, entonces durante el confinamiento se volvió más difícil para él obtener acceso físico al dispositivo del perseguido. Además, la industria de la ciberseguridad, incluso a través de nuestros esfuerzos, ha prestado más atención al software acosador, y las soluciones de seguridad han comenzado a advertir explícitamente a los usuarios al respecto.

Número de dispositivos con Kaspersky Internet Security para Android en los que se detectó malware de acoso, 2019 – 2020 (descargar)

- AndroidOS.CallRec.a

- AndroidOS.Dromon.a

- AndroidOS.Hovermon.a

- AndroidOS.InterceptaSpy.a

- AndroidOS.Manamon.a

- AndroidOS.Spydev.a

- AndroidOS.Tesmon.a

TOP 10 de software de acoso

| Veredicto | %* | |

| 1 | Monitor.AndroidOS.Cerberus.a | 13,38 |

| 2 | Monitor.AndroidOS.Anlost.a | 7,67 |

| 3 | Monitor.AndroidOS.MobileTracker.c | 6,85 |

| 4 | Monitor.AndroidOS.Agent.af | 5,59 |

| 5 | Monitor.AndroidOS.Nidb.a | 4,06 |

| 6 | Monitor.AndroidOS.PhoneSpy.b | 3,68 |

| 7 | Monitor.AndroidOS.Reptilic.a | 2,99 |

| 8 | Monitor.AndroidOS.SecretCam.a | 2,45 |

| 9 | Monitor.AndroidOS.Traca.a | 2,35 |

| 10 | Monitor.AndroidOS.Alltracker.a | 2,33 |

* Porcentaje de usuarios únicos en cuyos dispositivos móviles se detectó stalkerware, del total de usuarios de Kaspersky Internet Security para Android atacados por stalkerware.

Por segundo trimestre consecutivo, Cerberus se convirtió en el líder de nuestra calificación de stalkerware (13,38%). Los otros nueve representantes de la clasificación son conocidos programas de software espía que han estado en el mercado durante mucho tiempo.

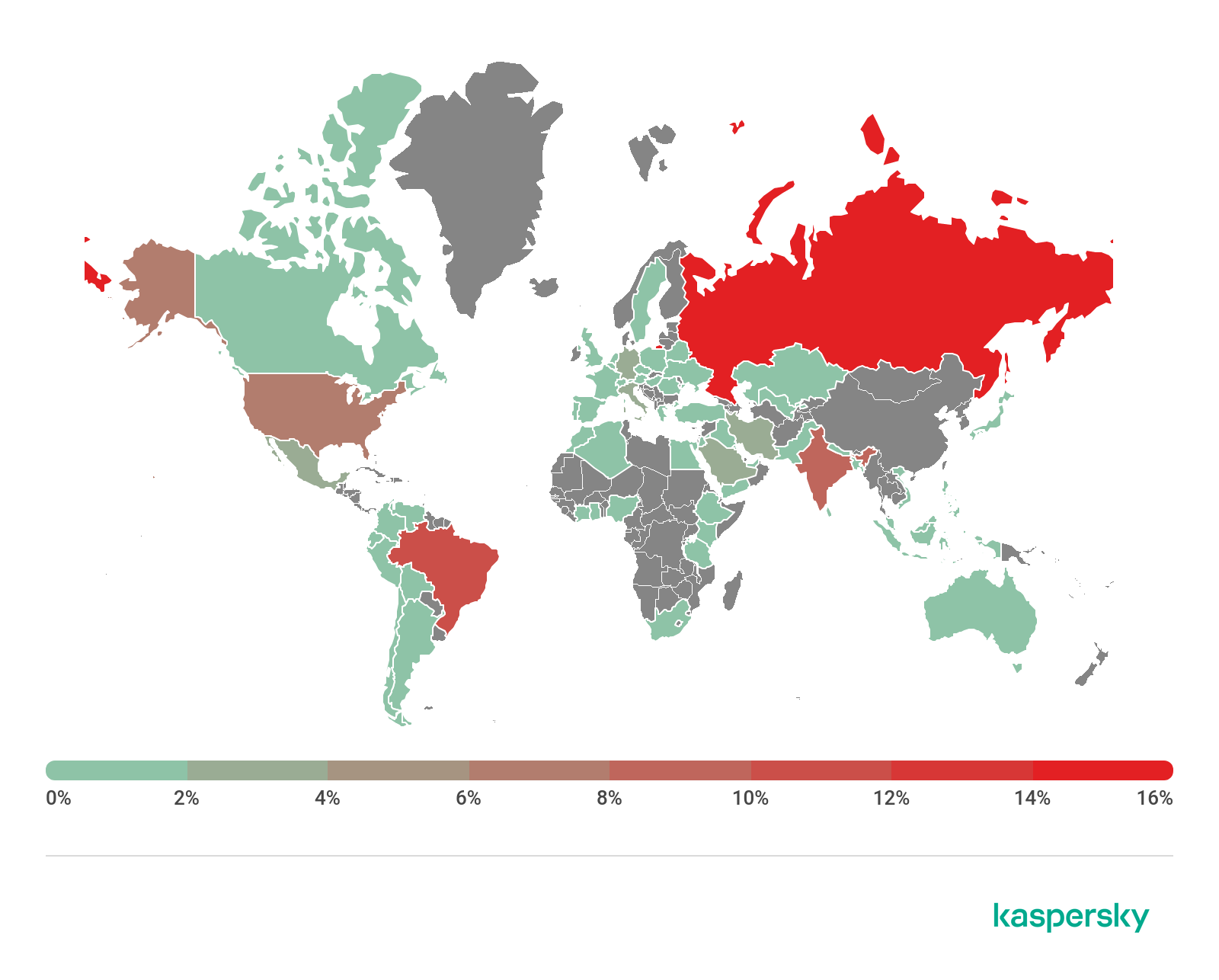

Geografía de la distribución de malware de acoso, tercer trimestre de 2020 (descargar)

| País | Número de usuarios |

| Rusia | 15,57% |

| Brasil | 12,04% |

| India | 9,90% |

| Estados Unidos | 8,02% |

| Alemania | 3,80% |

| México | 3,17% |

| Italia | 2,50% |

| Irán | 2,36% |

| Arabia Saudita | 2,19% |

| Inglaterra | 1,83% |

Tanto para el mundo en su conjunto, como para los primeros tres países donde hubo mayor cantidad de software, notamos que ha disminuido el número de usuarios que el tercer trimestre de 2020 se vieron afectados por esta amenaza.

Desarrollo de las amenazas informáticas en el tercer trimestre de 2020. Estadísticas del malware para dispositivos móviles