Cuando hablamos de phishing, pensamos en primer lugar en los sitios falsificados de bancos, sistemas de pago, servicios de correo y demás servicios populares en todo el mundo. Pero los intereses de los ciberdelincuentes son más amplios: en su campo de mira también están los estudiantes y catedráticos de universidades, que a primera vista no tendrían por qué ser víctimas. La razón son las actividades científicas que llevan a cabo y a cuyos resultados muchos desean acceder.

Ejemplos de páginas de suplantación de identidad (phishing) idénticas a las páginas de autorización en los sitios web de la Universidad de Washington, la Escuela de negocios de Harvard y la Universidad de Stanford

Durante el año pasado, registramos ataques de phishing lanzados contra 131 universidades en 16 países del mundo. Más de la mitad, 83 universidades, se encuentran en los Estados Unidos; 21 en el Reino Unido, 7 en Australia y 7 en Canadá. Algunas universidades de renombre en Finlandia, Colombia, Hong Kong, India, Israel, Países Bajos, Nueva Zelanda, Polonia, Sudáfrica, Suecia, Suiza y los Emiratos Árabes Unidos enfrentaron al menos un ataque lanzado por los phishers en el último año. Las universidades más populares entre los estafadores este año son: la Universidad de Washington, con el 11,6 % de los ataques, la Universidad de Cornell, con el 6,8 % y la Universidad de Iowa con el 5,1 %.

Aunque las universidades prestan atención a la protección de sus recursos, los estafadores saben aprovechar el consabido eslabón débil: la falta de atención de los usuarios.

Dependiendo del nivel de acceso (catedrático, estudiante, investigador), una cuenta personal en el sitio web de la universidad puede proporcionar acceso tanto a información de carácter general, como a diversos servicios de pago y resultados de investigaciones. Además, la cuenta de un catedrático, puede proporcionar a los atacantes información sobre el salario de un empleado, su horario, etc. Todo esto puede usarse para hacer robos de identidad o para lanzar ataques selectivos.

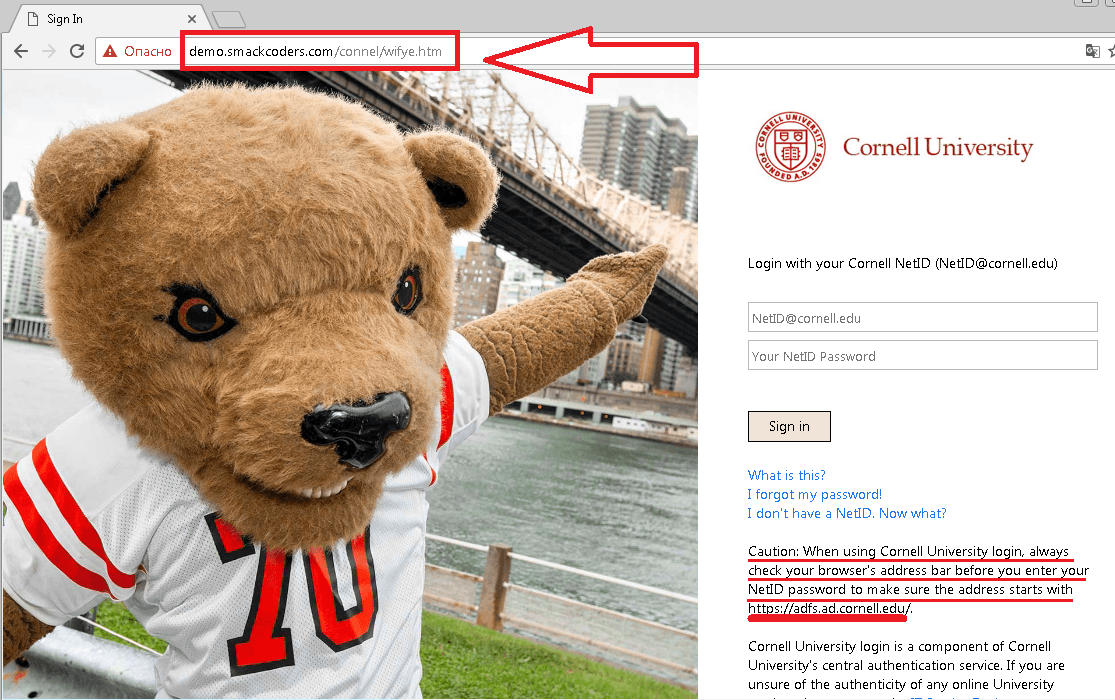

Cornell NetID: un identificador único de correo electrónico que, en combinación con una contraseña, proporciona acceso a recursos e información restringida de la universidad

Por lo general, la única diferencia entre una página de phishing y la página web original es su dirección. Sin embargo, a pesar de la advertencia del navegador (y en el caso de una página falsificada idéntica a la de la Universidad de Cornell, la notificación de revisar el campo de dirección, copiada de la página original por los hackers), los usuarios no suelen prestar atención a las diferencias.

Las páginas de phishing no solo pueden recopilar los inicios de sesión y contraseñas, sino también otros tipos de información que pueden usar para engañar a los sistemas antifraude

Al estudiar los scripts de una de las páginas de phishing, nos dimos cuenta de que, además de los inicios de sesión y contraseñas, los estafadores recolectan información sobre las direcciones IP y la ubicación de las víctimas. Con estos datos, los delincuentes pueden evadir algunos sistemas antifraude, haciéndose pasar por el dueño de la cuenta.

Cómo protegerse

Una de las principales recomendaciones sigue siendo revisar la barra de direcciones del sitio donde el usuario pretende ingresar sus datos confidenciales. Pero hay que considerar que el factor humano tiene una fuerte influencia sobre la eficacia de este método.

Por lo tanto, la principal recomendación para las instituciones educativas es usar la autenticación de dos factores y los usuarios, por su parte, deben recurrir a soluciones de software que tengan una función de protección contra ataques de phishing.

Los phishers y su sed de conocimiento