Entre los no especialistas suele estar difundida la opinión de que no hay programas maliciosos para smartphones. Hace unos años esto era bastante cierto, ya que los desarrolladores de plataformas móviles desde el principio hacían que sus productos tuvieran una protección máxima contra el malware malicioso. Los sistemas operativos móviles no permitían que los programas maliciosos obtuvieran fácilmente el control del dispositivo e hicieran lo que les viniera en gana.

Con el tiempo, por desgracia, la situación cambió de raíz, en primer lugar gracias a la expansión de las posibilidades de los dispositivos móviles. El smartphone moderno es un instrumento de trabajo completo, un centro de diversión y un medio de gestión de las finanzas personales. Y mientras más cosas puede hacer, es mayor la atracción que ejerce sobre los delincuentes, que no están en contra de lucrar a costa ajena, y mayor la cantidad de aplicaciones maliciosas que producen y la de métodos de propagación e infección que inventan.

Esto confirma el impetuoso aumento del número de troyanos móviles. Es impresionante el dinamismo que demuestran: desde el primer trimestre de 2012 la cantidad de programas maliciosos se ha multiplicado en más de diez veces y en el tercer trimestre de 2014 ha superado los 12 millones.

Cantidad de paquetes de instalación nocivos detectados

La distribución de programas maliciosos por tipos también ha cambiado de forma significativa. Es fácil notar que los tradicionales troyanos SMS y los backdoors multifuncionales están despejando el camino a los programas publicitarios maliciosos y los troyanos bancarios. Al mismo tiempo la reducción de la cantidad de malware de alguno de los tipos no significa que estén abandonando la escena, porque no hay que olvidar el crecimiento general de la cantidad de programas maliciosos para dispositivos móviles.

Distribución de programas maliciosos móviles por funciones

(ficheros de la colección de Kaspersky Lab)

Por supuesto, los escritores de virus no producen tanta cantidad de troyanos para coleccionarlos y presumir de ellos en los foros clandestinos. No, todos ellos encuentran sus víctimas y a veces es sorprendente ver la simplicidad de los métodos con los que los programas maliciosos entran a los dispositivos móviles.

Hazlo tú mismo

Aunque resulte difícil creerlo, los usuarios mismos infectan sus dispositivos móviles.

Es bien conocido cómo un programa puede penetrar a un dispositivo sin que el usuario se dé cuenta. Usted entra a un sitio popular conocido, hackeado por los delincuentes y en su navegador, en un frame oculto se abre un sitio malicioso, después de lo cual mediante un arsenal de exploits y de forma inadvertida se instala un programa malicioso en el equipo.

En las plataformas móviles todo ocurre de una forma muy diferente. Gracias a los principios en que se basan, casi ninguna vulnerabilidad puede ayudar a los hackers a penetrar en tu dispositivo sin tu conocimiento y consentimiento. Y por lo tanto, como en el famoso chiste del perezoso virus mongol (“Por favor, borre usted mismo todos sus datos importantes y formatee su disco duro”), es el usuario el que tiene que instalar y ejecutar por sí mismo el troyano móvil.

El mecanismo de instalación de programas es uno de los puntos vulnerables de las plataformas móviles, sobre todo en Android. En iOS es necesario buscar la forma de instalar programas que no sean de App Store, pero Android le permite hacerlo con sólo marcar una casilla en la configuración. Al hacerlo el sistema verificará la firma digital del paquete de instalación, lo que debería proteger contra la instalación de programas maliciosos. Pero por desgracia no existen centros de certificación de firmas digitales para Android, nadie puede confirmar quién es el titular de la firma. Por esto los delincuentes simplemente ponen cualquier firma en el programa y la instalación transcurre sin problemas, si el usuario la ha permitido.

Y muchos usuarios la permiten. En realidad, es mucho más fácil pulsar OK en la pantalla de solicitud de instalación que ponerse a reflexionar en las consecuencias que tendrá esta acción.

Es muy raro que el usuario común y corriente se ponga a pensar en un tema tan poco popular como la seguridad informática. Es grande la tentación de, en vez de comprar un programa útil o un juego interesante, descargarlo gratis de Internet. Y es muy posible que la aplicación descargada funcione como lo espera el usuario, pero al mismo tiempo el dinero de la cuenta móvil empezará a desaparecer a una velocidad vertiginosa y su cuenta bancaria quedará pronto vacía… y si en un sitio interesante le proponen ver un vídeo sensual (¡sólo tiene que actualizar su Flash Player!), ¿acaso es algo que represente peligro?

Página falsa de actualización de Adobe Flash Player. Notifica al usuario que su versión ha caducado y que es necesario actualizarla.

Un usuario inexperto no sabe que los programas en los smartphones se actualizan de una forma completamente distinta que en los ordenadores, y bajo el aspecto de un programa útil los delincuentes le pueden ofrecer cualquier cosa.

Los perseverantes delincuentes son extremadamente insistentes y astutos en la consecución de sus objetivos: como regla, las aplicaciones maliciosas se propagan bajo la apariencia de diferentes programas útiles, juegos, videos pornográficos o reproductores para visualizar pornografía.

Cómo conseguir un programa malicioso

Como el usuario debe instalar por sí mismo en su smartphone un programa malicioso, de una forma u otra hay que hacer que vaya al sitio desde donde se descarga el malware. Para esto se usa, en particular, el así llamado “SEO negro”, es decir, métodos de optimización de búsqueda que obligan al sistema de búsqueda a mostrar el sitio malicioso en los primeros puestos de los resultados. Cuando la puntuación haya crecido se puede recoger la cosecha.

Un usuario que no tenga algo más interesante que hacer escribe “descargar juegos para Android” y ve en el primer o segundo lugar de los resultados de búsqueda un enlace a un sitio que quizá de verdad contenga juegos, pero que no son simples juegos, sino juegos “con sorpresas”, a veces muy desagradables. La gente suele estar dispuesta a confiar en los sitios que salen en los primeros lugares de los resultados de la búsqueda. El usuario considera que si miles de personas acuden al sitio, esto significa que allí encontrará con certeza el juego o programa que necesita. Y simplemente no piensa en la seguridad. Gran error.

Para hacer que su sitio suba a los primeros puestos de los resultados de búsqueda, es muy frecuente que los delincuentes usen botnets: miles de bots envían a Google y Yandex solicitudes de búsqueda y entran al sitio malicioso, haciendo que suba su puntuación. Además, los delincuentes publican enlaces a sus sitios en todo tipo de foros, tablones de anuncios y en los comentarios en sitios de noticias. Allí los descubren los rastreadores de los sistemas de búsqueda y la puntuación crece aún más.

No se puede afirmar que los sistemas de búsqueda no luchen contra estos métodos de promoción de sitios maliciosos. Sí que lo hacen, y bloquen decenas y cientos de sitios. Pero esto no les hace mella a los delincuentes: todo el tiempo siguen creando y promoviendo nuevos sitios mediante instrumentos automáticos.

Otra forma de atraer a los usuarios a un sitio con aplicaciones maliciosas es el spam SMS. Se puede tratar de un envío masivo de mensajes con un enlace a un sitio malicioso, hecho con el cálculo de que siempre habrá quien pulse el enlace. Pero es más efectivo un envío masivo mediante gusanos SMS. Es suficiente que tal programa llegue a algún smartphone y este empezará a enviar mensajes SMS con el enlace malicioso a todos los contactos de la libreta de su dueño. Un mensaje de algún conocido no suele levantar sospechas, sobre todo si su texto tiene un aspecto real y muchas personas siguen el enlace enviado porque esperan ver fotos o algún contenido humorístico que su amigo supuestamente quiere compartir. Pero en el sitio que se abre al usuario lo espera un “regalo” malicioso del delincuente.

Otro método permite que los delincuentes parasiten en la popularidad de los recursos legítimos. Los hackers irrumpen y se apoderan de las páginas web que tienen muchos visitantes: sitios de noticias, tiendas online y portales temáticos. Si el software del sitio contiene vulnerabilidades conocidas por los delincuentes, entonces en su página se incrusta un código que lleva a los visitantes a otro sitio que contiene malware. En cambio, si no logran encontrar vulnerabilidades, siempre pueden tratar de robar los datos de las cuentas de los administradores del sitio, para lo que recurren al phishing y a la ingeniería social. Si tienen éxito, pueden hacer lo que quieran con el sitio, hasta incluso poner programas maliciosos.

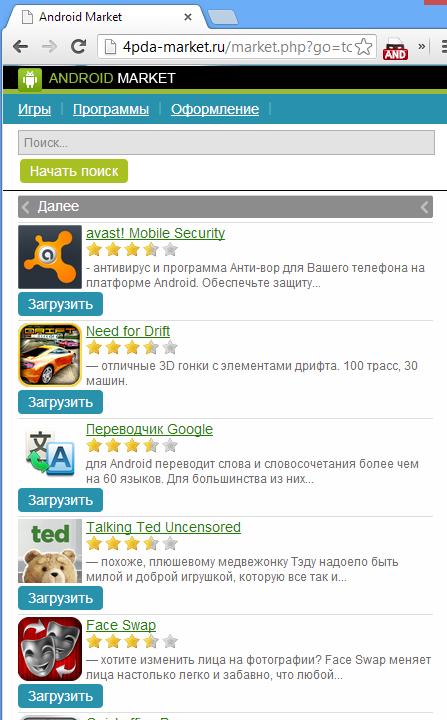

Captura de pantalla de un Android Market falsificado

Además, los programas maliciosos móviles se propagan de una manera “casi honrada”, mediante las tiendas de aplicaciones. Puede tratarse de un programa legítimo con un código malicioso incrustado, o una aplicación creada a propósito para fingir ejecutar algunas funciones útiles, o un programa malicioso camuflado sólo por su nombre y su icono.

Captura de pantalla de un Google Play falsificado

Por lo general estos programas se descargan de las tienda no oficiales de aplicaciones, que o bien no usan ningún tipo de protección, o no verifican con el suficiente cuidado todo el contenido, limitándose a un escaneo antivirus automático. Pero existen precedentes de programas de este tipo que han llegado a figurar en las tiendas oficiales: Google Play e incluso Apple App Store, esta última la más protegida por tradición. Las compañías, por supuesto, limpian rápidamente sus tiendas, pero los delincuentes tampoco pecan de ociosos.

Cómo lucran los delincuentes

Al llegar a tu smartphone, el programa malicioso empieza a ejecutar su tarea, que es llenar los bolsillos de su dueño, pero vaciando los tuyos. Cada dispositivo móvil moderno es un verdadero El Dorado para los delincuentes, lo importante es saber explotarlos.

Malware móvil: métodos de monetización usados

Trucos caros

La forma más inocente que usan los estafadores para ganar dinero es mostrar publicidad insistente. Esto no te causará perjuicios notables, pero las notificaciones que salen a flote regularmente pronto empezarán a irritarte y no será tan fácil librarse de ellas, porque no es tan simple determinar cuál es el programa que las muestra. Es completamente posible que se trate de Angry Birds HD, o quizá de otra aplicación que se hace pasar por una aplicación del sistema.

Un poco aparte están las aplicaciones falsificadas que, en general, no hacen nada, ni malo ni bueno, pero que le salen caras al usuario. Algunas son simplemente carcasas vacías puestas en las secciones de pago de las tiendas de aplicaciones, por ejemplo, un programa que promete hacerlo rico, pero que en realidad sólo muestra la imagen de un diamante en la pantalla del smartphone. Otras se disfrazan de algo útil, por ejemplo un antivirus que le pide micropagos al usuario para protegerlo de los troyanos que supuestamente han invadido su dispositivo.

Dinero del teléfono

Un método clásico de obtener dinero ilegal mediante los programas maliciosos móviles es el envío de SMS a números Premium, es decir, de pago. El troyano, una vez en el teléfono, simplemente envía desde éste varios mensajes de texto que vacían la cuenta del usuario. Y el operador de telefonía móvil transfiere el dinero de su cuenta a la cuenta del arrendador del número (el delincuente) y no ve nada ilegal, ya que los números Premium hasta ahora siguen siendo una forma popular de pagar diferentes servicios en Internet.

Una manera más de lucrar con los dueños de smartphones móviles es el robo de datos valiosos. En tu libreta de direcciones, mensajes de texto y correo electrónico se pueden encontrar muchas cosas interesantes. Como mínimo, a tu costa aumenta la cantidad de direcciones en las bases de datos de spam y tus contactos se verán inundados de publicidad y enlaces maliciosos. Y si, digamos, enviaste o recibiste por correo los datos de la cuenta de administración de algún sitio y no te tomaste el trabajo de cambiarlos, puedes estar seguro: los delincuentes apreciarán este descuido y con gusto “acogerán” tu sitio en su “familia”.

¿El smartphone o la billetera?

Hace relativamente poco tiempo en los dispositivos móviles han aparecido troyanos extorsionadores, tan difundidos en los ordenadores. Es todo muy sencillo: el programa malicioso, una vez que logra penetrar en el dispositivo móvil, muestra en la pantalla una imagen con amenazas y que exige el pago de un rescate. Y acto seguido, se hace imposible trabajar con el teléfono. Lo único que se puede hacer es introducir un código especial, que te prometen enviar inmediatamente después de que pagues determinada suma de dinero.

Mensaje que muestra el estafador: “Se ha bloqueado su teléfono porque ha visto pornografía prohibida (pedofilia, zoofilia, etc.). Se ha enviado todas las fotos y materiales de video de su cámara para su análisis. Para desbloquear el teléfono y borrar los materiales tiene que pagar una multa de 1000 rublos en el plazo de 24 horas. Para esto tiene que hacer un pago al teléfono XXXX en el cajero automático más cercano. ¡Atención! Si intenta ignorar el pago de la multa todos los datos se enviarán a fuentes públicas”

Es imposible eliminar el troyano sin borrar del todo la configuración del aparato y el contenido de la tarjeta flash. La pérdida de los datos almacenados en el dispositivo puede ser tan dolorosa que para algunas víctimas puede resultar más sencillo pagar el rescate que perderlos, pero hay que tener en cuenta que, incluso habiendo recibido el dinero, los delincuentes no siempre envían el código.

La llave de tu banco

Pero todo lo descrito son travesuras infantiles si se lo compara con el nuevo método de lucro “móvil”. Los últimos años han recibido una difusión bastante grande los servicios de banca móvil. Cada banco que se respete ha desarrollado una aplicación que le permite al cliente gestionar su dinero desde su smartphone, o por lo menos ha implementado el servicio de banca por mensajes de texto.

Como resultado, los smartphones de muchísimos usuarios son la llave que abre su cuenta bancaria, o incluso hasta varias cuentas. Es evidente que las dimensiones del lucro no pueden compararse con los métodos clásicos, y esto inspira a los delincuentes a dar pasos apresurados en dirección a los ataques contra la banca móvil.

La estadística da una idea clara de cuán fuerte es el interés que experimentan los escritores de virus para dispositivos móviles por nuestras cuentas bancarias. Si a principios de 2013 el número de troyanos bancarios presentes en nuestra colección no llegaba al centenar, en octubre de 2014 superó los treinta mil.

Cantidad de virus bancarios móviles descubiertos

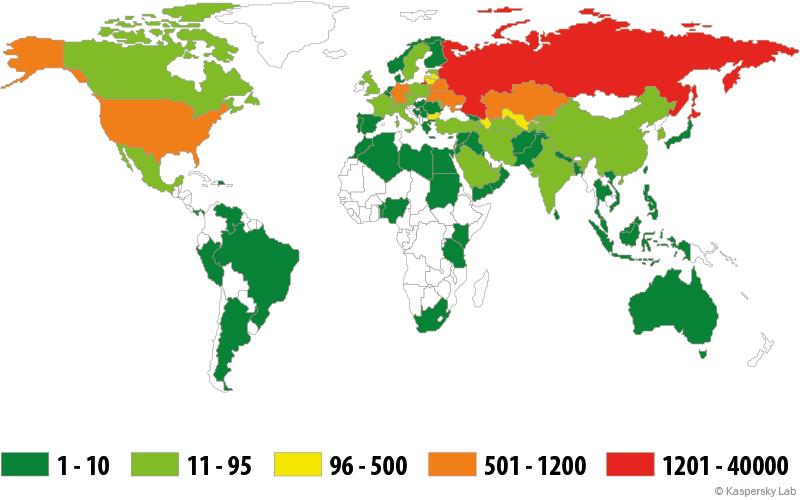

En todo el mundo los troyanos bancarios se están haciendo cada vez más populares, pero en Rusia se observa un verdadero "boom" de bancarios móviles. Es precisamente en Rusia que los escritores de virus prueban y perfeccionan sus criaturas antes de usarlas en otros países.

Territorios de las amenazas bancarias móviles, enero-octubre de 2014

(cantidad de intentos de la instalación de troyanos bancarios)

La vía más simple para los delincuentes es recibir el dinero de los usuarios usando la banca por mensajes de texto. Para esto no hacen falta nuevos instrumentos, porque los troyanos SMS se las arreglan muy bien para hacer estas operaciones. Y esto se debe a que muchos bancos consideran de confianza el teléfono del cliente y aceptan las instrucciones SMS para su ejecución sin ninguna verificación adicional. El cliente puede enviar dinero a su propia cuenta o a una cuenta móvil ajena. Los delincuentes usan esta posibilidad para enviar determinados SMS y transferir dinero de la cuenta de la víctima a sus propias cuentas, lo que es fácil gracias a lo desarrollados que están los servicios de pagos desde dispositivos móviles.

No es raro que los troyanos bancarios trabajen en colaboración con troyanos para ordenadores de escritorio, como es el caso de Faketoken. Basta con que el ordenador se infecte con un troyano bancario y que el usuario después entre en su cuenta de banca por Internet para que el malware se active y le exija al usuario descargar una aplicación para Android que supuestamente es necesaria para hacer segura la confirmación de la transacción. Y el confiado usuario obedece e instala Faketoken en su smartphone. Lo que sigue es cuestión de técnica: el malware informático roba el login y la contraseña, con lo que los delincuentes obtienen acceso a la cuenta bancaria del usuario. A continuación llevan a cabo una transacción durante la cual Faketoken intercepta el código de confirmación (mTAN) enviado por el banco en un mensaje de texto. Como resultado una persona recibe una gran suma desde la cuenta del usuario y la materializa en efectivo en un cajero automático. En el primer trimestre de 2014 registramos ataques lanzados por este malware contra usuarios de 55 países, entre ellos Alemania, Suecia, Francia, Italia, Inglaterra y EE.UU.

El tercer método consiste en usar troyanos bancarios móviles independientes, que saben camuflarse como aplicaciones de banca online o simplemente suplantan la interfaz de la aplicación bancaria. El troyano recibe el login y la contraseña ingresadas por el usuario y los envían a su servidor de administración. El delincuente lleva a cabo la transacción usando los datos recibidos. Esa es la forma de proceder de, por ejemplo, Svpeng. Este troyano móvil abre, por encima de las aplicaciones legítimas de grandes bancos rusos y ucranianos, una ventana idéntica a la de los mismos.

Ventana de phishing que finge ser la aplicación legítima del banco

Con la ayuda de estos programas los delincuentes pueden en un instante robarte todos tus ahorros, vaciar tus cuentas y cerrar tus depósitos, e incluso hacerte incurrir en deudas, aprovechando al máximo el límite de la cuenta de crédito.

No te pongas trampas a ti mismo

En diferentes países el porcentaje de aplicaciones maliciosas entre el total de aplicaciones instaladas por el usuario es diferente. A continuación mostramos los índices de algunos países en el periodo de enero-octubre de 2014 (de conformidad con los datos obtenidos mediante el servicio KSN de Kaspersky Lab):

| Vietnam | 2,34% | Suiza | 0,36% |

| Polonia | 1,88% | India | 0,34% |

| República Checa | 1,02% | Canadá | 0,23% |

| Francia | 0,84% | Alemania | 0,18% |

| Bélgica | 0,74% | Brasil | 0,17% |

| China | 0,73% | Italia | 0,09% |

| Ucrania | 0,70% | Austria | 0,07% |

| Rusia | 0,69% | EE.UU. | 0,07% |

| México | 0,62% | Hong-Kong | 0,05% |

| España | 0,54% | Nueva Zelanda | 0,05% |

| Bielorrusia | 0,50% | Noruega | 0,04% |

| Irán | 0,38% | Japón | 0,01% |

Es digno de interés el hecho de que no es tan difícil defenderse de todas estas amenazas móviles. Los desarrolladores de plataformas móviles han tomado buenas precauciones de seguridad y el eslabón más débil es el usuario. Esto tiene su aspecto bueno y su aspecto malo. Malo, porque muchos usuarios no se preocupan mucho por su seguridad. Bueno, porque basta hacer caso a un par de recomendaciones simples para protegerse de todos los peligros descritos.

Te recomendamos seguir las siguientes reglas:

- No hackees tu smartphone. Sí, hacer Jailbreak en el iPhone y root en los dispositivos móviles le proporcionará posibilidades adicionales a tu teléfono, pero también le dará luz verde a los delincuentes.

- En Android, desactiva la posibilidad de instalar programas de fuentes que no sean de confianza.

- Consigue un antivirus móvil que analice las aplicaciones antes de instalarlas.

- Trata de no seguir enlaces que vengan en mensajes de texto, incluso si provienen de tus conocidos.

- Si por alguna razón has seguido el enlace SMS, no aceptes ninguna descarga e instalación.

- Actualiza tus aplicaciones sólo desde las tiendas oficiales, y no de otros sitios web.

Un enemigo en el teléfono