Encontré un grupo interesante de archivos mientras veía algunos enlaces de Brasil que parecían maliciosos. Sus tamaños variaban, pero tenían estructuras similares.

Primero pensé que era algún tipo de esteganografía. Los archivos tienen una extensión jpeg, pero en realidad su estructura es de archivos bmp.

Es evidente que contenían malware codificado y algunos datos adicionales. Después de analizarlo con más profundidad, descubrí que era un cifrado por bloques. Que yo sepa, esta es la primera vez que los escritores de virus usan esto en Latinoamérica. El programa malicioso se ve así después de decodificarlo:

Al usar esta técnica, los creadores de virus matan varios pájaros de un tiro. En primer lugar, hacen que los sistemas de análisis de malware no funcionen bien: el programa antivirus descargaría y analizaría el archivo y le daría el visto bueno; con el tiempo el enlace se dejaría de analizar por completo. En segundo lugar, los administradores de los sitios que alojan estos archivos maliciosos no los podrían identificar como maliciosos y los dejarían intactos. Por último, algunos analistas de malware pueden no tener el tiempo o la experiencia necesaria para combatirlos. Todo esto favorece a los cibercriminales.

Hemos observado que los escritores de virus que lanzaron este ataque específico publican nuevos espejos con los archivos y nuevo malware cada dos días. Hasta ahora, el algoritmo de codificación ha sido el mismo, pero estoy seguro de que cambiará después de que publiquemos esta entrada.

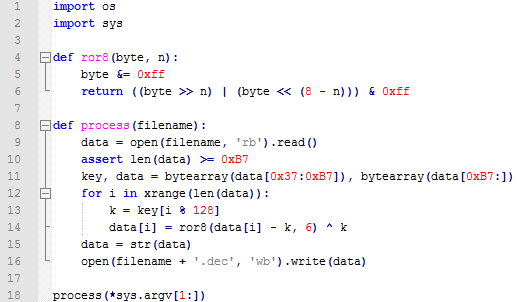

Este es el script de decodificación actual:

¿Esteganografía o codificación en troyanos bancarios?