RevengeHotels es una campaña de cibercrimen mediante malware, dirigida contra hoteles, hostales y empresas de turismo y hostelería ubicados sobre todo, pero no solo, en Brasil. Hemos confirmado que han caído víctimas más de 20 marcas de hoteles, ubicados en ocho estados de Brasil, pero también en otros países como Argentina, Bolivia, Chile, Costa Rica, Francia, Italia, México, Portugal, España, Tailandia y Turquía. El objetivo de la campaña es capturar los datos de tarjetas de crédito – almacenados en los sistemas de los hoteles – de los huéspedes y viajeros, así como los datos de tarjetas de crédito recibidos desde agencias de viaje en línea populares (OTA), como Booking.com.

El principal vector de los ataque es el correo electrónico, y se los lleva a cabo mediante documentos Word, Excel o PDF adjuntos diseñados especialmente para esta tarea. Algunos de ellos explotan la vulnerabilidad CVE-2017-0199, aprovechándola mediante scripts de VBS y PowerShell para luego instalar versiones personalizadas de RevengeRAT, NjRAT, NanoCoreRAT, 888 RAT y otro malware personalizado, como ProCC, en el equipo de la víctima. El grupo ha estado activo desde 2015, pero que ha aumentado sus ataques en 2019.

Durante nuestra investigación, también pudimos rastrear dos grupos que tenían como blanco al sector hotelero, y que usaban infraestructura, herramientas y técnicas aparte, pero similares. PaloAlto ya ha escrito sobre uno de ellos. Bautizamos al primer grupo como RevengeHotels y al segundo como ProCC. Estos grupos usan mucha ingeniería social en sus ataques: piden una cotización haciéndose pasar por una entidad gubernamental o una empresa privada que desea hacer una reserva para una gran cantidad de personas. Su infraestructura también se basa en el uso de servicios DNS dinámicos que apuntan a servidores comerciales y auto-hospedados. También venden credenciales extraídas de los sistemas afectados, lo que permite que otros ciberdelincuentes tengan acceso remoto a las recepciones de los hoteles infectados por la campaña.

Durante más de un año hemos hecho un seguimiento de las actividades de estos grupos y sus nuevas versiones de malware que están creando. Con un alto grado de certeza, podemos confirmar que al menos dos grupos distintos están enfocados en atacar este sector. Existe también un tercer grupo, pero no está claro si se centra exclusivamente en este sector o si lleva a cabo otros tipos de ataques.

No es el presupuesto que esperaba

Una de las tácticas utilizadas en las operaciones de estos grupos son los mensajes de phishing altamente selectivos. Los delincuentes registran nombres de dominio con erratas para hacerlos pasar por compañías legítimas. Los correos electrónicos están bien escritos, y abundan en detalles. Explican por qué la empresa ha elegido reservar ese hotel en particular. Verificando la información del remitente, se puede determinar que la compañía sí existe. Sin embargo, hay una pequeña diferencia entre el dominio utilizado para enviar el correo electrónico y el real.

Este mensaje de suplantación de identidad (phishing), escrito en portugués, tiene adjunto un archivo malicioso que abusa del nombre de una oficina de abogados real, mientras que el dominio del remitente del mensaje fue registrado un día antes, utilizando un nombre de dominio con una errata que lo hace muy similar al real. El grupo va más allá en su esfuerzo de ingeniería social: para convencer al personal del hotel sobre la legitimidad de su solicitud, adjunta al presupuesto una copia de la tarjeta del Registro Nacional de Personas Jurídicas (CNPJ).

El archivo adjunto, Reserva Advogados Associados.docx, es un archivo de Word malicioso que descarga e instala un objeto OLE remoto mediante una inyección de plantilla, y que sirve para ejecutar el código de una macro. El código de macro dentro del documento OLE remoto contiene comandos de PowerShell que descargan y ejecutan la carga útil final.

En la campaña RevengeHotels, los archivos descargados son binarios de .NET protegidos por Yoda Obfuscator. Después de desempacarlos, reconocimos que el código es el de la herramienta comercial de acceso remoto RevengeRAT. Un módulo adicional escrito por el grupo y llamado ScreenBooking se utiliza para capturar los datos de tarjetas de crédito. Su función es supervisar si el usuario está navegando por la página web. En las versiones iniciales, en 2016, los archivos descargados durante las campañas de RevengeHotels se dividieron en dos módulos: una puerta trasera y un módulo para hacer capturas de pantalla. Recientemente notamos que estos módulos se habían fusionado en un solo módulo de puerta trasera capaz de recopilar datos del portapapeles y hacer capturas de pantalla.

En este ejemplo, la página web que el atacante está monitoreando es booking.com (para ser más exactos, la página que contiene los detalles de la tarjeta). En particular, el código busca datos en portugués e inglés, lo que permite a los atacantes robar datos de tarjetas de crédito de páginas web escritas en estos idiomas.

En las campañas llevadas a cabo por ProCC, los archivos descargados son binarios en Delphi. La puerta trasera instalada en la máquina está más personalizada que la utilizada por RevengeHotels, ya que fue desarrollada desde cero y puede recopilar datos del portapapeles y la cola de impresión, como también hacer capturas de pantalla. Debido a que el personal que confirma las reservas necesita extraer los datos de la tarjeta de crédito de los sitios web de agencias de viajes online, es posible recopilar los números de tarjeta haciendo un seguimiento del portapapeles y los documentos enviados a la impresora.

El conserje de un chico malo

Según los foros clandestinos y los grupos de mensajería especializados, estos delincuentes también infectan los equipos de la recepción para capturar credenciales del software de administración del hotel, de donde también pueden robar datos de tarjetas de crédito. Algunos delincuentes también venden acceso remoto a estos sistemas, actuando como un conserje para otros cibercriminales, al proporcionarles acceso permanente para que éstos puedan robar más datos por su propia cuenta.

Los delincuentes venden como un “servicio” el acceso a los sistemas de reserva de hotel que contienen detalles de tarjetas de crédito

Algunos delincuentes brasileños promocionan los datos de las tarjetas de crédito extraídos del sistema de un hotel, afirmando que son de alta calidad y confiables, porque los extrajeron de una fuente confiable, es decir, un sistema de administración de hoteles.

Huéspedes y víctimas

La mayoría de las víctimas están asociadas al sector de la hostelería. Según las rutinas utilizadas, estimamos que este ataque tiene alcance global. Sin embargo, según nuestros datos de telemetría, solo podemos confirmar víctimas en los siguientes países:

Víctimas confirmadas en Argentina, Bolivia, Brasil, Chile, Costa Rica, Francia, Italia, México, Portugal, España, Tailandia y Turquía

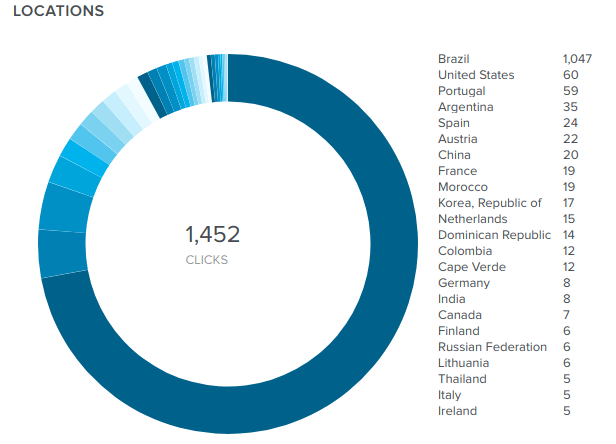

Según los datos extraídos de las estadísticas de Bit.ly, podemos ver que víctimas potenciales de muchos otros países como mínimo accedieron al enlace malicioso. Estos datos sugieren que el número de países con víctimas potenciales es mayor de lo que nuestra telemetría ha registrado.

Víctimas de la campaña RevengeHotels por país, según los datos de un enlace malicioso acortado mediante el servicio Bit.ly

Una estancia segura

RevengeHotels es una campaña que ha estado activa desde al menos 2015, y que reveló que diferentes grupos usan malware de acceso remoto tradicional para infectar a las empresas del sector de la hostelería. Si bien existe un marcado interés en las víctimas en Brasil, nuestra telemetría comprueba que su alcance se ha extendido a otros países de América Latina, e incluso ha ido más allá.

El uso de correos electrónicos de phishing, documentos maliciosos y malware de acceso remoto está dando buenos resultados para al menos dos de los grupos que hemos identificado en esta campaña. Otros actores de amenazas también pueden ser parte de esta ola de ataques, aunque por el momento no disponemos de datos que lo confirmen.

Si desea viajar de una forma inteligente y segura, le recomendamos que utilice una tarjeta de pago virtual para las reservas que haga en agencias de viaje online, ya que estas tarjetas normalmente caducan después de un pago. Al pagar su reserva o al salir de un hotel, es una buena idea usar una billetera virtual como Apple Pay, Google Pay, etc. Si esto no es posible, use una tarjeta de crédito secundaria o menos importante, ya que nunca se sabe si el sistema del hotel está limpio, incluso si las habitaciones lo están…

Todos los productos de Kaspersky detectan esta amenaza como:

- HEUR:Backdoor.MSIL.Revenge.gen

- HEUR:Trojan-Downloader.MSIL.RevengeHotels.gen

- HEUR:Trojan.MSIL.RevengeHotels.gen

- HEUR:Trojan.Win32.RevengeHotels.gen

- HEUR:Trojan.Script.RevengeHotels.gen

Indicadores de compromiso (IoCs)

Hashes de referencia:

- 74440d5d0e6ae9b9a03d06dd61718f66

- e675bdf6557350a02f15c14f386fcc47

- df632e25c32e8f8ad75ed3c50dd1cd47

- a089efd7dd9180f9b726594bb6cf81ae

- 81701c891a1766c51c74bcfaf285854b

Para obtener una lista completa de los IoCs, así como las reglas de YARA y el informe de inteligencia para esta campaña, por favor visite Kaspersky Threat Intelligence Portal: https://tip.kaspersky.com/

RevengeHotels: cibercrimen dirigido a recepciones de hotel en todo el mundo