¿Qué es GNSS?

Los Sistemas globales de navegación por satélite (GNSS) son colecciones o constelaciones de sistemas de posicionamiento por satélite. Hay varios GNSS lanzados por diferentes países que están en operación: GPS (EE. UU.), GLONASS (Rusia), Galileo (UE), Sistema de navegación por satélite BeiDou (BDS, China), Navigation with Indian Constellation (NavIC, India) y Sistema de satélite Quasi-Zenith (QZSS, Japón). Estos sistemas se utilizan para el posicionamiento, navegación y cronometraje (PNT) en una amplia gama de industrias: agricultura, finanzas, transporte, comunicaciones móviles, banca y otras.

Los tres segmentos principales involucrados en las operaciones de GNSS son:

- Los propios satélites, que orbitan la Tierra a alturas que van desde los 19 a los 36 mil kilómetros (11,8 a 22,4 mil millas).

- El segmento de control, compuesto por estaciones de principales basadas en tierra, estaciones de monitoreo y estaciones de carga de datos (o antenas terrestres). Las estaciones de monitoreo rastrean satélites y recopilan diversos datos relacionados con ellos, como señales de navegación, mediciones de rango o de portadoras. Luego transmiten los datos recopilados a las estaciones de control principales. Las estaciones de control principales, a su vez, ajustan los parámetros de la órbita del satélite si es necesario, utilizando estaciones de carga de datos para enviar comandos a los satélites.

- Varios equipos de usuario, como teléfonos móviles, vehículos, etc., que reciben señales de satélite y las utilizan para obtener información de posición y tiempo para funcionar correctamente.

Tanto las estaciones de monitoreo como los dispositivos de usuario están equipados con receptores GNSS, siendo los antiguos más complejos que los modernos. A estos receptores se accede a través de una interfaz de control, que permite configurarlos y solucionar sus problemas. Sin embargo, si un adversario accede a ellos, pueden convertirse en una amenaza significativa dado que operaciones críticas, como el control del tráfico aéreo y la navegación marítima, suelen depender de estos receptores. En este artículo, revisaremos el estado de la seguridad de receptores GNSS a partir de 2024.

¿Cuáles son las amenazas para los sistemas GNSS?

Existen varios posibles vectores de ataque contra los sistemas GNSS. Primero, la señal del satélite puede sufrir interferencias. Para cuando una señal GNSS llega a un receptor terrenal, su potencia es bastante baja. Si la señal de otro dispositivo en la misma banda de frecuencia o en una adyacente es lo suficientemente potente, el receptor puede no detectar la señal GNSS. La interferencia puede ser tanto accidental como intencional. Hay una serie de dispositivos diseñados para interferir con las señales GNSS que se venden a bajo precio en internet.

En segundo lugar, en algunas áreas la señal GNSS puede resultar bloqueada por grandes construcciones, como rascacielos y otros edificios altos. Esto difícilmente podría considerarse un ataque intencional, sin embargo, a medida que las ciudades crecen, el número de tales áreas también puede aumentar.

Tercero, la señal GNSS puede ser falsificada. A diferencia del bloqueo, el spoofing siempre es un ataque intencional. El atacante utiliza un dispositivo terrestre, que finge ser un satélite y envía información incorrecta al receptor GNSS. Como resultado, el dispositivo receptor calcula una posición incorrecta.

En cuarto lugar, los ataques físicos contra los satélites son posibles, aunque no probables. Y, por último, pero no menos importante, se puede realizar un ciberataque contra un receptor GNSS vulnerable.

Receptores GNSS expuestos a Internet y ataques contra ellos

En 2023, al menos dos grupos de hackers de sombrero negro llevaron a cabo múltiples ataques contra receptores GNSS. En mayo de ese año, SiegedSec, un grupo de hacktivistas y de crimeware, logró acceder a los receptores de satélite en Colombia en respuesta a la detención de un hacker por parte de las autoridades de ese país. A mediados de 2023, el grupo apuntó a dispositivos pertenecientes a varias entidades en Estados Unidos, y afirmó haber accedido a receptores de satélite en Rumania. Aunque no han causado ningún daño aparte de acceder a datos de importancia crítica y publicar capturas de pantalla en sus canales, el acceso no autorizado por un atacante a los receptores GNSS puede ser mucho más destructivo.

Otro grupo que atacaba activamente los receptores de satélite en 2023 fue GhostSec. A lo largo del año, el grupo se enfocó en numerosos receptores GNSS en varios países, como Rusia e Israel. En algunos de los ataques afirmaron no sólo haber obtenido acceso, sino también haber borrado datos de los receptores de satélite afectados, lo que ilustra el posible daño que pueden causar tales incidentes.

La empresa de ciberseguridad Cyble analizó la superficie de ataque contra los receptores de satélite de cinco grandes proveedores, y descubrió que, a partir de marzo de 2023, miles de estos receptores estaban expuestos en línea. Si se divide por proveedor, los números fueron los siguientes:

| Vendedor | Número de receptores expuestos | Países más afectados |

| GNSS-1 | 3641 | EE.UU. Japón Canadá |

| GNSS-2 | 4864 | Australia Grecia Italia |

| GNSS-3 | 899 | Rusia Polonia EE.UU. |

| GNSS-4 | 343 | Corea del Sur EE.UU. Francia |

| GNSS-5 | 28 | China Tailandia EE.UU. |

Receptores GNSS expuestos a Internet en 2024

Un año después, decidimos observar cómo había cambiado la situación. Durante la investigación que llevamos a cabo, analizamos la información sobre vulnerabilidades de los receptores satelitales que ya estaba disponible en línea. En vez de usar las soluciones de Kaspersky para recopilar la información sobre las vulnerabilidades, recurrimos a motores de búsqueda externos diseñados para mapear y reunir información sobre dispositivos y sistemas conectados a internet.

Primero realizamos una investigación similar a Cyble (en la medida en que pudimos adivinar su metodología): buscamos todas las instancias expuestas producidas por cinco principales proveedores de receptores GNSS sin especificar que deberían ser receptores de satélite. Nuestra investigación reveló que, hasta julio de 2024, 10 128 instancias utilizadas en todo el mundo estaban expuestas en Internet, una cifra superior a la alcanzada en marzo de 2023.

| Vendedor | Número de receptores expuestos | Países más afectados |

| GNSS-1 | 5858 | EE.UU. Ecuador Jamaica |

| GNSS-2 | 2094 | Australia Tailandia Rusia |

| GNSS-3 | 901 | EE.UU. Alemania Rusia |

| GNSS-4 | 890 | Austria EE.UU. Francia |

| GNSS-5 | 385 | Tailandia EE.UU. China |

Con estos resultados, realizamos una investigación más amplia, que se extendió a 70 proveedores de receptores GNSS utilizados en todo el mundo. Esta vez, realizamos una búsqueda más específica de instancias expuestas que incluían el nombre del proveedor y el uso de sistemas “GNSS” claramente especificados.

Nuestra investigación reveló que 3028 receptores permanecieron vulnerables a ataques a través de internet.

TOP 5 de vendedores cuyos receptores GNSS son vulnerables a ataques de internet (descargar)

A partir de la información recopilada, obtuvimos la lista de países con el mayor número de menciones entre los más afectados por las instancias expuestas de los principales proveedores de receptores GNSS. Con mayor frecuencia, la mayoría de los receptores vulnerables de un proveedor específico se encontraban en los Estados Unidos, Alemania, Australia, Rusia y Japón.

TOP 10 de países con el mayor número de receptores expuestos de los proveedores específicos (descargar)

En una visión global, no limitada a proveedores específicos, en julio de 2024 encontramos casi 3937 instancias de GNSS accesibles a través de Internet. Desde el punto de vista geográfico, la mayoría de los receptores expuestos (más de 700 casos) se encontraban en Ecuador. Jamaica fue la segunda (unos 500 casos), seguida de cerca por los Estados Unidos. Se encontraron casi 400 receptores expuestos en República Checa y China, y casi 300 estaban ubicados en Brasil. Japón, Rusia, Canadá y Alemania también estaban entre los países más vulnerables.

TOP 10 de países con el mayor número de receptores expuestos (descargar)

Si observamos los datos anonimizados sobre las organizaciones que utilizan estas instancias expuestas, podemos ver que la mayoría de los receptores vulnerables pertenecen a organizaciones que trabajan en las siguientes industrias: telecomunicaciones, computación en la nube y energía. Sin embargo, al menos un minorista de comercio electrónico también está utilizando receptores GNSS expuestos.

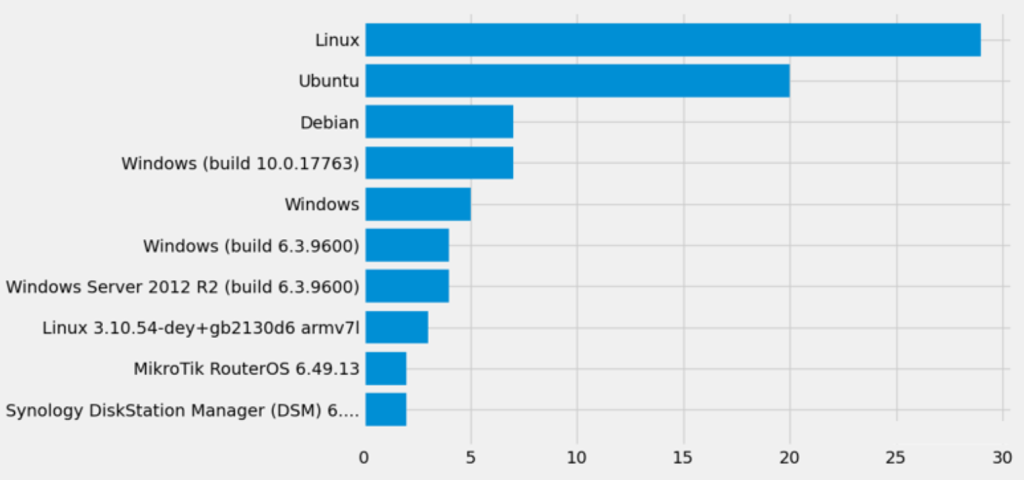

La mayoría de los casos descubiertos funcionaban con varios sistemas basados en Linux, tanto de código abierto como propietario. Sin embargo, también encontramos receptores expuestos basados en Windows. Además, diferentes dispositivos tenían diferentes versiones de OS instaladas, lo que hace que la superficie de ataque en los receptores GNSS vulnerables sea aún más amplia.

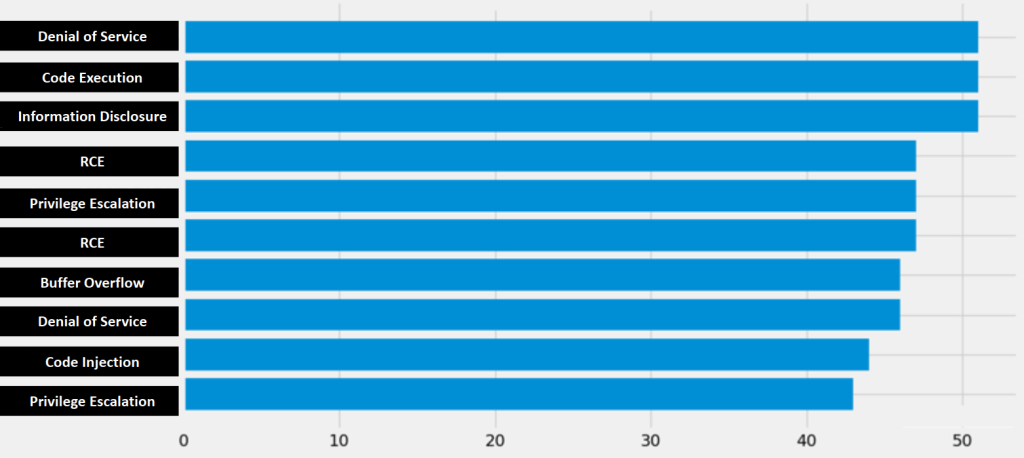

Los dispositivos expuestos eran vulnerables a una serie de fallas, que podían causar varios tipos de daño al sistema. Entre las vulnerabilidades que ocurren con más frecuencia en los receptores GNSS, se encontraban las vulnerabilidades de denegación de servicio, que pueden inutilizar el dispositivo cuando se las explota, divulgación de información, que puede resultar en la fuga de datos sensibles, fallas de escalada de privilegios, un desbordamiento de búfer y varias fallas de inyección o ejecución de código que podrían resultar en que el atacante tome el control del receptor.

En noviembre, volvimos a realizar un estudio global y descubrimos que el número de receptores expuestos había aumentado a 4183. En comparación con julio, hubo ligeros cambios en la distribución geográfica de los receptores: Ecuador siguió siendo el país más afectado, mientras que Jamaica, República Checa y Rusia salieron del TOP 10; Alemania subió al segundo lugar, e Irán entró en la lista como el cuarto país más vulnerable.

TOP 10 de países con el mayor número de receptores expuestos, noviembre de 2024 (descargar)

Protección contra amenazas relacionadas con el espacio

Además de las reglas básicas de ciberseguridad que se aplican por igual a todos los sistemas informáticos, existen herramientas especializadas diseñadas para abordar amenazas relacionadas con el espacio. Por ejemplo, para mejorar la identificación de amenazas e intercambio de información en esta área, se creó la matriz de Space Attack Research and Tactic Analysis (SPARTA), que está diseñada para formalizar los TTPs de los actores de amenazas relacionadas con el espacio.

El proyecto SPARTA también proporciona un mapeo de la matriz D3FEND de MITRE, que abarca posibles contramedidas y tácticas de defensa para amenazas relacionadas con el espacio. Este mapeo puede ayudar a las organizaciones a desarrollar una defensa sólida para sus sistemas espaciales.

Conclusiones

Los sistemas GNSS son vitales para una amplia gama de industrias que dependen de los satélites para la ubicación y la sincronización de tiempo. Un ataque contra dicho sistema puede causar un daño significativo a la organización objetivo. Hay varias formas en que un atacante puede interferir con el GNSS. Algunos de ellos, como los ataques físicos a los satélites, son bastante costosos e improbables, mientras que otros son lo suficientemente simples para que de verdad los realicen grupos adversarios. Uno de dichos vectores es la explotación de receptores GNSS en tierra, que están disponibles en internet y son vulnerables a fallos conocidos o nuevos. El año 2023 presenció una serie de ataques a los receptores GNSS realizados por grupos de hacktivistas.

Como muestran los resultados de nuestra investigación, en noviembre de 2024, todavía había más de cuatro mil dispositivos vulnerables que podían ser explotados por adversarios. Para proteger los sistemas de ataques basados en internet, las organizaciones deben mantener los receptores GNSS inaccesibles desde el exterior. Si el acceso a internet es una necesidad, le recomendamos proteger sus dispositivos con mecanismos de autenticación sólidos.

Amenazas en el espacio (o más bien, en la Tierra): Receptores GNSS expuestos a Internet