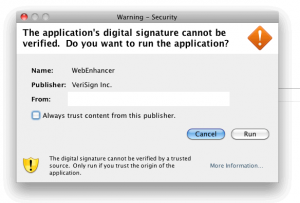

Ayer varios laboratorios antivirus recibieron una copia del nuevo programa malicioso que ataca a los usuarios de MAC OS X. Esta copia llamada Backdoor.OSX.Morcut se distribuyó mediante técnicas de ingeniería social a través del archivo JAR con el nombre de AdobeFlash Player.jar y supuestamente con la firma de VeriSign Inc.

Notificación de la máquina virtual JAVA sobre el lanzamiento de una applet sospechosa

Al ejecutarse el archivo JAR, se crea el archivo ejecutable payload.exe (993.440 bytes) en una carpeta temporal ~spawn[serie de números].tmp.dir y lo ejecuta.

Parte del código del archivo JAR responsable de guardar en el disco el programa malicioso MAC OS X y de ejecutarlo

Una vez que se ejecuta, el programa malicioso inicializa sus componentes y les pasa el control. Entre los componentes están:

- El instalador, el módulo de administración de la comunicación con el servidor (archivo mach-o para x86, de 401.688 bytes de tamaño). Verifica la presencia del archivo autorun Library/LaunchAgents/com.apple.mdworker.plist y los archivos (*.flg) que contienen los datos robados.

- Rootkit (archivo mach-o, instalador para x86, de 14,724 bytes de tamaño, con el nombre interno de ‘mchook’). Es responsable de ocultar los archivos y de procesarlos en el sistema.

- Rootkit (similar al anterior, pero para x64).

- Spyware (archivo mach-o para x64, de 365.564 bytes de tamaño). Responsable del funcionamiento con Firefox, Safari, Skype, Adium. Captura las teclas accionadas y la posición del cursor cuando se pulsa el ratón, el contenido del portapapeles, y los videos y audios que aparecen en la pantalla.

- Spyware (similar al anterior, pero para x86, de 93.048 bytes de tamaño).

- Archivo autorun (archivo mach-o para x64, de 24.808 bytes de tamaño). Responsable de las comunicaciones de los módulos.

- Archivo autorun file (similar al anterior, pero para x86, de 24.100 bytes de tamaño).

Parte del código del módulo espía usado para codificar los datos robados y para conectarse con el servidor de comando y control

Parte del código del módulo espía usado para capturar las teclas accionadas y las pulsaciones del ratón

La funcionalidad de estos módulos puede variar un poco si el usuario tiene o no autorización del administrador. No se pide la contraseña del usuario.

Estos módulos son obra de profesionales con la obvia intención de tener un amplio uso en el futuro. Al analizar el código podemos entrever que este troyano se creó para venderlo en foros de hackers. Es muy posible que en un futuro muy cercano este troyano se convierta en otro ZeuS, por su popularidad y la cantidad de redes zombi.

P.D. KSN aún no ha registrado ninguna infección ocasionada por este programa malicioso.

Nuevo programa malicioso para Mac: Backdoor.OSX.Morcut