La semana pasada Patrick Wardle publicó un buen análisis de un nuevo Backdoor y su Dropper correspondiente que aparentemente viene de la nueva campaña de HackingTeam. En vista de que los implantes de ese grupo se compilan bajo demanda, es decir para cada víctima en particular según las necesidades del atacante, y que las muestras al parecer fueron encontradas “in-the-wild”, quisimos echarle un vistazo para averiguar ¿cómo funciona el componente Backdoor? y ¿cuáles son los intereses de los atacantes detrás de este implante en particular?

El componente principal del Backdoor recibe las instrucciones desde un archivo cifrado que originalmente se encuentra en el formato Json.

Llave de cifrado

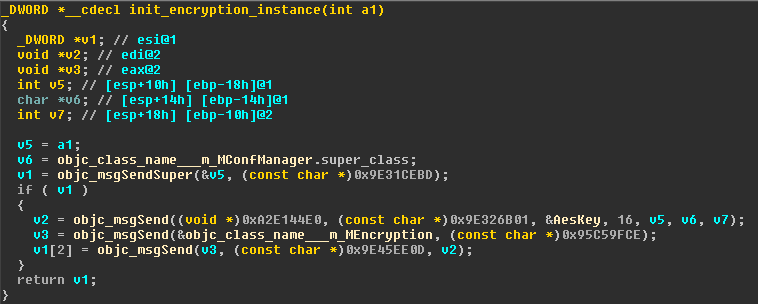

Primero usamos todas las llaves de descifrado ya conocidas y utilizadas previamente por el HackingTeam pero ninguna de esas funcionó. Revisando el binario hemos llegado a identificar que la función usada para cifrar el archivo de instrucciones todavía utiliza AES 128 y entonces procedimos con la búsqueda de la nueva llave de cifrado. Primero encontramos el inicio de la rutina del cifrado, donde la llave se maneja en forma de un argumento.

Siguiendo el código, logramos encontrar la llave utilizada para cifrar el archivo de configuración del Backdoor.

Cómo podemos ver, la llave tiene una longitud de 32 bytes, así que solamente los primeros 16 bytes son utilizados para la llave en sí. Una vez recuperada la llave de cifrado, logramos descifrar el archivo de configuración que de hecho es un archivo plano en el formato Json que incluye las instrucciones de los comandos que debe realizar el implante en la máquina OS X infectada de la víctima:

¿Qué es lo que hace este implante?

- Copias de pantalla de la víctima

- • El implante sincroniza la información robada con un servidor de Linode ubicado en Gran Bretaña cuando la víctima está conectada al Internet por WiFi. La información se envía al atacante utilizando un ancho de banda predefinido por el atacante.

- Roba información sobre las aplicaciones instaladas en el sistema del usuario, los registros de la libreta de direcciones, los eventos del calendario y las llamadas realizadas. El robar los datos de las llamadas se hace posible ya que OS X permite a los usuarios de iPhone vincular sus teléfonos con sus máquinas OS X y entonces, al estar conectados ambos dispositivos en la misma red WiFi, hacer esas llamadas.

- Espía a la víctima grabando vídeos de la misma habilitando la cámara frontal de la máquina, igualmente graba las conversaciones habilitando el micrófono incorporado en el equipo, roba los mensajes de los programas de chats de la víctima y los datos copiados al portapapeles.

- Además roba los emails, mensajes de texto y mensajes MMS que también estan disponibles al vincular los iPhones con el OS X.

- Entre otras funcionalidad también se encuentra el rastreo de la Geo localización de la víctima.

Es interesante notar que la fecha del inicio de la operación del espionaje definida en el archivo de configuración del Backdoor se remonta al 16 de octubre (viernes) de 2015. Así que podemos decir que definitivamente este es un implante muy nuevo.

Según el archivo de configuración, por alguna razón el atacante no está interesado en los correos enviados o recibidos por la víctima antes de la fecha mencionada.

Kaspersky Lab detecta el implante del Backdoor mencionado como Backdoor.OSX.Morcut.u y su dropper respectivo como Trojan-Dropper.OSX.Morcut.d

Hashes de las muestras:

0eb73f2225886fd5624815cd5d523d08

e2b81bed4472087dca00bee18acbce04

El C2 (cento de comando y control):

212[.]71[.]254[.]212

El regreso del HackingTeam con sus nuevos implantes para OS X