Varios medios de comunicación informaron el 7 de enero de este año que un ordenador relacionado con "Monju” (el reactor reproductor de la Agencia de energía atómica de Japón) resultó infectado por un programa malicioso y que se sospechaba de fugas de información. Algunos afirmaban que la infección posiblemente tuvo su origen en el abuso de las actualizaciones legítimas de “GOM Player”, hecho que acaparó los titulares de prensa. GOM Player es un reproductor multimedia gratuito compatible con muchos codecs de vídeo y audio, y muy popular entre los japoneses. Difiere de otros reproductores multimedia en algunos aspectos notables: su compatibilidad con los formatos de archivos más comunes, como AVI, DAT, DivX, MPEG o WMV, sólo por nombrar algunos, y por contar con una versión japonesa oficial. Se estima que cuenta con más de seis millones de usuarios en Japón.

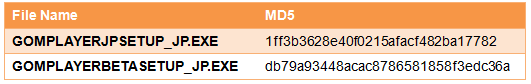

Hemos recibido un archivo de muestra llamado “GoMPLAYER_JPSETUP.EXE”:

Se trata de un archivo ejecutable comprimido en formato RAR. Cuando se ejecuta, se descomprime y ejecuta otro archivo ejecutable incluido en el paquete. La figura 1 muestra los archivos incluidos en el archivo comprimido RAR:

Figura 1: Archivos dentro de “GoMPLAYER_JPSETUP.EXE”

Dos archivos están incluidos en el archivo comprimido:

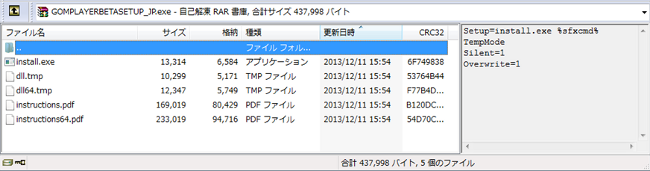

“GOMPLAYERJPSETUP_JP.EXE” es un archivo legítimo de actualización de GOM Player. “GOMPLAYERBETASETUP_JP.EXE” es otro archivo ejecutable en formato RAR. La figura 2 muestra los archivos incluidos en “GOMPLAYERBETASETUP_JP.EXE”.

Figura 2: Archivos dentro de “GOMPLAYERBETASETUP_JP.EXE”

“GOMPLAYERBETASETUP_JP.EXE” contiene cinco archivos que incluyen códigos maliciosos. Entre ellos está “install.exe” que se ejecuta desde "GOMPLAYERBETASETUP_JP.EXE”.

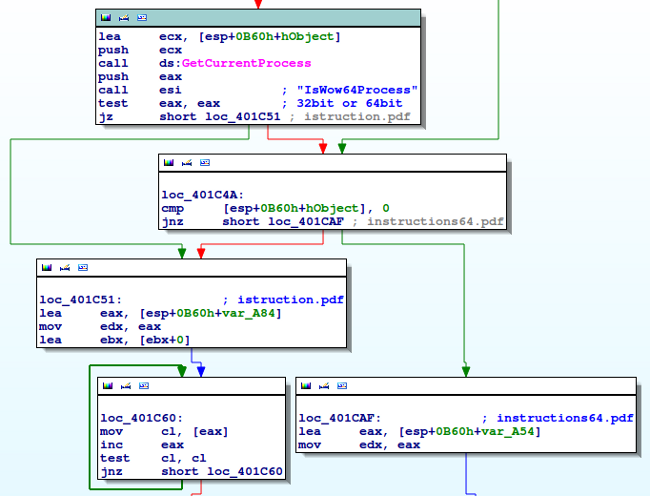

El archivo “install.exe” utiliza la función IsWow64Process para verificar el ambiente en el que se está ejecutando (figura 3):

Figura 3: Proceso de estimación de “install.exe”

En base a los resultados del proceso de estimación, lee “dll.tmp/dll64.tmp” (según el ambiente) y descifra el XOR con “x14”, para después generar “install.ocx” en “%windir%temp”. La figura 4 muestra el proceso de descifrado del XOR.

Figura 4: proceso de descifrado del XOR de “dll.tmp/dll64.tmp” mediante “x14”

Luego copia “instructions.pdf /instructions64.pdf”" /según el ambiente) a la misma carpeta como “install.ocx”.

Crea dos valores “Default"="%windir%install.ocx” y “ThreadingModel"="Apartment” en las siguientes partes del registro:

Después de registrarse, vuelve a ejecutar “explorer.exe” para cargar “install.ocx” en el proceso de "explorer.exe” para infectarlo. El archivo “install.ocx” carga “instrucsion.pdf/instructions64.pdf” en la memoria, decodifica su OXR con “x14”, y después salta al punto de entrada descifrado para ejecutar el programa malicioso.

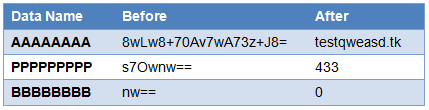

En la memoria del archivo descifrado “instruction.pdf/instruction64.pdf” lee el dato 0x400byte al pie del archivo. Busca hilos como “AAAAAAAA”, “PPPPPPPP” y “BBBBBBBB” entre los datos para después extraer los datos que los siguen. Por último, decodifica base64 y calcula “add x7a“ and “xor x19” (figura 5).

Figura 5: Proceso de descifrado

La siguiente tabla muestra el nombre de los datos antes/después del descifrado:

Estos hilos se usan en el nombre de dominio y el puerto de conexión para el servidor C&C.

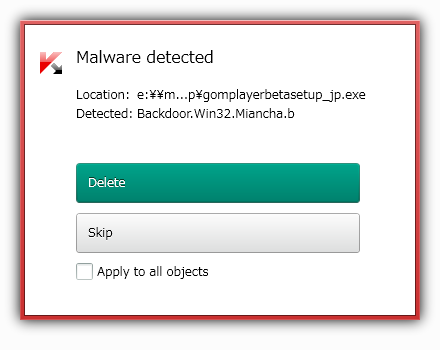

Los productos de Kaspersky detectan este programa malicioso como “Backdoor.Win32.Miancha.*” (figura 6).

Figura 6: Los productos de Kaspersky detectan “Backdoor.Win32.Miancha.b” en la muestra

Todavía no está clara por qué razón se instaló este software gratuito en Monju. Las autoridades a cargo de la investigación aún no han revelado los detalles del caso. Nos mantendremos alertas a la evolución de la situación.

Amenaza por abuso de actualización de GOM Player