Antecedentes

Cuando el público en general se enteró de la existencia de los programas de espionaje electrónico masivo, muchos proveedores de correo electrónico, empresas y personas particulares empezaron a usar el cifrado de datos. Algunos implementaron el uso forzado de cifrado de conexiones con sus servidores, mientras que otros fueron más allá e implementaron el cifrado de punto a punto de datos, tanto en el momento de su transmisión como durante su almacenamiento en los servidores.

Lamentablemente, dichas medidas -a pesar de ser muy importantes- no han permitido solucionar el problema en su raíz. Y es que el diseño original de la arquitectura del correo electrónico permite leer en texto simple los metadatos de todos los mensajes tanto enviados, como recibidos: el nombre del destinatario, el nombre del remitente, la fecha de envío o recepción, el tema del mensaje, el tamaño del mensaje, el cliente de correo electrónico utilizado para enviar el mensaje y si tiene o no un adjunto, entre otros.

Estos datos son suficientes para que el responsable de las campañas de espionaje pueda reconstruir la línea de tiempo de las conversaciones que mantienen las personas, sus horarios de comunicación, los temas de los mensajes, su frecuencia, etc. Al colocar todos estos datos en un mind map, el atacante tendría suficiente información para hacer un seguimiento efectivo de sus blancos.

Además de lo mencionado, las tecnologías de procesamiento de información siguen desarrollándose, de modo que lo que hoy es difícil o imposible de descifrar, no lo será en unos años (o en algunos casos, meses), dependiendo de la fuerza de las llaves de cifrado utilizadas y del avance de las tecnologías.

Dicho escenario ha hecho que algunas personas dejen de usar el correo electrónico para sus conversaciones confidenciales y lo hayan empezado a reemplazar por aplicaciones de mensajería segura móvil con cifrado de punto a punto y auto-borrado temporizado. Estas aplicaciones, por un lado usan el cifrado fuerte de datos y de conexiones; por otro, tienen auto-borrado tanto en el celular, como en los servidores de los proveedores, hacen uso casi nulo de metadatos o estos son tan impersonales que no permiten identificar a los blancos y correlacionar los datos. De esta manera, las conversaciones se mantienen confidenciales, seguras y prácticas.

Por supuesto, esto ha provocado que los atacantes comiencen a desarrollar implantes para dispositivos móviles, es decir, instrumentos que permitirían resolver todas las limitaciones técnicas mencionadas. Sobre todo, la más importante desde el punto de vista del atacante: no poder interceptar las conversaciones de los usuarios que migraron a aplicaciones de mensajería móvil segura.

¿Qué es un implante? Es un término interesante, inventado por los propios actores detrás de los ataques dirigidos. Lo vimos por primera vez en la campaña Careto, que denunciamos hace unos años.

A continuación analizaremos algunos implantes desarrollados por HackingTeam para infectar dispositivos móviles que funcionan con iOS (Apple), Android, Blackberry y Windows Mobile. HackingTeam no es el único grupo que desarrolla implantes móviles. Existen varias campañas con diferentes raíces y actores que han estado invirtiendo en el desarrollo de malware móvil y lo han usado en sus ataques dirigidos de alcance mundial o regional.

Implantes para Android

Los teléfonos basados en Android son asequibles y por esto son los más populares en todo el mundo. Por esta razón los implantes para este sistema operativo tienen prioridad máxima entre los autores de ataques. Analicemos de qué es capaz uno de esos implantes.

HEUR:Trojan-Spy.AndroidOS.Mekir.a

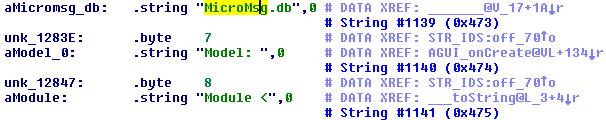

Se sabe que el algoritmo de cifrado usado para transmitir los mensajes de texto es débil. Se puede decir que casi todos los mensajes enviados como texto se pueden interceptar. Por esto muchos usuarios usan programas de mensajería instantánea. En el fragmento del código de arriba se ve cómo los atacantes tienen la capacidad de obtener acceso a la base de datos de los mensajes de la aplicación móvil WeChat, que precisamente permiten enviar mensajes de texto.

Supongamos que la aplicación de mensajería que usa la víctima sea realmente segura y utilice cifrado fuerte de punto a punto, pero almacene de forma local tanto los mensajes enviados como los recibidos. En este caso, el atacante también podría interpretar los mensajes, pues al robar el archivo de la base de datos y la llave de cifrado que también se guarda en el dispositivo de la víctima, el autor del ataque puede descifrar todo el contenido. Esto incluye todos los elementos de la base de datos, no solamente los datos del texto, sino también las ubicaciones geográficas compartidas, fotos, archivos y demás datos.

Además, el atacante tiene la capacidad de manipular la cámara fotográfica del dispositivo y puede utilizarla para tomar fotos de la víctima y confirmar su identidad. La misma también puede correlacionarse con otros datos, como la red del proveedor de telefonía a la que esté conectada.

En realidad, no importa qué aplicación use la víctima, ya que al infectar el dispositivo móvil de la víctima, el atacante puede leer todos los mensajes de la víctima. En las siguientes porciones del código se pueden observar las instrucciones de interacción con las aplicaciones de mensajería y llamadas Viber y WhatsApp.

Implantes para iOS

Sin duda, los dispositivos móviles de Apple también tienen una tasa de penetración muy alta. De hecho, en algunos mercados son más populares que los dispositivos Android.

Apple ha manejado la arquitectura de seguridad de sus dispositivos bastante bien, no obstante, esto no los hace absolutamente inmunes a los ataques de malware, sobre todo cuando se trata de actores de alto perfil detrás de los ataques.

Existen varios vectores de infección de estos dispositivos. En ocasiones, cuando los blancos son personas muy importantes, los autores de los ataques dirigidos pueden emplear técnicas de infección por medio de exploits, que son eficaces a pesar de que sus costos son elevados y superan centenares de miles de dólares. En cambio, cuando los blancos no tienen un perfil alto, recurren a técnicas de infección menos sofisticadas, pero igual de efectivas. Como por ejemplo, instalar el malware desde una computadora previamente infectada, cuando el dispositivo móvil se sincroniza por el puerto USB.

¿Qué capacidades técnicas tienen los implantes para iOS? Veamos el ejemplo del siguiente implante:

Trojan.OSX.IOSInfector.a

Este troyano infecta los dispositivos iOS a través del jailbreak previo que se hace al dispositivo cuando la víctima del ataque lo conecta a un puerto USB para cargar la batería y lo deja sin atención. En otras palabras, si el blanco tiene la costumbre de dejar su celular cargándose por el puerto USB, una computadora preinfectada puede hacer el jailbreak completo al dispositivo y una vez que este proceso haya terminado, instalar el implante mencionado.

En el código aducido se ve que el atacante tiene la capacidad de realizar trabajos de exploración en el dispositivo para confirmar la identidad de la víctima. Este paso es esencial en los ataques dirigidos, ya que los actores detrás de los ataques dirigidos no quieren infectar a una víctima equivocada, o peor aún, perder de pronto el control de su implante y así perder el control de toda una operación, exponiendo su ataque al público.

Por esto, una de las capacidades técnicas de este implante es verificar el número de teléfono de la víctima y otros datos que permiten confirmar que el blanco no es el equivocado.

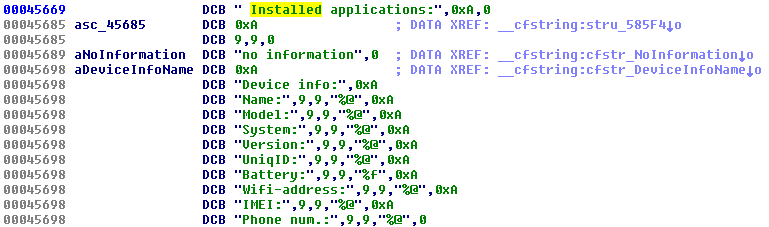

Entre las acciones de reconocimiento, el implante también verifica el nombre del dispositivo móvil, el modelo exacto, el estado de la batería, los datos de la conexión Wifi y por supuesto, el número IMEI, que es el identificador inequívoco del dispositivo.

¿Por qué averiguar el estado de la batería? Bueno, hay varias razones, pero tal vez la principal sea que cuando se extrae la información del dispositivo infectado, se la transmite por Internet al servidor de los atacantes. Al usar una conexión a Internet mediante un plan de datos o WiFi, la batería se descarga con una velocidad mayor que la normal. Si el atacante extrajera los datos en un momento no apropiado, la víctima podría darse cuenta fácilmente de que algo anda mal con el celular, ya que la batería se calentaría y su carga bajaría más rápido que de costumbre. Es este el motivo de que los atacantes prefieran extraer la información de la víctima, especialmente cuando es pesada como fotos o videos, en el momento que la víctima tiene su celular en modo de carga de la batería y conectada a la red WiFi.

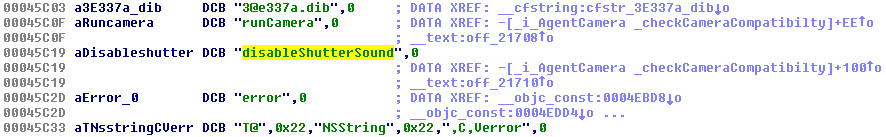

Una pieza clave del espionaje es conectar el mundo real de la víctima con el mundo digital en el que vive. Es decir, el objetivo no se limita a sustraer la información almacenada en el celular, sino que también espía las conversaciones convencionales que se dan fuera de línea. ¿Cómo lo hacen? Habilitando la cámara frontal de los dispositivos y los micrófonos que tienen estos. Pero a veces hay un problema que consiste en que si el celular no está en modo silencio o vibrar, entonces al tomar una foto con la cámara, el celular reproduce un sonido típico de cuando se toma una foto. ¿Cómo resolverlo? Bueno, el implante tiene una función especial que deshabilita el sonido de la cámara:

Una vez confirmada la identidad de la víctima, el atacante nuevamente procede a recopilar información de interés. El siguiente código muestra el interés que tiene el actor en las conversaciones que su víctima mantiene por Skype:

De esta manera, el actor detrás del ataque tiene el control total sobre las conversaciones de la víctima. En este ejemplo, el atacante interviene la aplicación de mensajería Skype, pero en realidad podría ser cualquier otra, incluso aquellas que tienen fama de ser muy seguras. Como ya lo mencioné, el eslabón más débil es el dispositivo móvil, porque si se lo ha comprometido, ya no hay necesidad de romper ningún algoritmo de cifrado, por más fuerte que sea.

Implantes para Blackberry

En ocasiones los blancos pueden usar teléfonos Blackberry, que tienen fama de tener un sistema operativo más seguro que los demás. Pero aunque sea más seguro, los autores de los ataques dirigidos simplemente no pueden dejarlo de lado y por esto tienen en su arsenal herramientas para estos casos.

Trojan-Spy.BlackberryOS.Mekir.a

Este implante se caracteriza por una fuerte ofuscación en el código. Su análisis llega a ser complejo. Al mirar el código, uno ve claramente que aunque el implante tenga el mismo origen, el desarrollador es otro. Es como si fuera otro grupo que está a cargo del desarrollo de implantes para este sistema operativo en particular.

¿Qué acciones puede realizar este implante en un equipo Blackberry infectado? Bueno, son varias:

- averiguar el estado de la batería y nivel de carga

- rastrear la ubicación geográfica de la víctima

- detectar el cambio de SIM, si es que ha tenido lugar

- leer los mensajes de texto almacenados en el teléfono

- recopilar una lista de llamadas entrantes y salientes en el dispositivo.

En este código se puede ver el uso del log de las llamadas registradas en el dispositivo.

Pienso que la apertura de los teléfonos Blackberry para el sistema operativo Android, les soltará aún más las manos a los atacantes, en el sentido de que se ampliará el alcance de sus operaciones.

Implantes para Windows Mobile

Aunque Windows Mobile no sea el sistema operativo más popular, es el nativo de los teléfonos Nokia, que cierto círculo de personas prefiere por su calidad y reputación, que tiene años de historia. Como existe la posibilidad de que uno de los blancos pueda usar este sistema operativo, la creación de implantes para este sistema operativo también está en marcha. Veamos a continuación los alcances técnicos de uno de los implantes para Windows Mobile.

HEUR:Trojan-Spy.WinCE.Mekir.a

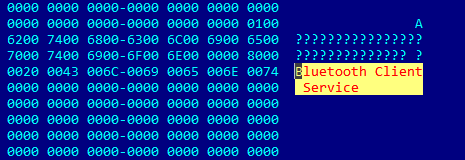

Al infectar el equipo móvil de la víctima, el implante se oculta bajo el nombre de la librería dinámica bthclient.dll, que supuestamente corresponde al driver del cliente de Bluetooth.

Las capacidades técnicas de este implante son prácticamente ilimitadas. El atacante puede realizar múltiples acciones, entre ellas:

- hacer una lista de las aplicaciones instaladas,

- establecer el nombre del punto de acceso Wifi al que está conectada la víctima,

- monitorear el contenido del portapapeles (buffer) que a menudo puede contener información de interés directo para la víctima y por ende para el atacante.

El atacante hasta puede saber el nombre del APN a través del cual la víctima se conecta al Internet móvil de su proveedor celular.

Es más, el atacante monitorea activamente aplicaciones específicas, como el cliente nativo del correo electrónico y el hub de comunicaciones de Windows Mobile que procesa los datos comunicativos de la víctima.

Conclusiones

Dada la situación explicada en la introducción, lo más probable es que las conversaciones más sensibles se realicen en programas de mensajería móvil segura y no en mensajes de correo electrónico cifrados con PGP. Los atacantes lo saben, y por esto han estado poniendo tanto ahínco no solo en el desarrollo de los implantes para máquinas de escritorio, sino también para dispositivo móviles. Podemos afirmar que un atacante obtiene más ventajas al infectar el dispositivo móvil de la víctima y no su computadora tradicional. El celular siempre está con la víctima y guarda cosas que la máquina de trabajo no guarda. Además, el dispositivo móvil suele estar menos protegido desde el punto de vista tecnológico y en ocasiones es la misma víctima quien simplemente no cree que su dispositivo pueda llegar a infectarse.

Un dispositivo móvil, aunque disponga de un potente cifrado de datos, una vez infectado cae completamente en manos de los atacantes, ya que estos obtienen la capacidad de leer los mensajes como si fuera el mismo usuario. El atacante ya no tiene necesidad de lidiar con los algoritmos de cifrado ni de interceptar los datos a nivel de capa de red. Sencillamente lo lee de la misma manera que la víctima misma.

Los implantes móviles no pertenecen al grupo de ataques masivos lanzados por los criminales cibernéticos, sino a los ataques dirigidos en los que se escoge con mucho cuidado a cada víctima antes de atacarla.

¿Qué determina si uno es un blanco o no? Hay varios factores, entre otros, si la persona es políticamente expuesta, si trabaja en algún proyecto secreto o si maneja contactos que podrían ser de interés para el atacante. Lo cierto es que si uno se convierte en blanco de uno de estos ataques, la probabilidad de infección llega a ser muy alta.

Todo lo que estamos viendo ahora es una batalla de números. Uno no puede decidir si va a ser un blanco o no, pero lo que podría hacer es elevar el costo del ataque a tal nivel que haga desistir al atacante, porque puede ser que tenga blancos que impliquen un menor costo de operación, o sean más factibles en términos del tiempo a invertir y de menor riesgo de que la campaña sea descubierta.

¿Cómo se eleva el costo del ataque? Con un conjunto de el uso mejores de prácticas y hábitos en general. Cada caso es diferente, pero la idea es hacer que el atacante se desmotive haciendo que le sea muy trabajoso llevar a cabo su operación y aumentando el riesgo de que la operación falle.

Entre las recomendaciones básicas para mejorar la seguridad de nuestros dispositivos móviles podemos resaltar las siguientes:

- Use siempre una VPN al conectarse al Internet. Esto hará que su tráfico de red no sea fácil de interceptar e impedirá que pesque un malware inyectado directamente en la aplicación legítima mientras la esté descargando desde Internet.

- No cargue sus dispositivos móviles conectándolos a puertos USB en computadoras. Es mejor hacerlo directamente con un cargador de corriente alterna o directa.

- Instale un antimalware moderno. Todo parece sugerir que el futuro de estas soluciones se basará en las mismas tecnologías ya implementadas en la seguridad para equipos de escritorio – Default Deny y Allowlisting.

- Proteja los dispositivos con una contraseña y no un PIN. Si el atacante logra averiguar su PIN, tendrá acceso físico a su móvil y podrá instalar el implante sin su consentimiento.

- Utilice el cifrado en las memorias de almacenamientos de datos de sus móviles. Este consejo tiene especial vigencia para los dispositivos que permiten extraer las memorias. Si el atacante extrae su memoria y la conecta a otro equipo, podrá manipular fácilmente tanto su sistema operativo como sus datos en general.

- No haga el jailbreak de su dispositivo, especialmente si no sabe con exactitud las implicaciones que acarrea esta operación.

- No use celulares regalados ya que estos pueden venir con un implante preinstalado. Sobre todo si el regalo proviene de alguien a quien no conoce realmente bien.

- Mantenga sus sistemas operativos móviles siempre actualizados, instale las últimas versiones apenas salgan al mercado.

- Revise los procesos que corren en la memoria de su dispositivo.

- Revise los permisos que tienen las aplicaciones en su sistema y deshabilite el envío automático de sus datos de logs y otros datos de servicio, aunque sea al proveedor de telefonía celular.

- Finalmente, recuerde que las conversaciones convencionales en ambientes naturales son, sin lugar a dudas, más seguras que las efectuadas por medios electrónicos.

Implantes móviles en la era de los ataques dirigidos