Hace poco encontramos un malware muy interesante para Android. Por desgracia, no sabemos con exactitud cómo se propaga, pero igual vale la pena hablar de él. La aplicación maliciosa se hace pasar por el juego “MADDEN NFL 12” después de instalarse.

El archivo pesa más de 5MB y es un troyano que descarga un grupo de componentes de malware en el sistema: root exploits, un troyano de SMS y un bot IRC. El archivo .class “AndroidBotActivity” mantiene esta funcionalidad de dropper. Crea un directorio “/data/data/com.android.bot/files” y establece una autorización “777” (de lectura/escritura/ejecución para todos los usuarios). Después extrae tres archivos – “header01.png” (root exploit), “footer01.png” (bot IRC) y “border01.png” (troyano de SMS)- a su directorio. Luego establece una autorización “777” para el archivo del root exploit y lo ejecuta. Por último, muestra en la pantalla el texto “(Error 0x14 – Aplicación no registrada”.

Si se ejecuta el exploit con éxito y el atacante logra obtener acceso privilegiado al aparato, ejecuta el bot IRC “footer01.png”.

Primero, el bot IRC intenta borrar “etc/sent” con el comando “rm”:

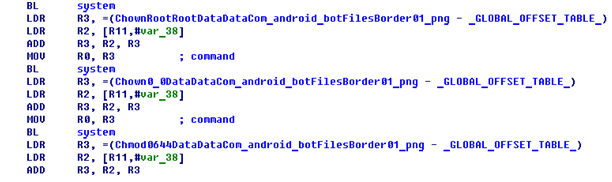

Después establece el dueño (“root”/grupo (“root”) del archivo “border01.png” utilizando el comando “chown” y una autorización “644” para el archivo “border01.png”:

Luego, el bot IRC instala “border01.png” (troyano de SMS) utilizando “pm install” y lo ejecuta usando “am start”:

Este troyano de SMS es una variante del troyano de SMS Foncy. Hace unos meses escribimos un artículo sobre esta familia de malware. El troyano no ha cambiado mucho. Utiliza el método getSimCountruIso y otras versiones previas para averiguar el país de la tarjeta SIM. Esta es una lista de países y sus números Premium:

- Francia (81083)

- Bélgica (3075)

- Suiza (543)

- Luxemburgo (64747)

- Canadá (60999, ya no se mezclan los números y texto SMS como en la versión anterior :-))

- Alemania (63000)

- España (35024)

- Gran Bretaña (60999)

- Marruecos (2052)

- Sierra Leona (7604)

- Rumania (1339)

- Noruega (2227)

- Suecia (72225)

- Estados Unidos (23333)

Y, como la anterior versión de Foncy, intenta bloquear todos los mensajes entrantes de los números Premium usando el método abortBroadcast. Pero hay una pequeña diferencia entre esta versión de Foncy y las anteriores. Esta variante sube todos los mensajes entrantes de los números Premium a un servidor remoto, en vez de enviar un mensaje SMS a un número de teléfono móvil con este formato:

http://46.166.*.*/?={number}///{message_body}

El bot IRC, después de ejecutar el troyano de SMS, intenta conectarse al servidor IRC 199.68.*.* (no estaba disponible en el momento de la investigación) en el canal “#andros” con un sobrenombre aleatorio. Eso le permite recibir comandos desde este servidor y ejecutarlos en el dispositivo infectado.

Este es el primer bot de IRC para Android que hemos visto hasta ahora. Lo más interesante es que viene con un root exploit y un troyano de SMS. Trabajan muy bien juntos y el cibercriminal en este caso tiene acceso completo a un smartphone infectado y puede hacer lo que quiera.

P.D. Detectamos todos los archivos maliciosos como Trojan-Dropper.AndroidOS.Foncy.a, Exploit.Linux.Lotoor.ac, Backdoor.Linux.Foncy.a y Trojan-SMS.AndroidOS.Foncy.a.

Bot IRC para Android