Estadísticas de ataques de botnets a clientes de organizaciones

Debido a la amplia cobertura que la prensa ha venido dando a los incidentes relacionados con Mirai y otras redes de robots especializadas, las actividades de este ultimo se ha empezado a asociar en gran medida con los ataques DDoS. Sin embargo, esto es solo la punta del iceberg, porque las botnets no solo se usan para implementar DDoS, sino tambien para robar diferentes tipos de informacion de los usuarios, incluida la financiera. El esquema tipico de ataque es el siguiente:

- Se intenta infectar un dispositivo con malware (si el objetivo del dueno de la botnet son las finanzas del usuario, se usa un troyano bancario). Si la infeccion tiene exito, el dispositivo junto con el malware se convierten en parte de una botnet bajo el control del centro de administracion.

- En un dispositivo infectado, el software nocivo recibe del centro de administracion un comando que contiene una mascara del blanco (por ejemplo, la URL del servicio de banca en linea) y otros datos necesarios para el ataque.

- Una vez recibido el comando, el malware supervisa las acciones del usuario del dispositivo infectado y, cuando este ingresa a un recurso que coincide con la mascara de destino, lanza el ataque.

Los principales tipos de ataques que se realizan mediante botnets son:

- inyeccion web;

- suplantacion de URL ;

- falsificacion de DNS;

- recopilacion de datos cuando se visita un determinado recurso (estadisticas de visita, datos de la pagina visitada, captura de pantalla).

A diferencia de los ataques DDoS, que provocan danos en los recursos web de la organizacion afectada, en los ataques que analizaremos en este informe es el cliente de la organizacion el que resulta damnificado. Los resultados de un ataque exitoso son:

- se interceptan las credenciales de usuario;

- se interceptan los datos de las tarjetas bancarias;

- se suplanta al destinatario de la transaccion (por ejemplo, al destinatario de una transaccion bancaria);

- se realizan operaciones sin que el usuario se de cuenta, pero en su nombre.

Como veremos mas adelante, dichos escenarios son validos no solo para las cuentas bancarias del usuario, sino tambien para otros servicios.

Metodologia

Los expertos de Kaspersky Lab rastrean las acciones de las botnets utilizando tecnologia Botnet Monitoring, que emula equipos infectados (bots) para obtener datos operativos sobre las acciones de los operadores de las botnets.

Este analisis contiene informacion sobre los ataques unicos que tuvieron lugar en 2017 y 2018, y fueron registrados por la tecnologia Botnet Monitoring. Estos datos se obtuvieron durante el analisis de los archivos de configuracion de bots y los comandos de los servidores de administracion interceptados.

El blanco del ataque se encuentra en la mascara de URL extraida del archivo de configuracion del bot o el comando interceptado, por ejemplo, la mascara de la URL de un sitio de banca en linea.

En este informe denominamos “familia” a los nombres publicos de malware (por ejemplo, ZeuS, TrickBot (Trickster), Cridex (Dridex, Feodo, Geodo, etc.) y Ramnit (Nimnul)).

En este analisis, entendemos como ataque unico a la combinacion unica de mascaras de blancos y familias o sus modificaciones, que recibieron el comando de ataque. El resto de los datos del ataque (scripts inyectados, reglas para la suplantacion de criptomonederos, URL, reglas de redireccion de trafico, patrones para interceptar credenciales, etc.) no se tuvo en cuenta al determinar la singularidad de un ataque.

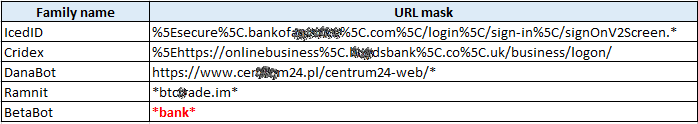

Se excluyeron del analisis los ataques relacionados con los recursos de las empresas que desarrollan soluciones antivirus, ya que en este caso, es una medida de proteccion emprendida por el malware para evitar la “curacion” de un dispositivo infectado (al impedir la descarga de una solucion de proteccion). Ademas, tambien se excluyen los ataques en los que no se puede identificar de forma univoca el objetivo, es decir, si no es posible obtener informacion adicional sobre el blanco de la mascara de destino (por ejemplo, el blanco “* bank *” de BetaBot no se incluye en el analisis).

El analisis tambien tiene en cuenta solo el numero de ataques unicos, y no el numero total de ataques de una familia en particular, porque la frecuencia de recepcion de ordenes varia de familia en familia.

Los resultados presentados se basan en un analisis de equipos de mas de 60 mil centros de administracion diferentes asociados con 150 familias de malware y sus modificaciones.

Estadisticas

El numero total de ataques unicos contra los clientes de organizaciones registrados mediante la tecnologia Botnet Monitoring en 2018 disminuyo en un 23,46% en comparacion con el ano anterior (de 20 009 unidades en 2017 a 15 314 unidades en 2018).

Al mismo tiempo, el 39,35% de los ataques que observamos en 2018 son nuevos, es decir, la combinacion de este tipo de mascara y de la familia que recibio el comando de ataque no se detecto en 2017. Esto se debe tanto a la aparicion de nuevos troyanos bancarios (Danabot, Backswap), como al deseo de los autores de malware de modificar el numero de sus blancos.

La geografia de los blancos de los ataques en 2017 incluyo 111 paises, y en 2018, se hicieron intentos de ataques contra los clientes de organizaciones ubicadas en 101 paises del mundo.

Blancos de los delincuentes

Para empezar, veamos que clientes de que organizaciones son los blancos preferidos por los delincuentes.

En 2017, el mayor numero de blancos de ataques correspondio a la categoria Servicios financieros (77,44%), que incluye servicios de banca en linea, multiservicios de banca, tiendas en linea y otros recursos relacionados con transacciones financieras (excluidas las criptomonedas). Este resultado es bastante natural debido al mayor beneficio potencial para el atacante, porque si un ataque tiene exito, el delincuente obtiene acceso inmediato a las finanzas de la victima.

El segundo lugar por la cantidad de ataques unicos lo ocupo la categoria Portales globales y redes sociales (6,15%), que incluye buscadores, servicios de correo electronico y redes sociales. Los motores de busqueda estan incluidos en este grupo, porque la mayoria de las veces en la pagina principal de un sistema de este tipo se encuentra la entrada al buzon del usuario, cuyos datos el atacante esta tratando de obtener mediante los tipos de ataques descritos anteriormente.

En el tercer lugar de nuestro ranking se encuentran los recursos que proporcionan diversos productos y servicios (5,08%), pero que no son tiendas en linea. Por ejemplo, los proveedores de hosting. En este caso, el blanco de los atacantes, como en la primera categoria, es la informacion de facturacion de la victima. Dichos recursos se encuentran en un grupo aparte, por que ofrecen comprar un producto o servicio muy especifico, lo que muestra la exactitud con la que pueden actuar los atacantes.

En 2018, hubo pequenos cambios en TOP 3 de blancos de ataques realizados contra los clientes de diferentes organizaciones. Es curioso que la proporcion de ataques unicos atribuibles a los servicios financieros haya disminuido en 3,51 pp, hasta quedar en 73,93%.

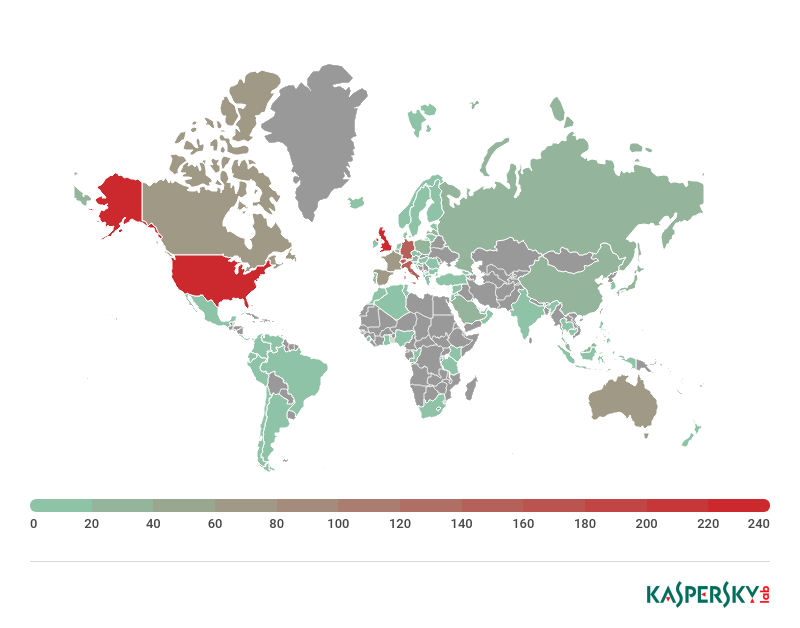

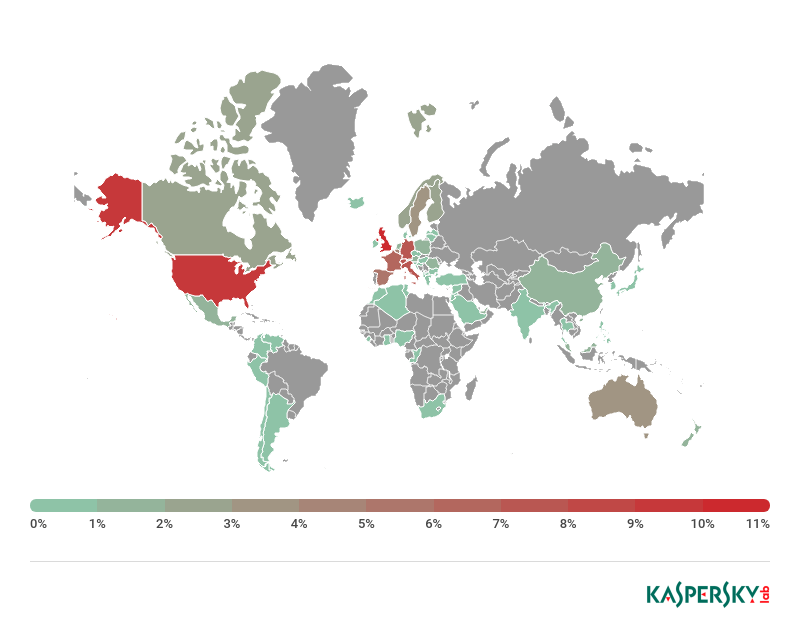

Casi siempre en la mascara del blanco recibida por el bot se indica el nombre de dominio o parte del mismo. Despues de analizar los dominios de las mascaras pertenecientes a organizaciones financieras (bancos, instituciones de inversion, de credito, de jubilacion, etc.), compilamos un mapa de las organizaciones cuyos clientes fueron atacados por bots en 2018. El mapa muestra la cantidad de dominios de organizaciones financieras mencionadas en los comandos de los bots.

Cabe senalar que varios dominios pueden pertenecer a una sola organizacion, por ejemplo, si tiene divisiones ubicadas en diferentes partes del territorio de un pais.

El ano 2018 estuvo marcado por el aumento el interes de los “duenos de botnets” por las criptomonedas: la cantidad de ataques unicos contra usuarios de servicios relacionados con criptomonedas (bolsas de valores, monederos de criptomonedas, etc.) aumento en mas del triple (en 4,95 pp) y ascendio a 7,25%.

Los atacantes intentaron activamente monetizar el interes en las criptomonedas y obtener de sus victimas los datos necesarios para robarselas. El troyano bancario Ramnit Banker (53%) tomo parte en la mayoria de los ataques detectados contra los usuarios de servicios de criptomonedas. Ademas, tuvo un brusco aumento el numero de mascaras unicas asociadas con criptomonederos y bolsas de cambio, de los troyanos bancarios Chthonic y Panda, que son modificaciones del famoso troyano bancario ZeuS. En esta area tambien el troyano Capcoiner muestra una intensa actividad dirigida a este tipo de recursos.

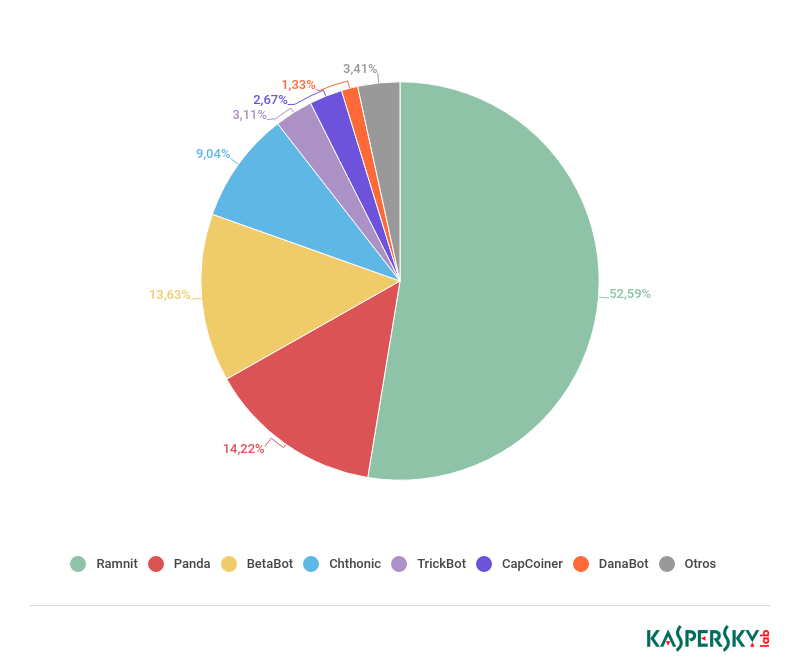

Distribucion de familias de troyanos por el porcentaje de ataques lanzados contra los usuarios de servicios de criptomoneda, 2018

Geografia de blancos de los ataques

Nota. Si la mascara de blancos contiene un TLD (top level domain, dominio de nivel superior) correspondiente a un pais, este pais entrara en las estadisticas. Si por el TLD no se puede determinar el pais (por ejemplo, .com), sera el pais donde se encuentra la sede de la organizacion el que ingresara en las estadisticas.

En 2018, los participantes del TOP 10 de paises a los que pertenecia el mayor numero de mascaras de blancos unicas siguen siendo los mismos. Solo cambiaron sus posiciones en nuestro ranking. Como en 2017, en 2018 los clientes de organizaciones ubicadas en los Estados Unidos fueron los objetivos mas frecuentes de los ataques.

| 2017 | 2018 | |||

| 1 | Estados Unidos | 31,29% | Estados Unidos | 34,84% |

| 2 | Alemania | 11,15% | Inglaterra | 9,97% |

| 3 | Inglaterra | 9,20% | Italia | 7,46% |

| 4 | Italia | 7,52% | Canada | 6,16% |

| 5 | Canada | 6,96% | Alemania | 3,88% |

| 6 | Australia | 4,67% | Espana | 3,14% |

| 7 | Francia | 4,57% | Suiza | 3,04% |

| 8 | Espana | 2,87% | Francia | 3,02% |

| 9 | China | 2,50% | Australia | 2,29% |

| 10 | Suiza | 2,17% | China | 2,11% |

En 2018, la proporcion de ataques unicos lanzados contra los clientes de organizaciones ubicadas en Alemania disminuyo significativamente. Esto se debe a que en 2017 la mayoria de estos ataques fueron lanzados por el troyano bancario BetaBot (responsable de casi el 75% de todos los ataques unicos registrados), y en 2018 su participacion apenas supera el 1,5%. En 2018, ni siquiera los ataques registrados de Danabot contra los clientes de los bancos alemanes “ayudaron” a Alemania a mantener el segundo lugar en nuestra calificacion.

Entre otros cambios, se puede observar una disminucion en la proporcion de ataques contra clientes de organizaciones australianas, del 4,67% al 2,29%. Casi todos los bots redujeron su numero de mascaras “australianas”. Por ejemplo, entre los ataques del banquero Gozi que observamos en 2018, practicamente no hubo ataques contra clientes de instituciones financieras en Australia, mientras que un ano antes, representaban mas del 90% de los ataques registrados de este malware.

Pero tambien hay malas noticias. Muchos malware, por el contrario, expandieron su geografia: en 2018, el banquero Trickster (Trickbot) agrego 11 paises a su lista de objetivos; el troyano SpyEye , 9 y el banquero Icedid , 5 paises.

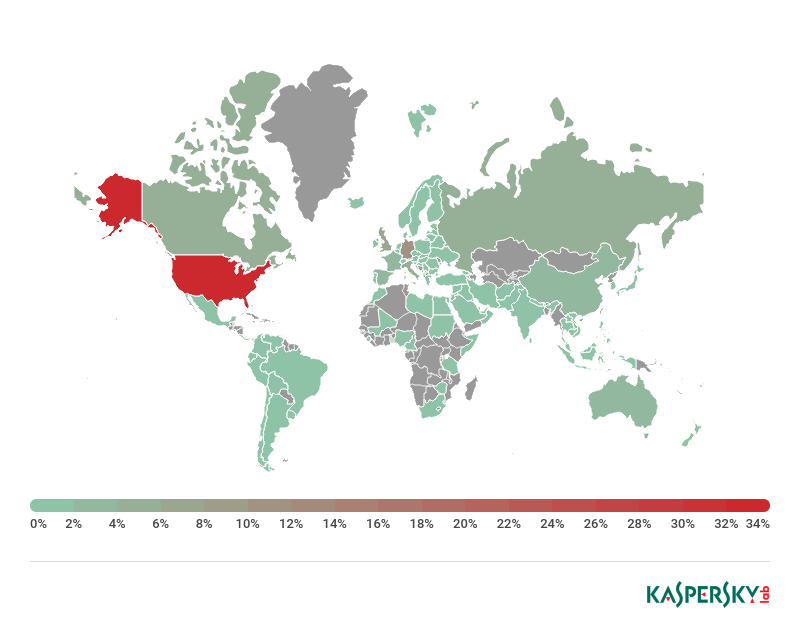

Los usuarios de los servicios de criptomoneda son atacados con mayor frecuencia en los Estados Unidos, Luxemburgo y China, lo que no es ninguna sorpresa, porque es en estos paises que se registra una gran cantidad de estos servicios. Ademas, en 2018, el numero de ataques contra usuarios de servicios registrados en el Reino Unido, Singapur, Estonia, Corea del Sur y Suiza aumento significativamente.

Geografia de los centros de administracion

Esta seccion presenta estadisticas sobre la geografia de los centros de administracion (C&C) de las botnets que enviaron comandos para lanzar un ataque.

En 2017, el mayor numero de centros de comando se ubico en Ucrania (24,25%). Casi el 60% eran servidores de comando del ya mencionado banquero Gozi.

En 2018, Rusia ocupo la posicion de liderazgo por el numero de centros de administracion de ataques contra clientes de diferentes organizaciones (29,61%). El troyano bancario Panda usa mas de la mitad (54%) de estos centros de administracion.

Familias mas activas

BetaBot

El porcentaje de ataques unicos realizados por BetaBot representa el 13,25% de todos los ataques unicos en 2018.

Caracteristicas clave (los recursos compartidos se indican en relacion con el numero de ataques unicos lanzados por BetaBot):

- Geografia de los blancos: 42 paises;

- Paises mas atacados: Estados Unidos (73,60%), China (6,35%), Reino Unido (6,11%);

- Categorias de organizaciones mas atacadas: Servicios financieros (37,43%), Portales globales y redes sociales (18,16%).

Trickster (TrickBot)

El numero de ataques unicos realizados por TrickBot Banker en 2018 representa el 12,85% de todos los ataques unicos.

Caracteristicas clave (los porcentajes se indican en relacion con el numero de ataques unicos lanzados por BetaBot):

- Geografia de los blancos: 65 paises.

- Paises mas atacados: Reino Unido (11,02%), Estados Unidos (9,34%), Alemania (7,99%).

- Categorias de organizaciones mas atacadas: Servicios financieros (96,97%), Servicios de criptomoneda (1,72%).

Panda

El troyano bancario Panda en 2018 es responsable del 9,84% de todos los ataques unicos.

Caracteristicas clave (los porcentajes se indican en relacion con el numero de ataques unicos lanzados por Panda):

- Objetivos geograficos: 33 paises.

- Paises mas atacados: Canada (24,89%), Estados Unidos (22,93%), Italia (17,90%).

- Categorias de organizaciones mas atacadas: Servicios financieros (80,88%), Servicios de criptomoneda (10,26%).

SpyEye

Los ataques SpyEye registrados representaron el 8,05% de todos los ataques unicos en 2018.

Caracteristicas clave (porcentajes se indican en relacion con el numero de ataques unicos lanzados por SpyEye):

- Objetivos geograficos: 32 paises.

- Paises mas atacados: Estados Unidos (35,01%), Gran Bretana (14,38%), Alemania (13,57%).

- Categorias de organizaciones mas atacadas: Servicios financieros (98,04%).

Ramnit

La proporcion de ataques unicos en Ramnit en 2018 es del 7,97% de todos los ataques unicos registrados por la tecnologia Botnet Monitoring. La expansion geografica lograda por Ramnit es impresionante e incluye 66 paises.

Caracteristicas clave (los porcentajes se indican en relacion con el numero de ataques unicos lanzados por Ramnit):

- Geografia de los blancos: 66 paises.

- Paises mas atacados: Gran Bretana (25,70%), Estados Unidos (20,12%), China (7,78%).

- Categorias de organizaciones mas atacadas: Servicios financieros (47,76%), Servicios de criptomoneda (46,83%).

Conclusion

Las principales tendencias que observamos en 2018, tras analizar los comandos recibidos para atacar a clientes de varias organizaciones, son:

- La disminucion del numero total de ataques unicos registrados puede indicar que los atacantes quieren crear mascaras de blancos que cubran una gran cantidad de recursos de una organizacion y conserven su relevancia durante mucho tiempo.

- El objetivo de la absoluta mayoria de los ataques sigue siendo las instituciones financieras y sus clientes.

- El numero de ataques a clientes de servicios de criptomoneda ha aumentado significativamente (en comparacion con 2017). No esperamos una disminucion en el numero de tales ataques; por el contrario, es posible que su numero aumente, ya que cada vez son mas los bots que incluyen inyecciones web para dichos recursos en su arsenal.

- Se estan anadiendo activamente nuevos blancos. Los atacantes crean mascaras nunca vistas, y tambien modifican las antiguas para “cubrir” un mayor numero de paginas en las que puedan robar los datos del usuario o su dinero.

Bots y botnets en 2018