En el tercer trimestre de 2024, se descubrieron varias vulnerabilidades en subsistemas de Windows y Linux que no son estándar para los ciberataques. Esto se debe a que los desarrolladores de sistemas operativos estuvieron lanzando nuevas mitigaciones de seguridad para conjuntos enteros de vulnerabilidades en subsistemas de uso común. Por ejemplo, una comprobación de integridad del registro está configurada para aparecer en el sistema de archivos de registro común (CLFS) de Windows, por lo que la cantidad de exploits para esta disminuirá. En cuanto a Linux, este sistema operativo tiene el Linux Kernel Runtime Guard (LKRG), implementado como un módulo de núcleo aparte. Aunque la primera versión del LKRG se lanzó en 2018, se encuentra en constante perfeccionamiento y su uso se está volviendo cada vez más activo en diversas compilaciones de Linux.

Estadísticas de las vulnerabilidades registradas

Como es habitual, en esta sección se presentan las estadísticas de las vulnerabilidades registradas. Los datos se obtienen de la página cve.org.

Cantidad total de vulnerabilidades registradas y cantidad de vulnerabilidades críticas, tercer trimestre de 2023 y tercer trimestre de 2024 (descargar)

El tercer trimestre de 2024 mantuvo la tendencia ascendente de la cantidad de vulnerabilidades detectadas y registradas. Como antes, el gráfico muestra un aumento respecto del mismo período de 2023, tanto en la cantidad total de vulnerabilidades como en la cantidad de vulnerabilidades críticas. Cabe destacar que la cantidad de vulnerabilidades detectadas en los tres trimestres es de casi cuatro quintas partes de la cifra total del año pasado, otra prueba más de un marcado aumento.

Cantidad de vulnerabilidades y proporción de las que son críticas y de aquellas para las que existen exploits, 2019-2024 (descargar)

La cantidad total de publicaciones por primera vez de PoC para las CVE recientes aumentó un 2%, lo que indica una aceleración en la creación de exploits. El aumento de PoC también puede deberse al hecho de que, cada vez más, los investigadores de seguridad no solo comentan sobre la detección de vulnerabilidades, sino que también publican datos detallados que incluyen un exploit. La mayoría de las PoC aparecen una semana después de que los desarrolladores del software vulnerable publiquen un parche.

Estadísticas de explotación

En esta sección, se presentan las estadísticas del uso de exploits en el tercer trimestre de 2024. Los datos se obtienen de fuentes abiertas y de nuestra propia telemetría.

Explotación de vulnerabilidades en Windows y Linux

Entre los exploits detectados por las soluciones de Kaspersky para Windows se encuentran aquellos para vulnerabilidades relativamente nuevas que están ganando popularidad. Por ejemplo, las vulnerabilidades de WinRAR, Microsoft Office, Windows Error Reporting Service y Microsoft Streaming Service Proxy:

- CVE-2023-38831: una vulnerabilidad de WinRAR relacionada con el manejo incorrecto de los objetos de un archivo;

- CVE-2023-23397: una vulnerabilidad que permite a un atacante robar datos de autenticación de Outlook;

- CVE-2023-36874: una vulnerabilidad de suplantación de identidad que permite que la función CreateProcess se ejecute con el usuario SYSTEM;

- CVE-2023-36802: una vulnerabilidad UAF del controlador mskssrv.sys.

Mientras tanto, las vulnerabilidades más comunes de los productos de Microsoft Office son bastante antiguas:

- CVE-2018-0802: una vulnerabilidad de ejecución remota de código del componente Equation Editor;

- CVE-2017-11882: otra vulnerabilidad de ejecución remota de código del Equation Editor;

- CVE-2017-0199: una vulnerabilidad en Microsoft Office y WordPad que permite a un atacante tomar el control del sistema;

- CVE-2021-40444: una vulnerabilidad de ejecución remota de código del componente MSHTML.

Dado que estas vulnerabilidades antiguas se utilizan como herramientas para el acceso inicial a los sistemas de los usuarios, recomendamos actualizar el software pertinente.

Dinámica de la cantidad de usuarios de Windows que se enfrentaron a exploits desde el primer trimestre de 2023 hasta el tercer trimestre de 2024. La cantidad de usuarios que encontraron exploits en el primer trimestre de 2023 se considera de un 100% (descargar)

En Linux, los productos de Kaspersky detectaron exploits para las siguientes vulnerabilidades:

- CVE-2023-2640: una vulnerabilidad del módulo de núcleo OverlayFS. Permite aplicar etiquetas privilegiadas a los archivos que se pueden usar después de montar el sistema de archivos;

- CVE-2023-22809: una vulnerabilidad de la utilidad Sudo que permite a un atacante ejecutar comandos bajo otro usuario del sistema. El atacante puede eludir las configuraciones iniciales que restringen el acceso a la funcionalidad de la utilidad y actuar como cualquier usuario;

- CVE-2023-4911: una vulnerabilidad del cargador dinámico ld.so relacionada con un desbordamiento del búfer al procesar la variable de entorno GLIBC_TUNABLES;

- CVE-2023-32233: una vulnerabilidad UAF del subsistema Netfilter que permite escribir y leer datos en direcciones arbitrarias de la memoria del núcleo;

- CVE-2023-3269: una vulnerabilidad UAF del sistema de gestión de memoria del núcleo que permite a un atacante ejecutar código arbitrario;

- CVE-2023-31248: una vulnerabilidad UAF de nftables que permite a un atacante ejecutar código arbitrario cuando se procesan las reglas del firewall.

Cambios en la cantidad de usuarios de Linux que encontraron exploits desde el primer trimestre de 2023 hasta el tercer trimestre de 2024. La cantidad de usuarios que encontraron exploits en el primer trimestre de 2023 se considera de un 100% (descargar)

Como lo muestran las estadísticas de detección y la lista de exploits comunes para Linux, es fundamental actualizar tanto los componentes del núcleo como las aplicaciones que utiliza con regularidad.

Exploits más frecuentes

Distribución de exploits para vulnerabilidades críticas por plataforma, primer trimestre de 2024 (descargar)

Distribución de exploits para vulnerabilidades críticas por plataforma, segundo trimestre de 2024 (descargar)

Distribución de exploits para vulnerabilidades críticas por plataforma, tercer trimestre de 2024 (descargar)

En el tercer trimestre, las vulnerabilidades que tienen exploits viables y se consideran las más críticas (según nuestra metodología) tenían más probabilidades que antes de estar relacionadas con los subsistemas del sistema operativo. Esto se debe a que los investigadores, al igual que los atacantes, dan preferencia al código que está presente en el sistema operativo independientemente del software que prefiera el usuario. Esto les permite atacar más dispositivos y encontrar formas nuevas de ejecutar comandos en sistemas vulnerables.

Explotación de vulnerabilidades en ataques de APT

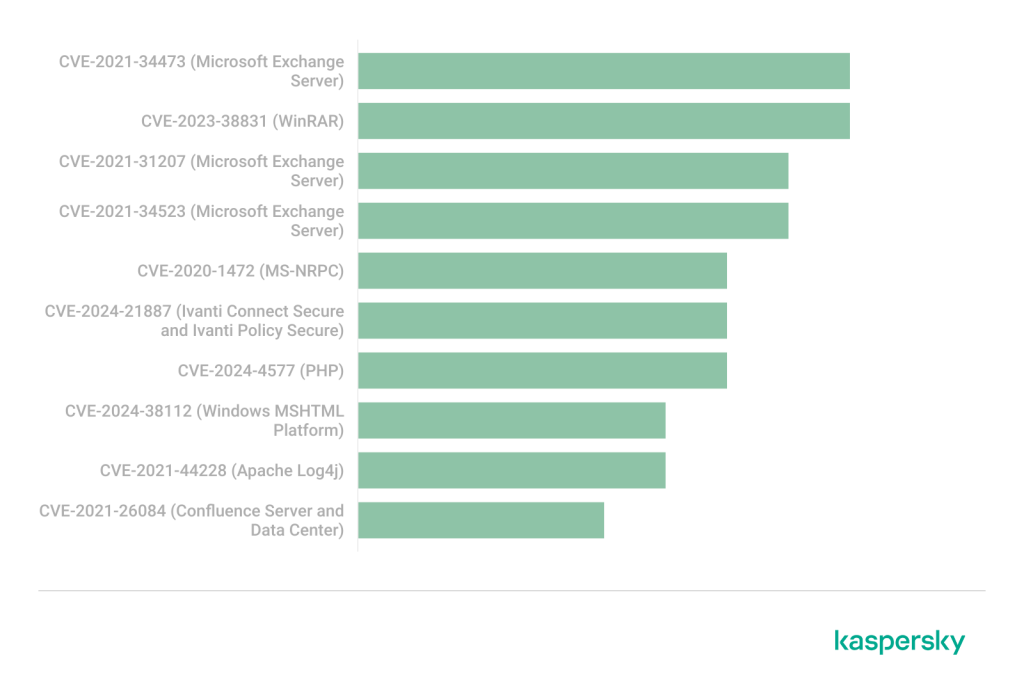

Analizamos qué vulnerabilidades se utilizaron con mayor frecuencia en las amenazas persistentes avanzadas (APT) durante el tercer trimestre. La clasificación a continuación se basa en nuestra telemetría, investigación y fuentes abiertas.

La lista de vulnerabilidades explotadas en ataques de APT cambió desde el último trimestre. Ahora incluye vulnerabilidades que otorgan acceso a sistemas que ejecutan aplicaciones web y servidores de correo. Algunas son bastante recientes: una se registró el año pasado y tres se registraron este año. Dicho esto, la mayoría de las vulnerabilidades enumeradas tienen al menos tres años. Esto indica que desarrollar exploits para vulnerabilidades nuevas es una tarea más difícil que escribir un código nuevo para las conocidas. Cuanto más tiempo permanezca un problema sin solucionarse, más información sobre él estará disponible para los atacantes, ya que los investigadores y proveedores publican datos sobre las vulnerabilidades. Además, si por cualquier motivo los objetivos potenciales no logran reparar las vulnerabilidades antiguas, los atacantes no necesitarán buscar otras nuevas. Esto solo demuestra una vez más lo importante que es actualizar los sistemas de manera oportuna.

Vulnerabilidades interesantes

En esta sección, se presenta información sobre las vulnerabilidades de interés que se registraron en el tercer trimestre de 2024.

CVE-2024-47177 (filtros CUPS)

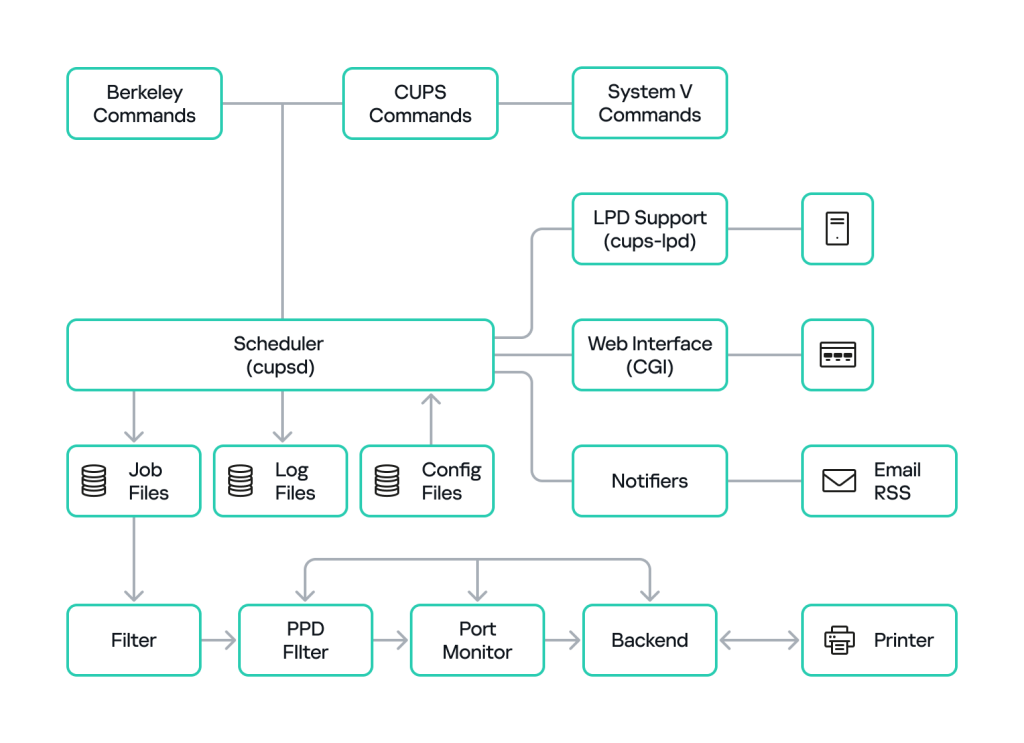

El problema se descubrió en la versión para Linux de CUPS, un kit de herramientas de impresión para sistemas operativos tipo Unix, como iOS, macOS y Linux. Específicamente, CUPS permite administrar las impresoras de una red local. A continuación, se presenta un diagrama de flujo de cómo funciona.

Para iniciar cualquier trabajo, el programador de CUPS crea un archivo de trabajo. Este puede contener información de la configuración de impresión y comandos PostScript especiales. Uno de estos comandos, FoomaticRIPCommandLine, contiene una vulnerabilidad lógica que permite ejecutar comandos arbitrarios en el shell del sistema operativo. Para explotar la vulnerabilidad, el atacante solo debe crear una configuración de impresora maliciosa, pero para ejecutar el código, debe persuadir al usuario para que imprima cualquier documento en esa impresora. El código malicioso se ejecuta automáticamente cuando comienza la impresión.

El problema principal de CUPS es la falta de restricciones para las acciones que pueden realizarse en el sistema con este kit de herramientas. Para detectar una explotación de la vulnerabilidad, es esencial monitorear los comandos ejecutados por parte del filtro de impresión foomatic-rip.

CVE-2024-38112 (suplantación de MSHTML)

Descubierta en ataques activos llevados a cabo en mayo de 2024, esta vulnerabilidad puede utilizarse para ejecutar código en un sistema mediante una versión antigua de Internet Explorer. Se debe a la posibilidad de crear un archivo .url malicioso que evita a Microsoft Edge y ejecuta una versión antigua de Internet Explorer. Esto se logra con !x-usc, una directiva especial que debe manejarse con el protocolo MSHTML. Este engaño recuerda la explotación de otra vulnerabilidad popular de Microsoft Office, CVE-2021-40444, sobre la que escribimos aquí.

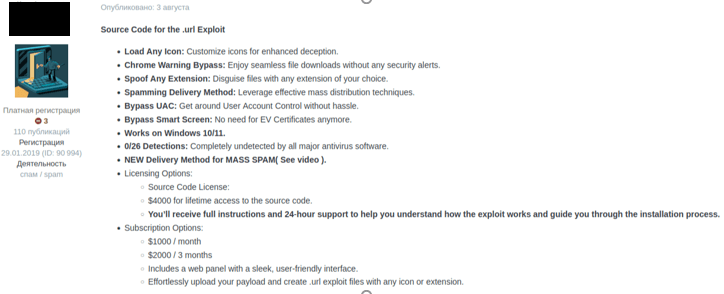

Mientras investigábamos la vulnerabilidad, nos enteramos de que, a principios de agosto, un exploit con una funcionalidad similar al exploit para CVE-2024-38112 estaba a la venta en la web oscura:

Captura de pantalla de un anuncio que vende un exploit, presuntamente para CVE-2024-38112 (datos proporcionados por Kaspersky Digital Footprint Intelligence)

Estos ataques se pueden prevenir incluyendo en listas de denegación los correos electrónicos con archivos adjuntos .url y, por supuesto, aplicando el parche de Microsoft.

CVE-2024-6387 (regreSSHion)

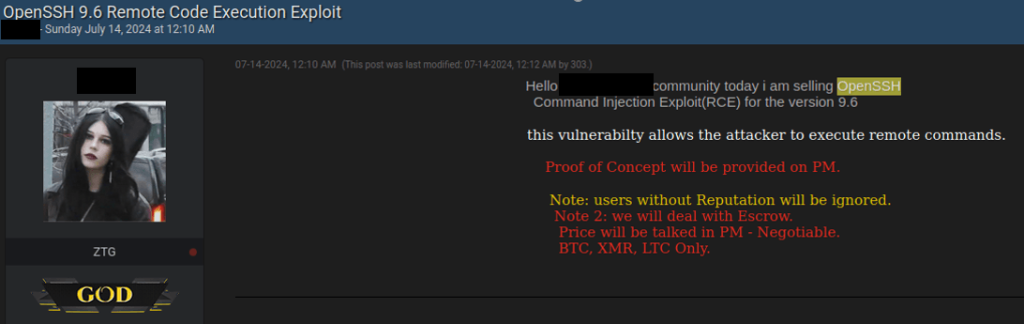

Los problemas de seguridad con la herramienta OpenSSH siempre resuenan en todas partes, ya que muchos sistemas se ejecutan en el núcleo de Linux, donde efectivamente la forma principal de acceder de forma remota a la funcionalidad del sistema operativo es mediante un servidor SSH. En 2023, por ejemplo, se descubrió que la vulnerabilidad CVE-2023-51385 existía en todas las versiones de OpenSSH hasta la 9.6: la web oscura vendía un exploit que también cubría esta versión invulnerable, pero es posible que fuera ficticio:

Anuncio que vende un exploit para OpenSSH (datos proporcionados por Kaspersky Digital Footprint Intelligence)

Una nueva vulnerabilidad, CVE-2024-6387, denominada regreSSHion, también causó revuelo en el tercer trimestre de 2024. El problema surge durante la autenticación SSH. El código vulnerable se encuentra en el controlador SIGALRM, que se ejecuta de forma asincrónica y utiliza funciones inseguras para interactuar con la memoria. Esto permite lanzar un ataque al sistema en el mismo momento en que el servidor SSH recibe los datos de autenticación.

Los actores de amenazas utilizaron regreSSHion para atacar a los investigadores de una forma muy poco convencional. Apenas se había publicado el principio general de la vulnerabilidad cuando aparecieron PoC falsas y varios proyectos de malware que, en realidad, no tenían nada que ver con regreSSHion.

Al momento de escribir esta publicación, se habían publicado en línea alrededor de 105 proyectos falsos que afirmaban contener un exploit para CVE-2024-6387. Sin embargo, aún no se publica ninguna prueba de concepto (PoC) funcional para esta vulnerabilidad.

CVE-2024-3183 (FreeIPA)

Es una vulnerabilidad encontrada dentro del software de código abierto FreeIPA, que proporciona administración de identidad y autenticación centralizadas para sistemas Linux. El problema ocurre durante la autenticación de Kerberos. Un usuario con privilegios mínimos en la red puede rastrear datos de cifrado de tickets y usarlos para realizar un ataque Kerberoasting, una acción que los atacantes ya hicieron anteriormente para obtener acceso a infraestructura basada en Windows.

Lo más interesante es que esta vulnerabilidad se puede explotar realizando una actualización mínima del kit de herramientas utilizado para ataques Kerberoasting en los sistemas Active Directory de Windows.

Una contramedida eficaz es este parche, pero si por alguna razón la instalación no es posible, es necesario monitorear las solicitudes de tickets de los usuarios (principales) que están en la red FreeIPA y que son diferentes del usuario que hace la solicitud.

CVE-2024-45519 (Zimbra)

Es una vulnerabilidad del servicio postjournal que permite a un atacante manipular mensajes de correo electrónico. Básicamente, permite un ataque de inyección de comandos del sistema operativo en su forma más simple. Un atacante con la capacidad de enviar correos electrónicos al servidor puede especificar en el campo To (Para) de un mensaje una carga útil para ejecutar en el servicio de destino. El comando se ejecutará con los privilegios del usuario de correo.

Para protegerse de esta vulnerabilidad, desactive el servicio postjournal o actualice el servidor de correo a la versión más reciente. Al momento de publicar esto, ya no era posible instalar el postjournal vulnerable. En cambio, la versión parcheada se carga automáticamente al implementar el servidor de correo.

CVE-2024-5290 (Ubuntu wpa_supplicant)

Wpa_supplicant es un conjunto de herramientas para gestionar protocolos de seguridad inalámbrica. Incluye utilidades con interfaces gráficas y terminales, que se pueden utilizar directamente por medio de la línea de comandos o mediante mecanismos RPC. El sistema operativo Ubuntu utiliza D-Bus para describir funciones de RPC. Esta tecnología se puede utilizar para comunicarse con una aplicación y aprovechar su funcionalidad. Fue una interfaz de RPC mal configurada de wpa_supplicant lo que causó la vulnerabilidad: la configuración predeterminada permitía a un usuario normal acceder a una funcionalidad bastante crítica.

Mediante esta vulnerabilidad, cualquier archivo .so podía cargarse en la memoria del proceso, con su ruta especificada por el usuario al interactuar con wpa_supplicant por medio de D-Bus.

Conclusión y consejos

La cantidad de vulnerabilidades descubiertas para las cuales existen PoC en funcionamiento sigue aumentando. Algunos exploits se venden en la web oscura, mientras que otros son de dominio público. Además, los actores de amenazas aprovechan no solo las PoC reales, sino también el interés en el tema de las vulnerabilidades de alto perfil. Por ejemplo, crean exploits falsos para atacar a los investigadores de seguridad: mientras la víctima estudia el comportamiento del pseudoexploit, una carga maliciosa totalmente distinta compromete su sistema.

Para mantener su seguridad, es esencial responder con rapidez al cambiante panorama de amenazas. Además, asegúrese de lo siguiente:

- Nunca investigue vulnerabilidades de exploits fuera de un entorno virtual seguro.

- Conozca su entorno y vigile de cerca su infraestructura, y preste especial atención al perímetro.

- Siempre que sea posible, instale parches para las vulnerabilidades tan pronto como estén disponibles. Las soluciones especializadas como Vulnerability Assessment and Patch Management y Kaspersky Vulnerability Data Feed pueden automatizar y simplificar la gestión de vulnerabilidades y parches.

- Utilice soluciones integrales que incluyan no solo la protección básica contra el malware, sino también escenarios de respuesta a incidentes, una capacitación de concientización para empleados y una base de datos actualizada de ciberamenazas. Nuestra línea de soluciones Kaspersky NEXT cumple todos estos requisitos y mucho más.

Exploits y vulnerabilidades en el tercer trimestre de 2024