Todos sabemos que para los usuarios es muy fácil conectarse a redes abiertas de Wi-Fi en los espacios públicos. Pues bien, para los delincuentes es igual de sencillo posicionarse en los puntos de acceso que tienen poca protección, donde pueden interceptar el tráfico de la red y poner en peligro los datos de los usuarios.

La falta de encriptación esencial del tráfico para las redes de Wi-Fi donde se llevan a cabo actividades oficiales o globales, (por ejemplo, las ubicaciones donde se lleva a cabo la Copa Mundial de la FIFA 2018), es tierra fértil para los criminales.

Teniendo en cuenta esto, ¿podrán los fanáticos del fútbol sentirse a salvo digitalmente hablando en las ciudades anfitrionas? ¿Qué diferencia existe en la situación del acceso a Wi-Fi entre las distintas ciudades? Para responder a estas preguntas se analizaron los puntos de acceso existentes y confiables en 11 ciudades anfitrionas de la Copa Mundial de la FIFA, a saber: Saransk, Samara, Nizhny Nóvgorod, Kazán, Volgogrado, Moscú, Ekaterinburgo, Sochi, Rostov, Kaliningrado y San Petersburgo.

La característica principal de esta investigación es la telemetría, que tiene como fin garantizar las conexiones de Wi-Fi de los usuarios y encender las VPN cuando sea necesario. Se generaron estadísticas a partir de los usuarios que accedieron voluntariamente a proporcionar sus datos. Para la investigación, se evalúo la seguridad de los puntos públicos de acceso de Wi-Fi. Aunque pocos espacios públicos cuentan con acceso de Wi-Fi, fue posible obtener una base suficiente para realizar el análisis, casi 32,000 puntos de acceso Wi-Fi. Al mismo tiempo que se verificó la encriptación y autenticación de algoritmos, se calculó la cantidad de WPA2 y redes abiertas, así como su porcentaje entre todos los puntos de acceso.

Seguridad de las redes inalámbricas en las ciudades anfitrionas de la Copa Mundial de la FIFA

Utilizado la metodología detallada anteriormente, se evaluó la seguridad de los puntos de acceso Wi-Fi en 11 ciudades anfitrionas de la Copa Mundial de la FIFA 2018.

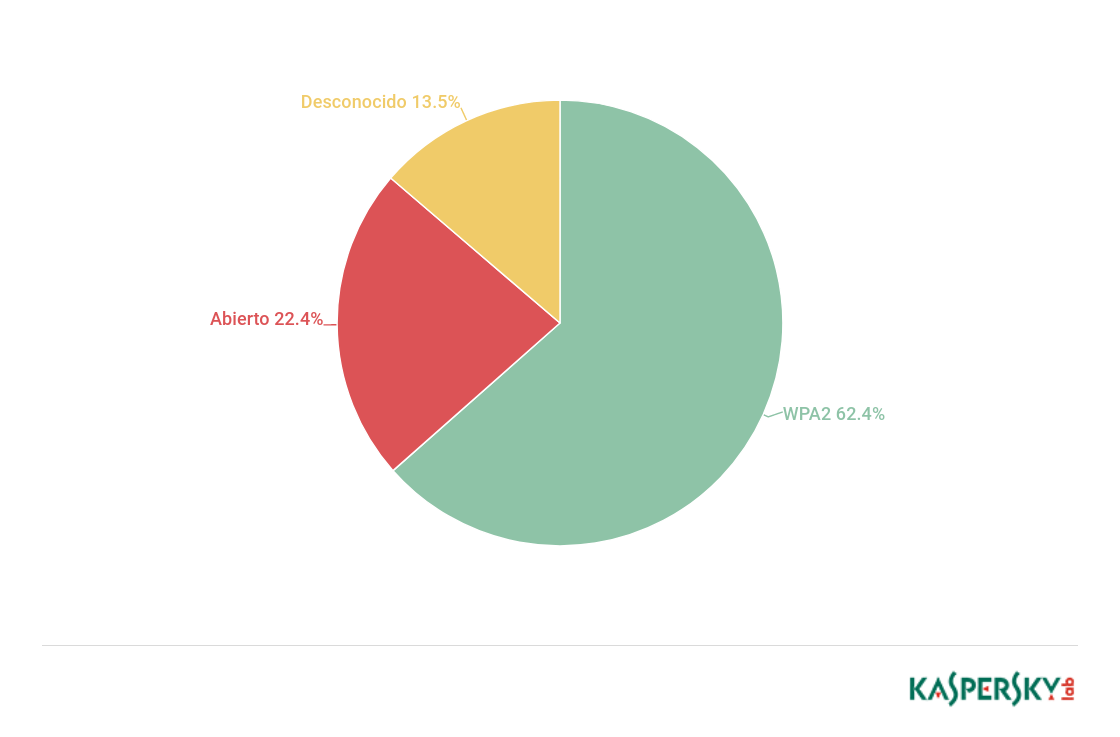

Tipos de encriptación utilizados en los puntos de acceso públicos de Wi-Fi en las ciudades anfitrionas de la Copa Mundial de la FIFA

Más de la quinta parte (22.4 %) de los puntos de acceso Wi-Fi en las ciudades anfitrionas de la Copa Mundial de la FIFA 2018 utilizan redes poco confiables. Esto significa que los criminales sólo necesitarán encontrarse próximos a un punto de acceso para ingresar al tráfico y obtener los datos de los usuarios.

Alrededor de las tres cuartas partes de todos los puntos de acceso utilizan encriptación basada en la familia de protocolos de Acceso Protegido de Wi-Fi (WPA/WPA2), considerada una de las más seguras. El nivel de protección depende generalmente de las configuraciones WPA, por ejemplo, la seguridad de la contraseña establecida por el propietario del punto de acceso. Un código de encriptado complejo demorará años en poder ser hackeado.

Se debe tener en cuenta que incluso las redes confiables, como WPA/WPA2, no son consideradas totalmente seguras. Es muy posible que cedan ante los ataques de fuerza bruta, del diccionario y reinstalación de clave, para los que existe una gran cantidad de tutoriales y herramientas de código abierto disponibles en línea. Cualquier intento de interceptar el tráfico desde un Wi-Fi WPA en los puntos de acceso público se realiza penetrando en la brecha entre el punto de acceso y el dispositivo en el comienzo de la sesión.

Geografía de los puntos de acceso Wi-Fi no seguros

Tipos de encriptación utilizados en los puntos de acceso públicos de Wi-Fi en las ciudades anfitrionas de la Copa Mundial de la FIFA

La ciudad más segura (en términos de Wi-Fi público) resultó ser Saransk, con un 72 % de puntos de acceso asegurados por el protocolo de encriptación WPA/WPA2.

Las tres principales ciudades con la proporción más alta de conexiones inseguras son San Petersburgo (48 % de puntos de acceso Wi-Fi inseguros), Kaliningrado (47 %) y Rostov (44 %).

Una vez más, se debe tener en cuenta la relatividad de los resultados. Incluso la conexión WPA2 de una cafetería no se considera segura si su contraseña es visible para todos. No obstante, se cree que la metodología utilizada representa con un grado razonable de precisión la situación de seguridad de los puntos de acceso de Wi-Fi en las ciudades anfitrionas.

Los resultados de esta investigación demuestran que la seguridad de las conexiones de Wi-Fi varía en las ciudades anfitrionas de la Copa Mundial de la FIFA. Por consiguiente: Se recomienda que los usuarios sigan algunas reglas de seguridad importantes.

Recomendaciones para los usuarios

Si visita cualquiera de las ciudades anfitrionas de la Copa Mundial de la FIFA 2018 y utiliza las redes abiertas de Wi-Fi durante su estadía, recuerde seguir los siguientes pasos para proteger sus datos personales:

- Cuando sea posible, intente conectarse a través de una red virtual privada o VPN. Con una VPN, el tráfico encriptado es transmitido por un canal protegido, lo que significa que los criminales no podrán leer los datos, incluso si consiguen tener acceso. Por ejemplo: la Kaspersky Secure Connection solución VPN se enciende automáticamente cuando la conexión no es segura.

- No confíe en las redes que no están protegidas con contraseña, o poseen contraseñas fáciles de adivinar o encontrar.

- Incluso si una red solicita una contraseña segura, permanezca alerta. Los estafadores pueden averiguar la contraseña de la red de una cafetería, por ejemplo, para crear una falsa conexión utilizando la misma contraseña. Esto les permite robar con facilidad los datos personales de los usuarios. Sólo confíe en los nombres de red y las contraseñas proporcionadas por los empleados del establecimiento.

- Para aumentar la protección, apague su conexión de Wi-Fi cuando no la utilice. De esta manera, podrá también ahorrar batería. Asimismo, se recomienda desactivar las conexiones automáticas a las redes de Wi-Fi existentes.

- Si no está 100 % seguro de la conexión inalámbrica que está utilizando, pero aún necesita conectarse a Internet, intente limitarse a las acciones básicas del usuario, por ejemplo, buscar información. Absténgase de ingresar detalles de inicio de sesión en redes sociales o servicios de correo, y definitivamente no realice operaciones en la banca electrónica ni ingrese los detalles de su tarjeta de crédito. De esta manera, usted evitará situaciones donde se intercepte información sensible o contraseñas, que luego podrían ser usadas con fines maliciosos.

- Para evitar convertirse en el objetivo de un cibercriminal, en la configuración de su dispositivo habilite la opción “Utilizar siempre una conexión segura” (HTTPS). Se recomienda habilitar esta opción al visitar cualquier sitio Web que no cuente con la protección necesaria.

Un ejemplo de una solución dedicada es la herramienta de Secure Connection incluida en la última versión de Kaspersky Internet Security y Kaspersky Total Security. Este módulo protege a los usuarios que se conectan a las redes de Wi-Fi ofreciéndoles un canal de conexión encriptado y seguro. Secure Connection se ejecuta manualmente o, dependiendo de la configuración, se activa de manera automática cuando se establece una conexión a las redes públicas de Wi-Fi, al navegar en la banca electrónica y los sistemas de pago o tiendas en línea, y al comunicarse en línea (a través de los servicios de correo, redes sociales, etc.).

Guía de Wi-Fi pública de la FIFA: ¿Cuáles son las ciudades anfitrionas que poseen las redes más seguras?