La presente estadística contiene los veredictos de detección emitidos por los productos de Kaspersky y proporcionados por los usuarios que dieron su consentimiento para el envío de datos estadísticos.

Cifras del trimestre

Según Kaspersky Security Network, en el segundo trimestre de 2021:

- Las soluciones de Kaspersky repelieron 1 686 025 551 ataques lanzados desde recursos de Internet alojados en todo el mundo.

- Se detectó un total de 675 832 360 URL únicas que provocaron reacciones del antivirus web.

- Se impidió el lanzamiento de programas maliciosos diseñados para robar dinero mediante el acceso en línea a cuentas bancarias en las computadoras de 119 252 usuarios únicos.

- Se neutralizaron ataques de troyanos cifradores en las computadoras de 97 451 usuarios únicos.

- Nuestro antivirus de archivos detectó 68 294 298 objetos maliciosos únicos y potencialmente no deseados.

Amenazas financieras

Estadísticas de amenazas financieras

En el segundo trimestre de 2021, las soluciones de Kaspersky impidieron la ejecución de uno o más programas maliciosos diseñados para robar dinero de cuentas bancarias en las computadoras de 119 252 usuarios únicos.

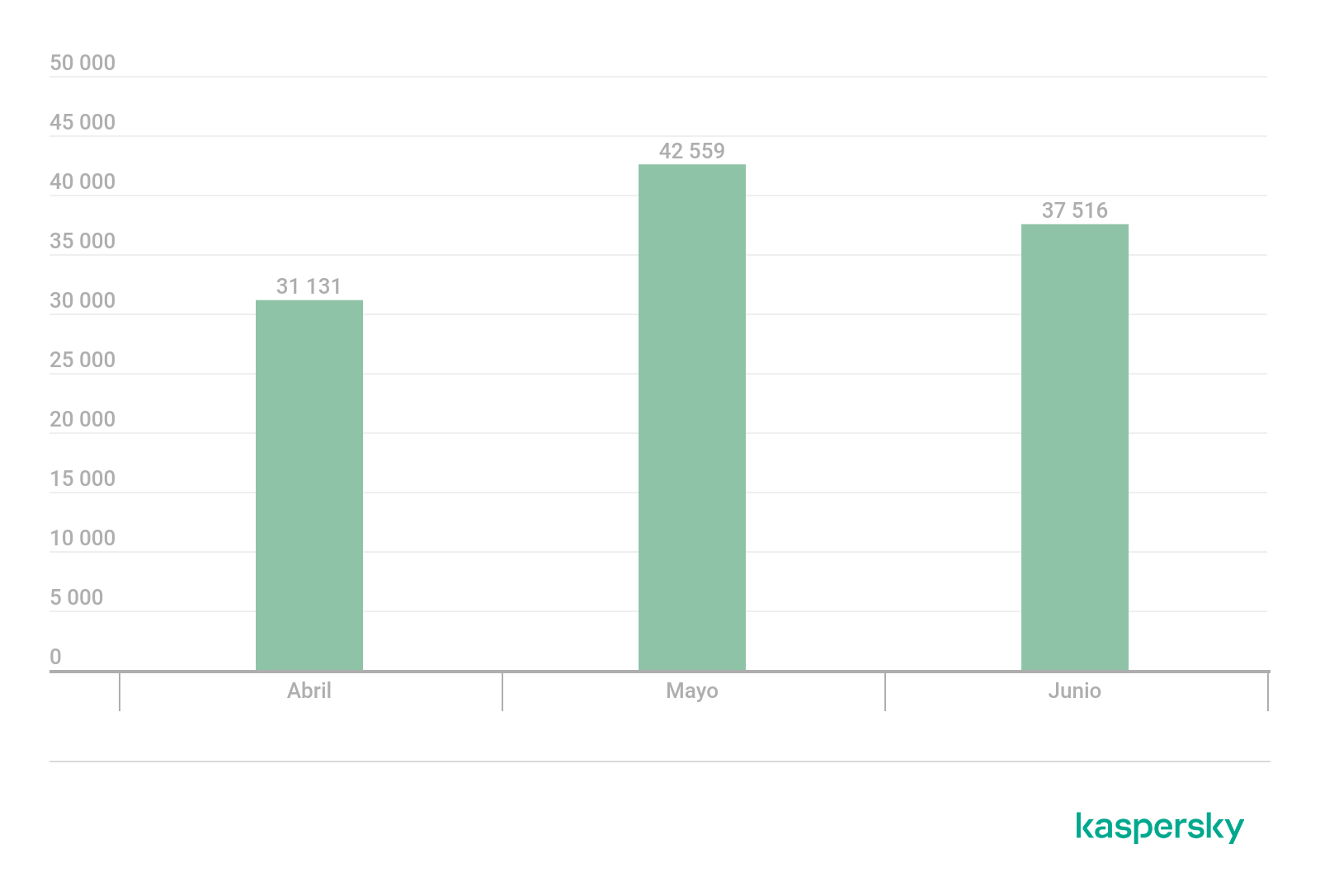

Número de usuarios únicos atacados por malware financiero, segundo trimestre de 2021 (descargar)

Para evaluar y comparar el riesgo de infección por troyanos bancarios y programas maliciosos para cajeros automáticos y terminales punto de venta en diferentes países, hemos calculado la proporción de usuarios de productos de Kaspersky expuestos a esta amenaza en cada país durante el período de referencia, respecto a todos los usuarios de nuestros productos en un país determinado.

Geografía de los ataques de malware financiero, segundo trimestre de 2021 (descargar)

| País*. | %** | |

| 1 | Turkmenistán | 5.8 |

| 2 | Tayikistán | 5.0 |

| 3 | Afganistán | 4.2 |

| 4 | Uzbekistán | 3.3 |

| 5 | Lituania | 2.9 |

| 6 | Sudán | 2.8 |

| 7 | Paraguay | 2.5 |

| 8 | Zimbabue | 1.6 |

| 9 | Costa Rica | 1.5 |

| 10 | Yemen | 1.5 |

*Hemos excluido de nuestros cálculos a los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

**Porcentaje de usuarios únicos de Kaspersky expuestos a ataques de malware financiero, respecto al total usuarios únicos de productos de Kaspersky en el país.

En el último trimestre, la familia de troyanos bancarios más popular fue, como de costumbre, ZeuS/Zbot (17,8%), pero su cuota se redujo casi a la mitad, en 13 p. p. El segundo puesto fue para la familia CliptoShuffler (9,9%), cuya cuota también se redujo en 6 p. p. Tras aumentar 5 p.p. , SpyEye (8,8%) logró ascender del octavo al tercer puesto. También cabe destacar la desaparición de Emotet del TOP 10, un hecho previsible dada la liquidación de infraestructuras del banco en el trimestre anterior.

TOP 10 de familias de malware bancario

| Nombre | Veredictos | %* | |

| 1 | Zbot | Trojan.Win32.Zbot | 17.8 |

| 2 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 9.9 |

| 3 | SpyEye | Trojan-Spy.Win32.SpyEye | 8.8 |

| 4 | Trickster | Trojan.Win32.Trickster | 5.5 |

| 5 | RTM | Trojan-Banker.Win32.RTM | 3.8 |

| 6 | Danabot | Trojan-Banker.Win32.Danabot | 3.6 |

| 7 | Nimnul | Virus.Win32.Nimnul | 3.3 |

| 8 | Cridex | Backdoor.Win32.Cridex | 2.3 |

| 9 | Nymaim | Trojan.Win32.Nymaim | 1.9 |

| 10 | Neurevt | Trojan.Win32.Neurevt | 1.6 |

* Proporción de usuarios únicos que se toparon con esta familia de malware, del total de usuarios atacados por malware financiero.

Programas cifradores maliciosos

Principales tendencias y acontecimientos del trimestre

Ataque a Colonial Pipeline y cierre de DarkSide

En el segundo trimestre continuaron los ataques de troyanos cifradores dirigidos a grandes organizaciones. Quizás el acontecimiento más destacado del trimestre haya sido el ataque de ransomware DarkSide a Colonial Pipeline, uno de los mayores operadores de oleoductos de Estados Unidos. El incidente provocó escasez de combustible y la declaración del estado de emergencia en cuatro estados. El FBI y otras agencias del gobierno estadounidense participaron en la investigación del ataque, y el incidente se comunicó al presidente estadounidense Joe Biden.

Para los autores, esta súbita fama resultó fatal. Los creadores de DarkSide publicaron un post en su blog en el que culpan a “terceros” operadores. Más adelante, publicaron otro post en el que afirmaban que los desarrolladores de DarkSide habían perdido el acceso a parte de su infraestructura y estaban cerrando el servicio y el programa de afiliados.

Otra consecuencia de este sonado incidente fue una nueva norma en el foro XSS, donde muchos desarrolladores de troyanos cifradores, entre ellos REvil (también conocido como Sodinokibi o Sodin), LockBit y Netwalker, anuncian sus programas de afiliación. Con la nueva norma, la administración del foro ha prohibido la publicidad y la venta de cualquier ransomware en el sitio. Una decisión similar se adoptó en otros foros populares entre los delincuentes.

Clausura de Avaddon

Otra familia de nuevos troyanos cifradores selectivos, cuyos propietarios dejaron de distribuir el malware en el segundo trimestre y cerraron su proyecto, fue Avaddon. Simultáneamente con el anuncio del cierre, los atacantes proporcionaron a la redacción de Bleeping Computer las claves de descifrado.

Enfrentamiento con Clop

La policía ucraniana allanó las instalaciones y detuvo a miembros del grupo Clop. Las fuerzas del orden también desactivaron parte de la infraestructura de los atacantes, lo que, sin embargo, no detuvo las actividades del grupo.

Ataques a dispositivos NAS

En el segundo trimestre, los atacantes que tienen como objetivo los dispositivos de almacenamiento conectados a la red (NAS) intensificaron sus actividades. Apareció la nueva familia Qlocker, que empaqueta los archivos del usuario en archivos 7zip con una contraseña. También empezaron a tomar impulso las actividades de los viejos conocidos, ech0raix y AgeLocker.

Número de nuevas modificaciones de troyanos cifradores

En el segundo trimestre de 2021, detectamos 14 nuevas familias de troyanos cifradores y 3905 nuevas modificaciones de este tipo de malware.

Número de nuevas modificaciones de troyanos cifradores, segundo trimestre de 2020, segundo trimestre de 2021 (descargar)

Número de usuarios atacados por troyanos cifradores

En el segundo trimestre de 2021, los productos y tecnologías de Kaspersky protegieron a 97 451 usuarios de ataques de cifrado.

Número de usuarios únicos atacados por troyanos cifradores, segundo trimestre de 2021 (descargar)

Geografía de los ataques de los troyanos cifradores

Geografía de los ataques de los troyanos cifradores, segundo trimestre de 2021 (descargar)

| País*. | %** | |

| 1 | Bangladesh | 1.85 |

| 2 | Etiopía | 0.51 |

| 3 | China | 0.49 |

| 4 | Pakistán | 0.40 |

| 5 | Egipto | 0.38 |

| 6 | Indonesia | 0.36 |

| 7 | Afganistán | 0.36 |

| 8 | Vietnam | 0.35 |

| 9 | Myanmar | 0.35 |

| 10 | Nepal | 0.33 |

* En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 50 000).

**Porcentaje de usuarios únicos atacados por troyanos cifradores, respecto al total de usuarios únicos de los productos de Kaspersky en el país.

TOP 10 de las familias de troyanos cifradores más difundidas

| Nombre | Veredictos | %* | |

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 20.66 |

| 2 | Stop | Trojan-Ransom.Win32.Stop | 19.70 |

| 3 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 9.10 |

| 4 | (veredicto genérico) | Trojan-Ransom.Win32.Crypren | 6.37 |

| 5 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 6.08 |

| 6 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 5.87 |

| 7 | (veredicto genérico) | Trojan-Ransom.Win32.Agent | 5.19 |

| 8 | PolyRansom/VirLock | Virus.Win32.Polyransom / Trojan-Ransom.Win32.PolyRansom | 2.39 |

| 9 | (veredicto genérico) | Trojan-Ransom.Win32.Crypmod | 1.48 |

| 10 | (veredicto genérico) | Trojan-Ransom.MSIL.Encoder | 1.26 |

Proporción de usuarios únicos de Kaspersky atacados por una determinada familia de troyanos cifradores, respecto al total de los usuarios atacados por dicho malware.

Criptomineros

Número de modificaciones de nuevos criptomineros

En el segundo trimestre de 2021, las soluciones de Kaspersky detectaron 31 443 nuevas modificaciones de criptomineros.

Número de nuevas modificaciones de criptomineros, segundo trimestre de 2021 (descargar)

Número de usuarios atacados por criptomineros

En el segundo trimestre, detectamos ataques con malware de criptominería en los equipos de 363 516 usuarios de productos de Kaspersky en todo el mundo. Al mismo tiempo, el número de usuarios atacados disminuyó gradualmente durante el trimestre, es decir, se reanudó la tendencia a la baja de la actividad de los criptomineros.

Número de usuarios únicos atacados por criptomineros, segundo trimestre de 2021 (descargar)

Geografía de los ataques de los criptomineros

Geografía de los ataques de los criptomineros, segundo trimestre de 2021 (descargar)

| País*. | %** | |

| 1 | Afganistán | 3.99 |

| 2 | Etiopía | 2.66 |

| 3 | Ruanda | 2.19 |

| 4 | Uzbekistán | 1.61 |

| 5 | Mozambique | 1.40 |

| 6 | Sri Lanka | 1.35 |

| 7 | Vietnam | 1.33 |

| 8 | Kazajstán | 1.31 |

| 9 | Azerbaiyán | 1.21 |

| 10 | Tanzania | 1.19 |

* En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 50 000).

**Porcentaje de usuarios únicos atacados por criptomineros, del total de usuarios únicos de los productos de Kaspersky en el país.

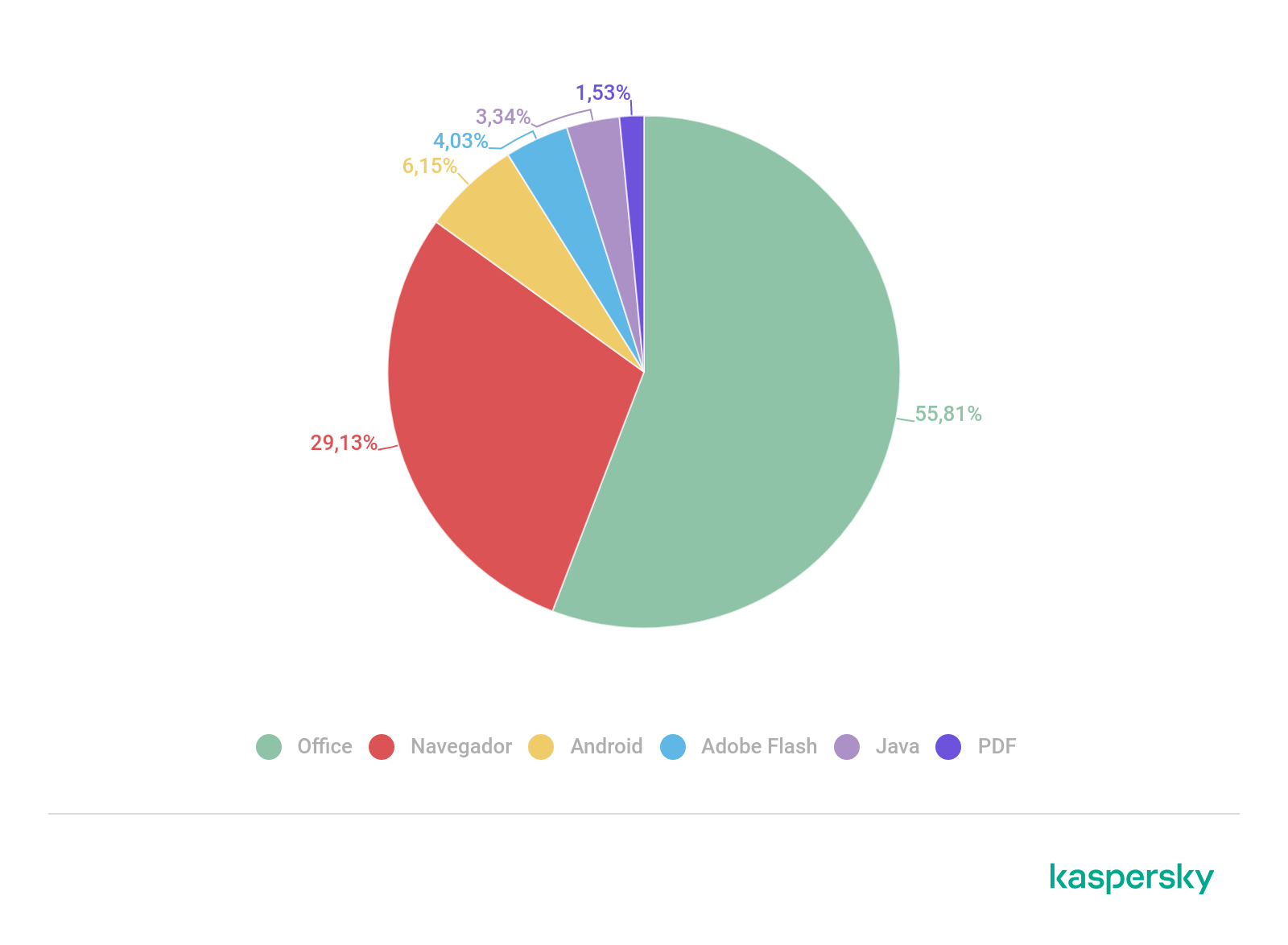

Aplicaciones vulnerables utilizadas por los atacantes en los ciberataques

El segundo trimestre de 2021 trajo consigo pequeños cambios en nuestras estadísticas sobre los exploits utilizados por los atacantes. En particular, la proporción de exploits para Microsoft Office disminuyó hasta el 55,81% del total de amenazas de este tipo. Por el contrario, la proporción de exploits que atacan a los navegadores más populares aumentó en alrededor de 3 p.p., alcanzando el 29,13%.

Distribución de los exploits utilizados por los atacantes, por tipo de aplicación atacada, segundo trimestre de 2021 (descargar)

El segundo trimestre de 2021 fue recordado por la aparición de varias vulnerabilidades peligrosas en muchas de las versiones de la familia de sistemas operativos Microsoft Windows, muchas de ellas detectadas en el mundo real. Solo nuestros expertos encontraron tres vulnerabilidades que fueron utilizadas en ataques selectivos:

- CVE-2021-28310 es una vulnerabilidad de escritura fuera de límites (OOB) en la biblioteca Microsoft DWM Core utilizada por Desktop Window Manager. Debido a la insuficiente validación en el código de la matriz de datos, un usuario sin privilegios que utilice la API de DirectComposition puede escribir sus propios datos en los sectores de memoria que controla. Esto corrompe los datos de los objetos reales, lo que a su vez puede llevar a la ejecución de códigos arbitrarios;

- CVE-2021-31955 es una vulnerabilidad de tipo divulgación de información que revela información sobre objetos del kernel. En conjunto con otros exploits, permite a que los atacantes ataquen los sistemas vulnerables.

- CVE-2021-31956 es una vulnerabilidad en el controlador del sistema de archivos ntfs.sys. Esto se debe a una comprobación de tamaño incorrecta, por lo que un atacante puede provocar un desbordamiento de búfer si utiliza parámetros bien elegidos.

Lea más sobre estas vulnerabilidades y su explotación en nuestros artículos “PuzzleMaker attacks with Chrome zero-day exploit chain” y “Zero-day vulnerability in Desktop Window Manager (CVE-2021-28310) used in the wild“.

Otros investigadores de seguridad descubrieron una serie de vulnerabilidades en los navegadores, entre ellas las siguientes:

- CVE-2021-33742 es una falla en el motor de navegación Trident de Microsoft (también conocido como MSHTML) que permite escribir datos fuera de la memoria de los objetos que se manejan;

- Se encontraron circulando en Internet tres vulnerabilidades en Google Chrome, que explotan fallas en varios componentes del navegador: CVE-2021-30551, una interpretación errónea del tipo de datos en el motor de scripting v8, CVE-2021-30554, una vulnerabilidad del tipo use-after-free en un componente de WebGL, y CVE-2021-21220, una vulnerabilidad de corrupción de la pila.

- También se han descubierto tres vulnerabilidades en el motor del navegador WebKit, que ahora se utiliza sobre todo en los productos de Apple (como el navegador Safari): CVE-2021-30661, una vulnerabilidad use-after-free, CVE-2021-30665, una vulnerabilidad que causa corrupción de memoria, y CVE-2021-30663, una vulnerabilidad que causa un desbordamiento de variables enteras.

Todas estas vulnerabilidades permiten que un delincuente ataque sigilosamente el sistema de un usuario si éste abre un sitio web malicioso en un navegador sin parchar.

En el segundo trimestre se encontraron dos vulnerabilidades similares (CVE-2021-31201 y CVE-2021-31199) que explotaban errores de desbordamiento de enteros en el componente del criptoproveedor de Microsoft Windows. Utilizando estas vulnerabilidades, un atacante podría preparar un documento firmado especial que le permita ejecutar códigos arbitrarios en el contexto de una aplicación que utilice la biblioteca vulnerable.

Pero el tema principal del trimestre fueron las vulnerabilidades críticas CVE-2021-1675 y CVE-2021-34527 en el servicio Microsoft Windows Print Spooler, tanto en las ediciones de servidor como de cliente. Su descubrimiento, junto con el exploit de prueba de concepto, causó un gran revuelo entre los expertos y los medios de comunicación, que bautizaron una de las vulnerabilidades como PrintNightmare. La explotación de estas vulnerabilidades es bastante trivial, porque el servicio Print Spooler está prehabilitado en Windows, y los métodos por los que se lleva a cabo el ataque son accesibles incluso para los usuarios sin privilegios, incluyendo los usuarios remotos. En este último caso, el mecanismo RPC puede ser utilizado para el ataque. Como resultado, un atacante de bajo nivel no solo puede tomar el control de una máquina local sino también de un controlador de dominio si estos sistemas no han sido actualizados a tiempo o si no se han aplicado las técnicas disponibles de mitigación de riesgos asociados a estas vulnerabilidades.

Entre las amenazas a la red del segundo trimestre de 2021, siguen siendo relevantes los intentos de fuerza bruta para averiguar contraseñas en protocolos y servicios populares, como RDP, SSH y MSSQL, entre otros. Los ataques de exploits que utilizan EternalBlue, EternalRomance y similares siguen siendo comunes, aunque su proporción está disminuyendo lentamente. Entre los nuevos ataques se encuentra CVE-2021-31166, una vulnerabilidad en la pila de protocolos HTTP de Microsoft Windows que provoca una denegación de servicio al procesar peticiones en un servidor web. Los atacantes también están utilizando la conocida vulnerabilidad NetLogon (también conocida como CVE-2020-1472) para obtener el control de los sistemas objetivo, y en el caso de los servidores con implementaciones de Microsoft Exchange Server, las vulnerabilidades encontradas hace muy poco, durante los ataques selectivos de HAFNIUM.

Ataques a macOS

En el contexto de las amenazas a la plataforma macOS, el segundo trimestre estuvo dominado por la aparición de nuevos ejemplares del troyano XCSSET. Este malware se centra en el robo de datos de los navegadores y otras aplicaciones, y destaca por infectar los proyectos del entorno de desarrollo Xcode para su propagación. El troyano es un script bash empaquetado con la utilidad SHC, que le permite eludir la protección de macOS, que no bloquea la ejecución de scripts. Durante la ejecución del script, la utilidad SHC utiliza el algoritmo RC4, para descifrar la carga útil, que a su vez descarga módulos adicionales.

TOP 20 de amenazas para macOS

| Veredicto | %* | |

| 1 | AdWare.OSX.Pirrit.j | 14.47 |

| 2 | AdWare.OSX.Pirrit.ac | 13.89 |

| 3 | AdWare.OSX.Pirrit.o | 10.21 |

| 4 | AdWare.OSX.Pirrit.ae | 7.96 |

| 5 | AdWare.OSX.Bnodlero.at | 7.94 |

| 6 | Monitor.OSX.HistGrabber.b | 7.82 |

| 7 | Trojan-Downloader.OSX.Shlayer.a | 7.69 |

| 8 | AdWare.OSX.Bnodlero.bg | 7.28 |

| 9 | AdWare.OSX.Pirrit.aa | 6.84 |

| 10 | AdWare.OSX.Pirrit.gen | 6.44 |

| 11 | AdWare.OSX.Cimpli.m | 5.53 |

| 12 | Trojan-Downloader.OSX.Agent.h | 5.50 |

| 13 | Backdoor.OSX.Agent.z | 4.64 |

| 14 | Trojan-Downloader.OSX.Lador.a | 3.92 |

| 15 | AdWare.OSX.Bnodlero.t | 3.64 |

| 16 | AdWare.OSX.Bnodlero.bc | 3.36 |

| 17 | AdWare.OSX.Ketin.h | 3.25 |

| 18 | AdWare.OSX.Bnodlero.ay | 3.08 |

| 19 | AdWare.OSX.Pirrit.q | 2.84 |

| 20 | AdWare.OSX.Pirrit.x | 2.56 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios de las soluciones de seguridad de Kaspersky para macOS atacados

Al igual que en el trimestre anterior, la mayoría de las amenazas para macOS del TOP 20 fueron diversos adware: quince de las veinte posiciones. Como de costumbre, las familias Pirrit y Bnodlero hicieron de las suyas. Las primeras representan dos tercios del número total de amenazas.

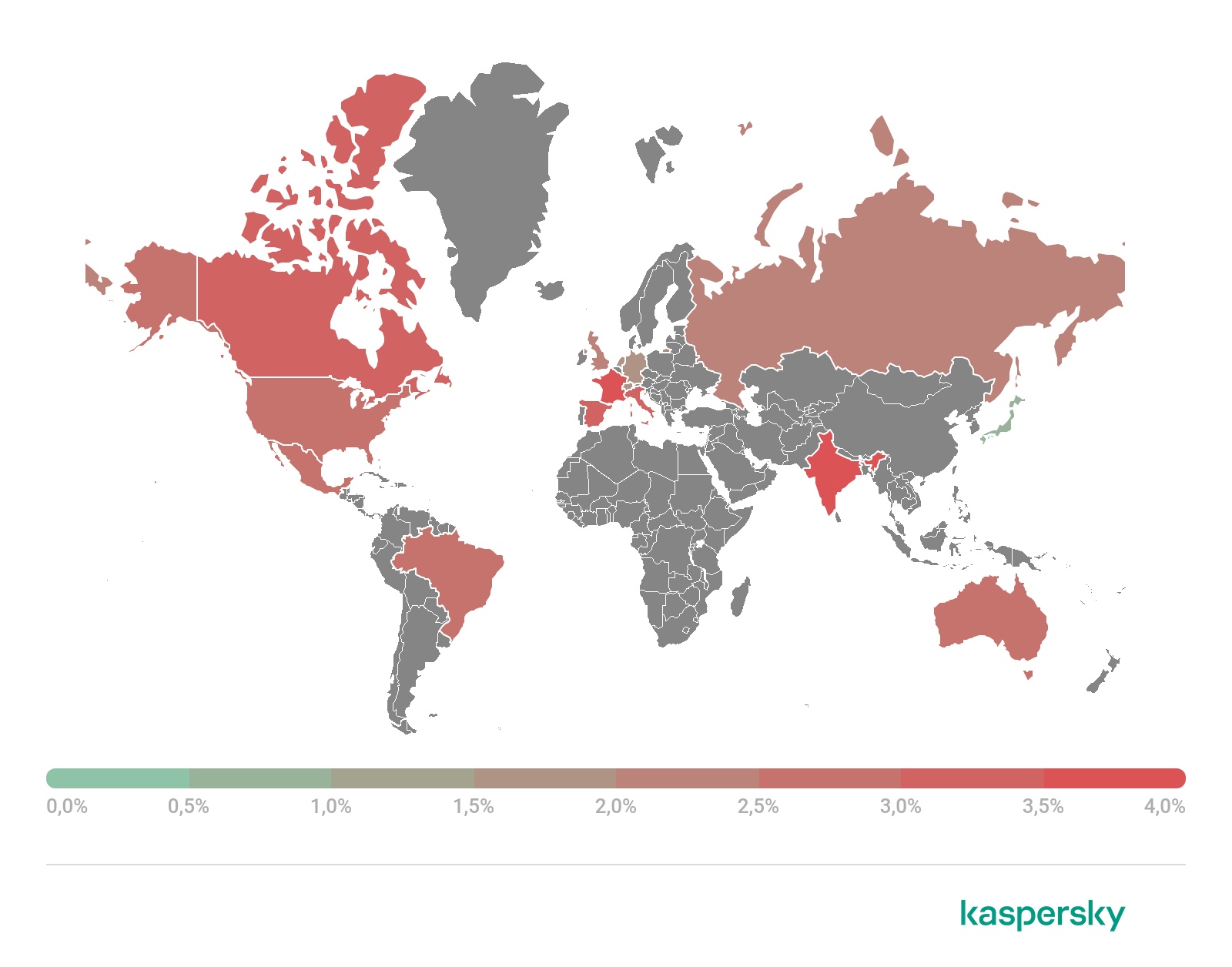

Geografía de las amenazas para macOS

Geografía de las amenazas para macOS, segundo trimestre de 2021 (descargar)

| País*. | %** | |

| 1 | India | 3.77 |

| 2 | Francia | 3.67 |

| 3 | España | 3.45 |

| 4 | Canadá | 3.08 |

| 5 | Italia | 3.00 |

| 6 | México | 2.88 |

| 7 | Brasil | 2.82 |

| 8 | EE.UU. | 2.69 |

| 9 | Australia | 2.53 |

| 10 | Reino Unido | 2.33 |

Hemos excluido de la clasificación aquellos países en los que el número de usuarios de las soluciones de protección de Kaspersky para macOS es relativamente bajo (menos de 10 000).

** Proporción de usuarios únicos atacados en el país en relación con todos los usuarios de las soluciones de seguridad para macOS de Kaspersky en el país.

En el segundo trimestre de 2021, India (3,77%) tuvo la mayor proporción de usuarios atacados, siendo la familia de aplicaciones de adware Pirrit la más común. Una situación similar se observa en Francia (3,67%) y España (3,45%), que ocupan el segundo y tercer lugar respectivamente.

Ataques contra el Internet de las cosas (IoT)

Estadísticas de las amenazas para IoT

Como antes, en el segundo trimestre de 2021 la mayoría de los dispositivos que atacaron las trampas de Kaspersky lo hicieron a través de Telnet.

| Telnet | 70,55% |

| SSH | 29,45% |

Tabla de distribución de los servicios atacados, por el número de direcciones IP únicas de los dispositivos atacantes, segundo trimestre de 2021

Si observamos las sesiones de los ciberdelincuentes con los hanypots de Kaspersky, la situación es similar: el control a través de Telnet se utilizó con mucha más frecuencia.

| Telnet | 63,06% |

| SSH | 36,94% |

Tabla de distribución de las sesiones de trabajo de los ciberdelincuentes con las trampas de Kaspersky, segundo trimestre de 2021

Las 10 principales amenazas descargadas en dispositivos IoT a través de Telnet

| Veredicto | %* | |

| 1 | Backdoor.Linux.Mirai.b | 30,25% |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 27,93% |

| 3 | Backdoor.Linux.Mirai.ba | 5,82% |

| 4 | Backdoor.Linux.Agent.bc | 5,10% |

| 5 | Backdoor.Linux.Gafgyt.a | 4,44% |

| 6 | Trojan-Downloader.Shell.Agent.p | 3,22% |

| 7 | RiskTool.Linux.BitCoinMiner.b | 2,90% |

| 8 | Backdoor.Linux.Gafgyt.bj | 2,47% |

| 9 | Backdoor.Linux.Mirai.cw | 2,52% |

| 10 | Backdoor.Linux.Mirai.ad | 2,28% |

* Proporción de la amenaza específica que se descargó en el dispositivo infectado como resultado de un ataque Telnet exitoso, del número total de amenazas descargadas.

Las estadísticas detalladas sobre las amenazas del IoT se publican en el informe sobre DDoS del segundo trimestre de 2021: https://securelist.ru/ddos-attacks-in-q2-2021/102607/#ataki-na-iot-xanipoty

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los atacantes crean estos sitios a propósito; los sitios infectados pueden ser contenidos generados por los usuarios (como foros) o recursos legítimos comprometidos.

Países de origen de los ataques web: TOP 10

Estas estadísticas muestran el desglose por países de las fuentes de los ataques de Internet bloqueados por los productos de Kaspersky en las computadoras de los usuarios (páginas web con redirecciones a exploits, sitios con malware, centros de control de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

En el segundo trimestre de 2021, las soluciones de Kaspersky repelieron 1 686 025 551 ataques procedentes de sitios de Internet de todo el mundo. Se detectaron un total de 675 832 360 URL únicas que provocaron reacciones del antivirus web.

Distribución por países de las fuentes de ataques web, segundo trimestre de 2021 (descargar)

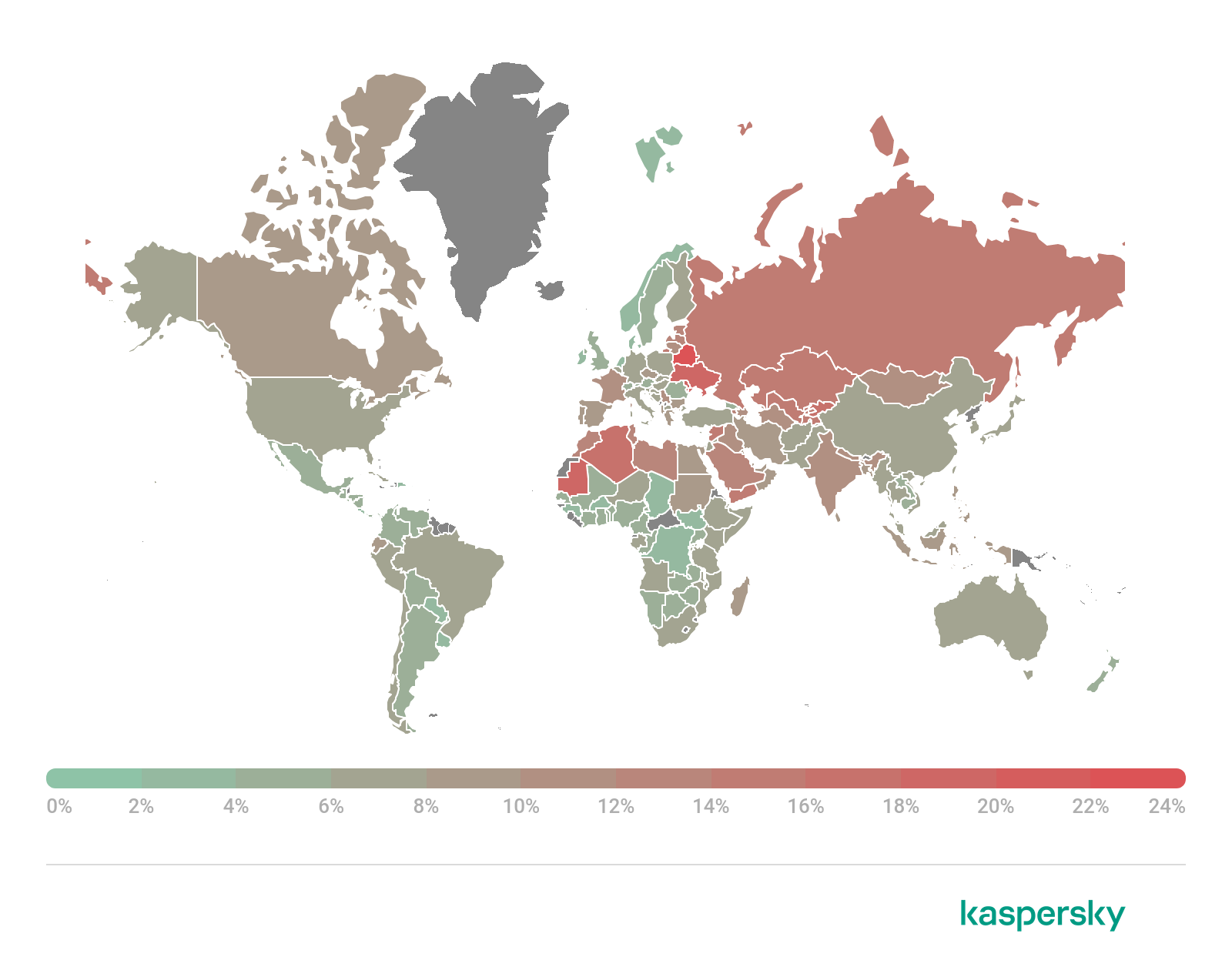

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Con el fin de estimar el riesgo de infección por malware a través de Internet al que están expuestas las computadoras de los usuarios en diferentes países del mundo, calculamos en cada país el porcentaje de usuarios de los productos de Kaspersky en los que el antivirus web realizó detecciones durante el periodo cubierto por el informe. Los datos obtenidos son una medida de la agresividad del entorno en el que operan las computadoras en diferentes países.

Recordamos al lector que esta clasificación toma en cuenta solo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, como RiskTool y programas publicitarios.

| País*. | % de usuarios atacados ** |

|

| 1 | Bielorrusia | 23.65 |

| 2 | Mauritania | 19.04 |

| 3 | República de Moldova | 18.88 |

| 4 | Ucrania | 18.37 |

| 5 | Kirguistán | 17.53 |

| 6 | Argelia | 17.51 |

| 7 | Siria | 15.17 |

| 8 | Uzbekistán | 15.16 |

| 9 | Kazajstán | 14.80 |

| 10 | Tayikistán | 14.70 |

| 11 | Rusia | 14.54 |

| 12 | Yemen | 14.38 |

| 13 | Túnez | 13.40 |

| 14 | Estonia | 13.36 |

| 15 | Letonia | 13.23 |

| 16 | Libia | 13.04 |

| 17 | Armenia | 12.95 |

| 18 | Marruecos | 12.39 |

| 19 | Arabia Saudita | 12.16 |

| 20 | Macao | 11.67 |

* En los cálculos hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

* * Porcentaje de usuarios únicos que han estado expuestos a ataques web lanzados por objetos maliciosos de clase Malware, del total de usuarios únicos de los productos de Kaspersky en el país.

Estas estadísticas se basan en los veredictos de detección del módulo antivirus web, proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para la transferencia de sus datos estadísticos.

En promedio, el 9,43% de las computadoras de los usuarios de Internet en el mundo fueron atacados por programas de la clase malware al menos una vez durante el trimestre.

Geografía de los ataques web, segundo trimestre de 2021 (descargar)

Amenazas locales

En esta sección analizamos los datos estadísticos obtenidos durante el funcionamiento de los módulos OAS y ODS de los productos de Kaspersky. Se contabilizaron los programas maliciosos encontrados en los equipos de los usuarios o en los medios extraíbles conectados a ellos (memorias flash, tarjetas de memoria de cámaras, teléfonos, discos duros externos) o que habían entrado en el equipo de forma subrepticia (programas incluidos en instaladores complejos, archivos cifrados, etc.).

Nuestro antivirus de archivos detectó 68 294 298 objetos maliciosos y potencialmente no deseados en el segundo trimestre de 2021.

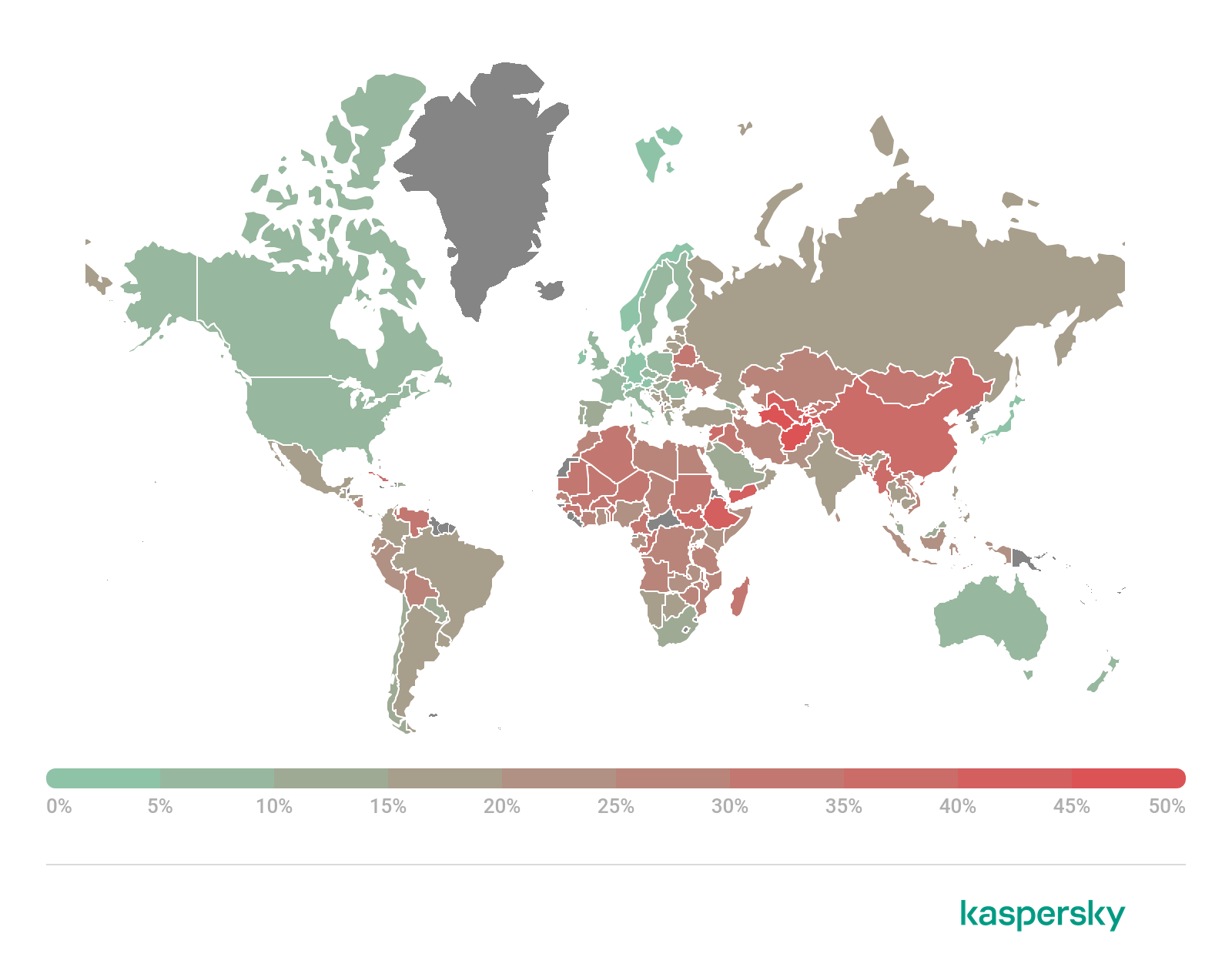

Países en que los equipos de usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada país, se ha calculado el porcentaje de usuarios de productos de Kaspersky donde entró en funcionamiento el Antivirus de archivos en el período cubierto por el informe. Esta estadística refleja el nivel de infección de los equipos en diferentes países del mundo.

Cabe notar que esta calificación solo tiene en cuenta los ataques de malware. No se ha considerado las reacciones de los antivirus a los programas potencialmente maliciosos o no deseados, como RiskTools y el adware.

| País*. | % de usuarios atacados ** |

|

| 1 | Turkmenistán | 49.38 |

| 2 | Tayikistán | 48.11 |

| 3 | Afganistán | 46.52 |

| 4 | Uzbekistán | 44.21 |

| 5 | Etiopía | 43.69 |

| 6 | Yemen | 43.64 |

| 7 | Cuba | 38.71 |

| 8 | Myanmar | 36.12 |

| 9 | Siria | 35.87 |

| 10 | Sudán del Sur | 35.22 |

| 11 | China | 35.14 |

| 12 | Kirguistán | 34.91 |

| 13 | Bangladesh | 34.63 |

| 14 | Venezuela | 34.15 |

| 15 | Benín | 32.94 |

| 16 | Argelia | 32.83 |

| 17 | Iraq | 32.55 |

| 18 | Madagascar | 31.68 |

| 19 | Mauritania | 31.60 |

| 20 | Bielorrusia | 31.38 |

*En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

**Proporción de usuarios únicos en cuyos equipos se bloquearon las amenazas locales de la clase Malware, del total de usuarios únicos de los productos de Kaspersky en el país.

Geografía de los intentos de infección local, segundo trimestre de 2021 (descargar)

Evolución de las ciberamenazas en el segundo trimestre de 2021 Estadísticas de computadoras PC