La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

Cifras del año

En 2019, los productos y tecnologías de Kaspersky para dispositivos móviles detectaron:

- 3 503 952 paquetes de instalación maliciosos.

- 69 777 nuevos troyanos bancarios móviles.

- 68 362 nuevos troyanos de ransomware móviles.

Tendencias del año

Resumiendo los resultados de 2019, destacamos dos de las tendencias más interesantes del año saliente:

- Los ataques a los datos personales de los usuarios se han vuelto más frecuentes.

- Los casos de detección de troyanos en los sitios de aplicaciones más populares se han vuelto más frecuentes.

Más adelante en el informe se detallará cada tendencia, con ejemplos y estadísticas.

Ataques a los datos personales: software acosador

Durante el año pasado, se multiplicó por 1,5 el número de casos de ataques a los datos personales de los usuarios de dispositivos móviles (de 40 386 usuarios únicos atacados en 2018, a 67 500 en 2019). No se trata de spyware ni de troyanos clásicos, sino del llamado software acosador (stalkerware).

Número de usuarios únicos atacados por stalkerware, 2018–2019 (descargar)

El stalkerware se puede dividir en dos grandes categorías:

- Aplicaciones rastreadoras.

- Aplicaciones de seguimiento completo.

Los creadores de rastreadores, por regla general, se limitan a implementar dos funciones principales: rastrear las coordenadas de la víctima e interceptar SMS. Hasta hace poco, muchas de esas aplicaciones, en su mayoría gratuitas, se podían encontrar en el sitio oficial de Google Play. Despues de los cambios en la política de Google Play introducidos a finales de 2018, la mayor parte de este software fue eliminado de la tienda y la mayoría de los desarrolladores dejaron de brindar asistencia técnica a sus productos. Sin embargo, estos rastreadores todavía se pueden encontrar en los sitios de desarrolladores y de terceros.

Si una de estas aplicaciones logra instalarse en el dispositivo, la correspondencia del usuario y los datos sobre su ubicación se tornan disponibles para terceros. Y no necesariamente solo para quien puso al usuario bajo vigilancia: la parte cliente-servidor de algunos servicios se escribe sin tomar en cuenta los requisitos mínimos de seguridad, y cualquiera puede acceder a los datos recopilados.

Con el stalkerware completo la situación es un poco diferente: estas aplicaciones tampoco están en la tienda Google Play, pero sus desarrolladores prestan una asistencia técnica muy activa. Por lo general, se trata de soluciones comerciales con amplias capacidades de espionaje. En un dispositivo comprometido, pueden recopilar casi cualquier información: fotos (tanto el archivo con todas las fotos, como solo ciertas imágenes, por ejemplo, las tomadas en una ubicación determinada), llamadas telefónicas, SMS, información de ubicación, clics en la pantalla (registro de pulsaciones de teclas), etc.

Captura de pantalla del sitio del desarrollador de la aplicación de stalkerware que muestra las capacidades de este software

Muchas aplicaciones utilizan derechos de raíz y extraen del almacenamiento seguro del sistema el historial de la correspondencia en redes sociales y la mensajería instantánea. Si no obtiene el acceso requerido, el software acosador puede tomar capturas de pantalla, hacer un seguimiento de los clics en la pantalla e incluso extraer el texto de los mensajes entrantes y salientes de las ventanas de los mensajeros instantáneos más populares que usan la función Accesibilidad. Un ejemplo es la aplicación comercial de spyware Monitor Minor.

Captura de pantalla del sitio del desarrollador de la aplicación de stalkerware, que muestra las capacidades del software para interceptar datos de redes sociales y mensajería instantánea

Los desarrolladores del espía comercial FinSpy fueron un poco más allá, agregando la capacidad de interceptar la correspondencia de mensajeros instantáneos protegidos (Signal, Threema, etc.). Para garantizar la intercepción, la aplicación obtiene los derechos de raíz explotando la vulnerabilidad CVE-2016-5195 (también conocida como Dirty Cow). La intención es que la víctima use un dispositivo antiguo con el núcleo antiguo del sistema operativo, donde el exploit funcionará con éxito y permitirá obtener privilegios de raíz.

Vale la pena señalar que la base de usuarios de aplicaciones de mensajería instantánea es de cientos de millones de personas. Las llamadas clásicas y los SMS se usan cada vez menos: la comunicación por mensajes de texto, llamadas de voz o video, está migrando gradualmente a los sistemas de mensajería instantánea. De ahí el creciente interés en los datos de estas aplicaciones.

Ataques a datos personales: aplicaciones publicitarias

En 2019, observamos un aumento significativo en el número de amenazas de otra clase: las aplicaciones publicitarias (Adware), uno de cuyos objetivos es la recopilación de los datos personales almacenados en dispositivos móviles.

Las estadísticas muestran que el número de usuarios atacados por aplicaciones publicitarias en 2019 se mantiene aproximadamente en el mismo nivel que en 2018.

Número de usuarios atacados por adware, 2018 y 2019 (descargar)

Al mismo tiempo, el número de paquetes de instalación de publicidad detectados casi se ha duplicado en comparación con 2018.

Número de paquetes de instalación de aplicaciones publicitarias detectados, 2018 y 2019 (descargar)

Por lo general, estos indicadores están correlacionados, pero no en el caso del adware. Esto puede explicarse por varios factores:

- Los paquetes de instalación de adware se generan automáticamente y se distribuyen literalmente en todas partes, pero por alguna razón no llegan al público objetivo. Quizás sea porque se los detecta inmediatamente después de generados y no se propagan más.

- A menudo, tales aplicaciones no contienen nada útil, excepto un módulo de publicidad, y por lo tanto, la víctima las elimina de inmediato (si, por supuesto, se le permite hacerlo).

Sin embargo, por segundo año consecutivo el adware es parte de nuestro TOP 3 de amenazas detectadas. Y podemos decir que este es uno de los tipos de amenazas más populares, lo que está confirmado por las estadísticas de KSN: si se observa las 10 principales amenazas móviles que atacaron a más usuarios en 2019, cuatro de cada diez puestos corresponden a aplicaciones de la clase Adware, y uno de los representantes de la familia HiddenAd ocupa el tercer lugar.

| Amenaza | %* | |

| 1 | DangerousObject.Multi.Generic | 35,83 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 8,30 |

| 3 | AdWare.AndroidOS.HiddenAd.et | 4,60 |

| 4 | AdWare.AndroidOS.Agent.f | 4,05 |

| 5 | Trojan.AndroidOS.Hiddapp.ch | 3,89 |

| 6 | DangerousObject.AndroidOS.GenericML | 3,85 |

| 7 | AdWare.AndroidOS.HiddenAd.fc | 3,73 |

| 8 | Trojan.AndroidOS.Hiddapp.cr | 2,49 |

| 9 | AdWare.AndroidOS.MobiDash.ap | 2,42 |

| 10 | Trojan-Dropper.AndroidOS.Necro.n | 1,84 |

*Porcentaje de usuarios atacados por este programa malicioso, del total de usuarios atacados.

En 2019, los desarrolladores de software de publicidad móvil no solo generaron decenas de miles de paquetes, sino que también introdujeron mejoras técnicas en sus productos, en particular, aprendieron a sortear las limitaciones del sistema operativo.

Por ejemplo, en Android, existen ciertas restricciones sobre el funcionamiento de las aplicaciones en segundo plano, necesarias para ahorrar batería. Esto tiene un impacto negativo en el funcionamiento de varias amenazas, entre ellas las aplicaciones de publicidad que prefieren “colgarse” en segundo plano y esperar, por ejemplo, que llegue un nuevo banner desde el centro de control. Desde la implementación de las restricciones, el trabajo de las aplicaciones que muestran anuncios fuera del contexto de su ventana (que es la mayoría entre el adware) se ha vuelto imposible.

Los creadores de la familia KeepMusic de aplicaciones publicitarias encontraron una elegante forma de enfrentarse a esta situación. Para eludir las restricciones, su software no solicita permiso, al contrario de las aplicaciones maliciosas. En cambio, el programa comienza a reproducir un archivo MP3 que solo tiene silencio grabado. El sistema operativo piensa que se está ejecutando un reproductor de música y no cierra el proceso en segundo plano de KeepMusic. Como resultado, la aplicación de publicidad puede conectarse en cualquier momento al servidor para obtener un banner y mostrarlo.

Ataques a datos personales: uso de la función Accesibilidad

En 2019, apareció la primera muestra de malware financiero móvil (Trojan-Banker.AndroidOS.Gustuff.a) que tenía implementado un mecanismo de gran autonomía. Hasta aquel momento, se habían utilizado dos métodos para robar dinero de una cuenta bancaria:

- A través de la banca por SMS desde el lado de la víctima. Este es un método autónomo de robo, que para ejecutarse necesita solo el destinatario de la transferencia. El bot puede almacenar información sobre el destinatario en su cuerpo o recibirla como un comando del centro de control. El troyano infecta el dispositivo y envía un SMS con una solicitud de transferencia a un número bancario especial, que automáticamente transfiere dinero al destinatario desde la cuenta del propietario del dispositivo. Con el aumento en el número de tales robos, los límites en las transferencias móviles se han hecho más estrictos, por lo que este vector de ataque ahora se considera “de reserva”.

- A través del robo de credenciales bancarias en línea. Este método ha sido predominante en los últimos años. Los ciberdelincuentes muestran una ventana de phishing en la pantalla del dispositivo de la víctima, idéntica al formulario de autorización de un banco, y se apoderan de las credenciales de la víctima. En este caso, los ciberdelincuentes deben realizar la transacción por su cuenta, a través de la aplicación en su dispositivo móvil o de un navegador. Al hacerlo, los sistemas antifraude del banco pueden detectar actividad anormal y frenarla. Como resultado, los atacantes pueden no tener éxito, incluso si la víctima tiene un dispositivo infectado.

En 2019, los ciberdelincuentes aplicaron un tercer método: el robo mediante la manipulación directa de la aplicación bancaria. En primer lugar, persuadían a la víctima para que iniciara la aplicación y la desbloqueara, por ejemplo, utilizando notificaciones PUSH falsas en nombre del banco. Al hacer clic en la notificación, la aplicación del banco se abre, y los atacantes, usando Accesibilidad, obtienen su control total: ahora pueden rellenar formularios, presionar botones, etc. Es más, el operador del bot no necesita hacer nada: el malware realiza todas las acciones necesarias para el robo.

El banco tiene un grado de confianza muy alto en la transferencia realizada de esta manera, y su volumen máximo puede exceder en un orden de magnitud los límites de transferencia de fondos utilizando la banca por SMS. Como resultado, los atacantes pueden agotar los fondos de la tarjeta de un sola vez.

El robo de fondos de cuentas bancarias no es el único uso malicioso que se le puede dar a Accesibilidad. De hecho, un malware con estos derechos puede controlar todos los procesos que se muestran en la pantalla, y cualquier aplicación de Android consiste en una representación visual: botones, formularios de entrada de datos, salida de información, etc.Incluso si los desarrolladores implementan sus propios controles, por ejemplo, un control deslizante que debe moverse a una velocidad determinada, esto también se puede hacer con los comandos de Accesibilidad. Por lo tanto, los delincuentes cibernéticos tienen enormes oportunidades para crear, quizás, las clases más peligrosas de malware móvil: troyanos espía, troyanos bancarios y troyanos de ransomware.

El uso de Accesibilidad por parte de los atacantes afecta los datos personales de los usuarios. Si antes, para robar información personal era necesario diseñar ventanas de phishing, aplicar la técnica de superposición y solicitar un montón de permisos, ahora es la misma víctima quien muestra los datos necesarios en la pantalla o los ingresa en los formularios. El delincuente solo tiene que mirar y anotar. Y el malware necesita algo más, puede iniciar la aplicación “Configuración” por sí mismo, presionar los botones necesarios y obtener los permisos requeridos.

Troyanos móviles en sitios populares: Google Play

Colocar malware en la plataforma principal de comercio para el sistema operativo Android es mucho más efectivo que usar métodos de ingeniería social para tratar de “persuadir” a la víctima de que instale la aplicación desde fuentes de terceros. Además, esta estrategia tiene una serie de ventajas para el atacante:

- Le permite eludir SafetyNet, la protección antivirus que forma parte de Android. Si un usuario instala una aplicación de Google Play, la probabilidad de que se instale sin hacer solicitudes adicionales (por ejemplo, sin una solicitud para deshabilitar la protección incorporada bajo un pretexto imaginario) es muy alta. Lo único que en este escenario puede proteger al usuario contra la infección es un software de seguridad de terceros.

- Eludir las barreras psicológicas. La tienda de aplicaciones oficial tiene un crédito de confianza mucho mayor que los “mercados” de terceros, y también actúa como una especie de vitrina donde se puede distribuir software de manera mucho más eficiente.

- Impacto exacto sin costes adicionales. En Google Play, se pueden colocar dobles de aplicaciones que visualmente son idénticas, por ejemplo, a las aplicaciones bancarias populares. Este es precisamente el vector de distribución de malware que caracteriza los ataques contra usuarios móviles de Brasil: hemos encontrado repetidamente en Google Play aplicaciones maliciosas que se hacen pasar por aplicaciones móviles de bancos brasileños.

Además de los dobles maliciosos, los ciberdelincuentes utilizaron otras técnicas para infectar el mayor número posible de dispositivos:

- El caso de CamScanner mostró que el comportamiento legítimo de la aplicación puede complementarse con funciones maliciosas mediante la actualización del código responsable de la publicidad dentro de la aplicación. Este es quizás el vector de ataque más sofisticado, ya que su éxito depende de una gran cantidad de factores, como la base de usuarios de la aplicación, la confianza del desarrollador en el código publicitario de terceros, el tipo de actividad maliciosa, etc.

- Otro ejemplo muestra que los cibercriminales colocan aplicaciones completamente funcionales de categorías populares de Google Play entre los usuarios. En el ejemplo del caso considerado, editores de fotos.

- La más triste es la situación del troyano de la familia Joker, cuyas muestras con gran frecuencia seguimos encontrando en Google Play. Los atacantes utilizaron tácticas de publicación masiva. Ponían en Google Play aplicaciones disfrazadas de cualquier cosa: utilidades para cambiar fondos de pantalla, soluciones de seguridad, juegos populares, etc. En algunos casos, los atacantes lograron llevar el número de descargas de troyanos a cientos de miles. Ningún otro vector de ataque llega a tanto público en tan poco tiempo.

La buena noticia es que Google y la industria antivirus se unieron para luchar contra la penetración de amenazas al sitio. Esta alianza debe mejorar la aparición de malware en la tienda oficial de aplicaciones de Google.

Estadísticas

En 2019, detectamos 3 503 952 paquetes de instalación maliciosos móviles, que es 1 817 190 menos que en el año anterior. No habíamos detectado un número tan pequeño de amenazas móviles desde 2015.

Número de paquetes de instalación móviles maliciosos para Android, 2015–2019 (descargar)

Durante tres años consecutivos venimos observando una disminución general en el número de amenazas móviles distribuidas en forma de paquetes de instalación. En muchos sentidos, este cuadro depende de las campañas específicas llevadas a cabo por los atacantes: algunos han reducido su actividad, otros han dejado de existir y los recién llegados a la industria aún no han ganado impulso.

Algo similar pasa con la cantidad de ataques que utilizan amenazas móviles: si en 2018 observamos un total de 116,5 millones de ataques, en 2019 ya eran 80 millones.

Número de ataques neutralizados por las soluciones móviles de Kaspersky, 2018–2019 (descargar)

Los indicadores volvieron al valor de hace un año, cuando la epidemia del troyano bancario Asacub aún no había comenzado.

Dado que la cantidad de ataques está correlacionada con la cantidad de usuarios atacados, también observamos una imagen similar en lo que respecta a este indicador.

Número de usuarios atacados por malware móvil, 2018–2019 (descargar)

Geografía según la proporción de usuarios atacados, 2019 (descargar)

TOP 10 de países según el porcentaje de usuarios atacados por malware móvil

| País* | %** |

| Irán | 60,64 |

| Pakistán | 44,43 |

| Bangladesh | 43,17 |

| Argelia | 40,20 |

| India | 37,98 |

| Indonesia | 35,12 |

| Nigeria | 33,16 |

| Tanzania | 28,51 |

| Arabia Saudita | 27,94 |

| Malasia | 27,36 |

*Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones de protección para dispositivos móviles de Kaspersky durante el periodo analizado fue menor a 25 000.

**El porcentaje de usuarios únicos atacados en el país en relación con todos los usuarios de las soluciones de seguridad móvil de Kaspersky en el país.

En 2019, Irán (60,64%) volvió a ocupar el primer lugar. El país ha mantenido posiciones de liderazgo por tercer año consecutivo. Las amenazas más comunes en Irán están relacionadas con adware o software potencialmente no deseado: Trojan.AndroidOS.Hiddapp.bn, AdWare.AndroidOS.Agent.fa, RiskTool.AndroidOS.Dnotua.yfe.

Pakistán (44,43%) subió del séptimo al segundo lugar, principalmente debido a un aumento en el número de usuarios atacados por aplicaciones publicitarias. La mayor contribución fue realizada por representantes de la familia AdWare.AndroidOS.HiddenAd. Algo similar ocurre con Bangladesh (43,17%): la participación de este país ha crecido debido a la actividad de las mismas familias de aplicaciones publicitarias.

Tipos de amenazas móviles

Distribución de nuevas amenazas móviles por tipo, 2018 y 2019 (descargar)

En 2019, el porcentaje de amenazas de la clase RiskTool disminuyó en 20 puntos porcentuales (32,46%). Creemos que la razón principal de su caída fue la fuerte reducción en la generación de amenazas de la familia SMSreg. Esta familia se caracteriza por realizar pagos (por ejemplo, transferencias o suscripción a servicios móviles) a través de SMS. Pero no informa explícitamente al usuario que el pago se realizará, que el dinero se debitará de la cuenta móvil, etc. Si en 2018 logramos obtener 1 970 742 paquetes de instalación de SMSreg, en 2019 este número disminuyó a 193 043. Sin embargo, el número de paquetes de otros representantes de esta clase de amenazas no ha disminuido, sino que, por el contrario, ha aumentado notablemente.

| Nombre de la familia | %* | |

| 1 | Agent | 27,48 |

| 2 | SMSreg | 16,89 |

| 3 | Dnotua | 13,83 |

| 4 | Wapron | 13,73 |

| 5 | SmsSend | 9,15 |

| 6 | Resharer | 4,62 |

| 7 | SmsPay | 3,55 |

| 8 | PornVideo | 2,51 |

| 9 | Robtes | 1,23 |

| 10 | Yoga | 1,03 |

*La proporción de paquetes de una determinada familia, del número total de paquetes de amenazas de clase de riskware detectados en 2019.

Skymobi y Paccy abandonaron el TOP 10 de familias de software potencialmente no deseado, porque el número de paquetes de instalación de estas familias descubiertos en 2019 disminuyó 10 veces. Es probable que sus creadores hayan reducido al mínimo su desarrollo y distribución, o que los hayan abandonado del todo. Sin embargo, apareció un nuevo jugador: la familia Resharer (4,62%), que ocupó el sexto lugar en la clasificación. Una característica de esta familia es el mecanismo de autodistribución, que consiste en publicar información sobre sí mismo en varios sitios o enviarla a la lista de contactos de la víctima.

Las aplicaciones publicitarias mostraron el crecimiento más serio: su participación creció en 14 p.p. El principal culpable de este crecimiento fue HiddenAd (26,81%), ya que el número de paquetes de instalación de esta familia creció en dos órdenes de magnitud en comparación con 2018.

| Nombre de la familia | %* | |

| 1 | HiddenAd | 26,81 |

| 2 | MobiDash | 20,45 |

| 3 | Ewind | 16,34 |

| 4 | Agent | 15,27 |

| 5 | Dnotua | 5,51 |

| 6 | Kuguo | 1,36 |

| 7 | Dowgin | 1,28 |

| 8 | Triada | 1,20 |

| 9 | Feiad | 1,01 |

| 10 | Frupi | 0,94 |

*Proporción de paquetes de una determinada familia, del número total de paquetes de amenazas de la clase adware detectados en 2019.

Las familias MobiDash (20,45%) y Ewind (16,34%) también mostraron un crecimiento sustancial. En cambio, la familia Agent (15,27%), que ocupaba una posición de liderazgo en 2018, cayó al cuarto lugar.

En comparación con 2018, el número de troyanos móviles detectados ha disminuido significativamente. Por segundo año consecutivo se observa la tendencia a la baja, pero los droppers siguen siendo una de las clases más numerosas de malware. La disminución más notable fue mostrada por la familia Hqwar: de 141 000 paquetes en 2018, a 22 000 en 2019. Al mismo tiempo, la familia Ingopack debutó en 2019: encontramos 115 654 muestras de este dropper.

Y la proporción de amenazas de clase troyana aumentó en 6 p.p. Las dos familias más numerosas de malware de esta clase son Boogr e Hiddapp. La primera incluye varios troyanos descubiertos utilizando la tecnología de aprendizaje automático. Una peculiaridad de la segunda es que oculta su icono en la lista de aplicaciones instaladas y, a partir de ese momento, sigue funcionando en segundo plano.

La proporción de troyanos de ransomware móvil ha aumentado ligeramente. El TOP 3 de las amenazas de esta clase permanece igual que en 2018: las familias Svpeng, Congur y Fusob ocuparon el primer, segundo y tercer lugar, respectivamente.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de malware no incluye software potencialmente no deseado, como RiskTool y AdWare.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 49,15 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 10,95 |

| 3 | Trojan.AndroidOS.Hiddapp.ch | 5,19 |

| 4 | DangerousObject.AndroidOS.GenericML | 5,08 |

| 5 | Trojan-Dropper.AndroidOS.Necro.n | 3,45 |

| 6 | Trojan.AndroidOS.Hiddapp.cr | 3,28 |

| 7 | Trojan-Banker.AndroidOS.Asacub.snt | 2,35 |

| 8 | Trojan-Dropper.AndroidOS.Hqwar.bb | 2,10 |

| 9 | Trojan-Dropper.AndroidOS.Lezok.p | 1,76 |

| 10 | Trojan-Banker.AndroidOS.Asacub.a | 1,66 |

| 11 | Trojan-Downloader.AndroidOS.Helper.a | 1,65 |

| 12 | Trojan-Banker.AndroidOS.Svpeng.ak | 1,60 |

| 13 | Trojan-Downloader.AndroidOS.Necro.b | 1,59 |

| 14 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,50 |

| 15 | Exploit.AndroidOS.Lotoor.be | 1,46 |

| 16 | Trojan.AndroidOS.Hiddapp.cf | 1,35 |

| 17 | Trojan.AndroidOS.Dvmap.a | 1,33 |

| 18 | Trojan-Banker.AndroidOS.Agent.ep | 1,31 |

| 19 | Trojan.AndroidOS.Agent.rt | 1,28 |

| 20 | Trojan-Dropper.AndroidOS.Tiny.d | 1,14 |

*Porcentaje de usuarios atacados por este programa malicioso, del total de usuarios atacados.

Según los resultados de 2019, el primer lugar en nuestro TOP 20 de malware para dispositivos móviles, como en años anteriores, lo ocupa el veredicto DangerousObject.Multi.Generic (49,15%), que utilizamos para designar el malware detectado mediante tecnologías en la nube. Estas se utilizan cuando las bases de datos antivirus todavía no tienen firmas ni métodos heurísticos para detectar determinados tipos de malware. Así se detecta el malware más reciente.

En segundo lugar está el veredicto Trojan.AndroidOS.Boogr.gsh (10,95%). Este veredicto basado en aprendizaje automático lo reciben los archivos que nuestro sistema reconoce como reconocidos como perjudiciales. Otro resultado del trabajo de este sistema son los objetos detectados mediante el veredicto DangerousObject.AndroidOS.GenericML (5,08% – cuarto lugar en la calificación). Tal veredicto se asigna a los archivos cuya estructura es idéntica a la estructura de los archivos maliciosos.

El tercer, sexto y decimosexto lugares fueron ocupados por representantes de la familia Hiddapp. Con este veredicto detectamos cualquier aplicación que oculta su icono de la lista de aplicaciones inmediatamente después de su lanzamiento. El trabajo posterior de dichas aplicaciones puede ser arbitrario: descargar o descartar otras aplicaciones, mostrar anuncios, etc.

El quinto y el decimotercer lugar fueron ocupados por representantes de la familia Necro de droppers y cargadores. Por el número de ejemplares de ambas clases de amenazas, los representantes de Necro no ingresaron al TOP 10 según el número de archivos detectados. Incluso la debilitada familia de droppers Hwar superó en gran medida el número de objetos generados. Sin embargo, los representantes de Necro a menudo se detectaron en los equipos de los usuarios, y esto se debió a la penetración de las amenazas de estas familias en el sitio de Google Play.

El séptimo y décimo lugares fueron ocupados por los troyanos bancarios de la familia Asacub. Si a principios de año los operadores del troyano seguían propagando malware activamente, a partir de marzo de 2019 notamos una disminución en la actividad de esta familia.

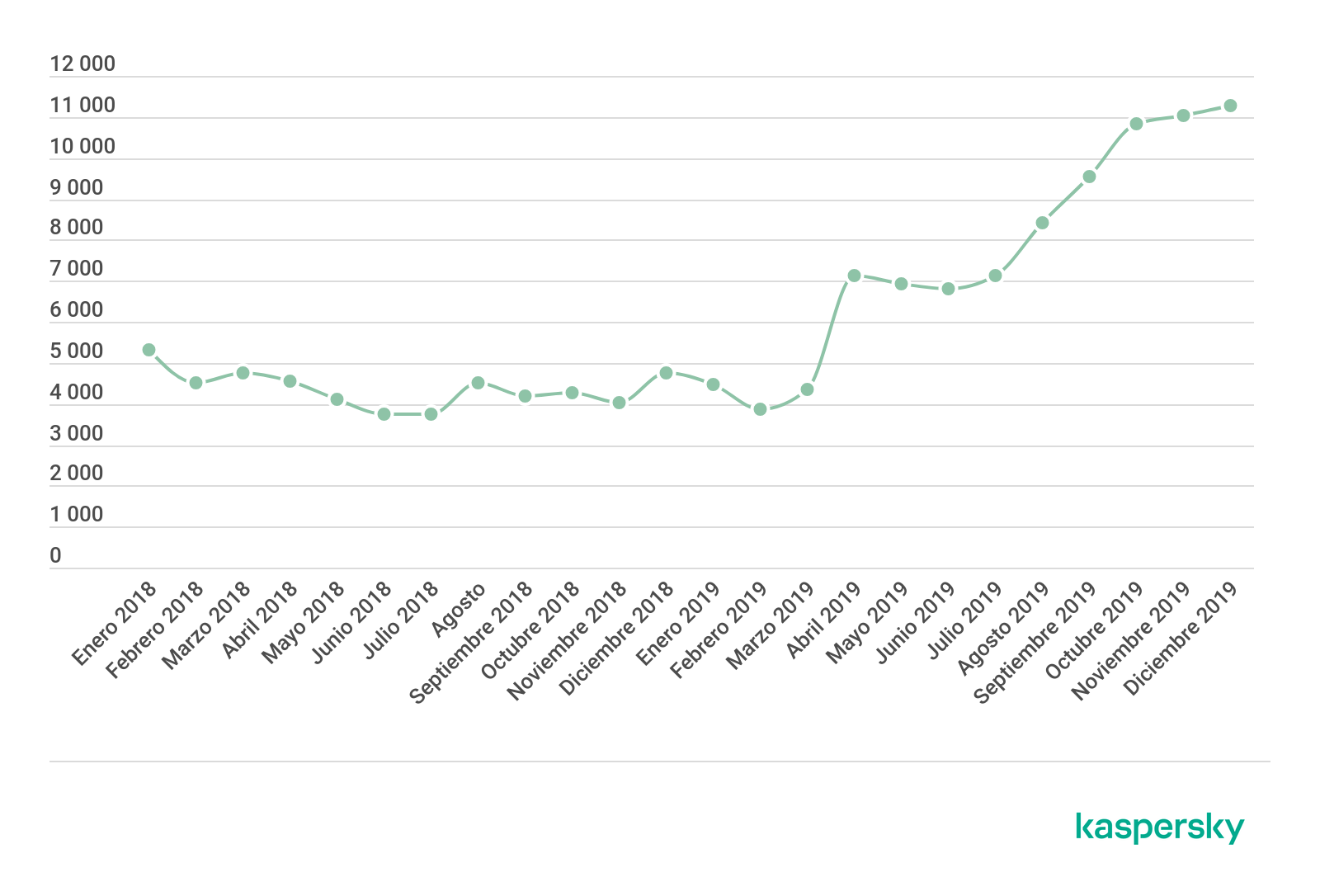

Número de usuarios únicos atacados por el troyano de banca móvil Asacub, 2019 (descargar)

En el octavo y decimocuarto lugar se establecieron los descargadores de la familia Hqwar. Su actividad ha disminuido significativamente: de 80 000 usuarios atacados en 2018, a 28 000 en 2019. Sin embargo, seguimos registrando intentos de infección y no excluimos el regreso de esta familia a posiciones de liderazgo.

Número de usuarios únicos atacados por el dropper móvil Hqwar, 2019 (descargar)

En noveno lugar hay otro descargador, esta vez de la familia Lezok: Trojan-Dropper.AndroidOS.Lezok.p (1,76%). Una diferencia significativa entre este troyano y Hqwar es que el malware se instala en el dispositivo incluso antes de llegar a las tiendas. Esto se evidencia en las estadísticas de KSN, según las cuales el troyano se detectó con mayor frecuencia en el directorio del sistema, bajo los nombres de PhoneServer, GeocodeService, etc.

| Ruta a la amenaza detectada | Número de usuarios únicos atacados | |

| 1 | /system/priv-app/PhoneServer/ | 49 688 |

| 2 | /system/priv-app/GeocodeService/ | 9747 |

| 3 | /system/priv-app/Helper/ | 6784 |

| 4 | /system/priv-app/com.android.telephone/ | 5030 |

| 5 | /system/priv-app/ | 1396 |

| 6 | /system/priv-app/CallerIdSearch/ | 1343 |

Después de que el dispositivo se inicia, Lezok lanza su carga útil en el sistema, y lo hace incluso si la víctima elimina los archivos mediante herramientas del sistema operativo o realiza el procedimiento de restablecimiento del dispositivo a la configuración de fábrica. El truco es que el troyano es parte del firmware de fábrica y puede cargar (restaurar) los archivos borrados.

El último troyano que merece atención es Trojan-Downloader.AndroidOS.Helper.a (1,56%), en la undécima posición en la calificación. A pesar de las quejas sobre la imposibilidad de eliminar este troyano, deshacerse de él sí es posible. Sin embargo, en el sistema infectado hay otro troyano instalado por Helper, que es el difícil de eliminar. A juzgar por las estadísticas de KSN, los representantes de las familias Trojan-Downloader.AndroidOS.Triada o Trojan.AndroidOS.Dvmap pueden ser portadores de Helper. Después de que la víctima elimina a Helper, un representante de una de estas dos familias nuevamente lo descarga e instala.

Troyanos bancarios móviles

En 2019, descubrimos 69 777 paquetes de instalación de troyanos de banca móvil, la mitad en comparación con el año anterior. Sin embargo, la proporción de troyanos bancarios respecto a todas las amenazas detectadas ha aumentado ligeramente, a consecuencia de la disminución en la actividad de otras clases y familias de malware móvil.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab en 2019 (descargar)

El número de paquetes de instalación de troyanos bancarios detectados, al igual que el número de ataques, fueron influidos por la campaña de distribución de troyanos Asacub, cuya actividad, desde abril de 2019, está en franca caída.

Número de ataques de troyanos bancarios móviles, 2018 y 2019 (descargar)

Vale la pena señalar que a lo largo del año el número promedio de ataques fue de aproximadamente 270 000 por mes.

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios

| País | %* | |

| 1 | Federación de Rusia | 0,72 |

| 2 | Sudáfrica | 0,66 |

| 3 | Australia | 0,59 |

| 4 | España | 0,29 |

| 5 | Tayikistán | 0,21 |

| 6 | Turquía | 0,20 |

| 7 | EE.UU. | 0,18 |

| 8 | Italia | 0,17 |

| 9 | Ucrania | 0,17 |

| 10 | Armenia | 0,16 |

*Proporción de usuarios atacados por banqueros móviles, del número total de usuarios atacados.

Rusia (0,72%) ha sido el líder en nuestro TOP 10 durante tres años consecutivos: muchas familias diferentes de troyanos se centran en robar credenciales de aplicaciones de bancos rusos. Es más, los mismos troyanos son relevantes para otros países. Así, Asacub es la amenaza número uno en Tayikistán, Ucrania y Armenia, y la familia de troyanos Svpeng opera en Rusia y Estados Unidos.

En Sudáfrica (0,66%), el troyano más común fue Trojan-Banker.AndroidOS.Agent.dx, que afectó al 95% de los usuarios atacados por amenazas bancarias.

El troyano más popular en Australia (0,59%) fue Trojan-Banker.AndroidOS.Agent.eq, que representó el 77% de todos los usuarios atacados por amenazas bancarias.

En España (0,29%) goza de popularidad el malware bancario de las familias Cebruser y Trojan-Banker.AndroidOS.Agent.ep. Constituye el 49% y 22% del total de usuarios atacados por amenazas bancarias, respectivamente.

TOP 10 familias de banca móvil en 2019

| Familia | %* | |

| 1 | Asacub | 44,40 |

| 2 | Svpeng | 22,40 |

| 3 | Agent | 19,06 |

| 4 | Faketoken | 12,02 |

| 5 | Hqwar | 3,75 |

| 6 | Anubis | 2,72 |

| 7 | Marcher | 2,07 |

| 8 | Rotexy | 1,46 |

| 9 | Gugi | 1,34 |

| 10 | Regon | 1,01 |

*Porcentaje de usuarios atacados por una familia específica de banqueros móviles, del total de usuarios atacados por troyanos de banca móvil.

Troyanos extorsionistas móviles

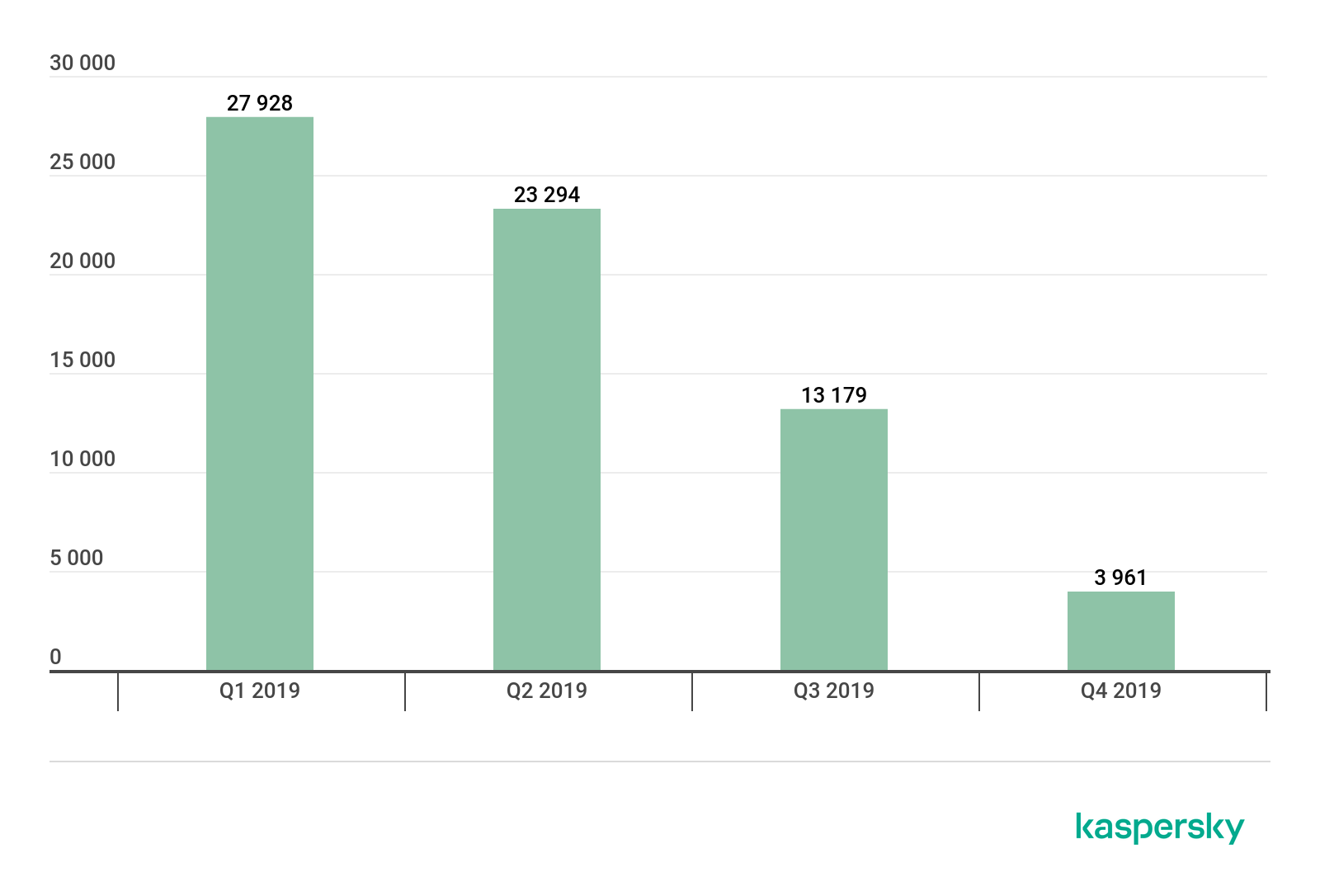

En 2019, descubrimos 68 362 paquetes de instalación de troyanos extorsionistas, que son 8 186 más que en el año anterior. Sin embargo, a lo largo de 2019 vimos una disminución en la generación de nuevos paquetes de ransomware. El mínimo se alcanzó en diciembre.

Número de paquetes de instalación de troyanos extorsionistas móviles, del primer al cuarto trimestre de 2019 (descargar)

Se observa un patrón similar con los usuarios atacados. Si a principios de 2019 se alcanzó un máximo de 12 004 usuarios atacados, al final del año, el número de usuarios atacados disminuyó en 2,6 veces.

Número de usuarios atacados por troyanos extorsionadores móviles, 2018–2019 (descargar)

Porcentaje de usuarios atacados por troyanos extorsionadores móviles por país, 2019 (descargar)

TOP 10 de países según el porcentaje de usuarios atacados por troyanos extorsionistas

| País* | %** | |

| 1 | EE.UU. | 2,03 |

| 2 | Kazajistán | 0,56 |

| 3 | Irán | 0,37 |

| 4 | México | 0,11 |

| 5 | Arabia Saudita | 0,10 |

| 6 | Pakistán | 0,10 |

| 7 | Canadá | 0,10 |

| 8 | Italia | 0,09 |

| 9 | Indonesia | 0,08 |

| 10 | Australia | 0,06 |

*Hemos excluido de la clasificación a los países donde el número de usuarios activos de las soluciones de protección para dispositivos móviles de Kaspersky Lab durante el periodo analizado fue menor a 25 000.

**Porcentaje de usuarios únicos atacados por extorsionadores móviles en el país, en relación con todos los usuarios de las soluciones de seguridad móvil de Kaspersky Lab en el país

Por tercer año consecutivo, Estados Unidos ocupa el primer lugar en la proporción de usuarios atacados por ransomware móvil (2,03%). Con mayor frecuencia en este país, como el año pasado, se detectó ransomware de la familia Svpeng. También se convirtió en el más común en Irán (0,37%).

Lo mismo ocurre con Kazajstán (0,56%), que todavía ocupa el segundo lugar. La mayoría de las veces se detectó a la misma familia, Rkor.

Conclusiones

En 2019, aparecieron amenazas de banca móvil de alta tecnología, en particular, malware que podría interferir con el funcionamiento normal de las aplicaciones bancarias. No se debe subestimar su peligro, ya que causan pérdidas directas a la víctima. Es muy probable que esta tendencia continúe en 2020, y que veamos más troyanos bancarios de alta tecnología.

En 2019, los ataques con stalkerware móvil se hicieron más frecuentes: su propósito es seguir a la víctima y recopilar información sobre ella. Además, el desarrollo técnico de dicho software va a la par que el de sus homólogos maliciosos. Es probable que en 2020 veamos un aumento en el número de tales amenazas y, en consecuencia, un aumento en el número de usuarios atacados.

A juzgar por las estadísticas que hemos recopilado, las aplicaciones de adware están ganando cada vez más popularidad entre los cibercriminales. Lo más probable es que en el futuro nos encontremos con nuevos representantes de esta clase de amenazas, y en el peor de los casos, nos la tendremos que ver con módulos de publicidad preinstalados en el dispositivo.

Virología móvil 2019