La presente estadística contiene los veredictos de detección emitidos por los productos de Kaspersky y proporcionados por los usuarios que dieron su consentimiento para el envío de sus datos estadísticos.

Cifras del trimestre

Según Kaspersky Security Network, en el primer trimestre:

- Se detectó un total de 1 451 660 paquetes de instalación maliciosos, de los cuales:

- 25 314 pertenecían a troyanos bancarios móviles;

- 3596 resultaron ser troyanos ransomware móviles.

- La mayoría (61,43%) de las amenazas detectadas pertenecía a la clase de aplicaciones publicitarias (Adware).

Particularidades del trimestre

Ha pasado más de un año desde que el mundo se encerró a causa de la pandemia del coronavirus y, a juzgar por nuestras estadísticas, la relevancia de este tema parece haber disminuido ligeramente. Todavía hay amenazas en el mundo real que utilizan la palabra “corona” en diversas variaciones en sus nombres. Por ejemplo, las aplicaciones de adware de la familia AdWare.AndroidOS.Notifyer se distribuyeron en el primer trimestre como ir.corona.viruss.apk, y los backdoors de código abierto Backdoor.AndroidOS.Ahmyth.f, como com.coronavirus.info. Otros nombres notables son tousanticovid.apk (que en realidad es un dropper de la familia Hqwar) y covid_19_radar.apk (AdWare.AndroidOS.Ewind.kp).

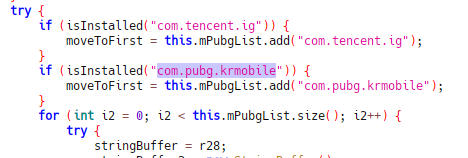

Sin embargo, no fue solo el uso del tema de la pandemia lo que hizo que el primer trimestre de 2021 sea notable. Quizás el suceso más interesante haya sido la aparición del primer malware móvil de la clase Trojan-Gamethief. Los troyanos de este tipo son típicos de los PC, donde los servicios de juegos y las compras dentro del juego están muy extendidos y donde es más o menos fácil instalar malware (a diferencia de las consolas de juegos). Por eso, el mercado negro de cuentas de juego y los troyanos que “trabajan” para satisfacer la demanda existen desde hace mucho tiempo. A pesar de que en los juegos para plataformas móviles la compra con dinero real es también común, nunca antes habíamos visto intentos de robar una cuenta en ningún juego. Sin embargo, 11 años después del primer troyano para Android, descubrimos el malware HEUR:Trojan-Spy.AndroidOS.Agent.xy, que incluye credenciales de la versión móvil de PlayerUnknown’s Battlegrounds (PUBG).

El troyano busca en el sistema una aplicación llamada com.tencent.ig, es decir, la versión móvil de PUBG.

Si detecta la aplicación, el malware encuentra los archivos de configuración que contienen credenciales en el dispositivo y extrae el contenido de estos archivos.

Luego, utilizando privilegios de superusuario, el malware busca credenciales en los archivos del juego y en el almacenamiento protegido del sistema operativo.

En este caso, el troyano no se limita a PUBG: busca las cuentas de las redes sociales Facebook y Twitter, además de intentar averiguar los datos de la cuenta de Gmail vinculada al dispositivo.

Estadística de amenazas móviles

En el primer trimestre de 2021, Kaspersky detectó 1 451 660 paquetes de instalación maliciosa, 655 020 menos en comparación con el trimestre anterior y 298 998 más que en el primer trimestre de 2020.

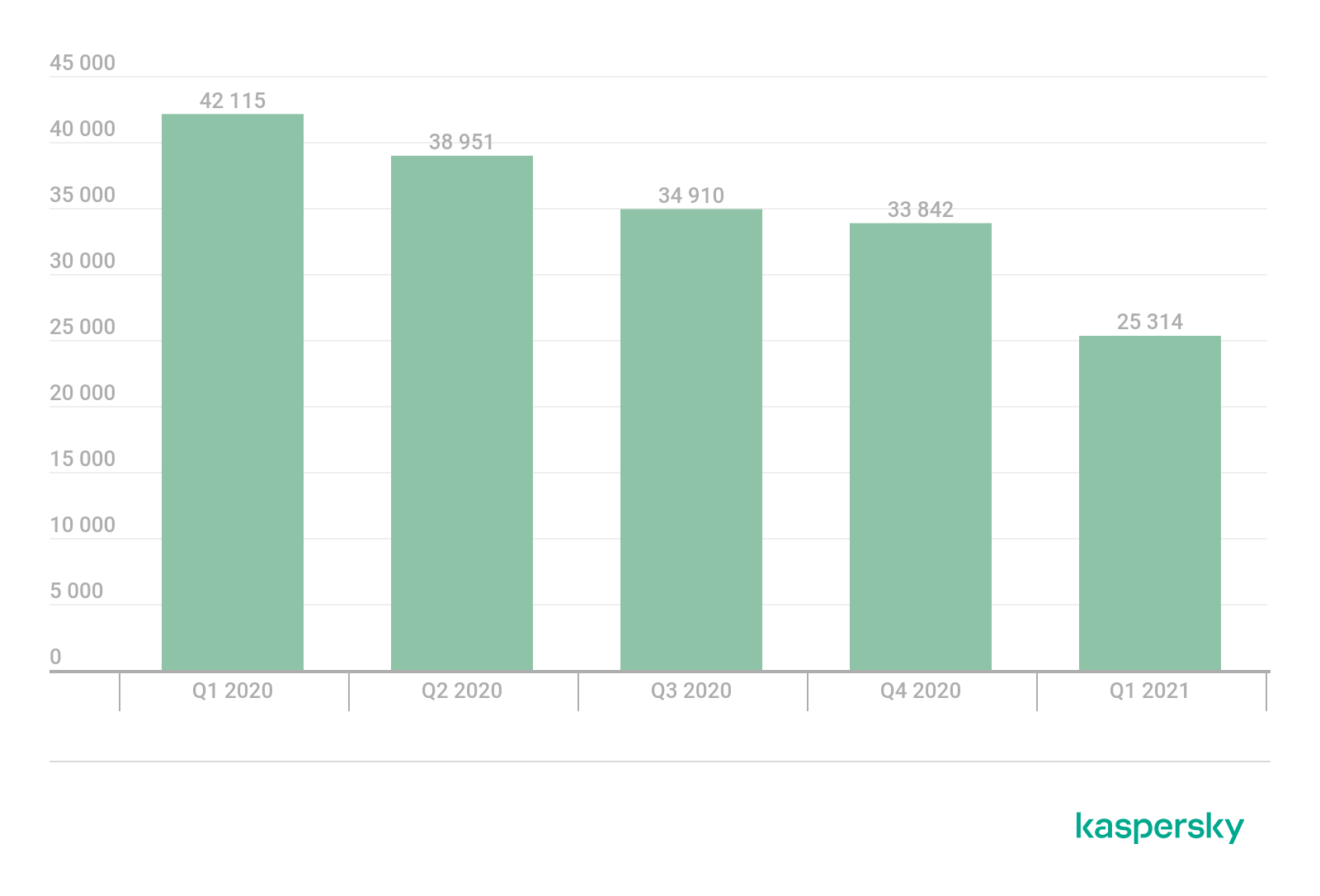

Número de paquetes de instalación maliciosos detectados, primer trimestre de 2020 – primer trimestre de 2021 (descargar)

Distribución por tipo de los programas móviles detectados

Distribución de las nuevas aplicaciones móviles detectadas por tipo, primer trimestre de 2021 y cuarto trimestre de 2020 (descargar)

Las aplicaciones potencialmente no deseadas de RiskTool ocuparon el segundo lugar (15,43%), y su cuota aumentó en 2 p.p. Nueve de cada diez aplicaciones de este tipo detectadas pertenecían a la familia SMSreg.

En tercer lugar, se encuentran los troyanos no específicos (8,27%), cuya cuota aumentó en 5 p. p. La mayor contribución la hicieron los objetos de la familia Agent (45,30% del total de amenazas de este tipo), Boogr (29,88%) y Plangton (8,11%).

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados, como RiskTool y Adware.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 32,10 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 12,24 |

| 3 | Trojan-SMS.AndroidOS.Agent.ado | 6,43 |

| 4 | DangerousObject.AndroidOS.GenericML | 4,98 |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.cf | 4,13 |

| 6 | Trojan.AndroidOS.Agent.vz | 3,50 |

| 7 | Trojan-Downloader.AndroidOS.Necro.d | 3,48 |

| 8 | Trojan.AndroidOS.Triada.el | 2,91 |

| 9 | Trojan-Downloader.AndroidOS.Helper.a | 2,79 |

| 10 | Trojan.AndroidOS.Whatreg.b | 2,32 |

| 11 | Trojan-Downloader.AndroidOS.Gapac.c | 2,27 |

| 12 | Trojan.AndroidOS.Triada.ef | 2,26 |

| 13 | Trojan.AndroidOS.MobOk.ad | 2,24 |

| 14 | Trojan.AndroidOS.LockScreen.ar | 2,17 |

| 15 | Trojan-Downloader.AndroidOS.Agent.ic | 2,17 |

| 16 | Trojan-SMS.AndroidOS.Agent.acv | 2,16 |

| 17 | Trojan-Banker.AndroidOS.Agent.eq | 1,98 |

| 18 | Trojan.AndroidOS.Hiddad.fw | 1,91 |

| 19 | Exploit.AndroidOS.Lotoor.be | 1,68 |

| 20 | Trojan-Dropper.AndroidOS.Hqwar.di | 1,65 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios atacados que utilizan las soluciones móviles de Kaspersky.

El primer lugar en nuestro TOP 20 del primer trimestre, como ya es tradición, lo ocupa el veredicto DangerousObject.Multi.Generic (32,10%), que utilizamos para el malware detectado mediante tecnologías de nube. Estas tecnologías funcionan cuando en las bases antivirus todavía no hay datos que ayuden a detectar el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, así se detectan los programas maliciosos más nuevos.

La segunda y cuarta posición la ocupan Trojan.AndroidOS.Boogr.gsh (12,24%) y DangerousObject.AndroidOS.GenericML (4,98%). Estos veredictos se aplican a los archivos que nuestros sistemas basados en el aprendizaje automático consideran maliciosos.

Los puestos tercero y decimosexto fueron ocupados por miembros de la familia de troyanos SMS Agent.ado (6,43%) y Agent.acv (2,16%). En la gran mayoría (90%) de los casos, estas modificaciones se detectaron en equipos de usuarios en Rusia. El peligro de estos programas maliciosos no sólo consiste en que suscriben a la víctima a servicios de pago sin su conocimiento, sino también en que dan a los delincuentes la capacidad de controlar la cuenta bancaria de la víctima a través de la banca por SMS.

Las posiciones quinta y vigésima fueron ocupadas por miembros de la familia Trojan-Banker.AndroidOS.Hqwar: Hqwar.cf (4,13%) y Hqwar.di (1,65%). La popularidad de estos droppers se mantiene estable en torno a los 100 000 usuarios únicos atacados por trimestre. Al igual que en el caso de los troyanos SMS, detectamos este tipo de malware con mayor frecuencia (65%) entre los usuarios de móviles de Rusia.

El sexto puesto fue para Trojan.AndroidOS.Agent.vz (3,5%), que descarga una carga útil mientras actúa como carga útil de otro malware. Los delincuentes usan este tipo de cadenas para afianzar su posición en el dispositivo, y si la víctima elimina un eslabón de la cadena, el otro facilitará la reinfección inmediata.

La séptima y novena posición fueron ocupadas por Trojan-Downloader.AndroidOS.Necro.d (3,48%) y Trojan-Downloader.AndroidOS.Helper.a (2,79%). Estos troyanos forman parte de una cadena similar a la descrita, que da lugar a una infección muy persistente y a anuncios intrusivos en la pantalla del dispositivo. Otros miembros de la misma secuencia de infección son Trojan.AndroidOS.Triada.el (2,91%) y Trojan.AndroidOS.Triada.ef (2,26%), que ocupan el octavo y duodécimo lugar, respectivamente. Su tarea consiste en descargar exploits adecuados, con los que los troyanos Necro y Helper pueden afianzarse en un dispositivo.

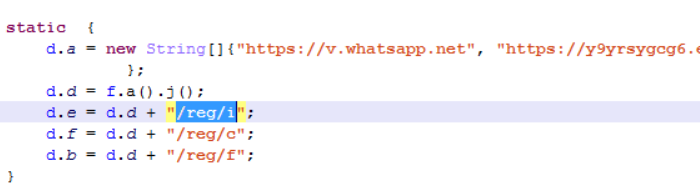

En el décimo lugar se encuentra una novedad de este trimestre, Trojan.AndroidOS.Whatreg.b (2,32%), del que hablaremos por separado. Los autores de este malware se esforzaron en entender cómo funciona el protocolo de registro de WhatsApp y el intercambio de datos con el servidor para implementar en el troyano la función de registrar nuevas cuentas en el mensajero a la orden.

Código troyano con cadenas de servidor de WhatsApp

Las cuentas obtenidas de este modo pueden ser utilizadas por los ciberdelincuentes de la forma que deseen, por ejemplo, para enviar spam o venderlas en el mercado negro. Esto último es muy peligroso para la víctima: se utiliza su número de teléfono para registrarse en WhatsApp, lo que significa que si alguien comete alguna acción ilegal con la nueva cuenta (por ejemplo, distribuir material ilegal), el desprevenido usuario se convertirá en blanco de las autoridades policiales. Cabe destacar que el 85% de los usuarios en cuyos dispositivos se detectó este troyano estaba en Rusia.

El úndecimo puesto lo ocupa Trojan-Downloader.AndroidOS.Gapac.c (2,27%). Este troyano, al igual que algunos de los mencionados anteriormente, forma parte de una cadena de infección y participa en la descarga de otros módulos. Sin embargo, este malware está estructurado de una manera más primitiva. Por ejemplo, el centro de control está cifrado mediante un simple algoritmo que convierte los equivalentes numéricos de los caracteres de la tabla ASCII.

El decimotercer puesto lo ocupa Trojan.AndroidOS.MobOk.ad (2,24%); los troyanos de esta familia pueden inscribir automáticamente a los usuarios en servicios de pago. El malware MobOk intentó atacar a los usuarios de móviles de Rusia con más frecuencia que a los de otros países.

En la decimocuarta posición tenemos a Trojan.AndroidOS.LockScreen.ar (2,17%) que ha estado en nuestro TOP 20 durante varios trimestres seguidos. Se trata de un malware primitivo que bloquea la pantalla de un dispositivo para impedir su funcionamiento normal.

El decimoquinto lugar lo ocupa Trojan-Downloader.AndroidOS.Agent.ic (2,17%), otro troyano cuya tarea es descargar otras aplicaciones a la orden.

El decimoséptimo puesto fue para Trojan-Banker.AndroidOS.Agent.eq (1,98%). Lo reciben las familias de varias amenazas financieras, especialmente los banqueros Asacub, Wroba y muchos otros.

El décimo octavo lugar es para Trojan.AndroidOS.Hiddad.fw (1,91%). La tarea de este malware es afianzarse en el dispositivo y mostrar banners publicitarios.

Exploit.AndroidOS.Lotoor.be (1,68%), un representante de los exploits locales utilizados para escalar privilegios en un dispositivo hasta los de superusuario, ocupó el decimonoveno lugar. Los servicios de este malware (afianzarse en el dispositivo, obtener acceso al sistema de archivos) son utilizados por familias tan difundidas como Necro, Helper y Triada, lo que aseguró a Lotoor.be un lugar en nuestro TOP 20.

Geografía de las amenazas móviles

Mapa de intentos de infección de malware para móviles, primer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Irán | 25,80 |

| 2 | China | 16,39 |

| 3 | Arabia Saudita | 13,99 |

| 4 | Argelia | 13,22 |

| 5 | Marruecos | 10,62 |

| 6 | Turquía | 10,43 |

| 7 | Yemen | 10,05 |

| 8 | Nigeria | 9,82 |

| 9 | India | 8,08 |

| 10 | Kenia | 8,02 |

* Hemos excluido de la clasificación aquellos países en los que el número de usuarios de las soluciones de seguridad móvil de Kaspersky es relativamente pequeño (menos de 10 000).

** Proporción de usuarios únicos atacados en el país en relación con el total de usuarios de las soluciones de seguridad móvil de Kaspersky en el país.

En el primer trimestre de 2021, Irán ocupó el primer lugar entre los países en cuanto a la proporción de usuarios atacados (25,80%). Las amenazas más frecuentes fueron los molestos módulos de adware de las familias AdWare.AndroidOS.Notifyer y AdWare.AndroidOS.Fyben.

El segundo lugar fue para China (16,39%), donde los usuarios chinos encontraron con mayor frecuencia aplicaciones potencialmente no deseadas de las familias RiskTool.AndroidOS.SmsPay y RiskTool.AndroidOS.Wapron. Ambas familias de amenazas se centran en estafas con la cuenta del móvil de la víctima: en la primera, puede enviar mensajes cortos para pagar compras en juegos que utilizan un esquema gris de monetización a través de SMS, mientras que en la segunda, la aplicación envía SMS como pago por la supuesta visualización de pornografía.

En tercer lugar se encuentra Arabia Saudí (13,99%), donde los usuarios encontraron con mayor frecuencia aplicaciones de adware de las familias AdWare.AndroidOS.HiddenAd y AdWare.AndroidOS.FakeAdBlocker.

Troyanos bancarios móviles

Durante el periodo del informe, detectamos 25 314 paquetes de instaladores de troyanos bancarios para móviles, lo que supone un descenso de 8528 respecto al cuarto trimestre de 2020, y de 16 801 respecto al primer trimestre de 2020 del año anterior.

Trojan-Banker.AndroidOS.Agent (57,51% del total de troyanos bancarios detectados), Trojan-Banker.AndroidOS.Wroba (7,98%) y Trojan-Banker.AndroidOS.Gustuff (7,64%) fueron los que más contribuyeron a esta estadística. Curiosamente, este último, debido a sus capacidades, es quizás el troyano financiero más peligroso, pero no está tan extendido en el mundo real.

Número de paquetes de instaladores de troyanos bancarios para móviles detectados por Kaspersky, primer trimestre de 2020 – primer trimestre de 2021 (descargar)

| Veredicto | %* | |

| 1 | Trojan-Banker.AndroidOS.Agent.eq | 22,06 |

| 2 | Trojan-Banker.AndroidOS.Anubis.t | 11,01 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.q | 9,67 |

| 4 | Trojan-Banker.AndroidOS.Asacub.ce | 5,62 |

| 5 | Trojan-Banker.AndroidOS.Asacub.snt | 5,03 |

| 6 | Trojan-Banker.AndroidOS.Anubis.n | 4,66 |

| 7 | Trojan-Banker.AndroidOS.Asacub.bv | 3,66 |

| 8 | Trojan-Banker.AndroidOS.Agent.ep | 3,56 |

| 9 | Trojan-Banker.AndroidOS.Hqwar.t | 3,43 |

| 10 | Trojan-Banker.AndroidOS.Agent.cf | 2,52 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios de las soluciones de seguridad móvil de Kaspersky atacados por amenazas bancarias.

En el primer trimestre de 2021, tres posiciones en el TOP 10 de banqueros móviles fueron ocupadas por miembros de la familia Asacub, con el malware Asacub-like Trojan-Banker.AndroidOS.Agent.eq en primer lugar (22,06%).

La segunda y sexta posición están ocupadas por los troyanos de la familia Trojan-Banker.AndroidOS.Anubis Anubis.t (11,01%) y Anubis.n (4,66%). Los programas maliciosos de esta familia son las clásicas amenazas financieras para móviles con un conjunto de características bien establecidas: acceso a los servicios de accesibilidad, visualización de ventanas de suplantación de identidad, secuestro de la autenticación de dos factores y realización de capturas de pantalla. La gran popularidad de esta familia se debe a la filtración de los códigos fuente del troyano.

En el tercer puesto se encuentra el ya conocido Trojan-Banker.AndroidOS.Svpeng.q (9,67%).

Geografía de las amenazas de la banca móvil, primer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Japón | 1,59 |

| 2 | Turquía | 0,67 |

| 3 | Alemania | 0,40 |

| 4 | España | 0,31 |

| 5 | Francia | 0,31 |

| 6 | Australia | 0,28 |

| 7 | Noruega | 0,22 |

| 8 | Corea del Sur | 0,19 |

| 9 | Italia | 0,16 |

| 10 | Finlandia | 0,12 |

* Hemos excluido de la clasificación a aquellos países en los que el número de usuarios de las soluciones de seguridad móvil de Kaspersky es relativamente pequeño (menos de 10 000).

** Proporción de usuarios únicos atacados por troyanos bancarios móviles en un país, del total de usuarios de las soluciones de seguridad móvil de Kaspersky en ese país.

En el primer trimestre de 2021, Japón (1,59%) tuvo la mayor proporción de usuarios únicos atacados por troyanos bancarios móviles entre todos los países. En el 97% de los casos, los habitantes de este país se encontraron con Trojan-Banker.AndroidOS.Agent.ep.

El segundo lugar, por un margen significativo, lo ocupó Turquía (0,67%), donde los programas maliciosos encontrados con mayor frecuencia fueron Agent.ep (17,85%), así como Trojan-Banker.AndroidOS.Agent.ia (15,62%) y Trojan-Banker.AndroidOS.Cebruser.pac (15,05%).

En tercer lugar se encuentra Alemania (0,40%), siendo Trojan-Banker.AndroidOS.Agent.eq (93%) la amenaza financiera móvil más común en ese país.

Troyanos móviles extorsionadores

En el primer trimestre de 2021, detectamos 3596 paquetes de instaladores de troyanos de ransomware para móviles, 1000 menos que en el trimestre anterior y 743 menos que en el primer trimestre de 2020.

Número de paquetes instaladores de ransomware para móviles detectados por Kaspersky, primer trimestre de 2020 – primer trimestre de 2021 (descargar)

| Veredicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Pigetrl.a | 50,67 |

| 2 | Trojan-Ransom.AndroidOS.Small.as | 6,67 |

| 3 | Trojan-Ransom.AndroidOS.Rkor.an | 6,29 |

| 4 | Trojan-Ransom.AndroidOS.Congur.am | 6,21 |

| 5 | Trojan-Ransom.AndroidOS.Small.o | 2,74 |

| 6 | Trojan-Ransom.AndroidOS.Small.ce | 2,04 |

| 7 | Trojan-Ransom.AndroidOS.Rkor.snt | 1,83 |

| 8 | Trojan-Ransom.AndroidOS.Fusob.h | 1,52 |

| 9 | Trojan-Ransom.AndroidOS.Soobek.a | 1,41 |

| 10 | Trojan-Ransom.AndroidOS.Agent.bg | 1,23 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios atacados por ransomware que utilizan las soluciones móviles de Kaspersky.

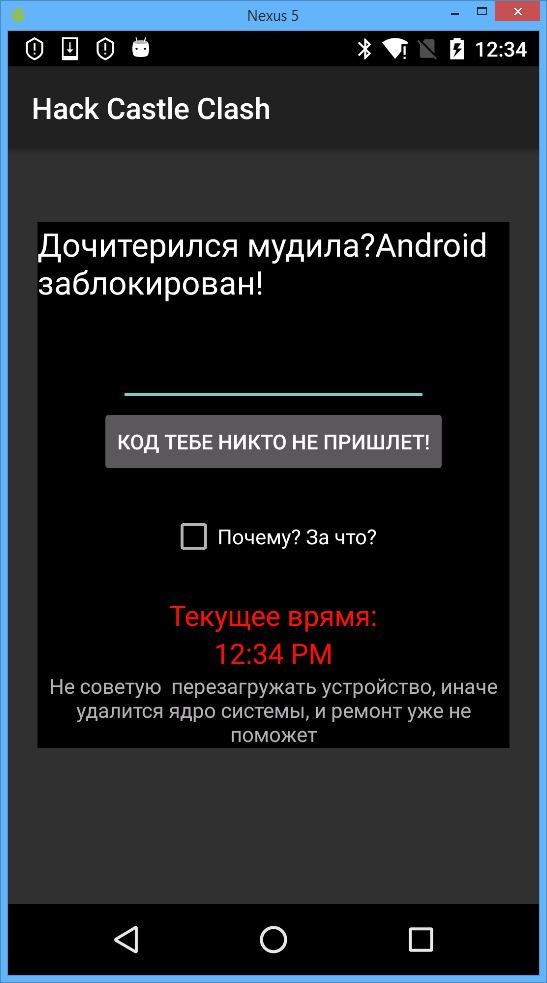

Trojan-Ransom.AndroidOS.Pigetrl.a encabezó el TOP 10 de ransomware para móviles en el primer trimestre, al atacar al 50,67% de todos los usuarios que se encontraron con este tipo de amenaza.

El troyano Pigetrl.a parece más una broma cruel que un medio de ganancia criminal: no pide un rescate. Una vez bloqueado el dispositivo, el malware pide que se introduzca el código, pero no ofrece ninguna opción para recuperarlo. Además, la firma “¡Nadie te enviará el código!” indica que no se trata de un error del autor del malware. De hecho, el código de protección en el cuerpo del troyano (por ejemplo, para la muestra en la captura de pantalla anterior) sería 775. Sin embargo, una vez desbloqueado, la ventana de Pigetrl.a permanece en el escritorio del dispositivo, dificultando la eliminación del troyano. Hay que tener en cuenta que este troyano es conocido desde enero de 2018 y no ha sufrido cambios significativos desde entonces, quedando como un juguete en manos de su autor.

El resto de posiciones en el ranking fueron ocupadas por ejemplares de ransomware de larga duración, que suponen una amenaza más seria que el líder Pigetrl.a. Sin embargo, hay que tener en cuenta que los troyanos extorsionadores móviles están perdiendo terreno poco a poco, tanto en número de usuarios atacados, como en el de amenazas detectadas.

Geografía de los troyanos extorsionadores móviles, primer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Kazajistán | 0,25 |

| 2 | Kirguistán | 0,17 |

| 3 | Colombia | 0,16 |

| 4 | China | 0,07 |

| 5 | Suecia | 0,06 |

| 6 | Arabia Saudita | 0,04 |

| 7 | Estonia | 0,04 |

| 8 | República de Moldova | 0,03 |

| 9 | Israel | 0,03 |

| 10 | Letonia | 0,03 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos atacados por troyanos extorsionadores móviles, del total de usuarios de las soluciones de seguridad para móviles de Kaspersky en el país.

En Kazajstán (0,25%), líder del TOP 10 de países con mayor número de usuarios atacados por ransomware móvil, las víctimas potenciales se encontraron con mayor frecuencia con miembros de la familia Trojan-Ransom.AndroidOS.Rkor.

En Kirguistán, que ocupa el segundo lugar (0,17%), los troyanos de las familias Trojan-Ransom.AndroidOS.Rkor y Trojan-Ransom.AndroidOS.Pigetrl.a fueron los atacantes más frecuentes.

Desarrollo de las amenazas informáticas en el primer trimestre de 2021. Estadísticas de amenazas móviles