Este acosador monitorea la actividad en Gmail, WhatsApp, Instagram y Facebook. ¿Qué viene después? ¿Telegram y Threema?

El otro día, un interesante ejemplar de software comercial cayó en nuestras trampas de Android. Se posiciona como un medio de control parental, pero se puede utilizar para rastrear a miembros de la familia o colegas, en otras palabras, para acosar. Este tipo de programas a menudo pertenecen a la categoría stalkerware. Tras observar detalladamente el hallazgo, concluimos que, hoy por hoy, las capacidades de esta aplicación está por encima de todo el software de esta clase. Pero vayamos en orden.

Stalkerware hoy

¿Qué suele hacer el stalkerware? Su función más simple es transmitir las coordenadas geográficas actuales de la víctima. Hay muchos de estos “acosadores” y para mostrar las coordenadas se utilizan recursos web especiales y un par de líneas de código.

A menudo, los creadores recurren a la tecnología llamada geofencing, que consiste en enviar una notificación sobre los movimientos de la víctima solo si ésta abandona un determinado sector o, por el contrario, entra en él. En algunos casos, a los datos de geoubicación se añaden las funciones de intercepción de mensajes de texto y de datos sobre llamadas (es mucho menos común encontrar una aplicación capaz de grabar llamadas).

Pero en estos días, los SMS no se usan con tanta frecuencia (suelen emplearse para el envío de contraseñas de uso único): su nicho está casi completamente capturado por los mensajeros, con cuya ayuda se llevan a cabo incluso las negociaciones comerciales. Es más, intentan convertirse en una alternativa a las llamadas telefónicas “tradicionales”. Por lo tanto, para estar “en el mercado”, el stalkerware debe ser capaz de interceptar datos de mensajería instantánea. La muestra que encontramos, que recibió el veredicto Monitor.AndroidOS.MonitorMinor.c, es uno de los representantes de software de monitoreo que se puede utilizar para el acoso.

Características de MonitorMinor

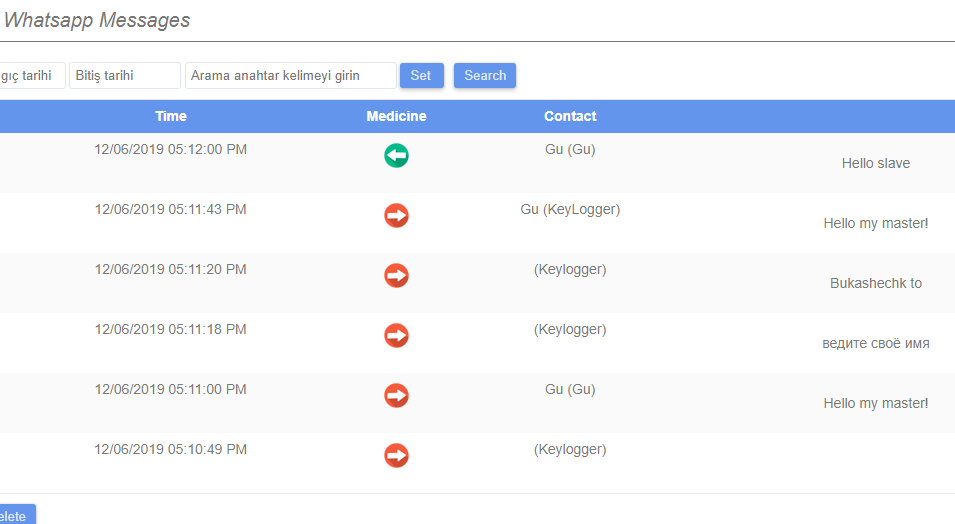

En un sistema operativo Android “limpio”, las comunicaciones entre aplicaciones están excluidas gracias al uso de un espacio de ejecución aislado, por lo que el “acosador” no tendrá acceso a la correspondencia, por ejemplo, de WhatsApp. Este modelo de acceso se llama DAC (siglas en inglés de Control de acceso discrecional). Al instalar una aplicación en el sistema, se crea una nueva cuenta y un directorio de aplicaciones, al que solo esta cuenta tiene acceso. Por ejemplo, el mismo WhatsApp almacena el historial de chat del usuario en el archivo /data/data/com.whatsapp/databases/msgstore.db, cuyo acceso solo está disponible para un usuario y la aplicación correspondiente: WhatsApp. Otros mensajeros trabajan de manera similar.

La situación cambia tan pronto como se instalan aplicaciones del tipo SuperUser (utilidad SU), que proporcionan acceso raíz al sistema. No es tan importante de qué manera llegan al dispositivo, es decir, si se los entrega directamente desde la fábrica, o los instala el propietario del dispositivo o un malware. Lo principal es que cuando aparecen, uno de los sistemas de seguridad clave del sistema deja de existir (de hecho, todos los sistemas de seguridad dejan de existir, pero es DAC lo que nos interesa ahora).

Es la presencia de esta utilidad con la que cuentan los creadores de MonitorMinor. Al escalar los derechos (ejecutando la utilidad SU), su software obtiene acceso completo a los datos de las siguientes aplicaciones:

- LINE: Llamadas y mensajes gratuitos

- Gmail

- Zalo – Videollamadas

- Kik

- Hangouts

- Viber

- Hike News & Content

- Skype

- Snapchat

- Justtalk

- I botin

Es decir, a todos los medios más populares de comunicaciones modernas.

Intercepción del código de desbloqueo del dispositivo

Las funciones de MonitorMinor no se limitan a la intercepción de datos de aplicaciones de redes sociales y mensajería instantánea, sino que mediante privilegios de root, el software extrae del dispositivo el archivo /data/system/gesture.key que contiene el hash de la contraseña o el patrón de desbloqueo de pantalla. Como resultado, el operador MonitorMinor puede desbloquear el dispositivo cuando esté cerca o la próxima vez que tenga acceso físico al dispositivo. Es la primera vez que vemos esta función en la historia del monitoreo de amenazas para plataformas móviles.

Persistencia

Cuando MonitorMinor obtiene acceso de raíz, desmonta la partición del sistema, que estaba en modo de “solo lectura” y la monta en modo “de escritura”, luego se copia en ella, se elimina de la partición del usuario y vuelve a montar la partición del sistema en modo de solo lectura. Después de este “enroque”, la aplicación no podrá eliminarse utilizando los medios habituales del sistema operativo. Por supuesto, la capacidad de escalar privilegios no está disponible en todos los dispositivos y se podría suponer que sin acceso de “root” el stalkerware no será tan efectivo. Pero no es el caso de MonitorMinor.

Características de MonitorMinor sin root

Android es un sistema operativo muy amigable. Es especialmente amigable con los usuarios con discapacidades: al usar la API de Servicios de Accesibilidad, el teléfono puede leer en voz alta los mensajes entrantes y cualquier otro texto en las ventanas de la aplicación. Además, utilizando los Servicios de accesibilidad, puede obtener la estructura de la ventana de la aplicación que se encuentra actualmente en la pantalla del teléfono inteligente en tiempo real: campos de entrada, botones y sus nombres, etc.

Y fue precisamente esta API la que los creadores de stalkerware utilizaron para interceptar eventos en las aplicaciones que mencionamos más arriba. En pocas palabras, MonitorMinor, incluso sin acceso root, es capaz de funcionar de manera efectiva en todos los dispositivos que tengan Servicios de Accesibilidad (y la mayoría de los dispositivos la tienen).

La función keylogger se implementa en el “stalkerware” usando la misma API. Es decir, el rango de uso de MonitorMinor no se limita a las redes sociales y los sistemas de mensajería instantánea: todo lo que la víctima introduzca se enviará automáticamente al servidor MonitorMinor. La aplicación también monitorea el portapapeles y envía su contenido a su controlador. Además, el espía le permite:

- Administrar el dispositivo usando comandos SMS,

- Mostrar video en tiempo real desde las cámaras del dispositivo,

- Grabar sonido con el micrófono del dispositivo,

- Mostrar el historial de navegación en el navegador Chrome,

- Mostrar estadísticas sobre el uso de ciertas aplicaciones,

- Mostrar el contenido del almacenamiento interno del dispositivo,

- Mostrar el contenido de la lista de contactos,

- Mostrar el registro del sistema.

Propagación

Según las estadísticas de KSN, los usuarios de la India son los que más a menudo se encuentran con esta aplicación: en este momento, este país tiene la mayor parte de instalaciones (14,71%). Además, una cuenta de Gmail con un nombre indio está “incrustada” en el cuerpo de MonitorMinor, lo que nos ha permitido suponer el país de origen del programa. Sin embargo, junto con esto, también logramos encontrar paneles de control en turco e inglés.

El segundo país en términos de “popularidad” de MonitorMinor es México (11.76%), mientras que Alemania, Arabia Saudita y Gran Bretaña (5.88%) se ubican en el tercero, cuarto y quinto, con una diferencia de milésimas de porcentaje.

Distribución geográfica de usuarios de MonitorMinor, noviembre – diciembre de 2019 (descargar)

Conclusiones

En muchos sentidos, MonitorMinor es superior a otras aplicaciones similares. Tiene implementadas todas las funciones posibles para el monitoreo efectivo de la víctima, algunas de las cuales son únicas, y es casi imposible notar su presencia en el dispositivo. Si el dispositivo tiene acceso de root, esto le otorga oportunidades adicionales al atacante. Por ejemplo, el operador puede ver el historial de las actividades de la víctima en las redes sociales.

También vale la pena señalar que la aplicación Monitor.AndroidOS.MonitorMinor.c usa técnicas de ofuscación, lo que sugiere que los creadores pueden estar conscientes de la existencia de herramientas de protección contra malware de acoso y tratan de contrarrestarlas.

Vale decir que el contrato de licencia publicado en el sitio, donde se puede descargar MonitorMinor, establece explícitamente que no se permite usar la aplicación para el seguimiento encubierto de personas sin su consentimiento por escrito. Además, los autores del acuerdo advierten que en algunos países tales acciones pueden ser motivo de investigación por parte de las agencias de aplicación de la ley. Por lo tanto, formalmente, es difícil negar el hecho de que los desarrolladores notificaron a los usuarios sobre las posibles consecuencias del uso ilegal de la aplicación.

Por otro lado, no vemos cómo una advertencia en el acuerdo de licencia puede ayudar a las posibles víctimas de los acosadores que deciden usar la aplicación. Puede estar presente en el dispositivo sin el conocimiento de su propietario y observar en secreto casi todas las comunicaciones del objetivo. Dadas las amplias capacidades de la aplicación, decidimos llamar la atención e informar a quienes protegen a las personas del software acosador sobre una amenaza potencial. Esta no es solo otra aplicación para tranquilizar a los padres.

Hay muchos “controles parentales” en el mercado que hacen su trabajo sin proporcionar al “padre o madre” un conjunto de herramientas tan poderosas para intervenir en la vida personal del “niño”. No vamos a enseñar a otros desarrolladores cómo hacer aplicaciones de “control parental”, sin embargo, nuestro trabajo también es advertir a nuestros clientes y a otras personas sobre software que se puede utilizar para interferir con sus vidas personales.

IOCs

ECAC763FEFF38144E2834C43DE813216

MonitorMinor: ¿un acosador malvado?