Se publican descifradores para el ransomware Yatron y FortuneCrypt

“Todos sus archivos se han cifrado”… ¿Cuántas veces ha aparecido de repente este mensaje en su pantalla? Esperamos que nunca, porque es uno de los indicadores más comunes de que ha perdido el acceso a sus archivos. Y si no hay descifradores a disposición del usuario, o no tiene copias de seguridad, está en problemas.

Hoy en día, los ciberdelincuentes usan mil y una formas de crear y difundir ransomware. Hay dos formas comunes de crear este tipo de malware: una, los delincuentes solo reconfiguran un código fuente malicioso ya existente; otra, escriben su propio ransomware, y a veces hasta usan lenguajes muy específicos.

Pero no se desespere, porque los que luchan contra el ransomware tampoco se quedan con los brazos cruzados. De hecho, tenemos dos buenas noticias para usted.

Buena noticia # 1

Hemos publicado un descifrador para el ransomware Yatron. Los autores del ransomware eligieron la primera forma y basaron su ‘creación’ en el código de una muestra bien conocida de ransomware de código abierto: Hidden Tear. Según nuestras estadísticas, solo durante el último año nuestros productos han impedido más de 600 infecciones mediante diversas modificaciones de Trojan-Ransom.MSIL.Tear. Los cinco países más afectados por este malware son Alemania, China, Federación de Rusia, India y Myanmar.

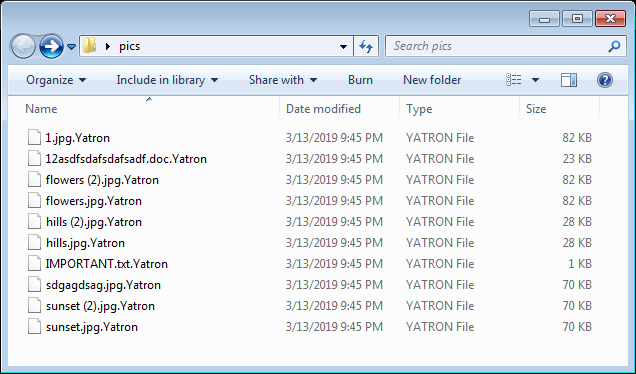

Entre las numerosas modificaciones de Trojan-Ransom.MSIL.Tear, la que nos ocupa se puede distinguir por que adjunta la extensión ‘Yatron’ a los archivos cifrados.

Sin embargo, el uso de códigos de terceros sin antes verificarlos aumenta el riesgo de que vulnerabilidades críticas afecten a la efectividad general del programa. Y esto es lo que ocurrió. Debido a errores en el esquema criptográfico, pudimos crear un descifrador.

Buena noticia # 2

Hemos publicado un descifrador para FortuneCrypt, un ransomware único en su género. Para describir este malware, podríamos parafrasear a Arquímedes: “Dadme un lenguaje de programación y escribiré un programa de ransomware”. La característica principal de este ransomware es que fue compilado usando el compilador BlitzMax. Como afirma la versión en inglés de Wikipedia : “Al ser un derivado de BASIC, se diseñó la sintaxis de Blitz para que fuese fácil para los que están aprendiendo a programar”. Los lenguajes están orientados a la programación de juegos, pero a menudo son lo suficientemente genéricos para utilizarlos en un gran número de otras aplicaciones”. Hemos visto muchos ransomware escritos en C/C ++, C #, Delphi, JS, Python, etc., pero FortuneCrypt es el primer ransomware (de los que hemos visto) que está escrito en el lenguaje Blitz BASIC.

Durante el último año, nuestros productos registraron más de 6 000 ataques llevados a cabo por las numerosas variaciones de Trojan-Ransom.Win32.Familia Crypren (FortuneCrypt es parte de esta familia). Los cinco países más atacados por este malware son Federación de Rusia, Brasil, Alemania, Corea del Sur e Irán.

El cifrador no cambia la extensión ni el nombre de los archivos, sino que marca los archivos cifrados agregándoles una cadena de texto al comienzo de cada archivo cifrado.

El otro indicador de infección de la víctima (y el único visible) es el texto que aparece en la pantalla exigiendo el pago de rescate.

Después de un análisis, descubrimos que el esquema criptográfico utilizado por este malware es deficiente y que es fácil recuperar los archivos cifrados.

Descifradores

Los dos descifradores mencionados aquí se han agregado a nuestra herramienta RakhniDecryptor, que se puede descargar de las siguientes fuentes:

https://support.kaspersky.com/viruses/disinfection/10556

https://www.nomoreransom.org/en/decryption-tools.html

IOCs

Ransomware Yatron

- 7910B3F3A04644D12B8E656AA4934C59A4E3083A2A9C476BF752DC54192C255B

FortuneCrypt

- E2B9B48755BCA1EDFBA5140753E3AF83FB0AE724E36D8C83AB23E262196D1080

- C26192E7B14991ED39D6586F8C88A86AF4467D5E296F75487BB62B920DEA533F

- F2DCD2308C18FDB56A22B7DB44E60CDB9118043830E03DF02DAC34E4C4752587

Dos buenas noticias sobre ransomware