Antecedentes

RevengeHotels, también conocido como TA558, es un grupo de ciberdelincuentes activo desde 2015, especializado en robar datos de tarjetas de crédito de viajeros y huéspedes de hoteles. Su modus operandi consiste en enviar correos electrónicos con enlaces de phishing que redirigen a las víctimas a sitios falsos que se hacen pasar por repositorios de documentos. Desde estos sitios se descargan scripts que terminan infectando las computadoras objetivo. Las cargas útiles finales son diversos implantes de troyanos de acceso remoto (RAT), que permiten al actor de la amenaza emitir comandos para controlar los sistemas comprometidos, robar información confidencial y mantener la persistencia, entre otras actividades maliciosas.

En campañas anteriores, el grupo enviaba correos electrónicos maliciosos con documentos adjuntos de Word, Excel o PDF. Algunos de estos archivos adjuntos explotaban la vulnerabilidad CVE-2017-0199, descargando scripts VBS o PowerShell para instalar versiones personalizadas de RAT de varias familias, como RevengeRAT, NanoCoreRAT, NjRAT, 888 RAT y otro malware, incluido ProCC. Estos ataques afectaron a hoteles en varios países de América Latina, incluidos Brasil, Argentina, Chile y México, así como a computadoras en mostradores de recepción de hoteles en todo el mundo, en particular en Rusia, Bielorrusia y Turquía.

Más tarde, este grupo de ciberdelincuentes incorporó a su arsenal XWorm, un RAT con comandos para controlar dispositivos infectados, robar datos, mantenerse en el sistema y ejecutar otras acciones maliciosas. Durante la investigación de la campaña que distribuía XWorm, identificamos indicios de que RevengeHotels también había utilizado en sus operaciones una herramienta RAT denominada DesckVBRAT.

En el verano de 2025, detectamos nuevas campañas dirigidas al mismo sector, con implantes y herramientas cada vez más sofisticadas. Los atacantes siguen enviando correos de phishing disfrazados de facturas para entregar implantes de VenomRAT mediante cargadores escritos en JavaScript y PowerShell. El análisis indica que gran parte del código del infector inicial y de los cargadores en estas campañas probablemente fue generado por agentes de LLM. Esto sugiere que el grupo está aprovechando de forma activa tecnologías de inteligencia artificial para potenciar sus capacidades, una tendencia que también se observa en otros grupos cibercriminales.

Los principales objetivos de estas campañas son los hoteles brasileños, pero también hemos registrado ataques en mercados de habla hispana. Tras un análisis exhaustivo de los patrones de ataque y el modus operandi del grupo, determinamos con un alto nivel de certeza que detrás se encuentra el grupo RevengeHotels. La combinación de tácticas, técnicas y procedimientos (TTP) empleada en estos ataques es coherente con el comportamiento de RevengeHotels documentado en ocasiones anteriores. La infraestructura de entrega de la carga útil se basa en sitios de alojamiento legítimos, que a menudo utilizan nombres de dominio de temática en lengua portuguesa.

Infección primaria

El principal vector de ataque utilizado por RevengeHotels son los correos electrónicos de phishing disfrazados de facturas, en los que se pide a los destinatarios que paguen facturas atrasadas. Estos correos se envían de forma específica a las direcciones de correo electrónico relacionadas con el proceso de reserva del hotel. Aunque la mayoría de estos correos electrónicos están en portugués, también hemos observado correos electrónicos de phishing en español. Esto indica que las actividades del grupo van más allá de los hoteles brasileños y podrían incluir objetivos en países o regiones hispanohablantes.

En los casos más recientes, la temática ha cambiado: en lugar de reservas, los atacantes han utilizado falsas postulaciones a vacantes. Los atacantes explotan los procesos de contratación en los hoteles objetivo enviando currículos maliciosos.

Implante malicioso

Diferentes correos electrónicos de phishing vinculan a sitios web maliciosos distintos. Al visitar un sitio web de este tipo, se descarga un archivo WScript JS que inicia el proceso de infección. El nombre del archivo JS cambia con cada solicitud. En el caso descrito, analizamos el archivo Fat146571.js (fbadfff7b61d820e3632a2f46407979e8c), que tiene el formato Fat{NÚMERO}.js, donde Fat es el comienzo de la palabra portuguesa fatura, “factura” en español.

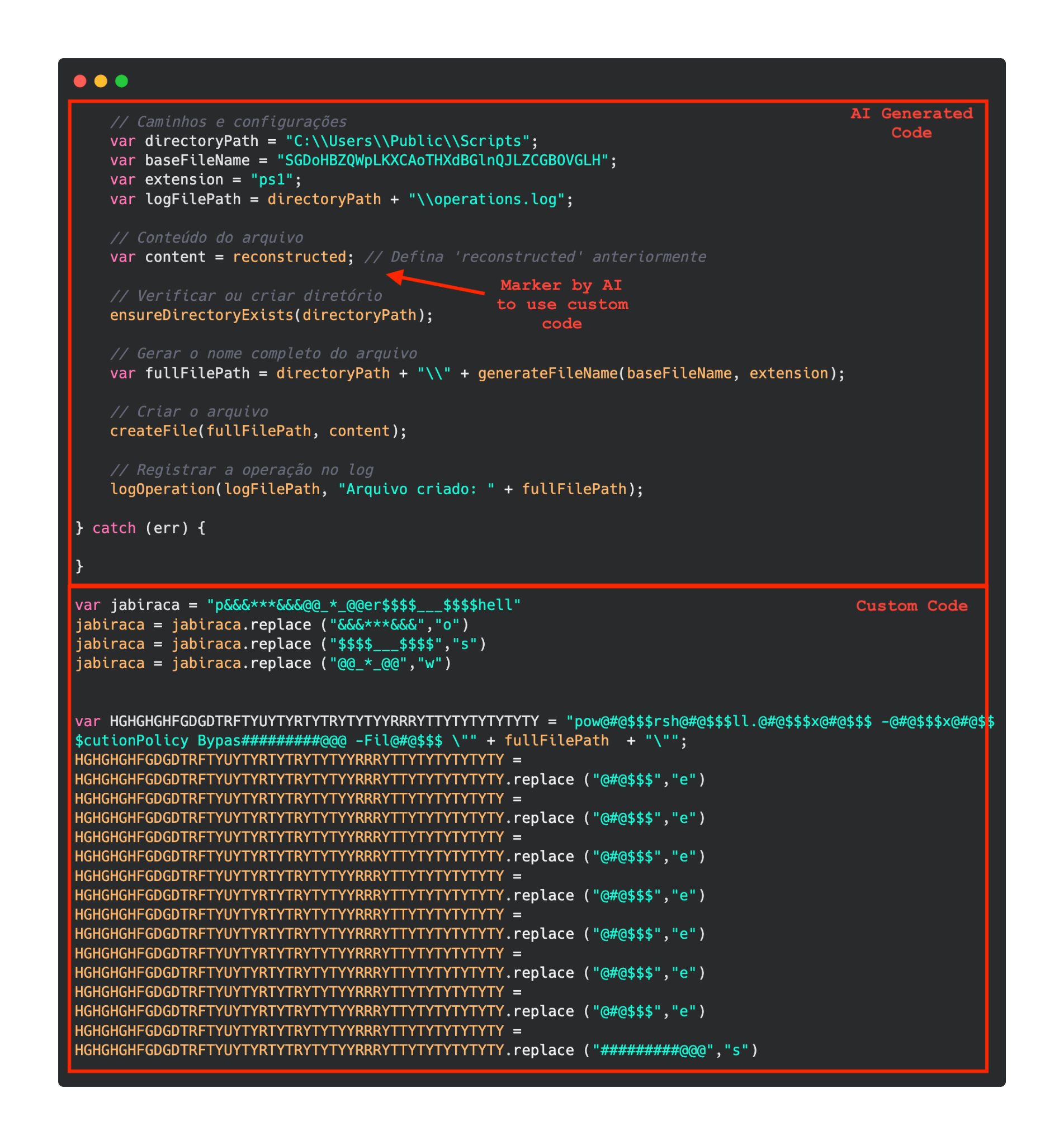

El script parece haber sido generado por un modelo de lenguaje de gran tamaño (LLM), como lo demuestran los profusos comentarios en el código y una estructura típica de este tipo de tecnologías. La función principal de este script es cargar scripts posteriores para seguir infectando el sistema.

Gran parte del código de los nuevos infectores iniciales creados por RevengeHotels contiene segmentos que, al parecer, fueron generados con inteligencia artificial. Estos fragmentos generados por LLM pueden distinguirse del código malicioso escrito por humanos por varias características:

- lo limpio y organizado que está el código;

- el uso de marcadores de posición (*placeholders*) que permiten al atacante insertar sus propias variables o contenido;

- los comentarios detallados que acompañan casi cada acción del código;

- la ausencia notable de ofuscación, hecho que contrasta con otras partes del código malicioso.

Segunda etapa de la descarga

El script cargador Fat{NÚMERO}.js decodifica el búfer ofuscado y codificado, que es el siguiente paso para cargar el resto del implante malicioso. A continuación, este búfer se almacena en un archivo PowerShell llamado SGDoHBZQZQWpLKXCAoTHXdBGlnQJLZCGBOVGLH_{METTIME}.ps1 (d5f241dee73cffe51897c15f36b713cc), donde {METTIME} es un número generado en función de la fecha y hora de ejecución del script. Así, el nombre del archivo cambia con cada nueva infección. Una vez guardado, el script se ejecuta tres veces y luego finaliza.

El script SGDoHBZQWpLKXCAoTHXdBGlnQJLZCGBOVGLH_{METTIME}.ps1 ejecuta un comando PowerShell codificado en Base64. Este código recupera el archivo cargajecerrr.txt (b1a5dc66f40a38d807ec8350ae89d1e4) de un servidor remoto malicioso y lo ejecuta como un script PowerShell.

Este descargador, ligeramente ofuscado, se encarga de obtener archivos adicionales del servidor malicioso y cargarlos en memoria. Ambos archivos descargados están codificados en Base64 y tienen nombres descriptivos: venumentrada.txt (607f64b56bb3b94ee0009471f1fe9a3c) puede traducirse como “punto de entrada de VenomRAT”, mientras que el nombre runpe.txt (dbf5afa377e3e761622e5f21af21af1f09e6) corresponde al nombre de una utilidad maliciosa para ejecutar código en memoria. El primer archivo, venumentrada.txt, actúa como un cargador muy ofuscado (MD5 del archivo decodificado: 91454a68ca3a6ce7cb30c9264a88c0dc) que asegura que el segundo archivo, VenomRAT implant (3ac65326f598ee9930031c17ce158d3d), se ejecute de forma correcta en memoria.

El código malicioso también muestra indicios de generación por IA, como una estructura coherente, comentarios detallados y nombres de variables explícitos. También difiere significativamente de muestras anteriores, que tenían una estructura diferente, estaban más ofuscadas y carecían de comentarios.

VenomRAT

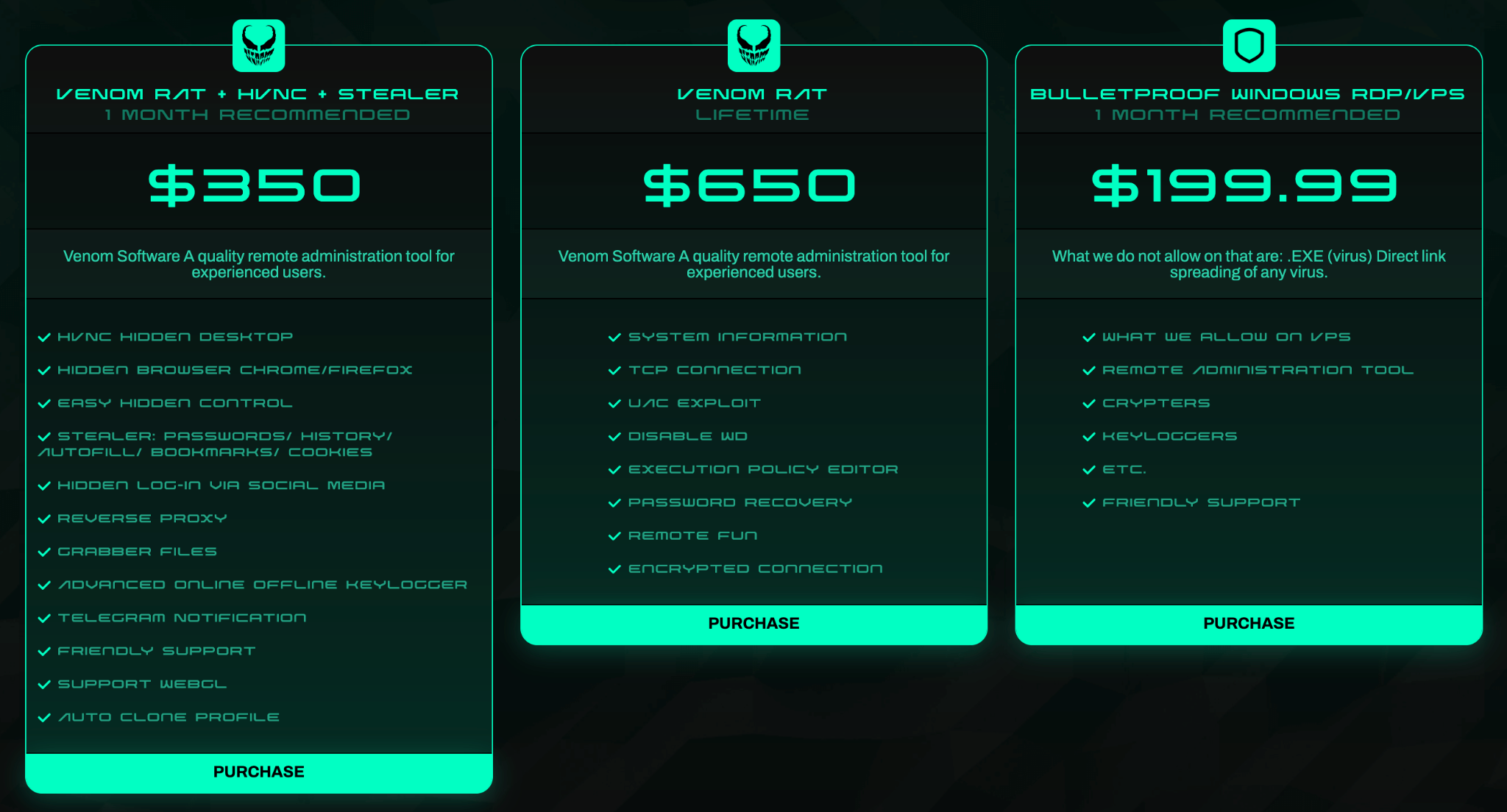

VenomRAT, una versión actualizada del troyano de código abierto QuasarRAT, se detectó por primera vez a mediados de 2020 y se distribuye en la darknet por hasta 650 dólares por una licencia vitalicia. A pesar de que su código fuente fue filtrado, sigue siendo vendido y utilizado por actores maliciosos.

Según el sitio web del desarrollador, VenomRAT ofrece capacidades avanzadas que amplían las de QuasarRAT, incluyendo el escritorio oculto HVNC, un recolector y extractor de archivos, un proxy inverso y un exploit para UAC, entre otras herramientas.

Al igual que otros RAT, los clientes de VenomRAT se generan con configuraciones personalizadas. Los datos de configuración del implante (como en el caso de QuasarRAT) se cifran mediante AES y PKCS #5 v2.0 con dos claves: una se utiliza para descifrar los datos y la otra para autenticarlos mediante HMAC-SHA256. A lo largo del código del malware se utilizan diferentes conjuntos de claves y vectores de inicialización, pero siempre se emplea el mismo algoritmo AES.

Defensa contra la terminación forzada

VenomRAT incluye un mecanismo de protección contra la terminación forzada, que puede activarse durante la ejecución. En primer lugar, el RAT llama a la función EnableProtection, que recibe el descriptor de seguridad del proceso malicioso y modifica la lista de control de acceso selectivo (DACL), eliminando cualquier permiso que pudiera interferir con el funcionamiento normal del RAT o reducir su tiempo en el sistema.

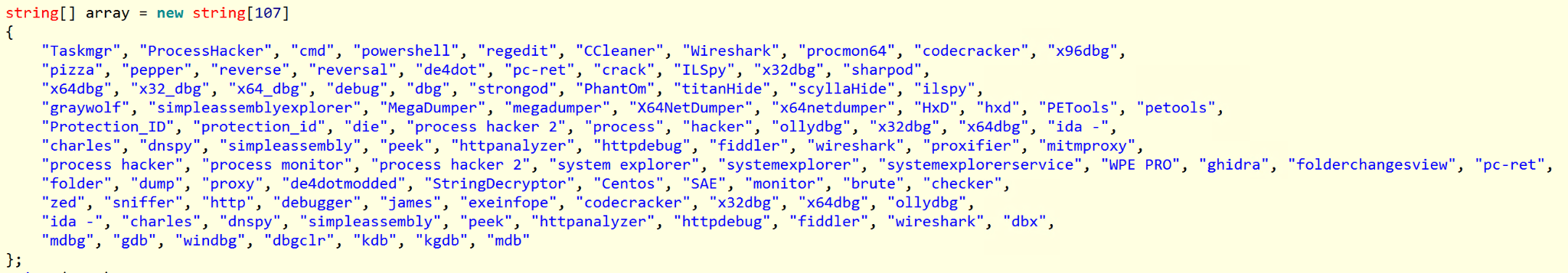

El segundo componente del mecanismo de defensa es un hilo independiente que ejecuta un bucle continuo, comprobando la lista de procesos en ejecución cada 50 milisegundos. El bucle se centra en procesos utilizados habitualmente por analistas y administradores de sistemas para supervisar la actividad del host, analizar binarios .NET y otras tareas. Si el RAT detecta uno de estos procesos, lo termina sin notificar al usuario.

La protección contra la terminación forzada también permite al malware afianzarse en el sistema a través de dos mecanismos implementados en un archivo VBS que VenomRAT genera y ejecuta. Estos mecanismos garantizan que el malware esté siempre presente en el sistema:

- Registro de Windows. El script crea una nueva clave en la sección HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, que contiene la ruta al archivo ejecutable. De este modo, el malware se instala en el sistema y se ejecuta cada vez que un usuario inicia sesión.

- Proceso. El script ejecuta un bucle que comprueba si el proceso malicioso está presente en la lista de procesos. Si no lo encuentra, el troyano se lanza de nuevo.

Si el usuario en cuyo nombre se lanza el malware tiene privilegios administrativos, el RAT toma medidas adicionales para garantizar su persistencia. El malware instala el privilegio SeDebugPrivilege en el token del proceso, lo que le permite llamar a la función RtlSetProcessIsCritical y marcarse a sí mismo como proceso crítico del sistema. Esto hace que el proceso se convierta en obligatorio para el sistema operativo y que se ignoren los intentos de terminarlo. No obstante, cuando el administrador cierra la sesión o apaga el equipo, VenomRAT elimina esta marca crítica para no interferir con dichas operaciones.

Como medida adicional de persistencia, el RAT llama a la función SetThreadExecutionState con un conjunto de banderas que mantienen la pantalla encendida e impiden que el sistema entre en modo de suspensión.

Además de los mecanismos anti-terminación, el malware incluye una técnica específica para evadir Windows Defender. Para ello, busca de forma activa el proceso MSASCui.exe y lo termina. A continuación, el malware realiza cambios en el programador de tareas y en el registro para desactivar globalmente Windows Defender, así como sus funciones individuales.

Comunicaciones de red

VenomRAT utiliza un mecanismo personalizado de generación y serialización de paquetes para establecer una conexión de red con el servidor de comandos. Cada paquete se forma en función de la acción específica que ejecuta el RAT, y para cada acción hay un controlador de paquetes específico.

Antes de remitirse al servidor C2, los paquetes pasan por estas etapas:

- En primer lugar, el paquete se serializa para prepararlo para su transmisión.

- Los datos serializados se comprimen mediante el algoritmo LZMA para reducir su tamaño.

- El paquete comprimido se cifra mediante el algoritmo AES-128 utilizando las claves de cifrado y autenticación que hemos mencionado antes.

Tras recibir una respuesta del servidor de comandos, VenomRAT realiza los pasos descritos en orden inverso, descifrando y extrayendo el contenido del paquete.

Además, VenomRAT utiliza la tunelización instalando el programa ngrok en el ordenador infectado. El servidor de mando y control pasa en un paquete serializado el token, el protocolo y el número de puerto para configurar el túnel. Esto permite que servicios de acceso remoto como RDP y VNC se ejecuten a través del túnel con acceso a Internet.

Distribución por USB

VenomRAT también puede propagarse a través de memorias USB. Para ello, el malware analiza las unidades con las letras C a M y comprueba si cada una de ellas es extraíble. Si se detecta una unidad extraíble, el RAT se copia a sí mismo en todos los dispositivos disponibles con el nombre My Pictures.exe.

Enmascaramiento adicional

Además de copiarse a otro directorio y cambiar su nombre ejecutable, VenomRAT emplea técnicas sigilosas que lo distinguen de QuasarRAT, en particular las siguientes:

- La eliminación de Zone.Identifier. VenomRAT elimina los flujos Mark of the Web que contienen metadatos sobre la URL desde la cual se descargó el ejecutable. Al eliminar esta información, el RAT puede evitar que herramientas de seguridad como Windows Defender la detecten, evitar que lo pongan en cuarentena y borrar su rastro digital.

- Borrado de los registros de eventos de Windows. El malware borra completamente los registros de eventos de Windows en el sistema infectado. Esta acción asegura que se eliminen todos los eventos generados mientras opera el RAT, lo que dificulta de forma considerable a los analistas de seguridad su detección y el seguimiento de sus actividades.

Las víctimas

RevengeHotels sigue atacando hoteles, en especial las computadoras en los mostradores de recepción, con enfoque en establecimientos ubicados en Brasil. Sin embargo, los atacantes han adaptado sus tácticas: ahora envían correos de phishing no solo en portugués, sino también en otros idiomas. Hemos observado el uso de correos en español para atacar hoteles y empresas turísticas en países hispanohablantes, lo que sugiere una posible expansión geográfica del grupo. Cabe señalar que entre las víctimas anteriores de esta amenaza figuran países hispanohablantes como Argentina, Bolivia, Chile, Costa Rica, México y España.

Es importante señalar que informes sobre campañas anteriores mencionan que el actor de la amenaza ha dirigido sus ataques a recepciones de hoteles a nivel global, en particular en Rusia, Bielorrusia y Turquía, aunque no se ha observado esa actividad en la campaña más reciente de RevengeHotels.

Conclusiones

RevengeHotels ha reforzado en gran medida sus capacidades, desarrollando nuevas tácticas para atacar a los sectores de hotelería y turismo. Con la asistencia de agentes LLM, el grupo ha podido generar y modificar sus señuelos de phishing, ampliando sus ataques a nuevas regiones. Los sitios web utilizados en los ataques rotan constantemente, y las cargas iniciales cambian con frecuencia, pero el objetivo final permanece inalterado: desplegar un troyano de acceso remoto (RAT). En este caso, se trata de VenomRAT, una variante privada del RAT de código abierto QuasarRAT.

Las soluciones de Kaspersky detectan estas amenazas como HEUR:Trojan-Downloader.Script.Agent.gen, HEUR:Trojan.Win32.Generic, HEUR:Trojan.MSIL.Agent.gen, Trojan-Downloader.PowerShell.Agent.ady y Trojan.PowerShell.Agent.aqx.

Indicadores de compromiso

fbadfff7b61d820e3632a2f464079e8c Fat146571.js

d5f241dee73cffe51897c15f36b713cc SGDoHBZQWpLKXCAoTHXdBGlnQJLZCGBOVGLH_{METTIME}.ps1

1077ea936033ee9e9bf444dafb55867c cargajecerrr.txt

b1a5dc66f40a38d807ec8350ae89d1e4 cargajecerrr.txt

dbf5afa377e3e761622e5f21af1f09e6 runpe.txt

607f64b56bb3b94ee0009471f1fe9a3c venumentrada.txt

3ac65326f598ee9930031c17ce158d3d runpe.txt (desofuscado)

91454a68ca3a6a6ce7cb30c9264a88c0dc venumentrada.txt (desofuscado)

RevengeHotels: una nueva ola de ataques impulsada por LLM y VenomRAT