Resumen de noticias

El tercer trimestre fue relativamente tranquilo en términos de ataques DDoS. No hubo grandes novedades, pero los atacantes continuaron aprendiendo trucos y desarrollando el malware que ya conocíamos desde el período del informe anterior. Así, otra botnet DDoS se suma a las que buscan capturar los recursos de Docker. Los atacantes que la usan se infiltraban en el servidor, creaban un contenedor infectado y lo introducían en el bot Kaiten, también conocido como Tsunami, emparejado con un criptominero.

La botnet Lucifer, que apareció por primera vez en el radar de los investigadores en el último trimestre, y se especializa en realizar ataques DDos y extraer criptomonedas, recibió una actualización: ahora no solo captura dispositivos que funcionan con Windows, sino también con Linux. La nueva versión puede utilizar todos los principales protocolos para lanzar ataques DDoS: TCP, UDP, ICMP y HTTP, así como falsificar la dirección IP de donde proviene el tráfico.

Los atacantes que usan Mirai han agregado a su arsenal exploits para nuevas vulnerabilidades. En julio, nuestros colegas de Trend Micro escribieron sobre una variante de la botnet, que explota el error CVE-2020-10173 en los enrutadores Comtrend VR-3033, lo que permite comprometer la sección de red conectada al enrutador vulnerable. En agosto, se descubrió una variante Mirai, que atacaba a los productos de la familia BIG IP a través de la vulnerabilidad CVE-2020-5902. La familia BIG IP incluye firewalls, aplicaciones de control de acceso y administración de carga, y protección contra fraudes y botnets. Esta vulnerabilidad permite ejecutar comandos arbitrarios, cargar y eliminar archivos, deshabilitar servicios y ejecutar scripts JavaScript.

En lo que se refiere a ataques DDoS, el tercer trimestre no ha sido rico en ellos. Los que más revuelo levantaron fueron los ataques de ransomware, supuestamente llevados a cabo por los mismos atacantes, conocidos por su hábito de esconderse detrás de los nombres de varios grupos APT: FancyBear, Armada Collective, Lazarus y otros. El ransomware envía cartas a organizaciones de todo el mundo exigiendo un rescate en bitcoins, cuya cuantía varía de 5 BTC a 20 BTC, y amenaza con lanzar un ataque DDoS potente y prolongado si no se realiza el pago. Después de eso, inundan a la víctima con tráfico basura, como prueba de que las amenazas no son vanas.

En agosto y principios de septiembre, el ransomware afectó a varias organizaciones en Nueva Zelanda, entre ellas a New Zealand Exchange (NZX), que tuvo que desconectarse durante varios días. Entre las víctimas también se encontraban el banco indio YesBank, PayPal, Worldpay, Braintree y otras empresas financieras. Otra ola de ataques DDoS que demandaban rescates en Bitcoin afectó a varios proveedores de Internet europeos, pero no se puede afirmar de manera inequívoca que este sea el trabajo del mismo grupo. A finales de septiembre, se produjo un potente ataque DDoS contra organizaciones financieras y de telecomunicaciones en Hungría. Según Magyar Telekom, el tráfico basura se originó en Rusia, China y Vietnam. No se sabe si los atacantes enviaron cartas de rescate durante este ataque.

A finales de septiembre se supo de una serie de ataques DDoS contra los servicios públicos de seguimiento de vuelos. Entre las víctimas se encontraban, en particular, el recurso sueco Flightradar24 y British Plane Finder, que permiten monitorizar el movimiento de aeronaves en tiempo real. Los servicios tienen una gran demanda: las personas que tienen que recibir a otras en el aeropuerto pueden evaluar la probabilidad de que el vuelo deseado se retrase y los medios utilizan información de dichos recursos cuando publican materiales sobre incidentes aéreos. Como resultado de los ataques, los servicios funcionaron con interrupciones y en las cuentas de Twitter aparecieron publicaciones sobre el ataque. Por ejemplo, según un tweet de Flightradar24, el recurso fue atacado al menos tres veces en corto tiempo. Asimismo, representantes de la empresa estadounidense FlightAware reportaron problemas de disponibilidad del servicio, pero no mencionaron si fue un ataque o simplemente una falla.

El tercer trimestre no estuvo exento de los tradicionales ataques a los medios de comunicación masiva. El canal de televisión ruso “Lluvia” informó de un ataque DDoS el 24 de agosto. Personas desconocidas intentaron desconectar el recurso durante las noticias diurnas y nocturnas. A principios de septiembre, los delincuentes atacaron a la agencia de noticias “UgraPRO”. Según informes de los medios de comunicación, el tráfico basura provenía de direcciones IP rusas y extranjeras, con una intensidad de más de 5000 solicitudes por segundo. A finales de septiembre, los editores de la “Crónica de Turkmenistán” y sitio web “Sputnik Armenia” reportaron un ataque DDoS.

Finalmente, este año, debido a la pandemia de coronavirus y las restricciones relacionadas, en Rusia el examen de ingreso a las universidades se pospuso hasta julio. Esto afectó el panorama de los ataques DDoS: a mediados de mes, el Servicio Federal de Supervisión de la Educación y la Ciencia informó que se había intentado interrumpir el funcionamiento del portal donde se publican los resultados del examen. Es cierto que, en el momento del ataque, las calificaciones todavía no se habían cargado en el sitio, así que los esfuerzos de los atacantes fueron en vano.

Como era de esperar, los ataques a las escuelas continuaron con el inicio del año escolar. Por ejemplo, en el condado de Miami-Dade en Estados Unidos, una ola de ataques DDoS arrasó con los recursos de las instituciones educativas locales, interrumpiendo las clases en línea. Es cierto que el karma no tardó en castigar a uno de los ciberdelincuentes juveniles: las escuelas solicitaron que el FBI se encargara de las investigaciones y el 3 de septiembre se arrestó a un adolescente. Se sigue buscando a las otras personas involucradas en los ataques.

Respecto al FBI, en el segundo trimestre, esta agencia emitió dos advertencias dirigidas a las empresas para que se enfrenten a los ataques DDoS. En julio, se publicó un documento con una breve descripción de los nuevos métodos de amplificación, así como recomendaciones para la detección de ataques y medidas para prevenirlos. A finales de agosto, la oficina publicó una alerta de ransomware con una descripción bastante detallada de las acciones de los atacantes y, una vez más, recomendaciones para contrarrestar los ataques DDoS.

Tendencias del trimestre

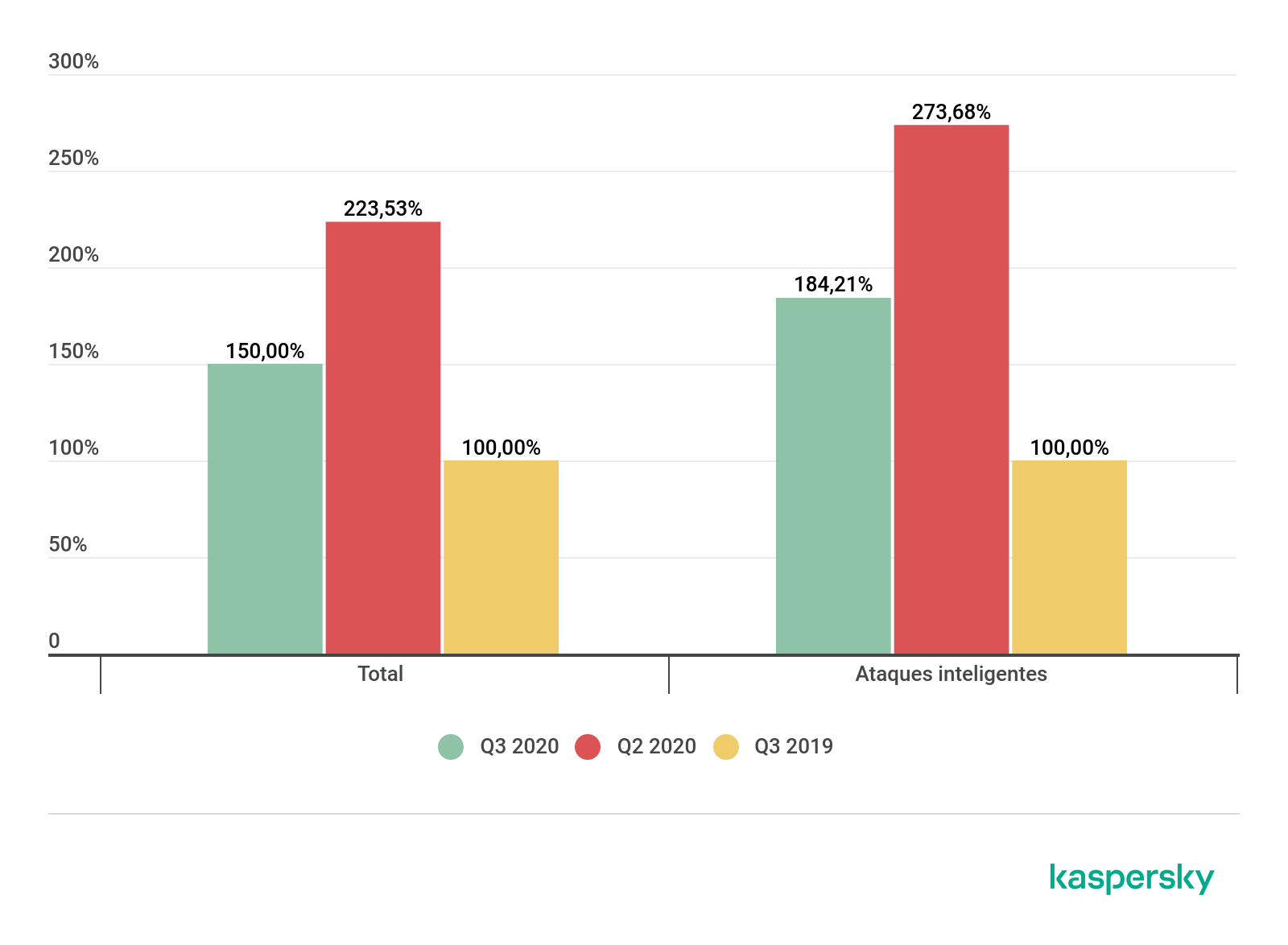

En el tercer trimestre, observamos una notable caída de todos los indicadores en comparación con el período del informe anterior. Es más probable que esto se deba a actividades DDoS anómalas en el segundo trimestre que a una pausa inusual en ellas, lo que queda claro al comparar la situación actual con los datos del mismo período en 2019: el número total de ataques se multiplicó por un factor de 1,5, y el número de ataques inteligentes casi se duplicó.

Número comparativo de ataques DDoS, segundo y tercer trimestre de 2020 y tercer trimestre de 2019. Los datos del segundo trimestre de 2019 se toman como 100% (descargar)

A diferencia de su predecesor, podría decirse que el tercer trimestre es normal: por fin asistimos al tradicional descenso estival del mercado de ataques, que no se produjo en mayo y junio. Esperábamos ver algo similar a principios de 2020, pero los números anormalmente altos del segundo trimestre mezclaron todas las cartas. La normalización actual de la actividad DDoS se puede explicar por dos razones:

- Estabilización del mercado global en medio de la pandemia de coronavirus. Ya son 9 meses que duran la epidemia y las cuarentenas, y la noticia de la transición masiva al trabajo remoto ya no es una novedad. Las empresas han logrado adaptarse al nuevo formato de trabajo y los departamentos de TI lograron cerrar las brechas en la infraestructura remota y fortalecer sus nodos clave. Como resultado, hay menos objetivos adecuados para los ataques.

- Crecimiento del mercado de criptomonedas. Entonces, en el gráfico de precios de Ethereum (ver más abajo), se nota un claro un salto en el tercer trimestre. La criptominería clandestina y los ataques DDoS son mercados competidores. Muchas botnets pueden llevar a cabo ataques DDoS y generar criptomonedas, y sus operadores eligen adónde es más rentable dirigir su poder en un momento determinado. En el tercer trimestre, algunas de las botnets podrían reorientarse hacia la criptominería.

Dinámica del precio de Ethereum del 13 de octubre de 2019 al 13 de octubre de 2020 Fuente: coindesk.com

Estadísticas del trimestre

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de nuestra empresa realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protección, cuya función es interceptar y analizar los comandos que llegan a los bots desde los servidores de administración y control. Al mismo tiempo, ejecuta la protección sin esperar a que algún dispositivo del usuario se infecte, o a que se ejecuten los comandos de los delincuentes.

Este informe contiene las estadísticas de DDoS Intelligence del tercer trimestre de 2020.

En este informe consideraremos como un ataque DDoS aislado (es decir, un solo ataque) aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

La ubicación geográfica de las víctimas de los ataques DDoS se determina mediante sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula según el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son solo uno de los instrumentos con los que se realizan ataques DDoS, y que los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

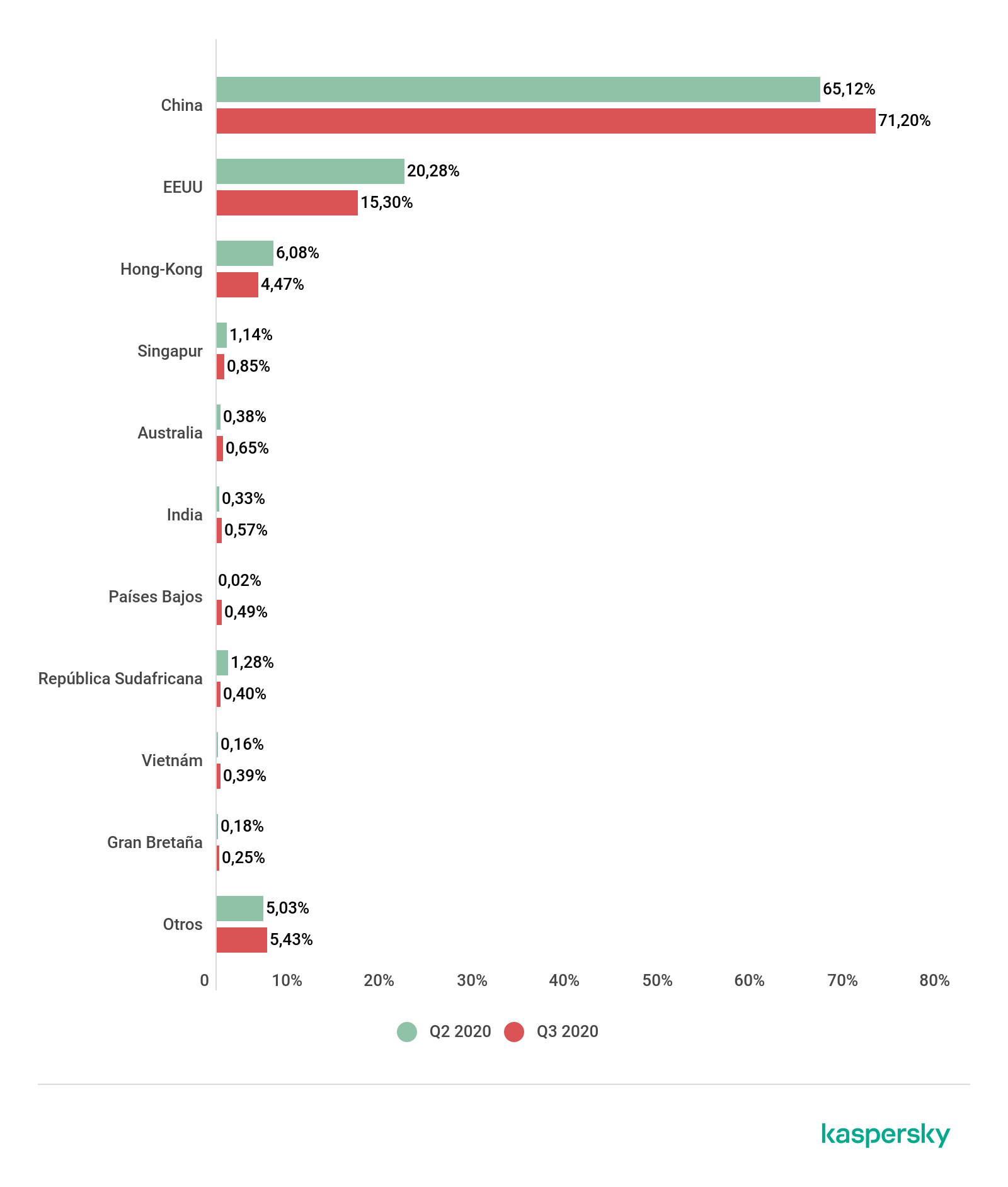

- Los tres primeros en términos de ataques y objetivos se mantienen sin cambios: China (71,20 y 72,83%), Estados Unidos (15,30 y 15,75%) y Región Administrativa Especial de Hong Kong (4,47 y 4,27%).

- Los Países Bajos y Vietnam son los recién llegados al TOP10 por el número de ataques.

- En el ranking por el número de objetivos, se nota una disminución del interés en Asia: Hong Kong perdió 2,07 puntos porcentuales; Singapur -0,3 puntos porcentuales, y Japón y Corea del Sur no lograron entrar en el ranking. La excepción es China, donde el número de los objetivos creció en 6,81 puntos porcentuales.

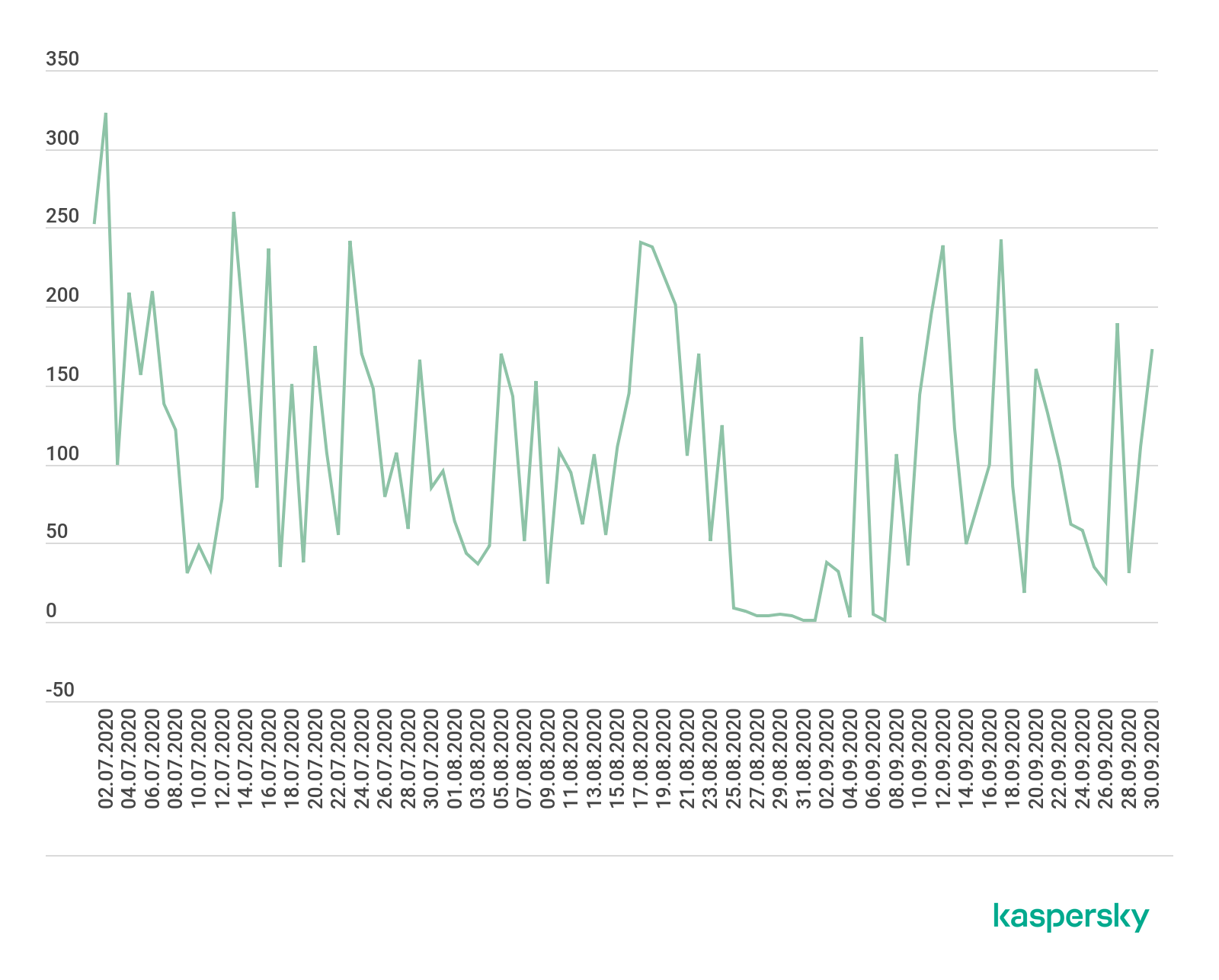

- Después del aumento en el segundo trimestre, en el tercer trimestre el número de ataques volvió a disminuir ligeramente. Al mismo tiempo, la diferencia entre el pico (323 ataques por día) y el anti-pico (1 ataque registrado) aumentó considerablemente.

- En el tercer trimestre, vimos una caída de dos semanas a finales de agosto y principios de septiembre. Durante este período, hubo tres anti-picos (31,08, 1,09 y 7,09) de un ataque por día y otros 5 días, en los que hubo menos de 10 ataques.

- Las botnets DDoS enviaron más flood los jueves, con una caída notable los viernes.

- Aunque el tercer trimestre está muy por detrás del primero en cuanto a la duración de los ataques, se registraron dos ataques que duraron más de 10 días (246 y 245 horas), y el número de ataques aumentó de 5 a 9 días (12 ataques de 121 a 236 horas).

- La distribución de los ataques por tipo no cambió: SYN flood sigue siendo el principal instrumento (94,6%) y su participación se ha mantenido prácticamente sin cambios desde el último trimestre. Los ataques ICMP representaron el 3,4%, mientras que las inundaciones HTTP representaron menos del 0,1% de los ataques.

- Las botnets de Linux mantienen una gran ventaja sobre sus contrapartes de Windows, y representan el 95,39% de los ataques (0,61 puntos porcentuales más que en el trimestre anterior).

Geografía de los ataques

El tercer trimestre de 2020 no trajo sorpresas en cuanto a la distribución geográfica de los ataques. El trío de países con mayor número de ataques este año es sorprendentemente estable: lo siguen conformando China (71,2%, 6,08 puntos porcentuales más que en el segundo trimestre), Estados Unidos (15,3%, más 4,97 puntos porcentuales menos que en el período del informe anterior) y Hong Kong (4,47%, 1,61 puntos porcentuales menos). A pesar de algunas fluctuaciones, el panorama general (la enorme brecha entre China y Estados Unidos, la proporción notablemente menor de Hong Kong) permanece sin cambios. En el tercer trimestre de 2019 vimos un equilibrio de “fuerzas” similar al del TOP3.

Singapur, Australia e India subieron simultáneamente un escalón (del quinto al cuarto, del sexto al quinto y del séptimo al sexto lugar, respectivamente), desplazando a Sudáfrica del cuarto al octavo lugar. La razón de esto no es tanto el aumento de ataques en estos países, sino más bien la relativa calma en la propia Sudáfrica: en julio-septiembre, la proporción de ataques disminuyó en 0,88 puntos porcentuales, hasta el 0,4%. Al mismo tiempo, en términos relativos, hubo menos de ataques en Singapur que en el periodo anterior: sobre este país recayó el 0,85% de los ataques DDoS (-0,28 puntos porcentuales). Las participaciones de Australia e India aumentaron más o menos la misma cantidad (+0,27 y +0,24 puntos porcentuales, respectivamente) y ascendieron al 0,65% para la primera y al 0,57% para la segunda.

El séptimo lugar en el ranking, entre India y Sudáfrica, se lo llevó Países Bajos, que no había estado entre los diez primeros desde hace un año, desde el tercer trimestre de 2019. En el período cubierto por este informe, representaron el 0,49% de los ataques.

Cierran el TOP10 por el número de ataques Vietnam y el Reino Unido. La proporción de ataques lanzados en Vietenam aumentó en 0,23 puntos porcentuales en comparación con el segundo trimestre, lo que lo situó entre los diez primeros por segunda vez en el año, con un 0,39% de ataques (la última vez que se incluyó en la calificación fue a principios de año). El Reino Unido se mantiene relativamente estable: desde el 0,18% de los ataques en el último trimestre, su participación creció solo ligeramente, hasta el 0,25%.

Distribución de ataques DDoS por país, segundo y tercer trimestres de 2020 (descargar)

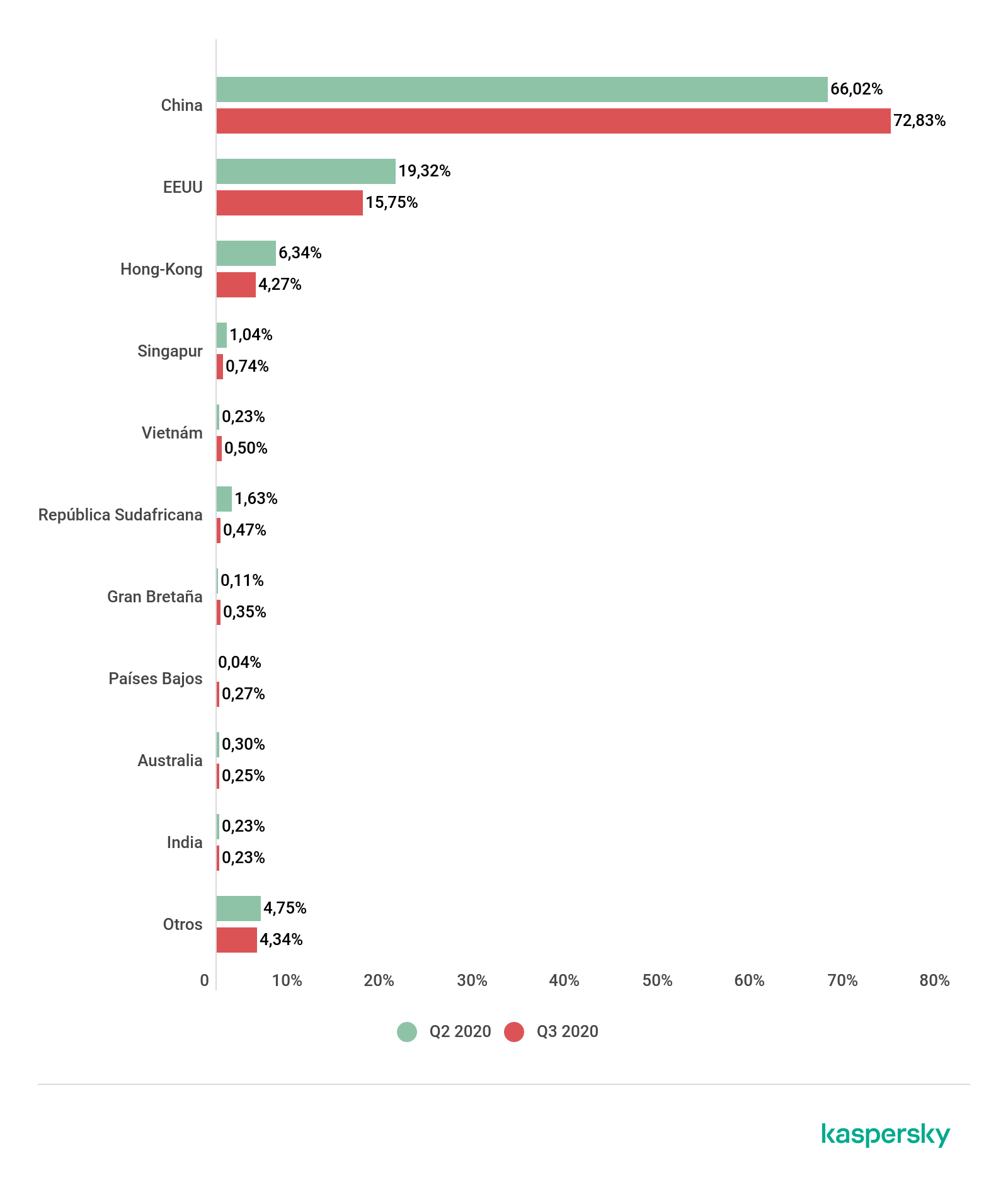

La distribución geográfica de los objetivos también cambió un poco: solo hay dos recién llegados en el TOP10.

Los tres primeros son los mismos que en el último trimestre: China, EE. UU., Hong Kong. La proporción de objetivos en China sigue creciendo: desde el último informe ha aumentado en 6,81 puntos porcentuales y se acerca a las tres cuartas partes del total de objetivos registrados: 72,83%. EE.UU. perdió 3,57 puntos porcentuales y se mantuvo en el 15,75% de los objetivos. Hong Kong perdió 2,07 puntos porcentuales, y la cantidad de objetivos en este país cayó al 4,27%.

El cuarto lugar lo ocupó Singapur. A pesar de la reducción en el número de objetivos en este país (de 0,3, a 0,74% puntos porcentuales), logró subir una posición, desplazando a Sudáfrica. Vietnam ocupó el quinto lugar por el número de objetivos con el 0,5% de los objetivos registrados (ocupó el séptimo lugar en el período cubierto por el informe anterior). La sexta posición fue para la ya mencionada Sudáfrica (0,47% de los objetivos).

Los siguientes dos puestos, el séptimo y octavo, fueron ocupados por dos “recién llegados” condicionales: Gran Bretaña (0,35%) y Países Bajos (0,27%). El primero no había logrado entrar en la calificación desde el cuarto trimestre del año pasado y el segundo, desde el tercer trimestre. Estos países europeos expulsaron de la clasificación a los representantes de Asia, que ocupaban las dos últimas líneas en el período cubierto por el informe anterior: Japón y Corea del Sur. En el tercer trimestre, cierran el TOP10 de por el número de objetivos Australia (0,25%) e India (0,23%), que antes ocupaban las posiciones 6 y 8, respectivamente.

Distribución de ataques DDoS por país, segundo y tercer trimestres de 2020 (descargar)

Dinámica del número de ataques DDoS

El número de ataques este trimestre tuvo variaciones notables. Por un lado, en el pico de actividad, los operadores DDoS batieron el récord del período anterior: el 2 de julio, registramos 323 ataques (en comparación con 298 en abril). Por otro lado, este trimestre tuvo varios días sorprendentemente tranquilos: el 31 de agosto, y el 1 y 7 de septiembre solo se registró 1 ataque. En conjunto, finales de agosto y principios de septiembre resultaron ser bastante tranquilos: en las dos semanas transcurridas entre el 25 de agosto y el 7 de septiembre, el número de ataques solo superó los cien por día (181 ataques el cinco de septiembre), y en ocho días durante este período se registraron menos de 10 ataques por día.

La diferencia entre el pico y los indicadores más cercanos a él también es curiosa. Durante los últimos trimestres, no ha habido una diferencia significativa en el número de ataques entre los 2-3 días más intensos desde este punto de vista. En el tercer trimestre todo fue diferente: el día que sigue al 2 de julio por la intensidad de ataques, el 13 de julio, se registraron casi 20% ataques menos, 260 en total. En promedio, en el tercer trimestre se lanzaron aproximadamente 106 ataques al día, 10 menos que en el trimestre anterior.

Dinámica del número de ataques DDoS, tercer trimestre de 2020 (descargar)

Los días populares y los menos populares han vuelto a cambiar este trimestre. Los miércoles activos fueron reemplazados por los jueves activos (19,02%) y los sábados tranquilos fueron reemplazados por los viernes tranquilos (10,11%). La diferencia entre ellos aumentó: 8,91 en lugar de 4,93 puntos porcentuales en el período cubierto por el informe anterior. Esto se debe en gran parte a que el día más activo del trimestre fue el jueves.

Además de los sábados y jueves, aumentó la proporción de ataques lanzados los lunes, aunque no mucho. En los otros días, su porcentaje disminuyó.

Distribución de ataques DDoS por días de la semana, segundo y tercer trimestres de 2020 (descargar)

Duración y tipos de ataques DDoS

En el tercer trimestre, la duración media de los ataques siguió disminuyendo. Esto se puede explicar por un aumento en la proporción de ataques ultracortos (esta vez significativo, de 5,09 puntos porcentuales). Sin embargo, a diferencia del período anterior, la proporción de ataques prolongados (de 100 a 139 horas) disminuyó muy poco (solo en 0,08 puntos porcentuales), mientras que la de ataques ultra largos experimentó un ligero aumento (en 0,18 puntos porcentuales ). Si bien en el segundo trimestre los ataques más largos no llegaron a los 9 días, en este semestre registramos dos ataques que duraron más de 10 días (246 y 245 horas), y el número de ataques que duraron de 5 a 10 días se multiplicó por un factor de 1,5.

De esta manera, estamos ante el siguiente cuadro: el mayor número de ataques (91,06%) duró hasta 4 horas; el otro 4,89%, de 5 a 9 horas; los ataques de 10 a 19 horas representaron el 2,25% del total, y los de 20 a 49 horas, el 2,09%. El 0,4% de los ataques duró de 50 a 99 horas, y solo el 0,08%, de 100 a 139. Este trimestre el número de ataques de 140 horas o más no es menor, sino mayor que el número de ataques del grupo anterior: representaron el 0,23% del número total de ataques DDoS.

Distribución de ataques DDoS por duración en horas, segundo y tercer trimestres de 2019 (descargar)

La distribución de los ataques de diferentes tipos no ha cambiado desde el último período del informe, así como la incidencia del tipo más popular, SYN flood, que en este trimestre ascendió al 94,6% frente al 94,7% del segundo trimestre. Los ataques por ICMP flood ha disminuido levemente: un 3,4% en comparación con el 4,9% anterior, pero no han cedido sus posiciones. Los ataques TCP representaron el 1,4% de todos los ataques reportados: un aumento notable de 1,2 puntos porcentuales Los ataques UDP representaron el 0,6%, y los ataques HTTP fueron tan pocos que no llegaron a alcanzar el 0,1.

Distribución de ataques DDoS por tipo, tercer trimestre de 2020 (descargar)

En el tercer trimestre, la proporción de botnets Windows siguió cayendo: esta vez su número se redujo en 0,61 puntos porcentuales en comparación con el trimestre anterior, hasta el 4,61%. En consecuencia, el porcentaje de botnets de Linux ha aumentado.

Proporción de ataques de botnets Windows y Linux, segundo y tercer trimestres de 2020 (descargar)

Conclusiones

El segundo trimestre de 2020 nos sorprendió con un número inusualmente alto de ataques DDoS para este período, pero en el tercer trimestre podemos afirmar que la situación se ha normalizado. A juzgar por el número de objetivos únicos, este trimestre los delincuentes experimentaron más interés que el anterior en objetivos ubicados en países europeos y menos en los de Asia, en particular en Japón y Corea del Sur, aunque el interés por China sigue siendo alto y sigue creciendo tanto en términos de objetivos, como de ataques. Hubo un aumento en el número de ataques tanto cortos, ultracortos y de varios días. Es curioso el marcado contraste entre el número máximo y mínimo de ataques por día. Juntos, estos indicadores hacen pensar que el tercer trimestre de 2020 es un período contradictorio en términos de ataques DDoS.

Será interesante observar las cifras del cuarto trimestre. Si transcurre sin conmociones, esperamos ver indicadores comparables a los de finales de 2019. En ese momento, el mercado de ataques DDoS, que estuvo creciendo durante casi dos años, ha logrado un cierto grado de estabilización.

Por lo general, el cuarto trimestre es una temporada agitada, por las rebajas y las fiestas de Año Nuevo, lo que genera una competencia feroz. Las cifras de fin de año son aproximadamente un 30% más altas que las del tercer trimestre. Esperamos ver un panorama similar este año, aunque es difícil hacer predicciones después de la actividad anómala del segundo trimestre. Sin embargo, si no sucede nada extraordinario, no vemos premisas para un crecimiento más significativo o una caída significativa en el mercado DDoS en el cuarto trimestre.

Ataques DDoS en el tercer trimestre de 2020