¡Vivimos en una época maravillosa! Gracias a Internet, hoy es posible comprar y pagar cuentas de forma rápida y sencilla. La comodidad es tal que hasta parece indecente. Sin necesidad de levantarse de cama, uno puede no sólo comprar los ingredientes para preparar la comida, sino también comprarse un yate o una mansión en otro país, y la oferta es considerable. Las empresas suelen realizar sus pagos a través de Internet y cualquiera puede acceder a la bolsa de valores.

Claro que para poder utilizar estos servicios es necesario identificarse en el sistema y señalar la cuenta desde la cual se realizará la transferencia de fondos.

Dinero… dinero… Dondequiera que circule el dinero habrá personas malintencionadas que no sólo busquen apropiarse de él, sino que estén dispuestas a todo para conseguirlo. Y el dinero electrónico no es una excepción a la regla. ¡Los delincuentes están dispuestos a todo para robarle el dinero a cualquiera! Pero su método más eficaz es el de hacerse pasar por el dueño de una cuenta. Una vez que accede a una cuenta, el delincuente puede utilizarla tal como si fuese su legítimo dueño.

El método acostumbrado para demostrarle al sistema que uno posee los requisitos para el manejo de su cuenta consiste en ingresar el nombre de usuario (o el número de la tarjeta de crédito, el alias registrado, etc.) y la contraseña (o el código PIN, etc.). Esta información es todo lo que el sistema necesita para “reconocer” al usuario. Pero, ¿cómo obtener estos codiciados datos personales del usuario? Los delincuentes disponen de una herramienta particularmente eficaz conocida como Troyano. Gracias a este “husmeador”, es posible obtener prácticamente hasta la más mínima información sobre el usuario, sin que este lo sospeche en absoluto.

Programas maliciosos espía

Infectarse con estos programas en medio de la inmensidad de Internet resulta relativamente sencillo (claro, a menos que se respeten las medidas de seguridad). Los programas y el mismo sistema operativo suelen presentar, debido a su complejidad, fallas que pasan desapercibidas en su funcionamiento cotidiano o en el previsto de la aplicación, pero que se convierten en graves errores en situaciones extraordinarias, como por ejemplo, cuando se usan datos que no habían sido previstos por los desarrolladores. Estos errores se pueden usar para ejecutar un programa malicioso en el sistema del usuario. Existen distintos tipos de programas maliciosos, pero los troyanos son los más comunes.

Con sólo pulsar distraídamente un vínculo en un mensaje de correo o en un mensaje ICQ, o visitar un sitio web desconocido (o bien uno conocido pero infectado), el usuario corre el riesgo de descargar en su equipo un programa malicioso que después se introducirá en el sistema de manera oculta y ejecutará, también de manera oculta, su triste tarea. Para que el equipo identifique las acciones del programa malicioso como las de una aplicación legítima o útil, el troyano se introduce en los servicios del sistema donde ejecuta su código o trabaja bajo la identidad de un servicio del sistema requerido por alguna otra aplicación.

Una vez que empieza a actuar en el sistema, el troyano lo hace sin problema alguno (o más bien, lo haría sin problema alguno de no ser por una solución antivirus instalada en el equipo). Al troyano se le puede asignar la función de “vigilar” las actividades del usuario, el funcionamiento de las aplicaciones ejecutadas o los datos ingresados o recibidos por el usuario.

Uno de los troyanos espía más peligrosos en Internet es el llamado ZBot. Este nombre es la combinación de la primera letra del nombre de su autor, “Zeus”, y la palabra “bot”, que se refiere a un robot de red que ejecuta de manera autónoma la tarea que le fue asignada. En este caso, se trata del robo de datos personales del usuario.

Hábiles y peligrosos

Los troyanos de la familia ZBot (ZeuS) aparecieron en 2007. Gracias a su sencilla configuración y a su utilidad para el robo de datos en Internet, ZeuS se ha convertido en uno de los programas espías más vendidos en el mercado de Internet.

Exactamente, ¿en qué consiste la peligrosidad de este troyano? A continuación brindamos una breve descripción de este programa una vez que ha infectado el sistema capturado:

- Todo lo que uno “memoriza” en su equipo (por ejemplo, al marcar la casilla “Recordar la contraseña”) es también accesible para el troyano, ya sean datos de identificación, contraseñas o cualquier otro dato (por ejemplo aquellos utilizados para completar automáticamente un formulario en línea).

- Incluso si uno decide no memorizar nada, el troyano vigila todas las teclas pulsadas, y la secuencia de caracteres que permiten acceder al dinero del usuario será visualizada y enviada al ciberdelincuente.

- Para evitar que los ciberdelincuentes accedan a la lectura de los datos generados a través del teclado, los sitios web suelen recurrir a la herramienta conocida como teclado virtual. Al ingresar una contraseña, presiona el botón izquierdo del ratón sobre las teclas del teclado que aparece en la pantalla. Entonces, ZeuS activa un mecanismo para interceptar los datos del usuario: al presionar el botón izquierdo del ratón, ZeuS captura la imagen de pantalla alrededor del cursor, de tal manera que el delincuente conocerá las teclas seleccionadas en la pantalla mediante el ratón.

- ZeuS controla todos los datos que pasan por su navegador. Si Ud. trata de abrir una página web cuya dirección está registrada en el archivo de configuración de ZeuS, el troyano puede modificar el código descargado desde la página antes de que esta se registre en el navegador. Por lo general, la modificación consiste en la adición de nuevos campos para la captura de datos personales o confidenciales. Después de todo, si su banco (y Ud. está convencido de que se encuentra en el sitio de su banco) le pide ingresar, además de su contraseña, el código PIN de su tarjeta, ¿por qué no habría de hacerlo? Pero se trata de un engaño. La solicitud de ingresar el PIN fue añadida por ZeuS. El código original del sitio del banco no contiene este campo. El código PIN ingresado es entonces interceptado por el troyano que lo envía a su dueño.

- Algunos sitios web crean en su equipo una signatura numérica especial cuando el usuario se registra. La autenticidad de la signatura se verifica en cada una de las posteriores visitas. Estas signaturas son lo que se conoce como certificados. Si su navegador no le otorga al sitio visitado el correspondiente certificado, entonces Ud. no podrá tener un acceso completo al sitio. ZeuS encuentra los certificados de seguridad en el ordenador infectado, los roba y los envía al ciberdelincuente.

- Si el ciperpirata decide usar el equipo del usuario como herramienta para cometer actos ilegales (por ejemplo, para distribuir correo spam), ZeuS ofrece a su dueño la posibilidad de instalar en el equipo infectado todas las aplicaciones necesarias.

Así, si su equipo se infecta con el Troyano ZeuS, el delincuente se apropiará de todo lo que esté a su alcance. Y si el usuario no presenta ningún dato de su interés, no crea que el delincuente se sentirá decepcionado: siempre tendrá la posibilidad de usar su equipo para cometer actos ilegales.

Los equipos infectados, asociados a un solo “dueño”, constituyen lo que se llama una red zombi (botnet). El ciberpirata manipula como a marionetas los equipos que caen atrapados en su red. Los usuarios pueden incluso ignorar que su equipo está distribuyendo correo spam o que el ciberdelincuente lo utiliza para conectarse disimuladamente a Internet. Pueden pasar meses sin que las víctimas se enteren de que sus equipos están involucrados en operaciones ilegales.

Los siguientes artículos ofrecen información más detallada sobre las redes zombi:

Versátiles y populares

ZeuS es una herramienta muy efectiva, tanto para capturar datos como para la organización de redes zombi que puedan usarse para cometer diversos actos delictivos. Es precisamente esto lo que la hace tan popular entre los ciberdelincuentes.

Hoy en día, toda persona con intenciones maliciosas puede adquirir una copia del troyano Zeus, modificar el archivo de configuración de acuerdo a sus necesidades y codificarlo a su gusto para proteger los algoritmos contra los programas antivirus. Al momento de adquirir la aplicación, el interesado malicioso puede ordenar un modelo con opciones complementarias que no aparecen en la versión básica. La distribución de ZeuS se ha convertido a todas luces en un negocio.

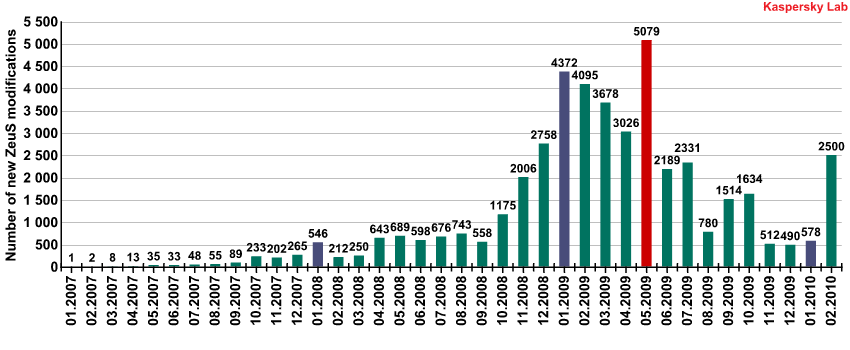

Analicemos la forma en que su popularidad creció. El siguiente gráfico muestra el número de nuevas versiones (muestras) descubiertas cada mes.

Número de nuevas versiones de ZeuS por mes (2007-2009)

Antes del otoño de 2007, Zeus era distribuido sólo por su creador. A mediados de ese mismo año, el autor dejó de vender su producto. Para saber más sobre esta historia, pulse aquí. Sin embargo, los ciberpiratas poseían el constructor de ZeuS. Los ciberdelincuentes emprendedores se pusieron a modificar el troyano y a propagar sus nuevas versiones. A partir de octubre de ese año, comenzó a crecer el número de nuevas versiones de ZeuS. En el año 2008, el troyano encontró clientes regulares ya que no se advierten ni alzas ni caídas hasta antes de septiembre. Casi 500 nuevas modificaciones aparecían cada mes.

El notable repunte en la popularidad de ZeuS registrado a fines de 2008 está sin duda relacionado con la crisis económica. Varios programadores y usuarios expertos se vieron sin trabajo debido a la crisis mundial. Ante tal situación, es grande la tentación de encontrar cualquier fuente de ingresos. Obviamente, algunos de estos desempleados decidieron dedicarse al fraude en línea. Pero, ¿con quién van a ponerse en contacto estos ciudadanos que decidieron apartarse de la legalidad? Con seguridad acudirán a un vendedor de ZeuS de buena reputación.

Las cifras más elevadas para ZeuS se dieron en mayo de 2009: 5.079 modificaciones. Este número es sorprendente: ¡más de 5.000 modificaciones de un solo troyano en un solo mes! Un verdadero best-seller. Puesto que los modos de codificación del programa son ya de amplio conocimiento, su identificación por las soluciones antivirus y su introducción en las bases de datos son automáticas.

Sin embargo, los autores del virus permanentemente actualizan los algoritmos de codificación, lo que complica el análisis del programa. Así, a principios de 2009, tras notar el alza en la demanda de ZeuS, los autores de virus sometieron la versión original de este troyano a una modificación de su calidad. Mejoraron específicamente el algoritmo de codificación, el código del programa y el archivo de configuración.

ZeuS a menudo cambia su apariencia y, una vez dentro del sistema infectado, se actualiza desde direcciones de Internet variables. Para los usuarios en cuyos equipos se han descargado las nuevas versiones de este troyano, el antídoto contra las versiones anteriores no será de mucha utilidad. Es por esta razón que es necesario reaccionar con la mayor prontitud posible ante las actualizaciones de Zeus. En este caso, la efectividad es crucial: los expertos antivirus deben mantenerse en constante alerta en caso de la aparición de un nuevo algoritmo que el sistema no pueda procesar, pues hay que encontrar sobre la marcha cómo neutralizar el programa malicioso.

Entre la aparición de la primera versión de ZeuS hasta el día de hoy, se han registrado más de 40.000 versiones de este programa malicioso. Teniendo en cuenta el número de versiones, el número de direcciones a las que el ciberpirata envía los datos y desde las que se emiten las instrucciones para las redes zombi (estas direcciones son los centros de comando), se evidencia que ZeuS ocupa un lugar preponderante entre los programas ilícitos.

Alcance de la infección

Para comprender el alcance de la infección provocada por ZeuS, ofrecemos a continuación algunos datos sobre la cantidad de ordenadores infectados y controlados por ciberdelincuentes.

En el año 2009, un informe publicado en los Estados Unidos daba cuenta de alrededor de 3,6 millones de ordenadores infectados por ZeuS en ese país. Por supuesto que se trata de un estimado. Esta cifra podría muy bien ser más elevada Resulta prácticamente imposible estimar el número real porque se desconoce el número de equipos infectados, especialmente de usuarios particulares, que no han sido registrados.

Un extraño evento tuvo lugar a principios de 2009: casi 100.000 ordenadores de pronto dejaron de funcionar de forma simultánea. El sistema no podía arrancar. Después se supo que todos estos ordenadores pertenecían a una red zombi de ZeuS cuyo centro de comando había enviado una instrucción para detener el sistema operativo de los equipos (sí, ZeuS también es capaz de hacer algo así). Los analistas trataron de descubrir las causas del incidente. Se manejaron dos versiones: la primera sostenía que unos ciberpiratas se habían introducido a la fuerza en el centro de comando de la red zombi y había enviado dicha instrucción a los equipos infectados con la intención de jugarle una mala pasada al dueño de la red; según la segunda, después de haber obtenido la información requerida de los equipos, fue el mismo dueño de la red zombi quien envió la instrucción de destrucción del sistema. Quizás el ciberdelincuente pensó que mientras que las víctimas se ocupaban de restaurar su sistema colapsado, tendría más tiempo para robar los valores de otros gracias a los datos robados. Sin embargo, es probable que el primer escenario se ajuste más a la realidad. Y esta es la razón: casi en la misma época el dueño de una red zombi de ZeuS preguntó en un foro de ciberpiratas cómo podría proteger su red contra accesos no autorizados. Había perdido su red compuesta de centenas de miles de equipos infectados cuando un ciberpirata se introdujo en su centro de comando (a propósito, en este medio es muy común este tipo de sucesos). Lo más sorprendente era que a este ciberdelincuente no parecía molestarle la idea de haber perdido el control de centenas de miles de equipos porque de inmediato había implementado otro par de redes zombi, una con 30.000, y la otra con 3.000 ordenadores infectados.

La red zombi compuesta de equipos infectados por ZeuS más importante recientemente descubierta es la red zombi de Kneber. En febrero de 2010, la sociedad americana NetWitness, activa en el sector de soluciones de seguridad informática corporativa informó sobre la identificación de ordenadores infectados por ZeuS en 2.500 organizaciones distribuidas en 196 países. En total, se habían descubierto 76.000 equipos infectados y todos estaban vinculados a URLs registradas bajo el nombre de Hilary Kneber (por supuesto que se trata de un alias).

Pero esta es solo la parte visible del iceberg. Los casos aislados de identificación de redes zombi con centenas de miles de equipos infectados permiten suponer que el alcance real de las infecciones en el mundo entero causadas por este troyano puede contarse en millones.

Pasiones de dominio

Cada archivo de configuración de ZeuS contiene URLs que el troyano revisa una vez que se instala en el sistema de la víctima. Cuando el usuario intenta acceder a una página web que figura en el archivo de configuración y de obtener datos, ZeuS intercepta las peticiones y las envía al ciberdelincuente.

Hemos analizado cerca de 3.000 archivos de configuración de ZeuS y registrado la frecuencia de aparición de las URLs en cada uno de estos archivos.

La distribución de las URLs en función de los dominios de nivel superior ofrece los siguientes resultados:

Dominios de nivel superior más populares capturados por ZeuS

Los dominios internacionales como .org y .com que reúnen los sitios de organizaciones y de corporaciones son los líderes naturales.

¿Cuáles son los sitios concretos de la zona .com que interesan a ZeuS? ¿En qué sitios intenta este programa malicioso interceptar los datos personales obtenidos por el usuario del ordenador infectado? A la cabeza de los sitios internacionales se encuentran 14 direcciones:

Sitios internacionales de dominio .com capturados por ZeuS

Sólo tres recursos de entre los once más populares entre los ciberdelincuentes en la zona .com no están vinculados directamente con bancos. Se trata de servicios comerciales de Internet. Paypal.com asegura la conjunción entre el dinero virtual que se gasta en Internet y el dinero real a través de tarjetas de crédito o de débito. E-gold, a semejanza de Paypal.com, ha creado una cuenta del usuario con unidades monetarias virtuales que se pueden usar en Internet como instrumento financiero. La única diferencia radica en que estas unidades están relacionadas con el precio del oro y de otros metales. Ebay.com es un sitio de subastas en línea muy popular que igualmente se basa en cuentas de usuarios que incorporan las herramientas utilizadas por los usuarios para participar en las subastas. Los otros sitios corresponden a bancos intercontinentales que ofrecen servicios de transacciones bancarias en línea (administración de cuentas por Internet) o servicios bancarios auxiliares.

Los dominios nacionales más codiciados por los ciberpiratas pertenecen a España y al reino Unido. Según el número de sitios que ofrecen servicios de administración financiera por Internet y acechados por los ciberpiratas, estos países se distinguen así: en cada uno hay cerca de 20 direcciones idénticas en cuanto a su popularidad (principalmente URLs de bancos), mientras que en los otros países sólo se encuentran algunos sitios web.

Pero esto no significa que España o el Reino Unido cobijen al mayor número de ciberdelincuentes. Es bien sabido que el objetivo de los estafadores es robar el dinero de ciudadanos o de organizaciones de otros países porque las autoridades judiciales del país donde se comete el robo se encontrarán inevitablemente con dificultades jurídicas si capturan a un ciberpirata en otro país.

Orígenes del mal

Además de las direcciones capturadas, hemos reunido estadísticas sobre las URLs en el origen de la infección causada por el troyano y hacia las cuales se envían los datos robados. El análisis de estos datos nos ha permitido configurar el siguiente mapa que muestra la distribución de estos servidores maliciosos.

Mapa de la distribución de servidores maliciosos ZeuS

Tal como se muestra en este mapa, las direcciones maliciosas se encuentran distribuidas alrededor de todo el mundo. Sin embargo, la mayoría de los ciberpiratas colocan sus servidores donde se encuentran los proveedores de acceso a Internet en Europa, América del Norte, Rusia o China. Esto resulta lógico ya que estas regiones son las más desarrolladas en cuanto a servicios de hospedaje.

Regiones que contienen el mayor número de centros de comando ZeuS

Sucede con frecuencia que resulta imposible definir sólo en base a los archivos de configuración el origen del ciberpirata, pero eso no reviste mayor importancia porque hace ya bastante tiempo que la noción de autor de virus no conoce fronteras ni nacionalidades. Un sueco, un chino o un argentino en un cibercafé en Honolulu pueden registrar un sitio en el dominio .ru (por ejemplo microsoftwindowsxp.ru) que se alojará en un proveedor de acceso a Internet localizado en Italia.

Medios de protección

Vamos a presentar algunos métodos sencillos para protegerse contra el troyano ZeuS. Estos métodos no se diferencian en mucho de las “medidas de higiene” estándar en Internet.

Nunca hay que pulsar un vínculo desconocido enviado por personas desconocidas. Como regla general, los vínculos a las aplicaciones maliciosas se envían en mensajes ICQ (o por medio de otros clientes de mensajería instantánea). Los ciberpiratas son finos sicólogos que explotan las debilidades del usuario y su confianza para atraerlo hacia el sitio malicioso. A menudo disimulan la dirección con el nombre de un sitio legítimo y conocido, permutando, por ejemplo, dos letras: hxxp://www.vkontkate.ru. Conocemos muy bien este truco empleado en un pasado aún reciente en el que las prendas deportivas como “Abibas” y los reproductores de casetes “Panascanic” estaban de moda. Hay que estar muy alerta. No hay que darles a los bandidos informáticos la oportunidad de enriquecerse.

Los mensajes pueden incluir un texto neutro que un conocido pudo haber enviado. Por ejemplo: “Hola, ¿Qué tal tu fin de semana? Pulsa este vínculo y te asombrarás: http://rss.lenta-news.ru/subj/vesti.exe». Preste atención a la extensión .exe del archivo que se abrirá. Se trata de un archivo ejecutable del sistema operativo. El vínculo no sólo no lo llevará a un sitio con información, como podría creerse a primera vista, sino que ejecuta una aplicación desde una URL maliciosa. Los archivos ejecutables no son los únicos que representan una amenaza. También pueden constituir una amenaza documentos con formato .pdf (Adobe Reader), .ppt (Microsoft Office), .swf (Adobe Flash), etc. La estructura de estos documentos es de relativa complejidad, por lo que se requieren cálculos complicados al momento de abrirlos. Además, los desarrolladores han previsto un mecanismo de ajuste de códigos (por ejemplo, javascript). Los datos que el ciberpirata selecciona en estos documentos pueden conllevar un error en la aplicación que abre los ficheros con estos formatos, por lo que es posible que se ejecute un código malicioso en el ordenador del usuario. Si Ud. ha instalado en su equipo una solución antivirus que se actualiza regularmente y además actualiza las aplicaciones instaladas en su equipo cuando es necesario, entonces está relativamente bien protegido: Es muy probable que la aplicación o documento se identifique como malicioso y se prohíba su ejecución o apertura, o la vulnerabilidad en la aplicación será rectificada oportunamente por los desarrolladores de manera que Ud. pueda realizar la actualización.

Es posible que en los mensajes, en los documentos de Microsoft Word u otros, o en los sitios web, el verdadero vínculo esté camuflado y sólo esté visible la descripción del vínculo. Esta descripción puede decir cualquier cosa para atraer la atención de la potencial víctima. En este caso, la verdadera dirección suele aparecer en la burbuja informativa (aunque también puede ocurrir que esté alterada) cuando el cursor pasa por el vínculo o por la parte inferior de la ventana del navegador. Si la dirección no aparece en ninguna parte, consulte las propiedades del vínculo. Si aún tiene dudas sobre el destino del vínculo, es mejor que se abstenga de activarlo.

¿Su sistema operativo le facilita sus tareas? Memoriza varios detalles suyos, autoriza muchas acciones, ofrece un sencillo acceso a los datos, no lo molesta con solicitudes de confirmación de una acción y no le pide 100 veces una contraseña. ¿Le gusta la sencillez y la comodidad de su navegador Internet? Se ejecuta en el sistema la menor aplicación sin ningún inconveniente. Si se trata de un programa malicioso, esta comodidad le jugará una mala pasada: el ciberdelincuente se aprovecha de la misma facilidad de acceso a los datos que Ud. configuró según su deseo a costa de la seguridad. Así, todo lo que sabe su navegador lo aprenderá el programa malicioso. Por desgracia, hoy en día esta es la situación: una vulnerabilidad creciente y el precio a pagar por la comodidad. Trate de no confiar en la memorización de las contraseñas por parte de las aplicaciones.

También se aconseja desactivar la ejecución de Javascript en el navegador y la ejecución de aplicaciones y archivos en la ventana iframe/frame. Esto sin duda reducirá las posibilidades de su navegador, pero es necesario elegir: comodidad y belleza o seguridad (también se aconseja desactivar Javascript en Adobe Reader que abre los archivos con formato .pdf). En ambos casos, siempre será posible activar esta posibilidad en los sitios y con los documentos de confianza.

Hoy en día existen dos métodos que garantizan una aceptable seguridad para realizar pagos en línea. Primeramente, hay un sistema que, además de solicitar el nombre de usuario y una contraseña, pide la confirmación de la operación por teléfono, lo que implica un vínculo con un número telefónico. Esta medida complica el acceso ilícito a su dinero. Además del nombre de usuario y de la contraseña, el ciberdelincuente tendrá que obtener el número de teléfono del usuario, lo que resulta bastante complicado hacerlo por Internet (o crear un doble de su tarjeta SIM, lo que sería más bien digno de una película de espías). Resulta extraño que la mayoría de los servicios ignore este sencillo método de confirmación. El segundo método es muy utilizado por los bancos que dan al usuario (el cliente del banco) un dispositivo USB que se conectará al ordenador. Cuando se conecte al sistema de transacciones en línea, este dispositivo confirmará que evidentemente se trata de un cliente del banco. Sin embargo, no hay que olvidar que todas estas llaves no son idénticas. Cuando se comenzaron a utilizar estas llaves USB, hubo casos en los que los ciberpiratas lograron desbaratar el sistema de seguridad simplista con dispositivos USB.

A manera de conclusión, queremos desearle una agradable experiencia en Internet y que se beneficie de todas las posibilidades que esta tecnología le ofrece. Sea precavido y no pierda el sentido común. En pocas palabras, compórtese como si se tratara de la vida real. ¡Buena suerte!

¿A quién trata de cazar Zeus?