Lo primero es no hacer daño (Premuim non nocere)

Como lo han demostrado muchos estudios, las casas “inteligentes”, los coches “inteligentes” y las ciudades “inteligentes”, no sólo tienen beneficios innegables para la vida cotidiana del individuo, sino que también a menudo representan una amenaza para su seguridad. No se trata sólo de la fuga de datos personales. Basta imaginar que en determinado momento, un refrigerador “inteligente”, bajo la influencia de una tercera fuerza, empiece a pensar que los productos caducados están frescos. O algo aún más triste: el sistema de un coche inteligente que va a alta velocidad de repente gire el volante a la derecha…

Sin embargo las amenazas, tanto las reales como las previsibles, de los dispositivos domésticos del Internet de las cosas son sólo parte del problema de lo “inteligente” que se está haciendo la infraestructura circundante. El auge tecnológico en la medicina no sólo ha provocado la transición de instituciones de la salud a sistemas de procesamiento de información, sino que también ha conducido a la creación de nuevos tipos de equipos médicos y dispositivos personales que pueden interactuar con los sistemas y redes clásicas. Esto significa que las amenazas que son relevantes para estas últimas también pueden alcanzar a los sistemas de salud.

Puntos de entrada para obtener acceso a datos valiosos

Los datos personales del paciente y la información sobre su salud son el principal vector de los ataques en el contexto de la industria médica. Para evaluar la seguridad de estos datos, primero hay que identificar los puntos de la infraestructura de las instituciones médicas que pueden acumular datos médicos o que pueden ser utilizados por un atacante.

Los posibles puntos de entrada pueden clasificarse de la siguiente manera:

- sistemas informáticos (servidores, estaciones de trabajo, paneles de administración de equipos médicos, etc.) de la red informática de la institución médica que pueden estar conectados a Internet

- equipos médicos conectado a la red corporativa

- equipos médicos que no son nodos de red pero que están conectados a una estación de trabajo (por ejemplo, mediante USB)

- dispositivos portables del paciente (pulseras deportivas avanzadas, marcapasos y monitores, bombas de insulina, etc.), así como dispositivos móviles con funciones de seguimiento de los indicadores de salud (teléfonos móviles, relojes “inteligentes”)

- otros sistemas de información, accesibles a través de una conexión inalámbrica (Wi-Fi, Bluetooth, RF): electroencefalógrafos móviles, oxímetros, sensores de acontecimientos para supervisar pacientes de riesgo elevado, etc.

Los tres últimos requieren un análisis detallado de cada modelo específico cuando se establece acceso directo a ellos. Por esta razón pensamos que hay que dedicarles un artículo separado. En este, analizaremos en detalle los dispositivos y componentes que no requieren acceso físico y que a menudo resultan accesibles desde Internet.

Los dispositivos portables contienen la historia clínica

De la seguridad de los dispositivos portátiles ya hablamos en marzo de 2015: “Simplemente imagínese, si usted hackea un sensor de pulso, el dueño de la tienda puede hacer un seguimiento de la frecuencia cardiaca del cliente mientras este mira los descuentos en su tienda. Del mismo modo se puede averiguar la reacción de la gente a los anuncios. Además, una pulsera con sensor de pulso hackeada se puede utilizar como detector de mentiras”.

Al aumentar la precisión de los sensores, los gadgets que recopilan datos sobre el estado de la persona pueden eventualmente usarse en prácticas ambulatorias serias, para evaluar la salud del paciente. Sin embargo, su seguridad no está evolucionando tan rápidamente como sus capacidades.

El seguimiento de los signos vitales mediante dispositivos móviles puede convertirse en un futuro muy próximo en una parte integral de las prácticas ambulatorias

La información que se recopila como resultado del seguimiento de los signos vitales puede ser utilizada tanto por el propietario del dispositivo, como por el fabricante de la infraestructura en el que funciona la aplicación de seguimiento. Al usuario, saber la frecuencia de los latidos de su corazón puede servirle como un indicador para reducir el ritmo de sus actividades, tomar otros medicamentos, etc. Mientras que el fabricante puede transmitir los datos recogidos a una compañía médica que puede utilizarlos para evaluar el estado general de salud del cliente.

Por lo tanto, la principal ventaja de los resultados recogidos mediante el gadget no es la profundidad del análisis (cualquier análisis médico es más preciso que la lectura de pulseras de fitness), sino por la capacidad de evaluar los cambios del estado de salud de forma dinámica a través del tiempo. Las formas de usar dicha información dependen de la imaginación y la iniciativa de sus propietarios, así como de la legislación en materia de datos personales.

Si nos fijamos en la misma información desde el punto de vista de un ciberdelincuente, para el propietario del dispositivo se abre una perspectiva no muy favorable: Basándose en el análisis de ciertos parámetros (por ejemplo, pulso, calidad del sueño, promedio de actividad física), el delincuente puede obtener una visión general de la salud de la víctima. Un gadget conectado a su dispositivo móvil capaz de medir la presión o la glucosa en la sangre de su usuario puede aportar más información. Una vez sacadas las conclusiones acerca de las dolencias de la víctima, el atacante podría provocar que empeoren.

Los ataques relacionados con la obtención de datos sobre la salud pueden dividirse en tres tipos: Los que violan la confidencialidad de los datos, su integridad o su disponibilidad. Podemos describir principales vectores de cada uno.

Variantes de ataques que violan la confidencialidad de los datos médicos:

- ataque tipo hombre-en-el-medio en el canal del sensor al servicio que acumula los datos;

- acceso no autorizado al almacén de datos local y remoto.

Variantes de ataques a la integridad de los datos:

- acceso no autorizado a almacenes de datos con posible suplantación de datos;

- ataque hombre-en-medio con la posibilidad de sustituir los datos transmitidos (spoofing);

- modificación (suplantación) de datos (ataques de spoofing) y su entrega a los consumidores (servicio o aplicación de acumulación de datos).

Ataque a la accesibilidad:

- ataques ransomware (cifrado o eliminación de los datos del usuario).

El punto de entrada del código malicioso que roba o falsifica los datos en el dispositivo móvil depende del dispositivo concreto y del software que esté utilizando.

Datos médicos en Internet

Pero me gustaría dar un vistazo más de cerca a otro punto de entrada: los sistemas informáticos de las redes de instalaciones médicas que son accesibles desde Internet.

Las instituciones médicas utilizan sistemas automatizados de almacenamiento de datos médicos (SHMD) para almacenar información heterogénea sobre el paciente (resultados de los diagnósticos, datos sobre los fármacos, anamnesis, etc.). La infraestructura de dicho sistema puede incluir diversos componentes de hardware y software que se pueden combinar en una red de almacenamiento de información y que de una u otra forma esté accesible desde Internet.

Como ejemplos de componentes SHMD se pueden citar varios complejos de software que también pueden ser puntos de entrada a la infraestructura médica:

- Sistemas HIS (Hospital Information System, sistema de información hospitalaria), complejos de software que administran información médica de diversas fuentes, entre ellas de los sistemas enumerados abajo

- Sistemas de administración de expedientes médicos HME (Electronic Health Records, registros electrónicos de salud), software especializado que permite almacenar de forma estructurada los datos del paciente y su anamnesis

- Network Attached Storage (NAS), almacenes de red dedicados que pueden ser tanto dispositivos de almacenamiento especializados en datos médicos, como dispositivos corporativos utilizados en la infraestructura de instituciones médicas

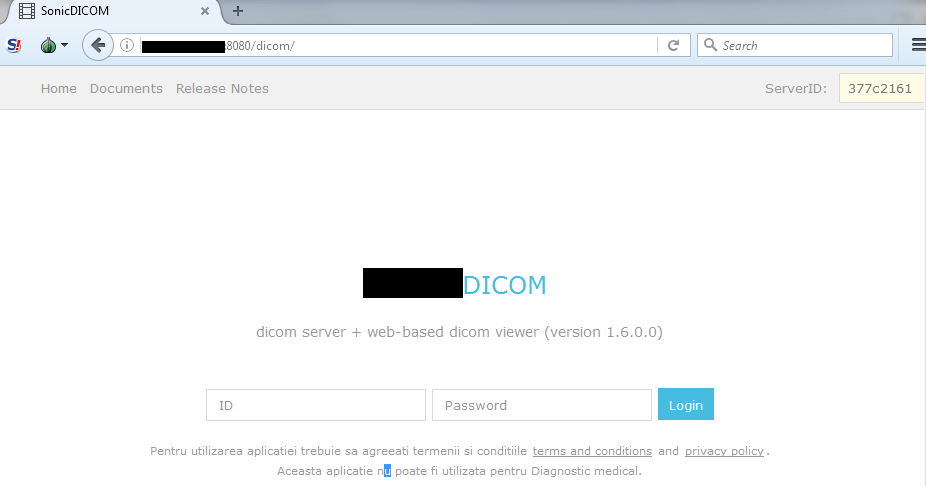

- Dispositivos DICOM y servidores PACS (Picture Archiving and Communication System), sistemas de información médica basados en el estándar DICOM (Digital Imaging and Communications in Medicine, estándar de la industria para la creación, almacenamiento, transferencia y visualización de imágenes médicas y documentos de análisis de pacientes), que constan de los siguientes componentes:

- dispositivo DICOM cliente, un dispositivo médico que tiene la capacidad de transferir información al servidor DICOM

- servidor DICOM, un complejo de hardware y software que permite recibir y almacenar la información de los clientes (en particular, servidores PACS)

- estación de diagnóstico DICOM e impresoras DICOM, sistema de hardware y software que es responsable de procesar, mostrar e imprimir imágenes médicas

Una característica distintiva de los sistemas anteriores es que para administrarlos se usa una interfaz web (aplicación web). Puede contener vulnerabilidades que un delincuente puede utilizar para obtener acceso a información y procesos valiosos. Vale la pena considerar estos sistemas con más detalle y verificar si están disponibles en Internet, es decir, si son un punto de entrada potencial para un delincuente.

Expediente médico electrónico (Electronic Health Records)

Para hacer una estimación del número de aplicaciones de administración de expedientes médicos accesibles desde Internet, hay que hacer una lista de software que se usa para esta tarea y después hacer una lista de “dorks”, solicitudes especiales en los sistemas de búsqueda para encontrar los componentes web de este software entre los recursos indicados por el sistema de búsqueda.

Ejemplo de una consulta “dork” para buscar en Google el formulario de inicio de sesión de los componentes de software del tipo Electronic Health Records:

intitle: “<nombre_del_fabricante> login” & inurl:<nombre_del_fabricante=””> </nombre> </nombre_del_fabricante>

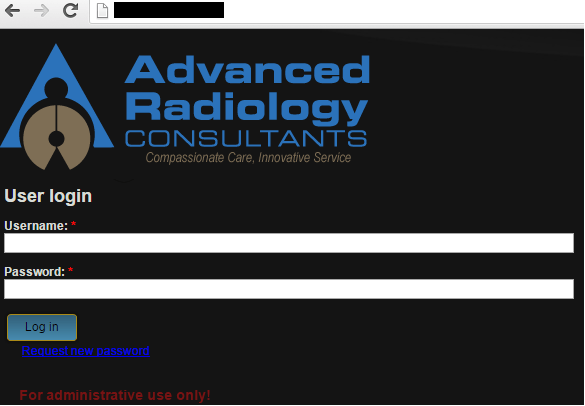

Ejemplo encontrado de componente web (formulario de inicio de sesión) de software para la administración de expedientes médicos

Tenga en cuenta que algunos de los recursos encontrados en el motor de búsqueda eran trampas para intrusos (honeypot). Este hecho indica que los investigadores están tratando de hacer un seguimiento de las amenazas asociadas con la infraestructura médica. Se puede comprobar si un recurso detectado es una trampa enviando su dirección IP al servicio especial Honeyscore, que, basándose en una serie de atributos de este recurso (por ejemplo, su proveedor de alojamiento), da su veredicto. No obstante, una gran parte de lo encontrado son sistemas reales.

126 recursos encontrados que satisfacen las condiciones de la petición

Cada uno de los recursos web encontrados es un punto de entrada potencial en la infraestructura y puede ser utilizado por un delincuente. Por ejemplo, muchos sistemas detectados no cuentan con protección contra las pruebas de contraseña, por lo que el perpetrador puede realizar ataques de fuerza bruta. A continuación, utilizando una cuenta hackeada, puede obtener acceso privilegiado al sistema a través de esta interfaz, o puede encontrar y explotar vulnerabilidades web para obtener acceso.

Ejemplo de interfaz web para el inicio de sesión en un sistema Electronic Health Records encontrada

Sistemas HIS

“Hospital information system” es un concepto bastante amplio que incluye una serie de métodos y tecnologías para procesar la información médica. En este caso, sólo nos interesan los componentes de sus sistemas que tienen una interfaz web para la gestión y visualización de la información médica.

Como ejemplo se puede tomar el software OpenEMR, utilizado por las instituciones médicas como un sistema de gestión de datos médicos y tiene un certificado de la Office of the National Coordinator. Algunos de sus componentes están escritos en el lenguaje de programación PHP, y por lo tanto un posible punto de entrada para un atacante podría ser un servidor web que proporcione el funcionamiento de este componente de OpenEMR.

El siguiente Google-dork produce 106 resultados que satisfacen la petición:

iInurl: “/interface/login/login_frame.php” intitle: “Inicio de sesión” intext: “Nombre de usuario:”

Después de una revisión rápida de los resultados, se hace evidente que la mayoría de los sistemas OpenEMR encontrados contienen vulnerabilidades, entre ellas críticas, es decir, que permiten comprometer la base de datos OpenEMR. Se pueden encontrar exploits para estas vulnerabilidades en recursos de acceso público.

Ejemplo de vulnerabilidad para sistemas HIS detectada en recursos públicos

Por ejemplo, el análisis de versiones del software ha demostrado que, para la gran mayoría del software instalado en los hosts, hay datos publicados sobre las vulnerabilidades que contiene:

| Versión OpenEMR | Número de hosts (%) | Existencia de exploits públicos |

| 4.2.0 | 31,4 | Sí |

| 4.1.2 | 14,3 | Sí |

| 4.1.0 | 11,4 | Sí |

| 4.2.1 | 5,7 | No |

| 4.0.0 | 5,7 | Sí |

| 4.1.1 | 2,8 | Sí |

| 4.3.1-dev | 2,8 | No |

| 2.8.3 | 2,8 | Sí |

| 3.2.0 | 2,8 | Sí |

| Versión propietaria (modificada) | 8,5 | – |

| Versión desconocida | 11,4 | – |

Network Attached Storage (NAS)

Existen al menos dos tipos de servidores NAS utilizados por instituciones médicas: Servidores NAS “médicos” especializados, y servidores comunes y corrientes. Mientras que los primeros cumplen altas exigencias para asegurar la seguridad de los datos que almacenan (por ejemplo, compatibilidad con Health Insurance Portability and Accountability Act), la seguridad de los segundos sigue dependiendo de la conciencia de sus desarrolladores y de las instalaciones de salud que los utilizan en su infraestructura. Como resultado, los NAS no médicos pueden trabajar durante años sin parches relevantes y contener un gran número de vulnerabilidades conocidas.

Para diferenciar los dispositivos NAS ubicados en las instalaciones médicas de los demás dispositivos de búsqueda indexados por los sistemas de búsqueda, debe crear una lista de consultas “dork”.

La siguiente es una consulta para el motor de búsqueda de Censys, que se especializa en la indexación de dispositivos que tienen direcciones IP y permite identificar todos los dispositivos (estaciones de trabajo,) servidores, routers, servidores NAS, etc., que pertenecen a organizaciones cuyo nombre incluya palabras que las caractericen directa o indirectamente como instituciones médicas (“salud”, “clínica”, “hospital”, “médico”):

autonomous_system.organization: (hospital o clínica o médico o de salud)

El motor de búsqueda Censys encontró cerca de 21 278 dispositivos relacionados con instituciones médicas

Según Sensys, el TOP 10 de países en los que se encuentran los dispositivos detectados son los siguientes:

| País | Hosts |

| Estados Unidos | 18 926 |

| Canadá | 1113 |

| Irán | 441 |

| Arabia Saudí | 379 |

| República de Corea | 135 |

| Australia | 81 |

| Tailandia | 33 |

| Reino Unido | 32 |

| Puerto Rico | 28 |

| Vietnam | 27 |

A continuación, de entre todos los hosts encontrados se pueden extraer sólo los que son servidores FTP. Para ello, es necesario reformular la consulta para el motor de búsqueda y seleccionar, por ejemplo, sólo aquellos hosts que contengan un puerto FTP abierto y cuyo banner tenga la cadena “FTP” (la información que el servidor envía al cliente cuando este intenta conectarse al puerto):

(tags: ftp) and autonomous_system.organization: (salud o clínica o médico o sanitario)

Como resultado, obtenemos 1094 hosts con un servidor FTP funcional, presumiblemente propiedad de instituciones médicas.

De esta lista también se puede obtener una lista de dispositivos NAS de fabricantes específicos. Para ello, es necesario conocer las características del dispositivo, que pueden encontrarse en las respuestas de los servicios que se están ejecutando en el dispositivo (por ejemplo, la respuesta de un servidor FTP a un intento de conexión puede incluir el nombre del dispositivo y una versión específica del firmware). La siguiente consulta le permite seleccionar entre todos los hosts encontrados sólo aquellos que contienen la cadena “NAS” en el banner (por lo general, algunos modelos de la compañía QNAP Systems):

(metadata.description: nas) and autonomous_system.organization: (salud o clínica o médico o sanitario)

Servidores NAS detectados marca QNAP detectados que son propiedad de organizaciones médicas

En cada uno de los NAS detectados estaba instalada una versión del servidor web ProFTPd, que tiene vulnerabilidades para las existen exploits que son fáciles de encontrar en el acceso público.

Encontramos un servidor NAS que pertenece a una institución médica que tiene abierta al público la grabación de una operación en vídeo

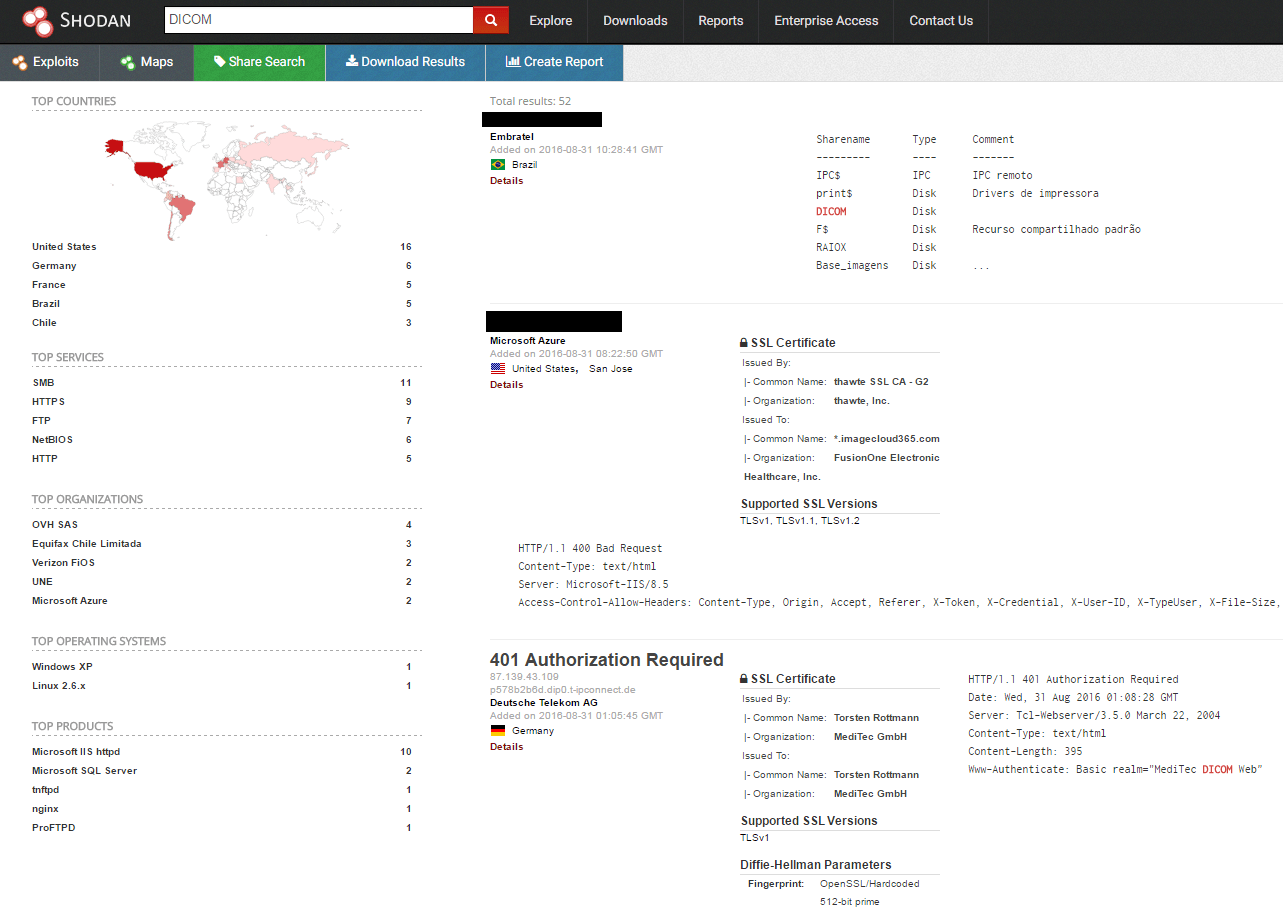

Servidores PACS y dispositivos DICOM

El tipo más común de dispositivos que funcionan con el formato DICOM son los servidores PACS, diseñados para imprimir imágenes de pacientes recibidas de otros dispositivos DICOM.

Se puede empezar a buscar dispositivos DICOM con la consulta más sencilla en el motor de búsqueda Shodan:

DICOM port:104

En consecuencia, los resultados serán los hosts (principalmente estaciones de trabajo y servidores) que se utilizan en las instituciones médicas para almacenar y procesar las imágenes DICOM de los pacientes.

Lista de hosts utilizados para procesar o almacenar imágenes DICOM

También puede intentar encontrar estaciones de diagnóstico DICOM: sistemas PACS especializados que se utilizan para procesar, diagnosticar y visualizar datos. Como ejemplo se puede utilizar la siguiente consulta para el motor de búsqueda de los Sensys:

pacs and autonomous_system.organization: (hospital o clínica o médico o de salud)

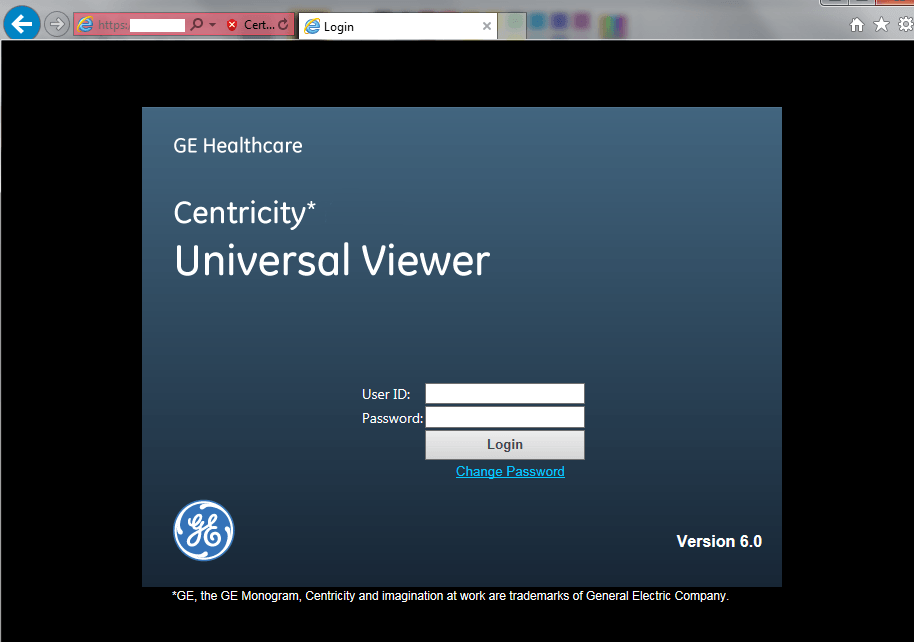

Después de analizar los resultados, notará la presencia de software especializado para estancias de diagnóstico.

Paneles de inicio de sesión de estaciones de diagnóstico utilizadas para visualizar los datos del paciente

Además, en los resultados también hay paneles de administración para acceder a servidores DICOM.

Sistemas “no médicos” con patologías

Los sistemas descritos anteriormente procesan valiosos datos médicos, y sus requisitos de seguridad deben ser altos. Sin embargo, no se debe olvidar que aparte de los posibles puntos de entrada, el atacante todavía tiene muchos otros que no están directamente relacionados con los sistemas de salud, pero que se encuentran en la misma infraestructura que los valiosos datos médicos.

A continuación, se muestran algunos ejemplos de sistemas “no médicos” que pueden utilizarse como punto de acceso potencial a una red informática para después obtener acceso a los recursos donde se almacena la información médica:

- cualquier tipo de servidor (servidores web, servidores FTP, servidores de correo electrónico, etc.) instalados en la red y accesibles desde Internet;

- hotspots de WiFi públicos de las instituciones médicas;

- impresoras de oficina;

- sistemas de vigilancia por vídeo;

- Controladores SCADA;

- sistemas automatizados de administración de componentes mecánicos y eléctricos del sistema de edificios (Building management system, BMS).

Cada uno de estos sistemas puede contener una vulnerabilidad que podría ser explotada por un atacante para obtener acceso a la infraestructura médica.

Por ejemplo, podemos tomar la vulnerabilidad Heartbleed y evaluar su difusión. Para ello, formemos la siguiente consulta para el motor de búsqueda Censys:

autonomous_system.organization: (hospital o clínica o médico o sanitario) and 443.https.heartbleed.heartbleed_vulnerable: 1

El motor de búsqueda dio un resultado de 66 hosts que satisfacen esta petición y que son potencialmente vulnerables a Heartbleed. Y esto a pesar de que la existencia de esta vulnerabilidad y su peligro ya han sido ampliamente reportados en la prensa. En general, al hablar de Heartbleed, debe tenerse en cuenta que el problema sigue siendo de naturaleza global: según un informe del fundador de Shodan, unos 200 000 sitios permanecen vulnerables.

Le deseamos salud

Para evitar que los atacantes roben los datos médicos de una institución, junto con las medidas necesarias para proteger la infraestructura corporativa, le recomendamos:

- excluir del acceso externo a todos los sistemas de información que procesen los datos médicos y demás información sobre los pacientes

- crear un segmento separado para todo el equipo médico que se conecte a una estación de trabajo (o nodo de la red), cuyos parámetros se puedan modificar mediante esta estación de trabajo (o de forma remota)

- cualquier sistema de información en línea debe estar disponible en una “zona desmilitarizada” o mejor aún, fuera de la red corporativa

- hacer un seguimiento constante de las actualizaciones para sistemas médicos publicadas y actualizarlas periódicamente

- cambiar las contraseñas predeterminadas que configuradas en los paneles de inicio de sesión de los sistemas de atención médica y eliminar las cuentas innecesarias de la base de datos (por ejemplo, las cuentas de prueba)

- crear contraseñas complejas para todas las cuentas.

Los errores de la medicina “inteligente”