Los criminales cibernéticos de Brasil han “competido” por algunos años con sus “colegas” del cibercrimen de habla rusa en el número de los troyanos bancarios y también su eficiencia. Recientemente hemos detectado varias campañas de difusión del componente malicioso “Banloader” que se encarga de instalar el Troyano Bancario en las máquinas de las víctimas pero esta vez el Banloader venía en el format Jar (Java Archive). Este formato es peculiar ya que permite ser ejecutado en diferentes plataformas, como por ejemplo Linux, OS X, por supuesto que Windows y hasta bajo ciertas circunstancias en los dispositivos móviles.

Ingeniería social

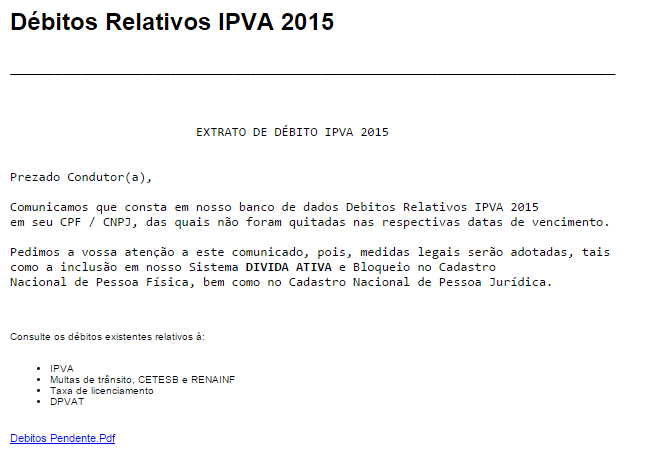

El esquema del engaño varía desde el típico “boleto” brasileño y hasta múltas de tránsito, impuesto vehiculares o cobranzas electrónicas

Algunos emails vienen acompañados de los enlaces desde los cuales que se descargan los archivos Jar maliciosos, mientras que otros incluyen los archivos Jar dentro de los archivos comprimidos adjuntos a los mensajes de correos electrónicos.

Infección

Todo comienza con el click de la víctima y uno tiene que recordar que los criminales cibernéticos de Brasil son unos verdaderos expertos en la ingeniería social, así que muchos efectivamente le danhacen click y llegan a infectar su computadora. ¿Qué sucede luego? En realidad eso depende del grupo cibercriminal que está detrás de cada Banloader en particular. Lo decimos porque hemos notado que hay varios grupos, aparentemente no relacionados entre sí que lanzan sus ataques y mientras la víctima tenga instalado Java en su computadora, el Banloader va a funcionar e infectar el equipo.

Algunos grupos van porsiguen el esquema tradicional de abusar de la configuración PAC de los navegadores de la víctima, redireccionado la navegación hacia las páginas falsas cuando se trata de visitar las páginas de los bancos.

Mientras que otros grupos van por algo más grande:, el instalar los bankers ofuscados con los algroritmos de cifrado DES o RSA:

Una vez que la desofuscación está resuelta, podemos ver claramente que instalan eal sistema el banker que se encarga del robo del dinero de la víctima.

Strings de interés

Intencionalmente o no, los criminales suelen dejar en el código malicioso los textos que llaman la atención. A continuación están vemos algunos que encontramos en los Banloaders escritos en Jar:

“Liberdade”

“Maravilha”

Están en Portugués pero se entienden perfectamente.

¿Por que este hallazgo es importante?

Porque los archivos Jar son multiplataforma y corren tanto en OS X, Linux, y Windows, como dondequiera donde que Java esté instalado. Este es el primer paso que los criminales cibernéticos de Brasil acaban de dar para comenzar sus ataques de los Troyanos Bancarios diseñados para correr en multiplataforma.

¿Qué significa esto?

En realidad, que desde ahora los desarrolladores de los troyanos bancarios tienen la capacidad de diseñarlos para que corraner no solo en Windows sino en otros sistemas operativos.

¿Significa esto que los usuarios de OS X y Linux ahora también sean blancos de Troyanos Bancarios de Brasil?

Todavía no. Lo decimos porque hasta ahora hemos visto que solo el componente inicial – el Banloader – es multiplataforma, mientras que otros componentes corren en Windows o son diseñados para modificar los navegadores para Windows, como es el caso del abuso de los PAC mencionados. Sin embargo el primero paso para la transición de los troyanos bancarios hacia otros sistemas operativos se acaba de darya está dado. De modo que es solo cuestión de tiempo cuandohasta que veamos los troyanos de este tipo diseñados para soportar las multiplataformas.

¿Podrán los criminales cibernéticos lanzar los Troyanos bancarios que corran en Jar y sean compatibles con multiplataformas?

No hay razones para creer que no lo puedan hacer. Acaban de dar el primero paso ya, no hay por quérazón para que se detengan ahora.

¿Qué tan eficientes actualmente son sus Troyanos Jar?

De hecho, bastante. En general la tasa de detección inicial de parte de todos los antivirus es extremadamente baja.

¿Bajo qué veredictos Kaspersky Lab detecta esas muestras basada en Jar?

Dependiendo de las características de cada Banloader, estos caen en uno de los siguientes grupos:

Trojan-Banker.Java.Agent

Trojan-Downloader.Java.Banload

Trojan-Downloader.Java.Agent

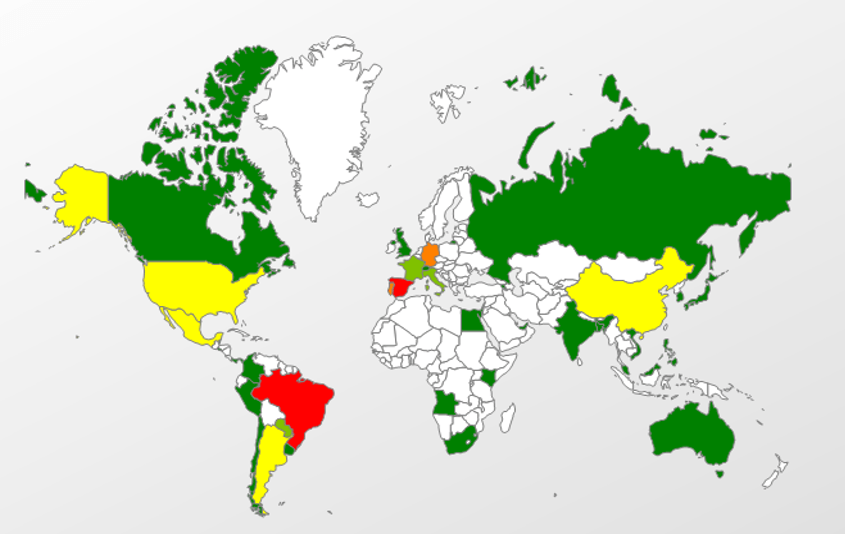

¿Donde se encuentra la mayoría de las víctimas?

Naturalmente en Brasil, luego España, Portugal, los Estados Unidos de Norteamérica, Argentina y finalmente México.

¿Por qué también hay víctimas en Alemania y China?

Algunas técnicas de infección similares a las de Brasil selas usan activamente por los criminales cibernéticos que operan en esos países yu por esto caen bajo el mismo nombre de detección.

El primer paso hacia los Troyanos Bancarios multiplataforma ya está dado

Israel Ospina Londoño

Que alternativas hay para que al desinstalar java, las herramientas de gráficos que la utilizan sigan funcionando sin problemas?

Yo he tenido muchos inconvenientes porque Google Chrome no acepta Java y no he encontrado solución a este problema.