El 20 de marzo las autoridades rusas anunciaron el arresto de una pandilla de ciberdelincuentes que robaban dinero mediante Carberp Trojan. Esta es una muy buena noticia, pero por desgracia no significa el fin de la historia para Carberp.

Evidentemente, la pandilla capturada era solo una de las muchas que usan este troyano. Al mismo tiempo, los verdaderos creadores de Carberp siguen vendiendo impunemente el troyano en foros de ciberdelincuentes.

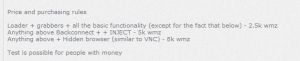

La siguiente es una reciente oferta para el ‘bot banquero multifuncional’ publicada el 21 de marzo:

Un anuncio de venta de Carberp

Todavía existen numerosos ‘programas afiliados’ involucrados en la distribución de Carberp, tal es el caso de “traffbiz.ru”.

El 21 de marzo detectamos un nuevo incidente de propagación de Carberp. La infección se inició en radio-moswar.ru, un sitio dedicado al juego online MosWar.

La página principal de radio-moswar.ru

Una página de este sitio contiene un script que discretamente desvía a los visitantes a una página en un dominio de tercer nivel.

El script que desvía a los usuarios desde radio-moswar.ru

El dominio de segundo nivel pertenece a Dyn, una compañía que ofrece servicios gratuitos para la creación de dominios gratuitos de tercer nivel *.dyndns.TLD. Gracias a estos servicios los ciberdelincuentes no necesitan registrarse en nuevos dominios.

Imagen del sitio dyndns.tv

Por último, una serie de desvíos a distintos dominios DynDns conduce a un script del programa afiliado traffbiz. Oficialmente, el programa funciona como un intermediario entre los dueños del sitio y los compradores de tráfico, pero según nuestra información, los ciberdelincuentes suelen usarlo para propagar programas maliciosos.

Un script genera la imagen del contador de visitas que se muestra a los usuarios. El script también incluye dos iframes que discretamente desvían a los usuarios hacia dos enlaces.

El código del contador de visitas en traffbiz.ru

El primero de los enlaces conduce a los exploits Java (CVE-2011-3544) y PDF (CVE-2010-0188) que descargan Trojan-Spy.Win32.Carberp.epm en el equipo capturado, y lo ejecutan.

El troyano intenta conectarse al servidor de comando enviando peticiones a tres dominios.

****case-now.com

****ssunrise.com

****owfood-cord.com

Curiosamente, según información de whois, estos dominios se registraron el 20 de marzo:

Curiosamente, según información de whois, estos dominios se registraron el 20 de marzo:

El servidor de comando al que se conecta Carberp es operacional. Envía el comando al bot para que descargue archivos de configuración especificándole que información debe robar, y cómo. Durante el ataque, Carberp intercepta el contenido de los sitios web de Citibank y Raiffeisen Bank en el equipo, así como las páginas que usan software creado por BSS, una compañía que desarrolla e instala sistemas remotos automatizados para la banca.

El segundo enlace conduce al infame BlackHole Exploit Pack, que descarga y ejecuta dos programas maliciosos: una versión de Carberp (Trojan-Spy.Win32.Carberp.epl) y un troyano para el robo de contraseñas (Trojan-PSW.Win32.Agent.acne).

Carberp también se conecta a un servidor localizado en Alemania, que tiene otra dirección IP. El nombre de dominio ****ltd.info se registró el 21 de marzo:

El centro de comando es operacional pero no envía ningún comando todavía. El troyano recibe una lista de plugins desde ese servidor.

El segundo programa malicioso que instala BlackHole Exploit Pack está diseñado para robar datos confidenciales del usuario, como contraseñas FTP. Además, el troyano modifica el archivo hosts para desviar a los usuarios desde los sitios vkontakte.ru y narod.ru hacia servidores maliciosos.

En resumen, los creadores de Carberp siguen impunes y las pandillas de ciberdelincuentes que usan el troyano permanecen activas. En otras palabras, la victoria está aún lejana.

Carberp: sigue vivo