En diciembre de 2008 hemos usado los resultados de Kaspersky Security Network (KSN) para hacer dos estadísticas de virus.

Les recordamos que la primera tabla de la estadística se basa en los datos recogidos por nuestros productos antivirus de la versión 2009. En la siguiente tabla se presentan los programas nocivos, publicitarios y potencialmente peligrosos detectados en los equipos de los usuarios.

| Posición | Cambios en la posición | Programma nocivo |

| 1 |  0 0 |

Virus.Win32.Sality.aa |

| 2 |  0 0 |

Packed.Win32.Krap.b |

| 3 |  2 2 |

Trojan-Downloader.Win32.VB.eql |

| 4 |  0 0 |

Worm.Win32.AutoRun.dui |

| 5 |  New New |

Trojan.HTML.Agent.ai |

| 6 |  -3 -3 |

Trojan-Downloader.WMA.GetCodec.c |

| 7 |  10 10 |

Virus.Win32.Alman.b |

| 8 |  12 12 |

Trojan.Win32.AutoIt.ci |

| 9 |  -2 -2 |

Packed.Win32.Black.a |

| 10 |  New New |

Worm.Win32.AutoIt.ar |

| 11 |  3 3 |

Worm.Win32.Mabezat.b |

| 12 |  3 3 |

Worm.Win32.AutoRun.eee |

| 13 |  New New |

Trojan-Downloader.JS.Agent.czm |

| 14 |  Return Return |

Trojan.Win32.Obfuscated.gen |

| 15 |  1 1 |

Email-Worm.Win32.Brontok.q |

| 16 |  -3 -3 |

Virus.Win32.VB.bu |

| 17 |  -6 -6 |

Trojan.Win32.Agent.abt |

| 18 |  -8 -8 |

Trojan-Downloader.JS.IstBar.cx |

| 19 |  -1 -1 |

Worm.VBS.Autorun.r |

| 20 |  New New |

Trojan-Downloader.WMA.GetCodec.r |

Los líderes de noviembre, Virus.Win32.Sality.aa y Packed.Win32.Krap.b siguen firmes en sus posiciones. La composición del núcleo de la lista no ha sufrido grandes cambios. No obstante, dedicaremos atención a algunos aspectos que nos parecen dignos de atención.

En diciembre, los nuevos programas nocivos del mes anterior -los gusanos Mabezat.b y Auto.Run.eee- subieron tres puntos, mostrando la efectividad de sus métodos de propagación tanto mediante dispositivos móviles, como a través de los métodos tradicionales, es decir, el acceso compartido de recursos de red. En el caso de Mabezat.b, se usa además la infección de ficheros. El virus Sality.aa se valió de los mismos trucos para estar entre los líderes. Ahora, Mazebat.b utiliza los mismos métodos para ganar puntos.

Virus.Win32.Alman.b dio un gran salto, subiendo 10 puntos. Una de las funciones de este programa nocivo es robar las contraseñas de diferentes juegos en línea. Tomando en cuenta que la cima de las actividades de los jugadores tiene lugar en los meses de invierno, es muy fácil explicar este salto. Estaremos atentos a lo que pueda acontecer en el futuro.

Dos novatos más, Trojan.HTML.Agent.ai y Trojan-Downloader.JS.Agent.czm, en realidad son cargadores de scripts y no representan mayor interés.

Últimamente notamos que hay un alto porcentaje de programas nocivos escritos en el idioma de script AutoIt, debido a la facilidad con que se lo puede aprender y usar para escribir programas. El abrupto ascenso de Trojan.Win32.AutoIt.ci y la aparición entre los debutantes de Worm.Win32.AutoIt.ar, que al igual que los gusanos Mabezat.b y AutoRun.eee se propaga por medio de dispositivos móviles, confirma esta observación.

Merece especial atención la presencia en la lista de dos representantes de una peculiar familia de programas nocivos, Trojan-Downloader.WMA.GetCodec. Uno de ellos apareció en la lista hace un mes para ocupar de inmediato el tercer lugar, pero en diciembre ha abandonado sus posiciones. El segundo ejemplar, Trojan-Downloader.WMA.Get.Codec.res un hallazgo bastante interesante. Funciona de la siguiente manera: durante la reproducción de un fichero multimedia, descarga un ejecutable disfrazado de codec, P2P-Worm.Win32.Nugg.w. Al iniciarse, descarga de Internet varios archivos que contienen ficheros ejecutables y de multimedia. En realidad, los ficheros ejecutables son diferentes versiones de P2P-Worm.Win32.Nugg y los ficheros multimedia ya vienen infectados por varias versiones de Trojan-Downloader.WMA.GetCodec. El gusano reemplaza los nombres de estos ficheros por “keygen RELOADED.zip”, “(hot remix).mp3” y otros nombres llamativos y abre el acceso a la red Gnutella, donde los usuarios, sin sospechar nada, descargan los ficheros infectados y a su vez los transmiten a otros usuarios. La conclusión a la que llegamos es que desde ahora no hay que confiar en los ficheros multimedia ni en las propuestas de “descargar un codec”.

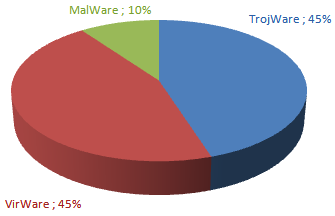

Todos los programas nocivos, publicitarios y potencialmente peligrosos presentes en la presente lista se pueden agrupar según la clase de amenaza que representan. Los porcentajes no han cambiado mucho en comparación con los meses anteriores. Los programas que se pueden reproducir por sí mismos siguen ocupando el 45%, lo que confirma su popularidad. Los porcentajes de programas autoreproducibles y de los troyanos están en un mismo nivel.

En total, en noviembre hemos detectado 38.190 nuevas denominaciones de programas nocivos, publicitarios y potencialmente peligrosos. De esta manera, podemos constatar un leve descenso de la cantidad de amenazas “in the wild”: en diciembre son 7.500 menos que las registradas en noviembre (45.690).

La segunda tabla del informe son los datos acerca de qué programas nocivos son los que con más frecuencia infectan los equipos de los usuarios. Aquí dominan los diferentes programas nocivos capaces de infectar ficheros.

| Posición | Cambios en la posición | Programma nocivo |

| 1 |  1 1 |

Virus.Win32.Sality.aa |

| 2 |  -1 -1 |

Worm.Win32.Mabezat.b |

| 3 |  1 1 |

Virus.Win32.Xorer.du |

| 4 |  New New |

Trojan-Downloader.HTML.Agent.ml |

| 5 |  -2 -2 |

Net-Worm.Win32.Nimda |

| 6 |  1 1 |

Virus.Win32.Alman.b |

| 7 |  -2 -2 |

Virus.Win32.Parite.b |

| 8 |  -2 -2 |

Virus.Win32.Virut.n |

| 9 |  -1 -1 |

Virus.Win32.Sality.z |

| 10 |  1 1 |

Virus.Win32.Virut.q |

| 11 |  1 1 |

Virus.Win32.Parite.a |

| 12 |  -2 -2 |

Email-Worm.Win32.Runouce.b |

| 13 |  1 1 |

Worm.Win32.Otwycal.g |

| 14 |  2 2 |

P2P-Worm.Win32.Bacteraloh.h |

| 15 |  3 3 |

Trojan.Win32.Obfuscated.gen |

| 16 |  New New |

Worm.Win32.Fujack.cf |

| 17 |  0 0 |

Worm.VBS.Headtail.a |

| 18 |  -3 -3 |

Virus.Win32.Hidrag.a |

| 19 |  -6 -6 |

Worm.Win32.Fujack.k |

| 20 |  -11 -11 |

Virus.Win32.Small.l |

La segunda lista de los 20 sigue conservando su estabilidad.

Uno de los debutantes es el descargador Agent.ml. Tiene una pequeña cantidad de código, que consiste en un bloque iframe nocivo que se agrega al final de una página web. Por lo tanto, al cargarse la página principal, también se carga la página indicada en el iframe. En este caso contiene un JavaScript malicioso. Por el momento no nos ha sido posible establecer cuales son las funciones que cumple.

El otro debutante de la segunda lista de diciembre es el gusano Fujack.cf, una versión posterior a Fujack.bd, aparecida el 19 de octubre y que en noviembre ya había desaparecido.

Clasificación de los programas maliciosos, diciembre de 2008