Los datos medicos estan migrando, de una forma lenta pero segura, del papel a la infraestructura digital de las instituciones de salud. Hoy en dia estan “dispersos” en bases de datos, portales, equipos medicos, etc. En algunos casos, la seguridad de la infraestructura de red de tales organizaciones esta desatendida y los recursos que procesan informacion medica estan disponibles desde el exterior.

Los resultados obtenidos durante la investigacion que describimos en un articulo anterior nos llevaron a hacer un analisis mas detallado del problema de la seguridad informatica, pero esta vez desde dentro de las instituciones medicas (por supuesto, con el permiso de sus propietarios) para poder corregir errores y dar una serie de recomendaciones a los profesionales en seguridad informatica que atienden la infraestructura medica.

Un diagnostico incorrecto es el primer paso hacia la muerte

La seguridad de los datos en la medicina es un problema mucho mas serio de lo que puede parecer a primera vista. El escenario mas obvio —su hurto y reventa en el mercado negro— no es tan aterrador como la posibilidad de que los hackers manipulen los datos de diagnostico. Independientemente de los objetivos perseguidos por los delincuentes (extorsionar a los propietarios de la clinica o lanzar ataques a pacientes especificos), a los pacientes no les espera nada bueno: si los doctores reciben datos erroneos, pueden asignar un tratamiento equivocado. Incluso si la falsificacion de datos se detecta a tiempo, el funcionamiento normal de las instalaciones puede verse suspendida debido a la necesidad de volver a comprobar toda la informacion almacenada en el hardware comprometido.

Segun un informe de los Centros para el Control y Prevencion de Enfermedades (CDC), los errores medicos ocupan el tercer puesto en la lista de causas de muerte en los Estados Unidos. Aparte de la cualificacion del medico, un buen diagnostico depende tambien de que los datos provenientes de los dispositivos medicos y almacenados en los servidores medicos sean correctos. Esto significa que estos recursos de la “medicina conectada a red” son de gran interes para los hackers.

?Que es la “medicina conectada”?

Este termino se refiere al conjunto de estaciones de trabajo, servidores y equipos medicos especializados que estan conectados a la red de un centro medico (un modelo simplificado se muestra en el dibujo de abajo).

Topologia de red de la “medicina conectada”

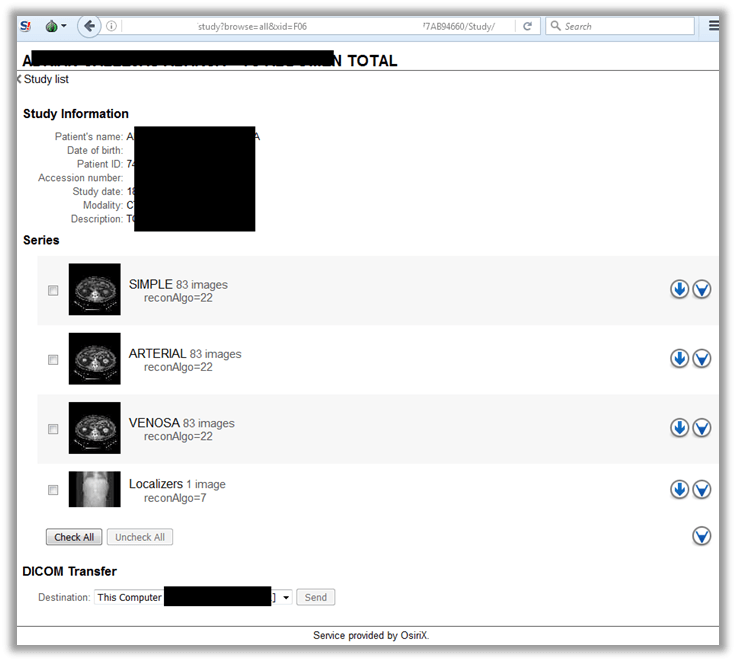

Los dispositivos de diagnostico modernos pueden conectarse a la red de area local de la institucion, o pueden estar conectados a estaciones de trabajo de otras formas, por ejemplo, mediante una conexion USB. Muy a menudo los aparatos medicos procesan los datos (por ejemplo, las imagenes del paciente) en el formato DICOM, que es el estandar de la industria para imagenes y documentos. Para almacenarlos y accederlos desde el exterior, se utilizan los sistemas PACS (Picture Archiving and Communication System), que tambien puede representar interes para el atacante.

Recomendacion №1: poner todos los nodos que procesan datos medicos fuera del acceso publico

Es obvio que la informacion medica debe permanecer exclusivamente dentro de la red local de la institucion. Sin embargo, hasta la fecha, mas de mil dispositivos DICOM son accesibles al publico, como lo muestran las estadisticas del motor de busqueda Shodan.

Distribucion geografica de los dispositivos DICOM (datos tomados del servicio de busqueda de Shodan)

Por lo general, estan abiertos al publico todo tipo de servidores PACS que almacenan informacion valiosa (para el intruso). Es necesario colocar los sistemas PACS dentro del perimetro corporativo, aislarlos del uso no autorizado por parte de terceros y realizar copias de seguridad periodicas de su contenido.</p >

Recomendacion №2: dar nombres no obvios a los recursos

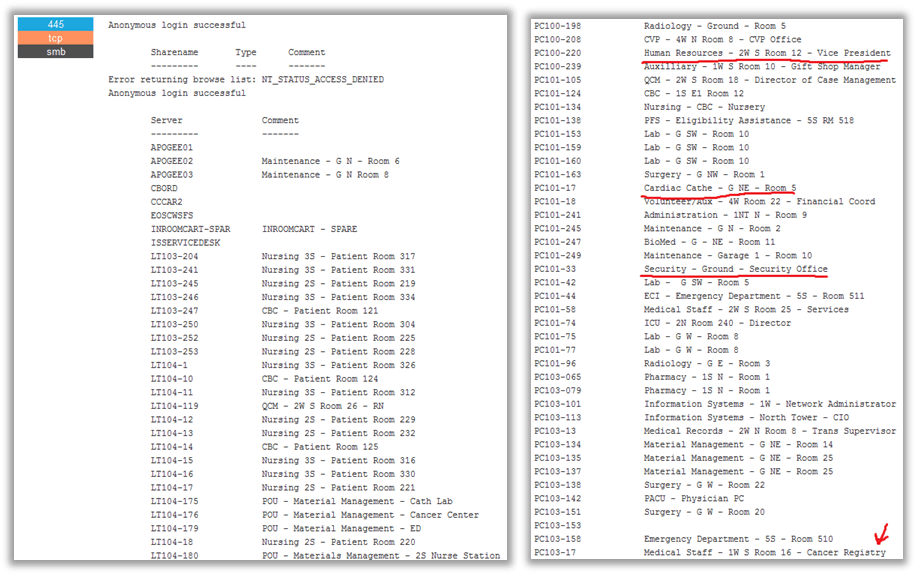

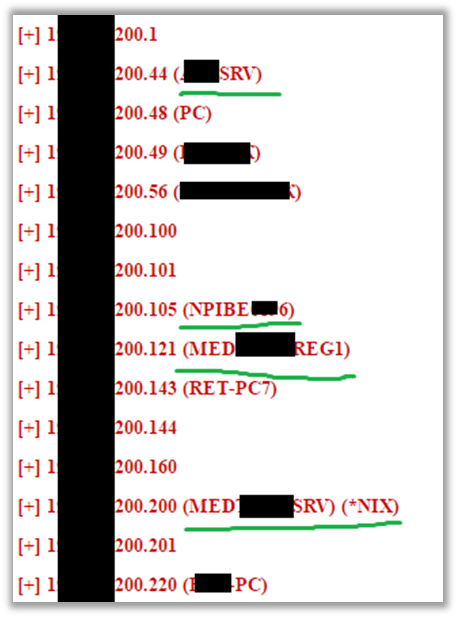

Ya durante el proceso de reconocimiento y exploracion el atacante puede obtener datos de importancia critica para el ataque. Por ejemplo, durante la enumeracion de los recursos disponibles, puede averiguar los nombres de los recursos internos (servidores y estaciones de trabajo) y determinar que nodos de la red representan interes y cuales no.

Datos sobre los recursos de la red de area local de la organizacion obtenidos desde fuentes abiertas

Ejemplos de estos recursos “interesantes” son los servidores de bases de datos y otros “sitios de almacenamiento” de informacion medica. Ademas, el atacante, usando los nombres obvios de los recursos, puede reconocer las estaciones de trabajo que tienen aparatos medicos conectados.

Ejemplo de mala asignacion de nombres a recursos internos en la red local de una institucion medica, que da pistas al atacante sobre donde se encuentran los datos valiosos

Para complicar la vida de los hackers, hay que evitar usar nombres obvios. Para este fin existen recomendaciones para poner nombres a estaciones de trabajo y servidores hechas por organizaciones reconocidas. Le recomendamos que las lea.

Yes, naming policy can provide useful information about your infrastructure. Must read for medical facilities: https://t.co/btJK6jp134

— Denis Makrushin (@makrushind) March 16, 2017

Recomendacion №3: actualice regularmente el software instalado y elimine el que resulte superfluo

Un atacante puede encontrar muchos puntos de entrada potenciales al analizar el software instalado en los nodos red que procesan informacion valiosa. En el ejemplo siguiente, la estacion de trabajo tiene instalada una serie de aplicaciones que no tienen nada que ver con la medicina (el gusano W32.Mydoom y un servidor del juego Half-Life). Ademas, en la misma lista hay una serie de programas que contienen vulnerabilidades criticas para las que existen explotaciones publicadas.

Ejemplo de software instalado en una estacion de trabajo que tiene un aparato medico conectado

Otro ejemplo de este enfoque irresponsable es la instalacion de software de terceros en un servidor responsable del funcionamiento de un portal web que brinda acceso remoto a los datos medicos a los doctores y pacientes.

En el mismo servidor donde esta instalado el visor de DICOM, hay tambien software superfluo

Para excluir la posibilidad de acceso a datos a traves de software de terceros, se debe hacer regularmente un inventario de los programas instalados y, a continuacion, actualizarlos. En las estaciones de trabajo que tienen conectados aparatos medicos no debe haber nada superfluo.

Ejemplo de un portal web de salud vulnerable, que contiene vulnerabilidades criticas que afectan a datos medicos

Recomendacion №4: abstenerse de conectar aparatos costosos a la red de area local principal de la organizacion

Los dispositivos medicos utilizados para el diagnostico y las operaciones son a menudo equipos caros, cuyo mantenimiento (por ejemplo, su calibracion) requiere una inversion financiera significativa del propietario.

Si el delincuente obtiene acceso al hardware o a una estacion de trabajo con un dispositivo conectado, puede:</p >

- extraer los datos medicos directamente del dispositivo;

- suplantar la informacion de diagnostico (spoofing);

- desconfigurar el hardware, lo que resultara en la entrega de informacion no fiable o en un fallo temporal.

Para tener acceso a los datos de un dispositivo, basta con que el atacante haga una busqueda de software especifico.

En la lista del software instalado en la estacion de trabajo, el delincuente puede reconocer las aplicaciones medicas y cambiar la configuracion de funcionamiento del hardware

Para evitar el acceso no autorizado al hardware, hay que poner todos los dispositivos medicos y las estaciones de trabajo conectadas a ellos en un segmento aislado de la red y asegurarse de que los eventos que ocurran en ese segmento esten bajo una observacion constante y estricta (vease tambien la Recomendacion №5).

Recomendacion №5: asegurar la deteccion oportuna de la actividad maliciosa en la red local

Cuando no es posible instalar una solucion de seguridad en el dispositivo (a veces la garantia del fabricante prohibe cualquier manipulacion con el sistema operativo), es necesario buscar alternativas para detectar al atacante o para confundirlo. Sobre uno de estos metodos escribimos en el articulo “Enganar para detectar”.

Al organizar su defensa, la institucion puede preparar un conjunto de trampas especializadas, en forma de nodos de red local que fingen ser aparatos medicos. Cualquier acceso no autorizado a estos puede indicar que alguien ha penetrado en la red, y que el servicio de seguridad informatica de la institucion medica tiene que tomar medidas.

Hay muchas maneras de detectar actividades maliciosas y enumerarlas en forma de recomendaciones no tiene sentido: cada servicio de TI elige tecnologias, productos y estrategias de seguridad basandose en muchos factores (tamano de la red, importancia critica de los recursos, presupuesto, etc.). Pero lo importante es tener presente que la falta de proteccion en la infraestructura medica puede costarle la vida a los pacientes.

Un diagnóstico TI a la medicina “conectada”