¿Qué es exactamente Careto / “The Mask”?

The Mask es una amenaza persistente avanzada que ha formado parte de operaciones de ciberespionaje desde, al menos, 2007.

Lo que hace que The Mask sea especial es la complejidad de sus herramientas. Entre ellas se cuentan un programa malicioso de gran complejidad, un rootkit, un bootkit, versiones para Mac OS X y Linux, y posiblemente para iPad/iPhone (iOS).

The Mask también utiliza un ataque especialmente diseñado contra los productos antiguos de Kaspersky Lab para poder esconderse en el sistema. Esto la coloca por encima de Duqu en términos de sofisticación, y la convierte en una de las amenazas modernas más avanzadas. Este y otros factores nos llevan a pensar que podría tratarse de una operación con respaldo gubernamental.

¿Por qué se llama The Mask?

Porque proviene del término español “Careto”, o sea, “máscara” o “cara fea”, que los autores incluyeron en algunos de los módulos de este programa malicioso.

¿Quiénes son sus víctimas? ¿Qué se sabe sobre los blancos de sus ataques?

Los principales blancos de Careto pertenecen a las siguientes categorías:

- Instituciones gubernamentales

- Oficinas diplomáticas y embajadas

- Compañías petroleras y energéticas

- Instituciones de investigación

- Empresas de inversionistas

- Activistas

¿Se conoce el número total de víctimas?

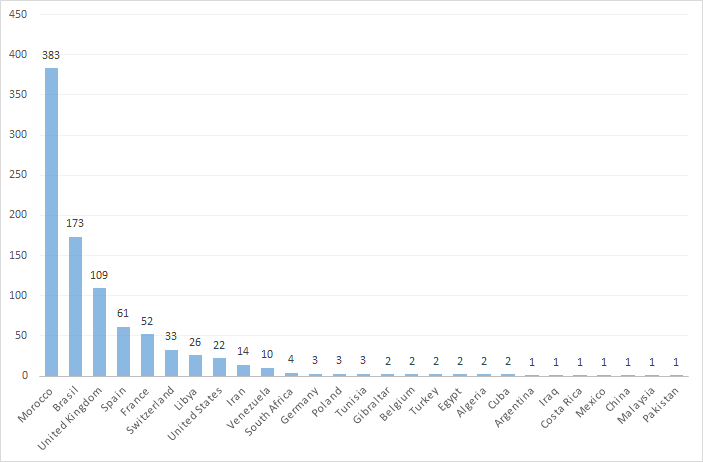

Aunque se desconoce la cifra exacta, hemos registrado víctimas en más de 1000 direcciones IP en 31 países. Se han detectado infecciones en: Alemania, Argelia, Argentina, Bélgica, Bolivia, Brasil, China, Colombia, Costa Rica, Cuba, Egipto, España, Francia, Gibraltar, Guatemala, Irán, Irak, Libia, Malasia, México, Marruecos, Noruega, Paquistán, Polonia, Sudáfrica, Suiza, Túnez, Turquía, Reino Unido, Estados Unidos y Venezuela.

Según un algoritmo que desarrollamos, contamos al menos 380 víctimas únicas entre estas más de 1000 direcciones IP.

Sin embargo, considerando que la información sobre las víctimas se obtuvo sólo de algunos servidores de comando y control y de hosts drenados, el número total de países afectados y de víctimas únicas puede ser mucho más alto.

¿Qué hace Careto? ¿Qué pasa cuando el equipo atacado se infecta?

Para las víctimas, infectarse con Careto puede ser trágico. Este programa malicioso intercepta los canales de comunicación y recopila los datos más importantes en el sistema infectado. Su detección es en extremo difícil debido a sus rootkits camuflados. Aparte de sus funciones incorporadas, los operadores de Careto pueden cargar módulos adicionales capaces de realizar cualquier tarea maliciosa. Dada la naturaleza de las víctimas conocidas, el impacto es potencialmente muy elevado.

¿Cómo infecta Careto los equipos capturados?

La campaña de The Mask que descubrimos se basa en mensajes spear-phishing con enlaces a un sitio web malicioso que contiene exploits diseñados para infectar al usuario visitante, dependiendo de la configuración de su sistema. Una vez que infecta el equipo, renvía al usuario al sitio web legítimo que aparece en el mensaje, que puede ser un video de You Tube o un portal informativo.

Es importante observar que los sitios web con exploits no infectan automáticamente a sus visitantes, sino que los atacantes alojan los exploits en determinadas carpetas en el sitio web a las que no se hace ninguna referencia directa, excepto en los mensajes maliciosos. A veces, los atacantes utilizan subdominios en los sitios web con exploits para darles una apariencia legítima. Estos subdominios imitan las subsecciones de los principales periódicos en España y otros periódicos internacionales, como The Guardian y el Washington Post.

Los atacantes ¿utilizan vulnerabilidades tipo día-cero?

Por ahora, hemos detectado ataques con una variedad de vectores, entre los que se encuentra un exploit (CVE-2012-0773) diseñado para las versiones de Adobe Flash Player anteriores a las 10.3 y 11.2.

VUPEN descubrió la vulnerabilidad CVE-2012-0773 y la historia es interesante. Era el primer exploit en burlar la caja de arena de Chrome y participó en el concurso CanSecWest Pwn2Own en 2012. El exploit causó alguna controversia porque el equipo VUPEN no quiso revelar cómo escaparon de la caja de arena y anunció que pensaban comercializarlo. Es posible que el atacante detrás de Careto comprara este exploit de VUPEN (ver la historia escrita por Ryan Naraine).

Otros vectores utilizados incluyen ingeniería social: se le pide al usuario que descargue y ejecute un archivo JavaUpdate.jar o que instale un complemento plugin de Chrome. Sospechamos que existen otros exploits, pero no hemos logrado extraerlos del servidor atacante.

¿Se trata de una amenaza sólo para Windows? ¿Qué versiones de Windows ataca? ¿Hay variantes para Mac OS X o Linux?

Hasta la fecha, hemos detectado troyanos para Microsoft Windows y Mac OS X. Algunas de las rutas del servidor con el exploit contienen módulos que parecen estar diseñados para atacar equipos Linux, pero todavía no hemos localizado el troyano puerta trasera para Linux. Asimismo, algunos de los artefactos (registros) del servidor C&C delatan la posible existencia de un troyano puerta trasera para Android y Apple iOS.

¿Hay evidencias de versiones para dispositivos móviles iOS, Android o BlackBerry?

Sospechamos que existe un troyano puerta trasera para iOS, pero todavía no lo hemos localizado. Nuestra sospecha se funda en un registro de depuración de uno de los servidores C&C de cuando una víctima en Argentina se identifica y registra como usuario de “Mozilla/5.0 (iPad; CPU OS 6_1_3 como Mac OS X) AppleWebKit/536.26 (KHTML, como Gecko) Mobile/10B329”. Esto parece indicar que se trata de un iPAD, aunque es difícil estar seguros sin contar con un ejemplar.

Sospechamos además de la existencia de un implante para Android. Esta sospecha se basa en un identificador de versión único “AND1.0.0.0” enviado al servidor C&C. Se han detectado comunicaciones con este identificador único en enlaces 3G, lo que indica un posible dispositivo móvil.

¿Cuán diferente es de otros ataques APT?

Lo que hace que The Mask sea especial es la complejidad de sus herramientas, entre las que se encuentran un programa malicioso de gran complejidad, un rootkit, un bootkit, versiones para Mac OS X y Linux, y posiblemente para Android y iPad/iPhone (iOS).

Asimismo, The Mask utiliza un ataque diseñado especialmente contra versiones anteriores de los productos de Kaspersky Lab para poder esconderse en el sistema. Esto lo coloca por encima de Duqu en términos de sofisticación, y lo convierte en una de las amenazas modernas más avanzadas. Este y otros factores nos llevan a pensar que podría tratarse de una operación con respaldo gubernamental.

¿Cómo nos enteramos de esta amenaza? ¿Quién la denunció?

Nos enteramos de Careto cuando detectamos unos intentos para explotar una vulnerabilidad en nuestros productos para que el programa malicioso fuera "invisible" en el sistema.

Por supuesto, esto aumentó nuestro interés y nuestro equipo de investigación decidió investigar en profundidad. En otras palabras, los atacantes captaron nuestra atención al tratar de vulnerar los productos de Kaspersky Lab.

Aunque la vulnerabilidad en estos productos se descubrió y reparó hace cinco años, aún queda la posibilidad de que haya usuarios que no hayan actualizado su producto. En estos casos el exploit puede seguir activo, aunque esto no evitará que elimines el programa malicioso y limpiemos el sistema.

¿Existen muchas variantes de Careto? ¿Hay diferencias importantes entre las variantes?

Careto es un sistema altamente modular; es compatible con plugins y con archivos de configuración, lo que le permite realizar una variedad de funciones.

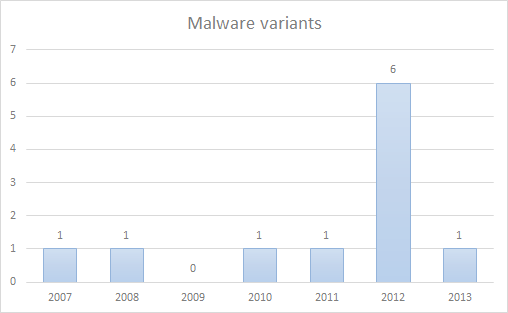

Las variantes de Careto tienen diferentes compilaciones de sellos de tiempo que datan de 2007. La mayor parte de sus módulos se creó en 2012.

¿Sigue activo el servidor de comando y control de Careto? ¿Se han podido drenar algunos de los servidores C&C?

Por el momento, todos los servidores C&C conocidos de Careto están desactivados. Los atacantes comenzaron a desactivarlos en enero de 2014, pero pudimos drenar varios de ellos, lo que nos ha permitido obtener datos sobre la operación.

¿Qué es exactamente lo que se roban de los equipos atacados?

Este programa malicioso recopila una amplia lista de documentos en el sistema infectado, incluyendo llaves de codificación, configuraciones VPN, llaves SSH y archivos RDP. También existen varias extensiones desconocidas que estamos monitoreando pero que no hemos logrado identificar y que podrían estar relacionadas con herramientas especiales de codificación propias de esferas militares/gubernamentales.

Esta es la lista completa de los archivos recopilados de las configuraciones que hemos analizado:

*.AKF,*.ASC,*.AXX,*.CFD,*.CFE,*.CRT,*.DOC,*.DOCX,*.EML,*.ENC,*.GMG,*.GPG,*.HSE,*.KEY,

*.M15,*.M2F,*.M2O,*.M2R,*.MLS,*.OCFS,*.OCU,*.ODS,*.ODT,*.OVPN,*.P7C,*.P7M,*.P7Z,*.PAB,*.PDF,

*.PGP,*.PKR,*.PPK,*.PSW,*.PXL,*.RDP,*.RTF,*.SDC,*.SDW,*.SKR,*.SSH,*.SXC,*.SXW,*.VSD,

*.WAB,*.WPD,*.WPS,*.WRD,*.XLS,*.XLSX

¿Se trata de un ataque con respaldo gubernamental?

The Mask utiliza un ataque especialmente diseñado contra versiones anteriores de los productos de Kaspersky Lab para poder esconderse en el sistema. También incluye un rootkit, un bootkiy, versiones para Linux/Mac, y probablemente una para Apple iOS. Esto lo coloca por encima de Duqu en cuanto a sofisticación, y lo convierte en una de las amenazas APT más avanzadas del momento.

Asimismo, hemos observado un alto nivel de profesionalismo en los procedimientos operativos del grupo de atacantes, como el monitoreo de su infraestructura, el cierre de la operación, el cuidado de no exponer sus reglas de acceso, la preferencia por la limpieza en lugar de eliminar los archivos de registro, etc. Este nivel de seguridad operativa no es el acostumbrado en los grupos de ciberdelincuentes.

Este y otros factores nos llevan a pensar que podría tratarse de una operación con respaldo gubernamental.

¿Quiénes son los responsables?

Identificar a los responsables no es tarea fácil. Es extremadamente difícil establecer en Internet quiénes son los responsables, debido a la naturaleza volátil de su desarrollo.

Algunas pistas, como el uso del español, son débiles, ya que este idioma se habla en muchos países, incluyendo Sudamérica, México y Estados Unidos (por ejemplo, en Miami donde existe una significativa comunidad hispanohablante).

También debemos tener en cuenta la posibilidad de ataques de bandera falsa antes de hacer suposiciones sobre la identidad de los responsables sin contar con sólidas evidencias.

¿Por cuánto tiempo han estado activos los atacantes?

La compilación de algunos ejemplares de Careto data de 2007. La campaña estuvo activa hasta enero de 2014, pero en el transcurso de nuestras investigaciones desactivaron el servidor C&C.

Eso nos da al menos 5 años. No podemos descartar que los atacantes decidan reactivar la campaña en el futuro.

Los atacantes, ¿utilizan tecnologías interesantes/avanzadas?

El troyano puerta trasera para Windows es muy sofisticado, y los atacantes utilizan una variedad de técnicas para que el ataque pase desapercibido. Entre estas técnicas están las bibliotecas de sistema y los intentos de vulnerar versiones anteriores de los productos de Kaspersky Lab para evitar su detección.

Además, hay exploits para todos los sistemas, incluyendo Mac OS X y Linux. Asimismo, la comunicación entre los módulos shellcode de los diferentes exploits se realiza mediante cookies, lo que es una técnica bastante novedosa.

¿Detecta Kaspersky Lab todas las variantes de este programa malicioso?

Sí. Nuestros productos detectan y eliminan todas las versiones conocidas de este programa malicioso. Nombres de detección:

- Trojan.Win32/Win64.Careto.*

- Trojan.OSX.Careto

¿Existen Indicadores de compromiso (IOCs) para ayudar a las víctimas a identificar intrusiones?

Sí, la información IOC se incluye en nuestro documento técnico de investigación detallado.

Puede leer nuestro informe completo aquí:

El APT Careto/Mask: Preguntas más frecuentes