Cifras del segundo trimestre de 2014

- Según los datos de KSN, en el segundo trimestre 2014 los productos de Kaspersky Lab bloquearon 995 534 410 ataques maliciosos en los equipos y dispositivos móviles de los usuarios.

- Las soluciones de Kaspersky Lab han neutralizado 354 453 992 ataques lanzados desde recursos de Internet ubicados en diferentes países del mundo.

- Nuestro antivirus web detectó 57 133 492 objetos maliciosos únicos (scripts, exploits, ficheros ejecutables, etc.).

- Se han registrado 145 386 473 direcciones URL únicas que provocaron reacciones del antivirus web.

- El 44% de los ataques bloqueados por nuestros productos se lanzó desde recursos web ubicados en EE.UU. y Alemania.

- Nuestras soluciones antivirus han detectado 528 799 591 ataques virales contra los equipos de los usuarios. En total, en estos incidentes se pudo registrar 114 984 065 diferentes programas nocivos y potencialmente indeseables.

- En el segundo trimestre de 2014 el malware bancario atacó a 927 568 equipos de los usuarios de los productos de Kaspersky Lab.

- Desde los equipos atacados se han recibido 3 455 530 notificaciones sobre intentos de infección con malware financiero.

Generalidades

Ataques dirigidos y campañas de malware

‘Alguien ha envenenado el abrevadero’

En abril informamos sobre un nuevo día-cero para Flash Player que creemos se usó en ataques tipo ‘abrevadero’ lanzados desde un sitio web infectado. El sitio (http://jpic.gov.sy), activado en 2011 por el ministerio de justicia de Siria, estaba diseñado para que los ciudadanos reportaran infracciones a la ley. Creemos que este ataque estaba dirigido contra los disidentes sirios que se quejaban contra el gobierno.

A mediados de abril analizamos dos nuevos exploits SWF (detectados proactivamente por los productos de Kaspersky Lab) que no usaban ninguna vulnerabilidad conocida hasta ese entonces; posteriormente Adobe confirmó la vulnerabilidad como un nuevo día-cero (CVE-2014-0515), localizada en el componente Pixel Bender (que ya no tiene soporte de Adobe) usado para el procesamiento de videos e imágenes. Mientras que el primer exploit es bastante normal y logró infectar prácticamente cualquier equipo desprotegido, el segundo sólo funciona en equipos que tienen instalados complementos de Adobe Flash Player 12 ActiveX y Cisco MeetingPlace Express. Los autores contaban con que los expertos no detectaran esta vulnerabilidad en el componente y que el exploit se mantuviera activo por mucho tiempo. Esto indica que los ataques no tenían blancos masivos.

Es probable que sus víctimas fueran desviadas hacia los exploits mediante un iframe o un script alojado en el sitio infectado. Cuando publicamos nuestro blog acerca de este día-cero, habíamos observado más de 30 detecciones en los equipos de siete usuarios distintos, todos en Siria.

Creemos que este ataque estaba cuidadosamente planificado por ciberpiratas de alto calibre, como se evidencia en los exploits día-cero diseñados profesionalmente que se usaron para infectar un solo recurso.

Aquí ofrecemos información técnica sobre los exploits.

El trabajo italiano (y turco)

En nuestro informe de junio hablamos un ataque contra los clientes de un reconocido banco europeo que resultó en el robo de medio millón de euros en apenas una semana.

Descubrimos las primeras señales de la campaña en enero, cuando detectamos un servidor sospechoso que contenía registros de transacciones bancarias fraudulentas, incluyendo información de las víctimas y las sumas de dinero que se habían robado. Un análisis más profundo desveló más detalles, como el banco atacado, el sistema de cuentas mula, los detalles operativos del ataque y un código fuente en JavaScript relacionado con el lado del comando y control (C2) de la campaña. Quedó claro que se trataba del servidor para la infraestructura de un troyano bancario. Lo bautizamos como el C2 ‘luuuk’ por la ruta usada en el servidor: ‘/server/adm/luuuk’.

La campaña apuntaba a los clientes de un solo banco. Aunque no logramos obtener el programa malicioso que se usó para infectar a las víctimas, creemos que los ciberpiratas utilizaron un troyano bancario que realizaba operaciones tipo ‘Man-in-the-Browser’ para robar los datos de las víctimas mediante una inyección web maliciosa. En base a la información disponible en algunos de los archivos de registro, descubrimos que el programa malicioso robaba los nombres de usuario, las contraseñas y los códigos de un solo uso (OTP) en tiempo real.

Estas inyecciones son comunes en todas las variantes de Zeus (Citadel, SpyEye, IceIX, etc.). No logramos identificar el vector de infección pero los troyanos bancarios usan una variedad de métodos para infectar a sus víctimas, incluyendo mensajes spam y descargas al paso. Después de la publicación de nuestro blog, los expertos de Fox-IT InTELL nos enviaron información sobre esta campaña.

Dicha información indicaba que el servidor Luuuk podría estar relacionado con ZeusP2P (también conocido como Murofet), como sospechábamos. Sin embargo, no hubo evidencia concluyente de ello, ya que cuando realizamos nuestro análisis no encontramos en el servidor el código inyectado.

Los atacantes utilizaron datos robados para acceder a las cuentas de sus víctimas y realizar transacciones fraudulentas de forma automática, y es probable que hayan estado operando a la sombra de una operación bancaria legítima. Esto es consistente con uno de los artefactos maliciosos (un servidor VNC) que encontramos vinculado al servidor malicioso que los atacantes utilizaron.

El dinero robado se transfería automáticamente a cuentas mulas predefinidas.

La clasificación de las cuentas mula predefinidas que usaron los atacantes resultó muy interesante. Había cuatro grupos diferentes de mulas, cada uno definido por la cantidad de dinero que podía aceptar, lo que quizás se refiere al nivel de confianza entre ellas.

Hemos identificado un total de 190 víctimas, la mayoría localizadas en Italia y Turquía. Las cantidades robadas a cada víctima estaban entre 1.700 y 39.000 euros, totalizando 500.000 euros.

Los atacantes quitaron los componentes sensibles el 22 de enero, dos días después de que se iniciara nuestra investigación. En base a las transacciones efectuadas, deducimos que esto representa un cambio en la infraestructura y no así el cierre completo de la operación. Nuestro análisis de los ataques indica que los ciberdelincuentes responsables de la campaña son profesionales de alto nivel y muy activos. Al parecer, también realizaron actividades de seguridad operativa proactiva, cambiaron sus tácticas y borraron sus rastros tras ser descubiertos.

Cuando detectamos el servidor C2, dimos parte al banco atacado y a las respectivas autoridades. Estamos en contacto con las autoridades y seguimos investigando el ataque.

El spyware ‘legal’ se moviliza

En junio publicamos los resultados de nuestra última investigación del programa ‘legal’ conocido como Sistema de Control Remoto (RCS) desarrollado por la compañía italiana HackingTeam. No es la primera vez que analizamos un programa de esta compañía. Sin embargo, hemos observado notables avances desde la publicación de nuestro último artículo sobre RCS.

Primero, descubrimos una función para identificar los servidores C2 de RCS. Cuando se envía una petición especial al servidor de RCS, éste responde con el siguiente mensaje de error:

Logramos utilizar este método para analizar todo el espacio IPv4, lo que nos ha permitido encontrar todas las direcciones IP de los servidores C2 de RCS en todo el mundo. Encontramos un total de 326, la mayoría en Reino Unido, Kazajistán y Ecuador. Esta es la lista de todos ellos. Detectamos que varias IPs estaban vinculadas con el ‘gobierno’, en base a su información WHOIS. Por supuesto que no podemos asegurar que los servidores localizados en un determinado país pertenezcan a las autoridades, pero esto tendría sentido; después de todo, se evitarían problemas legales fronterizos y el riesgo de que otros capturen sus servidores.

Segundo, descubrimos varios módulos de programas maliciosos para plataformas móviles como Android, iOS, Windows Mobile y BlackBerry provenientes de HackingTeam. Todos funcionan bajo el mismo tipo de configuración, lo que es una buena señal de que están vinculados y que pertenecen a la misma familia de productos. No resulta sorprendente que nos llamaran la atención los diseñados para iOS y Android, debido a la popularidad de ambas plataformas.

Los módulos se instalan mediante infectadores, es decir, ejecutables especiales para Windows o Mac OS que se ejecutan en ordenadores ya infectados. El módulo para iOS sólo sirve para los dispositivos decodificados. Esto limita su propagación, pero el método de infección utilizado en RCS significa que un atacante puede ejecutar una herramienta decodificadora, como Evasi0n, desde un ordenador infectado al que se encuentra conectado un dispositivo móvil, siempre y cuando el dispositivo no esté bloqueado.

El módulo iOS le permite al atacante acceder a los datos en el dispositivo, incluyendo sus correos, contactos, historial de llamadas, caché de páginas web, para activar el micrófono y sacar fotografías con la cámara, sin que el usuario se entere de ello. Esto les proporciona a los ciberpiratas el control total de todo el ambiente dentro y alrededor del ordenador de la víctima.

El módulo Android está protegido por el ofuscador/optimizador DexGuard, lo que dificultó su análisis, pero logramos determinar que tiene funciones similares al módulo iOS, además de que permite hackear información desde estas aplicaciones: ‘com.tencent.mm’, ‘com.google.android.gm’, ‘android.calendar’, ‘com.facebook’, ‘jp.naver.line.android’ y ‘com.google.android.talk’.

Aquí se encuentra la lista completa de funciones.

En esta nueva información resalta el grado de sofisticación de estas herramientas. La política de Kaspersky Lab respecto a estas herramientas es muy clara. Nuestro objetivo es detectar y remediar ataques de programas maliciosos, cualquiera que sea su origen o propósito. Para nosotros, no existen los programas maliciosos ‘buenos’ o ‘malos’, y ya hemos publicado advertencias sobre los riesgos del spyware ‘legal’. Es imperativo que estas herramientas de vigilancia no caigan en las manos equivocadas; es por eso que la industria de la seguridad informática no puede hacer excepciones en la detección programas maliciosos.

MiniDuke recargado

A comienzos de este año vimos la reactivación de MiniDuke, una campaña APT que data de principios de 2013. La campaña original fue notable por varias razones. Incluía un troyano puerta trasera personalizado escrito en el lenguaje de programación de la ‘vieja escuela’ Assembler. El control del ataque residía en una original infraestructura de comando y control (C2) y utilizaba múltiples rutas de redundancia, incluyendo cuentas de Twitter. Los desarrolladores transferían sus ejecutables actualizados ocultos en archivos GIF.

Entre los blancos de la nueva operación MiniDuke, también conocida como TinyBaron o CosmicDuke, se encuentran entidades gubernamentales, diplomáticas, militares, energéticas y operadores de telecomunicaciones. Pero, curiosamente, la lista de víctimas incluye también traficantes y revendedores de drogas ilegales, incluyendo esteroides y hormonas. Aún no queda claro el por qué. Es posible que el troyano puerta trasera personalizable esté disponible bajo la forma de spyware ‘legal’, aunque también puede ser que esté disponible en el mercado negro y que lo hayan adquirido algunos competidores de la industria farmacéutica para espiarse mutuamente.

La campaña se despliega en varios países en todo el mundo, como Austria, Bélgica, Francia, Alemania, Hungría, Holanda, España, Ucrania y EE.UU.

Uno de los servidores que analizamos contenía una larga lista de víctimas que databa de abril de 2012; también detectamos 265 diferentes identificadores en el servidor, asignados a víctimas de 139 IPs únicas. La distribución geográfica de las víctimas abarcaba Georgia, Rusia, EE.UU., Reino Unido, Kazajistán, India, Bielorrusia, Chipre, Ucrania y Lituania.

Nuestro análisis reveló que los atacantes estaban expandiendo su campo de operaciones, analizando rangos de IPs y servidores en Azerbaiyán, Ucrania y Grecia.

El programa malicioso suplanta aplicaciones populares diseñadas para ejecutarse en segundo plano, incluyendo información de archivos, iconos e incluso tamaño de archivos. El troyano puerta trasera se compila con ‘BotGenStudio’, un marco de trabajo personalizable que les permite a los atacantes activar y desactivar los componentes cuando se construye el bot. Los componentes del programa malicioso pueden clasificarse por sus funciones:

(1) Persistencia. Este malware puede ejecutarse mediante el programador de Tareas de Windows en un momento determinado, o cuando se activa el protector de pantalla.

(2) Reconocimiento. Este malware no sólo roba archivos con determinadas extensiones, sino que también recopila contraseñas, historiales, información de red, libretas de contactos, información que aparece en la pantalla (realiza capturas de pantalla cada cinco minutos) y otros datos confidenciales.

A cada víctima le asigna una identidad única, lo que le facilita realizar actualizaciones específicas para una determinada víctima. Este programa malicioso está protegido con un cargador ofuscado personalizable que consume muchos recursos del CPU durante tres a cinco minutos antes de ejecutar su carga, lo que dificulta su análisis. Pero también drena los recursos que la solución de seguridad necesita para emular la ejecución de programas maliciosos. Además de su propio ofuscador, este malware utiliza profusamente la codificación y compresión basada en los algoritmos RC4 y LZRW, que están implementados de forma un tanto diferente a las versiones estándar, por lo que creemos que se trató de algo deliberado para engañar a los investigadores antivirus.

Una de las partes técnicamente más avanzadas de este programa malicioso es el almacenamiento de datos. La configuración interna del malware está codificada, comprimida y serializada como una compleja estructura similar a la de registros, que contiene varios tipos de registros, incluyendo cadenas, números internos y referencias internas.

(3) Extracción. El programa malicioso implementa varios métodos para transferir los datos robados, como los envíos FTP y tres tipos de comunicación en base a HTTP.

Para enviar un archivo al servidor C2, se lo divide en pequeñas porciones, de unos 3KB, que se comprimen, codifican y colocan en un contenedor para enviarse al servidor. Si se trata de un archivo grande, puede colocarse en varios cientos de diferentes contenedores que se envían individualmente. Es posible que los atacantes analicen, descifren, desempaquen, extraigan y vuelvan a ensamblar estas porciones de datos. Si bien este método puede parecer trabajoso, las capas de procesamiento adicional evitan que los investigadores antivirus lleguen a los datos originales, además de ofrecer confiabilidad en caso de errores de red.

Como sucede con cualquier APT, la atribución es virtualmente imposible. Aunque los atacantes utilizan inglés en varios lugares, hay señales de que no es su idioma materno. Hemos encontrado cadenas en un bloque de memoria añadido al componente malware utilizado para la persistencia, lo que delataría que se trata de ciberdelincuentes rusos. Esto también sucedió con el uso de Codepage 1251 en el webshell que los atacantes usaron para comprometer los hosts C2 (es muy utilizado para producir caracteres del alfabeto cirílico). Observamos el mismo webshell en las operaciones de otro APT (Turla, Snake y Uroburos).

Estafadores virtuales y su rebosante copa (mundial)

Los estafadores siempre están en busca de oportunidades para ganar dinero aprovechando los principales eventos deportivos, y el Mundial de la FIFA no es la excepción. Al inicio del campeonato remarcamos varias formas en las que los estafadores estaban aprovechándose de ingenuos fanáticos que llegaban a Brasil para participar de esta gran cita deportiva.

Una de las formas más obvias que utilizan los estafadores para lucrar son los ataques phishing. Los phishers suelen infectar un sitio legítimo y alojar su página en él. Pero los phishers brasileños han ido más allá y han lanzado ataques que los usuarios comunes son incapaces de identificar. Registraron dominios usando nombres de afamadas marcas locales, incluyendo compañías de tarjetas de crédito, bancos y tiendas virtuales. Sin embargo, los ciberpiratas no se detuvieron ahí. No sólo diseñaron sus sitios con mucho profesionalismo, sino que les dieron una sólida apariencia de autenticidad comprando certificados SSL de Autoridades de Certificación como Comodo, EssentialSSL, Starfield, Register.com y otros. Obviamente, un sitio con un certificado SSL ‘legítimo’ es capaz de engañar a todos, incluso a los usuarios más precavidos.

También se aprovecharon de la facilidad con que se puede comprar certificados para distribuir programas maliciosos con firmas digitales. Comenzaron enviando mensajes con ofertas de entradas gratuitas para el Mundial, con un enlace que conduce a un troyano bancario:

Algunos de estos mensajes de correo contenían datos personales, robados de una base de datos pirateada, con el fin de darle un toque de legitimidad a la estafa.

Sin embargo, los ciberpiratas brasileños no se limitan sólo al phishing. También hemos informado sobre cómo utilizaron programas maliciosos instalados en terminales punto de venta y PIN-pads para capturar los datos de tarjetas de crédito. Estos dispositivos se conectan a un ordenador mediante un puerto USB o serial, para comunicarse con el programa de transferencia electrónica de fondos (EFT). Los troyanos infectan el ordenador y capturan los datos que se transmiten a través de estos puertos. Los dispositivos PIN-pad poseen funciones de seguridad que borran las llaves de seguridad si alguien intenta alterarlos. El PIN se cifra cuando se lo introduce, generalmente con el cifrado triple DES, pero los datos Track 1 (número de tarjeta de crédito, fecha de expiración, código de servicio y CVV) y los datos públicos CHIP no están cifrados en dispositivos antiguos y desactualizados, que los envían en texto plano al ordenador a través de un puerto USB o serial, lo cual pone en manos de los ciberpiratas todo lo que necesitan para clonar tarjetas.

Los ciberdelincuentes también se aprovechan de nuestro deseo de estar conectados a donde sea que vayamos, para compartir nuestras fotos, actualizar nuestras cuentas en redes sociales, leer las últimas noticias o encontrar los mejores lugares para comer, comprar o alojarnos. Por desgracia, el coste del roaming móvil pueden ser muy elevado, por lo que buscamos los puntos de acceso Wi-Fi más cercanos. Esto puede ser peligroso, como describimos en nuestro informe sobre Wi-Fi en Brasil. Los datos enviados y recibidos mediante redes abiertas de Wi-Fi pueden interceptarse, de manera que las contraseñas, PINs y otros datos confidenciales pueden robarse con facilidad. Además, los ciberpiratas también instalan puntos de acceso falsos, y los configuran para dirigir todo el tráfico hacia un host que puede usarse para controlarlo y que incluso funciona como un dispositivo ‘man-in-the-middle’ capaz de interceptar y leer tráfico cifrado.

Nuestro informe también subraya los peligros de cargar un dispositivo móvil mediante un puerto USB instalado en un lugar público. Los cargadores AC/DC maliciosos pueden cargar la batería de tu dispositivo, pero al mismo tiempo pueden robar silenciosamente los datos de tu dispositivo e incluso instalarle programas maliciosos.

Hay otra forma en que los estafadores pueden lucrar a costa de la gente, aunque no busquen entradas para el Mundial. Con un gran público en todo el mundo, a menudo en husos horarios distantes, los fanáticos pueden encontrarse lejos de su TV en el momento que quieren ver un partido. Entonces empiezan a buscar transmisiones por Internet para no perdérselo. Por desgracia, esta práctica puede resultar muy costosa o terminar con el ordenador infectado, debido a que alguos avisos que aparecen mientras la búsqueda conduce a contenidos fraudulentos o maliciosos. Cuando se llega a un sitio que transmite el partido, le pide al usuario que descargue un complemento especial para poder mirarlo. Pero sucede que es un programa adware que no muestra nada y que drena todos los recursos de su ordenador. El adware se extiende por la delgada línea que separa los programas legítimos de los maliciosos. Por eso, no nos sorprende que nuestros datos estadísticos muestren incesantes detecciones de este tipo de software. Aquí puedes encontrar nuestro informe completo.

Paga tus impuestos y evita a los phishers

Los phishers no sólo tratan de explotar los principales eventos deportivos. También elaboran campañas alrededor de los aspectos más cotidianos de la vida. En mayo, mucha gente en Colombia recibió un correo que los acusaba de evasión de impuestos y fraude fiscal.

Para añadirle un ‘toque de drama’ al comunicado, los ciberpiratas afirmaban que era la tercera notificación que se les hacía llegar. Además, el correo contenía un enlace a un documento de Word infectado. Microsoft Office bloquea los macros incrustados, por lo que los atacantes incluyeron las instrucciones para que la víctima desactive los macros.

Si la víctima pulsa en el icono del documento, se descarga otro archivo malicioso, desde un servidor capturado en Ecuador. Este montaje está diseñado para robar contraseñas de juegos online, PayPal, sistemas de archivos compartidos, redes sociales (incluyendo Facebook y Twitter), cuentas de banca online, y otros.

El uso de tácticas amedrentadoras, en general, y de falsos comunicados de parte de falsas autoridades impositivas, en particular, son métodos comunes que los phishers usan en todo el mundo.

En abril publicamos un informe detallado sobre el ciberdelito financiero, en base a los datos provistos por Kaspersky Security Network. Aquí puedes leer el informe.

Historias de programas maliciosos: Carga rápida: los ciberdelincuentes usan bootkits

Cuando los autores de programas maliciosos desarrollan su código, uno de sus principales objetivos es cargar sus contenidos maliciosos lo antes posible durante el proceso arranque del ordenador para lograr el máximo control del sistema. Los bootkits representan la tecnología más avanzada en esta área, que permite que los códigos maliciosos se ejecuten antes de que el sistema operativo termine de cargarse. Esta tecnología se ha implementado en varios programas maliciosos, como XPAJ y TDSS, pero hay muchos más, incluyendo la campaña de ataques dirigidos conocida como The Mask, o La Máscara.

Los bootkits han evolucionado con el tiempo desde pruebas de concepto hasta su propagación masiva, como explicamos aquí. Ahora se han convertido en software de código abierto, gracias a la publicación del código abierto del troyano bancario Carberp junto al del bootkit Cidox que se utilizó para protegerlo.

Queda claro que la evolución de los bootkits debe considerarse dentro del contexto general de la batalla sin tregua que libran los autores de malware y los investigadores antimalware. Los autores maliciosos siempre están buscando nuevas formas de evadir las medidas de seguridad; nosotros siempre estamos investigando nuevas formas de protección efectiva para nuestros clientes. Nuestro informe también analiza las ventajas de seguridad que ofrece UEFI (Unified Extensible Firmware Interface), y cómo los autores maliciosos tratan de evitarlas.

Seguridad web y fugas de datos: Windows XP – sin soporte pero activo

El soporte para Windows XP terminó el 8 de abril, lo cual significa que ya no hay nuevas actualizaciones de seguridad, ni parches, ni soporte gratuito o de pago, ni actualizaciones online de contenidos técnicos. Por desgracia, todavía hay muchos usuarios de Windows XP; nuestros datos correspondientes al periodo a partir del 8 de abril de 2014 indican que un 18 por ciento de las infecciones se encuentran en equipos con Windows XP. Se trata de mucha gente expuesta a ataques ahora que los parches de seguridad dejaron de existir; efectivamente, cada vulnerabilidad descubierta desde ese entonces es del tipo día-cero, es decir, una vulnerabilidad para la que ya no existe parche.

Este problema seguirá empeorando a medida que los fabricantes de aplicaciones dejen de desarrollar actualizaciones para Windows XP. Cada aplicación sin parche se convertirá en otro potencial foco infeccioso, lo que a su vez aumentará el riesgo de convertirse en blanco de ataques potenciales. En realidad, este proceso ya ha comenzado, pues la última versión de Java ya viene sin soporte para Windows XP.

La mejor decisión es adoptar otro sistema operativo. A pesar de que Microsoft advirtió con suficiente anticipación e intensidad sobre la terminación del soporte, no es difícil ver por qué el migrar a un nuevo sistema operativo puede ser complejo para algunas compañías, pues además del coste, también les significa invertir en nuevo hardware e incluso remplazar una aplicación diseñada especialmente para la compañía y que no funcionará en otro sistema operativo. Entonces, no sorprende que algunas organizaciones paguen para continuar con el soporte para XP.

Entonces, si no migras ahora ¿puedes seguir protegido? ¿Te protegerá tu solución antivirus?

Sin duda lo hará. Pero esto servirá si por ‘antivirus’ entendemos un producto completo de seguridad en Internet que utilice tecnología proactiva para neutralizar nuevas y desconocidas amenazas, y en particular, capaz de bloquear los exploits. Una solución antivirus sencilla, basada fundamentalmente en el análisis de firmas para malware conocido, resulta insuficiente. También hay que recordar que, a medida que pasa el tiempo, los fabricantes de soluciones de seguridad implementarán nuevas tecnologías de protección que quizás no sean compatibles con Windows XP.

En el mejor de los casos, esto podría ser un plan de contingencia mientras se implementa la estrategia de migración. Los autores de programas maliciosos sin duda seguirán atacando a los usuarios de Windows XP mientras sigan siendo numerosos, ya que un sistema operativo sin parches les ofrece una gran ventana de oportunidad. Cualquier equipo con Windows XP en una red se convierte un punto débil que puede explotarse en un ataque dirigido contra la compañía. Si llega a infectarse, se convertirá en la cabecera de playa para infectar toda la red.

No hay duda de que migrar a un nuevo sistema operativo es incómodo y costoso para los usuarios individuales y los corporativos. Pero el riesgo potencial de seguir utilizando un sistema operativo cada vez más inseguro pesa más que la incomodidad y el coste.

Amenazas para dispositivos móviles

Números del trimestre

En el segundo trimestre de 2014 se detectaron:

- 727 790 paquetes de instalación,

- 65 118 nuevos programas maliciosos para dispositivos móviles,

- 2 033 nuevos troyanos bancarios móviles.

El total de los objetos maliciosos móviles es 1,7 veces menos que en el primer trimestre. Creemos que esto guarda relación con el periodo de vacaciones. Así, en junio se ha registrado una reducción de la cantidad de intentos de infección de dispositivos móviles con troyanos.

Troyanos bancarios móviles

A pesar de que la cantidad total de amenazas ha bajado en el segundo trimestre, en este periodo hemos detectado 2 033 troyanos bancarios móviles, 1,7 veces más que el trimestre anterior. Desde principios de 2014 la cantidad de troyanos bancarios casi se ha cuadruplicado, y en un año (desde julio de 2013), se ha multiplicado por 14,5.

Este crecimiento está determinado por dos factores:

- el interés de los delincuentes informáticos por las grandes sumas de dinero,

- la activa resistencia de las compañías antivirus.

Hacemos notar que ha cambiado la configuración de los territorios infectados por los troyanos bancarios móviles:

TOP 10 de países atacados por los troyanos bancarios:

| País | Cantidad de ataques | % del total de ataques | |

| 1 | Rusia | 13800 | 91,7% |

| 2 | EE.UU. | 792 | 5,3% |

| 3 | Ucrania | 136 | 0,9% |

| 4 | Italia | 83 | 0,6% |

| 5 | Bielorrusia | 68 | 0,5% |

| 6 | Corea del Sur | 30 | 0,2% |

| 7 | Kazajistán | 25 | 0,2% |

| 8 | China | 19 | 0,1% |

| 9 | Inglaterra | 17 | 0,1% |

| 10 | Alemania | 12 | 0,1% |

El primer lugar de esta tabla lo sigue ocupando Rusia, pero en el segundo tenemos a EE.UU, a una distancia significativa a de los demás países. Kazajistán, que en el primer trimestre ocupaba el segundo puesto, en el segundo trimestre ha quedado en el séptimo.

Novedades de los escritores de virus

El primer cifrador móvil

A mediados de mayo, en uno de los foros de escritores de virus apareció un anuncio sobre la venta, por 5000 dólares, de un peculiar troyano-cifrador, que funciona en el sistema operativo Android. El 18 de mayo detectamos el primer troyano cifrador de datos para móviles en el mundo real. Kaspersky Lab detecta este programa malicioso como Trojan-Ransom.AndroidOS.Pletor.a.

Una vez iniciado el troyano hace uso del algoritmo de cifrado AES para cifrar el contenido de la tarjeta de memoria del smartphone, es decir, los ficheros multimedia y los documentos. De inmediato después de iniciar el cifrado, Pletor muestra en la pantalla un texto que exige pagar un rescate. Para recibir el dinero de los usuarios usa los sistemas QIWI VISA WALLET, MoneXy o la transferencia de dinero entre teléfonos celulares.

A fines del segundo trimestre logramos detectar más de 47 versiones del troyano. Todos ellas contienen una clave que, si se la conoce, puede descifrar todos los ficheros.

Para comunicarse con los delincuentes, algunas versiones del troyano usan la red anónima TOR. Otros usan los protocolos HTTP y mensajes de texto. Los troyanos del segundo grupo muestran en la ventana donde exigen el dinero un video de la cara del usuario, que se transmite en tiempo real mediante la cámara frontal del smartphone.

Vale decir que los escritores de virus usan los mismos trucos de ingeniería social que los creadores de versiones tempranas de cifradores para Windows: bloquean el teléfono supuestamente por haber visto contenidos pornográficos prohibidos, y afirman que todas las fotografías y videos del smartphone “se están analizando”. Además, si la víctima no paga la “multa”, los extorsionadores amenazan con enviar todos los datos a “las autoridades”.

Pletor está dirigido a los ciudadanos de Rusia y Ucrania: los mensajes están escritos en ruso y exigen a las víctimas el rescate en rublos rusos o grivnas ucranianas (por un equivalente de cerca de 300 euros). No obstante, hemos detectado infecciones causadas por este programa malicioso en 13 países, sobre todo en el territorio de la ex URSS.

Evolución de los bloqueadores de datos

Desde el punto de vista de las técnicas usadas en los ataques, se perfila una clara tendencia del desarrollo de los bloqueadores-extorsionadores. Los delincuentes informáticos también usan aquí los métodos de intimidación que usaban los creadores de malware para Windows.

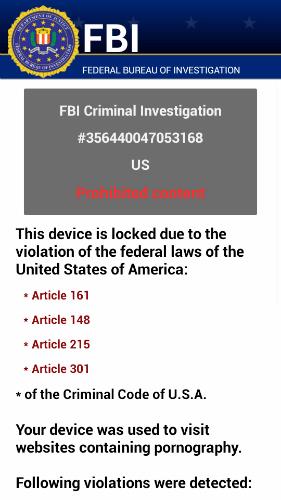

La primera modificación del malware móvil Svpeng, que tenía funciones de troyano-extorsionador, se descubrió a principios de 2014. El troyano bloqueaba el funcionamiento del teléfono afirmando que su dueño había mirado pornografía infantil. Los delincuentes pedían pagar una “multa” de 500 dólares para desbloquear el dispositivo móvil.

A principios de junio descubrimos una nueva modificación de Svpeng, dirigida sobre todo a los usuarios de EE.UU. Además, el malware atacaba a los usuarios de Inglaterra, Suiza, Alemania, India y Rusia.

Esta modificación de Svpeng bloquea del todo el dispositivo móvil, de tal manera que el usuario no tiene la posibilidad de llamar el menú de apagado o reinicio del dispositivo. El smartphone se puede apagar sólo presionando por largo tiempo el botón de encendido, pero el troyano se inicia inmediatamente después del reinicio del sistema.

Los delincuentes usaron un truco de ingeniería social que ha pasado la prueba del tiempo. Después de iniciarse, el troyano finge hacer un escaneo del teléfono y supuestamente encuentra contenidos prohibidos. Para intimidar al usuario, la ventana con la notificación sobre el “hallazgo” tiene el logotipo del FBI.

El troyano bloque el teléfono y exige pagar 200 dólares para desbloquearlo. Los creadores del troyano usan el sistema MoneyPak para recibir el dinero.

Merece la pena destacar que en esta ventana Svpeng muestra una fotografía del usuario hecha con la cámara frontal, algo que recuerda Trojan-Ransom.AndroidOS.Pletor.a, que hemos descrito más arriba, con la única diferencia de que Pletor mostraba una imagen de vídeo.

Hasta finales del segundo trimestre logramos encontrar 64 versiones del nuevo Svpeng. En cada versión se menciona la clase Cryptor, pero nosotros no hemos registrado el uso de esta clase. Es posible que los delincuentes tengan intenciones de usar el programa malicioso para cifrar los datos del usuario y exigirles un rescate para descifrarlos.

No sólo Android

Como antes, el principal objetivo de los delincuentes informáticos es la plataforma Android. Para ella se escribe el 99% de los programas maliciosos móviles.

Pero no hay que subestimar las demás plataformas móviles. Así, en el segundo trimestre de 2014 han aparecido nuevos objetos maliciosos para la plataforma Apple iOS (pero sólo para los dispositivos “liberados” o JAILBROKEN). Junto al software malicioso, los delincuentes informáticos han usado las funciones de defensa de iOS con fines delictivos. El ataque contra Apple ID permitió a los delincuentes bloquear completamente el dispositivo y extorsionar a la víctima pidiéndole dinero para reestablecer su funcionamiento.

Una noticia desagradable ha sido el desenmascaramiento de Hacking Team, que dejó claro que en su arsenal hay módulos para lanzar ataques contra los dueños de dispositivos iOS JAILBROKEN.

Tampoco ha quedado sin atención la plataforma Windows Phone. Aquí los escritores de virus no han inventado ninguna tecnología nueva, sino que han puesto en la tienda oficial de aplicaciones de pago aplicaciones falsas que no tienen ninguna función útil. También el nombre de Kaspersky Lab ha sufrido: los estafadores usaron la marca registrada y el logotipo de Kaspersky Lab.

De esta manera han salido a flote dos vulnerabilidades de la tienda Windows Phone Store:

- no se verifica la autenticidad de la marca,

- no se comprueban las funcione útiles.

Las aplicaciones falsas de este mismo fabricante también estaban en Google Play.

Amenazas para dispositivos móviles: estadísticas

En el segundo trimestre de 2014 detectamos 1,7 veces menos programas maliciosos para dispositivos móviles que en el primer trimestre: 727 790 paquetes de instalación, 65 118 nuevos programas maliciosos móviles y 2033 troyanos bancarios móviles. Es posible que la reducción de las actividades de los delincuentes haya estado relacionada con el inicio de la temporada de vacaciones.

Distribución por tipos de programas maliciosos

Distribución por tipos de programas maliciosos, segundo trimestre de 2014

En la estadística de objetos maliciosos para dispositivos móviles detectados en el segundo trimestre lideran las aplicaciones publicitarias potencialmente indeseables (27%). Tampoco se rinden los troyanos SMS (22%). Si bien los índices de estos dos tipos de amenazas móviles casi no han cambiado, Risktool ha subido del quinto al tercer puesto: su porcentaje en el flujo de malware móvil ha aumentado del 8,6% al 18%. Se trata de aplicaciones legales que son potencialmente peligrosas para los usuarios: su uso irresponsable por parte del dueño del smartphone o del delincuente puede causar pérdidas financieras.

TOP 20 de programas maliciosos móviles

| Nombre | % de ataques | |

| 1 | Trojan-SMS.AndroidOS.Stealer.a | 25,42% |

| 2 | RiskTool.AndroidOS.SMSreg.gc | 6,37% |

| 3 | RiskTool.AndroidOS.SMSreg.hg | 4,82% |

| 4 | Trojan-SMS.AndroidOS.FakeInst.a | 4,57% |

| 5 | Trojan-SMS.AndroidOS.Agent.ao | 3,39% |

| 6 | AdWare.AndroidOS.Viser.a | 3,27% |

| 7 | Trojan-SMS.AndroidOS.OpFake.a | 2,89% |

| 8 | Trojan-SMS.AndroidOS.Erop.a | 2,76% |

| 9 | Trojan-SMS.AndroidOS.FakeInst.ff | 2,76% |

| 10 | Trojan-SMS.AndroidOS.Agent.en | 2,51% |

| 11 | Trojan-SMS.AndroidOS.Agent.ev | 2,43% |

| 12 | RiskTool.AndroidOS.SMSreg.eh | 2,41% |

| 13 | Trojan-SMS.AndroidOS.Opfake.bw | 1,96% |

| 14 | Trojan-SMS.AndroidOS.OpFake.bo | 1,53% |

| 15 | RiskTool.AndroidOS.MimobSMS.a | 1,48% |

| 16 | Trojan-SMS.AndroidOS.Skanik.a | 1,35% |

| 17 | Trojan-SMS.AndroidOS.Agent.mw | 1,33% |

| 18 | RiskTool.AndroidOS.SMSreg.ey | 1,31% |

| 19 | Trojan-SMS.AndroidOS.Agent.ks | 1,24% |

| 20 | Trojan-SMS.AndroidOS.Agent.ay | 1,21% |

En el TOP 20 de amenazas detectadas siguen dominando los troyanos SMS. Estos programas maliciosos han ocupado 15 posiciones en la estadística.

Durante todo el segundo trimestre, al mismo tiempo que la reducción de la cantidad de ataques, hemos observado un crecimiento sostenido de los intentos emprendidos por Trojan-SMS.AndroidOS.Stealer.a para atacar a los usuarios. Este programa malicioso ocupó el primer lugar con un índice que superó el 25% del total de ataques. Los delincuentes han estado activos sobre todo en abril, cuando los intentos de infección hechos por Stealer fueron casi el doble que los de mayo o marzo. Y en junio la cantidad de intentos de infección hechos por este troyano fue 7 veces superior al índice de su competidor más cercano.

Geografía de las amenazas

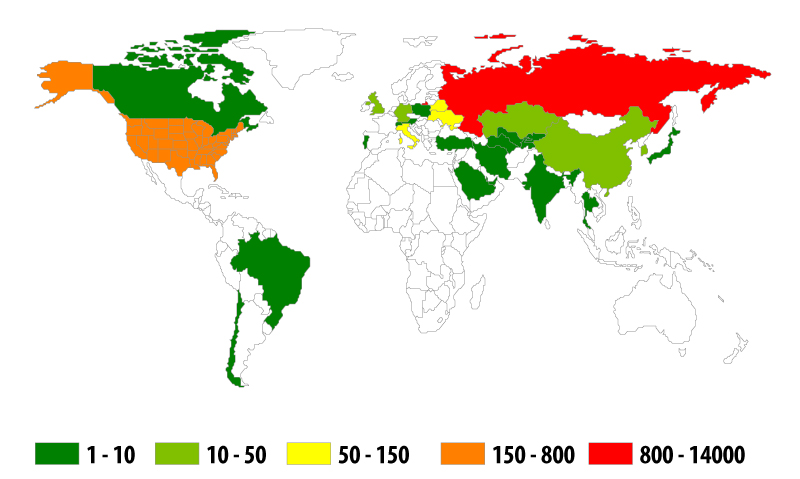

Mapa de intentos de infección efectuados por malware móvil

(porcentaje del total de usuarios únicos atacados)

Han ocurrido pequeños cambios en la distribución territorial de los ataques. Así, Alemania llegó al segundo puesto, mientras que India (que ocupaba este puesto en el primer trimestre) abandonó el TOP 10. Kazajistán conservó el tercer puesto y Ucrania ha bajado del cuarto al quinto puesto, dejando su lugar a Polonia, que subió desde el décimo puesto.

TOP 10 de países atacados:

| País | % de ataques | |

| 1 | Rusia | 46,96% |

| 2 | Alemania | 6,08% |

| 3 | Kazajistán | 5,41% |

| 4 | Polonia | 5,02% |

| 5 | Ucrania | 3,72% |

| 6 | Malasia | 2,89% |

| 7 | Vietnam | 2,74% |

| 8 | Francia | 2,32% |

| 9 | España | 2,28% |

| 10 | México | 2,02% |

Los usuarios suelen instalar bastantes aplicaciones en sus dispositivos móviles. Hay que mencionar que en diferentes países el porcentaje de aplicaciones maliciosas entre el total de aplicaciones instaladas por el usuario es diferente.

TOP 10 de países según el riesgo de infección

| País | % de aplicaciones móviles | |

| 1 | Vietnam | 2,31% |

| 2 | Grecia | 1,89% |

| 3 | Polonia | 1,89% |

| 4 | Kazajistán | 1,73% |

| 5 | Uzbekistán | 1,51% |

| 6 | Armenia | 1,24% |

| 7 | Serbia | 1,15% |

| 8 | Marruecos | 1,09% |

| 9 | República Checa | 1,03% |

| 10 | Rumania | 1,02% |

*Para los cálculos hemos excluido a los países con menos de 100 000 descargas.

A pesar de que Rusia ocupa el primer lugar por la cantidad de ataques registrados, este país no tiene la mayor probabilidad de infectarse con malware móvil. Según este índice el líder es Vietnam, donde las aplicaciones maliciosas constituyen el 2,31% del total de aplicaciones que tratan de instalar los usuarios.

Para hacer una comparación, presentamos abajo los índices de riesgo de infección en otros 15 países:

| País | % de aplicaciones móviles |

| China | 0,94% |

| Francia | 0,85% |

| Rusia | 0,74% |

| México | 0,58% |

| España | 0,55% |

| India | 0,41% |

| Alemania | 0,19% |

| Inglaterra | 0,18% |

| Argentina | 0,13% |

| Brasil | 0,12% |

| Italia | 0,11% |

| EE.UU. | 0,09% |

| Perú | 0,07% |

| Hong-Kong | 0,06% |

| Japón | 0,02% |

En Francia el 0,85% de las aplicaciones que interesan al usuario son maliciosas; en Rusia, el 0,74%; en Alemania, el 0,19%; en Inglaterra, el 0,18%, en EE.UU., el 0,09% y en Japón, sólo el 0,02%.

Estadísticas

Todos los datos estadísticos usados en el informe se han obtenido mediante la red antivirus distribuida Kaspersky Security Network (KSN), como resultado del funcionamiento de los diferentes componentes de protección contra los programas maliciosos. Los datos se obtuvieron en los equipos de los usuarios de KSN que confirmaron su consentimiento en enviarlos. En el intercambio global de información sobre las actividades maliciosas toman parte millones de usuarios de los productos de Kaspersky Lab de 213 países del mundo.

Amenazas online en el sector bancario

Resumen del trimestre

Uno de los principales acontecimientos del segundo trimestre fue la aparición en abril de 2014 de información sobre una vulnerabilidad en OpenSSL que conducía a que sea posible obtener acceso no sancionado a claves secretas, nombres y contraseñas de los usuarios y a todo el contenido que debe transmitirse en forma cifrada.

Esta vulnerabilidad, que recibió el nombre de Heartbleed, se explota en la biblioteca criptográfica de OpenSSL usada en diferentes programas, entre ellos en el de las infraestructuras bancarias. La ausencia de un parche oficial, que duró varias horas y el largo procedimiento de su instalación provocaron la filtración de los datos de pago de los clientes de los bancos en diferentes esferas de negocios. Por esta razón, después de la publicación de la información y las filtraciones ocurridas podemos pronosticar que aumentará el número de las transacciones fraudulentas. Todo esto en su conjunto se ha convertido en una señal de alarma que, una vez más, confirma la necesidad de hacer un atento seguimiento de la seguridad de los datos bancarios, tanto por parte de las organizaciones financieras como de sus clientes.

En el segundo trimestre de 2014 apareció un nuevo troyano bancario, Pandemiya, que usa técnicas de robo de información de pagos típicas para este tipo de malware, por ejemplo, las inyecciones web.

Además, en el segundo trimestre empezó una operación especial para destruir la botnet “ZeuS Gameover”. El FBI ha declarado la búsqueda internacional del desarrollador del troyano bancario ZeuS.

Las amenazas financieras no han dejado pasar de lado acontecimientos tan importantes como el Mundial de Fútbol 2014, que tuvo lugar en Brasil, país que según los resultados del trimestre es el líder por la cantidad de usuarios atacados por los programas maliciosos bancarios. Así, por ejemplo, se han detectado contenidos maliciosos que se propagan bajo la apariencia de publicidad haciendo uso del revuelo causado por el principal acontecimiento de este verano.

Programas bancarios nocivos: estadística

En el segundo trimestre de 2014 las soluciones de Kaspersky Lab han neutralizado los intentos de infección efectuados por malware bancario en los equipos de 927 568 usuarios. Hacemos notar que en mayo, en comparación con abril, este índice aumentó en un 36,6%.

Número de ordenadores atacados por el malware financiero, segundo trimestre de 2014

En total, los productos de Kaspersky Lab han registrado durante el trimestre 3 455 530 notificaciones sobre las actividades del malware dirigidas al robo de dinero mediante el acceso online a cuentas bancarias.

Territorios de los ataques

Territorios de los ataques de los programas bancarios maliciosos en el segundo trimestre de 2014 (cantidad de usuarios atacados en el país)

TOP 10 de países según la cantidad de usuarios atacados:

| País | Números de usuarios | |

| 1 | Brasil | 159597 |

| 2 | Rusia | 50003 |

| 3 | Italia | 43938 |

| 4 | Alemania | 36102 |

| 5 | EE.UU. | 34539 |

| 6 | India | 27447 |

| 7 | Inglaterra | 25039 |

| 8 | Austria | 16307 |

| 9 | Vietnam | 14589 |

| 10 | Argelia | 9337 |

Brasil, como ya es tradición, es el líder por la cantidad de usuarios atacados. En este país los delincuentes que usan malware financiero siempre han sido muy activos. En el segundo trimestre adquirieron posibilidades adicionales para sus ataques: al Mundial de Fútbol 2014 que tuvo lugar en Brasil llegaron muchos hinchas que utilizan la banca en Internet. Los expertos de Kaspersky Lab llevaron a cabo una investigación de la seguridad de las redes Wi-Fi y elaboraron unas recomendaciones para aquellos que no quieren poner en riesgo sus datos de banca en Brasil.

TOP 10 de familias de programas bancarios maliciosos

TOP 10 de las familias de programas maliciosos usados para lanzar ataques contra los usuarios de la banca online en el segundo trimestre de 2014 (según la cantidad de notificaciones sobre los intentos de infección):

| Veredicto* | Números de usuarios | Número de notificaciones | |

| 1 | Trojan-Spy.Win32.Zbot | 559988 | 2353816 |

| 2 | Trojan-Banker.Win32.Lohmys | 121675 | 378687 |

| 3 | Trojan-Banker.Win32.ChePro | 97399 | 247467 |

| 4 | Trojan-Spy.Win32.Spyeyes | 35758 | 99303 |

| 5 | Trojan-Banker.Win32.Agent | 31234 | 64496 |

| 6 | Trojan-Banker.Win32.Banbra | 21604 | 60380 |

| 7 | Trojan-Banker.Win32.Banker | 22497 | 53829 |

| 8 | Trojan-Banker.Win32.Shiotob | 13786 | 49274 |

| 9 | Backdoor.Win32.Clampi | 11763 | 27389 |

| 10 | Backdoor.Win32.Shiz | 6485 | 17268 |

El troyano bancario más propagado sigue siendo ZeuS (Trojan-Spy.Win32.Zbot). De acuerdo a las investigaciones de Kaspersky Lab, este troyano se usa en el 53% de los ataques contra los clientes de banca online realizados mediante malware.

9 de cada 10 familias de los programas maliciosos presentes en la tabla usan una técnica que consiste en inyectar un código html arbitrario en la página que muestra el navegador de Internet con el objetivo de interceptar los datos de pago introducidos por el usuario en los formularios originales o los insertados por el mismo. Además, cuatro de cada diez amenazas bancarias, a la par con estas técnicas, usan la tecnología de intercepción de las pulsaciones del teclado. Este hecho es un indicio de que esta técnica de robo de datos de pago sigue siendo efectiva en los ataques lanzados contra los clientes de la banca online.

Las amenazas financieras no se limitan al malware bancario que ataca a los clientes de los sistemas de banca online.

Distribución de ataques dirigidos al dinero de los usuarios, según el tipo de malware

Aparte de los troyanos bancarios, que usan técnicas de modificación de páginas html en el navegador, existen métodos alternativos de robo de dinero electrónico, uno de los cuales es el robo de billeteras Bitcoin. Los delincuentes no tienen reparos en usar la potencia de procesamiento del equipo de la víctima para generar dinero electrónico: el uso de miners Bitcoin representa el 14% del total de ataques financieros. Otra forma de llegar al dinero de los usuarios es obtener los datos que dan acceso a sus cuentas en diferentes sistemas de pago y de banca online, mediante keyloggers.

Aplicaciones vulnerables usadas por los delincuentes

La siguiente clasificación de las aplicaciones vulnerables se basa en los datos de los exploits, bloqueados por nuestros productos, usados por los delincuentes tanto en los ataques mediante Internet, como en las aplicaciones locales afectadas, entre ellas en los dispositivos móviles de los usuarios.

Distribución de los exploits usados en los ataques de los delincuentes, según tipos de aplicaciones atacadas, segundo trimestre de 2014

De todos los intentos de explotación de vulnerabilidades detectadas por nuestra compañía, el 53% son vulnerabilidades de los diferentes navegadores de Internet. Casi en cada paquete de exploits se usa algún exploit para Internet Explorer.

En el segundo lugar están los exploits para Java. Las vulnerabilidades de Java se explotan durante los ataques drive-by mediante Internet y los nuevos exploits para Java son parte de muchos paquetes de exploits. En 2013, de todos los intentos de explotación de vulnerabilidades detectadas por nuestra compañía, el 90,52% fueron vulnerabilidades de Oracle Java. En 2014 la popularidad de los exploits para Java empezó a declinar. En el primer trimestre de este año el 54% del total de intentos de explotación de vulnerabilidades fueron para Java, en el segundo sólo el 29%. La reducción de la popularidad de los exploits de este tipo está relacionada con el hecho de que hace ya casi un año que no había información sobre nuevas vulnerabilidades en Java.

En el tercer puesto se encuentran los exploits para Adobe Reader. Estas vulnerabilidades se explotan durante los ataques drive-by lanzados a través de Internet y los nuevos exploits para Java son parte de muchos paquetes de exploits.

Distribución por versión de Windows instalada en los equipos de los usuarios, segundo trimestre de 2014

Entre los usuarios de nuestros productos que han confirmado su participación en KSN, el 65,35% usa diferentes versiones del sistema operativo Windows 7 y el 12,50% usa Windows XP.

Programas maliciosos en Internet (ataques mediante la web)

Los datos estadísticos de este capítulo han sido generados por el antivirus web, que protege a los usuarios cuando estos descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean adrede sitios maliciosos, pero también los sitios legítimos se pueden infectar si su contenido lo crean los usuarios (es el caso de los foros), o si son víctimas de hackeo.

TOP 20 de objetos detectados en Internet

En el segundo trimestre de 2014 nuestro antivirus web detectó 57 133 492 objetos maliciosos únicos (scripts, exploits, ficheros ejecutables, etc.).

De todo el malware involucrado en los ataques de Internet en los ordenadores de los usuarios, se han identificado 20 de los más activos. Ellos representan el 97% de todos los ataques en Internet.

TOP 20 de objetos detectados en Internet

| Nombre* | % del total de ataques** | |

| 1 | Malicious URL | 72,94% |

| 2 | Trojan.Script.Generic | 11,86% |

| 3 | Trojan-Downloader.Script.Generic | 5,71% |

| 4 | Trojan.Script.Iframer | 2,08% |

| 5 | Adware.Win32.Amonetize.heur | 1,00% |

| 6 | AdWare.Script.Generic | 0,88% |

| 7 | AdWare.Win32.Agent.aiyc | 0,76% |

| 8 | AdWare.Win32.Yotoon.heur | 0,25% |

| 9 | Trojan.Win32.AntiFW.b | 0,23% |

| 10 | AdWare.Win32.Agent.allm | 0,19% |

| 11 | AdWare.Win32.AirAdInstaller.aldw | 0,17% |

| 12 | Trojan.Win32.Generic | 0,15% |

| 13 | Trojan-Downloader.Win32.Generic | 0,14% |

| 14 | Trojan.Win32.Vague.cg | 0,11% |

| 15 | Trojan.Win32.Invader | 0,11% |

| 16 | AdWare.Win32.BetterSurf.b | 0,10% |

| 17 | AdWare.Win32.Lollipop.qp | 0,08% |

| 18 | Exploit.Script.Blocker | 0,08% |

| 19 | AdWare.Win32.Lollipop.agzn | 0,08% |

| 20 | Trojan.JS.Small.aq | 0,07% |

*Veredictos de detección pertenecientes al módulo del antivirus web. Esta información la han hecho posible los usuarios de los productos de KL que expresaron su consentimiento para la transmisión de datos.

**Porcentaje del total de ataques web registrados en los ordenadores de usuarios únicos.

Ya es tradición que en el TOP 20 tengan representación mayoritaria los veredictos que se aplican a los objetos usados en ataques drive-by, y los módulos de publicidad. En comparación con el trimestre anterior la cantidad de veredictos de los programas publicitarios ha subido de 9 a 11 en el TOP 20.

En el vigésimo puesto se encuentra el veredicto Trojan.JS.Small.aq, que se aplica a un script que una extensión maliciosa para navegadores incrusta en las páginas web de determinados sitios con el objetivo de mostrar publicidad impertinente.

Países-fuente de ataques web: Top 10

La presente estadística muestra la distribución según país de las fuentes de ataques web bloqueados en los ordenadores de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

El segundo trimestre de 2014 las soluciones de Kaspersky Lab han neutralizado 354 453 992 ataques lanzados desde recursos de Internet ubicados en diferentes países del mundo. El 88,3% de las notificaciones sobre ataques web bloqueados se obtuvo durante el bloqueo de los ataques lanzados desde recursos web ubicados en diez países. Esto es un 4,9% menos que en el trimestre anterior.

Distribución por países de las fuentes de ataques web, segundo trimestre de 2014

La composición de los países líderes no ha cambiado. En comparación con el trimestre anterior, Alemania ha subido del cuarto al primer puesto, con un incremento de casi el 12%. Rusia ha bajado del segundo al cuarto puesto con un índice que se ha reducido en un 2,5%. Canadá ha subido del décimo al quinto puesto (+6,29%).

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección a través de Internet al que están expuestos los ordenadores de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se han topado con la reacción del antivirus web. Los datos obtenidos son el índice de la agresividad del entorno en el que funcionan los ordenadores en diferentes países.

| País* | % de usuarios únicos** | |

| 1 | Rusia | 46,53% |

| 2 | Kazajistán | 45,35% |

| 3 | Armenia | 42,26% |

| 4 | Ucrania | 41,11% |

| 5 | Azerbaiyán | 40,94% |

| 6 | Vietnam | 39,59% |

| 7 | Bielorrusia | 37,71% |

| 8 | Moldavia | 36,65% |

| 9 | Mongolia | 33,86% |

| 10 | Kirguistán | 33,71% |

| 11 | Argelia | 32,62% |

| 12 | Tayikistán | 32,44% |

| 13 | Georgia | 31,38% |

| 14 | Croacia | 29,46% |

| 15 | Turquía | 29,31% |

| 16 | Uzbekistán | 29,20% |

| 17 | Catar | 28,76% |

| 18 | Túnez | 28,67% |

| 19 | Irán | 28,35% |

| 20 | España | 28,05% |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que enviaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de ordenadores es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos expuestos a ataques web, del total de usuarios únicos de Kaspersky Lab en el país.

En el segundo trimestre de 2014 Vietnam ha perdido el liderazgo, dejándoselo a Rusia. Hay novatos en la estadística, Túnez en el decimoctavo puesto e Irán en el decimonoveno. Lituania y Grecia han abandonado la lista.

Entre los países más seguros para navegar en Internet están Singapur (10,4%), Suecia (12,8%), Japón (13,3%), Finlandia (16,3%), África del Sur (16,9%), Ecuador (17,1%), Noruega (17,5%), Países Bajos (17,5%), Hong- Kong (17,7%) y Argentina (17,9%).

En promedio, durante el trimestre el 29,5% de los ordenadores en el mundo ha sufrido por lo menos un ataque web.

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los ordenadores de los usuarios. En estos datos se incluyen los objetos que no ingresaron a los ordenadores por Internet, correo electrónico o puertos de red.

En este apartado analizaremos los datos estadísticos obtenidos del funcionamiento del antivirus que escanea los ficheros en el disco duro en el momento en que se los crea o cuando se los lee, y los datos del escaneo de diferentes memorias extraíbles.

En el segundo trimestre de 2014 nuestras soluciones antivirus han detectado 528 799 591 ataques virales contra los equipos de los usuarios. En total, en estos incidentes se pudo registrar 114 984 065 diferentes programas nocivos y potencialmente indeseables.

Objetos detectables encontrados en los ordenadores de los usuarios: Top 20

| Nombre* | % de usuarios únicos** | |

| 1 | DangerousObject.Multi.Generic | 17,69% |

| 2 | Trojan.Win32.Generic | 15,59% |

| 3 | AdWare.Win32.Agent.ahbx | 14,81% |

| 4 | Adware.Win32.Amonetize.heur | 13,31% |

| 5 | Trojan.Win32.AutoRun.gen | 6,13% |

| 6 | Worm.VBS.Dinihou.r | 5,95% |

| 7 | Virus.Win32.Sality.gen | 4,94% |

| 8 | AdWare.Win32.BetterSurf.b | 4,29% |

| 9 | AdWare.Win32.Yotoon.heur | 4,01% |

| 10 | AdWare.Win32.Agent.aknu | 3,64% |

| 11 | AdWare.Win32.Agent.aljb | 3,57% |

| 12 | Worm.Win32.Debris.a | 3,29% |

| 13 | AdWare.Win32.Skyli.a | 2,90% |

| 14 | Trojan.Win32.Starter.lgb | 2,74% |

| 15 | AdWare.Win32.Agent.heur | 2,64% |

| 16 | AdWare.Win32.Agent.aljt | 2,30% |

| 17 | Trojan.Win32.AntiFW.b | 2,27% |

| 18 | AdWare.JS.MultiPlug.c | 2,21% |

| 19 | Worm.Script.Generic | 1,99% |

| 20 | Virus.Win32.Nimnul.a | 1,89% |

*Veredictos de detección de los módulos OAS y ODS del antivirus, que fueron proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para la transmisión de datos estadísticos.

**Porcentaje de usuarios únicos en cuyos ordenadores el antivirus detectó este objeto, del total de usuarios únicos de los productos de Kaspersky Lab y en los que ocurrió la detección.

Es tradición que en esta lista se enumeren los veredictos aplicados a los programas publicitarios, gusanos propagados en memorias extraíbles y virus.

La cantidad de virus del TOP 20 sigue experimentando una caída estable. En el primer trimestre los virus han estado representados por los veredictos Virus.Win32.Sality.gen y Virus.Win32.Nimnul.a que juntos constituyen el 6,83%. En comparación, este índice fue del 8% en el primer trimestre de 2014.

Países en los que los ordenadores de los usuarios han estados bajo mayor riesgo de infección local

| País | % de usuarios únicos* | |

| 1 | Vietnam | 58,42% |

| 2 | Mongolia | 55,02% |

| 3 | Argelia | 52,05% |

| 4 | Yemen | 51,65% |

| 5 | Bangladesh | 51,12% |

| 6 | Pakistán | 50,69% |

| 7 | Nepal | 50,36% |

| 8 | Afganistán | 50,06% |

| 9 | Irak | 49,92% |

| 10 | Egipto | 49,59% |

| 11 | Túnez | 46,75% |

| 12 | Siria | 46,29% |

| 13 | Arabia Saudita | 46,01% |

| 14 | Etiopía | 45,94% |

| 15 | Irán | 45,40% |

| 16 | Laos | 45,20% |

| 17 | Turquía | 44,98% |

| 18 | India | 44,73% |

| 19 | Camboya | 44,53% |

| 20 | Yibuti | 44,52% |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que enviaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los ordenadores de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

*En los cálculos hemos excluido a los países en los cuales la cantidad de usuarios de los productos de Kaspersky Lab es relativamente pequeña (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos ordenadores se detectaron amenazas locales, de entre la cantidad total de usuarios de productos de Kaspersky Lab en el país.

Países de África, Cercano Oriente y Asia Sudoriental ocupan establemente todas las posiciones de esta lista. Al igual que el trimestre anterior, el líder es Vietnam. Mongolia se ha quedado en el segundo puesto. Nepal ha bajado del tercer al séptimo puesto. Los nuevos países en la estadística son Arabia Saudita, Etiopía y Turquía. Marruecos, Myanmar y Sudán han quedado fuera de la lista.

Entre los países más seguros por el nivel de infecciones locales tenemos a Japón (11%), Suecia (13,8%), Dinamarca (15,3%), Finlandia (16,4%), Singapur (13,8%), Países Bajos (17,1%), República Checa (18,3%), Noruega (19,1%) y Hong-Kong (19,2%).

En promedio, en el mundo por lo menos una vez durante el segundo trimestre de 2014 se detectaron amenazas locales en el 32,8% de los equipos de los usuarios.

Desarrollo de las amenazas informáticas en el segundo trimestre de 2014