Grandoreiro es un conocido troyano bancario brasileño, parte del paraguas Tetrade, que permite a los actores de amenazas llevar a cabo operaciones bancarias fraudulentas utilizando la computadora de la víctima para eludir las medidas de seguridad utilizadas por las instituciones bancarias. Ha estado activo desde al menos 2016 y hoy en día es uno de los troyanos bancarios más extendidos por todo el mundo.

Interpol y los organismos policiales a nivel mundial están luchando contra Grandoreiro, y Kaspersky coopera con ellos, compartiendo TTPs e IoCs. Sin embargo, a pesar de la interrupción de las actividades de algunos operadores locales de este troyano en 2021 y 2024, y la detención de miembros de la banda en España, Brasil y Argentina, se mantienen activos. Ahora sabemos con certeza que sólo se arrestó una parte de esta banda: los operadores restantes detrás de Grandoreiro continúan atacando a usuarios en todo el mundo, desarrollando aún más malware y estableciendo nuevas infraestructuras.

Cada año observamos nuevas campañas de Grandoreiro dirigidas a entidades financieras que usan nuevos trucos en muestras cuyas tasas de detección por soluciones de seguridad son bajas. El grupo ha evolucionado a lo largo de los años, expandiendo el número de objetivos en cada nueva campaña que rastreamos. En 2023, el troyano bancario lanzó ataques contra 900 bancos en 40 países; en 2024, las versiones más recientes del troyano apuntaron a 1700 bancos y 276 carteras de criptomonedas en 45 países y territorios, ubicados en todos los continentes del mundo. Más adelante, agregó a Asia y África a la lista de sus objetivos, convirtiéndolo en una verdadera amenaza financiera global. Sólo en España, Grandoreiro ha sido responsable de actividades fraudulentas que ascienden a 3.5 millones de euros, según estimaciones conservadoras, y es que varios intentos fallidos podrían haber generado más de 110 millones de euros para la organización criminal.

En este artículo, detallaremos cómo opera Grandoreiro, su evolución con el tiempo, y los nuevos trucos que ha ido adoptanto, como el uso de 3 DGAs (algoritmos de generación de dominios) en sus comunicaciones C2, la adopción del cifrado de robo de texto cifrado (CTS), y el seguimiento del comportamiento del ratón, con el objetivo de eludir las soluciones antifraude. Esta evolución culmina con la aparición de versiones más ligeras y locales, enfocadas ahora en México, lo que posiciona al grupo como un desafío global para el sector financiero, las agencias policiales y las soluciones de seguridad.

Grandoreiro: Un malware, muchos operadores, versiones fragmentadas

Grandoreiro es un troyano bancario de origen brasileño que ha estado activo desde al menos 2016. Grandoreiro está escrito en el lenguaje de programación Delphi, con muchas versiones, lo que indica que por lo general hay diferentes operadores involucrados en el desarrollo de este malware.

Desde 2016 hemos venido observando que los actores de amenazas detrás de las operaciones de Grandoreiro han mejorado regularmente sus técnicas para permanecer durante más tiempo activos y sin ser monitoreados. En 2020, Grandoreiro comenzó a expandir sus ataques en América Latina, y más tarde en Europa con gran éxito, enfocando sus esfuerzos en evadir la detección mediante el uso de instaladores modulares.

La forma en que opera Grandoreiro se puede describir como Malware-como-Servicio, aunque un poco diferente de la forma en que lo suelen hacer otras familias de troyanos bancarios. Sus autores no recurren a anuncios en foros clandestinos vendiendo el paquete Grandoreiro: parece que el acceso al código fuente o a los constructores del troyano está limitado a sólo a socios de confianza.

Después de la detención de algunos operadores, Grandoreiro dividió su base de código en versiones más ligeras, con menos objetivos, creando versiones fragmentadas del troyano, como reacción a las recientes operaciones policiales. Este descubrimiento está respaldado por la existencia de dos bases de código distintas en campañas simultáneas: las muestras más recientes presentan código actualizado, y las más antiguas dependen de la base de código antigua, y ahora sólo apuntan a usuarios en México, que son los clientes de alrededor de 30 bancos.

Campañas 2022 y 2023

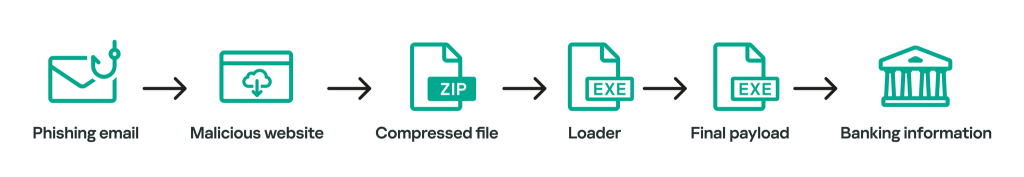

Las campañas de Grandoreiro suelen comenzar con un correo electrónico de phishing escrito en el idioma del país de destino. Por ejemplo, los correos electrónicos distribuidos en la mayoría de América Latina están en español. Sin embargo, también vimos el uso de Google Ads (malvertising) en algunas campañas de Grandoreiro para hacer que los usuarios descarguen la etapa inicial de infección.

Los correos electrónicos de phishing utilizan diferentes señuelos para hacer que la víctima interactúe con el mensaje y descargue el malware. Algunos mensajes se refieren a una factura de teléfono pendiente, otros imitan una notificación de impuestos, etc. En las campañas de principios de 2022, el correo electrónico malicioso incluía un PDF adjunto. Tan pronto como se abre el PDF, se le presenta a la víctima una imagen borrosa, excepto por una parte que contiene el texto “Ver el documento” (“View Document” en inglés). Cuando la víctima hace clic en el botón, se la dirige a una página web maliciosa que solicita la descarga de un archivo ZIP. Desde mayo de 2022, las campañas de Grandoreiro incluyen un enlace malicioso dentro del cuerpo del correo electrónico que redirige a la víctima a un sitio web que más adelante descarga un archivo ZIP malicioso en la máquina de la víctima. Estos archivos ZIP suelen contener dos archivos: un archivo legítimo y un cargador de Grandoreiro, que es responsable de descargar, extraer y ejecutar la carga útil final de este malware.

El cargador de Grandoreiro se entrega en forma de un archivo de instalador de Windows (MSI) que extrae un archivo de biblioteca de enlaces dinámicos (DLL) y ejecuta una función incrustada en el archivo DLL. La función no hará nada si el idioma del sistema es inglés, pero si es otro, descargará la carga útil final. Lo más probable es que esto signifique que las versiones analizadas no estaban dirigidas a países de habla inglesa. También ha habido otros casos en los que se utiliza un archivo VBS en lugar de la DLL para ejecutar la carga útil final.

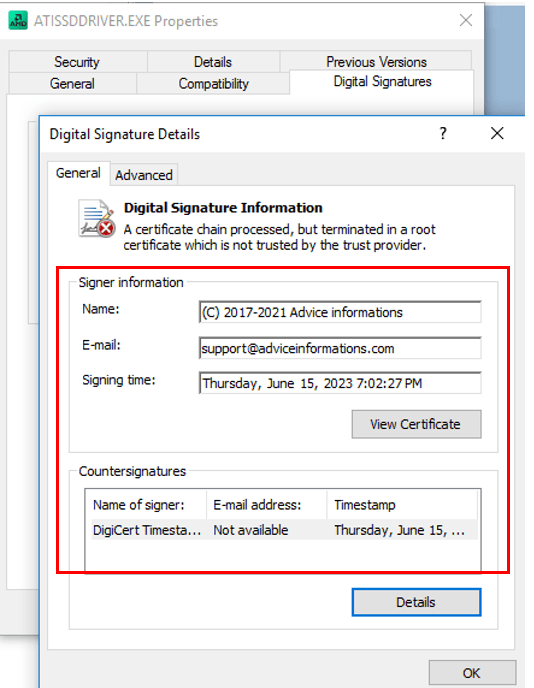

En cuanto al malware en sí, en las campañas de agosto de 2022, la carga útil final fue un archivo ejecutable portátil increíblemente grande (414 MB) disfrazado con una extensión PNG (que luego el cargador cambia a EXE). Venía disfrazado como un controlador de ASUS utilizando el ícono de ASUS y estaba firmado con un certificado digital de “ASISTENTE DE CONTROLADOR ASUSTEK”.

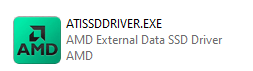

En las campañas de 2023, Grandoreiro utilizó muestras con tasas de detección bastante bajas. Al principio, identificamos tres muestras relacionadas con estas campañas, recopiladas en junio de 2023. Todos eran ejecutables portátiles de 390 MB de tamaño, con el nombre original “ATISSDDRIVER.EXE” y el nombre interno “ATIECLXX.EXE”. El propósito principal de estas muestras es monitorear la navegación de las víctimas a los sitios web de las instituciones financieras y robar sus credenciales. El malware también permite a los actores de amenazas controlar a distancia las máquinas de las víctimas y realizar transacciones fraudulentas dentro de ellas.

En la campaña que involucra las muestras mencionadas, el malware intenta hacerse pasar por un controlador de SSD de datos externos de AMD y está firmado con un certificado digital de “Informaciones de asesoramiento” con el fin de parecer legítimo y evadir la detección.

En ambos casos, el malware es un ejecutable que se registra al iniciarse junto a Windows. Sin embargo, vale la pena señalar que en la mayoría de los ataques de Grandoreiro, se emplea la técnica de carga lateral de DLL, utilizando binarios legítimos con firma digital para ejecutar el malware.

El gran tamaño de los ejecutables se debe a que Grandoreiro utiliza una técnica de relleno binario para inflar el tamaño de los archivos maliciosos, como una forma de evadir los sandboxes. Para lograr este objetivo, los atacantes agregan múltiples imágenes BMP a la sección de recursos del binario. En el ejemplo a continuación, la muestra tenía incrustadas varias imágenes grandes. Los tamaños de las imágenes destacadas son aproximadamente 83.1 MB, 78.8 MB, 75.7 y 37.6 MB. Sin embargo, hay más de ellas en el binario, y todas las imágenes juntas añaden ~376 MB al archivo.

En las campañas de 2022 y 2023, Grandoreiro utilizó un conocido algoritmo de cifrado de cadenas basado en XOR que otras familias de malware brasileñas también usan. Lo que cambia de un malware a otro es la clave de cifrado. Para Grandoreiro, algunos valores mágicos fueron los siguientes:

| Fecha | Clave de cifrado |

| Marzo de 2022 | F5454DNBVXCCEFD3EFMNBVDCMNXCEVXD3CMBKJHGFM |

| Marzo de 2022 | XD3CMBKJCEFD3EFMF5454NBVDNBVXCCMNXCEVDHGFM |

| Agosto de 2022 | BVCKLMBNUIOJKDOSOKOMOI5M4OKYMKLFODIO |

| Junio de 2023 | B00X02039AVBJICXNBJOIKCVXMKOMASUJIERNJIQWNLKFMDOPVXCMUIJBNOXCKMVIOKXCJ UIHNSDIUJNRHUQWEBGYTVasuydhosgkjopdf |

Las diversas verificaciones y validaciones destinadas a impedir la detección y complicar el análisis de malware también han sido modificadas en las versiones de 2022 y 2023. A diferencia de las campañas anteriores de Grandoreiro, encontramos que algunas de las tareas que antes ejecutaba la carga útil final ahora están implementadas en el cargador de la primera etapa. Estas tareas incluyen controles de seguridad, técnicas antidepuración, etc. Esto es un cambio significativo respecto a las campañas anteriores.

Una de estas tareas es el uso del servicio de geolocalización http://ip-api.com/json para recopilar los datos de ubicación de la dirección IP del objetivo. En una campaña reportada en mayo de 2023 por Trustwave, esta tarea es realizada por un código JScript incrustado en un instalador MSI antes de la entrega de la carga útil final.

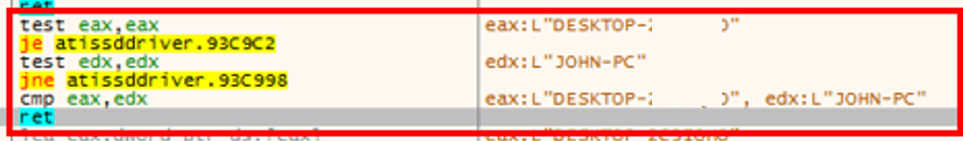

Hay muchas otras verificaciones que se han transferido al cargador, aunque algunas de ellas aún están presentes en el troyano bancario en sí. Grandoreiro recopila información sobre el host, como versión de sistema operativo, nombre del host, información del monitor, disposición del teclado, hora y fecha, zona horaria, idioma predeterminado y tipo de ratón. Luego, el malware recupera el nombre de la computadora y lo compara con las siguientes cadenas que corresponden a sandbox conocidos:

- WIN-VUA6POUV5UP;

- Win-StephyPC3;

- difusor;

- DESTOP2457;

- JOHN-PC.

También recopila el nombre de usuario y verifica si coincide con las cadenas “John” o “WORK”. Si alguna de estas validaciones encuentra una coincidencia, el malware deja de ejecutarse.

Grandoreiro incluye la detección de herramientas comúnmente utilizadas por analistas de seguridad, como regmon.exe, procmon.exe, Wireshark, etc. La lista de procesos varía entre las versiones de malware, y se expandió bastante en 2024, por lo que compartiremos la lista completa más adelante en esta publicación. El malware toma una instantánea de los procesos que se están ejecutando en el sistema mediante la API de Windows CreateToolhelp32Snapshot() y recorre la lista de procesos utilizando Process32FirstW() y Process32NextW(). Si alguna de las herramientas de análisis está presente en el sistema, el malware deja de ejecutarse.

Grandoreiro también verifica el directorio en el que se está ejecutando. Si las rutas de ejecución son D:\programming o D:\script, se elimina a sí mismo.

Otra técnica antidepuración implementada en el troyano consiste en verificar la presencia de un entorno virtual leyendo datos del puerto de E/S “0x5658h” (VX) y buscando el número mágico de VMWare 0x564D5868. El malware también utiliza la función IsDebuggerPresent() para determinar si el proceso actual se está ejecutando en el contexto de un depurador.

Por último, pero no menos importante, Grandoreiro busca soluciones antimalware como AVAST, Bitdefender, Nod32, Kaspersky, McAfee, Windows Defender, Sophos, Virus Free, Adaware, Symantec, Tencent, Avira, ActiveScan y CrowdStrike. También busca software de seguridad bancaria, como Topaz OFD y Trusteer.

En lo que a su función principal se refiere, algunas muestras de Grandoreiro verifican si están instalados los siguientes programas:

- CHROME.EXE;

- MSEDGE.EXE;

- FIREFOX.EXE;

- IEXPLORE.EXE;

- OUTLOOK.EXE;

- OPERA.EXE;

- BRAVE.EXE;

- CHROMIUM.EXE;

- AVASTBROWSER.EXE;

- VeraCrypt;

- Nortonvpn;

- Adobe;

- OneDrive;

- Dropbox.

Si alguno de estos está presente en el sistema, el malware almacena sus nombres para seguir monitoreando la actividad del usuario en ellos.

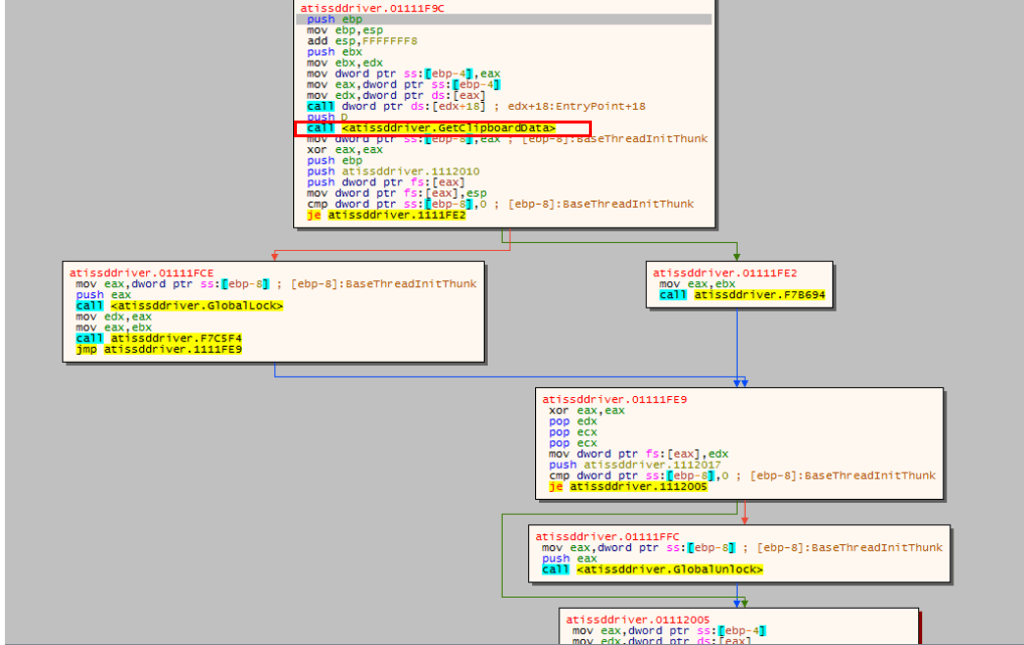

Grandoreiro también verifica si hay carteras de criptomonedas instaladas en la máquina infectada. El malware incluye un reemplazo del portapapeles para carteras criptográficas, que monitorea la actividad del portapapeles del usuario y reemplaza los datos del portapapeles con las claves del actor de la amenaza.

Campañas de 2024

Durante un período específico en febrero de 2024, unos días después del anuncio del arresto de algunos operadores de grupos delictivos en Brasil, observamos un aumento significativo en los correos electrónicos detectados por trampas de spam. Hubo una prevalencia notable de mensajes temáticos de Grandoreiro que se hacían pasar por notificaciones de CFDI mexicanas. El CFDI mexicano, abreviatura de “Comprobante Fiscal Digital por Internet”, es un sistema de facturación electrónica administrado por el SAT, Servicio de Administración Tributaria. Facilita la creación, transmisión y almacenamiento de documentos fiscales digitales, y las empresas en México están obligadas a expedirla para registrar transacciones con fines fiscales.

En nuestra investigación, hemos adquirido 48 muestras asociadas no sólo con este caso, sino también con varias otras campañas.

Notablemente, esta nueva campaña agregó un nuevo mecanismo de detección de entornos de sandbox, que consiste en mostrar un CAPTCHA antes de la ejecución de la carga principal, como una forma de impedir el análisis automático utilizado por algunas empresas:

Cabe destacar que las campañas de Grandoreiro de 2024 implementan el nuevo código de evasión de sandbox en el descargador. Aunque la muestra principal también tiene funcionalidad antisandbox, si detecta un sandbox, simplemente no se descarga. Además, la nueva versión también añadió a su arsenal la detección de muchas herramientas, con el objetivo de evitar el análisis. La lista completa de herramientas de análisis detectadas por las versiones más recientes es la siguiente:

| regmon.exe | hopper.exe | nessusd.exe | OmniPeek.exe |

| procmon.exe | jd-gui.exe | PacketSled.exe | netmon.exe |

| filemon.exe | canvas.exe | prtg.exe | colasoft.exe |

| Wireshark.exe | pebrowsepro.exe | cain.exe | netwitness.exe |

| ProcessHacker.exe | gdb.exe | NetworkAnalyzerPro.exe | netscanpro.exe |

| PCHunter64.exe | scylla.exe | OmniPeek.exe | packetanalyzer.exe |

| PCHunter32.exe | volatility.exe | netmon.exe | packettotal.exe |

| JoeTrace.exe | cffexplorer.exe | colasoft.exe | tshark.exe |

| ollydbg.exe | angr.exe | netwitness.exe | windump.exe |

| ida.exe | pestudio.exe | netscanpro.exe | PRTG Probe.exe |

| x64dbg.exe | die.exe | packetanalyzer.exe | NetFlowAnalyzer.exe |

| cheatengine.exe | ethereal.exe | packettotal.exe | SWJobEngineWorker2x64.exe |

| ollyice.exe | Capsa.exe | tshark.exe | NetPerfMonService.exe |

| fiddler.exe | tcpdump.exe | windump.exe | SolarWinds.DataProcessor.exe |

| devenv.exe | NetworkMiner.exe | PRTG Probe.exe | ettercap.exe |

| radare2.exe | smartsniff.exe | NetFlowAnalyzer.exe | apimonitor.exe |

| ghidra.exe | snort.exe | SWJobEngineWorker2x64.exe | apimonitor-x64.exe |

| frida.exe | pcap.exe | NetPerfMonService.exe | apimonitor-x32.exe |

| binaryninja.exe | SolarWinds.NetPerfMon.exe | SolarWinds.DataProcessor.exe | x32dbg.exe |

| cutter.exe | nmap.exe | ettercap.exe | x64dbg.exe |

| scylla.exe | apimonitor.exe | PCHunter64.exe | x96dbg.exe |

| volatility.exe | apimonitor-x64.exe | PCHunter32.exe | fakenet.exe |

| cffexplorer.exe | apimonitor-x32.exe | JoeTrace.exe | hexworkshop.exe |

| angr.exe | x32dbg.exe | ollydbg.exe | Dbgview.exe |

| pestudio.exe | x64dbg.exe | ida.exe | sysexp.exe |

| die.exe | x96dbg.exe | x64dbg.exe | vmtoolsd.exe |

| ethereal.exe | fakenet.exe | cheatengine.exe | dotPeek.exe |

| Capsa.exe | hexworkshop.exe | ollyice.exe | procexp64.exe |

| tcpdump.exe | Dbgview.exe | fiddler.exe | procexp64a.exe |

| NetworkMiner.exe | sysexp.exe | devenv.exe | procexp.exe |

| smartsniff.exe | vmtoolsd.exe | radare2.exe | cheatengine.exe |

| snort.exe | dotPeek.exe | ghidra.exe | ollyice.exe |

| pcap.exe | procexp64.exe | frida.exe | pebrowsepro.exe |

| cain.exe | procexp64a.exe | binaryninja.exe | gdb.exe |

| nmap.exe | procexp.exe | cutter.exe | Wireshark.exe |

| nessusd.exe | regmon.exe | hopper.exe | ProcessHacker.exe |

| PacketSled.exe | procmon.exe | jd-gui.exe | SolarWinds.NetPerfMon.exe |

| prtg.exe | filemon.exe | canvas.exe | NetworkAnalyzerPro.exe |

Estas son algunas características de RAT que encontramos en esta versión:

- La función de actualización automática permite que se implementen versiones más recientes del malware en el equipo de la víctima.

- Detección de Sandbox/AV, aún presente en el módulo principal, que incluye más herramientas que las versiones anteriores.

- Función de registrador de teclas

- Capacidad de seleccionar el país para listar a las víctimas.

- Detección de soluciones de seguridad bancaria

- Se verifica la información de geolocalización para garantizar que funcione en el país objetivo.

- Se monitorean correos electrónicos de Outlook en busca de palabras clave específicas

- Capacidad de usar Outlook para enviar correos electrónicos no deseados

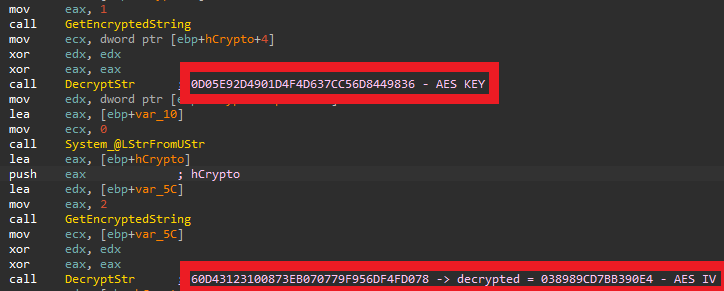

En términos de protección por análisis estático, en las versiones de 2024, Grandoreiro ha implementado medidas de cifrado optimizadas. Para dejar de depender de los algoritmos de cifrado que son comunes en otro malware, Grandoreiro ha adoptado un enfoque de cifrado de múltiples capas. El proceso de descifrado en las versiones más recientes es el siguiente. Al principio, la cadena pasa por un proceso de desofuscación a través de un algoritmo de reemplazo simple. A continuación, Grandoreiro emplea el algoritmo de cifrado basado en XOR y la resta condicional característica del malware brasileño; sin embargo, se desvía incorporando una larga cadena de 140759 bytes en lugar de las cadenas mágicas más pequeñas que hemos visto en las muestras de 2022 y 2023. Más adelante, la cadena descifrada se somete a una decodificación base64 antes de descifrarla mediante el algoritmo AES-256. En particular, la clave AES y el IV están cifrados dentro del código de Grandoreiro. Una vez completados todos estos pasos, se recupera la cadena descifrada.

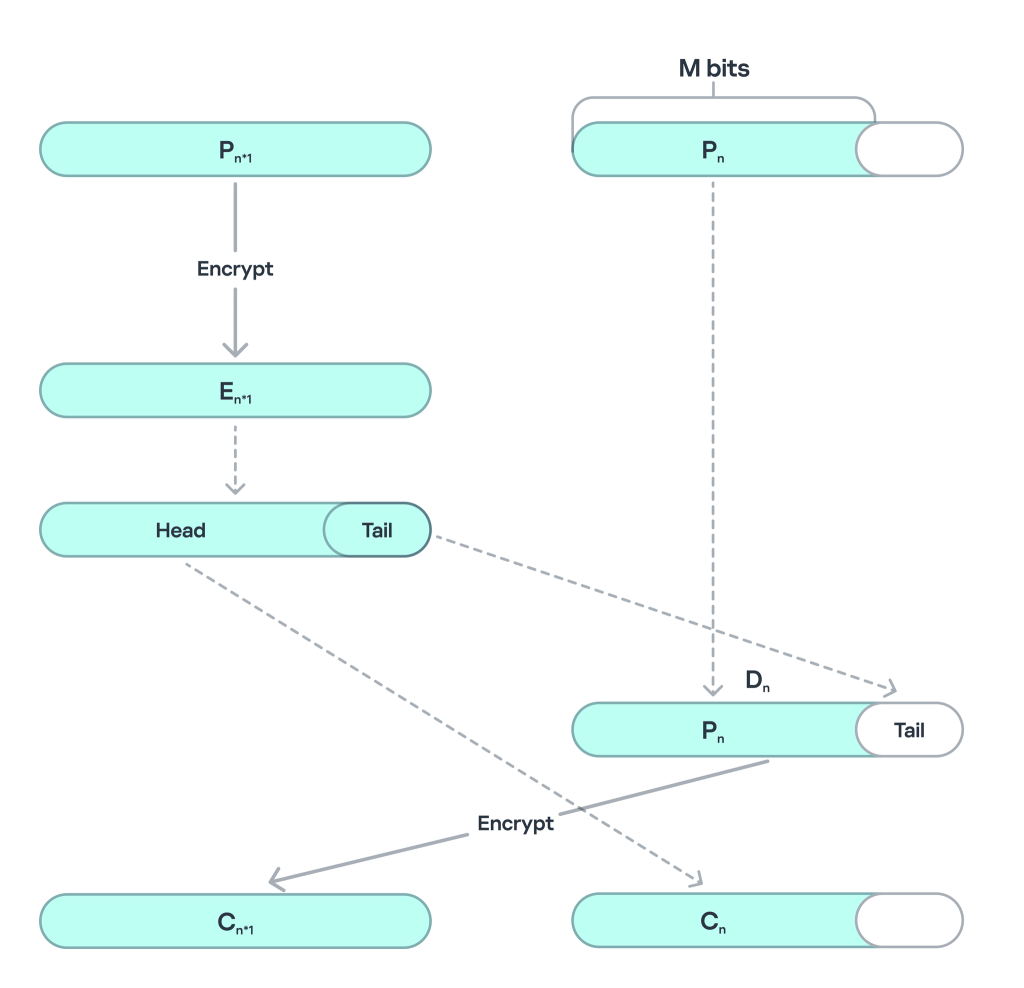

En muestras más recientes, Grandoreiro mejoró una vez más el algoritmo de cifrado utilizando AES con CTS, o Ciphertext Stealing, un modo de cifrado especial que se utiliza cuando el texto plano no es un múltiplo del tamaño del bloque, que en este caso es el tamaño de bloque de 128 bits (16 bytes) utilizado por AES. A diferencia de esquemas de relleno más comunes, como PKCS#7, donde el bloque final se rellena con bytes extra para asegurar que se ajuste a un bloque completo, CTS funciona sin relleno. En cambio, manipula el último bloque parcial de datos cifrando el último bloque completo y usando un bloque parcial para hacer XOR a su salida. Esto permite el cifrado de cualquier entrada de longitud arbitraria sin agregar bytes de relleno extra, preservando el tamaño original de los datos.

En el caso de Grandoreiro, la rutina de cifrado del malware no agrega relleno estándar a los bloques de datos incompletos. Su objetivo principal es complicar el análisis: se necesita tiempo para descubrir que se utilizó CTS, y luego más tiempo para implementar el descifrado en este modo, lo que hace que la extracción y la ofuscación de cadenas sea más complicada. Esta es la primera vez que se observa este método particular en una muestra de malware.

A medida que evolucionan las técnicas de los actores de amenazas, y cambia el cifrado en cada iteración del malware, el uso de CTS en malware puede señalar un cambio hacia prácticas de cifrado más avanzadas.

Versiones locales: lo antiguo se encuentra con lo nuevo

En una campaña reciente, nuestro análisis ha revelado la existencia de una variante más antigua del malware que utiliza claves de cifrado heredadas, algoritmos obsoletos y una estructura simplificada, pero que se ejecuta en paralelo a la campaña que utiliza el nuevo código. Esta variante apunta a menos bancos, alrededor de 30 instituciones financieras, sobre todo de México. El hallazgo más importante de este análisis es una clara indicación de que otro desarrollador, que quizá tenga acceso al código fuente antiguo, está llevando a cabo nuevas campañas utilizando la versión antigua del malware.

Cómo roban el dinero de las víctimas

Los operadores de Grandoreiro reciben una amplia variedad de comandos remotos a ejecutar, incluyendo una opción para bloquear la pantalla del usuario y mostrar una imagen personalizada (superposición) para pedirle información adicional a la víctima. Estos suelen ser OTPs (contraseñas de un solo uso), contraseñas de transacción o tokens que se reciben por SMS, enviados por instituciones financieras.

Una nueva táctica que hemos descubierto en las versiones más recientes de julio de 2024 y posteriores sugiere que el malware está capturando patrones de entrada del usuario, en particular movimientos del ratón, para eludir sistemas de seguridad basados en aprendizaje automático. Dos cadenas específicas encontradas en el malware, “GRAVAR_POR_5S_VELOCIDADE_MOUSE_CLIENTE_MEDIA” (“Grabar durante 5 segundos la velocidad media del ratón del cliente”) y “Medição iniciada, aguarde 5 segundos!” (“¡Medición iniciada, espere 5 segundos!”), indican que Grandoreiro monitorea y graba la actividad del ratón del usuario durante un corto período de tiempo. Este comportamiento parece ser un intento de imitar las interacciones legítimas de los usuarios para evadir la detección de sistemas antifraude y soluciones de seguridad que se basan en el análisis de comportamiento. Las herramientas modernas de ciberseguridad, especialmente aquellas impulsadas por algoritmos de aprendizaje automático, analizan el comportamiento del usuario para distinguir entre usuarios humanos y bots o scripts de malware automatizados. Al capturar y reproducir estos patrones de movimiento natural del ratón, Grandoreiro podría engañar a estos sistemas para que identifiquen la actividad como legítima, eludiendo así ciertos controles de seguridad.

Este descubrimiento resalta la evolución continua de malware como Grandoreiro, donde los atacantes están incorporando cada vez más tácticas diseñadas para derrotar soluciones de seguridad modernas que dependen de la biometría conductista y el aprendizaje automático.

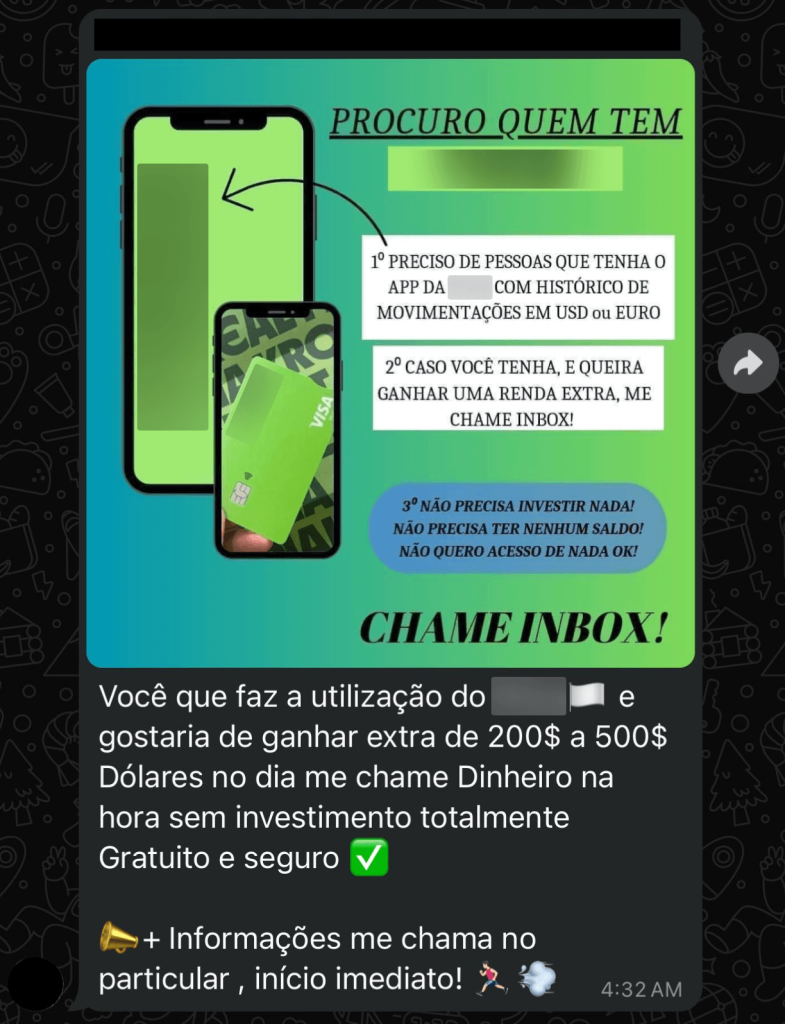

Para realizar el retiro de efectivo en la cuenta de la víctima, los integrantes de la banda de Grandoreiro pueden optar por transferir dinero a la cuenta de mulas de dinero locales, utilizando aplicaciones de transferencia, comprar criptomonedas, tarjetas de regalo, o incluso ir a un cajero automático. Por lo general, buscan mulas de dinero en los canales de Telegram, pagando de US$200 a US$500 por día:

Infraestructura

La versión más reciente de Grandoreiro utiliza 3 Algoritmos de Generación de Dominios (DGAs), que generan dominios válidos para las comunicaciones de comando y control (C2). El algoritmo utiliza la hora del día en curso para seleccionar cadenas de listas predefinidas y las concatena con una clave mágica para crear el dominio final.

Al generar dinámicamente nombres de dominio únicos basados en diversos datos de entrada, el algoritmo complica las estrategias tradicionales de bloqueo basadas en dominios. Esta adaptabilidad permite a los actores maliciosos mantener comunicaciones persistentes de comando y control, incluso cuando están identificados e incluidos en la lista negra dominios específicos, lo que requiere que las soluciones de seguridad basen su protección no en una lista fija de dominios, sino en un algoritmo para generarlos.

Desde principios de 2022, Grandoreiro aprovecha un conocido componente Delphi compartido entre diferentes familias de malware llamado RealThinClient SDK para acceder de forma remota a las máquinas de las víctimas y realizar acciones fraudulentas. Este SDK es un marco flexible y modular para construir aplicaciones confiables y escalables de Windows HTTP/HTTPS con Delphi. Al utilizar RealThinClient SDK, el programa puede manejar miles de conexiones activas de una eficiente manera multihilo.

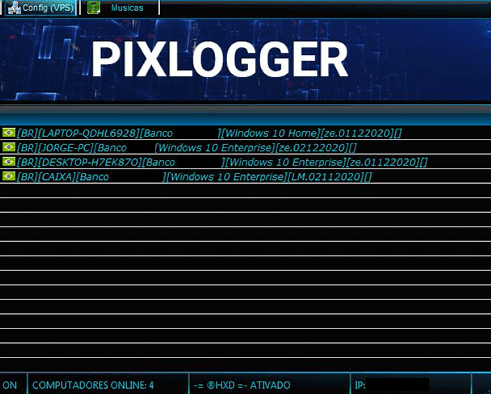

Herramientas del operador

El operador de Grandoreiro es la herramienta que permite a un ciberdelincuente acceder y controlar a distancia la máquina de la víctima. Es un software basado en Delphi que enumera a sus víctimas cada vez que comienzan a navegar en el sitio web de la institución financiera atacada.

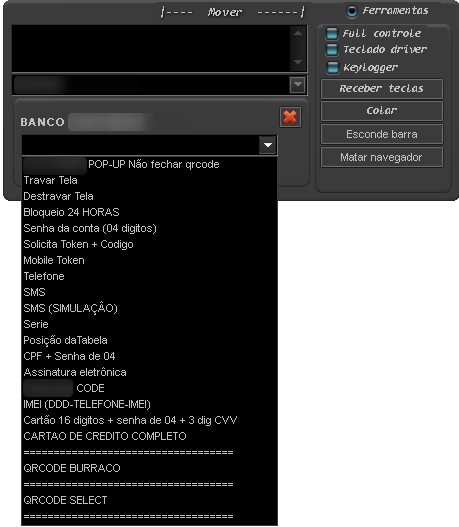

Una vez que el cibercriminal elige a una víctima, se le presenta la siguiente pantalla, que se puede ver en la imagen de abajo y permite ejecutar muchos comandos, así como visualizar el escritorio de la víctima.

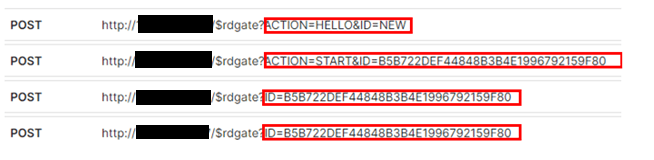

VPS en la nube

Una característica del malware Grandoreiro que se suele pasar desapercibida es lo que los atacantes llaman “Cloud VPS” y les permite configurar una computadora para que funcione como pasarela entre el equipo de la víctima y el operador del malware, para así ocultar la verdadera dirección IP del ciberdelincuente.

También la utilizan para dificultar la investigación, ya que la dirección IP de la puerta de enlace es lo primero que se nota. En una solicitud de decomiso, un investigador solo encuentra el módulo de la pasarela. En el interín, el criminal ya estableció una nueva puerta de enlace en otro lugar y las nuevas víctimas se conectan a la nueva a través de su DGA.

Víctimas y objetivos

El troyano bancario Grandoreiro está listo para robar las credenciales de 1700 instituciones financieras, ubicadas en 45 países y territorios. Después de descifrar las cadenas del malware, podemos ver los bancos objetivo enumerados y separados por países o territorios, lo que no significa que Grandoreiro vaya a atacar un banco específico de la lista, sino que están listos para robar credenciales y actuar, en caso de que tengan un socio local o una mula de dinero, capaz de actuar y completar la acción. Los bancos a los que apunta Grandoreiro están ubicados en Argelia, Angola, Antigua y Barbuda, Argentina, Australia, Bahamas, Barbados, Bélgica, Belice, Brasil, Canadá, Islas Caimán, Chile, Colombia, Costa Rica, República Dominicana, Ecuador, Etiopía, Francia, Ghana, Haití, Honduras, India, Costa de Marfil, Kenia, Malta, México, Mozambique, Nueva Zelanda, Nigeria, Panamá, Paraguay, Perú, Filipinas, Polonia, Portugal, Sudáfrica, España, Suiza, Tanzania, Uganda, Reino Unido, Uruguay, Estados Unidos y Venezuela. Es importante destacar que la lista de los bancos objetivo y el número de instituciones tienden a cambiar ligeramente de una versión a otra.

Desde enero hasta octubre de 2024 nuestras soluciones bloquearon más de 150 000 infecciones que afectaron a más de 30 000 usuarios en todo el mundo, una señal clara de que el grupo sigue estando muy activo. Según nuestra telemetría, los países más afectados por las infecciones de Grandoreiro son México, Brasil, España y Argentina.

Conclusión

Entendemos lo difícil que es erradicar una familia de malware, pero tener un impacto en sus operaciones es posible, a medida que la cooperación entre las agencias policiales y el sector privado avanza, y hace necesario luchar contra el cibercrimen financiero moderno.

Los troyanos bancarios brasileños ya son una amenaza internacional; sólo están llenando los vacíos dejados por las bandas del este de Europa que se trasladaron al ransomware. Sabemos que en algunos países la banca por Internet está disminuyendo en las computadoras de escritorio, lo que obliga a Grandoreiro a dirigirse a empresas y entidades gubernamentales, que aún la utilizan.

Las tácticas y malware de los actores de amenazas detrás del malware bancario Grandoreiro están evolucionando continuamente para perpetrar ataques contra sus objetivos y evadir las soluciones de seguridad. Kaspersky continúa cooperando con Interpol y otras agencias del mundo para combatir la amenaza de Grandoreiro entre los usuarios de banca por internet.

Los productos de Kaspersky detectan esta amenaza como HEUR:Trojan-Banker.Win32.Grandoreiro , Trojan- Downloader.OLE2.Grandoreiro, Trojan.PDF.Grandoreiro y Troyano-Downloader.Win32.Grandoreiro.

Para obtener más información, escriba a: crimewareintel@kaspersky.com

Indicadores de compromiso

Basados en el host

f0243296c6988a3bce24f95035ab4885

dd2ea25752751c8fb44da2b23daf24a4

555856076fad10b2c0c155161fb9384b

49355fd0d152862e9c8e3ca3bbc55eb0

43eec7f0fecf58c71a9446f56def0240

150de04cb34fdc5fd131e342fe4df638

b979d79be32d99824ee31a43deccdb18

Grandoreiro, el troyano global con metas grandiosas