Introducción

Brasil es famoso por los numerosos troyanos bancarios desarrollados por los delincuentes locales. En el submundo delictivo de este país se encuentran algunos de los ciberpiratas más activos y creativos del mundo. Al igual que sus pares en China y en Rusia, sus ciberataques tienen un fuerte sabor local, y por mucho tiempo se limitaron a los clientes de bancos locales. Pero ahora sus ataques y operaciones se expanden agresivamente fuera de sus fronteras, atacando a bancos en otros países. Tetrade es nuestra descripción de cuatro grandes familias de troyanos bancarios, creados, desarrollados y propagados por los piratas brasileños, pero ahora a escala global.

Esta no es su primera vez, pues en 2011 hicieron un tímido intento, con troyanos muy básicos que tenían bajas posibilidades de éxito, pero ahora la situación es completamente distinta. Los troyanos bancarios brasileños han tenido una marcada evolución: adoptaron técnicas para evitar la detección, crearon programas maliciosos muy modulares y con alta ofuscación, con flujos de ejecución muy complejos y llenos de artimañas que dificultaban en extremo su análisis.

Al menos desde el año 2000 los bancos brasileños operan en un ciberambiente muy hostil, lleno de fraudes. A pesar de la temprana adopción de tecnologías para proteger a sus clientes, de la implementación de complementos, tokens, tokens virtuales, la autenticación de dos factores, tarjetas de crédito con CHIP y PIN y de otras formas de proteger a sus millones de clientes, los fraudes siguen campeándose mientras el país carece de una sólida legislación para castigar a los ciberpiratas.

Este artículo es un análisis profundo para comprender estas cuatro familias de troyanos bancarios: Guildma, Javali, Melcoz y Grandoreiro, y su expansión fuera del país, con los ataques lanzados contra usuarios en América Latina y Europa.

Los piratas brasileños están listos para el abordaje al mundo. ¿Están listos los sistemas financieros y los analistas de seguridad para repeler el ataque?

Guildma: lleno de artimañas

| También conocido como | Astaroth |

| Visto por primera vez | 2015 |

| Artimañas | LOLBin y Flujos de Datos Alternativos NTFS (ADS), vaciado de procesos, cargas útiles alojadas en publicaciones en YouTube y Facebook |

| Listos para robar datos de víctimas residentes en… | Chile, Uruguay, Perú, Ecuador, Colombia, China, Europa. Víctimas confirmadas en Brasil |

El programa malicioso Guildma ha estado activo al menos desde 2015, cuando atacó a usuarios de bancos exclusivamente en Brasil. A partir de entonces, se ha actualizado de manera constante con nuevos blancos, nuevas características y capacidad de hacer pasar desapercibida su campaña, y ahora dirige sus ataques hacia otros países en América Latina. El grupo detrás de este ataque ha demostrado poseer sólidos conocimientos del uso de herramientas legítimas para realizar un flujo complejo de ejecución, simulando ocultarse en el sistema y evitando que los sistemas de análisis automatizado detecten sus actividades.

Recientemente se ha detectado una nueva versión circulando en Internet que abusa de los Flujos de Datos Alternativos NTFS (ADS) para almacenar el contenido de las cargas útiles maliciosas descargadas durante la ejecución. Este programa malicioso es altamente modular, con un flujo de ejecución muy complejo. El principal vector que este grupo utiliza es el envío de archivos maliciosos en formato comprimido y adjuntos al mensaje de correo. El tipo de archivo varía de VBS a LNK; en la última campaña adjuntaron un archivo HTML que ejecuta un Javascript para descargar el archivo malicioso;

Este malware se basa en artimañas antidepuración, antivirtualización y antiemulación, además del vaciado de procesos, y las técnicas LOLBin (binarios proporcionados por el sistema operativo) y Flujos de Datos Alternativos NTFS para almacenar las cargas útiles descargadas, que provienen de servicios de hosting en la nube, como CloudFlare’s Workers, Amazon AWS y otros sitios web conocidos, como YouTube y Facebook, para almacenar información del c2.

Desde LNK hasta una puerta trasera bancaria completa

La propagación de Guildma depende en gran medida de envíos masivos de mensajes de correo que contienen el archivo malicioso en formato comprimido y adjuntado al cuerpo del mensaje. El tipo de archivo varía desde archivos Visual Basic Script a LNK. La mayoría de los mensajes phishing simulan ser propuestas de negocios, paquetes enviados por servicios de correo postal o cualquier otro tema corporativo, incluyendo la pandemia de COVID-19, pero siempre con una apariencia corporativa:

Recibo de compra de alcohol en gel: artimaña de Guildma para engañar a sus víctimas

Observamos que a principios de noviembre de 2019 se añadió otra capa a la cadena de infección. En lugar de adjuntar el archivo comprimido directamente al cuerpo del mensaje de correo, los atacantes adjuntaron un archivo HTML que ejecuta un Javascript para descargar el archivo.

Javascript se ejecuta para descargar el archivo comprimido LNK

Para descargar los módulos adicionales, este malware usa la herramienta BITSAdmin, que este grupo ha utilizado por algunos años para evitar la detección, ya que se trata de una herramienta permitida por el sistema operativo Windows. A fines de septiembre de 2019 comenzamos a ver que se propagaba una nueva versión de Guildma mediante una nueva técnica de almacenaje de las cargas útiles descargadas en Flujos de Datos Alternativos NTFS para ocultarse en el sistema.

| c:\windows\system32\cmd.exe /c type “c:\users\public\Libraries\radm\koddsuffyi.gif” > “c:\users\public\Libraries\radm\desktop.ini:koddsuffyi.gif” && erase “c:\users\public\Libraries\radm\koddsuffyi.gif” |

La carga útil descargada se almacena en desktop.ini’s ADS

El uso de ADS permite que el archivo se oculte en el sistema y no aparezca, por ejemplo, en el explorador de archivos. Para ver los datos alternativos se puede usar el comando “DIR” añadiendo el conmutador “/R” que específicamente muestra los flujos de datos alternativos.

Cargas útiles almacenadas en datos ADS de desktop.ini

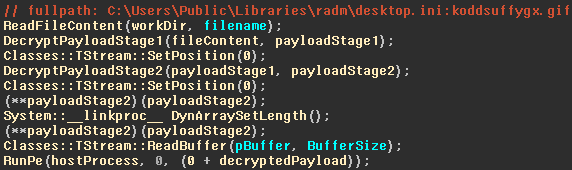

Una vez que los módulos adicionales se ocultan, el malware se ejecuta mediante la DLL Search Order Hijacking. Hemos notado que Guildma utiliza diferentes procesos en este paso, para esta versión del malware usa ExtExport.Exe, que está relacionado con Internet Explorer. La biblioteca que se carga es el resultado de una concatenación de dos archivos (64a.dll<random> y <random>64b.dll) que se descargaron previamente, como podemos ver en la imagen de arriba. El archivo resultante se nombrará con diferentes bibliotecas conocidas que ExtExport carga durante su ejecución. Una vez cargado, concatena otros tres archivos y también los carga.

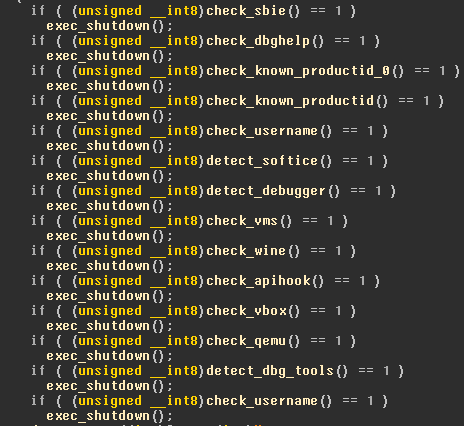

Algunas técnicas anti-depuración y anti-emulación utilizadas por el cargador

Esta etapa verifica si hay herramientas depuradoras, ambiente virtual, IDs de producto de Windows conocidas y normalmente usados por las cajas de arena, nombres de usuario comunes y algunas series específicas de discos que muy probablemente son de algún entorno de análisis identificado por dichas técnicas. Si no detecta nada, el malware procede a descifrar la tercera etapa y la ejecuta usando la técnica de vaciado de procesos, muy común entre los desarrolladores de programas maliciosos. Para esta versión, las cargas útiles se cifran con el mismo algoritmo con base en XOR que se usó en anteriores versiones; sin embargo, en esta última versión cifran dos veces la carga útil, utilizando diferentes llaves.

El contenido del archivo se cifra dos veces usando llaves distintas.

Para ejecutar los módulos adicionales, este malware usa la técnica del vaciado de procesos para ocultar su carga útil maliciosa dentro de procesos autorizados, como svchost.exe. Las cargas útiles se cifran y almacenan en el sistema de archivos y se descifran en la memoria, al ejecutarse.

La carga útil final instalada en el sistema se encarga de monitorear las actividades del usuario: los sitios web que visita y las aplicaciones que usa, y verifica si están en la lista de blancos; si la respuesta es afirmativa, el módulo se ejecuta permitiendo que los ciberpiratas controlen las operaciones bancarias.

Este módulo permite que los ciberpiratas realicen algunas operaciones bancarias muy específicas, como:

- Tomar el control completo de la navegación de sitios usando un sistema similar a VNC.

- Activar/desactivar la superposición de pantalla

- Solicitar token por SMS

- Validar el código QR

- Solicitar una contraseña de transacción

En realidad, el atacante puede realizar todas las transacciones de pagos a través del equipo de la víctima, evitando así los sistemas antifraude diseñados para detectar transacciones bancarias desde equipos sospechosos.

Youtube y Facebook para servidores de administración (C2s)

Después de concluir con todos los pasos de carga, el malware se ejecuta en el sistema. Luego, comienza a monitorear el sistema infectado, se comunica con el servidor C2 y, de ser necesario, descarga módulos adicionales. En las últimas versiones, comenzó a almacenar la información del C2 en páginas de YouTube y Facebook, en formato cifrado.

Información del C2 alojada en una página de YouTube

Las nuevas versiones de Guildma descubiertas en 2020 usan un proceso automatizado para generar miles de URLs cada día, por lo general abusando de TLDs genéricas. Nuestros sistemas detectan más de 200 URLs distintas cada día, como:

| 01autogestor.ga | ghcco980m1zy9.org |

| 04autogestor.ml | gurulea8.ml |

| 0ff2mft71jarf.gq | k8cf0j5u.cf |

| 2va6v.6pnc3461.ink | kaligodfrey.casa |

| 4nk7h3s453b019.com.de | kfgkqnf5.cf |

| 64pgrpyxpueoj.ga | nfiru.xyz |

| 6pnc3461.ink | osieofcorizon.fun |

| 6zs1njbw.ml | paiuew.bnorp.ml |

| 7wpinibw.ml | peolplefortalce.gq |

| 84m4bl423.space | topgear.cf |

| 909nu3dx3rgk13.com.de | venumxmasz.club |

| bantqr8rrm9c11.com.de | vuryza.ga |

| evokgtis.gq | xufa8hy15.online |

| g2ha14u2m2xe12.com.de | xvbe.monster |

Algunas URLs de Guildma para descargar el malware

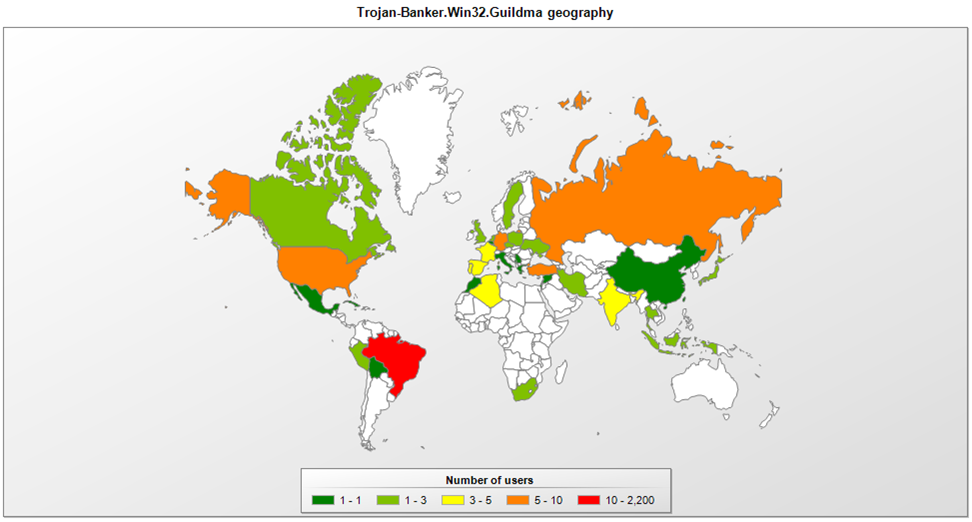

Nuestra telemetría muestra que las detecciones de Guildma se dan por todo el mundo:

Guildma: muy propagado

En el código de este malware también se encuentran los blancos previstos de Guildma: este programa malicioso está diseñado para robar los datos de clientes bancarios residentes en Chile, Uruguay, Perú, Ecuador, Colombia, China, Europa y, por supuesto, Brasil. Sin embargo, este código se descubrió solo en una versión de Guildma y ya no aparece en las versiones más recientes.

Del código de Guildma: país de posibles blancos

Javali: grande y furioso

| Visto por primera vez | 2017 |

| Artimañas | Grandes archivos para evitar la detección, descarga lateral de DLLs, ajustes de configuración alojados en Google Docs |

| Víctimas confirmadas en | Brasil y México |

Javali ataca en países de habla española y portuguesa, y está activo desde noviembre de 2017; se concentra especialmente en clientes de instituciones financieras en Brasil y México. Javali es un malware de múltiples etapas y distribuye la carga útil inicial a través de mensajes phishing de correo, a veces como un adjunto y otras como un enlace a un sitio web. Estos mensajes de correo incluyen un archivo MSI (Instalador de Microsoft) con un Visual Basic Script incrustado que descarga la carga útil maliciosa desde un servidor C2 remoto; también utiliza la descarga lateral de DLLs, así como varias capas de ofuscación para ocultar sus actividades maliciosas de analistas y soluciones de seguridad.

El descargador inicial de Microsoft Installer contiene una acción incrustada que activa un Visual Basic Script. Este script establece conexión con un servidor remoto y descarga la segunda etapa del malware.

Uso de los eventos ‘CustomAction’ de MSI para ejecutar el decargador VBS.

El paquete del archivo ZIP descargado contiene varios archivos y la carga útil maliciosa diseñada para robar los datos financieros de las víctimas. Una vez descomprimido el paquete, es común encontrar una variedad de archivos, incluyendo ejecutables legítimos pero vulnerables a cargas paralelas de DLLs:

Contenido de un Javali típico.Paquete ZIP, incluyendo un archivo DLL de 602 MB…

La DLL legítima utilizada en este caso es de aproximadamente 600 KB, pero aquí tenemos una biblioteca ofuscada de más de 600 MB. Este tamaño del archivo hace que sea más difícil realizar el análisis y la detección. Por otra parte, debido a las limitaciones de tamaño, no permite que se lo suba a multiescáners, como VirusTotal y otros. Una vez que se quitan todas las secciones vacías de la librería, la carga útil final es un binario de 27.5 MB…

Después de desofuscar todo, podemos ver las URLs y el nombre de los bancos a los que apunta el malware:

Javali después de desofuscarse: apunta a clientes de banca en México

GDocs para malware

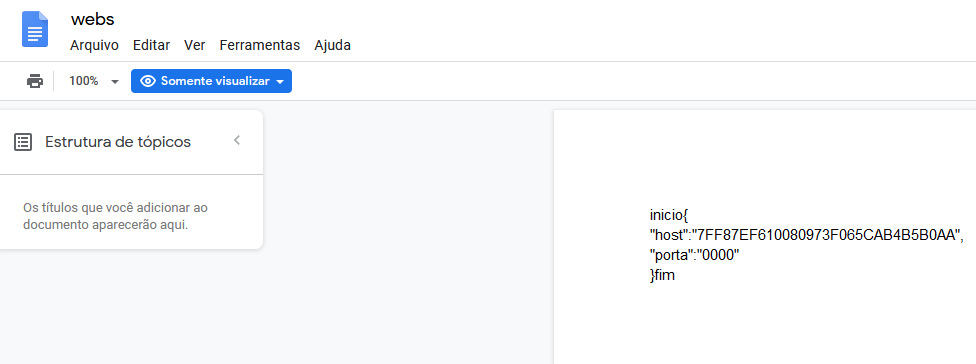

Una vez que uno de los eventos activadores implementados en su código llama a la biblioteca, ésta realiza la lectura de un archivo de configuración desde un documento de Google compartido. Si no logra comunicarse con esa dirección, utiliza el código implementado en el archivo.

Ajustes de configuración almacenados en un Documento de Google

La configuración original:

| inicio{

“host”:”7FF87EF610080973F065CAB4B5B0AA”, “porta”:”0000″ }fim |

Por razones obvias, la información del host aparece ofuscada. Javali usa una biblioteca de terceros llamada IndyProject para comunicarse con el C2. En las campañas más recientes, también comenzaron a usar YouTube como host para la información del C2, tal como lo hace Guildma.

Tras un análisis en profundidad del código de la biblioteca, podemos ver en algunos ejemplos una lista de blancos de este malware. Según la muestra analizada, los sitios web de criptomonedas, como Bittrex, o de soluciones de pago, como Mercado Pago, un minorista muy popular en América Latina, también están en la mira. Para capturar las credenciales de inicio de sesión desde todos los sitios web en la lista, Javali monitorea procesos para encontrar navegadores abiertos o aplicaciones bancarias personalizadas. Entre los navegadores web más monitoreados, se encuentran: Mozilla Firefox, Google Chrome, Internet Explorer y Microsoft Edge.

La distribución de víctimas se concentra principalmente en Brasil, aunque unos mensajes de correo recientes muestran un interés en México.

Javali: apuntando a Brasil y México

Javali usa binarios que figuran en listas de admitidos y están firmados, archivos Microsoft Installer, y secuestra DLLs para perpetrar infecciones masivas, mientras concentra sus esfuerzos en determinados países. Logra hacer esto controlando los medios de distribución y enviando solo mensajes phishing de correo a los TLDs que les interesan, por lo que podemos esperar su propagación principalmente en América Latina.

Melcoz, un operador a nivel mundial

| Visto por primera vez | 2018 (en todo el mundo), pero activo por años en Brasil |

| Artimañas | Secuestro de DLLs, cargadores Autoit, módulo para robar billeteras Bitcoin |

| Víctimas confirmadas en | Brasil, Chile, México, España, Portugal |

Melcoz es una familia de troyanos bancarios desarrollada por un grupo que ha estado activo por muchos años en Brasil, pero que al menos desde 2018 se han expandido a todo el mundo. Sus ataques recientes parecen inspirados en sus pares de Europa del este. Sus nuevas operaciones son muy profesionales, escalables y persistentes, porque crean diferentes versiones del malware y cuentan con una infraestructura significativamente mejorada que permite a grupos de ciberpiratas de varios países operar de forma colectiva.

Venimos detectando ataques de este grupo contra blancos en Chile desde 2018, y más recientemente, en México. Sin embargo, es muy probable que haya víctimas en otros países, ya que algunos de los bancos atacados operan a nivel internacional. Por ahora, los ataques del grupo parecen concentrarse en América Latina. El hecho de que estos grupos hablen diferentes idiomas (portugués y español), nos lleva pensar que los ciberpiratas brasileños trabajan con grupos locales de codificadores y mulas monetarias para retirar el dinero robado, que están gestionados por diferentes operadores y que venden accesos a su infraestructura y a sus creadores de malware. Cada campaña se realiza con su propia ID, que varía según las versiones y C2s usados.

Por lo general, el malware usa scripts Autolt o VBS agregados a archivos MSI, que ejecutan DLLs maliciosas usando la técnica de secuestro de DLLs, con el fin de burlar a las soluciones de seguridad. Este malware roba contraseñas desde los navegadores, desde la memoria, y proporciona acceso remoto para capturar accesos a banca en línea. También incluye un módulo para robar billeteras Bitcoin, que remplaza la información original de la billetera por la de los ciberpiratas.

Otro vástago más de Remote Acess PC

Melcoz es otra variante de la célebre RAT Remote Access PC de código abierto, disponible en GitHub, así como muchas otras versiones desarrolladas por ciberpiratas brasileños. En un principio atacaba a usuarios en Brasil, pero al menos desde 2018 expandió sus ataques hacia otros países, como Chile y México. El vector de infección que este ataque utiliza es un mensaje phishing de correo que contiene un enlace para descargar un instalador MSI, como este:

Mensaje phishing de correo escrito en español

Casi todas las muestras de MSI que analizamos usaban una versión de Advanced Installer con un script VBS adjunto a la sección CustomAction, que permite que el script se ejecute durante el proceso de instalación. El script funciona como un descargador para los archivos adicionales que se alojan de forma separada como un paquete ZIP que contiene los archivos necesarios para cargar el malware en el sistema. Constamos que se usan dos técnicas diferentes para distribuir la puerta trasera Melcoz: el script cargador de Autolt y el secuestro de DLLs.

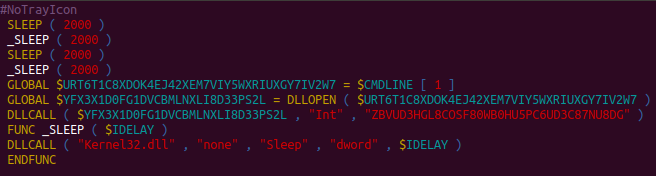

El intérprete oficial Autolt3 viene dentro del paquete de instalación de Autolt, y el malware lo utiliza para ejecutar el script compilado. El script VBS ejecuta el intérprete Autoit para que el script compilado pase como un argumento. Una vez que se ejecuta, carga la biblioteca que también pasó como un argumento para llamar a una función exportada codificada.

Script Autolt actuando como cargador para la DLL maliciosa

El otro método utilizado para ejecutar la segunda etapa en el sistema de la víctima es el secuestro de DLLs. Aunque el grupo puede usar varios ejecutables legítimos en sus ataques, en esta campaña vimos el abuso de vmnat.exe, el servicio VMware NAT legítimo ejecutable, para cargar la carga útil maliciosa.

El malware tiene algunas funcionalidades específicas que le permiten al atacante realizar operaciones relacionadas con transacciones bancarias en línea, robo de contraseñas y monitoreo del portapapeles. También encontramos diferentes versiones de la carga útil: la versión para robar los datos de víctimas en Brasil no suele estar empaquetada, mientras que las versiones que apuntan a bancos en Chile y México están empaquetadas con VMProtect o Thermida. Para nosotros, esta es otra advertencia de que los operadores pueden cambiar sus tácticas según sus necesidades locales.

Tras la inicialización, el código monitorea las actividades del navegador en busca de sesiones de banca en línea. Una vez que las encuentra, permite que las funciones de ataque muestren una ventana que se superpone al navegador de la víctima para poder operar la sesión del usuario sin que éste se dé cuenta. De esta forma, la transacción fraudulenta se realiza desde el equipo de la víctima, lo que dificulta aún más su detección por parte de las soluciones antifraude del banco. Los atacantes también pueden solicitar información específica durante la transacción bancaria, como una contraseña secundaria y el token, burlando así las soluciones de autenticación de dos factores que usan los bancos.

El código también cuenta con un temporizador que monitorea el contenido almacenado en el portapapeles, y una vez que activa la coincidencia, el malware verifica si tiene una billetera Bitcoin, y si es así, la remplaza con otra proporcionada por el ciberpirata durante el ataque.

Los atacantes dependen del servidor legítimo infectado y de los servidores comerciales que adquieren. Los servidores infectados suelen alojar las muestras para atacar a las víctimas, mientras que los servidores comerciales alojan las comunicaciones con el servidor C2. Como se mencionó anteriormente, diferentes operadores gestionan diferentes campañas. Esto explica las diferentes infraestructuras de red que hemos detectado hasta ahora.

De acuerdo con nuestra telemetría, se detectaron muestras de Melcoz en otros países de América Latina y Europa, especialmente en España y Portugal.

Detecciones de Melcoz en todo el mundo: enfoque en Brasil, Chile, España y Portugal

El Gran Grandoreiro

| Visto por primera vez | 2016 |

| Artimañas | MaaS, DGA, información del C2 almacenada en Google Sites, |

| Víctimas confirmadas en | Brasil, México, Portugal, España |

Al igual que Melcoz y Javali, Grandoreiro comenzó a propagar sus ataques en América Latina y luego en Europa con gran éxito, evadiendo su detección mediante instaladores modulares. De las cuatro familias descritas aquí, Grandoreiro es la más expandida en todo el mundo. Este malware permite a sus operadores realizar operaciones bancarias fraudulentas desde el equipo de la víctima a fin de burlar las medidas de seguridad que usan las instituciones bancarias.

Venimos observado esta campaña desde al menos 2016, y los atacantes han mejorado sus técnicas progresivamente para no llamar la antención y estar activos por más tiempo. Este malware utiliza un Algoritmo de Generación de Dominios (DGA) específico para ocultar la dirección del C2 utilizado en el ataque: este es uno de los puntos principales que ha permitido organizar esta campaña.

Todavía no hemos logrado vincular este malware con ningún grupo de ciberpiratas, aunque está claro que esta campaña utiliza un modelo de negocios MaaS (Malware-as-a-Service); según la información que recopilamos durante el análisis, hay muchos operadores involucrados en el proceso.

Durante el seguimiento de las campañas de ciberpiratas en América Latina, encontramos un interesante ataque muy similar a un conocido malware bancario brasileño, pero con características específicas relacionadas con su vector de infección y el código en sí. Logramos identificar dos agrupamientos de ataques: el primero dirigido contra bancos brasileños, y el segundo contra otros bancos en América latina y Europa. Era de esperar: muchos bancos europeos tienen operaciones y sucursales en América Latina, por lo que es un paso natural para estos ciberpiratas.

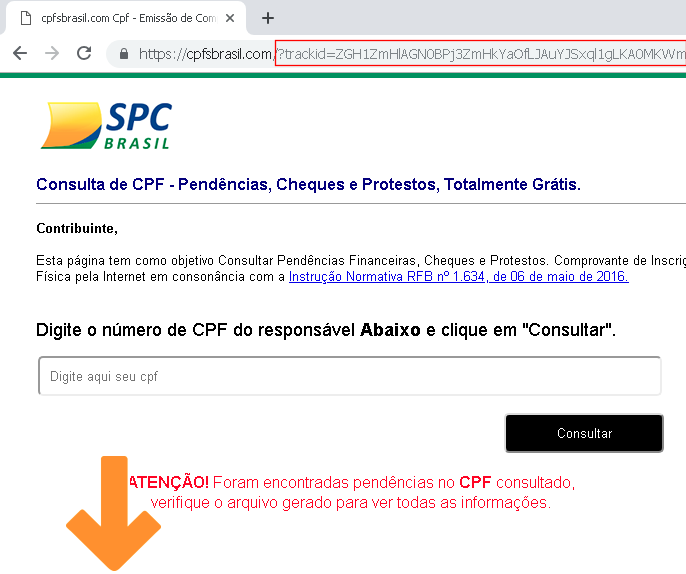

El agrupamiento que apunta a Brasil utilizó sitios web hackeados y Google Ads para inducir a los usuarios a descargar el instalador malicioso. La campaña que apunta hacia otros países usa el spear-phishing como método de distribución.

Página fraudulenta induciendo al usuario a descargar la carga útil maliciosa

En la mayoría de los casos, el archivo MSI ejecuta una función desde la DLL incrustada, pero también hay otros casos en los que usan un script VBS en lugar de la DLL.

MSI con una acción para ejecutar una función específica desde la DLL

Esta función descarga un archivo cifrado que contiene la carga útil final utilizada en esta campaña. El archivo está cifrado con un algoritmo personalizado basado en XOR, con la llave 0x0AE2. En las últimas versiones usaron un archivo ZIP cifrado con base64 en lugar del anterior.

El módulo principal se encarga del monitoreo de las actividades en el navegador en busca de cualquier acción relacionada con la banca en línea. Durante el análisis de esta campaña, observamos dos agrupamientos de actividades: el primero se concentra en blancos brasileños, mientras que el segundo lo hace en internacionales.

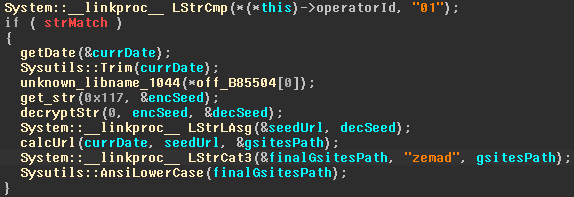

En base al código, es posible deducir que esta campaña es gestionada por diferentes operadores. La muestra es identificada por una ID de operador que sirve para seleccionar el C2 con la que se conectará el ejemplar.

Código utilizado para generar la URL en base a la ID de operador

Este código genera la ruta a una página de Google Sites que contiene información sobre el C2 que el malware usará. El algoritmo usa una llave específica para el usuario y la fecha en curso: esto significa que la URL cambia cada día.

| ID | Operador | Llave | Fecha | Ruta generada |

| 01 | zemad | jkABCDEefghiHIa4567JKLMN3UVWpqrst2Z89PQRSTbuvwxyzXYFG01cdOlmno | 16Mar0 | zemadhjui3nfz |

| 02 | rici | jkABCDEefghFG01cdOlmnopqrst2Z89PQRiHIa4567JKLMN3UVWXYSTbuvwxyz | 16Mar0 | ricigms0rqfu |

| 03 | breza | 01cdOlmnopqrst2Z89PQRSTbuvwxjkABCDEefghiHIa4567JKLMN3UVWXYFGyz | 16Mar0 | brezasqvtubok |

| 04 | grl2 | mDEefghiHIa4567JKLMNnopqrst2Z89PQRSTbuv01cdOlwxjkABC3UVWXYFGyz | 16Mar0 | grl25ns6rqhk |

| 05 | rox2 | 567JKLMNnopqrst2Z89PQmDEefghiHIa4RSTbuv01cdOlwxjkABC3UVWXYFGyz | 16Mar0 | rox2rpfseenk |

| 06 | mrb | 567JKLMNnopqrst2Z89PQmDEefghiHIa4RSTbuv01cdOlwxjkABC3UVWXYFGyz | 16Mar0 | mrbrpfseenk |

| 07 | ER | jkABCDEefghiHIa4567JKLMN3UVWXYFG01cdOlmnopqrst2Z89PQRSTbuvwxyz | 16Mar0 | erhjui3nf8 |

Luego, se pone en contacto con la ruta generada para obtener información sobre el C2 que se usará durante la ejecución.

Información del C2 almacenada en Google Sites

Los equipos infectados son controladas por el operador mediante una herramienta personalizada. Esta herramienta notifica al operador cuando la víctima está disponible y permite que el atacante realice varias operaciones en la máquina, como:

- Solicitar la información necesaria desde la transacción bancaria, como un token por SMS o un código QR.

- Permite acceso total remoto al equipo

- Bloquea el acceso al sitio web bancario: esta característica sirve para evitar que la víctima se dé cuenta de que se transfirió dinero desde su cuenta.

DGA y Google Sites

Esta campaña utiliza un host comercial para sus ataques: en muchos casos utiliza un servidor web específico llamado HFS (Http File Server). Es posible notar un pequeño cambio en la página visualizada, donde aparece “Infects” en lugar de “Hits” que se usa en la página predeterminada.

HFS utilizado para alojar las cargas útiles cifradas

Este host es “descartable” se usa una vez y por poco tiempo y luego se cambia de servidor. También vimos que Grandoreiro usa funciones DGA para generar la ruta de conexión a Google Sites, donde se encuentra la información del C2.

Respecto a las víctimas, es posible confirmar, en base al análisis de las muestras, que esta campaña apunta a Brasil, México, España y Portugal. Sin embargo, es muy posible que otros países también sean víctimas, ya que las instituciones atacadas operan en varios países.

Grandoreiro: enfocado en Brasil, Portugal y España.

Conclusiones

Guildma, Javali, Melcoz y Grandoreiro son otros grupos de operaciones bancarias brasileños que decidieron propagar sus ataques hacia bancos en otros países. Aprovechan que muchos bancos que operan en Brasil también lo hacen en otros países de América Latina y Europa, lo que facilita la expansión de sus ataques contra los clientes de dichos bancos.

Los ciberpiratas brasileños son rápidos para crear ecosistemas de afiliados, reclutan a colegas suyos de otros países para trabajar en conjunto, adoptan Maas (Malware-as-a-Service) y agregan técnicas a sus programas maliciosos para que sean atractivos para sus colegas. Son líderes en la creación de amenazas bancarias en América Latina, sobre todo porque necesitan socios locales que se encarguen del dinero robado y los ayuden con las traducciones (muchos de ellos no hablan español). Esta profesionalización de sus operaciones está inspirada en DeuS, SpyEye y otros famosos troyanos bancarios antiguos.

Estas familias de troyanos bancarios tratan de innovar adoptando el uso de DGA, cargas útiles cifradas, vaciado de procesos, secuestro de DLLs, muchos LoLBins, infecciones tipo fileless y otras artimañas para dificultar el análisis y detección de seguridad. Creemos que estas amenazas seguirán evolucionando y atacarán a más bancos en más países. Sabemos que no son los únicos que lo hacen: otras familias del mismo origen entraron al ruedo, quizás inspiradas por el éxito de sus “competidores”. Entre los creadores brasileños de malware, parece ser una tendencia que ha llegado para quedarse.

Sugerimos a las instituciones bancarias que observen de cerca estas amenazas, que mejoren sus procesos de autenticación, que mejoren sus tecnologías anti-fraude y su inteligencia de amenazas, para comprenderlas y mitigarlas. Todos los detalles, IoCs, reglas Yara y hashes de estas amenazas están disponibles para los clientes de nuestros servicios de Financial Threat Intel.

MD5

Guildma

0219ef20ab2df29b9b29f8407cf74f1c

0931a26d44f0e7d70fda9ef86ee203f4

Javali

5ce1eb8065acad5b59288b5662936f5d

91b271e7bfe64566de562a8dd2145ac6

Melcoz

4194162fe30a3dca6d8568e72c71ed2d

aeaf7355604685d4d753d21902ff1c1c

c63b4eb3067d8cb5f2d576bc0777e87d

Grandoreiro

071d3d6404826c24188dc37872224b3d

1b50b1e375244ce5d4e690cf0dbc96d8

Tetrade: el malware bancario brasileño se globaliza