Sobre la división del trabajo

La principal motivación de los delincuentes fue y sigue siendo el dinero. Las formas más comunes de monetizar los ciberataques son la venta de bases de datos robadas, la extorsión (a través de software de cifrado) y el carding. Sin embargo, en la Darknet no solo existe una demanda de los datos generados por el ataque, sino también de los datos y servicios necesarios para organizarlo (por ejemplo, para llevar a cabo una etapa concreta de un ataque multifase). Los ataques complejos casi siempre tienen varias etapas, como el reconocimiento, el acceso inicial a la infraestructura, la obtención de acceso a los sistemas objetivo o a los privilegios y la actividad maliciosa (robo, destrucción o cifrado de datos, etc.) en sí. Este es un ejemplo de la división de un ataque en diferentes pasos que pueden ser llevados a cabo por diferentes grupos, aunque sólo sea porque cada paso requiere de diferentes competencias y experiencia.

A los atacantes sofisticados les interesa la continuidad de su negocio y necesitan de un flujo constante de nuevos datos para conseguir el acceso inicial a las infraestructuras de las organizaciones. Les resulta más rentable pagar por un acceso ya preparado que invertir su tiempo en encontrar las vulnerabilidades iniciales y penetrar el perímetro.

Traducción de la captura de pantalla

Compro VPN corporativo

Compro accesos corporativos vpn fortigatesonicwallpulsesecure etc. para revenderlos

Tengo un pequeño equipo propio

Ganancias desde 150kk y superiores.

Países US. CA. AU. GB.

Hay que especificar el precio, pero todo es negociable

Precio: 1000 dólares

Escríbame sus sugerencias a PM

Anuncio de la compra de accesos corporativos. Fuente: portal del servicio Digital Footprint Intelligence de Kaspersky

Por otro lado, los atacantes menos experimentados no siempre saben cómo llevar un ataque a un verdadero impacto (lanzamiento de malware, robo de datos, etc.), pero pueden ganar dinero vendiendo los accesos iniciales. En este artículo, hablaremos más concretamente del mercado de accesos iniciales.

Tipos de accesos iniciales

El acceso inicial a la infraestructura de una organización para lanzar un ataque posterior se obtiene mediante las siguientes actividades:

- Explotación de vulnerabilidades en el software. Por ejemplo, ataques a los recursos web de una empresa (explotación de vulnerabilidades de primer día (conocidas, pero descubiertas hace poco) en varios componentes del sitio web, inyección SQL, acceso a un sistema de administración de aplicaciones web vulnerable, etc.).

- Obtención de credenciales legítimas de acceso a la organización. Por ejemplo, utilizando datos de los registros recopilados por los stealers o ataques de fuerza bruta para averiguar contraseñas.

- Ataques de phishing a los empleados de la empresa. Un correo electrónico con una carga útil maliciosa, por ejemplo.

Puede encontrar más información sobre los detalles de los ataques y las particularidades de la obtención del acceso inicial en nuestros análisis, basados en la investigación de cientos de incidentes.

Mención especial merece el uso de stealers para obtener cuentas legítimas. Estos programas maliciosos recopilan diversas credenciales, datos de pago, cookies, tokens de autorización, etc. en dispositivos infectados y los almacenan en registros. En estos registros, los atacantes buscan datos específicos con los que saben trabajar y que pueden monetizar: para algunos son datos de tarjetas de crédito, para otros son cuentas de dominios, para otros son cuentas de redes sociales, etc. Se trata de un proceso que llaman “elaboración”. Una vez que los registros han sido “elaborados”, los atacantes los comparten en foros, los ponen a disposición del público o los venden a un solo usuario.

Traducción de la captura de pantalla

[2tb de registros] encuentro su solicitud en mis bases de datosMensaje

Tengo bases propias. Encuentro su petición.

Escriba el precio.

2tb de 2020-2021. Las cuentas bancarias y los servicios más populares están procesados. Los beneficios sólo provendrán de los servicios privados.

Intento de monetizar los registros. Fuente: servicio Digital Footprint Intelligence de Kaspersky

Traducción de la captura de pantalla

Registros (varios). Tema común

Ofrezco registros de Azor ransomware para quien los necesite.

Combinaciones de todo el mundo. Procesadas para cripto y PayPal.

Registros publicados. Fuente: servicio Digital Footprint Intelligence de Kaspersky

Los atacantes trabajan con gigabytes de registros que reciben de los stealers.

Gran volumen de registros subidos al servicio de intercambio de archivos

Traducción de la captura de pantalla

Compro mi solicitud de sus registros procesados EE.UU. [SOLO NECESITO MAIL:PASS]

¡Buenas tardes!

Compro mi solicitud de sus registros de EE.UU. procesados.

COMPRO AL MENOS 150 LÍNEAS, SI ENVÍA MENOS – NO PAGO

ADVERTENCIA COMPRO SOLO LOS MAIL:PASS QUE YO SOLICITE DE SUS REGISTROS, NO NECESITO LA TOTALIDAD DE LOS REGISTROS

Si no sabe cómo extraer mail:pass de los registros, puede utilizar StealerLogSearcher v1.3 [haga clic aquí].

Mi petición:

- Brute/Checker disponible [No funciona muy rápido]

- Sólo pago por las credenciales válidas + datos de tarjetas de crédito (tanto si la tarjeta de crédito está vivo como si no)

- Sus propios registros son la prioridad, porque ya tengo el 95% de las bases de ofrecidas en nube/distribuciones

- Precio: 0,5 $ por cuenta válida con SS vinculada

- No se cobra por los datos procesados (puedo verlo en el registro) / Si más del 80% de las cuentas en la base de datos están procesadas, entonces las CADENAS NO SE PAGAN EN SU TOTALIDAD

- Antes de subir su base de datos a Brute/Checker, yo la normalizo, borro los duplicados y la compruebo con mi antipúblico

- Trabajo con todos por orden de llegada; si mi software está ocupado con una base de datos de otra persona, espere, su base de datos no se va a ninguna parte.

- Trabajo sólo a través de un garante, o bien usted envía los datos primero. Incluso si eres el nieto/hijo/abuelo de Putin.

Puedo negarme a trabajar con usted si se comporta de forma inadecuada, es decir, si es grosero, trata de apresurarme o mendigar, etc.

Traducción de la captura de pantalla

¡Hola a todo el mundo! Busco combinaciones de registros de Facebook que estén comprobados

En la carpeta del registro debe haber un token EEAB de acceso a Facebook y una cookie, voy a adjuntar una captura de pantalla con un ejemplo

Necesita una combinación válida

Envíeme un mensaje por privado o Telegram. Gracias por su atención

Anuncios sobre la búsqueda de registros para fines específicos

Principales criterios para evaluar el costo del acceso inicial

En las descripciones de los productos en los foros clandestinos, los atacantes utilizan una serie de criterios: tamaño de la empresa, ingresos, campo de actividad, región, etc. Sin embargo, si analizamos un gran número de estos anuncios, podemos llegar a la conclusión de que el principal criterio de evaluación del producto son los ingresos de la empresa: los ingresos se mencionan en casi todos los anuncios, mientras que su región y el ámbito de actividad aparecen con mucha menos frecuencia. Algunos informes también mencionan la complejidad, es decir, el tiempo y el esfuerzo que el vendedor ha dedicado a conseguir el acceso, para explicar el elevado precio del lote. Este es un criterio bastante subjetivo que depende, entre otras cosas, de la experiencia y los conocimientos del delincuente.

Traducción de la captura de pantalla

Vendo VPN de EE. UU., ganancia de 1kkk$

es una empresa global de tecnología y servicios al cliente, especializada en el diseño e implementación

Empleados: 50k+

Ganancias: $1 Billion

EE. UU.

Precio: 7000$

Tipo de acceso: VPN (protección global)

proveedor líder de soluciones de presencia en la web, que presta servicios a millones

de pequeñas y medianas empresas de todo el mundo

Empleados: 2k+

Ganancias: 700kk$

EE. UU.

Precio: 5000$

Tipo de acceso: VPN (protección global)

Trabajamos a través de un garante, o usted hace un depósito y le envío el acceso por adelantado, primer contacto en pm.

Traducción de la captura de pantalla

[En venta] Accesos VPN-RDPLa empresa trabaja en el ámbito del derecho y apoyo jurídico a los clientes, asistencia en la apertura de proyectos empresariales, procedimientos previos al juicio.

País: Francia

Tipo de acceso: VPN-RDP

Ganancias: 8kk+$ (Información actualizada en 2019)

Nivel de acceso: Admin

Precio: 300 dólares

Empresa médica privada: tiene su propio laboratorio. Ofrece una amplia gama de servicios.

País: EE. UU.

Tipo de acceso: VPN-RDP

Ganancias: 3kk+$

Nivel de acceso: Admin

Precio: 300 dólares

La empresa ofrece una amplia gama de servicios de construcción: instalación de puertas y ventanas, producción propia.

País: Reino Unido

Tipo de acceso: VPN-RDP

Ganancias: 2kk+$

Nivel de acceso: Admin

Precio: 200 dólares

Producción de ropa de marca.

País: EE. UU.

Tipo de acceso: VPN-RDP

Ganancias: 6kk+$

Anuncios de venta de accesos

Además de las características de la empresa cuyo acceso vende el delincuente, el tipo de acceso también puede influir en el precio. El precio de la información sobre una vulnerabilidad (por ejemplo, de inyección SQL) y de la información sobre cuentas legítimas (por ejemplo, RDP/SSH) será muy diferente para empresas comparables en términos de ingresos, ya que las probabilidades de que un ataque tenga éxito utilizando estos datos varía. Si se ofrece información sobre una cuenta en interfaces de administración remota (RDP, SSH), se trata de un acceso ya obtenido a la infraestructura de la empresa, mientras que, en el caso de una vulnerabilidad, se refiere sólo al potencial de un nivel de acceso similar. Incluso si hablamos del mismo problema, como la inyección SQL, hay muchas circunstancias que afectan al posible desarrollo del ataque (dónde se encuentra el host vulnerable, qué DBMS se utiliza, cuál es la técnica de explotación de la vulnerabilidad y la cantidad de datos en la base de datos, etc.) y, como consecuencia, tienen un impacto en el precio.

Precio del acceso inicial

Para establecer cómo los criterios anteriores afectan al precio de acceso, analizamos unos 200 mensajes publicados en dos recursos populares de la Darknet. A cada anuncio le asignamos un conjunto de parámetros relevantes:

- ingresos de la empresa

- tipo de acceso

- valor de los datos

- información de la empresa (región, campo de actividad, etc.)

A continuación, excluimos de la muestra los anuncios irrelevantes, es decir, los que no incluían los ingresos de la empresa o el valor del lote. Esto dejó 117 anuncios.

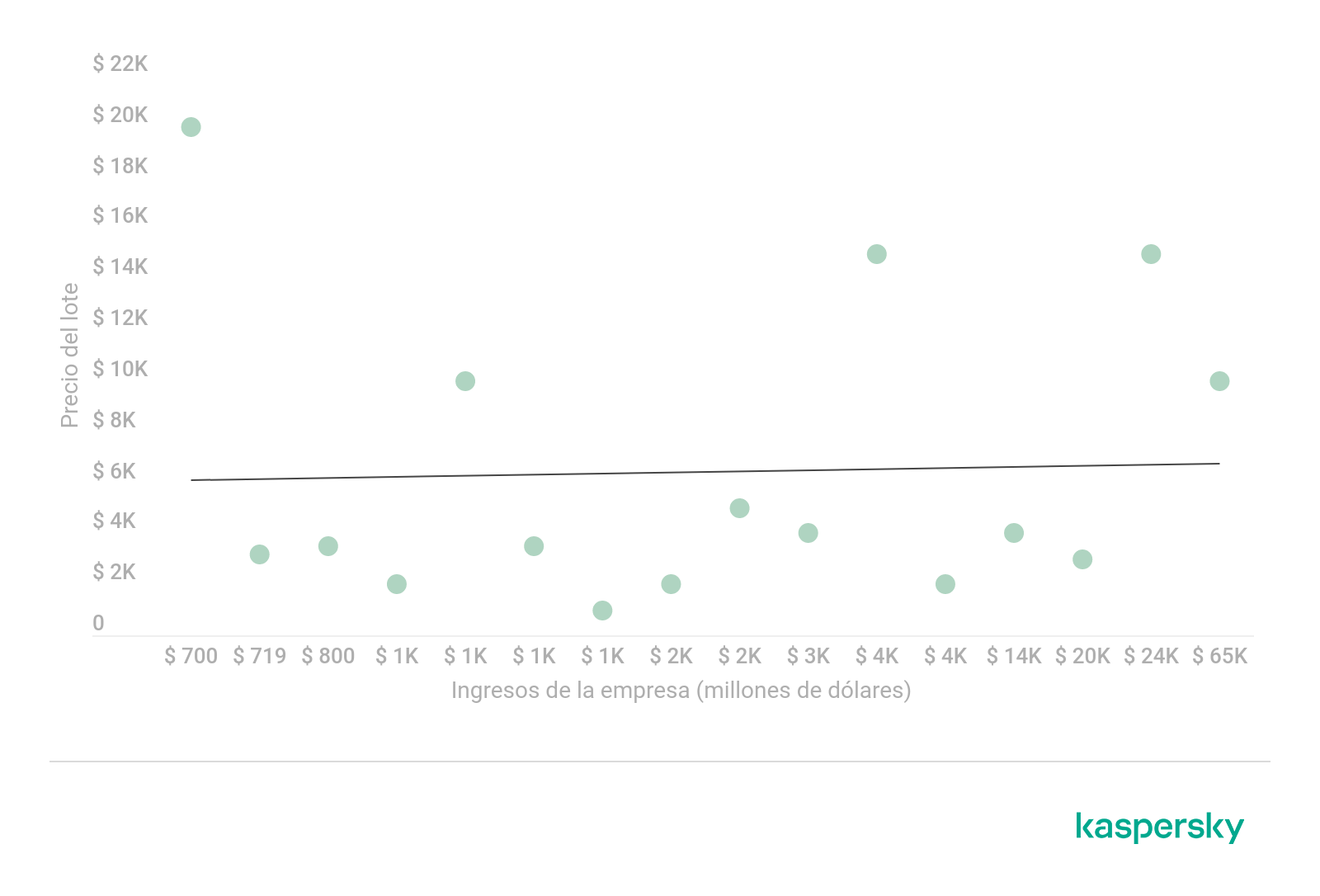

El gráfico muestra que el valor del lote depende de los ingresos de la empresa, sin tener en cuenta las peculiaridades técnicas:

Gráfico del precio del acceso en función de los ingresos de la empresa (descargar)

- La mayoría de las ofertas se sitúan en el rango de los 5.000 dólares;

- La mayoría de las propuestas están relacionadas con pequeñas empresas;

- El precio promedio de los datos de acceso aumenta a medida que aumentan los ingresos de la empresa, lo que puede verse claramente en la línea de tendencia.

Los casos en que se supera con creces el umbral de 5000 dólares pueden explicarse por las características cualitativas del lote, por ejemplo, la naturaleza específica de la actividad de la empresa. Por ejemplo, una empresa de terminales de punto de venta que presta servicios de adquisición por Internet se valora mucho más (20.000 dólares) que otras ofertas similares. En el precio también pueden influir los “accesorios” que se adjuntan al lote, como una base de datos ya obtenida de direcciones de correo electrónico o cualquier otro dato crítico que se vende como parte del paquete de acceso. Estos datos pueden ser procesados posteriormente o utilizados y revendidos por el comprador de forma aislada.

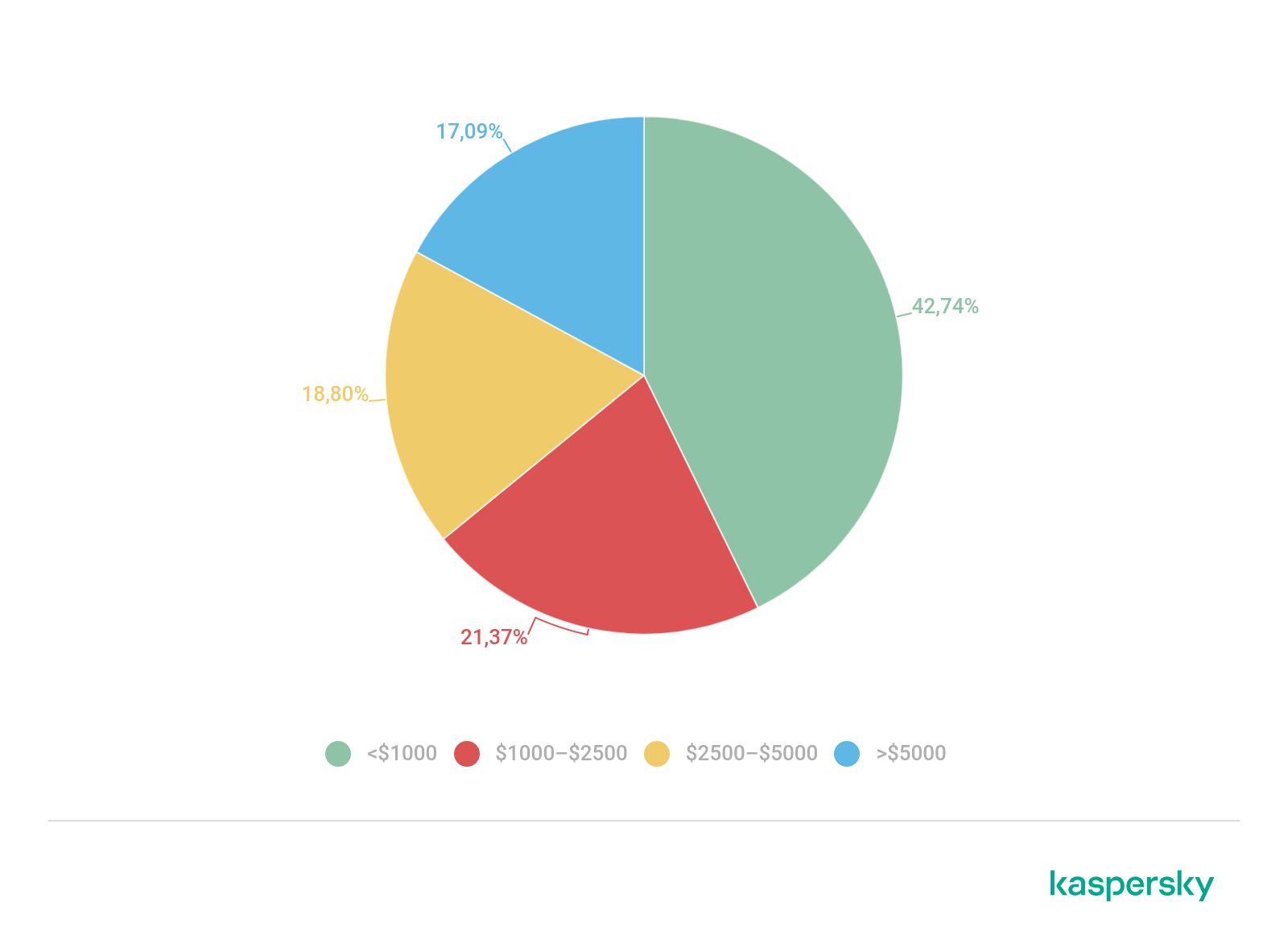

Si observamos con más detalle la distribución de precios de todas las ofertas examinadas, casi la mitad (42,74%) de todas las ofertas entran en la categoría de “menos de 1.000 dólares”.

Distribución de los anuncios por categoría de precios (descargar)

Gráfico de la distribución de los anuncios por tipo de acceso (descargar)

Gráfico del precio de acceso a RDP en función de los ingresos de una gran empresa (descargar)

Traducción de la captura de pantalla

Hola, ofrezco acceso VPN-RDP

Tengo acceso a 2-3 dominios en esta red, alrededor de 3-4 en total, no sé exactamente, ¡a continuación hay una captura de pantalla donde se puede ver el DNS!

País: Australia

¡Es una empresa de venta de productos, no de alimentos y demás, sino de ropa y demás! ¡Más información en mensaje personal!

Los ingresos son diferentes, por ejemplo de 465 millones la empresa principal. ¡Tengo acceso a su red, también hay una cuenta con su dominio, bueno, todavía no he visto todavía si se puede conseguir el acceso al dominio en sí! ¡Si te esfuerzas puedes conseguir todos los dominios en estas diferentes redes!

Escriban sólo quienes estén dispuestos a comprar, de preferencia con un gran depósito,

Precio: 50 mil dólares, no es tanto para unas pocas empresas en la red donde hay muchas RDP, en algunos servidores RDP está cerrado, pero se lo puede abrir fácil a través de Psexec, o por tu método.

No tengo prisa por vender, cada red tiene sus propios NAS, creo que tengo acceso a varios, hay muchos datos por ahí, en una palabra, hay hartos. ¡No es un país pobre, así que creo que, si llevas a cabo bien el ataque, la ganancia será grande!

Actualizo la publicación: conseguí 4 Domain Admins. Voy a explicarlo otra vez para aquellos que no entienden, 4 Domain Admins son diferentes cuentas de diferentes AD. Por ejemplo, hay una red ******* con varios AD y sus cuentas; hay otra que también tiene varios AD, y sus cuentas. Bueno, tengo sólo el acceso a cada AD desde diferentes redes, entrando una vez puede aprovecharse de 4-5 empresas diferentes, todas ellas pertenecen a 1 empresa matriz, y todas estas 4 filiales están en esta red VPN, y están vinculadas, para ser más exactos, cada red tiene su propio adaptador de Internet. Como se dijo anteriormente, escriban sólo aquellos que quieren comprar, de preferencia con un gran depósito.

Anuncio de venta de acceso por 50.000 dólares

Traducción de la captura de pantalla

Además, a quien quiera comprar hoy, ¡le bajo el precio a 25 mil dólares!

Advertencia del moderador:

Trabaje estrictamente a través del garante.

Reducción del precio de 50.000 a 25.000 dólares

Traducción de la captura de pantalla

Creo que no entiendes lo que es el acceso y lo que cuesta, incluso por 3 mil nadie lo comprará, estoy 95% seguro

Comentario sobre el alto precio

Traducción de la captura de pantalla

¡Es curioso ver tu mensaje, he visto como la gente vende accesos donde el precio era de $ 100 000, he visto como la gente después de comprar el acceso recibía muchas veces más de lo que compraba, ese es el sentido de comprar accesos, si compras accesos bajo ransomware y lo manejas bien, y si te pagan aunque sea los mismos $ 200 000 y es poco para estas empresas, considera que has ganado mucho, no estoy hablando de gente que cobra 1 millón de dólares y más, si no te gusta algo ¡guardate tus comentarios, no ensucies el tema!

Respuesta al comentario sobre el alto precio

Traducción de la captura de pantalla

Hace 2 minutos Eastfarmer dijo:

Ya me cansé de reírme, ¿no te da vergüenza decir que no sé nada de Ransomware, o eres es un tipo que llega y sin comprobar nada cifra las primeras máquinas que encuentra? ¿Mil? Dime por qué tiene un precio de mil dólares, ¿por qué debería costar mil dólares? ¿Se trata de una empresa con 20 máquinas y 10 millones de dólares? No seas tonto. Te repito, se trata de 5 empresas, todas ellas filiales de la organización matriz, 1 filial tiene 465 millones de dólares, las otras menos. ¿Australianos? )))))) ¿crees que los australianos son pobres? ¿Tienen una economía pobre? Wey, la gente compra empresas incluso de África por grandes cantidades y ¿que vienes a decirme? mi amigo recibió $ 200 000 de una empresa de 15 millones de dólares. Y el país era Estonia, o es que, amigo, viniste a apoyar a esos dos, ¿o a hablar por hablar? No entiendo lo que pretendes, si no lo compran, pues no lo compran, ¿para qué toda esta basura inútil? ¿no puedes pasar de largo? ¿o quedarte con tus pensamientos?

No te he dicho ni una sola palabra de que seas un mal pentester, he dicho que eres un mal extorsionista, porque no has aprovechado el acceso para sacarle jugo al ataque)) sabes, la diferencia es que nadie te ha insultado como especialista, si he dicho algo ofensivo, pues lo siento. No escribiré más en tu tema

Continuación de la discusión. Fuente: servicio Digital Footprint Intelligence de Kaspersky

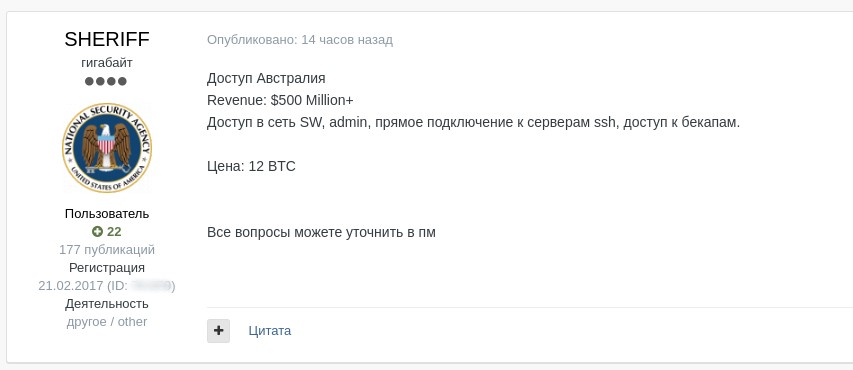

Otro ejemplo de precio alto: los datos de una empresa con ingresos de 500 millones de dólares se valoran en 12 BTC.

Traducción de la captura de pantalla

Acceso, Australia

Ganancias: $500 millones*

Acceso a la red SW, admin, conexión directa a los servidores ssh, acceso a las copias de seguridad.

Precio: 12 BTC

Puede pedir más información por pm

Precio del lote 12 BTC

Cabe señalar que la demanda de acceso a empresas puede considerarse elevada, ya que algunos lotes se venden el mismo día en que se publica el anuncio.

Traducción de la captura de pantalla

Acceso a un proveedor de soluciones de envases ecológicos

¡EN ESTE TEMA SE PUEDE UTILIZAR GARANTE AUTOMÁTICO!

10.04.2021

Empleados: 15 000

Entradas: $ 6000 millones

Acceso a VPN

Precio no negociable $10 000. Garante posible.

Denuncia

10.04.2021

Vendido

Vendido el día de la publicación

Vendido unos días después de la publicación del anuncio

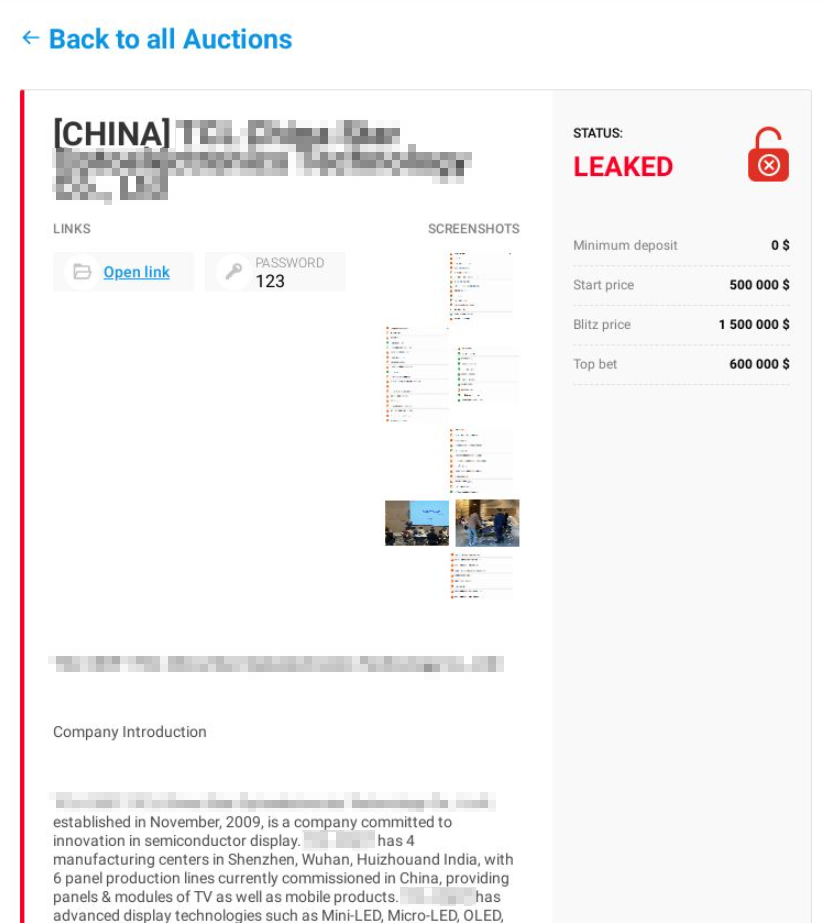

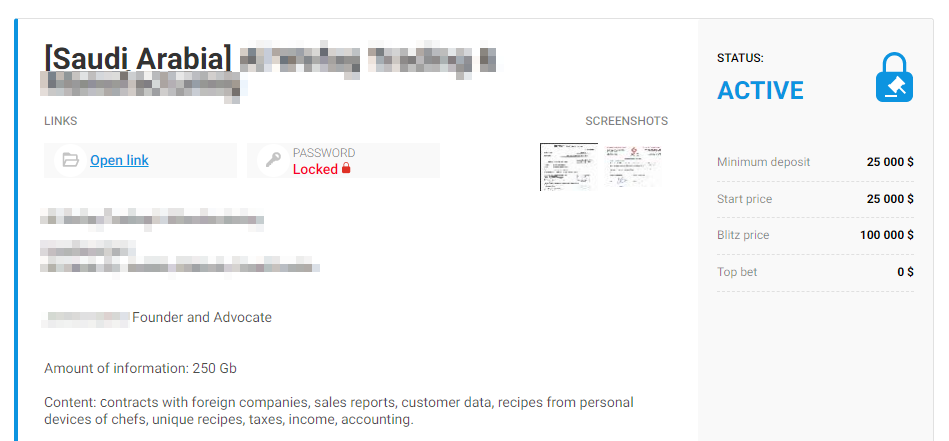

Subastas de ransomware: el valor de los datos robados

Por supuesto, una parte importante del precio del acceso inicial es la cantidad de dinero que un comprador puede ganar al realizar un ataque con ese acceso. No es casual que los delincuentes estén dispuestos a pagar miles, y hasta decenas de miles de dólares para penetrar en la red de una empresa. Si el ataque tiene éxito, reciben sumas mucho mayores. Un claro ejemplo son los ataques de ransomware. Por lo general, un ataque de este tipo hace que el malware cifre un volumen importante de datos en las estaciones de trabajo o los servidores, lo que paraliza la empresa o pone en riesgo los procesos de negocio. Una vez cifrados los datos, los atacantes se ponen en contacto con la empresa víctima y le ofrecen venderle las claves para descifrarlos. El valor de las claves suele ser de millones de dólares. Por ejemplo, según los medios de comunicación, una agencia de viajes europea pagó a los extorsionistas 4,5 millones de dólares y una importante compañía de seguros estadounidense pagó 40 millones de dólares.

Últimamente, los atacantes no sólo cifran, sino que también roban los datos de la empresa. Más tarde, como prueba por un lado y apalancamiento adicional por otro, pueden publicar algunos de los datos robados en sus blogs y amenazar con publicar aún más información si la empresa no transfiere la cantidad que quieren en el plazo dado.

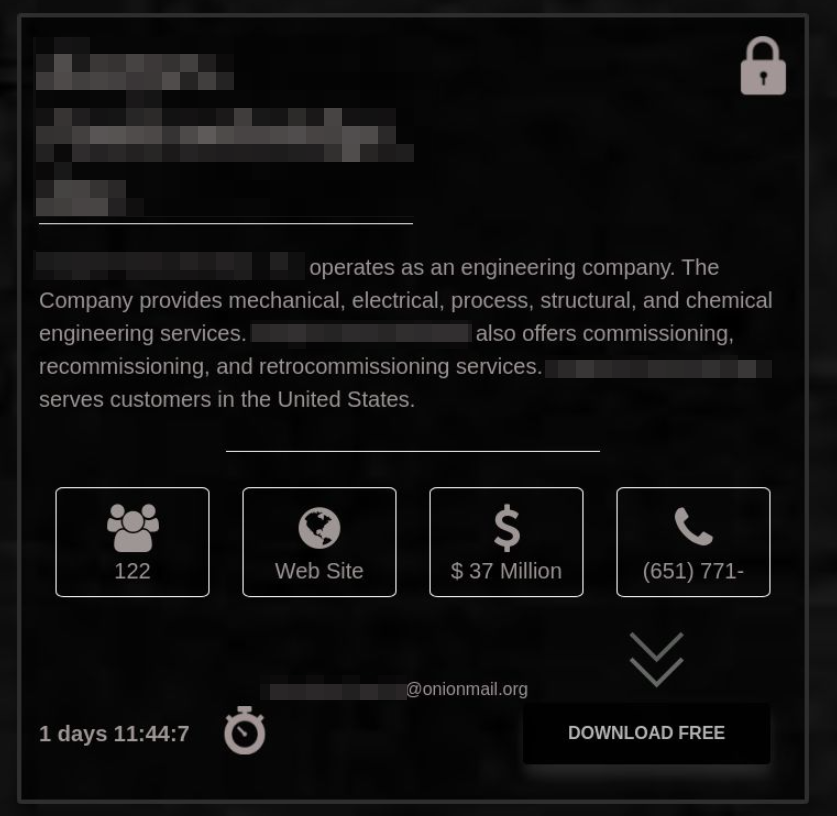

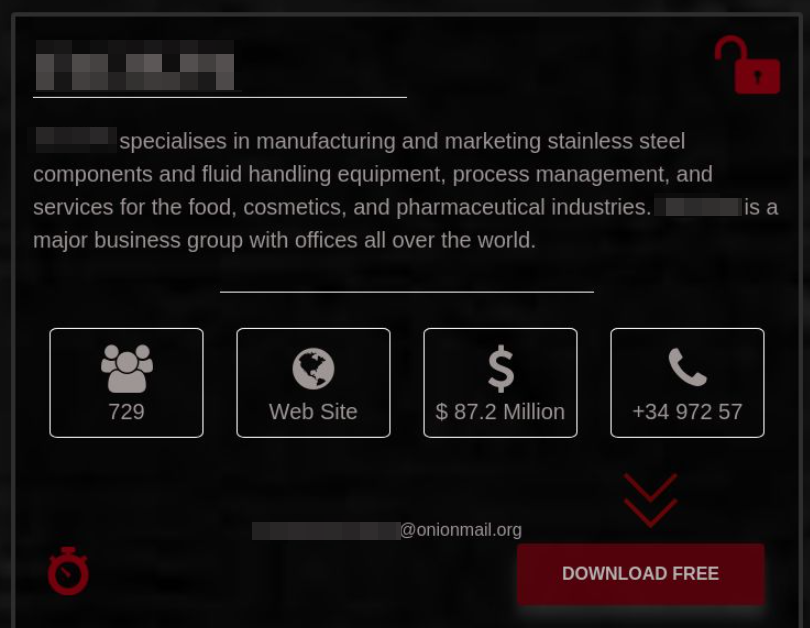

Diferentes agrupaciones tienen diferentes enfoques para la publicación de datos.

- Algunas publican información sobre el incidente (y con ella los datos robados) sólo si no pudieron ponerse de acuerdo con la empresa víctima.

- Otras publican la noticia casi de inmediato después del ataque y señalan un plazo en el que planean empezar a publicar los datos críticos.

- Otras organizan una subasta en la que pueden vender los datos robados a cualquiera (todos van a manos de un solo cliente). El valor del lote en la subasta, aunque sea menor que el importe del rescate para descifrar los datos, puede ser muchas veces superior al precio del acceso a la red de la empresa.

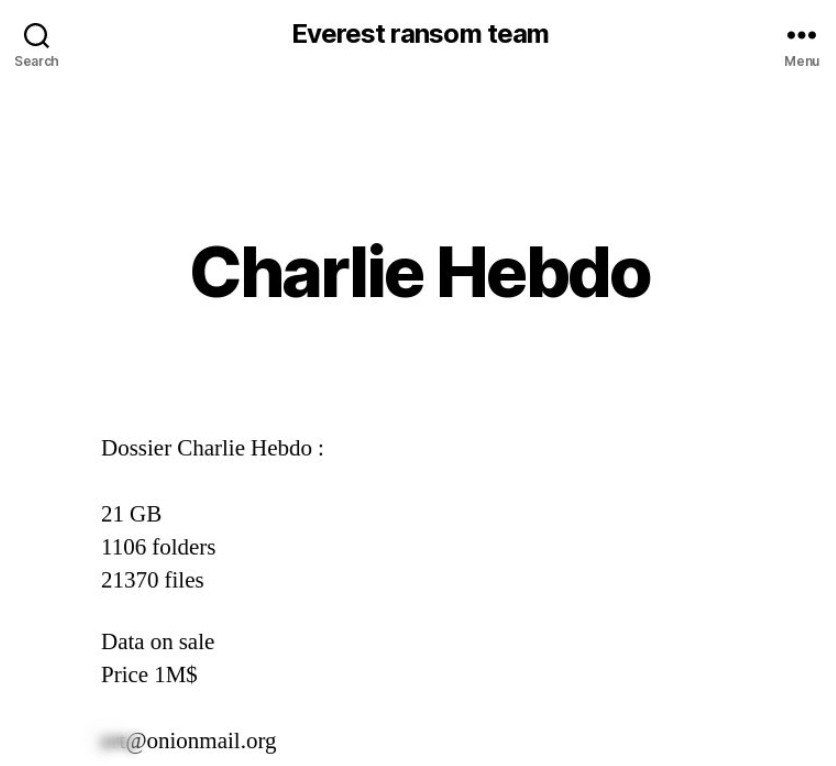

Si se observan las ofertas de venta a un solo comprador de los datos robados, el valor del lote suele empezar en unas decenas de miles de dólares y a menudo llega a cantidades cercanas al millón.

Blog de los extorsionistas: precio de los datos en subasta

Blog de los extorsionistas: datos publicados y precio de subasta de los datos

Blog de los extorsionistas: subasta cerrada (datos vendidos a un solo comprador)

Blog de los extorsionistas: la subasta está abierta

Blog de los extorsionistas: los datos se publican de forma incremental

Blog de los extorsionistas: se venden por un millón de dólares los datos del caso del atentado terrorista contra Charlie Hebdo robados a un bufete de abogados

Blog de los extorsionistas: los delincuentes no lograron ponerse de acuerdo con la empresa víctima

Blog de los extorsionistas: los delincuentes esperan el rescate (1 día y 11 horas)

Blog de los extorsionistas: los delincuentes publican los datos

Conclusión:

Los datos de las empresas tienen demanda en el mercado clandestino y no se trata siempre de ataques selectivos. Los delincuentes pueden obtener acceso a la infraestructura de una organización cualquiera y luego venderla a extorsionistas u otros ciberdelincuentes avanzados. Tanto las pequeñas como las grandes empresas pueden ser víctimas de estos ataques. Dicho esto, el acceso a la infraestructura de una organización en los foros clandestinos puede tener un precio bajo, sobre todo si se compara con el daño potencial para el negocio.

Los anuncios más comunes en la darknet son los de venta de acceso remoto a través de RDP. Para proteger la infraestructura de una empresa de los ataques a través de los servicios de acceso y administración remotas, hay que prestar atención a la seguridad de la conexión a través de este protocolo:

- sólo proporcionar acceso a los servicios (por ejemplo, RDP) a través de VPN;

- utilizar contraseñas seguras y autenticación a nivel de red Network Level Authentication (NLA);

- utilizar autenticación de dos factores para todos los servicios;

- asegurarse de monitorizar los casos de fuga de datos de acceso remoto. El monitoreo de la web oscura está disponible en Kaspersky Threat Intelligence Portal[1].

[1] Puede solicitar detalles sobre el servicio y probar el acceso. Escríbanos a intelligence@kaspersky.com

¿Cuánto cuesta el acceso a la infraestructura de una empresa?