Ataques selectivos y campañas de malware

Operation Parliament

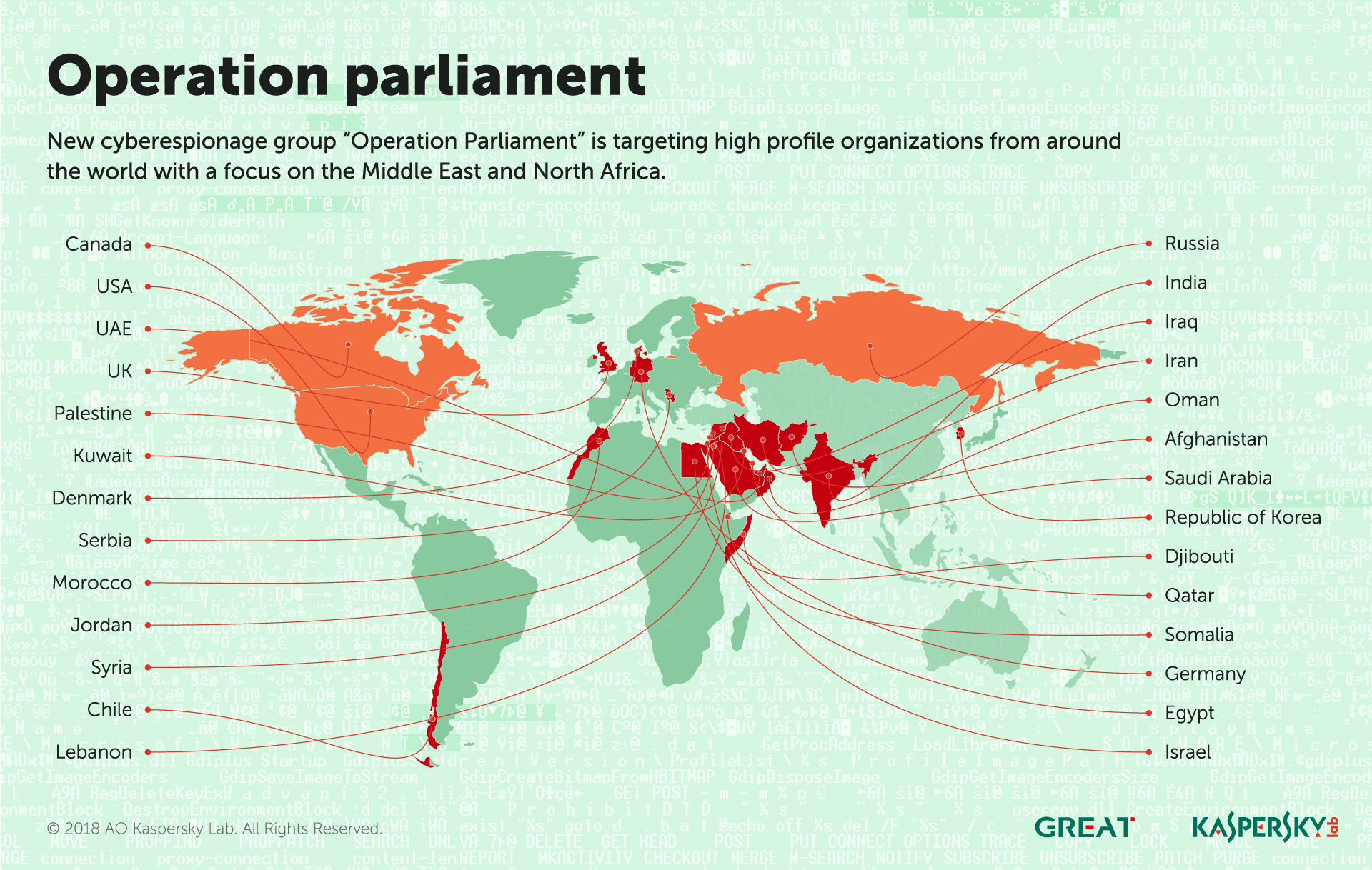

En abril informamos sobre el funcionamiento de la Operación Parlamento, una campaña de espionaje cibernético contra organizaciones legislativas, ejecutivas y judiciales de alto perfil en todo el mundo, con su principal objetivo en la región MENA (Oriente Medio y norte de África), especialmente Palestina. Los ataques, que comenzaron a principios de 2017, apuntan a parlamentos, senados, oficinas y funcionarios estatales de alto rango, eruditos de las ciencias políticas, agencias militares y de inteligencia, ministerios, medios, centros de investigación, comisiones de la elección, organizaciones olímpicas, grandes empresas comerciales y otros.

Los atacantes han tenido mucho cuidado de permanecer invisibles al radar, imitando a otro grupo de atacantes en la región. La selección de las víctimas es diferente a las de campañas anteriores en el Oriente Medio, lanzadas por Gaza Cybergang o Desert Falcons, pues revela una elaborada recopilación de información llevada a cabo antes de los ataques (físicos o digitales). Los atacantes han tenido especial cuidado en verificar los dispositivos de las víctimas antes de proceder a su infección, protegiendo así sus servidores C2 (de comando y control). Los ataques parecen haberse ralentizado desde el inicio de 2018, al parecer después de que los atacantes alcanzaran sus objetivos.

El programa malicioso básicamente proporciona a los atacantes un terminal remoto CMD/PowerShell para que ejecuten cualquier script o comando y reciban los resultados a través de peticiones http.

Esta campaña es otro síntoma de la intensificación de las tensiones en el Oriente Medio.

Energetic Bear

Crouching Yeti (también conocido como Energetic Bear) es un grupo de APT, activo desde al menos 2010, cuyos principales blancos son empresas de energía e industriales. El grupo ataca a organizaciones de todo el mundo, pero con un enfoque particular en Europa, Estados Unidos y Turquía (este último es una nueva adición a los intereses del grupo durante 2016-2017). Entre las tácticas principales del grupo están el envío de correos electrónicos de phishing con documentos maliciosos y la infección de servidores con propósitos diferentes, incluyendo el alojamiento de herramientas, el almacenamiento de registros y el lanzamiento de ataques de abrevadero. Las actividades de Crouching Yeti contra objetivos estadounidenses han sido discutidas públicamente por US-CERT y el Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido.

En abril, Kaspersky Lab ICS CERT proporcionó información sobre los servidores identificados infectados y utilizados por Crouching Yeti, y presentó los resultados de un análisis de varios servidores web capturados por el grupo durante 2016 y principios de 2017.

Nuestros hallazgos son los siguientes.

- Con raras excepciones, los miembros del grupo se las arreglan con herramientas de uso público. El hecho de que el grupo recurra a servicios públicos disponibles para llevar a cabo sus ataques dificulta la tarea de atribución de los ataques al no contar con ‘marcadores’ de grupo adicionales.

- En potencia, cualquier servidor vulnerable en Internet es de interés para los atacantes, para establecer una cabecera de playa con el fin de desarrollar nuevos ataques contra las instalaciones de sus víctimas.

- En la mayoría de los casos que hemos observado, el grupo realizó tareas relacionadas con la búsqueda de vulnerabilidades, obtención de persistencia en varios hosts y robo de datos de autenticación.

- La diversidad de las víctimas puede reflejar la diversidad de los intereses de los atacantes.

- Se puede asumir con cierto grado de certeza que el grupo opera en interés de o bajo órdenes de clientes externos, realizando la recopilación inicial de datos, el robo de datos de autenticación y la obtención de persistencia en recursos convenientes para el desarrollo posterior del ataque.

Puede leer el informe completo aquí.

ZooPark

El uso de plataformas móviles con fines de ciberespionaje ha aumentado en los últimos años, lo cual no es de extrañar, dado el uso generalizado de dispositivos móviles por las empresas y los consumidores por igual. ZooPark es una de esas operaciones. Los atacantes se han centrado en objetivos en el Oriente Medio desde al menos junio de 2015, utilizando varias generaciones de malware para atacar a dispositivos Android, a las que hemos asignado números de versiones del uno al cuatro.

Cada versión marca una progresión, desde las primeras y segundas versiones muy básicas, hasta la bifurcación comercial del spyware en la tercera versión, y luego hacia el spyware complejo que es la cuarta versión. El último paso es de especial interés, pues es un gran salto desde el código con funciones sencillas hasta el malware de alta sofisticación.

Esto sugiere que la última versión puede haber sido comprada a un proveedor especializado en herramientas de vigilancia. Esto no sería sorprendente, ya que el mercado de estas herramientas de espionaje está creciendo, popularizándose entre los gobiernos, con varios casos conocidos en el Oriente Medio. En este punto, no podemos atribuirlo a ningún actor de amenaza conocido. Si desea conocer más acerca de nuestros informes de inteligencia o solicitar más información sobre un informe específico, comuníquese con nosotros a intelreports@kaspersky.com.

Hemos visto dos vectores principales de distribución de ZooPark: canales de Telegram y abrevaderos (watering-holes). Este último es el método preferido: hemos encontrado varios sitios web de noticias que han sido hackeados por los atacantes para redirigir a los visitantes a un sitio de descargas con APKs maliciosos. Algunos de los temas observados en la campaña incluyen “referéndum en Kurdistán”, “TelegramGroups” y “Noticias Alnaharegypt”, entre otros.

El perfil de los objetivos ha evolucionado en los últimos años de la campaña, concentrando sus víctimas en Egipto, Jordania, Marruecos, Líbano e Irán.

Algunas de las muestras que hemos analizado proporcionan pistas sobre los objetivos elegidos. Por ejemplo, una muestra imita una solicitud de voto para el referéndum de independencia en Kurdistán. Otros posibles objetivos de alto perfil son el Organismo de Obras Públicas y Socorro de las Naciones Unidas (OOPS) para los refugiados palestinos en el cercano Oriente en Ammán, Jordania.

El rey ha muerto, ¡viva el rey!

El 18 de abril, alguien subió un interesante exploit a VirusTotal. Este fue detectado por varios proveedores de seguridad, incluyendo Kaspersky Lab, usando nuestra lógica heurística genérica para algunos documentos de versiones antiguas de Microsoft Word.

Resultó ser una nueva vulnerabilidad de día cero para Internet Explorer (CVE-2018-8174), parchada por Microsoft el 8 de mayo de 2018. Después de procesar la muestra en nuestro sistema de caja de arena, nos dimos cuenta de que explotaba una versión completamente parchada de Microsoft Word. Esto nos llevó a realizar un análisis más profundo de la vulnerabilidad.

La cadena de la infección tiene los siguientes pasos. La víctima recibe un documento malicioso de Microsoft Word. Después de abrirlo, se descarga la segunda etapa del exploit: una página HTML que contiene un código VBScript. Esto activa una vulnerabilidad UAF (Use After Free) y ejecuta el shellcode.

A pesar de que el vector de ataque inicial es un documento de Word, de hecho la vulnerabilidad está en VBScript. Esta es la primera vez que vemos un URL Moniker utilizado para cargar un exploit para IE en Word, pero creemos que en el futuro los atacantes abusarán de esta técnica, ya que les permite forzar a las víctimas a cargar IE, ignorando la configuración predeterminada del navegador. Es probable que los autores del exploit kit comiencen a abusar de él en ataques al paso (a través del navegador) y en campañas spear-phishing (a través de un documento).

Para protegerse de esta técnica, recomendamos aplicar las actualizaciones de seguridad más recientes y utilizar una solución de seguridad que pueda detectar comportamientos.

VPNFilter

En mayo, investigadores de Cisco Talos publicaron los resultados de su investigación sobre VPNFilter, un programa malicioso usado para infectar diferentes marcas de routers, sobre todo en Ucrania, aunque afectaron los routers en 54 países en total. En un principio, los investigadores creyeron que el malware había infectado alrededor de 500.000 routers (Linksys, Mikrotik, Netgear) y equipos de red TP-Link en el sector de microempresas (SOHO), así como dispositivos QNAP de almacenamiento en red (NAS). Sin embargo, más tarde quedó claro que la lista de routers infectados era mucho más larga, 75 en total, e incluía dispositivos de las marcas ASUS, D-Link, Huawei, Ubiquiti, UPVEL y ZTE.

El malware es capaz de inutilizar el dispositivo infectado, ejecutar comandos shell para su manipulación posterior, crear una configuración TOR para el acceso anónimo al dispositivo, o configurar el puerto proxy del router y la URL del proxy para manipular las sesiones de navegación.

Una investigación posterior de Cisco Talos demostró que el malware es capaz de infectar a otros dispositivos además de los atacados. También se propaga en redes compatibles con el dispositivo, ampliando así el alcance del ataque. Los investigadores también identificaron un nuevo módulo de tercera etapa capaz de inyectar códigos maliciosos en el tráfico web.

El mecanismo sel servidor de administración tiene varias etapas. En primer lugar, el programa malicioso intenta visitar una serie de páginas de la Galería alojadas en ‘ Photobucket [.] com ‘ y obtiene la imagen de la página. Si no puede hacerlo, el malware intenta obtener una imagen del dominio codificado ‘ toknowall [.] com ‘ (el FBI se encuentra drenando este dominio del servidor de administración). Si esto también falla, el malware pasa al modo puerta trasera pasiva, que procesa el tráfico de red en el dispositivo infectado, mientras espera órdenes del atacante. Los investigadores del Equipo Global de Investigación y Análisis (GReAT) de Kaspersky Lab analizaron el mecanismo de procesamiento EXIF.

Una de las preguntas interesantes es ¿quién está detrás de este malware? Cisco Talos indicó que el responsable es un actor de amenazas patrocinado por un estado o un funcionario de estado. En su declaración jurada para drenar el servidor de administración, el FBI sugiere que Sofacy (alias APT28, Pawn Storm, Sednit, STRONTIUM y Tasr Team) es el culpable. Hay algún código compartido con el programa malicioso BlackEnergy utilizado en ataques anteriores en Ucrania (la declaración jurada del FBI deja en claro que ven a BlackEnergy (Sandworm) como un subgrupo de Sofacy).

LuckyMouse

En marzo de 2018, detectamos una campaña en curso contra un centro nacional de datos en Asia central. La elección del blanco de la campaña, que ha estado activa desde el otoño de 2017, es muy importante: significa que los atacantes lograron acceder a una amplia gama de recursos gubernamentales de un solo golpe. Creemos que lo hicieron insertando scripts maliciosos en los sitios web oficiales del país para realizar ataques de abrevadero.

Atribuimos esta campaña al actor de amenazas de habla china LuckyMouse (alias EmissaryPanda y APT27) debido a que las herramientas y las tácticas utilizadas en la campaña, y el dominio del servidor de administración, Update. iaacstudio [.] com ya habían sido utilizadas por este grupo y porque ya habían atacado a organizaciones gubernamentales, entre ellas de Asia central.

El vector de infección inicial utilizado en el ataque contra el centro de datos no está claro. Incluso donde observamos que LuckyMouse usó documentos con CVE-2017-118822 (Microsoft Office Equation Editor, que los actores de habla china usan con gran frecuencia desde diciembre de 2017), no pudimos probar que estuviesen relacionados con este ataque en particular. Es posible que los atacantes usaran un abrevadero para infectar a los empleados del centro de datos.

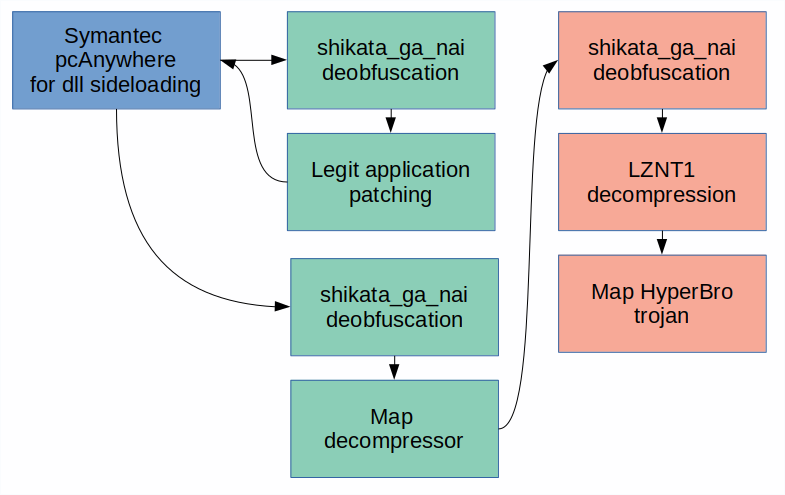

Los atacantes utilizaron el troyano HyperBro como su última etapa, una herramienta de administración remota en la memoria (RAT). Su lanzador y descompresor antidetección hacen un amplio uso del codificador Metasploit ‘ shikata_ga_nai ‘, además de la compresión LZNT1.

El principal servidor de administración utilizado en esta campaña es bbs.sonypsps[.]com, que tiene una dirección IP perteneciente a una red ISP ucraniana, asignada a un router Mikro Tik con la versión 6.34.4 (marzo 2016) de firmware, con SMBv1 incorporado. Sospechamos que este router fue hackeado como parte de la campaña para procesar las peticiones HTTP del malware.

El módulo inicial descarga tres archivos típicos de los actores de amenazas de habla china: el archivo legítimo pcAnywhere de Symantec (‘intgstat. exe ‘) para la carga lateral de la DLL, un lanzador DLL (‘pcalocalresloader.dll’) y el descompresor de última etapa (‘ thumb.db’). Como resultado de todos estos pasos, el troyano de la última etapa se inyecta en la memoria de proceso de ‘svchost. exe’.

El módulo de lanzamiento, ofuscado con el famoso codificador Metasploit ‘ shikata_ga_nai ‘, es el mismo para todos los descargadores. El código desofuscado resultante realiza una carga lateral típica: parcha la imagen pcAnywhere en la memoria en su punto de entrada. El código parchado vuelve a la segunda iteración ‘shikata_ga_nai’ del descifrador, pero esta vez como parte de la aplicación permitida.

El codificador Metasploit ofusca la última parte del código del lanzador, que a su vez resuelve la API necesaria y asigna ‘thumb.db’ en la memoria del mismo proceso (es decir, pcAnywhere). Las primeras instrucciones en el ‘thumb.db’ asignado son para una nueva iteración de ‘shikata_ga_nai’. El código descifrado resuelve las funciones de la API necesarias, descomprime el archivo PE incrustado con ‘RtlCompressBuffer ()’ utilizando LZNT1 y lo asigna a la memoria.

Olympic Destroyer

En nuestro primer informe sobre Olympic Destroyer, el ciberataque contra las Olimpiadas de invierno de Pyeongchang, resaltamos un ataque específico de spear-phishing como el vector de infección inicial. El actor de la amenaza envió documentos con instrumentos de ataque incorporados, camuflados como contenidos relacionados con las olimpiadas, a personas y organizaciones importantes.

Hemos estado siguiendo las actividades de este grupo de APT y hace poco notamos que empezaron una nueva campaña con una distribución geográfica diferente y con nuevos temas. Nuestra telemetría y las características de los documentos de spear-phishing que hemos analizado indican que los atacantes detrás de Olympic Destroyer están ahora atacando a organizaciones financieras y biotecnológicas con sede en Europa, para ser más precisos, en Rusia, Países Bajos, Alemania, Suiza y Ucrania.

El grupo continúa utilizando un vector de infección no ejecutable y secuencias de comandos muy enmarañadas para evadir la detección.

Los primeros ataques de Olympic Destroyer, diseñados para destruir y paralizar la infraestructura de los Juegos Olímpicos de invierno y las cadenas de suministro relacionadas, socios y sedes, fueron precedidos por una operación de reconocimiento. Es posible que las nuevas actividades sean parte de otra etapa de reconocimiento que será seguida por una ola de ataques destructivos con nuevos motivos. Por eso es importante que todas las empresas y organizaciones de investigación y prevención de amenazas bioquímicas de Europa fortalezcan su seguridad y ejecuten auditorías de seguridad urgentes, aunque no estén programadas.

La variedad de objetivos financieros y no financieros podría indicar que varios grupos con intereses diferentes están utilizando el mismo programa malicioso. Esto también podría ser el resultado de la externalización de ciberataques, práctica común entre los actores de amenazas patrocinados por estados. Sin embargo, también es posible que los objetivos financieros sean otra operación de distracción ejecutada por un actor de amenazas que ya ha demostrado su maestría en estas lides durante su última campaña.

Sería posible sacar algunas conclusiones acerca de quién está detrás de esta campaña, basándose en los motivos y la selección de los blancos. Sin embargo, sería fácil cometer un error con sólo los fragmentos de la imagen visibles a los investigadores. La aparición de Olympic Destroyer a comienzos de este año, con sus sofisticados esfuerzos de engaño, cambió para siempre el juego de la atribución. En nuestra opinión, ya no es posible sacar conclusiones basadas en unos pocos vectores de atribución descubiertos durante una investigación regular. La respuesta a amenazas como Olympic Destroyer debería basarse en una cooperación entre el sector privado y los gobiernos que supere las fronteras nacionales. Desafortunadamente, la actual situación geopolítica en el mundo sólo impulsa la segmentación global de Internet e introduce muchos obstáculos para los investigadores. Esto animará a los grupos de APT a seguir apuntando contra las redes protegidas de gobiernos y empresas comerciales extranjeras.

Relatos sobre malware

Fuga de datos por avisos publicitarios

Cuando descargamos una aplicación popular que aparece con buena calificación en las tiendas oficiales, asumimos que es segura. Esto es cierto hasta cierto punto. Por lo general, estas aplicaciones se desarrollan teniendo en cuenta la seguridad y han sido revisadas por el equipo de seguridad de la tienda de aplicaciones. Recientemente, observamos 13 millones de APKs y descubrimos que alrededor de un cuarto de ellos transmiten datos no cifrados a través de Internet. Esto fue inesperado, porque la mayoría de las aplicaciones usaban HTTPS para comunicarse con sus servidores. Pero entre las solicitudes HTTPS había algunas dirigidas a servidores de terceras partes que se enviaban sin cifrar. Algunas de estas aplicaciones eran muy populares; en algunos casos podían jactarse de tener cientos de millones de descargas. En una inspección posterior, se hizo evidente que las aplicaciones estaban exponiendo los datos de sus usuarios debido a SDKs de terceros, y que los SDKs de publicidad suelen ser los culpables. Para distribuir avisos relevantes para el usuario, estos SDKs recopilan datos de los usuarios, pero no los protegen cuando los envían a sus servidores.

En la mayoría de los casos, las aplicaciones estaban exponiendo los datos de IMEI, IMSI, Android ID, información del dispositivo (p. ej., fabricante, modelo, resolución de la pantalla, versión del sistema y nombre de la aplicación). Algunas aplicaciones también exponían información personal, principalmente el nombre, edad, sexo, número de teléfono, dirección de correo electrónico del usuario, e incluso sus ingresos.

La información transmitida a través de HTTP se envía en texto plano, permitiendo que casi cualquier persona pueda leerla. Además, es probable que haya varios ‘puntos de tránsito’ en la ruta desde la aplicación al servidor de terceros: dispositivos que reciben y almacenan información durante un cierto período de tiempo. Cualquier equipo de red, incluido el router de su casa, podría ser vulnerable. Si lo hackean, dará a los atacantes acceso a sus datos. Parte de la información recopilada del dispositivo (en especial los números IMEI e IMSI) es suficiente para monitorear sus acciones posteriores. Cuanto más completa la información, más expuesto está ante los intrusos: desde anunciantes a falsos amigos que ofrecen descargar archivos maliciosos. Sin embargo, la fuga de datos es sólo una parte del problema. También es posible sustituir la información no cifrada. Por ejemplo, en respuesta a una petición HTTP de una aplicación, el servidor puede devolver un anuncio de video, que los delincuentes cibernéticos pueden interceptar y reemplazar con una versión maliciosa. O simplemente pueden cambiar el enlace dentro de un anuncio para que descargue un programa malicioso.

Puede encontrar la investigación aquí, incluyendo nuestros consejos para desarrolladores y consumidores.

El ransomware selectivo SynAck utiliza la técnica Doppelganging

En abril de 2018, vimos una versión del troyano ransomware SynAck que emplea la técnica Process Doppelganging. Esta técnica, presentada por primera vez en diciembre de 2017 en la conferencia Blackhat, ha sido utilizada por varios actores de amenazas para poner a prueba y eludir las modernas soluciones de seguridad. Implica el uso de transacciones NTFS para iniciar un proceso malicioso desde el archivo transado a fin de que aparezca como un proceso legítimo.

Los desarrolladores de malware a menudo utilizan empaquetadores personalizados para poner a prueba y proteger sus códigos. En la mayoría de los casos, se pueden empaquetar sin esfuerzo para revelar el ejecutable troyano original, de manera que se lo pueda analizar. Sin embargo, los autores de SynAck ofuscaron su código antes de la compilación, lo que complica aún más el proceso de análisis.

SynAck comprueba el directorio en el que se inicia su ejecutable. Si se intenta lanzarlo desde un directorio ‘incorrecto’, el troyano simplemente deja de ejecutarse. Este diseño es para contrarrestar el análisis automático de caja de arena.

El troyano también comprueba si se está lanzando en un PC con teclado configurado en alfabeto cirílico. Si es así, se desactiva durante 300 segundos para después dejar de ejecutarse, con lo que evita la codificación de archivos pertenecientes a víctimas de países donde se utiliza el alfabeto cirílico.

Al igual que otros programas maliciosos ransomware, SynAck utiliza una combinación de algoritmos de codificación simétricos y asimétricos. Puede encontrar los detalles aquí.

Los ataques tienen blancos muy específicos, con un número limitado de ataques observados contra objetivos en Estados Unidos, Kuwait, Alemania e Irán. Las demandas de rescate pueden ser llegar a los 3000 $US.

Roaming Mantis

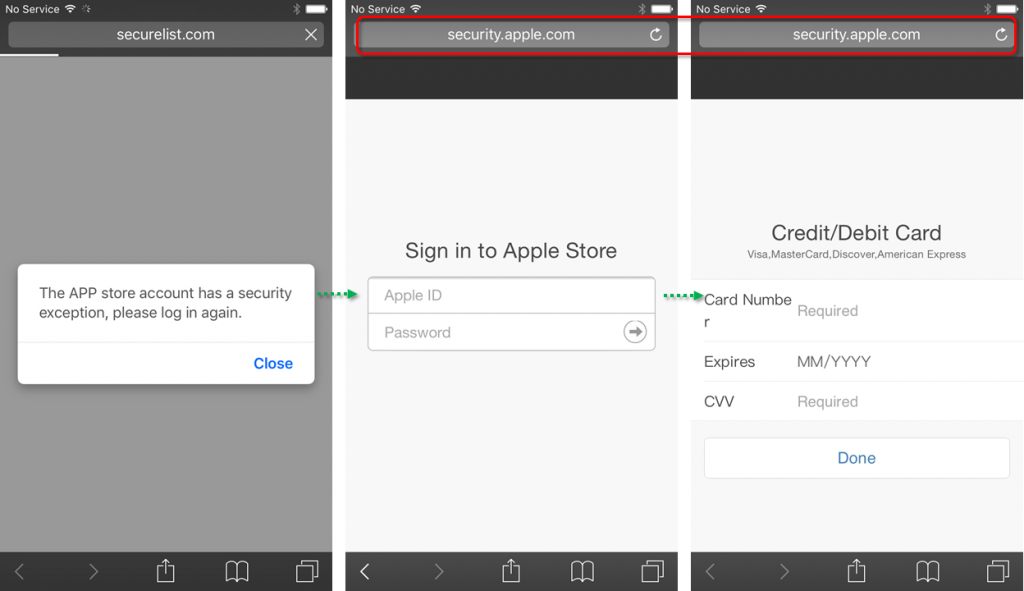

En mayo publicamos nuestro análisis de un troyano de banca móvil: Roaming Mantis. Lo llamamos así por su propagación a través de smartphones en roaming entre diferentes redes Wi-Fi, aunque este programa malicioso también se conoce como ‘Moqhao ‘ y ‘ XLoader ‘. Esta aplicación maliciosa para Android se propaga mediante el secuestro de DNS a través de routers infectados. Las víctimas son redireccionadas a direcciones IP maliciosas utilizadas para instalar aplicaciones maliciosas, llamadas ‘facebook.apk’ y ‘chrome. apk’. Los atacantes dan por sentado que es improbable que las víctimas sospechen mientras el navegador muestre la URL legítima (‘securelist.com’ en la captura de pantalla de abajo).

El malware está diseñado para robar información del usuario, entre ellas sus credenciales de autenticación de dos factores, y para dar a los atacantes el control total sobre los dispositivos Android infectados. El malware parece obedecer a motivaciones financieras y la baja OPSEC sugiere que se trata de delincuentes cibernéticos.

Nuestra telemetría indica que el malware se detectó más de 6000 veces entre el 9 de febrero y el 9 de abril, aunque los informes procedían de sólo 150 víctimas únicas, algunas de las cuales vieron el mismo malware aparecer una y otra vez en su red. Nuestra investigación reveló que había miles de conexiones diarias con la infraestructura del servidore de administración de los atacantes.

El malware contiene los IDs de aplicaciones de Android para la banca móvil y aplicaciones de juegos populares en Corea del Sur. Parece que al principio la aplicación maliciosa estaba dirigida contra víctimas en Corea del Sur, país donde el malware era más frecuente. También vimos infecciones en China, India y Bangladesh.

No está claro cómo los atacantes lograron apoderarse de la configuración del router. Si le preocupan los ajustes de DNS en su router, debe revisar el manual del usuario para verificar que su configuración de DNS no haya sido alterada, o ponerse en contacto con su proveedor de Internet para obtener asistencia. También le recomendamos encarecidamente que cambie el inicio de sesión y la contraseña predeterminadas para la interfaz web del administrador del router, que no instale firmware desde fuentes de terceros y que actualice el firmware del router con regularidad para evitar ataques similares.

Algunas pistas dejadas por los atacantes, como comentarios en el código HTML, cadenas de malware y un sitio web legítimo codificado, apuntan al chino simplificado. Así que creemos que los delincuentes cibernéticos están familiarizados con ambos idiomas: chino simplificado y coreano.

Después de nuestro informe, seguimos observando el desarrollo esta campaña. Menos de un mes después, Roaming Mantis había ampliado el alcance de sus actividades a países de Europa, Oriente Medio y más allá, con 27 idiomas en total.

Los atacantes también ampliaron sus actividades más allá de los dispositivos Android. En iOS, Roaming Mantis utiliza un sitio de phishing para robar las credenciales de la víctima. Cuando la víctima se conecta a la página de aterrizaje desde un dispositivo iOS, es redirigida a ‘http://Security.Apple.com/’ donde los atacantes roban su ID de usuario, contraseña, número de tarjeta, fecha de caducidad de su tarjeta y CVV.

En PCs, Roaming Mantis ejecuta el script minero CoinHive para generar criptomonedas para los atacantes, lo que aumenta drásticamente el uso del CPU de la víctima.

Las técnicas de evasión utilizadas por Roaming Mantis también se han vuelto más sofisticadas. Incluyen un nuevo método para recibir las órdenes enviadas por el servidor de administración mediante el protocolo POP de correo electrónico, la generación automática de archivos o nombres de archivo APK en el lado del servidor y la inclusión de un comando adicional para ayudar a identificar entornos de investigación.

El rápido crecimiento de la campaña implica que sus operadores tienen una fuerte motivación financiera y que es probable que estén bien financiados.

Si es inteligente, es potencialmente vulnerable

Nuestros muchos años de experiencia en la investigación de ciberamenazas sugiere que si un dispositivo está conectado a Internet, llegará el momento en que alguien trate de hackearlo. Aquí se incluyen las cámaras de vigilancia de niños, los monitores de bebés, los aparatos electrodomésticos e incluso los juguetes de los niños.

Esto también se aplica a los routers, la puerta de entrada a la red doméstica. En mayo, describimos cuatro vulnerabilidades y cuentas codificadas en el firmware del router DIR-620 D-Link, presentes en varios routers D-Link que uno de los principales proveedores de Internet en Rusia proporcionó a sus clientes.

Las últimas versiones del firmware tienen credenciales predeterminadas que pueden ser explotadas por un atacante no autenticado para obtener acceso privilegiado al firmware y extraer datos críticos, como archivos de configuración con contraseñas en formato de texto sin codificar. La interfaz web vulnerable permite que un atacante no autenticado ejecute un código JavaScript arbitrario en el entorno de usuario y ejecute comandos arbitrarios en el sistema operativo del router. Los problemas se identificaron en la versión de firmware 1.0.37, aunque algunas de las vulnerabilidades descubiertas también se identificaron en otra versión del firmware.

Puede leer los detalles de las vulnerabilidades aquí.

En mayo, también investigamos dispositivos inteligentes para animales, como rastreadores de localización. Estos dispositivos son capaces de acceder a la red del propietario de la mascota, su teléfono, y la ubicación de su mascota. Queríamos saber cuán seguras eran. Nuestros investigadores observaron varios rastreadores populares en busca de vulnerabilidades potenciales.

Cuatro de los rastreadores que observamos usan tecnología Bluetooth LE para comunicarse con el smartphone del propietario. Pero sólo uno lo hace correctamente. Los otros pueden recibir y ejecutar comandos de cualquiera. También se pueden deshabilitar u ocultar del propietario: todo lo que se necesita es estar cerca del rastreador. Sólo una de las aplicaciones Android probadas comprueba el certificado de su servidor, sin depender únicamente del sistema. Como resultado, son vulnerables a ataques “hombre en el medio” (MitM): los intrusos pueden interceptar los datos transmitidos tras ‘persuadir’ a las víctimas para que instalen su certificado.

Los rastreadores GPS se han utilizado con éxito en muchas áreas, pero su uso para rastrear la ubicación de mascotas es un paso más allá de su ámbito de aplicación tradicional. Para ello, necesitan actualizarse con nuevas ‘interfaces de comunicación de usuario’ y ‘entrenarse’ para trabajar con servicios en la nube, etc. Si la seguridad no se toma en serio, los datos de los usuarios pueden caer en manos de intrusos, lo que podría poner en peligro a los usuarios y a sus mascotas.

Algunos de nuestros investigadores han examinado hace poco los dispositivos de vestir humanos, en particular, los relojes inteligentes y los rastreadores de fitness. Estábamos interesados en un escenario en el que una aplicación de espionaje instalada en un smartphone podría enviar datos de los sensores de movimiento incorporados (acelerómetro y giroscopio) a un servidor remoto y utilizar los datos para determinar qué está haciendo el usuario: caminar, permanecer sentado, usar una computadora, etc. Empezamos con un smartphone Android y creamos una aplicación sencilla para procesar y transmitir los datos; luego miramos lo que podíamos obtener de estos datos.

No sólo era posible saber si el usuario estaba sentado o caminando, sino también averiguar si estaba afuera dando un paseo o cambiando de tren en el metro, porque los patrones del acelerómetro difieren ligeramente; así es como los rastreadores de fitness distinguen entre caminar y andar en bicicleta. También es fácil ver cuando alguien está escribiendo en el teclado. Sin embargo, averiguar qué están escribiendo sería difícil y requeriría la entrada de texto repetido. Nuestros investigadores lograron recuperar una contraseña de computadora, con un 96 por ciento de precisión, y un código PIN introducido en un cajero automático, con un 87 por ciento de precisión. Sin embargo, sería mucho más difícil obtener otra información, como un número de tarjeta de crédito o un código CVC, debido a que es difícil pronosticar cuándo la víctima escribiría dicha información.

En realidad, la dificultad que conlleva la obtención de dicha información significa que un atacante tendría que tener un motivo sólido para atacar a alguien específico. Por supuesto, hay situaciones en las que esto podría valer la pena para los atacantes.

Una extensión MitM para Chrome

Muchas extensiones de navegador hacen nuestras vidas más fáciles, ocultando publicidad molesta, traduciendo textos, ayudándonos a elegir productos en tiendas online, etc. Desafortunadamente, hay también extensiones menos deseables que se utilizan para bombardearnos con publicidad o para recolectar información sobre nuestras actividades. También hay extensiones cuyo objetivo principal es robar dinero. En el curso de nuestro trabajo, analizamos un gran número de extensiones de diferentes fuentes. Recientemente, una extensión particular del navegador llamó nuestro atención porque se comunicaba con un dominio sospechoso.

Esta extensión, denominada ‘Desbloquear Conteúdo‘ (que significa ‘desbloquear contenido’ en Portugués) apuntaba a clientes de servicios bancarios en línea brasileños; todas las tentativas instalaciones que rastreamos ocurrieron en Brasil.

El objetivo de esta extensión maliciosa es recopilar inicios de sesión y contraseñas y luego robar dinero de las cuentas bancarias de las víctimas. Tales extensiones son bastante raras, pero deben tomarse en serio, por el daño que pueden causar. Le recomendamos que solo instale extensiones verificadas con un gran número de instalaciones y comentarios en la tienda de Chrome Web u otro servicio oficial. Aun así, a pesar de las medidas de protección implementadas por los propietarios de esos servicios, las extensiones maliciosas pueden terminar siendo publicadas allí. Por ello, es una buena idea utilizar un producto de seguridad de Internet que le muestre una advertencia si una extensión hace cosas sospechosas.

Cuando publicamos nuestro informe sobre esta extensión maliciosa, ya se la había eliminado de la tienda web de Chrome.

La Copa Mundial del fraude

Los estafadores siempre están a la búsqueda de oportunidades para ganar dinero aprovechando los grandes eventos deportivos. La Copa Mundial de la FIFA no es la excepción. Mucho antes de que empezara el Mundial de Rusia, los delincuentes cibernéticos ya habían empezado a crear sitios web de phishing y a enviar mensajes que explotaban los temas de la Copa Mundial.

Por ejemplo, hubo notificaciones de premios de lotería falsos, que informaban a los destinatarios que habían ganado dinero en efectivo en una lotería supuestamente celebrada por la FIFA o sus socios y patrocinadores oficiales.

Es común que estas notificaciones contengan documentos adjuntos que felicitan al “ganador” y le solicitan datos personales como su nombre, dirección, dirección de correo electrónico, número de teléfono, etc. A veces, estos mensajes también contienen programas maliciosos, como troyanos bancarios.

A veces se invita a los destinatarios a participar en un sorteo de boletos, o se les ofrece la oportunidad de ganar un viaje a un partido. Estos mensajes se suelen enviar en nombre de la FIFA desde direcciones en dominios recientemente registrados. El principal propósito de estos esquemas es actualizar las bases de datos de correo electrónico utilizadas para distribuir más spam.

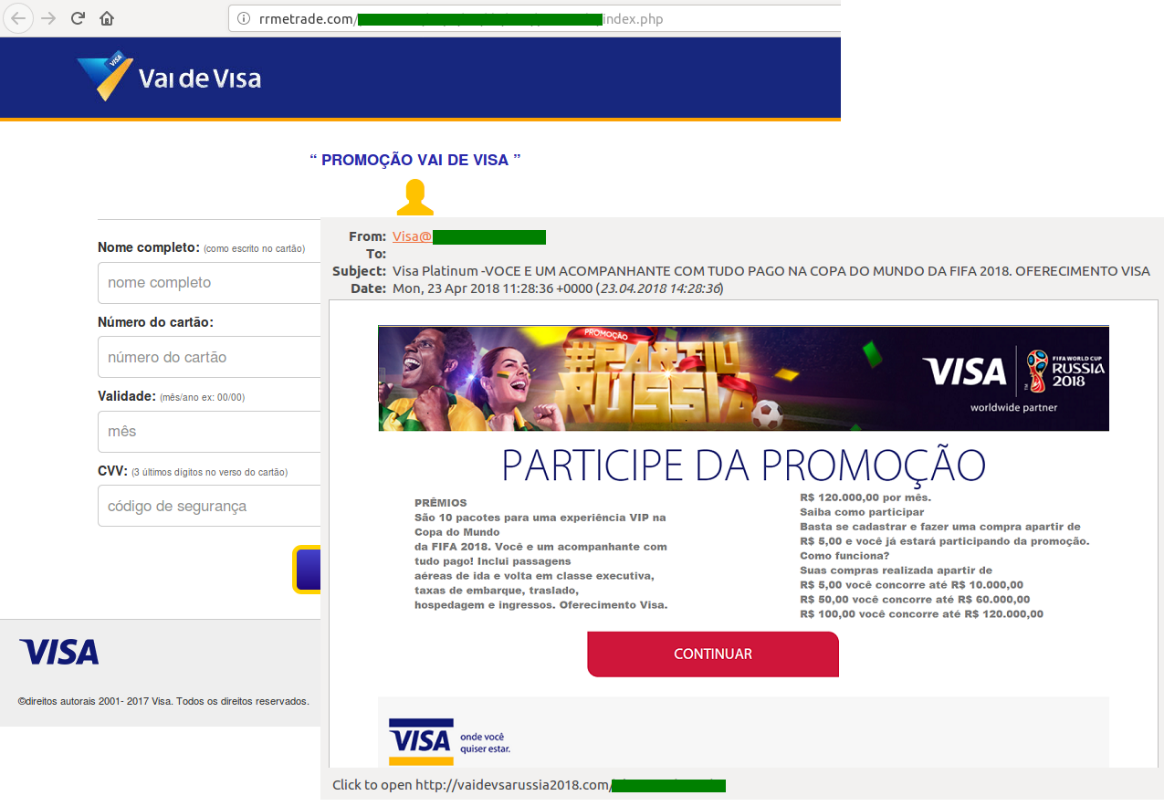

Una de las maneras más comunes de robar credenciales bancarias y de otros tipos, es la creación de imitaciones falsificadas de sitios web de socios oficiales. Las organizaciones asociadas a menudo organizan sorteos de boletos para los clientes, y los atacantes aprovechan esto para atraer a sus víctimas a sitios de promoción falsos. Estas páginas parecen muy convincentes: están bien diseñadas, tienen una interfaz funcional, y son difíciles de distinguir de las auténticas. Algunos estafadores incluso compran certificados SSL para agregar más credibilidad a sus sitios falsos. Los delincuentes cibernéticos tienen un interés particular en los clientes de Visa, patrocinador comercial del torneo, y ofrecen premios en su nombre. Para participar, el usuario debe seguir un enlace que conduce a un sitio de phishing donde se le pide que ingrese los datos de su tarjeta bancaria, incluyendo el código CVV/CVC.

Los delincuentes cibernéticos también tratan de extraer datos enviando notificaciones idénticas a las oficiales de la FIFA. Se informa a la víctima que el sistema de seguridad ha sido actualizado y que debe volver a ingresar todos sus datos personales para evitar que lo bloqueen. El enlace en el mensaje conduce a la víctima a una cuenta falsa y todos los datos que ingresan son recopilados por los estafadores.

En el periodo previo al inicio del torneo, también registramos una gran cantidad de spam publicitario sobre artículos relacionados con el fútbol, aunque a veces los estafadores tratan de vender otras cosas también, como productos farmacéuticos.

Puede encontrar nuestro informe sobre la forma en que los delincuentes cibernéticos han intentado lucrar con la Copa del Mundo aquí. Hemos proporcionado algunos consejos sobre cómo evitar estafas de phishing. Estos consejos sirven para cualquier estafa de phishing, no sólo para las relacionadas con la Copa del mundo.

En el periodo previo al inicio del torneo, también analizamos los puntos de acceso inalámbrico en 11 ciudades que albergan partidos de la Copa Mundial de la FIFA: cerca de 32 000 hotspots Wi-Fi en total. Al comprobar algoritmos de codificación y autenticación, contamos el número de WPA2 y de redes abiertas, así como su porcentaje entre todos los puntos de acceso.

Más de una quinta parte de los hotspots Wi-Fi utilizan redes poco fiables. Esto significa que basta con que los delincuentes estén cerca de un punto de acceso para que puedan interceptar el tráfico y apoderarse de los datos de la gente. Alrededor de tres cuartas partes de todos los puntos de acceso utilizan cifrado WPA/WPA2, considerado como uno de los más seguros. El nivel de protección depende sobre todo de los ajustes, por ejemplo la seguridad de la contraseña establecida por el propietario del punto de conexión. Se necesitan años para hackear una clave de cifrado compleja. Sin embargo, hasta las redes confiables, como WPA2, no se pueden considerar totalmente seguras. Siguen siendo susceptibles a ataques de fuerza bruta, de diccionario y reinstalación de claves, para los cuales hay un gran número de tutoriales y herramientas de código abierto disponibles en línea. También es factible interceptar el tráfico WPA de Wi-Fi en los puntos de acceso público penetrando la brecha entre el punto de acceso y el dispositivo al principio de la sesión.

Puede leer nuestro informe aquí, junto con nuestras recomendaciones sobre el uso seguro de hotspots Wi-Fi, aplicables a todo lugar y momento y no sólo en la Copa del mundo.

Panorama de las ciberamenazas en el segundo trimestre de 2018