Ataques selectivos

MATA: Estructura del malware selectivo multiplataforma Lazarus

Los actores de amenazas más sofisticados no cesan de desarrollar TTPs (Tácticas, Técnicas y Procedimientos) y conjuntos de herramientas para infectar los sistemas de sus víctimas. Sin embargo, los conjuntos de herramientas maliciosas empleados para atacar a múltiples plataformas son raros, porque requieren de grandes inversiones para su desarrollo y mantenimiento. En julio, informamos sobre el uso de una avanzada estructura de malware multipropósito desarrollada por el grupo Lazarus.

Descubrimos los primeros artefactos relacionados con esta estructura, llamada “MATA” (los autores la bautizaron “MataNet”) en abril de 2018. Desde entonces, Lazarus ha desarrollado aún más a MATA, del cual hoy existen versiones para los sistemas operativos Windows, Linux y macOS.

La estructura de MATA está compuesta por varios componentes, como un cargador, un orquestador (que administra y coordina los procesos una vez infectado el dispositivo), un servidor C2 y varios complementos.

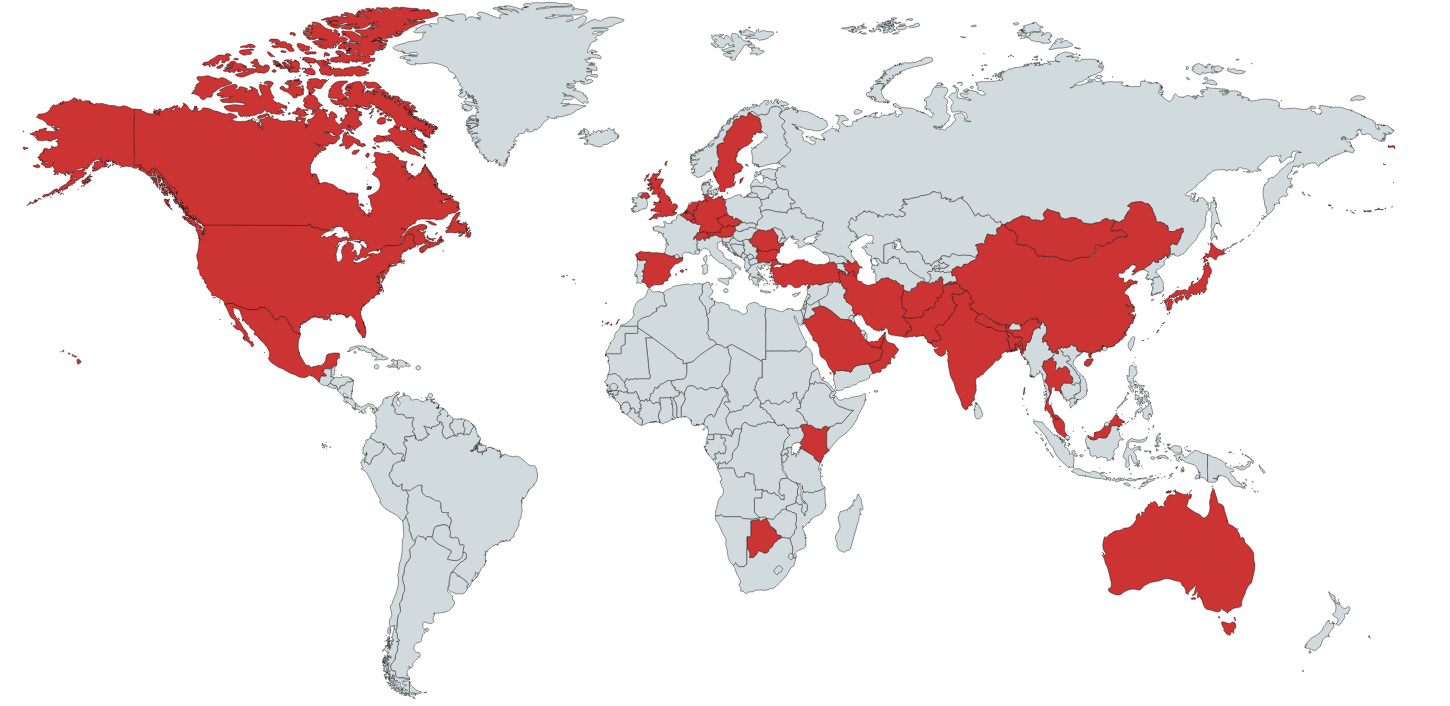

Lazarus usa MATA para penetrar redes de organizaciones en todo el mundo y robar datos desde las bases de datos de clientes, y, en al menos un caso, para propagar secuestradores (en la siguiente sección se amplía este tema). Entre las víctimas figuran desarrolladores de software, proveedores de Internet y sitios de comercio en línea, y detectamos huellas de las actividades de este grupo en Polonia, Alemania, Turquía, Corea, Japón e India.

Conozca más sobre MATA aquí.

Lazarus a la caza de la gran presa

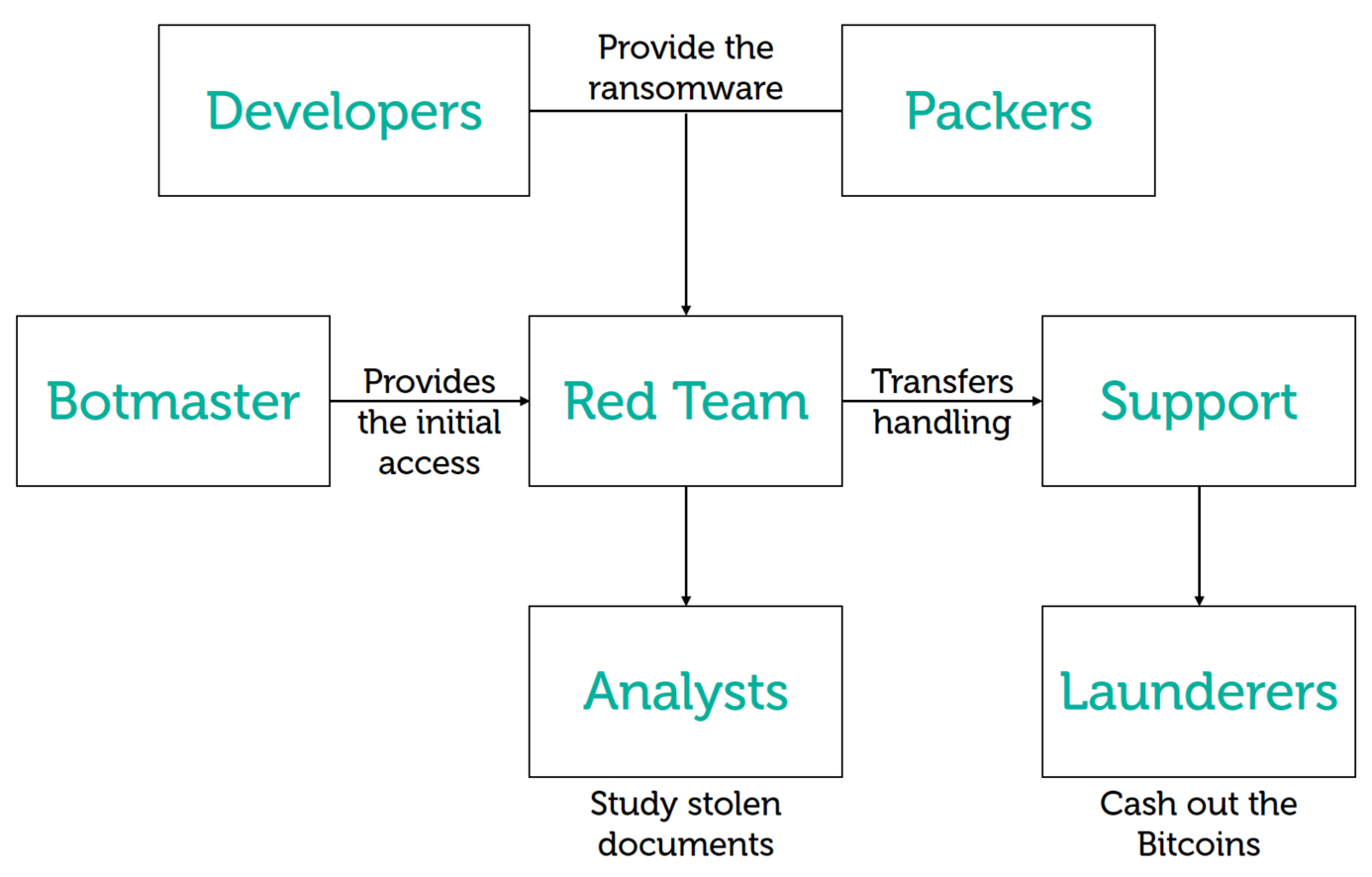

En los últimos años, se ha incrementado el número de secuestradores selectivos. Por lo general, estos ataques son lanzados por grupos criminales, que obtienen la licencia del secuestrador ‘como un servicio’ de otros desarrolladores de malware y lo distribuyen mediante botnets establecidas.

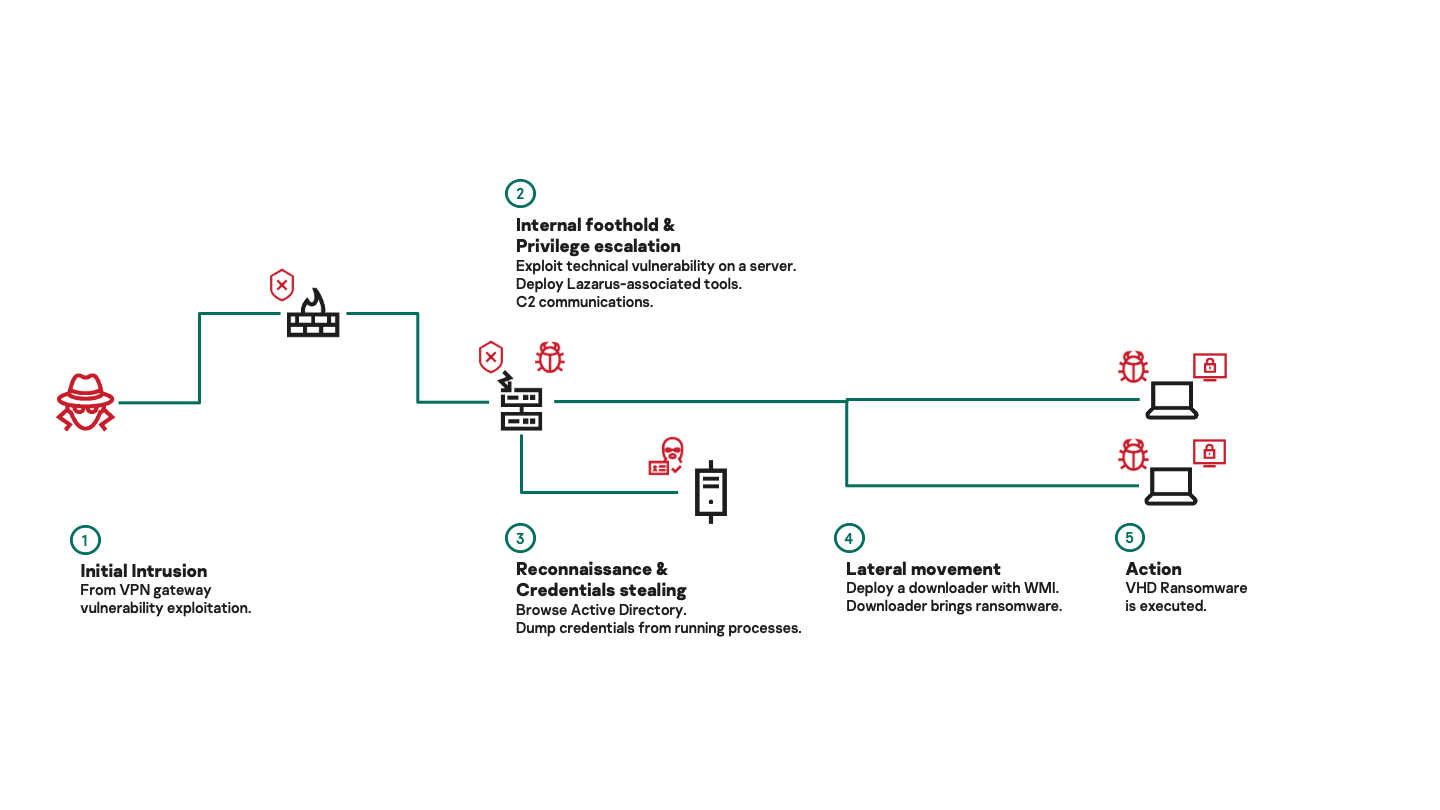

Sin embargo, a principios de este año, descubrimos una nueva familia de ransomware relacionadas con el grupo APT Lazarus. El ransomware VHD funciona como cualquier otro ransomware: codifica los archivos en unidades conectadas al equipo atacado y borra la sección System Volume Information (parte de la función de punto de restauración de Windows) para evitar la recuperación de los datos. Luego, suspende los procesos que podrían bloquear archivos importantes, como Microsoft Exchange o SQL Server. Sin embargo, el mecanismo de distribución nos recuerda a las campañas APT. La utilidad de propagación contiene una lista de credenciales administrativas y direcciones IP específicas de la víctima, que se usan para aplicar fuerza bruta en el servicio SMB de cada equipo atacado. Cuando se conecta, se comparte por la red y así el secuestrador VHD se copia y ejecuta a través de las llamadas WMI.

Mientras investigábamos un segundo incidente, descubrimos la cadena de infección completa. El malware penetraba en el sistema de la víctima explotando una pasarela VPN vulnerable y obtenía los derechos administrativos sobre los equipos capturados. Usaba estos permisos para instalar una puerta trasera y controlar el servidor Active Directory. Luego se infectaban todos los equipos con el secuestrador VHD mediante un cargador creado específicamente para este propósito.

Posteriores análisis revelaron que la puerta trasera era parte de la estructura de MATA, arriba descrita.

WastedLocker

Garmin, el especialista en GPS y aviación, fue víctima de un ciberataque en julio, que codificó algunos de sus sistemas. El malware usado en el ataque era WastedLocker. Lea aquí el análisis técnico de este secuestrador.

Este secuestrador, cuyo uso se ha incrementado este año, posee varias funcionalidades llamativas. Incluye una interfaz de línea de comando que los atacantes usan para controlar la forma en que opera: especifica qué directorios atacar, establece la prioridad de codificación de los archivos, y controla la codificación de archivos en determinados recursos de red. WastedLocker también tiene una función para evadir el Control de cuentas de usuario (UAC, por sus siglas en inglés) en los equipos Windows, mediante la cual el malware eleva silenciosamente sus privilegios usando una técnica de evasión conocida.

WastedLocker combina los algoritmos AES y RSA para cifrar los archivos, lo que es usual en las familias de ransomware. Los archivos se cifran con una sola llave pública RSA. Esta sería una debilidad si el secuestrador se distribuyera por medio de ataques masivos, ya que el descifrador de una víctima tendría que contener la única llave privada RSA que puede descifrar los archivos de todas las víctimas. Sin embargo, puesto que WastedLocker se usa en ataques selectivos contra determinadas organizaciones, esta técnica de descifrar pierde valor en escenarios reales. A los archivos cifrados se les asigna la extensión garminwasted_info, añadió, y rara vez se crea un nuevo archivo de información para cada uno de los archivos cifrados de la víctima.

Puerta trasera Bisonal de CactusPete actualizada

CactusPete es un actor de amenaza ATP de habla china que está activo desde 2013. El grupo se ha caracterizado por atacar a infraestructuras militares y diplomáticas en Japón, Corea del Sur, Taiwán y EE.UU. Sin embargo, recientemente el grupo ha reorientado su enfoque hacia otras organizaciones de Asia y Europa del Este.

Este grupo, que se distingue por sus capacidades técnicas de nivel medio, parece haber adquirido más soporte y accedido a códigos más complejos, como ShadowPad, que lanzó a principios de este año contra organizaciones gubernamentales, de defensa, energía, mineria y telecomunicaciones.

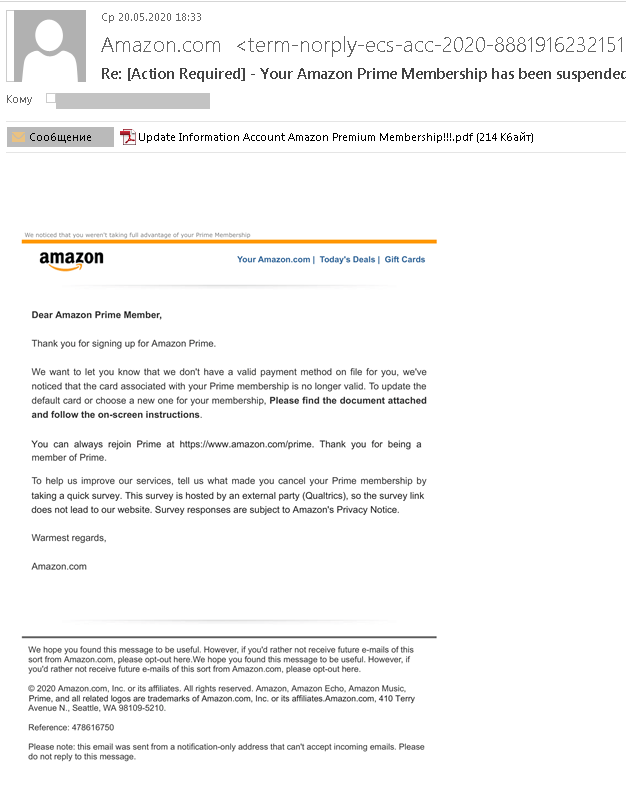

Sin embargo, el grupo sigue usando herramientas menos sofisticadas. Hace poco informamos que el grupo usa una nueva variante de la puerta trasera Bisonal para robar información, ejecutar códigos en los equipos capturados y realizar movimientos laterales dentro de la red. Nuestra investigación comenzó con una sola muestra, pero gracias a Kaspersky Threat Attribution Engine (KTAE), descubrimos más de 300 muestras casi idénticas. Todas estas aparecieron entre marzo de 2019 y abril de este año, es decir, que el grupo ha desarrollado ¡más de 20 muestras por mes! Bisonal no es avanzada, sino más bien depende de la ingeniería social de los correos spear-phishing.

Operation PowerFall

A principios de este año nuestras tecnologías repelieron un ataque contra una compañía sudcoreana. Nuestra investigación descubrió dos vulnerabilidades día cero: un exploit de ejecución remota de código para Internet Explorer y un exploit de elevación de privilegios para Windows. Los exploits atacaban las últimas compilaciones de Windows 10 y nuestras pruebas demostraron la explotación confiable de la compilación 18363 x64 de Internet Explorer 11 y Windows 10.

Los exploits operaban de a dos Las víctima primero era atacada con un script malicioso que, debido a la vulnerabilidad, lograba ejecutarse en Internet Explorer. Luego una falla en el servicio del sistema escalaba aún más los privilegios del proceso malicioso. Como resultado, los atacantes podían moverse lateralmente a través de la red atacada.

Informamos a Microsoft sobre nuestros descubrimientos, y confirmaron las vulnerabilidades. Al momento de escribir este informe, el equipo de seguridad de Microsoft ya tenía preparado un parche para la vulnerabilidad de elevación de privilegios (CVE-2020-0986), aunque, antes de nuestro descubrimiento, Microsoft no había considerado que fuese posible la explotación de dicha vulnerabilidad. El parche para esta vulnerabilidad se publicó el 9 de junio. El parche para la vulnerabilidad del código remoto (CVE-2020-1380) se publicó el 11 de agosto.

Bautizamos Operation PowerFall a esta campaña maliciosa. Si bien no hemos logrado encontrar una vinculación clara a actores de amenazas conocidos, creemos que DarkHotel puede ser el responsable. Puede conocer más aquí y aquí.

Las últimas actividades de Transparent Tribe

Transparent Tribe, un actor de amenazas prolífico que está activo desde al menos 2013, se especializa en el ciberespionaje. El principal malware del grupo es un troyano de acceso remoto (RAT, por sus siglas en inglés) .NET, llamado Crimson RAT, propagado mediante correos spear-phishing que contenían documentos de Microsoft Office maliciosos.

Durante nuestra investigación de las actividades de Transparent Tribe, encontramos unas 200 muestras de Crimson RAT. La telemetría de Kaspersky Security Network (KSN) indica que hubo más de mil víctimas en el año siguiente a junio de 2019. Los principales objetivos eran organizaciones militares y diplomáticas en India y Paquistán.

Crimson RAT cuenta con una serie de funciones para recolectar datos desde los equipos atacados. Entre las últimas adiciones están un componente en el lado del servidor que sirve para administrar las máquinas cliente infectadas, y un gusano USB que sirve para robar archivos desde unidades retirables, que se propaga a través de los sistemas infectando a los medios extraíbles y descargando y ejecutando una versión cliente liviana de Crimson RAT desde un servidor remoto.

También descubrimos un nuevo implante para Android que Transparent Tribe usa para espiar dispositivos móviles. El actor de amenazas usó la ingeniería social para distribuir el malware, camuflado como un falso reproductor de videos porno y una versión falsa de la aplicación de rastreo del COVID-19 Aarogya Setu desarrollada por el gobierno de la India.

La aplicación es una versión modificada del AhMyth Android RAT, malware de fuente abierta, descargable desde GitHub y construido para meter una carga útil maliciosa dentro de aplicaciones legítimas. Este malware está diseñado para recopilar información desde el dispositivo de la víctima y enviarla a los atacantes.

DeathStalker: grupo cibercriminal mercenario

En agosto, informamos sobre las actividades de un grupo cibercriminal que se especializaba en el robo de secretos comerciales, especialmente de compañías de tecnología financiera, firmas legales, asesores financieros, aunque también vimos un ataque contra una entidad diplomática. La selección de objetivos sugiere que este grupo, al que bautizamos DeathStalker, busca información específica para venderla, o es un grupo mercenario que ofrece el servicio de ‘ataques a pedido’. Este grupo está activo desde al menos 2018, pero es posible que sus actividades se remonten incluso hasta 2012, y puede estar vinculado con las familias de malware Janicab y Evilnum.

Hemos visto actividades relacionadas con Powersing en Argentina, China, Chipre, Israel, Líbano, Suiza, Taiwán, Turquía, Reino Unido y Emiratos Árabes Unidos. También detectamos víctimas de Evilnum en Chipre, India, Líbano, Rusia, Jordania y Emiratos Árabes Unidos.

El grupo usa un implante de PowerShell llamado Powersing, que fue lo que llamó nuestra atención sobre DeathStalker. La operación comienza con correos spear-phishing con archivos comprimidos adjuntos que contienen un archivo LNK malicioso. Si la víctima hace clic en el archivo comprimido, comienza una secuencia compleja que da como resultado la ejecución de ujn código arbitrario en el equipo.

PowerSing periodicamente realiza capturas de pantalla en el equipo capturado y las envía al servidor del C2 (Comando y Control). También ejecuta scripts adicionales de PowerShell que se descargan desde el servidor C2. PowerSing está diseñado para ofrecer a los atacantes una cabecera de playa en el equipo infectado desde la cual podrán instalar otros programas maliciosos.

DeathStalker camufla la comunicación entre los equipos infectados y el servidor C2 usando servicios públicos como resolutores dead drop, o de buzón clandestino: estos servicios permiten que los atacantes guarden datos en una URL fija a través de artículos públicos, comentarios, perfiles de usuario, descripción de contenidos, etc.

DeathStalker es un buen ejemplo de lo que pequeños grupos o incluso individuos hábiles pueden hacer, sin recurrir a trucos innovadores o métodos sofisticados. DeathStalker sirve como una referencia de contra qué deben defenderse las empresas, ya que esta clase de grupos representa el tipo de ciberataques más usuales que deben enfrentar. Nuestro consejo es que estén muy atentas a la creación de cualquier proceso relacionado con los intérpretes nativos de Windows para lenguajes de scripts, como powershell.exe y cscript.exe: en lo posible, estas utilidades deben bloquearse. La educación sobre ciberseguridad y las evaluaciones de los productos de seguridad deben incluir las cadenas de infección basadas en archivos LNK.

Conozca más sobre DeathStalkers aquí.

Otros programas maliciosos

La Tetrade: el malware bancario brasileño se globaliza

Brasil tiene una base criminal bien establecida y por años los desarrolladores locales de programas maliciosos han creado muchos troyanos bancarios. Por lo general, este malware se usa para atacar a los clientes de bancos locales. Sin embargo, los cibercriminales brasileños están comenzando a expandir sus ataques y operaciones fuera de sus fronteras para atacar otros países y bancos. Tetrade es el nombre que le hemos dado a cuatro grandes familias de troyanos bancarios que han sido creadas, desarrolladas y propagadas por cibercriminales brasileños, y que ahora son usadas a nivel mundial. Estas cuatro familias de malware son Guildma, Javali, Melcoz y Grandoreiro.

Hemos visto intentos previos de hacer esto, pero con limitado éxito usando troyanos muy elementales. Ahora la situación es distinta Los troyanos bancarios brasileños han evolucionado notablemente y los hackers han adoptado técnicas para burlar la detección, han creado malware altamente modular y ofuscado, y han usado un flujo de ejecución muy complejo, lo que dificulta en gran medida su análisis. A pesar de que la banca ha adoptado tecnologías para proteger a sus clientes, como la instalación de complementos, tokens, e-tokens, autenticación de dos factores, tarjetas con CHIP y PIN, los fraudes continúan en aumento porque Brasil aún carece de una legislación apropiada contra la cibercriminalidad.

Los criminales brasileños aprovechan que muchos de los bancos que operan en Brasil también tienen operaciones en otros países de América latina y Europa, lo que les permite propagar sus ataques a los clientes de esos bancos. También están creando rápidamente un ecosistema de afiliados: reclutan cibercriminales en otros países para trabajar juntos, adoptan MaaS (Malware como un servicio) y rápidamente añaden nuevas técnicas a sus programas maliciosos para mantener su relevancia y atractivo financiero para sus socios.

Las familias de troyanos bancarios se innovan con trucos como DGAs (Algoritmo de generación de dominio), cargas útiles cifradas, ahuecamiento de procesos, secuestro de DLLs, muchos LoLBins, infecciones sin archivos y otros para obstruir el análisis y la detección. Creemos que estas amenazas van a evolucionar para atacar a más bancos en más países.

Recomendamos a las instituciones financieras tener siempre en la mira estas amenazas a la vez que mejoran sus procesos de autenticación, su tecnología anti-fraudes y sus datos de inteligencia contra amenazas para comprender y mitigar estas riesgos. Los clientes de nuestros servicios de Financial Threat Intelligencetienen a su disposición más información sobre estas amenazas, IoCs, normas YARA y hashes.

Los peligros del streaming

El entretenimiento familiar cambia a medida que aumenta la adopción de los servicios de TV por streaming. Se estima que el mercado mundial de los servicios de streaming alcanzará los 6887 millones de dólares hasta 2024. Esta amplia adopción de los servicios de streaming ofrece a los cibercriminales un vector de ataque nuevo y potencialmente lucrativo. Por ejemplo, apenas unas horas después de que Disny+ se lanzara en noviembre del año pasado, se hackearon miles de cuentas y se capturaron las contraseñas y direcciones de correo de los usuarios. Posteriormente, estas cuentas robadas se vendieron en mercados en línea por 3 a 11 dólares.

Incluso los servicios establecidos, como Netflix y Hulu son blancos preferidos para la distribución de programas maliciosos, el robo de contraseñas y el lanzamiento de ataques de spam y phishing. El aumento estratosférico de usuarios de estos servicios a consecuencia de la pandemia del COVID-19 ofrece a los cibercriminales una gran cantidad de potenciales víctimas a su disposición. En el primer trimestre de este año, Netflix sumó 15 millones de usuarios, más del doble de lo esperado.

Analizamos en profundidad el panorama de las amenazas relacionadas con los servicios de streaming. Lejos de sorprendernos, el phishing es una de las técnicas que usan los cibercriminales para inducir a los usuarios a revelar sus credenciales de inicio de sesión o su información de pago.

Los cibercriminales también aprovechan el creciente interés en los servicios de streaming para propagar su malware y adware. Por lo general, las puertas traseras y otros troyanos se descargan cuando los usuarios intentan acceder por medios no oficiales, ya sea comprando cuentas con rebajas, obteniendo un ‘hack’ para continuar con su prueba gratuita, o intentando acceder a una suscripción gratuita. El cuadro a continuación muestra la cantidad de usuarios que se encontraron con varias amenazas que contenían los nombres de conocidas plataformas de streaming mientras intentaban acceder a ellas mediante medios no oficiales, entre enero de 2019 y el 8 de abril de 2020:

El cuadro a continuación muestra la combinación de programas maliciosos camuflados con el nombre de conocidas plataformas de streaming, entre enero de 2019 y el 8 de abril de 2020.

Puede leer aquí el informe completo, así como nuestra guía sobre cómo evitar estafas por phishing y malware relacionados con los servicios de streaming.

Amenazas contra la educación digital

A consecuencia de la pandemia del COVID-19 y el consecuente cierre de las aulas, la educación en línea se ha convertido en la norma. Por desgracia, muchas instituciones educativas no han implementado medidas adecuadas de seguridad cibernética, lo que ha aumentado el riesgo de ciberataques contra las clases en línea. El 17 de junio, Microsoft Security Intelligence informó que la industria de la educación representó el 61% de los 7,7 millones de encuentros con malware que tuvieron las empresas en los 30 días anteriores, más que cualquier otro sector. Además de los programas maliciosos, las instituciones educativas también enfrentaron mayores riesgos de fugas de datos y violaciones a la privacidad de los estudiantes.

Hace poco publicamos un resumen de las amenazas que enfrentan las escuelas y universidades, incluyendo phishing relacionado con las plataformas de educación en línea y aplicaciones de videoconferencia, amenazas que estaban camufladas como aplicaciones relacionadas con la educación en línea, y ataques DDoS (Denegación de servicio distribuido).

En el primer semestre de 2020, 168 550 usuarios se enfrentaron con varias amenazas camufladas como conocidas plataformas de educación en línea: un masivo aumento en comparación con los apenas 820 en el mismo periodo del año anterior.

La plataforma más usada como carnada fue Zoom, con el 99,5% de detecciones, lo que no sorprende dada la popularidad de esta plataforma.

La aplastante mayoría de las amenazas que se propagaron camufladas de plataformas legítimas de videoconferencias y de aprendizaje en línea, eran riskware y adware. El adware prácticamente bombardeó a los usuarios con publicidad no deseada, mientras que el riskware contenía varios archivos, incluyendo barras de navegadores, administradores de descargas y herramientas de administración remota, capaces de ejecutar varias acciones sin que el usuario se entere.

En el primer trimestre de 2020, la cantidad total de ataques DDoS aumentó globalmente en un 80% en comparación al mismo periodo en 2019, y una gran parte de este aumento puede atribuirse a ataques contra servicios de educación en línea.

La cantidad de ataques DDoS contra recursos educativos que ocurrieron entre enero y junio de este año, aumentaron en al menos un 350% en comparación al mismo periodo en 2019.

Es probable que la educación en línea siga creciendo en el futuro y los cibercriminales buscarán la forma de aprovechar esto. Por eso es esencial que las instituciones educativas revisen sus políticas de ciberseguridad y adopten las medidas apropiadas para proteger sus entornos y recursos de educación en línea.

Nuestro informe completo se encuentra disponible aquí.

Adware imborrable en smartphones

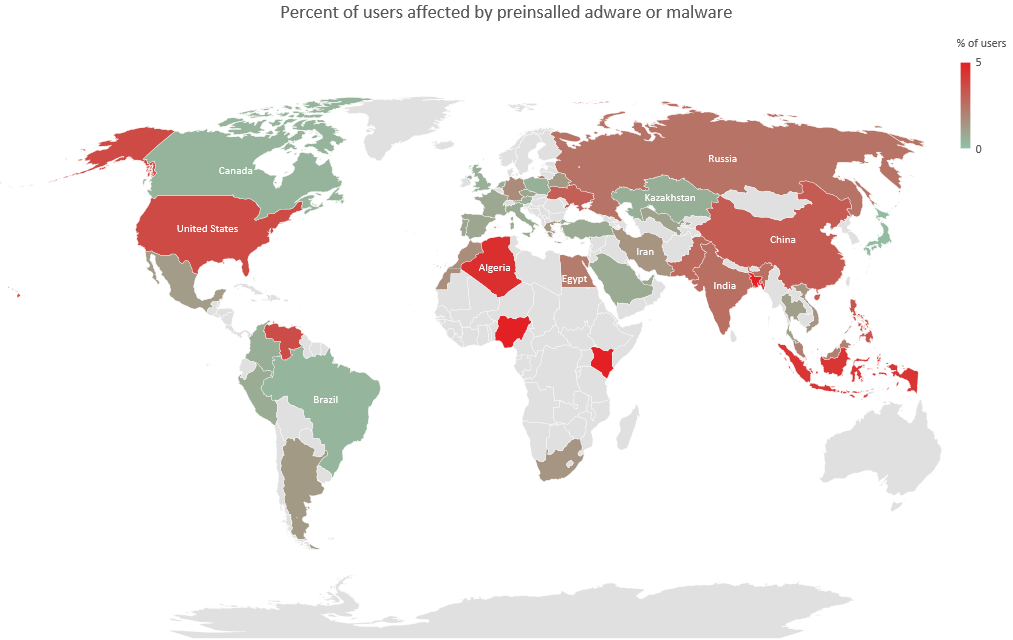

Hemos remarcado en varias ocasiones el problema de los avisos publicitarios intrusos en los teléfonos inteligentes (puede leer las últimas publicaciones aquí y aquí). Si bien es posible eliminar el adware de estos dispositivos, hay casos en que es muy difícil porque el adware está instalado en la partición del sistema. En estos casos, el intento de eliminarlo puede dañar el dispositivo. Además, los avisos pueden estar incrustados en aplicaciones del sistema imborrables y en bibliotecas a nivel de código. Según los datos, el 14,8% de todos los usuarios atacados con malware o adware el año pasado, sufrieron infecciones en la partición del sistema.

Hemos observado dos estrategias principales para introducir adware imborrable en un dispositivo. Primero, el malware obtiene acceso de raíz e instala adware en la partición del sistema. Segundo, el código para mostrar los avisos (o su cargador) se introduce en el firmware del dispositivo incluso antes de que éste llegue al consumidor. Nuestros datos indican que entre el 1% y el 5% de los usuarios de soluciones de seguridad móvil se han encontrado con este malware. En general, se trata de propietarios de smartphones y tablets de determinadas marcas de gama baja. En el caso de algunas marcas de gama baja, esta cifra llega al 27%.

Dado que el modelo de seguridad de Android asume que el antivirus es una aplicación normal, es incapaz de hacer cualquier acción contra el adware o malware incrustados en los directorios del sistema, lo que hace que este sea un problema crítico.

Nuestras investigaciones muestran que algunos fabricantes de dispositivos móviles se concentran en maximizar sus ganancias a través de todo tipo de herramientas de publicidad, incluso si éstas causan inconvenientes a los propietarios de los dispositivos. Si las redes publicitarias están dispuestas a pagar por vistas, clics e instalaciones sin importar de dónde provengan, tiene sentido para ellas incrustar módulos publicitarios en los dispositivos para aumentar las ganancias por cada dispositivo vendido.

Desarrollo de las amenazas informáticas en el tercer trimestre de 2020