- Desarrollo de las amenazas informáticas en el tercer trimestre de 2022

- Desarrollo de las amenazas informáticas en el tercer trimestre de 2022 Estadísticas de computadoras personales

- Desarrollo de las amenazas informáticas en el tercer trimestre de 2022 Estadísticas de amenazas móviles

Ataques selectivos

CosmicStrand: descubrimiento de un sofisticado rootkit para UEFI

En julio, informamos que habíamos encontrado un rootkit en el firmware modificado de la Interfaz de Firmware Extensible Unificada (UEFI), el código que carga e inicia el proceso de arranque cuando se enciende una computadora. Los rootkits son implantes de malware que se instalan en lo más profundo del sistema operativo. Son difíciles de detectar y se aseguran de que una computadora siga infectada incluso si se reinstala el sistema operativo o sustituye el disco duro. Sin embargo, no son fáciles de crear: el más mínimo error de programación puede hacer que la máquina colapse. No obstante, en nuestras predicciones sobre las APT para 2022, señalamos que un mayor número de atacantes alcanzaría el nivel de sofisticación necesario para desarrollar este tipo de instrumentos.

El objetivo principal de CosmicStrand es descargar un programa malicioso durante el inicio, que luego realiza las tareas establecidas por los atacantes. Después de pasar por todas las etapas del proceso de arranque, el rootkit ejecuta un código shell y se pone en contacto con el servidor C2 (de mando y control) de los atacantes, del que recibe una carga útil maliciosa.

No pudimos interceptar el archivo que el rootkit recibía del servidor C2. Sin embargo, en una de las máquinas infectadas, encontramos un malware que creemos que está relacionado con CosmicStrand. Este malware crea en el sistema operativo un usuario llamado “aaaabbbb” y le asigna derechos de administrador local.

Hemos identificado objetivos de CosmicStrand, que atribuimos a un actor de amenazas desconocido de habla china, en China, Vietnam, Irán y Rusia. Todos ellos eran personas normales y corrientes que utilizaban nuestra solución antivirus gratuita, sin relación aparente con ninguna organización que fuera de interés para un atacante sofisticado de este tipo. También resultó que las placas base infectadas en todos los casos conocidos procedían de sólo dos fabricantes. Por lo tanto, es probable que los atacantes encontraran alguna vulnerabilidad común en estas placas base que hiciera posible la infección de la UEFI.

Tampoco está claro cómo los atacantes lograron entregar el malware. Es posible que los atacantes sean capaces de infectar la UEFI de forma remota. También es posible que los usuarios infectados hayan comprado una placa base ya modificada a un revendedor.

Andariel despliega el ransomware DTrack y Maui

El 6 de julio, la CISA (Agencia de Ciberseguridad y Seguridad de las Infraestructuras) de Estados Unidos publicó una alerta en la que acusaba a los agentes de amenazas patrocinados por el estado de Corea del Norte de haber utilizado el ransomware Maui para atacar el sector sanitario estadounidense. Aunque CISA no ofreció ninguna prueba para justificar su atribución, determinamos que alrededor de 10 horas antes de desplegar Maui en el sistema objetivo inicial, el grupo había desplegado una variante del conocido malware DTrack en el mismo objetivo, precedido por el despliegue de la herramienta 3proxy meses antes. Creemos que esto ayuda a consolidar la atribución de la autoría a la APT coreana Andariel (también conocida como Silent Chollima y Stonefly), con una confianza de baja a media.

La herramienta principal de Andariel es DTrack, utilizada para recopilar información sobre un objetivo y enviarla a un host remoto y, en el caso de la variante utilizada en estos ataques, almacenarla en un host remoto de la red objetivo. Cuando los atacantes encuentran datos dignos de mención, despliegan el ransomware Maui, que suele detectarse en los hosts objetivo 10 horas después de la activación de DTrack.

Los atacantes también utilizan otra herramienta, llamada 3Proxy, para mantener el acceso remoto a las computadoras afectadas.

Para infectar los sistemas de destino, los atacantes aprovechan las versiones de servicios públicos en línea que no tienen parches instalados. En uno de estos casos, el malware se descargaba desde un HFS (servidor de archivos HTTP). Para lograrlo, los atacantes utilizaron un exploit desconocido que les permitió ejecutar un script PowerShell desde un servidor remoto. En otro, lograron comprometer un servidor WebLogic a través de un exploit para la vulnerabilidad CVE-2017-10271, que les permitió ejecutar un script.

Nuestra investigación reveló que, en lugar de centrarse en un sector concreto, Andariel está dispuesto a atacar cualquier empresa. Hemos detectado al menos un ataque a una empresa de viviendas en Japón, así como varios objetivos en India, Vietnam y Rusia.

VileRAT: el constante ataque de DeathStalker a las bolsas de divisas y criptomonedas

A finales de agosto de 2020, publicamos un resumen acerca de DeathStalker y sus actividades, entre ellas las campañas Janicab, Evilnum y PowerSing. Ese mismo año, documentamos la campaña PowerPepper. Creemos que DeathStalker es un grupo de mercenarios que ofrece servicios de hacking por encargo, o que actúa como intermediario de información para apoyar los esfuerzos de inteligencia competitiva y financiera. También en agosto de 2020, publicamos un informe privado sobre VileRAT para nuestros clientes de inteligencia de amenazas. VileRAT es un implante escrito en Python, que forma parte de una campaña de ataque evasiva y muy intrincada contra empresas de comercio de divisas y criptomonedas. Lo descubrimos en el segundo trimestre de 2020 como parte de una actualización de Evilnum, y lo atribuimos a DeathStalker.

Desde que lo identificamos por primera vez, DeathStalker no ha dejado de actualizarse y usar su cadena de herramientas VileRAT contra el mismo tipo de objetivos.

El actor de la amenaza también trataba de eludir la detección. Pero la campaña de VileRAT alcanzó un nivel mucho más alto: es, sin duda, la campaña de DeathStalker más intrincada, ofuscada y esquiva que hemos identificado hasta ahora. Es capaz utilizar desde la ofuscación de última generación con VBA y JavaScript, hasta el empaquetado de varias capas y de bajo nivel con Python, además de un potente cargador en memoria PE de varias etapas y derivaciones heurísticas específicas de los proveedores de seguridad; el actor de la amenaza no ha dejado nada al azar. Además, DeathStalker ha desarrollado una amplia infraestructura que cambia con mucha velocidad.

Pero por otro lado, también presenta algunos fallos e incoherencias. VileRAT, la carga útil final de la cadena de herramientas, tiene un tamaño de más de 10 MB. El grupo utiliza vectores de infección sencillos, muchas pautas de comunicación sospechosas, ejecuciones de procesos o de despliegues de archivos ruidosas y fáciles de identificar, así como prácticas de desarrollo poco rigurosas que dejan errores que requieren frecuentes actualizaciones de los implantes. Por estas razones, una solución eficaz para endpoints podrá detectar y bloquear la mayoría de las actividades maliciosas relacionadas con VileRAT.

Utilizando solo los datos que pudimos verificar con nuestra propia telemetría, identificamos 10 organizaciones afectadas o atacadas por DeathStalker desde 2020: en Bulgaria, Chipre, Alemania, las Granadinas, Kuwait, Malta, Emiratos Árabes Unidos y la Federación de Rusia.

No sabemos cuál es el objetivo prioritario de DeathStalker al apuntar a estas organizaciones: podría ser la diligencia debida, la recuperación de activos, la recopilación de información en el contexto de litigios o casos de arbitraje, la ayuda a sus clientes para eludir las sanciones y/o el espionaje de los clientes de los objetivos. Sin embargo, no parece que se trate de un beneficio económico directo.

El clúster GoldDragon de Kimsuky y sus operaciones C2

Kimsuky es un prolífico y activo actor de amenazas que apunta sobre todo a entidades relacionadas con Corea del Norte. Al igual que otros adversarios sofisticados, este grupo actualiza sus herramientas con frecuencia. Hace poco tuvimos la oportunidad de investigar cómo el actor de la amenaza configura su clúster GoldDragon y qué tipo de trucos utiliza para confirmar y validar a sus víctimas. El grupo Kimsuky configuró servidores C2 de varias etapas en diversos servicios de alojamiento comercial ubicados en todo el mundo.

Los ataques se producen en varias etapas. En primer lugar, el actor de la amenaza envía un correo electrónico de spear-phishing a la víctima potencial con un señuelo para descargar documentos adicionales. Si la víctima hace clic en el enlace, se establece una conexión con el servidor C2 de la primera etapa, con una dirección de correo electrónico como parámetro. La primera etapa del servidor C2 verifica que el parámetro de la dirección de correo electrónico entrante es uno de los esperados y envía el documento malicioso si está en la lista de objetivos. El script de la primera etapa también reenvía la dirección IP de la víctima al servidor de la siguiente etapa. Cuando se abre el documento obtenido, se conecta al segundo servidor C2. El script correspondiente en el segundo servidor C2 comprueba la dirección IP reenviada desde el servidor de la primera etapa, para verificar que se trata de una petición esperada remitida por la misma víctima. Utilizando este esquema de validación de IP, el actor verifica si la solicitud entrante pertenece o no a la víctima. Además, el operador hace uso de varios otros procesos para entregar con cautela la siguiente carga útil. En el segundo servidor C2, otro script C2 comprueba el tipo de sistema operativo y las cadenas de agente de usuario predefinidas, para filtrar las peticiones de los investigadores de seguridad o los sistemas de análisis automático.

En base al análisis del contenido del documento que se usa como señuelo, deducimos que esta operación está dirigida a personas o entidades relacionadas con actividades políticas o diplomáticas. Sabemos que a lo largo del tiempo los políticos, diplomáticos, periodistas, profesores y desertores norcoreanos han sido los principales objetivos del grupo Kimsuky. Los nombres de las direcciones de correo electrónico de los scripts C2 ayudan a confirmar esta hipótesis.

Nuestra investigación destaca que Kimsuky presta especial atención a la validación de sus víctimas y a la entrega de las cargas útiles de la siguiente fase, a la vez que toma medidas para dificultar el análisis.

Ataques selectivos a empresas industriales

En agosto, los expertos del CERT de Kaspersky ICS informaron de una oleada de ataques selectivos lanzados contra empresas del complejo industrial militar e instituciones públicas de Bielorrusia, Rusia, Ucrania y Afganistán. Los ataques, que habían tenido lugar a principios de este año, afectaron a plantas industriales, oficinas de diseño e institutos de investigación, agencias gubernamentales, ministerios y departamentos. Logramos identificar más de una docena de objetivos. Observamos notables coincidencias en las TTP (Tácticas, Técnicas y Procedimientos) con el actor de la amenaza TA428.

Los atacantes lograron irrumpir en la red de la empresa utilizando correos electrónicos de phishing que habían sido elaborados con sumo cuidado y atención al detalle. Parte de la información que contenían no es de acceso público, lo que indica que los atacantes llevaron a cabo un reconocimiento previo: quizá utilizaron información que habían obtenido en ataques anteriores contra la organización objetivo u otras asociadas con ésta. Los documentos de Microsoft Word adjuntos a los correos electrónicos de phishing contenían un código malicioso que explota la vulnerabilidad CVE-2017-11882, que permite al atacante ejecutar código arbitrario -en este caso, el módulo principal del backdoor PortDoor- sin ninguna acción adicional del usuario.

Los atacantes utilizaron cinco puertas traseras diferentes al mismo tiempo, suponemos que para lograr redundancia. Éstas proporcionan una amplia funcionalidad para controlar los sistemas infectados y recopilar datos confidenciales. Tras conseguir el acceso inicial, los atacantes intentan extenderlo a otras computadoras de la red. Una vez que los atacantes obtienen privilegios de administrador de dominio, buscan y exfiltran datos sensibles a sus servidores alojados en diferentes países. Estos servidores también se utilizan como servidores C2 de la primera etapa. Los atacantes comprimen los archivos robados en archivos ZIP cifrados y protegidos por contraseña. Tras recibir los datos, los servidores C2 de la primera fase envían los archivos a un servidor de la segunda fase situado en China.

Otros programas maliciosos

Prilex: el irritante y costoso complejo de tarjetas de crédito

Prilex, activo desde 2014, es un conocido actor de amenazas, cuyo objetivo son los cajeros automáticos y los terminales de punto de venta (TPV). En 2016, el grupo comenzó a centrar todas sus actividades en los sistemas PoS. Desde entonces, ha mejorado mucho su malware: desarrolla amenazas complejas y peligrosas para la cadena de pagos. Prilex está ahora llevando a cabo los llamados ataques “GHOST”, es decir, transacciones fraudulentas que utilizan criptogramas, generados por la tarjeta de la víctima durante el anterior proceso de pago en una tienda.

El grupo distribuye su malware mediante ingeniería social. Los ciberdelincuentes llaman a la víctima elegida y le dicen que un técnico debe actualizar su software PoS. Después, un falso técnico va a la empresa objetivo en persona e infecta las máquinas. También pueden convencer al objetivo de instalar AnyDesk y utilizarlo para instalar el malware de forma remota.

Antes de atacar a las víctimas, los ciberdelincuentes realizan un primer escrutinio de la máquina para comprobar el número de transacciones que ya se han realizado y decidir si vale la pena atacar ese objetivo. Si es así, el malware captura cualquier transacción en curso y modifica su contenido para poder adueñarse de la información de la tarjeta. Después, guarda todos los datos que consiguió de la tarjeta en un archivo cifrado, y lo envía al servidor de los atacantes, lo que les permite realizar transacciones a través de un dispositivo PoS fraudulento registrado a nombre de una empresa falsa.

Habiendo atacado un sistema PoS, los ciberdelincuentes obtienen los datos de docenas o incluso cientos de tarjetas cada día. Esto representa especial peligro si las máquinas infectadas se encuentran en centros comerciales populares de ciudades con muchos habitantes, donde el flujo diario de clientes puede alcanzar los miles de personas.

En nuestra reciente investigación, descubrimos que el grupo Prilex controla el ciclo de vida de desarrollo de su malware mediante Subversion, instrumento utilizado por los equipos de desarrollo profesionales. Es más, existe un supuesto sitio web oficial de Prilex que vende sus kits de malware como Malware-as-a-Service (MaaS) a otros ciberdelincuentes. Antes, Prilex había vendido varias versiones de su malware en la red oscura. Por ejemplo, en 2019 un banco alemán perdió más de 1,5 millones de euros en un ataque similar del malware Prilex. El desarrollo de su operación MasS significa que el malware PoS, muy sofisticado y peligroso, podría extenderse a muchos países, y el riesgo de perder millones de dólares aumentaría para las empresas de todo el mundo.

También descubrimos sitios web y chats de Telegram donde otros ciberdelincuentes venden el malware Prilex. Haciéndose pasar por el propio grupo Prilex, ofrecen las últimas versiones del malware PoS por un precio de entre 3500 y 13 000 dólares. No estamos seguros de quién es el propietario real de estos sitios web, ya que podrían ser imitaciones.

Luna y Black Basta: nuevo ransomware para Windows, Linux y ESXi

Los grupos de ransomware han estado aumentando la cantidad de ataques no solo contra las computadoras con Windows, sino también contra los dispositivos Linux y las máquinas virtuales ESXi. Un ejemplo es BlackCat, la banda que destacamos a principios de este año y que distribuye malware escrito en el lenguaje multiplataforma Rust. Hace poco también analizamos otras dos familias de malware que proporcionan una funcionalidad similar: Black Basta y Luna.

Black Basta, descubierto en febrero, existe en versiones para Windows y para Linux; esta última apunta sobre todo a imágenes de máquinas virtuales ESXi. Una de las principales características de la versión para Windows es que arranca el sistema en modo seguro antes de cifrar los datos: esto permite que el malware burle la detección de las soluciones de seguridad, muchas de las cuales no funcionan en modo seguro.

En el momento en que publicamos nuestro informe, los operadores de Black Basta habían dado a conocer información sobre 40 víctimas, entre las que se encontraban empresas de fabricación y electrónica, contratistas y otras, situadas en Estados Unidos, Australia, Europa, Asia y América Latina.

Luna, el malware descubierto en junio, también está escrito en Rust y es capaz de cifrar tanto dispositivos Windows como Linux, así como imágenes de máquinas virtuales ESXi. En un anuncio en la web oscura, los ciberdelincuentes afirman que sólo cooperan con clientes de habla rusa. Esto significa que los más probable es que los objetivos que interesan a los atacantes se encuentren fuera de la antigua Unión Soviética. El hecho de que la nota de rescate incrustada en el código del ransomware —aunque con errores— esté escrita en inglés, también confirma esta suposición.

Paquetes maliciosos en repositorios de código en línea

En julio, informamos de una campaña maliciosa que denominamos LofyLife. Utilizando nuestro sistema automatizado interno para monitorear los repositorios de código abierto, nuestros investigadores identificaron cuatro paquetes maliciosos que propagaban malware Volt Stealer y Lofy Stealer en el repositorio npm.

Los paquetes maliciosos identificados parecían utilizarse para tareas ordinarias como formatear títulos o usar ciertas funciones de juego. El paquete “formatting headlines” estaba en portugués brasileño con el hashtag “#brazil”, lo que sugiere que los atacantes buscaban atacar a personas radicadas en Brasil. Otros paquetes estaban en inglés, así que podrían estar dirigidos a usuarios de otros países.

Los paquetes contenían un código malicioso JavaScript y Python escrito con un altísimo grado de ofuscación. Esto hizo que fuera más difícil analizarlos cuando se subían al repositorio. La carga útil maliciosa consistía en un malware escrito en Python denominado Volt Stealer (y un script malicioso de código abierto) y un malware de JavaScript denominado Lofy Stealer. Volt Stealer se utilizaba para robar tokens de Discord de las máquinas infectadas, junto con la dirección IP de la víctima, y subirlos a través de HTTP. Lofy Stealer infecta los archivos del cliente de Discord y monitorea las acciones de la víctima: detecta cuando se conecta, cambia el correo electrónico o la contraseña registrada, activa o desactiva la autenticación multifactor y añade nuevos métodos de pago (en cuyo caso el malware roba los datos completos de la tarjeta de crédito). Después, sube la información recogida a un equipo remoto.

El repositorio npm es un entorno de código abierto para que los desarrolladores de JavaScript compartan y reutilicen código. Se puede usar para construir diversas aplicaciones web. Como tal, representa una importante cadena de suministro que los atacantes pueden explotar para hacer llegar malware a muchas personas. No es la primera vez que vemos un paquete npm empozoñado de esta manera.

Pero npm no es el único repositorio de código que ha estado sufriendo ataques. En agosto, Check Point publicó un informe sobre 10 paquetes maliciosos de Python en Python Package Index (PyPI), el repositorio de Python más popular entre los desarrolladores de software. Los paquetes maliciosos pretendían robar los datos personales y las credenciales de los desarrolladores. Al seguir los pasos de esta investigación, descubrimos otros dos paquetes maliciosos de Python en la PyPI que se hacían pasar por uno de los paquetes de código abierto más populares, llamado “requests“.

El atacante utilizó una descripción del paquete legítimo “requests” para engañar a las víctimas y hacerles instalar uno malicioso. Además, allí se incluían estadísticas falsas y la descripción del proyecto hacía referencia a las páginas web del paquete original de “requests”, así como al correo electrónico del autor. Todas las menciones del nombre del paquete legítimo fueron sustituidas por el nombre del malicioso.

Ciberamenazas que acechan a los jugadores

La industria del juego es enorme y sigue creciendo. Atrae a un público de más de 3000 millones de personas en todo el mundo, lo que supone un enorme grupo de víctimas potenciales para los ciberdelincuentes que tienen como objetivo este sector. Los ciberdelincuentes hacen un amplio uso de trucos de ingeniería social para inducir a las víctimas potenciales a que instalen malware: prometen una versión para Android de un juego que no está en Google Play, la posibilidad de jugar juegos gratis, el acceso a trucos de juegos, etc.

Hace poco publicamos nuestro informe sobre las amenazas relacionadas con los juegos en 2021-22. Estos son algunos de los datos principales:

- Desde principios de año y hasta junio de 2022, Kaspersky bloqueó programas maliciosos y no deseados relacionados con juegos en los equipos de 384 224 personas, con 91 984 archivos distribuidos bajo la apariencia de 28 juegos.

- Los cinco principales juegos de PC utilizados como cebo en estos ataques fueron Minecraft, Roblox, Need for Speed, Grand Theft Auto y Call of Duty.

- Los cinco juegos móviles más utilizados como cebo para atraer a los jugadores fueron Minecraft, Roblox, Grand Theft Auto, PUBG y FIFA.

- El malware y el software no deseado que se distribuye como programas para hacer trampa en los juegos destacan como una amenaza particular para la seguridad de los jugadores. De enero a junio de 2022. Detectamos 3154 archivos únicos de este tipo que afectan a 13 689 personas.

- Los criptomineros suponen una amenaza cada vez mayor y Far Cry, Roblox, Minecraft, Valorant y FIFA encabezan la lista de juegos y series de juegos que los ciberdelincuentes utilizan como cebo para difundir este tipo de amenazas.

Entre las principales amenazas está RedLine, a la que hemos dedicado una investigación aparte. Los atacantes distribuyen este troyano ladrón de contraseñas bajo la apariencia de trampas para juegos, en un intento de robar cuentas, números de tarjetas, criptocarteras y más. Publican vídeos en YouTube sobre cómo utilizar sus trampas en juegos online populares como Rust, FIFA 22, DayZ y otros. Los vídeos invitan a seguir un enlace en la descripción para descargar y ejecutar un archivo autoextraíble.

El troyano, una vez instalado, roba las contraseñas de las cuentas, los datos de las tarjetas de crédito, las cookies de sesión y mucho más. RedLine también es capaz de ejecutar comandos en la computadora y descargar e instalar otros programas en la máquina infectada.

RedLine también viene con un minero de criptomonedas. Para los ciberdelincuentes, las computadoras para juegos son un objetivo lógico, ya que suelen tener GPU potentes, útiles para la minería de criptomonedas.

Además de perder datos confidenciales, está en juego la reputación del jugador. RedLine descarga del servidor C2 los mismos videos que infectaron al jugador y los publica en el canal de YouTube de la víctima. De este modo, se convierten en el medio por el que se infectan otros jugadores.

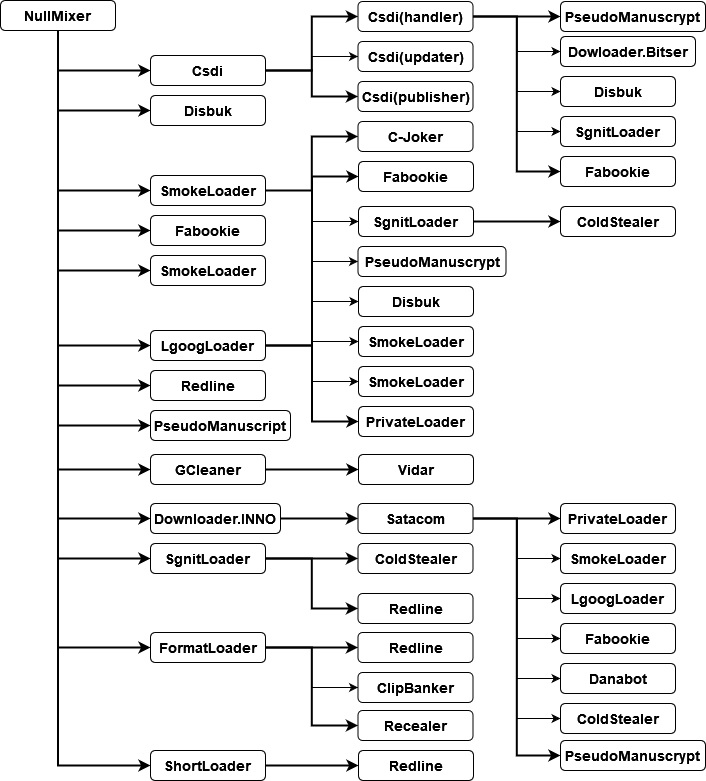

NullMixer: montones de troyanos en un solo dropper

Intentar ahorrar dinero utilizando software sin licencia puede salir caro: un solo archivo descargado de una fuente poco fiable puede poner en peligro todo un sistema informático. En septiembre, publicamos nuestro análisis de NullMixer, un troyano dropper diseñado para instalar una amplia variedad de familias de malware.

NullMixer se propaga a través de sitios web maliciosos a los que se puede acceder mediante motores de búsqueda estándar. A menudo, los sitios web alojan “cracks”, “keygens” y activadores para descargar software de forma ilegal: fingen ser legítimos, pero en realidad contienen un dropper de malware. Asimismo, se mantienen en los primeros puestos de los resultados de los motores de búsqueda mediante el SEO (Search Engine Optimization).

Cuando alguien intenta descargar un software de uno de estos sitios, lo redirige varias veces, hasta que termina en una página que contiene instrucciones de descarga y un malware archivado protegido por contraseña que se hace pasar por el software deseado. Cuando la víctima extrae y ejecuta el archivo, el malware instala una serie de archivos maliciosos en la máquina comprometida. Entre las familias de malware que se introducen en la computadora se encuentran SmokeLoader/Smoke, LgoogLoader, Disbuk, RedLine (descrito más arriba), Fabookie y ColdStealer, que son puertas traseras, programas espía, bancarios, ladrones de credenciales, droppers y más.

Tras lanzar todos los archivos descargados, el iniciador de NullMixer informa al C2 que la instalación ha tenido éxito. Los archivos descargados son entonces abandonados a su suerte.

Desde principios de año, hemos bloqueado los intentos de infección de más de 47 778 personas en todo el mundo. Entre los países más afectados están Brasil, India, Rusia, Italia, Alemania, Francia, Egipto, Turquía y Estados Unidos.

Muchas de las familias de malware abandonadas por NullMixer son descargadores, lo que sugiere que las infecciones no se limitarán a las familias de malware descritas en nuestro informe. Muchas de las otras familias de malware mencionadas aquí son stealers, y las credenciales que roban pueden utilizarse para lanzar otros ataques dentro de una red local.

Peligros en el navegador

Las extensiones del navegador son muy útiles: para bloquear anuncios, llevar una lista de tareas, revisar la ortografía, traducir textos y mucho más. Y son populares: Chrome, Safari, Mozilla y otros navegadores tienen sus propias tiendas online que distribuyen miles de extensiones, y los complementos más populares llegan a más de 10 millones de personas. Sin embargo, las extensiones no siempre son seguras, y hasta complementos a primera vista inocentes pueden representar un riesgo real.

Los complementos maliciosos y no deseados se promocionan como útiles, y a menudo tienen funciones legítimas implementadas junto con las maliciosas. Algunos se hacen pasar por extensiones legítimas populares. A menudo, estos complementos se distribuyen a través de los mercados oficiales. En 2020, Google eliminó de su Chrome Web Store 106 extensiones de navegador, todas ellas utilizadas para desviar datos confidenciales de los usuarios, como cookies y contraseñas, e incluso realizar capturas de pantalla. Estas extensiones se descargaron 32 millones de veces.

Siempre es bueno comprobar los permisos que solicita una extensión antes de instalarla, y si pide permiso para hacer cosas que no parezcan apropiadas, no la instale. Por ejemplo, si una calculadora para navegador pide acceso a la geolocalización o al historial de navegación, es preferible evitar riesgos. Sin embargo, no siempre es fácil determinarlo. A menudo, la descripción es tan vaga que es imposible saber con exactitud el grado de seguridad de una extensión. Las extensiones básicas suelen pedir el permiso para “leer y cambiar todos sus datos en los sitios web que visita”. Puede que verdad lo necesiten para funcionar bien, pero este permiso da amplios poderes a la extensión.

Y a es que a aunque no sean maliciosos, pueden ser peligrosos. Muchos recogen cantidades masivas de datos de las páginas web que la gente visita. Para ganar más dinero, algunos desarrolladores pueden cederlos a terceros o venderlos a anunciantes. Si esos datos no se anonimizan como es debido, la información sobre los sitios web que visitan los usuarios y lo que hacen en ellos podría quedar expuesta a terceros.

Los desarrolladores de extensiones también pueden enviar actualizaciones sin necesidad de que la persona que las instaló haga alguna acción para aprobarlas. Incluso una extensión legítima podría ser usada más adelante para instalar malware.

No hace mucho publicamos un resumen de los tipos de amenazas que fingen ser extensiones útiles de los navegadores web, junto con estadísticas sobre los ataques, utilizando datos de Kaspersky Security Network (KSN), para el período comprendido entre enero de 2020 y junio de 2022.

En el primer semestre de este año, 1 311 557 personas intentaron descargar extensiones maliciosas o no deseadas al menos una vez, con un 70 % más de afectados por la misma amenaza en todo el año pasado.

Desde enero hasta junio de 2022, el adware que se oculta en las extensiones para navegador afectó a más de 4,3 millones de personas, lo que se aproxima al 70 % por ciento del total de personas afectadas por complementos maliciosos y no deseados.

La amenaza más común en la primera mitad de 2022 fue la familia de extensiones de adware WebSearch, capaz de recopilar y analizar consultas de búsqueda y remitir a la gente a enlaces de afiliados.

Desarrollo de las amenazas informáticas en el tercer trimestre de 2022