El servicio Managed Detection and Response (MDR) de Kaspersky monitorea y detecta amenazas las 24 horas del día, utilizando las tecnologías y experiencia de Kaspersky. El informe anual de sistemas MDR presenta los puntos de vista de varios expertos, y se basa en el análisis de los incidentes detectados por el equipo SOC de Kaspersky. Pone sobre la mesa las tácticas, técnicas y herramientas más usadas por los atacantes, así como las características de los incidentes identificados y su distribución por regiones y sectores industriales entre los clientes de MDR.

Este informe responde a preguntas clave, entre ellas:

- ¿Quiénes son los posibles atacantes?

- ¿Qué métodos están utilizando en la actualidad?

- ¿Cómo se pueden detectar sus actividades con eficacia?

Estadísticas de incidentes de seguridad en 2024

En 2024, la infraestructura MDR recibió y procesó un promedio de 15 000 eventos de telemetría por host cada día, y generó alertas de seguridad como respuesta. Alrededor de 26% de estas alertas fueron procesadas por algoritmos de aprendizaje automático, y el equipo SOC analizó el resto. En promedio, se detectaron más de dos incidentes de alta gravedad cada día. A través del portal de MDR, se informó a los clientes de MDR sobre todos los incidentes identificados.

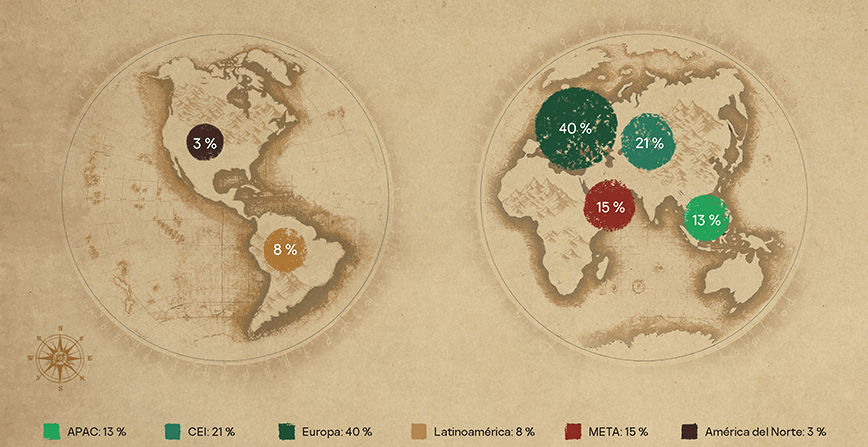

Ubicación de los clientes de Kaspersky MDR

Los clientes de Kaspersky MDR están distribuidos por todo el mundo, lo que nos brinda una visión integral y objetiva de los comportamientos y tácticas de ataque en cada región. La mayor concentración de clientes se encuentra en Europa, la Comunidad de Estados Independientes y las regiones META.

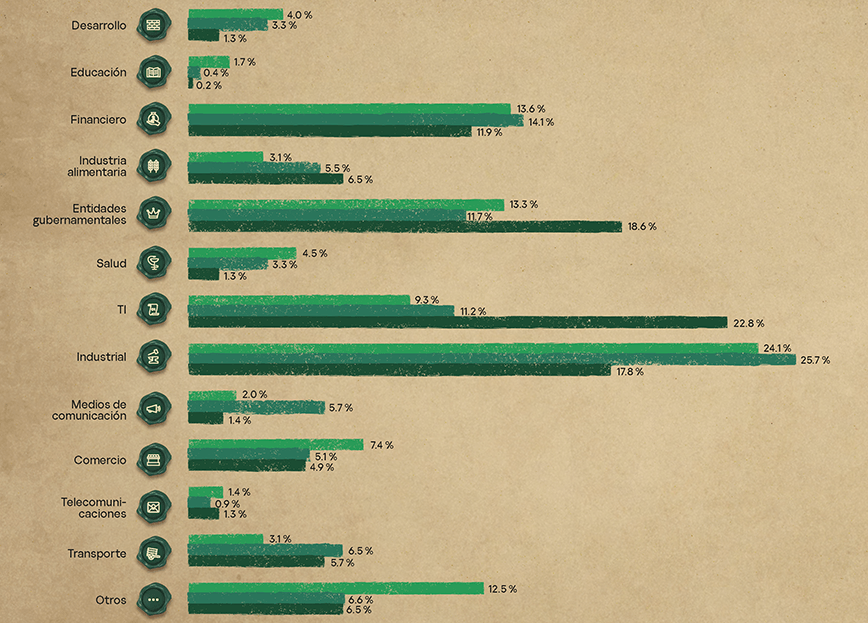

Distribución de incidentes por industria

En 2024, el equipo de MDR observó el mayor número de incidentes en los sectores industrial (25.7%), financiero (14.1%) y gubernamental (11.7%). Sin embargo, si consideramos solo los incidentes de alta gravedad, la distribución es algo diferente: 22.8% en TI, 18.3% en el sector gubernamental, 17.8% en el industrial y 11.9% en el financiero.

Observaciones y recomendaciones generales

En 2024, observamos las siguientes tendencias en los incidentes detectados por nuestro equipo SOC:

- Los incidentes de alta gravedad disminuyeron, pero su complejidad aumentó. El número de incidentes de alta gravedad disminuyó en un 34% en comparación con 2023. Sin embargo, el tiempo promedio necesario para investigar y reportar estos incidentes subió un 48%, lo que indica un aumento en la complejidad promedio de los ataques. Además, la mayoría de las reglas de detección activadas y los IoA provinieron de herramientas XDR especializadas. Esto era diferente en años anteriores, cuando la detección basada en registros del sistema operativo jugaba un papel importante. Considerando esta tendencia, las herramientas especializadas como XDR son esenciales para detectar e investigar con eficacia las amenazas modernas.

- Los ataques selectivos lanzados por humanos están aumentando. Los ataques selectivos lanzados por humanos representaron el 43% de los incidentes de alta gravedad, lo que representa un 74% más que en 2023 y un 43% más que en 2022. A pesar de los avances en las herramientas de detección automatizada, los atacantes más motivados siguen encontrando formas de eludirlas. Para contrarrestar tales amenazas, las soluciones impulsadas por humanos como Managed Detection and Response adquieren importancia crítica. Para las organizaciones con equipos internos de operaciones de seguridad, los procesos y tecnologías deben estar bien preparados para gestionar el panorama actual de amenazas. Los servicios de consultoría SOC integrales pueden ayudar a lograr este objetivo.

- Si los atacantes logran abrir una brecha de seguridad, a menudo regresan para volver a explotarla. Numerosas estadísticas muestran que los atacantes suelen volver después de un ataque exitoso. Esto resulta evidente en el sector gubernamental, donde los atacantes buscan afianzarse en el sistema a largo plazo con fines de espionaje. En estos casos, combinar un SOC interno con XDR o subcontratar un servicio MDR que realice evaluaciones de riesgos periódicas ayuda a detectar e investigar incidentes que se podrían estar pasando por alto.

- Las técnicas denominadas “Living off the Land” siguen siendo comunes. Los atacantes a menudo utilizan métodos Living off the Land (LotL) en infraestructuras que no tienen controles adecuados de configuración del sistema. Un gran número de incidentes está relacionado con cambios no autorizados, como agregar cuentas a grupos privilegiados o debilitar configuraciones seguras. Para minimizar los falsos positivos en estos casos, son cruciales la gestión efectiva de la configuración y los procedimientos formales para implementar cambios y administrar el acceso.

- La ejecución por parte del usuario y el phishing mantienen su lugar entre las amenazas principales. La ejecución por parte del usuario (User Execution) y las técnicas de phishing volvieron a estar entre las tres principales amenazas, y casi el 5% de los incidentes de alta gravedad involucraron el uso exitoso de ingeniería social. Los usuarios siguen siendo el eslabón más vulnerable, por lo que el entrenamiento sobre concientización de seguridad es clave en la planificación de la seguridad informática corporativa.

Para profundizar en estas y otras tendencias, descargue el informe completo (PDF).

Managed Detection and Response (MDR) en 2024