Cifras del año

En 2015 detectamos:

- 2 961 727 paquetes de instalación maliciosos;

- 884 774 nuevos programas maliciosos móviles, 3 veces más que en el año anterior;

- 2516 troyanos bancarios móviles.

Tendencias del año

- Hay un número cada vez mayor de aplicaciones maliciosas que el usuario no puede eliminar por sí mismo.

- El uso activo de ventanas phishing que se ubican encima de las aplicaciones legítimas.

- El creciente número de programas extorsionistas (ransomware).

- El uso de privilegios de superusuario para mostrar publicidad agresiva.

- El crecimiento del número de malware para iOS.

Principales métodos de monetización

El malware móvil sigue evolucionando hacia la monetización, ya que los creadores de malware los desarrollan con el fin de obtener dinero de sus víctimas.

El robo de dinero de las cuentas bancarias de los usuarios

Siguen desarrollándose los troyanos móvil dirigidos a los usuarios de cuentas bancarias: en 2015 descubrimos 7030 nuevos troyanos para la banca móvil. Algunos programas maliciosos móviles funcionan junto con troyanos para Windows e interceptan las contraseñas mTAN (contraseñas desechables de autenticación de dos factores), que se utilizan para autorizar transacciones bancarias. Muchos programas móviles utilizados para robar dinero de cuentas bancarias de los usuarios funcionan también de forma independiente.

Algunos programas maliciosos superponen una ventana de phishing a la ventana de la aplicación bancaria legítima en la pantalla del dispositivo, haciéndose pasar por la aplicación. Los ejemplos más notables de este tipo de programas son el troyano Trojan-SMS.AndroidOS.OpFake.cc y los miembros de la familia Trojan-Banker.AndroidOS.Acecard. Una de las modificaciones de OpFake.cc puede superponerse a la interfaz de más de 100 aplicaciones bancarias y financieras legítimas. A su vez, la familia de banqueros móviles Acecard abarca más de 30 aplicaciones bancarias, y también tiene la capacidad de superponerse en cualquier aplicación al recibir un comando desde el servidor de administración.

En el segundo trimestre de 2015 escribimos sobre el programa Trojan-Spy.AndroidOS.SmsThief.fc, cuyo código malicioso se añadió a una aplicación de banca legítima, pero sin afectar en nada a su funcionamiento.

Como resultado, para el usuario es muy difícil detectar este malware por su propia cuenta.

La forma en que los creadores de malware móvil roban dinero se está volviendo cada vez más compleja: ya no se limitan a los troyanos bancarios especializados, cuyo blanco son las aplicaciones de banca.

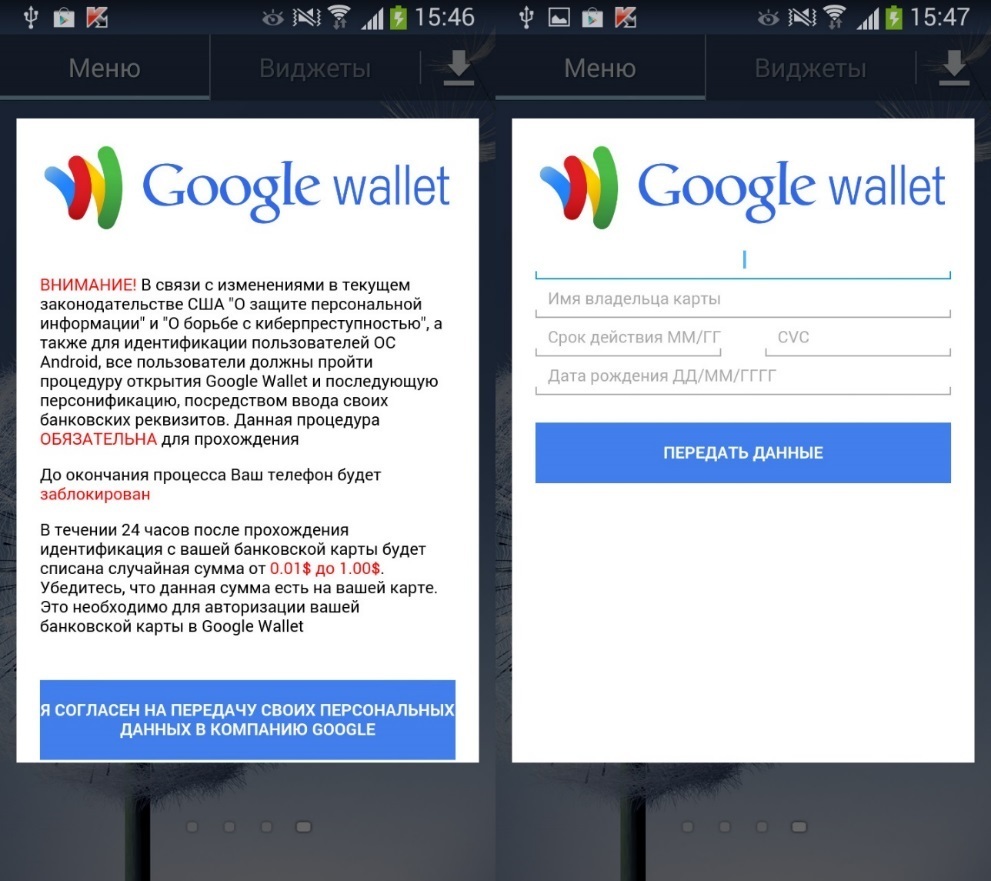

Un ejemplo de tal aplicación es Trojan-SMS.AndroidOS.FakeInst.ep. Este programa malicioso muestra al usuario un mensaje, supuestamente proveniente de Google, que le exige abrir una cuenta de Google Wallet e introducir los datos de su tarjeta de crédito (con el pretexto de la lucha contra la delincuencia informática). La ventana con este mensaje no se puede cerrar hasta que el usuario no haya introducido los datos de su tarjeta bancaria.

Después que el usuario ha introducido los datos requeridos, se los envía a los atacantes, y la ventana se cierra. Y el troyano sigue robando más información sobre el teléfono inteligente y su propietario y la envía a sus dueños.

Mientras sigue la desaceleración del crecimiento del número de troyanos bancarios especializados, aumenta el número total de aplicaciones que pueden robar dinero a los usuarios. Al mismo tiempo, los troyanos bancarios son cada vez más sofisticados y versátiles, tanto que a menudo son capaces de atacar a los usuarios de bancos ubicados en docenas diferentes países. Como resultado, los atacantes no necesitan una gran cantidad de archivos para atacar a clientes de diferentes bancos.

Programas extorsionadores (Ransomware)

En 2015, en comparación con 2014, casi se duplicó el número de familias de troyanos Trojan-Ransom detectados por nuestra compañía. El número de modificaciones detectadas durante el mismo período se multiplicó por 3,5. Esto significa que algunos delincuentes están empezando a robar dinero a los usuarios por medio de troyanos extorsionadores, y los que ya lo hacían, siguen creando activamente nuevas versiones de programas maliciosos. Otro factor importante que habla acerca de la relevancia de esta clase de amenazas, es el número de usuarios atacados: en 2015 esta cifra aumentó en más de 5 veces.

Muy a menudo los troyanos que pertenecen a este tipo bloquean el dispositivo con el pretexto de que el usuario supuestamente ha cometido acciones ilegales y lo extorsionan para que pague dinero para desbloquearlo, de 12 a 100 dólares americanos. El dispositivo bloqueado no puede utilizarse: el usuario siempre sólo ve en la pantalla una ventana abierta que exige el rescate. Algunos troyanos hasta son capaces de anular los diálogos del sistema o apagar el teléfono.

La ventana que abre el troyano Fusob

Al final del año detectamos varios tipos de troyanos Trojan-Downloader, cuya principal función era descargar el troyano extorsionador Trojan-Ransom.AndroidOS.Pletor. La peculiaridad de estos troyanos descargadores es que explotan las vulnerabilidades del sistema para obtener acceso con privilegios de root en el dispositivo e instalar Troyan-Ransom en la carpeta del sistema. Después de hacerlo, el troyano instalado es prácticamente imposible de eliminar.

Envío de SMS a números premium y suscripciones de pago

Los troyanos SMS siguen siendo una amenaza vigente, sobre todo en Rusia. Recordemos que estos programas envían mensajes de pago desde el dispositivo infectado sin que el usuario se dé cuenta. Aunque su participación en el flujo total de amenazas móviles continúa disminuyendo, en términos absolutos el número de troyanos SMS sigue siendo considerable.

Algunos troyanos SMS no se limitan a enviar SMS a números de pago, sino que también que suscriben al usuario a servicios de pago. A lo largo de 2015 hemos seguido el desarrollo de Trojan-SMS.AndroidOS.Podec, que sigue siendo uno de los troyanos maliciosos más populares entre los delincuentes. Este programa malicioso tiene funciones bastante inusuales. La principal forma de obtener beneficios económicos de este troyano son las suscripciones de pago. Tiene la capacidad de pasar por alto el sistema Captcha, y en las últimas modificaciones “ha perdido” la capacidad de enviar SMS, porque sus creadores se han centrado en las suscripciones.

Publicidad agresiva

En 2015 registramos un aumento en el número de programas que utilizan la publicidad como el principal medio de obtención de ingresos. La tendencia del año fueron los troyanos que utilizan el acceso con privilegios de root. Si en el primer trimestre en el ranking del malware móvil más popular había sólo uno de estos troyanos, a finales de 2015 eran más de la mitad en el TOP 20. A pesar de que estos troyanos están diseñados para descargar e instalar aplicaciones de publicidad sin el conocimiento del usuario, también es cierto que pueden traer muchos problemas. Después de su instalación, tratan de obtener privilegios root en el dispositivo e instalar sus componentes en el sistema, para hacer que después sea muy difícil neutralizarlos. Algunos de ellos no desaparecen del teléfono inteligente, incluso después de restablecer los ajustes de fábrica. El resultado de su trabajo en el dispositivo es que el usuario ve un gran número de anuncios molestos. También instalan en el dispositivo, sin que el usuario se dé cuenta, muchos diferentes programas, incluyendo malware. Se sabe de casos en que programas similares se distribuían en el firmware oficial de los dispositivos y también venían pre-instalados en teléfonos nuevos.

Programas maliciosos en las tiendas oficiales

A principios de octubre de 2015, encontramos varios troyanos en la tienda oficial de aplicaciones Google Play Store. Los programas maliciosos robaban las contraseñas de los usuarios de la red social rusa VKontakte. Se trata de Trojan-PSW.AndroidOS.MyVk.a y Trojan-PSW.AndroidOS.Vkezo.a. Un mes más tarde, detectamos una nueva modificación del troyano Vkezo, que también se distribuía a través de Google Play Store. Los atacantes, con una persistencia envidiable, publicaban estos troyanos en la tienda oficial de aplicaciones: durante varios meses los presentaron bajo diferentes nombres diez veces. El número de descargas de muchas versiones de estos troyanos fue de 100 000 a 500 000. Otro troyano, descubierto en Google Play Store fue, Trojan-Downloader.AndroidOS.Leech, cuyo número de descargas osciló entre 100 000 y 500 000.

Malware para iOS

El número de malware para iOS detectado en el año 2015, en comparación con el año 2014, se multiplicó por 2,1.

La reciente aparición de aplicaciones malintencionadas en App Store una vez más puso de manifiesto que, a pesar de la creencia popular, el sistema operativo iOS no es invulnerable al malware. Los atacantes no hackearon App Store, sino que publicaron en Internet una versión maliciosa de Xcode de Apple, un conjunto de herramientas gratuitas con las que los desarrolladores crean aplicaciones para iOS.

Apple difunde de forma oficial Xcode, pero extraoficialmente también lo difunden terceros. Algunos programadores chinos prefieren descargar estas herramientas de desarrollo desde servidores locales. Alguien puso en un servidor web externo en China una versión de Xcode que contenía el código malicioso XcodeGhost. En cualquier aplicación compilada por este Xcode, se integraba código malicioso.

El programa malicioso XcodeGhost infectó decenas de aplicaciones. En un principio se pensó que 39 aplicaciones infectadas evadieron el procedimiento de verificación de Apple y se cargaron con éxito en App Store. La más popular de ellas, WeChat es un programa gratuito de mensajería instantánea, que está instalado en los dispositivos de más de 700 millones de usuarios. Apple retiró las aplicaciones infectadas. Sin embargo, la versión hackeada de Xcode estuvo disponible durante unos seis meses, por lo que el número total de aplicaciones infectadas puede ser mucho mayor, y una de las razones más importantes, porque el código fuente de XcodeGhost fue publicado en Github.

A principios de junio, se detectó un programa malicioso para iPhone – Trojan.IphoneOS.FakeTimer.a. Este troyano, que apunta a los habitantes de Japón, se puede instalar en cualquier iPhone, debido al hecho de que los atacantes utilizaron un certificado de empresa para firmar el troyano. El programa malicioso utiliza phishing para robar dinero. Cabe señalar que desde hace varios años hay una versión similar de este troyano para Android – Trojan.AndroidOS.FakeTimer.a.

Estadística

En 2015 continuó creciendo de forma sustancial el número del malware móvil. Durante 2004-2013, encontramos casi 200 000 muestras de código móvil malicioso. En 2014 detectamos 295 539 nuevos programas maliciosos móviles. Y en 2015 su número ya alcanzó los 884 774. Estas cifras no cuentan toda la historia, ya que a cada muestra de malware le corresponden varios paquetes de instalación: en 2015 registramos 2 961 727 paquetes de instalación de software malicioso.

En total, desde principios de enero de 2015 hasta finales de diciembre de 2015, Kaspersky Lab registró casi 17 millones de ataques de software malicioso móvil, y protegió a 2 634 967 usuarios únicos de dispositivos Android.

Número de ataques neutralizados por los productos Kaspersky Lab

Número de usuarios protegidos por productos de Kaspersky Lab

Geografía de las amenazas móviles

Los ataques de virus móviles fueron registrados en más de 200 países y territorios de todo el mundo.

Geografía de las amenazas informáticas móviles (número de usuarios atacados, 2015)

El número de usuarios atacados depende en gran medida de la cantidad de usuarios en el país. Para hacer una estimación del peligro de infección que representan los programas maliciosos para dispositivos móviles en diferentes países, calculamos el porcentaje de nuestros usuarios que se toparon con aplicaciones maliciosas en 2015.

TOP 10 países por el porcentaje de usuarios atacados por el malware móvil dirigido:

| País | % de usuarios atacados* | |

| 1 | China | 37 |

| 2 | Nigeria | 37 |

| 3 | Siria | 26 |

| 4 | Malasia | 24 |

| 5 | Costa de Marfil | 23 |

| 6 | Vietnam | 22 |

| 7 | Irán | 21 |

| 8 | Rusia | 21 |

| 9 | Indonesia | 19 |

| 10 | Ucrania | 19 |

* En la estadística hemos excluido los países, donde el número de usuarios activos del antivirus móvil de Kaspersky Lab durante el período de referencia fue menor a 25.000.

** Porcentaje de usuarios únicos en el país atacado, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El líder de esta lista es China, donde durante el trimestre el 37% de los usuarios de nuestros productos sufrieron ataques por lo menos una vez. La mayor parte de los ataques a los usuarios de Nigeria la realizaron los troyanos publicitarios que usan privilegios de superusuario, como los troyanos de las familias Ztrorg, Leech, Rootnik, etc., así como los programas publicitarios (adware).

En China, una parte significativa de los ataques los llevan a cabo los troyanos publicitarios. Pero la mayoría de las personas se topan con la familia RiskTool.AndroidOS.SMSreg. El uso descuidado de estos programas puede dar lugar al robo de dinero de la cuenta móvil.

Tipos de malware para móviles

Durante el período del informe, ha crecido rápidamente el número de detecciones de nuevos archivos AdWare y RiskTool. Como consecuencia, su participación en la distribución de las amenazas móviles por clases también se incrementó bastante, del 19,6% y 18,4% al 41,4% y 27,4% respectivamente.

Distribución de las nuevas amenazas móviles por tipos en 2014 y 2015

Durante la distribución de programas publicitarios (Adware) se usan maneras muy primitivas para que el usuario le preste atención a la publicidad: se crean aplicaciones con los símbolos (nombre e icono) de un juego popular o una aplicación útil. Lo que pasa es que hay muchos juegos y aplicaciones populares limpios, por lo que se puede generar una gran cantidad de aplicaciones de publicidad falsas. Cuanto mayor es el uso de falsificaciones, más eficaz es la monetización de clics. Otra forma de difundir AdWare es un módulo de publicidad en una aplicación limpia. Esto lo puede hacer tanto el autor de la aplicación, como aquellos que quieren hacer dinero aprovechándose de la popularidad de la aplicación: cuando se añade un bloque de anuncios sin el conocimiento del creador de la aplicación limpia, los ingresos de la publicidad los recibe el que agregó el módulo, y no el creador de la aplicación. A diferencia de las falsificaciones, en estas aplicaciones compuestas sí existen funciones útiles.

El crecimiento del número de programas AdWare se debe al aumento de la competencia entre sus creadores. Los programas legales que utilizan diferentes programas publicitarios, son a menudo demasiado agresivos. Con cada vez más frecuencia, los módulos publicitarios comienzan a saturar con anuncios el dispositivo del usuario, y al mismo tiempo descargan e inician la instalación de una variedad de nuevas aplicaciones. A veces la presencia de programas de AdWare en un dispositivo hace que sea prácticamente imposible usarlo, ya que el usuario tiene que luchar constantemente con las ventanas de publicidad.

Los programas de tipo RiskTool son muy populares en China. Esto se debe a que en este país tienen gran demanda los pagos de contenido mediante mensajes de texto. Por lo tanto, casi cualquier juego que tenga “compras internas” (por ejemplo, niveles adicionales en el juego), contiene un módulo de pago a través de mensajes de texto. En la mayoría de los casos, el usuario está consciente de los posibles riesgos asociados con dichos pagos, sin embargo, consideramos que es necesario informar a nuestros miembros sobre estos riesgos. Como los juegos son un tipo de contenido bastante popular, el número de tales aplicaciones es bastante grande y está en constante aumento. La principal contribución al aumento en el número de tipos de archivo RiskTool la hicieron los programa de la familia RiskTool.AndroidOS.SMSReg.

Aunque AdWare y RiskTool no causan daño directo a los usuarios, los anuncios intrusivos causan irritación, y los programas RiskTool que están instalados en los dispositivos móviles pueden dar lugar a pérdidas financieras cuando se utilizan sin cuidado y pueden ser utilizados por los hackers.

La proporción de Trojan-SMS en el flujo general de amenazas móviles ha disminuido del 20,5% al 8,7%, es decir, casi 2,4 veces. Sin embargo, en 2015 se encontró un poco más de nuevos archivos Trojan-SMS que en 2014. La actividad de los programas maliciosos de este tipo se redujo drásticamente a mediados de 2014. Esto fue una consecuencia de la introducción por parte de los operadores de telefonía rusos del sistema AOS (Advice-of-Charge), después de lo cual se redujo el número de “programas de afiliados”, que distribuían Trojan-SMS, ya que la mayoría de los troyanos de este tipo apuntaba a Rusia.

TOP 20 de programas maliciosos móviles

En la clasificación de los programas maliciosos, no se incluyen los programas potencialmente no deseados, como RiskTool y los programas publicitarios (Adware).

| Nombre | % del total de usuarios atacados* | |

| 1 | DangerousObject.Multi.Generic | 44,2 |

| 2 | Trojan-SMS.AndroidOS.Podec.a | 11,2 |

| 3 | Trojan-Downloader.AndroidOS.Leech.a | 8 |

| 4 | Trojan.AndroidOS.Ztorg.a | 7,6 |

| 5 | Trojan.AndroidOS.Rootnik.d | 6,9 |

| 6 | Exploit.AndroidOS.Lotoor.be | 6,1 |

| 7 | Trojan-SMS.AndroidOS.Opfake.a | 5,6 |

| 8 | Trojan-Spy.AndroidOS.Agent.el | 4 |

| 9 | Trojan.AndroidOS.Guerrilla.a | 3,7 |

| 10 | Trojan.AndroidOS.Mobtes.b | 3,6 |

| 11 | Trojan-Dropper.AndroidOS.Gorpo.a | 3,6 |

| 12 | Trojan.AndroidOS.Rootnik.a | 3,5 |

| 13 | Trojan.AndroidOS.Fadeb.a | 3,2 |

| 14 | Trojan.AndroidOS.Ztorg.pac | 2,8 |

| 15 | Backdoor.AndroidOS.Obad.f | 2,7 |

| 16 | Backdoor.AndroidOS.Ztorg.c | 2,2 |

| 17 | Exploit.AndroidOS.Lotoor.a | 2,2 |

| 18 | Backdoor.AndroidOS.Ztorg.a | 2,0 |

| 19 | Trojan-Ransom.AndroidOS.Small.o | 1,9 |

| 20 | Trojan.AndroidOS.Guerrilla.b | 1,8 |

*Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados.

El primer lugar lo ocupa el veredicto DangerousObject.Multi.Generic (39,70%), que se asigna al malware detectado mediante el uso de tecnologías en la nube. Estas tecnologías se activan cuando en las bases antivirus todavía no existen ni firmas, ni heurísticas que detecten el programa malicioso, pero la compañía antivirus ya tiene información sobre el objeto “en la nube”. En esencia, así se detectan los programas maliciosos más nuevos.

Trojan-SMS.AndroidOS.Stealer.a, que en 2014 ocupó el primer lugar en el TOP 20, en 2015 sólo ocupa el puesto 28.

Los troyanos, cuyo principal medio de obtención de ingresos es vaciar la cuenta móvil o robar el dinero de las cuentas bancarias de la víctima, ocupan 4 puestos en el TOP 20. Están representados por Trojan-SMS.AndroidOS.Podec.a, Trojan-SMS.AndroidOS.OpFake.a, Trojan.AndroidOS.Mobtes.b y Backdoor. Trojan-SMS.AndroidOS.Podec.aocupó el segundo lugar en la estadística. troyano fue parte del TOP3 de amenazas móviles a todo lo largo de 2015. Hay que recordar que las últimas versiones de este troyano no envían SMS de pago. Ahora, este malware suscribe al usuario a servicios de pago usando el reconocimiento de Captcha. El longevo Trojan-SMS.AndroidOS.OpFake.a (5,6%) está en el séptimo lugar (estaba en el octavo lugar el año pasado en esta misma clasificación), y no ha abandonado el TOP 20 a lo largo de 2015.

Otro troyano – Trojan-Ransom.AndroidOS.Small.o (1,9%) – bloquea el teléfono de la víctima y la extorsiona para desbloquearlo. Este fue el Trojan-Ramson más popular a finales de 2015, y el único de los programas extorsionadores que entró al TOP 20. Apareció por primera vez en el ranking en el tercer trimestre de 2015, en el undécimo lugar. Según los resultados del año, resultó en el puesto 19. El troyano se distribuye principalmente camuflado como un reproductor de vídeo pornográfico y está dirigido a la audiencia de habla rusa.

Más de la mitad de los puestos, 12 de los 20, los ocupan los troyanos, cuya principal forma de obtener beneficios económicos es mostrar publicidad agresiva. Se trata de Trojan-Downloader.AndroidOS.Leech.a, Trojan-Spy.AndroidOS.Agent.el, Trojan-Dropper.AndroidOS.Gorpo.a, Trojan.AndroidOS.Fadeb.a, dos modificaciones de Trojan.AndroidOS.Guerrilla, Trojan.AndroidOS.Rootnik, Trojan.AndroidOS.Ztorg y Backdoor.AndroidOS.Ztorg. A diferencia de los módulos tradicionales de publicidad, estos programas no tienen ninguna funcionalidad útil. Su fin es mostrar al usuario la mayor cantidad de publicidad posible de diversas maneras, entre ellas la instalación de nuevos programas de publicidad. Estos troyanos pueden usar los derechos de superusuario para ocultarse en el directorio del sistema, desde donde será muy difícil eliminarlos. Este tipo de troyanos se podían encontrar antes, principalmente en China. Este año estamos viendo un auge de este tipo de programas: la mayoría de ellos están dirigidos a los usuarios chinos de troyanos, que se han empezado a distribuir de forma activa en todo el mundo. En el código de los troyanos se encuentra con frecuencia la palabra oversea.

Dos lugares más en la estadística los ocuparon las modificaciones de Exploit.AndroidOS.Lotoor. Son exploits usados para obtener privilegios de root local.

Troyanos bancarios móviles

Durante el período que abarca este informe, encontramos 7 030 troyanos para banca móvil, 2,6 veces menos que en 2014, cuando desde enero a diciembre se detectaron 16 586 troyanos bancarios móviles. Vale decir que, aunque el número de nuevos troyanos bancarios móviles detectados disminuyó en comparación con el año 2014, estos programas se han vuelto más hábiles y “perversos”, y los bancos de muchos países del mundo están ahora en el campo de interés de los atacantes. Muchos troyanos bancarios móviles actúan de forma independiente, sin un componente instalado en la computadora, y están dirigidos a los usuarios de decenas de bancos en todo el mundo.

Cantidad de troyanos bancarios móviles en la colección de Kaspersky Lab (2015)

Los troyanos bancarios móviles atacaron por lo menos una vez a 56 194 usuarios durante el año.

Geografía de los bancarios móviles

Está creciendo el número de países atacados: se denunciaron ataques de troyanos bancario móviles en 137 países y territorios del mundo. En 2014 la cifra fue de 90 países.

Geografía de las amenazas a la banca móvil (número de usuarios atacados, 2015)

TOP 10 de países atacados por troyanos bancarios, según el número de usuarios atacados

| País | Número de usuarios atacados | |

| 1 | Rusia | 45690 |

| 2 | Alemania | 1532 |

| 3 | Ucrania | 1206 |

| 4 | EE.UU. | 967 |

| 5 | Kazajistán | 804 |

| 6 | Australia | 614 |

| 7 | Corea del Sur | 527 |

| 8 | Francia | 404 |

| 9 | Bielorrusia | 380 |

| 10 | Polonia | 324 |

Rusia, al igual que el año pasado, ocupa el primer lugar en la estadística. En el TOP 10 de 2015 entraron nuevos países: Corea del Sur, Australia, Francia y Polonia. Abandonaron el TOP 10 de países atacados Lituania, Azerbaiyán, Bulgaria y Uzbekistán.

La popularidad de los troyanos bancarios entre los atacantes en cada país se puede estimar por el porcentaje de usuarios atacados por los troyanos bancarios móviles, del total de los usuarios atacados por el malware móvil.

TOP 10 de países por la cantidad de usuarios atacados por troyanos bancarios móviles, del total de todos los usuarios atacados

| País | % del total de usuarios atacados* | |

| 1 | Corea del Sur | 13,8 |

| 2 | Australia | 8,9 |

| 3 | Rusia | 5,1 |

| 4 | Austria | 3 |

| 5 | Bielorrusia | 1,9 |

| 6 | EE.UU. | 1,8 |

| 7 | Tayikistán | 1,7 |

| 8 | Ucrania | 1,6 |

| 9 | Francia | 1,6 |

| 10 | Uzbekistán | 1,6 |

* Porcentaje de usuarios atacados por troyanos bancarios, del total de usuarios de productos móviles de Kaspersky Lab en el país.

Una parte significativa de los ataques de los bancarios móviles en Corea corresponde a los troyanos de la familia Trojan-Banker.AndroidOS.Wroba. Estos troyanos están destinados al robo de cuentas de los usuarios de banca móvil de los bancos más grandes de Corea, así como al robo de mTAN.

En Australia, el primer puesto por el número de intentos de infección lo ocupa la familia Trojan-Banker.AndroidOS.Acecard. Esta familia es una nueva etapa en el desarrollo de Backdoor.AndroidOS.Torec.a, el primer troyano para Android que detectamos en el comienzo de 2014 y que utiliza la red TOR. Las primeras modificaciones de este malware bancario datan de mediados de 2014. En ese entonces, este troyano se distribuía principalmente en Rusia, y sólo en 2015 empezó a propagarse activamente en Australia. Una de las modificaciones de este troyano, que encontramos en noviembre de 2015, es capaz de superponer su ventana phishing a la interfaz de 24 aplicaciones bancarias. Cinco aplicaciones son para bancos de Australia, cuatro para bancos de Hong Kong, Austria y Nueva Zelanda, tres aplicaciones para bancos de Alemania y Singapur, y una aplicación para PayPal. Además, existe una modificación dirigida a los bancos estadounidenses y rusos.

Las ventanas phishing del troyano Acecard

Recordamos que la funcionalidad de robo del nombre de usuario y contraseña mediante la superposición de una ventana de phishing a la de la aplicación original no es nueva. Por primera vez encontramos esta funcionalidad en el troyano Trojan-SMS.AndroidOS.Svpeng ya en 2013. En el informe del primer trimestre de 2015 escribimos sobre el troyano Trojan-SMS.AndroidOS.OpFake.cc, que atacaba como mínimo a 29 bancos e instituciones financieras. La versión más reciente de este troyano puede atacar a 114 instituciones bancarias y financieras. Su principal objetivo es robar al usuario el nombre de usuario y la contraseña de su cuenta bancaria. También cubre las ventanas y varias de las aplicaciones de correo electrónico más populares.

En Rusia, que ocupa el tercer lugar en este ranking, el malware más popular entre los delincuentes fue Trojan-Banker.AndroidOS.Faketoken y Trojan-Banker.AndroidOS.Marcher Desde abril, hemos visto una fuerte caída en el número de intentos de infectar a usuarios realizados por los representantes de la familia Trojan-Banker.AndroidOS.Marcher En cinco meses, de abril a agosto, el número de ataques realizados por este troyano se ha reducido a una quinta parte. Es posible que en aquel momento los atacantes se estaban preparando para atacar a los usuarios de otros países: hasta septiembre de 2015 esta familia se propagaba casi exclusivamente en Rusia. Pero a partir de septiembre, alrededor del 30% de los ataques de este troyano ocurrieron en Australia, Alemania y Francia.

El mencionado más arriba Trojan-Spy.AndroidOS.SmsThief.fc se propagaba en Rusia. Los delincuentes agregaron su código a una aplicación bancaria legítima, sin afectar su funcionamiento, por lo que se hizo más difícil detectar este troyano.

Trojan-Ransom móviles

En 2015, en comparación con 2014, casi se duplicó el número de familias de troyanos Trojan-Ransom detectados por nuestra compañía. El número de modificaciones detectadas durante el mismo período se multiplicó por 3,5 y alcanzó las 6924 unidades.

Durante el período del informe, los programas extorsionadores móviles atacaron a 94 344 usuarios únicos, que es 5 veces más que el año anterior (18 478). La proporción de usuarios únicos atacados por Trojan-Ransom, entre el total de usuarios atacados por programas maliciosos móviles, aumentó del 1,1% al 3,8% en el año.

Al menos una vez durante el año se registraron ataques de los extorsionadores móviles en 156 países y territorios del mundo.

Geografía de los programas extorsionadores móviles (número de usuarios atacados, 2015)

TOP 10 de países según el número de usuarios atacados por Trojan-Ransom

| País | Número de usuarios atacados | |

| 1 | Rusia | 44951 |

| 2 | Alemania | 15950 |

| 3 | Kazajistán | 8374 |

| 4 | EE.UU. | 5371 |

| 5 | Ucrania | 2850 |

| 6 | Inglaterra | 2878 |

| 7 | Italia | 1313 |

| 8 | España | 1062 |

| 9 | Irán | 866 |

| 10 | India | 757 |

Los países más atacados por los programas extorsionadores son Rusia, Alemania y Kazajstán.

En Rusia y Kazajstán, se propaga con más intensidad la familia de Trojan-Ransom.AndroidOS.Small, en particular, la modificación Trojan-Ransom.AndroidOS.Small.o, que fue la más popular en 2015 entre todos los Trojan-Ransom.

También a lo largo de 2015 siguió siendo popular la familia Trojan-Ransom.AndroidOS.Pletor, el primer cifrador móvil. Lo interesante es que fue creado por el mismo grupo de atacantes que Trojan-Banker.AndroidOS.Acecard.

En Alemania, la más activa en propagarse fue la familia Trojan-Ransom.AndroidOS.Fusob.

Ventanas que abre el troyano Fusob

EE.UU. ocupó el cuarto lugar en la estadística. En este país, la familia más ampliamente utilizada es Trojan-Ransom.AndroidOS.Fusob, pero también una gran cantidad de ataques es responsabilidad de la familia Trojan-Ransom.AndroidOS.Svpeng.

En muchos sentidos, esta estadística depende del número de usuarios en cada país, por lo que es interesante ver otra estadística diferente, la hecha según la proporción de usuarios atacados por Trojan-Ransom, de total de usuarios atacados en el país.

TOP 10 de países según el porcentaje de usuarios atacados por Trojan-Ramsom, entre el total de usuarios atacados

| País | % del total de usuarios atacados* | |

| 1 | Kazajistán | 15,1 |

| 2 | Alemania | 14,5 |

| 3 | EE.UU. | 10,3 |

| 4 | Canadá | 8,9 |

| 5 | Países Bajos | 8,8 |

| 6 | Inglaterra | 8,3 |

| 7 | Suiza | 6,9 |

| 8 | Austria | 6,4 |

| 9 | Ucrania | 5,9 |

| 10 | Australia | 5,5 |

* Porcentaje de usuarios atacados por Trojan-Ransom, de total de usuarios de productos de Kaspersky Lab para usuarios móviles

En esta lista ya no está presente Rusia, país al que corresponde la mayor cantidad de usuarios atacados. Los primeros puestos los ocupan Kazajstán, Alemania y Estados Unidos.

Conclusión

A pesar de que los primeros troyanos publicitarios que utilizan los privilegios de root para sus propios fines aparecieron hace unos años, fue solo en 2015 que empezaron a multiplicarse y propagarse de forma muy activa. Si en el primer trimestre de 2015 en el TOP de amenazas había sólo un troyano de este tipo, a finales del año estos programas eran más de la mitad del TOP 20. Se distribuyen en todas las formas posibles: a través de otros programas publicitarios, a través de las tiendas de aplicaciones, y se encuentran hasta en algunas aplicaciones preinstaladas. Lo más probable es que en 2016, el número de troyanos que usan privilegios de superusuario, siga creciendo.

Hemos registrado casos en que esos troyanos publicitarios se utilizaban para propagar programas maliciosos móviles. Hay muchas razones para creer que los atacantes aumentarán el uso de troyanos de publicidad para infectar los dispositivos móviles de los usuarios con malware.

Remarcamos también que nos encontramos con casos de uso de los privilegios de root por otros tipos de malware, sobre todo por Trojan-Ransom.

En 2016 es alta la probabilidad de que los troyanos del tipo Trojan-Ransom sigan desarrollándose. Pronosticamos el crecimiento de la popularidad de los troyanos extorsionadores entre los atacantes y la ampliación de su geografía.

Otro tipo de troyanos que vamos a seguir vigilando de cerca en 2016 es Trojan-Banker. Ya existe un gran número de troyanos bancarios que no requieren ningún software acompañante instalado en la computadora de la víctima. Este tipo de troyanos actúa por su propia cuenta, y se bastan para infectar el teléfono y robar el dinero del usuario. Estos troyanos son capaces de robar el nombre de usuario y la contraseña de banca móvil, superponiendo su ventana de phishing a la interfaz de las aplicaciones legítimas de banca. Pueden robar los datos de la tarjeta de crédito del usuario mediante las ventanas de phishing. Además, tienen suficiente capacidad para interceptar las comunicaciones del banco con el cliente y así pueden robar mensajes SMS y remitir llamadas entrantes al atacante. En 2016, los troyanos bancarios atacarán a aún más instituciones bancarias, y utilizarán nuevos vectores de propagación y nuevas tecnologías de robo de datos.

A medida que las funciones de los dispositivos móviles y servicios móviles vayan aumentando, crecerá el apetito de los criminales que se aprovechan del malware móvil. Los creadores de virus continuarán desarrollando sus programas para crear nuevas tecnologías y buscar nuevas maneras de distribuir malware móvil. Su principal interés es el dinero de los usuarios. Y no prestar atención a la protección de los dispositivos móviles en tales condiciones será algo muy arriesgado.

Virología informática móvil, 2015