Las fuentes de los datos estadísticos de este informe han sido todas las soluciones de seguridad móvil de Kaspersky Lab, no solo Kaspersky Mobile Antivirus para Android. Por lo tanto, los datos comparativos del año 2018 presentados aquí pueden diferir de los datos publicados en el informe anterior. El motivo del cambio en la metodología de conteo fue la creciente popularidad de varios productos de Kaspersky Lab y su expansión geográfica, lo que hizo posible obtener datos estadísticos confiables. En general, mientras mayor es el número de diferentes productos que utilicemos para calcular las estadísticas, más relevante es el cuadro de amenazas móviles reflejado por los datos recopilados.

Cifras del año

En 2018, los productos y tecnologías de Kaspersky Lab detectaron:

- 5 321 142 paquetes de instalación maliciosos;

- 151 359 nuevos troyanos bancarios móviles;

- 60 176 nuevos troyanos extorsionadores móviles.

Tendencias del año

Los usuarios de dispositivos móviles en 2018 enfrentaron la presión más fuerte de los ciberdelincuentes en todo el tiempo que los venimos observando. A lo largo del año, hemos sido testigos del surgimiento de nuevas tecnologías para infectar dispositivos móviles, por ejemplo, las que utilizaban la técnica secuestro de DNS, y el fortalecimiento de esquemas de distribución comprobados, por ejemplo, a través del spam SMS. Los atacantes prestaron especial atención a los siguientes aspectos:

- la creación de droppers (Trojan-Dropper), cuya tarea principal es evadir la detección,

- los ataques a cuentas bancarias a través de dispositivos móviles,

- las aplicaciones que los ciberdelincuentes pueden utilizar para causar daños (RiskTool),

- las aplicaciones publicitarias (Adware).

En 2018, pudimos descubrir tres campañas móviles de APT cuya tarea principal era espiar a las víctimas, con acciones que incluían la lectura de su correspondencia en las redes sociales. Como parte de este informe, no solo haremos un breve repaso de estas campañas, sino también de todos los principales eventos ocurridos en el mundo de las amenazas móviles durante el año pasado.

Los droppers están ganando popularidad

En los últimos tres años, el uso de troyanos-droppers se ha convertido en el estándar para los ciberdelincuentes involucrados en el malware para dispositivos móviles. La creación y el uso de estas “muñecas rusas” (malware que contiene dentro otro malware) se hace en serie, y son muchos los grupos que las venden y utilizan. Al mismo tiempo, el creador de un dropper puede tener varios clientes involucrados en la creación de troyanos extorsionadores, troyanos bancarios y aplicaciones publicitarias. Éstos utilizan el dropper como un medio para ocultar el código malicioso original, lo que resuelve varias tareas a la vez:

- Contrarresta la detección. El dropper funciona de manera muy efectiva contra la detección que se basa en hashes de archivos, porque cada nueva generación de droppers tiene un hash nuevo, aunque el malware en su interior no haya cambiado un solo byte.

- Le permite obtener cualquier número de archivos únicos. Esto es necesario cuando, por ejemplo, un escritor de virus usa un sitio que contiene una tienda de aplicaciones falsa.

Y a pesar de que los droppers móviles no son un fenómeno nuevo, en el primer trimestre de 2018 vimos un gran aumento en la cantidad de usuarios que fueron atacados por malware empaquetado. Los representantes de la familia Trojan-Dropper.AndroidOS.Piom son los que hicieron la mayor contribución. En el segundo trimestre y los siguientes, el crecimiento continuó, pero se hizo mucho más gradual. No hay duda de que los grupos que existen desde hace mucho tiempo y que aún no usan “muñecas rusas” empezarán a crear droppers para sus propias necesidades en el futuro cercano, o comprarán otros ya hechos. Esta tendencia afectará el cuadro estadístico de las amenazas detectadas: veremos menos familias únicas de malware móvil, su lugar será ocupado por diversos droppers.

Una ola de troyanos bancarios.

El año saliente mostró la cantidad más impresionante de ataques relacionados con troyanos bancarios móviles. A principios de 2018, parecía que este tipo de amenaza se había estabilizado, tanto por la cantidad de muestras únicas descubiertas, como por la cantidad de usuarios atacados. Sin embargo, en el segundo trimestre la situación empeoró radicalmente: el número de troyanos bancarios móviles detectados alcanzó cifras récord, al igual que el número de usuarios atacados. Se desconoce cuál es la causa de un salto tan significativo, pero los principales culpables de la situación actual son los creadores de los troyanos Asacub y Hqwar. Una característica interesante del primero es su larga historia: según nuestros datos, la agrupación detrás de Asacub está activa desde hace más de tres años. Por su parte, Asacub evolucionó de un troyano SMS, que desde el principio contaba con técnicas que impiden su eliminación y aseguran la intercepción de llamadas y SMS entrantes. Posteriormente, los creadores del malware hicieron más compleja su lógica y empezaron su distribución masiva. Para hacerlo, eligieron el mismo vector que al principio: la ingeniería social a través de SMS. En este caso, la fuente de los números de teléfono existentes, a cuyos propietarios se enviaban mensajes de remitentes desconocidos, eran los foros de anuncios populares. Después, se ponía en funcionamiento la técnica de propagación en avalanchas y los dispositivos ya infectados se convertían en distribuidores, ya que Asacub se enviaba a sí mismo a todos los números de la libreta de la víctima.

Pero los troyanos bancarios de 2018 no solo fueron notables por su distribución masiva, sino que los ciberdelincuentes también prestaron mucha atención al aspecto técnico. Así, cada vez es más notable el uso de los Servicios de Accesibilidad en las amenazas bancarias: por una parte, esto es una reacción a las nuevas versiones de Android, que hacen más difícil superponer la ventana de phishing a la ventana de la aplicación bancaria, y por otro lado, el uso de Accesibilidad permite que el troyano se arraigue de tal manera en el dispositivo que el usuario no puede eliminarlo por sí mismo. Además, al utilizar los Servicios de Accesibilidad, un ciberdelincuente puede hacer que una aplicación perfectamente legítima actúe para sus oscuros intereses (por ejemplo, lanzar una aplicación bancaria y realizar una transferencia), todo en el dispositivo de la víctima. También hay técnicas para contrarrestar el análisis dinámico: por ejemplo, el troyano Rotexy comprueba si se está ejecutando en un entorno aislado (sandbox). En general, esto no es nuevo, porque ya hemos visto este tipo de comprobación. Sin embargo, vale la pena señalar que, al usarse en conjunto con la ofuscación, la técnica de contrarrestar el análisis dinámico puede ser eficaz si los creadores de virus intentan colocar el troyano en una tienda de aplicaciones popular. En este caso, tanto el procesamiento estático como el dinámico pueden resultar inútiles. No se puede decir que la detección de entornos aislados sea una práctica común entre los ciberdelincuentes, pero la tendencia es evidente, y nos inclinamos a creer que en el futuro próximo estas comprobaciones serán muy sofisticadas.

Adware y software potencialmente peligroso.

En todos los trimestres de 2018, las aplicaciones móviles de estas dos clases se ubicaron en el TOP 3 por al número de paquetes de instalación instalados. Hay muchas razones para esta situación, sobre todo porque la publicidad y los ataques a los anunciantes son un método de enriquecimiento relativamente seguro para los ciberdelincuentes. Los atacantes no causan daños a los propietarios de dispositivos móviles, excepto en los casos raros en que el dispositivo puede sobrecalentarse y quemarse debido a la actividad de aplicaciones publicitarias con acceso root desplegadas en él. Los que sufren los daños son los anunciantes, que son los que pagan por los clics que los dispositivos móviles infectados hacen en sus banners. Por supuesto, hay aplicaciones de publicidad que hacen que sea casi imposible utilizar un dispositivo infectado. Por ejemplo, la víctima debe hacer clic en una docena de banners antes de poder enviar un SMS. El problema se complica porque, en las etapas iniciales, el usuario no sospecha qué tipo de aplicación ha causado consecuencias tan graves. Puede haber sido una linterna o un juego favorito, porque después de todo, la publicidad se muestra en un momento arbitrario y fuera de la interfaz de la aplicación de medios publicitarios. Y cuando al menos una de esas aplicaciones ya está instalada y en funcionamiento, descarga una docena de aplicaciones similares y el dispositivo se convierte en un zombie publicitario. En el peor de los casos, entre los módulos descargados hay un módulo con un exploit que puede guardarse a sí mismo en el directorio del sistema y en el script de restauración a la configuración de fábrica. Después de eso, la única forma de restaurar el funcionamiento del dispositivo será buscar la versión original del firmware de fábrica y descargarla a través del puerto USB de la computadora.

Por otro lado, quiero mencionar el precio que esto puede implicar. Un clic en un banner cuesta centavos, y este es el motivo clave del flujo interminable de aplicaciones publicitarias únicas: cuantas más aplicaciones creen y distribuyan los ciberdelincuentes, más dinero recibirán. Y para terminar: los módulos de publicidad a menudo se crean sin tener en cuenta la confidencialidad de los datos transmitidos y, por lo tanto, las solicitudes a la infraestructura del anunciante pueden incluir tráfico HTTP sin cifrar y al mismo tiempo contener una descripción completa de la víctima, que puede incluir hasta sus coordenadas geográficas.

La situación con Risktool es ligeramente diferente: la participación de este software ocupó el primer lugar entre todas las amenazas móviles detectadas en 2018. En todo el mundo, ya hace tiempo que se hacen compras a través de mecanismos de compra en la aplicación, ya que el dispositivo está vinculado a una cuenta que, a su vez, está vinculada a una tarjeta bancaria. Todos los procesos son transparentes para el usuario, y es posible cancelar la compra. En aplicaciones del tipo Risktool, también existe la posibilidad de comprar acceso a nuevos niveles en el juego o a la foto con una chica hermosa, pero el pago es un completo misterio para el usuario. En nombre del usuario, la aplicación envía un mensaje SMS a un número especial. Como respuesta llega un mensaje de confirmación que provoca la reacción del RiskTool y la aplicación confirma el pago y muestra el contenido comprado. Pero en realidad, entregar o no el contenido prometido depende de la honradez de los creadores de la aplicación.

Como resultado, tenemos una gran cantidad de Risktool con la que se puede realizar cualquier venta de cualquier contenido, pero cuyo desarrollo no requiere grandes esfuerzos: desde el punto de vista de la implementación técnica, cualquier programador novato puede escribir el código necesario para enviar SMS.

No existen requisitos previos importantes para reducir el flujo de aplicaciones de los tipos Adware y Risktool y lo más probable es que en 2019 estemos ante una situación similar.

El fuerte aumento de los mineros móviles

En 2018, observamos que se quintuplicaron los ataques con troyanos mineros móviles. Este crecimiento puede atribuirse a varios factores:

- los dispositivos móviles están equipados con procesadores gráficos cada vez más potentes, lo que los convierte en un medio más eficiente de extracción de criptomonedas;

- los dispositivos móviles son relativamente fáciles de infectar;

- hay una gran cantidad de dispositivos móviles.

Aunque los troyanos mineros no son los más notables entre todos los tipos de malware móvil, es fácil para el usuario darse cuenta de la carga que crean en el dispositivo. Y tan pronto como este la relacione con una actividad maliciosa, intentará deshacerse de la infección. Como resultado, para compensar la pérdida de víctimas, los ciberdelincuentes implementan nuevas campañas a gran escala y mejoran los mecanismos para contrarrestar la eliminación.

Desde el punto de vista técnico, un minero móvil no se destaca por su sofisticación. Por lo general, el programador toma como base un código de malware multiplataforma (por ejemplo, uno que funciona bien en Linux), los conecta una criptobilletera y se lo integra en una aplicación móvil con una interfaz gráfica mínima. La distribución se produce a través de varios tipos de spam y otros métodos clásicos.

No se puede decir que en 2018 los criptomineros hayan quitado los primeros puestos a los demás programas maliciosos móviles, pero esto no significa que la amenaza sea menos seria. Si el código del minero se escribe sin la debida atención o su autor es demasiado codicioso, el malware puede dañar la batería del dispositivo o, lo que es peor, hacer que se sobrecaliente y deje de funcionar.

Estadísticas

En 2018, encontramos 5 321 142 paquetes de instalación móviles maliciosos, 409 774 menos que el año pasado.

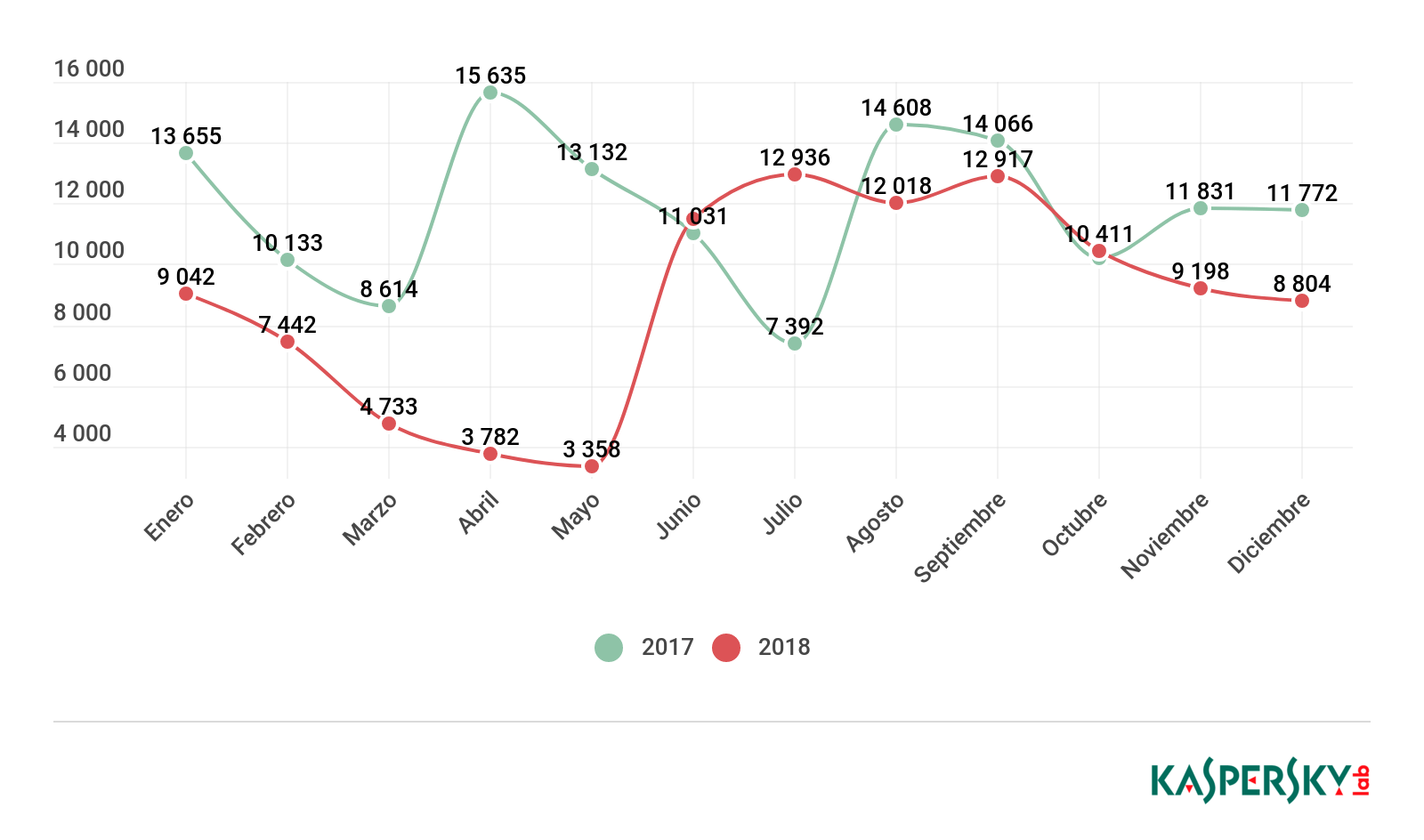

A pesar de la disminución en el número de paquetes de instalación maliciosos encontrados, en 2018 registramos que se duplicó el número de ataques con software móvil malicioso: 116,5 millones (contra 66,4 millones en 2017).

Número de ataques neutralizados por los productos de Kaspersky Lab, 2018

El aumento en el número de usuarios atacados también se mantuvo: desde principios de enero hasta finales de diciembre de 2018, Kaspersky Lab protegió a 9 895 774 usuarios únicos de dispositivos Android, 774 000 más que en 2017.

Número de usuarios atacados, 2018

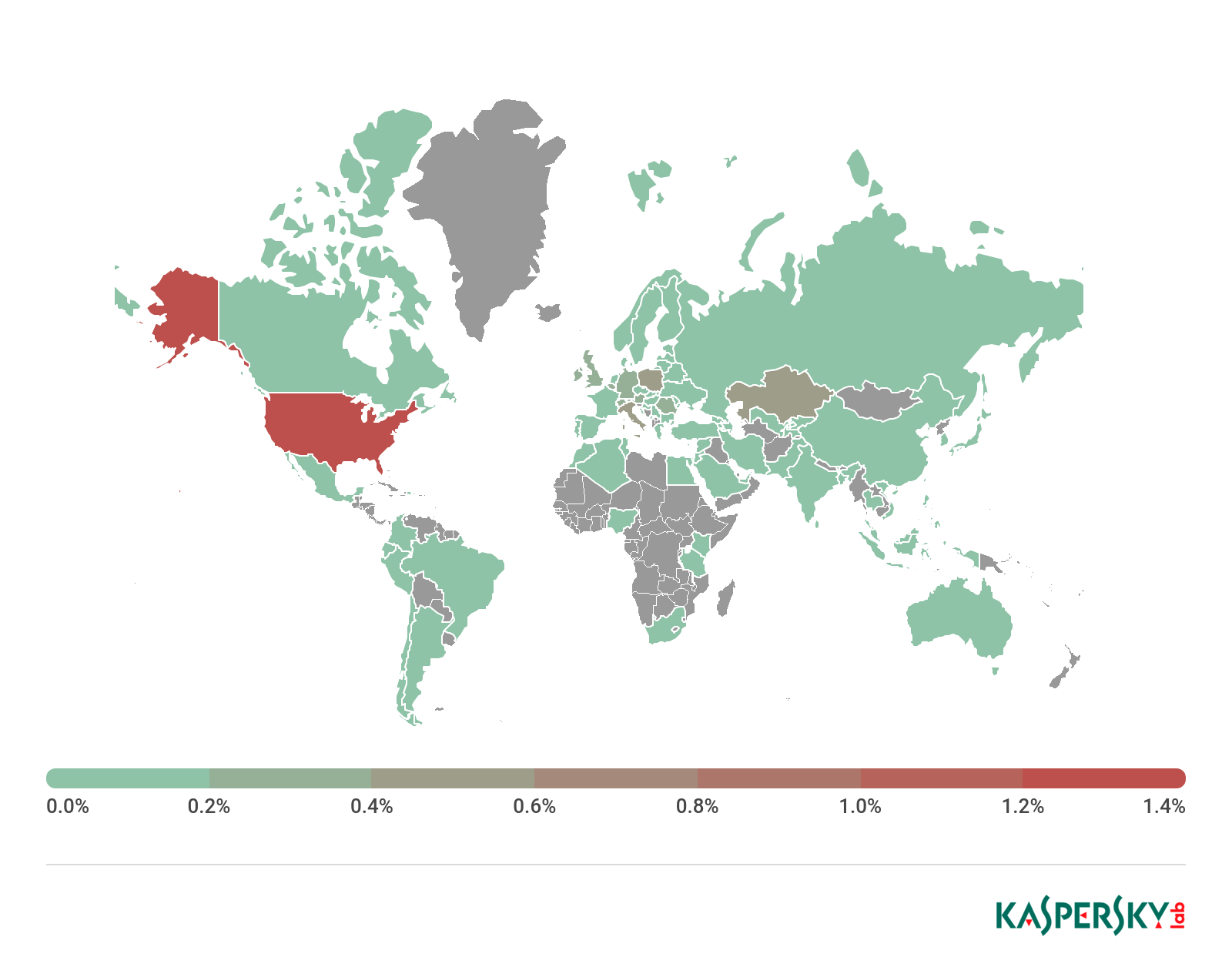

Geografía según la proporción de usuarios atacados, 2018

TOP 10 de países según el porcentaje de usuarios atacados por malware móvil

| País* | %** |

| Irán | 44,24 |

| Bangladesh | 42,98 |

| Nigeria | 37,72 |

| India | 36,08 |

| Argelia | 35,06 |

| Indonesia | 34,84 |

| Pakistán | 32,62 |

| Tanzania | 31,34 |

| Kenia | 29,72 |

| Filipinas | 26,81 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones de protección para dispositivos móviles de Kaspersky Lab durante el periodo analizado fue menor a 25 000.

** El porcentaje de usuarios únicos atacados en el país en relación con todos los usuarios de las soluciones de seguridad móvil de Kaspersky Lab en el país.

Tanto Irán (44,24%) como Bangladesh (42,98%) mantuvieron sus posiciones de liderazgo en el TOP 10, pero el porcentaje de dispositivos infectados disminuyó significativamente en Irán, en 13 puntos porcentuales. Al igual que el año pasado, el malware más difundido en este país fue la familia Trojan.AndroidOS.Hiddapp. En Bangladesh, como en el año pasado, los más comunes fueron los programas de publicidad de la familia Ewind.

Nigeria (37,72%) subió del quinto al tercer puesto en 2017. En este país, los más comunes fueron los programas publicitarios de las familias Ocikq, Agent y MobiDash.

Tipos de malware móvil

Distribución de nuevas amenazas móviles por tipo, 2017 y 2018

En 2018, mejoró la situación con los troyanos extorsionadores móviles (1,12%), cuya proporción entre todas las amenazas detectadas se redujo drásticamente, a saber, en 8,67 puntos porcentuales. Una situación similar se observó con los troyanos-espías (1,07 pp), con una participación que disminuyó en 3,55 pp. Las aplicaciones publicitarias (8,46%) también perdieron terreno en comparación con 2017.

Las cosas fueron diferentes con Trojan-Dropper, porque la proporción de esta amenaza casi se duplicó, al aumentar del 8,63% al 17,21%. Este crecimiento refleja el deseo de los ciberdelincuentes de ocultar una carga útil dentro de la “envoltura” de un dropper móvil: un troyano bancario, un troyano extorsionador, una aplicación de publicidad, etc. Al parecer, esta tendencia continuará en 2019.

Desafortunadamente, la proporción de amenazas financieras representada por los banqueros móviles, como en el caso de Trojan-Dropper, casi se ha duplicado, del 1,54% al 2,84%.

Es sorprendente que los troyanos SMS (6,20%) se hayan ubicado entre los cinco primeros por el número de objetos detectados. Esta clase de amenazas, que está en vías de extinción, mantiene su popularidad en unos pocos países. Pero esto no impidió que aumentara su porcentaje en comparación con 2017. Por el momento no estamos ante un renacimiento de esta clase, pero todavía es necesario desconectar las suscripciones de pago en un dispositivo móvil.

Las amenazas de la clase Risktool en 2018 se crearon con tanto entusiasmo como el año pasado, y como resultado, no solo no perdieron la posición de liderazgo (52,06%), sino que mostraron un ligero aumento.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de malware no incluye software potencialmente no deseado, como RiskTool y AdWare.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 68,28% |

| 2 | Trojan.AndroidOS.Boogr.gsh | 10,67% |

| 3 | Trojan-Banker.AndroidOS.Asacub.a | 6,55% |

| 4 | Trojan-Banker.AndroidOS.Asacub.snt | 5,19% |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.ba | 3,78% |

| 6 | Trojan-Dropper.AndroidOS.Lezok.p | 3,06% |

| 7 | Trojan-Banker.AndroidOS.Asacub.ce | 2,98% |

| 8 | Trojan-Dropper.AndroidOS.Hqwar.gen | 2,96% |

| 9 | Trojan-Banker.AndroidOS.Asacub.ci | 2,95% |

| 10 | Trojan-Banker.AndroidOS.Svpeng.q | 2,87% |

| 11 | Trojan-Dropper.AndroidOS.Hqwar.bb | 2,77% |

| 12 | Trojan-Banker.AndroidOS.Asacub.cg | 2,31% |

| 13 | Trojan.AndroidOS.Triada.dl | 1,99 % |

| 14 | Trojan-Dropper.AndroidOS.Hqwar.i | 1,84% |

| 15 | Trojan-Dropper.AndroidOS.Piom.kc | 1,61% |

| 16 | Exploit.AndroidOS.Lotoor.be | 1,39% |

| 17 | Trojan.AndroidOS.Agent.rx | 1,32% |

| 18 | Trojan-Banker.AndroidOS.Agent.dq | 1,31% |

| 19 | Trojan-Dropper.AndroidOS.Lezok.b | 1,22% |

| 20 | Trojan.AndroidOS.Dvmap.a | 1,14% |

* Porcentaje de usuarios atacados por este programa malicioso, del total de usuarios atacados

Según los resultados de 2018, el primer lugar en nuestro TOP 20 de malware para dispositivos móviles, como en años anteriores, lo ocupa el veredicto DangerousObject.Multi.Generic (68,28%), que utilizamos para designar el malware detectado mediante tecnologías en la nube. Estas se utilizan cuando las bases de datos antivirus todavía no tienen firmas ni métodos heurísticos para detectar determinados tipos de malware. Así se detecta el malware más reciente.

El segundo lugar lo ocupa el veredicto Trojan.AndroidOS.Boogr.gsh (10,67%). Este veredicto lo reciben los archivos reconocidos como perjudiciales por nuestro sistema de aprendizaje automático.

El tercer, cuarto, séptimo y noveno lugares fueron ocupados por representantes de la familia Trojan-Banker.AndroidOS.Asacub, una de las principales amenazas financieras de 2018.

Los troyanos-droppers de la familia Trojan-Dropper.AndroidOS.Hqwar ocupan el quinto y octavo lugar. Se caracterizan porque pueden extraer de sí mismos malware de varias familias relacionadas con amenazas financieras y Adware.

El “antiguo” Trojan-Banker.AndroidOS.Svpeng.q (2,87%) entró al TOP 10. Este malware fue el más popular de 2016 entre los troyanos bancarios móviles. Este troyano utiliza ventanas de phishing para robar datos de tarjetas de crédito, así como para atacar sistemas de banca por SMS.

Las posiciones 13 y 20 de la clasificación, en las que se encuentran Trojan.AndroidOS.Triada.dl (1.99%) y Trojan.AndroidOS.Dvmap.a (1,44%), merecen especial atención. Estos dos troyanos son extremadamente peligrosos, ya que utilizan los privilegios de superusuario para su actividad maliciosa. En particular, colocan sus componentes en el área del sistema del dispositivo al que el usuario solo tiene derechos de lectura, lo que hace que no se puedan eliminar por medios regulares del sistema.

Troyanos bancarios móviles

En 2018, encontramos 151 359 paquetes de instalación de troyanos bancarios móviles, 1,6 veces más que en el año anterior.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab en 2018

Al observar la actividad de los troyanos de banca móvil, registramos un gran salto en la cantidad de ataques que utilizan este malware. Es algo que no tiene precedentes en toda la historia de las observaciones. El crecimiento comenzó en mayo de 2018, y el pico de ataques tuvo lugar en septiembre. Los culpables eran dos familias, Asacub y Hqwar, debido a que sus representantes se difundieron con una frecuencia récord.

Número de ataques de troyanos bancarios móviles, 2017 y 2018

Porcentaje de usuarios atacados por banqueros móviles por país, 2018

TOP 10 de países por el porcentaje de usuarios atacados por troyanos bancarios móviles, del total de usuarios atacados

| País* | %** |

| Rusia | 2,32 |

| Sudáfrica | 1,27 |

| EE.UU. | 0,82 |

| Australia | 0,71 |

| Armenia | 0,51 |

| Polonia | 0,46 |

| República de Moldova | 0,44 |

| Kirguistán | 0,43 |

| Azerbaiyán | 0,43 |

| Georgia | 0,42 |

* Hemos excluido de la clasificación a los países donde el número de usuarios activos de las soluciones de protección para dispositivos móviles de Kaspersky Lab durante el periodo analizado fue menor a 25 000.

** Porcentaje de usuarios únicos del país atacados por troyanos bancarios móviles, del total de usuarios de las soluciones de Kaspersky Lab para dispositivos móviles en el país.

El primer lugar, como el año pasado, lo ocupa Rusia, donde el 2,32% de los usuarios se toparon con troyanos bancarios móviles. En Rusia, las familias Asacub, Svpeng y Agent fueron las más difundidas.

En Sudáfrica (1,27%), que ocupó la segunda posición, los representantes de la familia de troyanos bancarios Agent se difundieron más activamente. Los usuarios estadounidenses (0,82%) con mayor frecuencia se encontraron con representantes de las familias de troyanos bancarios Svpeng y Asacub.

La familia de banqueros móviles más popular en 2018 fue Asacub: sus representantes atacaron al 62,5% de los usuarios que se enfrentaron con troyanos bancarios móviles.

Troyanos extorsionistas móviles

Las estadísticas para el primer trimestre de 2018 indican que el número de troyanos extorsionadores que se propagan sin la ayuda de droppers o descargadores, ha disminuido radicalmente. La razón fue el uso indiscriminado del mecanismo de dos etapas para propagar malware a través de troyanos-droppers. En todo 2018, solo se detectaron 60 176 paquetes de instalación de ransomware, una cifra nueve veces menor que la de 2017.

Número de paquetes de instalación de troyanos extorsionadores móviles detectados por Kaspersky Lab en 2018

El número de ataques con extorsionadores móviles disminuyó gradualmente durante la primera mitad del año. Sin embargo, en junio de 2018 hubo un fuerte aumento en el número de ataques, que se multiplicó por casi 3,5.

Número de ataques de troyanos extorsionadores móviles, 2017 y 2018

En 2018, los productos de Kaspersky Lab protegieron frente a los ataques de troyanos extorsionadores móviles a 80 638 usuarios en 150 países.

Porcentaje de usuarios atacados por troyanos extorsionadores móviles por país, 2018

TOP 10 de países por la cantidad de usuarios atacados por troyanos extorsionadores, del total de todos los usuarios atacados

| País* | %** |

| EE.UU. | 1,42 |

| Kazajistán | 0,53 |

| Italia | 0,50 |

| Polonia | 0,49 |

| Bélgica | 0,37 |

| Irlanda | 0,36 |

| Austria | 0,28 |

| Rumania | 0,27 |

| Alemania | 0,26 |

| Suiza | 0,22 |

* Hemos excluido de la clasificación a los países donde el número de usuarios activos de las soluciones de protección para dispositivos móviles de Kaspersky Lab durante el periodo analizado fue menor a 25 000.

** El porcentaje de usuarios únicos atacados por extorsionadores móviles en el país, en relación con todos los usuarios de las soluciones de seguridad móvil de Kaspersky Lab en el país.

Por segundo año consecutivo, Estados Unidos se convirtió en el país más atacado por los troyanos extorsionadores móviles. Allí, el 1,42% de los usuarios se enfrentaron a este tipo de ataques. Los troyanos de extorsión más populares en este país fueron los miembros de la familia. Trojan-Ransom.AndroidOS.Svpeng, como el año pasado.

En Kazajstán (0,53%), país que ocupó el segundo puesto, las familias más activas de extorsionadores fueron Trojan-Ransom.AndroidOS.Small y Trojan-Ransom.AndroidOS.Rkor. Este último no se diferencia de los demás extorsionadores y trata de sorprender a la víctima con una imagen “para adultos”, para después acusarla haber visto materiales prohibidos.

Por supuesto, el troyano no envía datos personales a ninguna parte y no suspende el mantenimiento del dispositivo. Sin embargo, el proceso de eliminación de este malware en un dispositivo infectado puede ser difícil.

Conclusión

Durante los últimos siete años, el mundo de las amenazas móviles ha mostrado una evolución constante no solo por la cantidad de programas maliciosos y de las mejoras técnicas de cada nueva modificación de malware, sino también porque cada vez aparece una mayor cantidad nuevas oportunidades para robar dinero e información valiosa mediante dispositivos móviles. El año 2018 mostró que después de una pausa relativa, uno u otro tipo de malware puede dar inicio a una epidemia. El año anterior, esto fue los que pasó con el troyano bancario Asacub y sus “colegas”, pero en 2019, podría ser el turno de una ola causado por extorsionadores, que ahora están muy venidos a menos.

Virología móvil 2018