La presente estadística contiene los veredictos de detección emitidos por los productos de Kaspersky y proporcionados por los usuarios que dieron su consentimiento para el envío de datos estadísticos.

Cifras del año

En 2020, los productos y tecnologías móviles de Kaspersky detectaron:

- 5 683 694 paquetes de instalación maliciosos,

- 156 710 nuevos troyanos bancarios móviles,

- 20 708 nuevos troyanos de ransomware móvil.

Tendencias del año

En sus campañas para infectar dispositivos móviles, los ciberdelincuentes siempre recurren a métodos de ingeniería social. El más común es presentar una aplicación maliciosa como si fuera otra, que goza de popularidad y demanda. Basta con identificar correctamente qué aplicación (o tipo de aplicación) goza de demanda en determinado momento. Para este fin, los ciberdelincuentes hacen un monitoreo constante de la situación en el mundo, recopilan los temas que son más interesantes para las víctimas potenciales y luego los utilizan para infectarlas o robarles dinero. El año 2020 dio a los ciberdelincuentes una gran cantidad de noticias muy interesantes, y la principal fue la pandemia del COVID-19.

El tema de la pandemia en las amenazas móviles

Como regla general, la palabra “covid” se utilizó en varias combinaciones en los nombres de los paquetes que contienen software espía, troyanos bancarios, programas publicitarios o troyanos del tipo dropper. En particular, vimos nombres como covid.apk, covidMapv8.1.7.apk, tousanticovid.apk, covidMappia_v1.0.3.apk y coviddetect.apk. Estas aplicaciones se encontraban en sitios maliciosos, venían en enlaces de spam, etc.

Detrás de otra popular palabra, “corona”, se solía ocultar el ransomware móvil Trojan-Ransom.AndroidOS.Agent.aq. Estos son algunos ejemplos de nombres de archivos maliciosos: ir.corona.viruss.apk, coronalocker.zip, com.coronavirus.inf.apk, coronaalert.apk, corona.apk, corona-virusapps.com.zip, com.coronavirus. map.1.1.apk y coronavirus.china.

Por supuesto, el asunto no se limitó a los nombres: el tema de la pandemia también se utilizó en la interfaz de las aplicaciones. Por ejemplo, el troyano bancario GINP fingía ser una aplicación para encontrar personas infectadas con COVID-19: con el pretexto de pagar 0,75 euros por el servicio, le robaba a la víctima los datos de su tarjeta bancaria.

En el caso de otro troyano bancario, Cebruser, los autores de la aplicación maliciosa decidieron no esforzarse y lo llamaron Coronavirus. Y es probable que lo hicieran para aprovechar las noticias negativas procedentes de todo el mundo y, al mismo tiempo, ganar dinero extra. Como en el caso anterior, el objetivo de los ciberdelincuentes eran los datos de la tarjeta bancaria y de su propietario.

Desde el punto de vista técnico, los atacantes no inventaron nada nuevo. En ambos casos, funciona el mecanismo de las llamadas “inyecciones web”, perfeccionado a lo largo de los años. Consiste en que cuando ocurren ciertos eventos, el troyano bancario abre una ventana con una página web que solicita los detalles de la tarjeta bancaria. La apariencia de esta página puede ser cualquiera: en un caso, vimos una solicitud de un banco grande, en el otro, un mensaje sobre la búsqueda de infectados con COVID-19. Esta flexibilidad permite a los atacantes manipular eficazmente a las víctimas potenciales, adaptando los ataques a la situación, tanto en un dispositivo específico, como en el mundo en general.

En conclusión, se podría decir que la pandemia, como fenómeno global, ha tenido un impacto profundo en el panorama de amenazas para las plataformas móviles, pero esto es solo parte de la verdad. Si observamos la dinámica de los ataques a usuarios móviles entre 2019 y 2020, podemos ver que el año pasado el promedio mensual de ataques disminuyó en 865 000 en comparación con 2019. Este número parece grande, pero es solo alrededor del 1,07% del total de ataques, por lo que no podemos hablar de una disminución significativa.

Dinámica del número de ataques a usuarios móviles, 2019 – 2020 (descargar)

Además, nuestra telemetría mostró un aumento significativo de las amenazas financieras móviles en 2020. Pero veremos más sobre eso más adelante.

Aplicaciones publicitarias

El año pasado fue notable no solo por las aplicaciones maliciosas, sino también por las aplicaciones de adware, muy parecidas en términos de funciones. Por lo general, el código responsable de mostrar anuncios se integraba en una aplicación, como un juego móvil o una app de linterna. Lo principal era que sea lo suficientemente popular. Después de lanzar una aplicación de este tipo, se usaba uno de varios escenarios, dependiendo de la codicia de los anunciantes y las capacidades del módulo de publicidad. En el mejor de los casos, el usuario veía un banner publicitario en la parte inferior de la aplicación del operador; en el peor, el módulo publicitario se suscribía a la acción USER_PRESENT (desbloqueo del dispositivo) y, mediante una ventana SYSTEM_ALERT_WINDOW, mostraba los banners publicitarios en pantalla completa en momentos escogidos al azar.

Ventana de anuncios (izquierda) y la aplicación que la aloja (derecha)

En este último caso, el problema no es solo en el tamaño del banner, sino también en que es difícil determinar de qué aplicación proviene. Por lo general, no había obstáculos técnicos para desinstalar esta aplicación y, con ella, los anuncios. En años anteriores registramos la aparición en Google Play de aplicaciones con publicidad agresiva integrada; 2020 también fue rico en estos casos.

En cuanto al número de ataques a usuarios de dispositivos móviles, la situación de los diferentes módulos de anuncios y aplicaciones parecía más o menos estable. Quizás esta sea una de las pocas clases de amenazas cuyo número de ataques casi no varió en 2020, en comparación con 2019.

Número de ataques de programas publicitarios a usuarios móviles, 2019 y 2020 (descargar)

Número de usuarios atacados por adware, 2018-2020 (descargar)

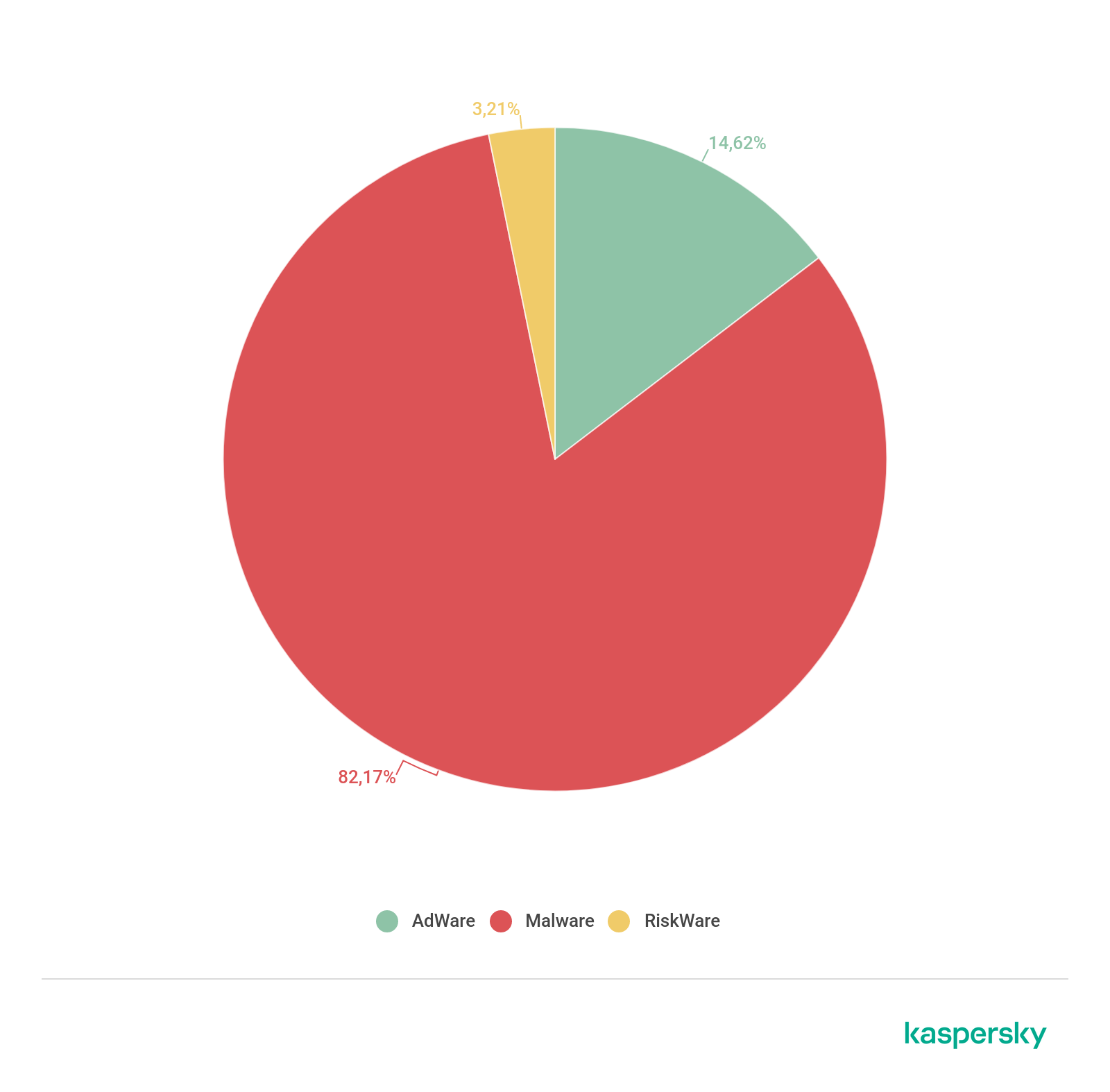

Distribución de ataques por tipo de software utilizado, 2020 (descargar)

El esquema de trabajo es bastante simple. El bot infecta un dispositivo móvil y espera una orden, por lo general tratando de no atraer la atención de la víctima. Una vez que los propietarios de la botnet y sus clientes llegan a un acuerdo, se le indica al bot que descargue, instale y ejecute una carga útil, en este caso, adware. Si una víctima, molesta por un anuncio no solicitado, encuentra y elimina su fuente, el bot simplemente volverá a repetir las mismas operaciones. Además, se conocen casos en los que un troyano, al aumentar los derechos de acceso en un dispositivo, instalaba un adware en el área del sistema, privando al usuario de la posibilidad de eliminarlo por su cuenta.

Otro ejemplo de asociación es la denominada preinstalación. Cuando se fabrica un dispositivo móvil, se le instala un firmware que contiene una aplicación publicitaria o una parte de ella. Como resultado, el dispositivo llega ya infectado a la tienda y luego a las manos del comprador. Y no estamos hablando de un ataque a la cadena de suministro, sino de un acto deliberado del fabricante, por el que recibe un beneficio adicional. Agregaré que, a pesar de todo, las soluciones de seguridad pueden leer las particiones del sistema del sistema operativo y comprender si el dispositivo está infectado o no. Sin embargo, incluso si se detecta la infección, el usuario se queda solo con la amenaza encontrada, sin poder eliminarla de forma fácil y rápida, ya que las particiones del sistema Android están protegidas contra cambios. Es probable que, en ausencia de nuevos exploits funcionales para las versiones de Android más extendidas, este vector de amenazas persistentes gane cada vez más popularidad.

Ataques contra datos personales

Casi todos los datos personales almacenados en los teléfonos inteligentes pueden monetizarse. En particular, los anunciantes pueden mostrar ofertas específicas a los usuarios y los atacantes pueden obtener acceso a cuentas en varios servicios, por ejemplo, de la banca. Por lo tanto, no es de extrañar que se busque obtener los datos, unas veces de forma abierta y otras de forma ilegal.

Desde que la función Accesibilidad, que brinda a las aplicaciones acceso a configuraciones y otros programas, apareció en Android, cada vez más programas maliciosos extraen datos confidenciales de dispositivos móviles. En 2020, un hallazgo interesante fue el troyano Ghimob. Este malware estuvo involucrado en el robo de credenciales de varios sistemas financieros, como aplicaciones bancarias brasileñas y billeteras de criptomonedas. El troyano utilizaba los servicios de Accesibilidad no solo para extraer datos valiosos de las ventanas de las aplicaciones, sino también para interactuar con el sistema operativo. Tan pronto como la víctima iba al menú de desinstalación, Ghimob abría la pantalla de inicio del dispositivo. Así el troyano impedía que lo eliminasen.

Otro hallazgo interesante es el troyano Cookiethief. Como su nombre lo indica, el malware tenía como objetivo robar archivos cookies, que guardan identificadores únicos de sesiones para trabajar con servicios web, lo que significa que pueden usarse para autorizaciones. Por ejemplo, se puede iniciar sesión en la cuenta de Facebook de la víctima y colocar un enlace de phishing o enviar spam en su nombre. Por lo general, las cookies de un dispositivo móvil se almacenan en una ubicación segura y no están disponibles para las aplicaciones, ni siquiera las maliciosas. Por lo tanto, antes de comenzar a trabajar, Cookiethief intentaba obtener derechos de root en el dispositivo mediante un exploit.

Apple iOS

Según diversas fuentes, la participación de los dispositivos Android en relación con todos los dispositivos móviles oscila entre el 50% y el 85% según la región. El segundo lugar, naturalmente, lo ocupa Apple iOS. ¿Cómo fueron las amenazas para este sistema en 2020? Según el intercambio de Zerodium, el precio de una cadena de exploits para la infección completa iOS es impresionante, aunque es inferior a una cadena similar para Android: 2 millones frente a 2,5 millones de dólares. Por supuesto, no conocemos el principio de formación precios en esta bolsa, es evidente que los ataques a los dispositivos móviles de Apple son muy relevantes. Y si hablamos de infección efectiva, solo es posible como parte de un ataque drive-by-download.

En 2020, nuestros colegas de TrendMicro documentaron el uso de exploits de Apple WebKit para la ejecución remota de código (RCE) junto con exploits de escalada de privilegios locales para enviar malware a un dispositivo iOS. La carga útil era el troyano de software espía LightSpy, cuya tarea es extraer información personal de un dispositivo móvil, entre ellos mensajes de mensajería instantánea y datos del navegador, tomar capturas de pantalla y compilar una lista de redes Wi-Fi detectadas en las cercanías. Cabe agregar que el troyano es modular, sus componentes están actualizados y entre los módulos detectados hay un escáner de red que recopila información sobre los dispositivos cercanos, incluyendo sus direcciones MAC y nombres de fabricantes. Los colegas también señalan que se utilizaron portales de noticias para distribuir LightSpy, incluyendo aquellos que explotaban el tema del COVID-19.

Estadísticas

Número de paquetes de instalación

En 2020, detectamos 5 683 694 paquetes de instalación móvil maliciosos, 2,1 millones más que el año anterior.

Número de paquetes de instalación móvil de malware para Android, 2017-2020 (descargar)

Número de usuarios móviles atacados

Número de usuarios móviles atacados, 2019 y 2020 (descargar)

Geografía de las amenazas móviles, 2020 (descargar)

| País* | %** |

| Irán | 67,78 |

| Argelia | 31,29 |

| Bangladesh | 26,18 |

| Marruecos | 22,67 |

| Nigeria | 22,00 |

| Arabia Saudita | 21,75 |

| India | 20,69 |

| Malasia | 19,68 |

| Kenia | 18,52 |

| Indonesia | 17,88 |

* Excluimos de la clasificación los países en los que el número de usuarios activos de las soluciones de seguridad móvil de Kaspersky en el período del informe fue inferior a 25 000.

** Proporción de usuarios únicos atacados en el país, respecto al total de usuarios de las soluciones de seguridad móvil de Kaspersky en el país.

En 2020, Irán (67,78%) ocupó el primer lugar en términos de número de usuarios atacados, sobre todo debido a la distribución activa de aplicaciones publicitarias de la familia AdWare.AndroidOS.Notifyer. Otra amenaza común en el país es un cliente de terceros para la red Telegram, que detectamos como RiskTool.AndroidOS.FakGram.d. No es malware, pero los mensajes en esta aplicación pueden enviarse no solo al destinatario, sino también a terceros. El troyano Trojan.AndroidOS.Hiddapp.bn fue el programa malicioso más común y su tarea consistía en descargar aplicaciones publicitarias en el dispositivo infectado.

Argelia ocupa el segundo lugar (31,29%). En este país, las más populares fueron las aplicaciones de adware de las familias AdWare.AndroidOS.FakeAdBlocker y AdWare.AndroidOS.HiddenAd. Los troyanos Trojan-Dropper.AndroidOS.Agent.ok y Trojan.AndroidOS.Agent.sr fueron los más extendidos entre las aplicaciones maliciosas.

Bangladesh cierra los tres primeros (26,18%). En este país, las familias de adware FakeAdBlocker y HiddenAd también son las más extendidas.

Tipos de amenazas móviles

Distribución de nuevas amenazas móviles por tipo, 2019 y 2020 (descargar)

Adware

La gran mayoría del adware detectado en 2020 (casi el 65%), pertenecía a la familia Ewind. El representante más común de esta familia es AdWare.AndroidOS.Ewind.kp, con más de 2,1 millones de paquetes detectados.

TOP 10 familias de aplicaciones publicitarias descubiertas en 2020

| Familia | %* |

| Ewind | 64,93 |

| FakeAdBlocker | 15,27 |

| HiddenAd | 10,09 |

| Inoco | 2,16 |

| Agent | 1,12 |

| Dnotua | 0,84 |

| MobiDash | 0,69 |

| SplashAd | 0,66 |

| Vuad | 0,64 |

| Dowgin | 0,47 |

* Proporción de paquetes de una familia de adware específica, del número total de paquetes de este tipo de amenazas

Los miembros de la familia Ewind son representantes del adware agresivo. Intentan monitorear las acciones del usuario y oponen resistencia si se los trata de eliminar. En particular, la modificación antes mencionada de Ewind.kp muestra un mensaje de error al usuario inmediatamente después de iniciarse.

Captura de pantalla de la operación AdWare.AndroidOS.Ewind.kp

Tan pronto como el usuario hace clic en el botón Aceptar, la ventana de la aplicación se cierra y su icono se oculta del escritorio del dispositivo. Después, Ewind.kp monitorea la actividad del usuario y muestra ventanas publicitarias en ciertos momentos. Además de los banners en el panel de notificaciones, la aplicación abrirá los sitios anunciados, por ejemplo, casinos en línea, en otra ventana del navegador.

Banner publicitario (izquierda) y ventana del navegador abierta por Ewind.kp con el sitio anunciado (derecha)

¿Pero de dónde aparecieron los más de dos millones de paquetes de Ewind.kp? Resulta que los ciberdelincuentes que crearon estos archivos utilizan el contenido de aplicaciones legítimas, por ejemplo, iconos y archivos de recursos. En la mayoría de los casos, los paquetes resultantes no realizan ninguna función útil, sin embargo, la cantidad de aplicaciones creadas como resultado de usar el contenido de otra persona con Ewind será suficiente para una tienda falsa. Además, los nombres de todas las aplicaciones son diferentes, los íconos son diferentes, los tamaños del paquete de instalación también son diferentes: una tienda de este tipo no puede levantar sospechas en un visitante inexperto.

Lo más interesante es que la modificación AdWare.AndroidOS.Ewind.kp se conoce desde 2018, y desde hace casi tres años nunca hemos tenido que ajustar los mecanismos de su detección. La conclusión es clara: a las personas que generan tales volúmenes de paquetes de instalación no les importa en absoluto la existencia de protección antivirus.

RiskTool

Aunque las aplicaciones de la clase RiskTool no mostraron un crecimiento significativo en 2020, permanecieron entre las tres principales amenazas vigentes. La tasa de RiskTool ha disminuido en relación con otras, pero las amenazas de esta clase se han vuelto aún más relevantes en términos absolutos. Esto se debe en gran parte a la familia SMSReg: en comparación con 2019, el número de sus representantes se ha duplicado y asciende a 424 776 aplicaciones.

TOP 10 de familias de aplicaciones de la clase RiskTool descubiertas en 2020

| Familia | %* |

| SMSreg | 41,75 |

| Robtes | 16,13 |

| Agent | 9,67 |

| Dnotua | 7,72 |

| Resharer | 7,50 |

| Skymobi | 5,29 |

| Wapron | 3,42 |

| SmsPay | 2,78 |

| PornVideo | 1,41 |

| Paccy | 0,76 |

* Proporción de paquetes de una determinada familia de RiskTool, del número total de paquetes de este tipo de amenazas

Otras amenazas

La cantidad de aplicaciones maliciosas detectadas como Backdoor casi se ha triplicado: si en 2019 había 28 889, en 2020, ya eran 84 495. Sin embargo, cabe señalar que las amenazas detectadas pertenecen en su mayoría a familias muy antiguas, cuya relevancia es cuestionable. ¿Cuál es su origen? Muchos representantes de estas familias se han hecho disponibles al público en general y se convierten en objetos de experimentos; por ejemplo, se ofusca su código para verificar la calidad de detección del motor antivirus. Este es un ejercicio bastante inútil, ya que la ofuscación solo ayuda contra un motor con capacidades muy limitadas. Pero lo más importante, es que surge la pregunta sobre la legalidad de tales acciones: si bien los experimentos de laboratorio con códigos maliciosos son permisibles, la distribución de tales prototipos parece cuestionable, al menos desde el punto de vista ético.

El número de exploits para Android detectados se ha multiplicado por diecisiete. Este crecimiento fue impulsado principalmente por los exploits PE que afectan a las versiones de Android 4 a 7. En cuanto a las vulnerabilidades de las versiones más nuevas del sistema, suelen ser específicas para cada dispositivo.

El número de amenazas del tipo Trojan-Proxy se ha multiplicado por doce. Los atacantes usan este tipo de malware para establecer un túnel seguro, que luego puede usar a su propia discreción. Para las víctimas, representa particular peligro el uso de sus dispositivos móviles como intermediarios para actos delictivos, como la descarga de pornografía infantil. Esto puede llamar la atención de la policía, que comenzará a hacer preguntas desagradables al propietario del dispositivo infectado. Para las empresas, la presencia de un túnel seguro entre un teléfono inteligente corporativo infectado y un atacante desconocido, significa un acceso no autorizado por parte de terceros a la infraestructura interna, lo que, por no decir algo peor, es indeseable.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de malware no incluye software potencialmente no deseado, como Risktool y AdWare (software publicitario).

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 36,95 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 9,54 |

| 3 | DangerousObject.AndroidOS.GenericML | 6,63 |

| 4 | Trojan-Downloader.AndroidOS.Necro.d | 4,08 |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.cf | 4,02 |

| 6 | Trojan-SMS.AndroidOS.Agent.ado | 4,02 |

| 7 | Trojan.AndroidOS.Hiddad.fi | 2,64 |

| 8 | Trojan.AndroidOS.Agent.vz | 2,60 |

| 9 | Trojan-Downloader.AndroidOS.Helper.a | 2,51 |

| 10 | Trojan.AndroidOS.Handda.san | 1,96 |

| 11 | Trojan-Downloader.AndroidOS.Agent.ic | 1,80 |

| 12 | Trojan-Downloader.AndroidOS.Agent.hy | 1,67 |

| 13 | Trojan.AndroidOS.MobOk.v | 1,60 |

| 14 | Trojan.AndroidOS.LockScreen.ar | 1,49 |

| 15 | Trojan.AndroidOS.Piom.agcb | 1,49 |

| 16 | Trojan.AndroidOS.Hiddapp.ch | 1,46 |

| 17 | Exploit.AndroidOS.Lotoor.be | 1,39 |

| 18 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,34 |

| 19 | Trojan.AndroidOS.Necro.a | 1,29 |

| 20 | Trojan-Dropper.AndroidOS.Agent.rb | 1,26 |

* Porcentaje de usuarios atacados por este programa malicioso, del total de usuarios atacados

A finales de 2020, las primeras líneas de nuestro TOP 20 de malware móvil no ha cambiado: el primer y segundo lugar lo ocupan los mismos veredictos que en 2019, solo que sus cuotas han disminuido ligeramente. El líder es el veredicto DangerousObject.Multi.Generic (36,95%), que utilizamos para el malware detectado mediante tecnologías de nube. Estas se utilizan cuando las bases de datos antivirus todavía no contienen firmas ni métodos heurísticos para detectar determinados tipos de malware. Así se detecta el malware más reciente.

Trojan.AndroidOS.Boogr.gsh ocupa el segundo lugar (9,54%). Este veredicto lo reciben los archivos reconocidos como perjudiciales por nuestro sistema de aprendizaje automático. Otro resultado del trabajo de este sistema son los objetos con el veredicto DangerousObject.AndroidOS.GenericML (6,63%), que ocupó el tercer lugar en la calificación. Este veredicto lo reciben los archivos cuya estructura es muy similar a la estructura de otros ya conocidos.

El cuarto lugar fue para Trojan-Downloader.AndroidOS.Necro.d (4,08%). A diferencia de otros programas maliciosos de esta familia, que son paquetes de instalación, la modificación Necro.d es un archivo ejecutable ELF nativo. Como regla general, detectamos este troyano en el área del sistema que se encuentra en el estado de “solo lectura”. El malware puede llegar allí de dos formas: junto con otro troyano mediante el incremento de derechos o junto con el firmware. Al parecer, en el caso de Necro.d, estamos hablando de la primera opción, ya que, entre otras cosas, el troyano puede cargar el paquete KINGROOT, que se utiliza solo para aumentar derechos. La tarea de Necro.d es descargar, instalar y ejecutar otras aplicaciones por orden de los atacantes. Además, Necro.d proporciona acceso remoto al shell de comandos del dispositivo infectado.

Las posiciones quinta y decimoctava al final del año siguen perteneciendo al dropper Hqwar. Parece que este Fénix malicioso está resurgiendo de sus cenizas: si en 2019 detectamos este troyano en los equipos de unos 28 000 usuarios únicos al mes, en 2020 ya son 39 000. Hqwar en pocas palabras:

- Es una especie de “muñeca rusa” maliciosa con un Shell de dropper externo, que contiene un archivo de carga útil ejecutable DEX ofuscado.

- La principal tarea del malware es evitar que el motor antivirus lo detecte (si hay una solución de seguridad instalada en el dispositivo).

- La carga útil del malware suele contener troyanos bancarios.

Dinámica del número de usuarios atacados por droppers de la familia Hqwar, 2019 – 2020 (descargar)

TOP 10 de países según el número de usuarios atacados

| País | Número de usuarios atacados | |

| 1 | Rusia | 305 861 |

| 2 | Turquía | 22 138 |

| 3 | España | 15 160 |

| 4 | Italia | 8314 |

| 5 | Alemania | 3659 |

| 6 | Polonia | 3072 |

| 7 | Egipto | 2938 |

| 8 | Australia | 2465 |

| 9 | Inglaterra | 1446 |

| 10 | EE.UU. | 1351 |

Trojan-SMS.AndroidOS.Agent.ado (4,02%) ocupó el sexto lugar en el TOP 20 de programas de malware móvil. Este es un representante típico del fraude por SMS de la vieja escuela de 2011-2012. Es sorprendente que siga siendo relevante hoy. El troyano está dirigido a la audiencia de habla rusa, ya que Rusia tiene un sistema desarrollado para comprar contenido mediante el envío de SMS a números de pago. Al mismo tiempo, el diseño del malware es moderno: se usa un ofuscador para proteger contra la ingeniería inversa y la detección, y los comandos del troyano provienen del exterior. Agent.ado se distribuye bajo la apariencia de un instalador de aplicaciones.

La séptima posición fue para Trojan.AndroidOS.Hiddad.fi (2,64%), un troyano que instala adware en el sistema infectado, pero que también puede mostrar anuncios.

Trojan.AndroidOS.Agent.vz (2,60%), un módulo malicioso descargado por otros troyanos, entre ellos miembros de la familia Necro, ocupó el octavo lugar. Es uno de los eslabones intermedios en la cadena de infección y es responsable de cargar otros módulos, en particular aplicaciones de adware de la familia Ewind, sobre las que ya hemos escrito en ocasiones anteriores.

Trojan-Downloader.AndroidOS.Helper.a ocupa el noveno lugar (2,51%), y es un ejemplo de lo difícil que puede ser eliminar el malware móvil de un sistema. Helper no funciona solo, sino como parte de una cadena completa, que incluye troyanos que aumentan los derechos de acceso en el dispositivo y se guardan a ellos mismos o a Helper en el área del sistema. Además, los troyanos modifican el mecanismo usado para restaurar el dispositivo al firmware de fábrica y, como resultado, el usuario tiene pocas posibilidades de deshacerse del malware por sí mismo. El enfoque no es nuevo, pero en 2020 vimos muchas publicaciones en Internet sobre lo difícil que es deshacerse de Helper, algo que no se había observado antes.

Trojan.AndroidOS.Handda.san (1,96%) cierra el TOP 10. Este veredicto abarca todo un grupo de malware, que incluye una variedad de troyanos, unidos por capacidades comunes, como ocultar su ícono, obtener derechos de administrador del dispositivo y usar empaquetadores para contrarrestar la detección.

Los troyanos de la familia Trojan-Downloader.AndroidOS.Agent se encuentran en el undécimo y duodécimo lugar. Su única tarea es descargar la carga útil cuando los ciberdelincuentes se lo ordenan. En ambos casos, la carga útil está cifrada y, a partir del análisis del tráfico, es imposible entender qué se está descargando exactamente en el dispositivo.

Trojan.AndroidOS.MobOk.v (1,60%) se encuentra en la decimotercera posición. Los troyanos de la familia MobOk pueden suscribir automáticamente a las víctimas a servicios de pago. En 2020, intentaron atacar a los usuarios móviles de Rusia con más frecuencia que a los residentes de otros países.

El primitivo troyano Trojan.AndroidOS.LockScreen.ar (1,49%) ocupó el decimocuarto lugar. Este malware se detectó por primera vez en 2017. Su única función es bloquear la pantalla del dispositivo.

Trojan.AndroidOS.Hiddapp.ch ocupó el puesto 16 (1,46%). Detectamos bajo este veredicto cualquier aplicación que una vez iniciada, oculta su icono de la lista de aplicaciones. Las demás acciones de dichas aplicaciones pueden diferir, pero, por regla general, se trata de descargar o “hacer entrega” (dropping) de otras aplicaciones, así como mostrar anuncios.

Un representante de los exploits locales que elevan los privilegios a nivel de superusuario, Exploit.AndroidOS.Lotoor.be (1,39%), ocupa el decimoséptimo lugar. No hay nada sorprendente en su popularidad, ya que este malware puede descargar troyanos de las familias Necro, Helper y otras incluidas en el TOP 20.

Trojan.AndroidOS.Necro.a, que ocupa el puesto 19 (1,29%), es una cadena de troyanos. Es peligroso porque echa profundas raíces en el sistema. A veces, él y los troyanos asociados con él no se pueden eliminar por los medios normales.

El TOP 20 lo completa el dropper Trojan-Dropper.AndroidOS.Agent.rb (1,26%). Varios grupos utilizan sus servicios, y entre los objetos que trae empaquetados hay software tanto malicioso, como completamente legítimo. Vale la pena señalar que hay dos variantes de este malware: en el primer caso, el código de descifrado de la carga útil se encuentra en una biblioteca nativa que se carga desde el archivo DEX principal; en el segundo, el código del dropper se concentra por completo en el cuerpo del archivo DEX principal.

Troyanos bancarios móviles

En 2020, detectamos 156 710 paquetes de instalación para troyanos bancarios móviles, cifra que es el doble que la del año anterior y es comparable al resultado de 2018.

Número de paquetes de instalación para troyanos bancarios móviles detectados por Kaspersky, 2017 – 2020 (descargar)

TOP 10 de troyanos bancarios detectados en 2020

| Familia | %* |

| Agent | 72,79 |

| Wroba | 5,44 |

| Rotexy | 5,18 |

| Anubis | 2,88 |

| Faketoken | 2,48 |

| Zitmo | 2,16 |

| Knobot | 1,53 |

| Gustuff | 1,48 |

| Cebruser | 1,43 |

| Asacub | 1,07 |

* Proporción de paquetes de una determinada familia de troyanos bancarios móviles, del número total de paquetes de todas las familias de troyanos bancarios móviles.

Entre todas las modificaciones del Agente (72,79%), eq fue la más numerosa. El método heurístico resultó ser universal, con cuya ayuda detectamos malware de Asacub, Wroba y otras familias.

En segundo lugar está el malware coreano Wroba, que los ciberdelincuentes propagan utilizando smishing, y que en particular, enviaba spam por SMS en nombre de una empresa de logística. Como muchos otros similares, el malware muestra a la víctima una de las ventanas de phishing preparadas, cuya elección depende de la aplicación financiera que el malware detecta que se ejecuta en la pantalla principal del dispositivo.

Todos los demás participantes de la clasificación son bien conocidos por los investigadores desde hace mucho tiempo. Con la posible excepción de Knobot (1,53%), un actor más o menos nuevo en el mercado de amenazas que apuntan a datos financieros. Junto con las ventanas de phishing y la función de interceptar mensajes de autenticación de dos factores, esta familia de troyanos contiene varias herramientas atípicas de las amenazas financieras. Por ejemplo, el mecanismo para interceptar el código PIN del dispositivo mediante el uso de “Accesibilidad”. Se puede suponer que los atacantes necesitan el PIN en caso de que controlen manualmente el dispositivo en tiempo real.

Número de ataques de troyanos bancarios móviles, 2019 – 2020 (descargar)

TOP 10 de familias de troyanos bancarios móviles

| Familia | %* |

| Asacub | 25,63 |

| Agent | 17,97 |

| Rotexy | 17,92 |

| Svpeng | 12,81 |

| Anubis | 12,36 |

| Faketoken | 10,97 |

| Hqwar | 5,59 |

| Cebruser | 2,52 |

| Gugi | 1,45 |

| Knobot | 1,08 |

*Proporción de usuarios atacados por una familia específica de troyanos bancarios móviles, del total de usuarios atacados por troyanos bancarios móviles.

Geografía de los ataques de troyanos bancarios móviles, 2020 (descargar)

| País* | %** | |

| 1 | Japón | 2,83 |

| 2 | Taiwan, provincia de China | 0,87 |

| 3 | España | 0,77 |

| 4 | Italia | 0,71 |

| 5 | Turquía | 0,60 |

| 6 | Corea del Sur | 0,34 |

| 7 | Rusia | 0,25 |

| 8 | Tayikistán | 0,21 |

| 9 | Polonia | 0,17 |

| 10 | Australia | 0,15 |

* Hemos excluido de la clasificación los países en los que la cantidad de usuarios activos de las soluciones móviles de Kaspersky en el período del informe fue inferior a 25 000.

**Proporción de usuarios únicos atacados por troyanos bancarios móviles en el país, respecto al total de usuarios de las soluciones móviles de Kaspersky en el país.

En comparación con 2019, la distribución de países según el número de usuarios atacados por troyanos bancarios móviles ha cambiado significativamente. Rusia, que fue el líder durante los últimos tres años (0,25%), ha caído a la séptima línea de la clasificación. Pasó a ocupar el primer lugar Japón (2,83%), país donde el malware Wroba antes mencionado hizo de las suyas. La situación es similar en Taiwán (0,87%), que ocupa el segundo lugar en nuestro TOP 10. El tercer puesto está ocupado por España (0,77%), país donde Cebruser y Ginp fueron los troyanos bancarios más populares.

Italia ocupa la cuarta posición (0,71%). Las amenazas más extendidas en este país son Cebruser y Knobot. En Turquía (0,60%), que se ubica en el quinto lugar, los usuarios de las soluciones de seguridad de Kaspersky se encontraron con mayor frecuencia con las familias Cebruser y Anubis.

En Rusia (0,25%), Trojan-Banker.AndroidOS.Rotexy.e se convirtió en el troyano bancario más extendido, seguido de Svpeng.q y Asacub.snt.

Troyanos móviles extorsionistas

En 2020, detectamos 20 708 paquetes de instalación de ransomware, casi 3,5 veces menos que el año anterior.

Número de paquetes de instalación de troyanos extorsionistas, 2018 – 2020 (descargar)

Sin embargo, nos esperaba una desagradable sorpresa en el ámbito del ransomware móvil.

Número de usuarios atacados por troyanos extorsionadores móviles, 2019 – 2020 (descargar)

Nos interesamos en esta anomalía y descubrimos que Trojan-Ransom.Win32.Encoder.jya fue el ransomware más común en septiembre. Como muestra el veredicto, este malware no está destinado a la plataforma Android, pues es un ransomware que ataca archivos en estaciones de trabajo con Windows. ¿Cómo terminó en los dispositivos móviles? Es simple: en septiembre, Encoder.jya se envió activamente a través de Telegram, y este mensajero tiene versiones móviles y de escritorio. Los objetivos de los atacantes, por supuesto, eran los usuarios de esta última, y podríamos decir que el malware llegó a los dispositivos móviles por accidente, por haberlo descargado el cliente móvil de Telegram. Ya en la memoria del teléfono, las soluciones de seguridad de Kaspersky detectaron con éxito el malware. La mayoría de las veces, el archivo con Encoder.jya tenía el nombre de 2_5368451284523288935.rar o AIDS NT.rar.

Geografía de los ataques de ransomware móvil, 2020 (descargar)

| País* | %** |

| EE.UU. | 2,25 |

| Kazajistán | 0,77 |

| Irán | 0,35 |

| China | 0,21 |

| Italia | 0,14 |

| Canadá | 0,11 |

| México | 0,09 |

| Arabia Saudita | 0,08 |

| Australia | 0,08 |

| Inglaterra | 0,07 |

* Hemos excluido de la clasificación los países en los que la cantidad de usuarios activos de las soluciones móviles de Kaspersky en el período del informe fue inferior a 25 000.

**Proporción de usuarios únicos atacados por troyanos extorsionistas móviles en el país, respecto al total de usuarios de las soluciones móviles de Kaspersky en el país.

Como en el año anterior, Estados Unidos ocupó el primer lugar en términos de porcentaje de usuarios atacados por ransomware (2,25%). La familia de ransomware móvil más extendida en ese país es Svpeng. Kazajstán (0,77%) mantuvo el segundo lugar, y Rkor fue el ransomware más común en este país. La tercera posición en el TOP 10 tampoco ha cambiado: Irán (0,35%), donde Trojan-Ransom.AndroidOS.Small.n fue el líder entre el ransomware móvil.

Conclusión

La pandemia de 2020 ha afectado todos los aspectos de nuestras vidas, y el panorama de amenazas móviles no es una excepción. En el primer semestre del año, vimos una disminución en el número de ataques, que se puede explicar por la confusión de los primeros meses de la pandemia: los atacantes no tuvieron tiempo para realizar nuevas operaciones. Sin embargo, en la segunda mitad, volvieron a la carga y vimos un aumento en los ataques que involucraban a troyanos bancarios móviles como Asacub y Wroba. Además, hemos visto un mayor interés en los datos bancarios, tanto de grupos delictivos especializados en infecciones masivas, como de aquellos que prefieren centrarse en blancos específicos. Y aquí también estuvo presente la influencia de la pandemia: la imposibilidad de visitar una sucursal bancaria obligó a los clientes a cambiar a la banca móvil y en línea, y a los bancos, a pensar en el desarrollo intensivo de estos servicios.

Otro suceso interesante desde el punto de vista estadístico fue el aumento de la cantidad de programas publicitarios, con una contribución significativa de la familia de aplicaciones Ewind: encontramos más de dos millones de paquetes de la modificación Ewind.kp. Sin embargo, estos volúmenes casi no tuvieron ningún efecto en las estadísticas de ataques. Combinado con la renuencia de los desarrolladores de Ewind.kp a realizar cambios en el código de la aplicación principal, esto puede indicar que han optado por la cantidad sobre la calidad.

Virología móvil 2020