Un vistazo a la telaraña de las campañas del grupo APT Lazarus

Kaspersky Lab viene de incorporarse a la alianza liderada por Novetta para anunciar la Operación Blockbuster. Al igual que la anterior operación SMN, esta alianza reúne a actores claves de la industria de la seguridad informática en un esfuerzo para desbaratar y neutralizar múltiples campañas de ciberespionaje que se han mantenido activas desde hace varios años. Entre los blancos de estas campañas se encontraban instituciones financieras, medios de comunicación y fábricas.

Anteriormente publicamos nuestra investigación sobre el malware que se atribuyó públicamente el ataque a Sony Pictures (SPE). Sobre la base de esos datos, Kaspersky Lab realizó una investigación más centrada en un grupo de campañas relacionadas que se remonta a varios años previos al incidente con SPE. Ese grupo incluye varias familias de programas maliciosos y campañas que no captaron la atención de los medios y que se consideraban no relacionadas. Al enfocarse principalmente en los casos de reutilización de códigos y aprovechando el poder de Yara, los investigadores de Kaspersky lograron detectar de forma proactiva nuevas variantes de malware producidas por la misma amenaza, a la que Novetta bautizó como ‘El Grupo Lázaro’. Por ejemplo, entre las actividades previas y actuales que atribuimos al Grupo Lázaro está Wild Positron, que también se conoce públicamente como Duuzer.

Algunos de nuestros hallazgos sobre Wild Positron y otras operaciones asociadas se presentaron inicialmente a un público selecto en nuestra Cumbre de Analistas de Seguridad (SAS, por sus siglas en inglés) en Tenerife, España, a través de una presentación conjunta entre investigadores del Equipo Global de Investigación y Análisis de Kaspersky y el Equipo de investigación de AlienVault Labs. Hoy, como parte de la Operación Blockbuster, junto con Novetta y otros socios de la industria, publicamos nuestros resultados para el beneficio del público en general.

Características técnicas de los hallazgos de la SAS

Las actividades del Grupo Lázaro se extienden por varios años, remontándose incluso hasta 2009. Sin embargo, sus picos de actividad comienzan en 2011. Por varios años el grupo implementó múltiples familias de programas maliciosos, incluyendo aquellos asociados con las operaciones Troy y DarkSeoul: Hangman (2014-2015) y Wild Positron / Duuzer (2015). El grupo es conocido por sus ataques spearphishing, que incluyen la CVE-2015-6585, que era una vulnerabilidad de día cero en el momento del descubrimiento.

Durante nuestro análisis del malware empleado en el ataque contra SPE, así como el de las familias de programas maliciosos conectados que ya mencionamos, observamos ciertos rasgos específicos compartidos entre las muestras utilizadas en ataques separados. En general, tales similitudes son ejemplos de código compartido e indican la existencia de una relación entre las familias de malware, y nos permiten pintar un cuadro más completo de la amenaza. A continuación describimos algunas de estas funciones superpuestas.

Funcionalidad de la red

En lugar de centrarnos en la funcionalidad específica de cada programa malicioso, nos hemos centrado en capturar tantos programas maliciosos relacionados como sea posible, con el fin de entender mejor las prácticas de esta amenaza. El estudio de múltiples peculiaridades de codificación dentro de cualquier variante de malware reveló que se trataba de convenciones de código implementadas a través de diferentes familias de programas maliciosos y en muestras totalmente nuevas. Un simple ejemplo de reutilización de códigos es la funcionalidad de la red que incluye una media docena de agentes de usuario no modificables con la falta ortográfica ‘Mozillar’ en lugar de Mozilla.

Agente de usuario no modificable con falta ortográfica

Este mismo agente de usuario aparece a través de una variedad de familias de malware, incluyendo la Destover original, así como múltiples variantes vagamente relacionados de Hangman, una nueva campaña dirigida contra los controladores de dominio, y las muestras Sconlog / SSPPMID.

Scripts de auto-eliminación

Cadenas de marcadores de posición en el inoculador (izquierda) y el archivo BAT de auto-eliminación resultante (derecha)

Otra convención interesante es el uso de archivos BAT para eliminar los componentes del programa malicioso después de la infección. Estos archivos BAT se generan sobre la marcha y, mientras ellos cumplen su objetivo de eliminar las trazas iniciales de infección, irónicamente se duplican como una excelente manera de identificar el programa malicioso en sí al centrarse en las cadenas de marcador de posición-ruta que generan los archivos BAT con nombre aleatorio en los sistemas infectados. Esta convención se encuentra entre los amplios roles de las variantes Hangman/Volgmer y en una gran cantidad de muestras, hasta ahora sin clasificar, que se remontan incluso hasta 2012/2013.

Técnicas básicas anti-análisis

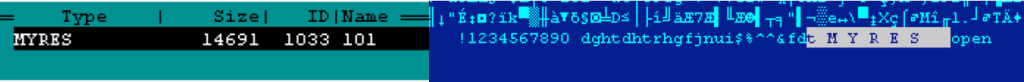

Recurso ZIP protegido por contraseña que contiene la carga útil del malware

Un indicador de correlación de alta confianza es la reutilización de una contraseña compartida por los inoculadores de programas maliciosos utilizados para inocular diferentes variantes de malware. Todos los inoculadores mantuvieron su carga dentro de un ZIP protegido por contraseña bajo el nombre de recurso ‘Myres’. El inoculador contiene la contraseña codificada ‘!1234567890 dghtdhtrhgfjnui$%^^&fdt‘ por lo que es muy fácil para un analista llegar a la carga útil. El objetivo, por supuesto, no consiste en obstaculizar a los analistas experimentados, sino en evitar que los sistemas automatizados extraigan y analicen la carga útil.

Observadores ávidos

Nombres de anfitriones de cajas de arena codificados en últimas iteraciones del malware del Grupo Lázaro

El objetivo de esta investigación está lejos de ignorar los esfuerzos de los profesionales de seguridad y fabricantes de AV interesados en sus prácticas. Además de incluir técnicas anti-análisis simples, el malware más reciente del Grupo Lázaro incluye ahora una lista personalizada de los nombres de anfitriones de computadoras a tener en cuenta. Estos nombres de anfitriones pertenecen a sistemas de ejecución de cajas de arena que probablemente ejecutan sus programas maliciosos con el fin de generar detecciones. Listas de nombres de cajas de arena publicadas en foros de atacantes o en blogs públicos. Lo interesante es que la lista de nombres de anfitriones de cajas de arena del Grupo Lázaro incluye:

| ‘XELRCUZ-AZ’ |

| ‘RATS-PC’ |

| ‘PXE472179’ |

Estos son tres nombres de anfitriones de cajas de arena que no aparecen en ninguna de las listas públicas que hemos logrado identificar. Probablemente los atacantes los recopilaron durante la ejecución de sus programas maliciosos y decidieron tomar represalias mediante la adición lógica para evitar su ejecución en estos sistemas. Esto muestra que los atacantes están muy conscientes del campo de juego y que se adaptan para burlar a sus adversarios en la industria de la seguridad.

Actividades de los atacantes

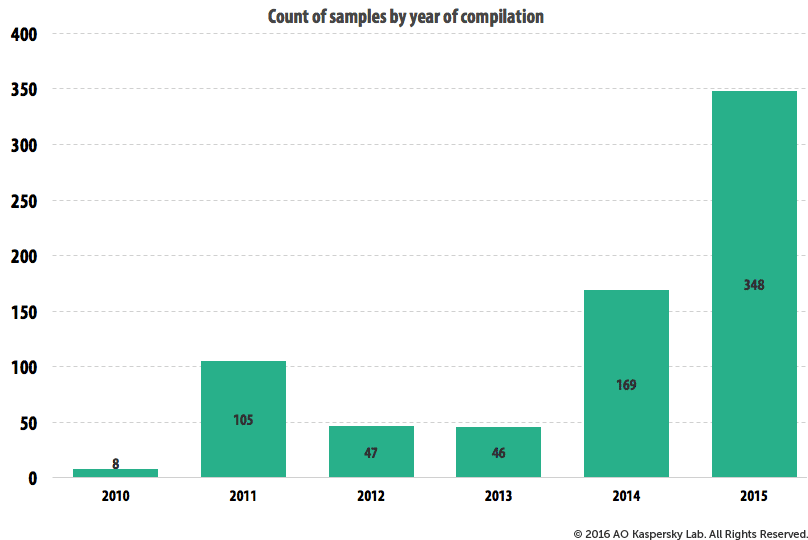

La identificación de las marcas de tiempo de compilación PE puede proporcionar a los investigadores de seguridad un método para identificar las actividades de los atacantes a lo largo de los años. Esto puede usarse para entender si los esfuerzos del grupo están aumentando, disminuyendo o si existen ciertos puntos ciegos.

En base al análisis de varias muestras que no dudamos en asociar con el grupo, concluimos que las actividades han estado creciendo constantemente desde el año 2013.

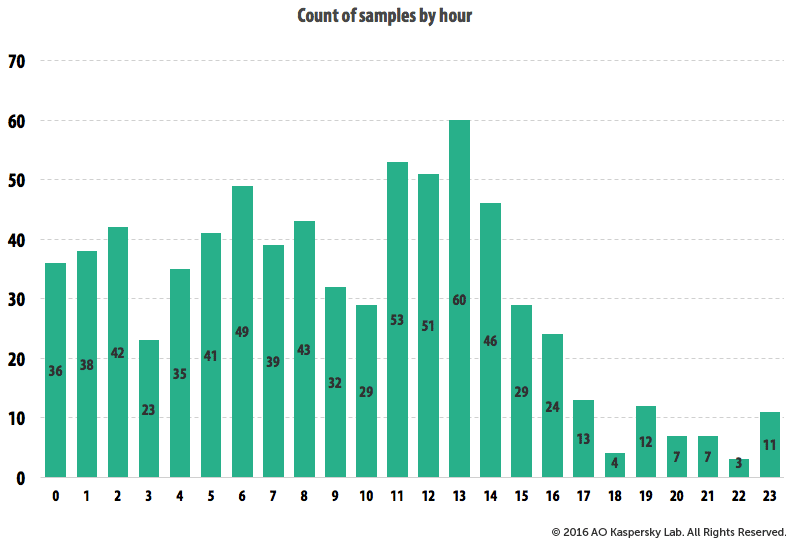

El análisis de las horas de trabajo proporciona un cuadro posiblemente más interesante:

El grupo parece empezar a trabajar en torno a la media noche (00 horas GMT) con pausas para almorzar alrededor de las 3 am GMT. Teniendo en cuenta las horas de trabajo normales, esto indica que los atacantes probablemente están situados en una zona horaria GMT+8 o GMT+9.

Tal vez lo más sorprendente es la cantidad de horas de sueño que tienen: alrededor de 6-7 horas por noche. Esto indica un equipo de trabajo muy duro, posiblemente más esforzado que cualquier otro grupo APT que hemos analizado.

Uso de lenguaje y atribución

Por supuesto, una de las principales preguntas aquí es quién está detrás del Grupo Lázaro y si se trata de un atacante con patrocinio gubernamental.

En lugar de especular sobre el origen de estos ataques, preferimos proporcionar datos técnicos y dejar que el lector saque sus propias conclusiones.

Del conjunto de muestras de referencia del Grupo Lázaro elaborado por nuestro socio Novetta, un 60% (61,9%) de ellos tienen al menos un recurso PE con configuración regional o idioma coreano.

El análisis de los metadatos extraídos de varios miles de muestras que se muestran arriba parece indicar que los atacantes probablemente se encuentran en una zona horaria GMT+8 o GMT+9.

Además, muchos de los ataques anteriores parecían apuntar a instituciones en Corea del Sur, como en el caso de DarkSeoul. Junto con el uso de un día cero Hangul Word Processor por parte de los atacantes, también parece indicar que Corea del Sur es uno de sus principales intereses.

Información de la víctima

En base al análisis y los informes de KSN, hemos logrado elaborar un mapa con las regiones y países más afectados por el Grupo Lázaro. Para crear el mapa, tomamos las muestras de referencia establecidas por Novetta, retiramos las herramientas de hacking compartidas (como Process Hacker) y las cruzamos con las detecciones de KSN de los últimos doce meses. Cabe señalar que, debido a la gran cantidad de muestras (más de 1000), estas detecciones pueden incluir a investigadores que analizan el malware, así como multi-escáneres o víctimas que se conectan por VPNs. Además, para tal cantidad de muestras y detecciones, la geografía puede ser influenciada por la distribución/popularidad geográfica de los productos de Kaspersky Lab; por ejemplo, muchos de los ataques de Grupos Lázaro estuvieron dirigidos contra objetivos en Corea del Sur y nuestra base de clientes allí es relativamente pequeña, por lo que no ofrece una perspectiva sólida sobre las infecciones en la zona.

Por último, algunos de los programas maliciosos del Grupo Lázaro parecen poseer auto-propagación (gusanos) que afectan las estadísticas generales, si lo miramos desde el punto de vista de los ataques dirigidos.

Sin embargo, estas estadísticas proporcionan una imagen general de las detecciones de los programas maliciosos del Grupo Lázaro, según lo observado por nuestros productos durante los últimos 12 meses.

Conclusiones

Nuestra investigación del Grupo Lázaro llevada a cabo durante los últimos años confirma la existencia de una conexión entre diversas campañas como la DarkSeoul, la Troy y la SPE, que creemos apropiado ubicarlas bajo la sombra de un mismo atacante. Su enfoque, victimología y tácticas guerrilleras indican una entidad dinámica, ágil y altamente maliciosa, dedicada a la destrucción de datos y a operaciones convencionales de ciberespionaje.

Durante los últimos dos años, el número de ataques destructivos ha crecido considerablemente. Hemos escrito sobre algunos de ellos en nuestro blog ‘Five Wipers in the Spotlight’. Como se observa en estos incidentes, este tipo de malware resulta ser un arma cibernética muy efectiva. El poder de borrar miles de computadoras con sólo apretar un botón representa una recompensa significativa para un equipo CNE encargado de la desinformación y la obstrucción de una compañía blanco. Su valor como parte de la guerra híbrida, donde los ataques eliminadores se acoplan con los ataques cinéticos para paralizar la infraestructura de todo un país, sigue siendo un interesante experimento de reflexión más cercano a la realidad de lo que podríamos tolerar.

Como predijimos, el número de ataques eliminadores crece de manera constante. Seguirá aumentando exponencialmente a medida que los medios de comunicación y los gobiernos responden de una manera que eleva el perfil de los autores con frutos políticos. Millones de dólares en pérdidas, capacidades operativas inhabilitadas y pérdida de reputación seguirán acosando a las víctimas del Grupo Lázaro y otros actores dispuestos a perpetrar estos ataques devastadores.

Junto con nuestros socios de la industria, tenemos el orgullo de perturbar las operaciones de un atacante inescrupuloso y dispuesto a aprovechar estas técnicas devastadoras.

Página de Kaspersky PR Página de Novetta PR

Indicadores de infección (IOCs)

Novetta ha creado un sitio web con los IOCs y las normas de Yara relacionados con el Grupo Lázaro. Puede leerlas aquí:

IndicadoresArchivo Stix (Este archivo ha sido facilitado por CERT Australia www.cyber.gov.au)

YARA signatures Large CSV of Family Hashes

Operación Blockbuster al descubierto